Содержание

- 2. АКТУАЛЬНОСТЬ Информационная безопасность - одно из самых динамично развивающихся направлений ИТ. Это обусловлено большой ролью человеческого

- 3. ЦЕЛЬ ПРОЕКТА Провести исследование на основе существующих вариантов програмного решения, которые будут иметь достаточный диапазон и

- 4. Классификаторы машинного обучения Метод k-ближайших соседей (K-Nearest Neighbors); Метод опорных векторов (Support Vector Machines); Классификатор дерева

- 5. С чем мы работаем Для наших операций используем язык программирования Python со специализированными библиотеками. Генерируем датасет

- 6. Выбор алгоритма Анализируя f1-score, выявляем, что OneClassSVM, Isolation forest и Random Forest сами по себе не

- 8. Устранение недостатков модели Обучая модель, мы сталкиваемся с неразличимостью восстановленных после сжатия данных для аномального и

- 9. Наблюдающийся пик в score’-ах натолкнул нас на использование гистограмм (см.рис). Чётко выделяется дополнительная “ступенька” в аномальном

- 10. Итоги Детекция аномалий требует тщательного подбора инструментов машинного обучения для каждой конкретной задачи, а иногда и

- 12. Скачать презентацию

Рекомендации по подготовке мультимедийного выступления

Рекомендации по подготовке мультимедийного выступления Архитектура ОС. Планирование процессов и нитей. (Лекция 2)

Архитектура ОС. Планирование процессов и нитей. (Лекция 2) Обработка фотографий

Обработка фотографий Презентация "MSC.Mvision Workshops 11" - скачать презентации по Информатике

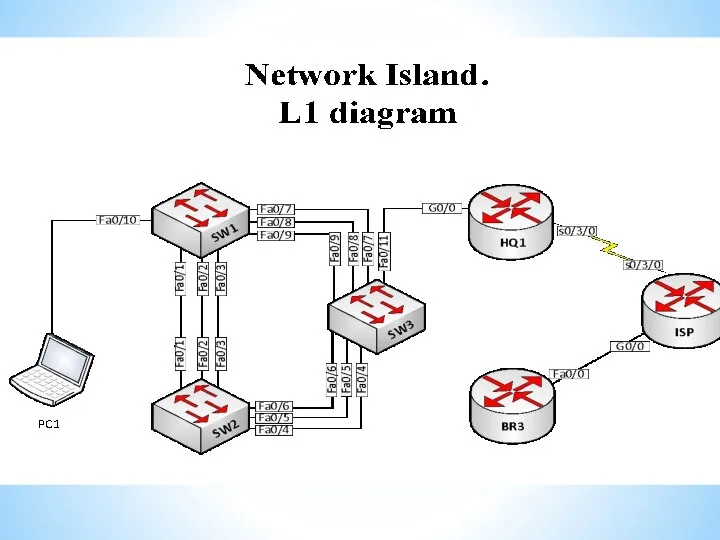

Презентация "MSC.Mvision Workshops 11" - скачать презентации по Информатике Network Island. L1 diagram

Network Island. L1 diagram Язык SQL. Понятие базы данных

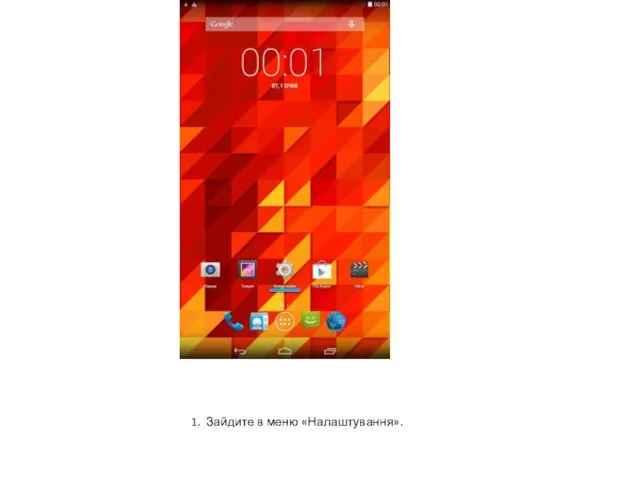

Язык SQL. Понятие базы данных Инструкция по накрутке установок игры Zombie Park в Play Market

Инструкция по накрутке установок игры Zombie Park в Play Market Применение органами местного самоуправления социальных сетей в целях повышения эффективности рассмотрения обращения граждан

Применение органами местного самоуправления социальных сетей в целях повышения эффективности рассмотрения обращения граждан Презентация "О правовой охране программ для электронных вычислительных машин и баз данных" - скачать презентации по Информат

Презентация "О правовой охране программ для электронных вычислительных машин и баз данных" - скачать презентации по Информат Анимация Power Point

Анимация Power Point В мире кодов QR код

В мире кодов QR код Новая система информирования студентов

Новая система информирования студентов Представление чисел в памяти компьютера. 10 класс

Представление чисел в памяти компьютера. 10 класс Симметричные криптосистемы. Лекция 1. Основные понятия и определения криптографии

Симметричные криптосистемы. Лекция 1. Основные понятия и определения криптографии Электронно-цифровая подпись и криптография

Электронно-цифровая подпись и криптография Введение в JavaScript

Введение в JavaScript Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации Разработка интернет-магазина по продаже чая гайвань

Разработка интернет-магазина по продаже чая гайвань Как стать хакером

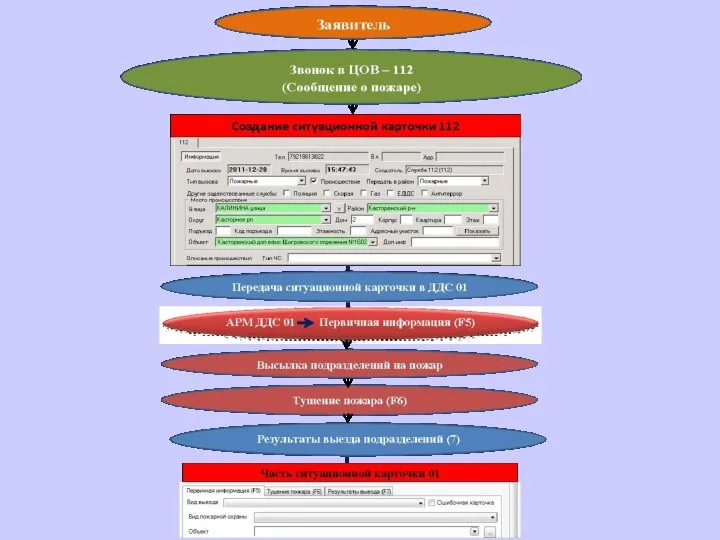

Как стать хакером Система 112 - 3

Система 112 - 3 Поиск подстрок

Поиск подстрок Применение современных информационных технологий, позволяющих создавать и использовать ЭОР

Применение современных информационных технологий, позволяющих создавать и использовать ЭОР Презентация "Ссылки в Ms Excel" - скачать презентации по Информатике

Презентация "Ссылки в Ms Excel" - скачать презентации по Информатике КОЛИЧЕСТВО ИНФОРМАЦИИ ЕДИНИЦЫ ИЗМЕРЕНИЯ ИНФОРМАЦИИ

КОЛИЧЕСТВО ИНФОРМАЦИИ ЕДИНИЦЫ ИЗМЕРЕНИЯ ИНФОРМАЦИИ Урок информатика

Урок информатика B3: Анализ программы Что нужно знать: основные конструкции языка программирования: объявление переменных оператор присваивания

B3: Анализ программы Что нужно знать: основные конструкции языка программирования: объявление переменных оператор присваивания Pinterest

Pinterest Подготовка к ГИА по информатике

Подготовка к ГИА по информатике