Содержание

- 2. Основная литература: Беленькая М. Н., Малиновский С. Т., Яковенко Н. В. Администрирование в информационных системах. 2-е

- 3. Тема 1. Основы администрирования информационных систем. Управление конфигурацией информационной системы. Управление системой безопасности. Управление общим доступом.

- 4. Функции и процедуры администрирования. Администрирование (административные механизмы) – это процедуры управления, регламентирующие некоторые процессы или их

- 5. Функции и процедуры администрирования. Инфраструктура включает решения по программному обеспечению, аппаратному комплексу и организационному обеспечению ИС,

- 6. Функции и процедуры администрирования. В инфраструктуру ИТ входят: вычислительное и телекоммуникационное оборудование; каналы связи; инженерно-техническое оборудование,

- 7. Функции и процедуры администрирования. ИС и инфраструктура ИТ требуют организационной, программной и технической поддержки. Это реализуется

- 8. Функции и процедуры администрирования. основной задачей системного администратора является поддержка работы компьютеров. При работе с системой

- 9. Функции и процедуры администрирования. Упреждающие действия (процедуры) центральный процессор (ЦП) — здесь фиксируется использование ЦП, обычно

- 10. Функции и процедуры администрирования. файлы журналов — они служат документальным подтверждением ошибок и отказов сервисов, работающих

- 11. Управление конфигурацией При создании проектов сложных ИС, состоящих из многих компонентов, каждый из которых может иметь

- 12. Управление конфигурацией Управление конфигурацией – один из вспомогательных процессов, поддерживающих основные процессы жизненного цикла ПО, прежде

- 13. Управление конфигурацией Процесс управления конфигурацией включает следующие действия: подготовительную работу; идентификацию конфигурации; контроль конфигурации; учет состояния

- 14. Управление конфигурацией Подготовительная работа заключается в планировании управления конфигурацией. Идентификация конфигурации устанавливает правила, с помощью которых

- 15. Управление конфигурацией Контроль конфигурации предназначен для систематической оценки предполагаемых модификаций ПО и координированной их реализации с

- 16. Управление конфигурацией Оценка конфигурации заключается в оценке функциональной полноты компонентов ПО, а также соответствия их физического

- 17. Инсталляция информационных систем. Планирование инсталляционных работ. Выбор аппаратно-программных средств. Инсталляция информационной системы на примере Windows 2008

- 18. Планирование инсталляционных работ Планирование инсталляционных работ является одним из составляющих Управления конфигурации. Планирование инсталляционных работ сводиться

- 19. Выбор аппаратно-программных средств

- 20. Выбор аппаратно-программных средств

- 21. Выбор аппаратно-программных средств

- 22. Выбор аппаратно-программных средств

- 23. Выбор аппаратно-программных средств

- 24. Тема 2. Администрирование серверов Windows.

- 25. Администрирование ОС

- 26. Администрирование ОС

- 27. Администрирование ОС

- 28. Администрирование ОС

- 29. Администрирование ОС

- 30. Администрирование ОС

- 31. Администрирование ОС

- 32. Администрирование ОС

- 33. Администрирование ОС

- 34. Администрирование ОС

- 35. Администрирование ОС

- 36. Администрирование ОС

- 37. Администрирование ОС

- 38. Администрирование ОС

- 39. Администрирование ОС

- 40. Тема 3. Базовые средства администрирования Windows 2003 Server. Администрирование сетей передачи данных. Сетевые службы и протоколы.

- 41. Сетевые службы В основе серверных функций операционной системы Windows лежат специальные службы. Служба – программа, выполняющая

- 42. Сетевые службы Оповещатель (Alerter) – отображает для выбранных пользователей и компьютеров административные сообщения. При отключении этой

- 43. Сетевые службы Сервер папки обмена (ClipBook) – позволяет программе просмотра страниц папок обмена создавать страницы данных

- 44. Сетевые службы Обозреватель компьютеров (Computer Browser) – отвечает за актуальность списка компьютеров Вашей сети и поставляет

- 45. Сетевые службы DHCP-клиент (DHCP Client) – управляет конфигурацией сети, регистрируя и выдавая IP-адреса и имена DNS.

- 46. Сетевые службы DHCP-сервер (DHCP Server) – используя протокол DHCP, эта служба распределяет IP-адреса и позволяет DHCP-клиентам

- 47. Сетевые службы Служба IIS Admin (IIS Admin) – позволяет администрировать службы Internet Information Services (IIS). Если

- 48. Сетевые службы Служба проверки подлинности в Интернете (Internet Authentication Service, IAS) – выполняет централизованную проверку подлинности,

- 49. Сетевые службы Служба сообщений (Messenger) – отправляет и принимает сообщения для пользователей и компьютеров, а также

- 50. Сетевые службы Сетевой вход в систему (Net Logon) – поддерживает сквозную идентификацию событий входа учетной записи

- 51. Сетевые службы Сервер (Server) – обеспечивает поддержку RPC (Удаленный вызов процедур (Remote Procedure Call, RPC) и

- 52. Сетевые службы Служба workstation позволяет организовать доступ компьютеров к информации и данным, расположенным на других компьютерах

- 53. Сетевые службы Диспетчер очереди печати (Print Spooler) – ставит в очередь задания на печать и управляет

- 54. Запуск и остановка служб Для запуск и остановки служб в Windows используются команды: net start net

- 55. Сетевые службы Служба Workstation позволяет организовать доступ компьютеров к информации и данным, расположенным на других компьютерах

- 56. Сетевые службы Служба Server другим системам, подключенным к сети, получать доступ к данным компьютера. Серверные платформы

- 57. Мониторинг служб Для мониторинга служб Workstation и Server используются команды: Net statistics workstation – выводит статистику

- 58. Управление службами Для управления службами можно использовать GUI интерфейс.

- 59. Администрирование ЛВС Управление сетями — это прежде всего мониторинг, контроль и их оптимизация по функционированию. Это

- 60. Администрирование ЛВС • поиск неисправностей в сетях, шлюзах и важных серверах; • разработка схем уведомления администратора

- 61. Администрирование ЛВС По мере роста сети процедуры управления должны становиться более систематизированными. В сети, где несколько

- 62. Понятие сети Сеть (network) – группа компьютеров, принтеров, маршрутизаторов, сетевых устройств, которые обмениваются информацией через некоторую

- 63. Организация сети Организацией сети называется обеспечение взаимодействия между рабочими станциями, периферийным оборудованием и другими устройствами. Важной

- 64. Преимущества сетевых технологий Первые вычислительные системы представляли собой автономные системы. Для повышения эффективности использования компьютерных систем

- 65. Локальные сети Локальные сети служат для объединения рабочих станций, периферийных устройств, терминалов и других устройств. Характерные

- 66. Глобальные сети Глобальные сети служат для объединения локальных сетей и обеспечивают связь между компьютерами, находящимися в

- 67. Сетевые стандарты Для решения проблемы совместимости различных систем Международная организация по стандартизации (International Organization for Standardization,

- 68. Модель взаимодействия открытых систем (OSI) Эталонная модель OSI – концептуальная схема сети, определяющая сетевые функции, реализуемые

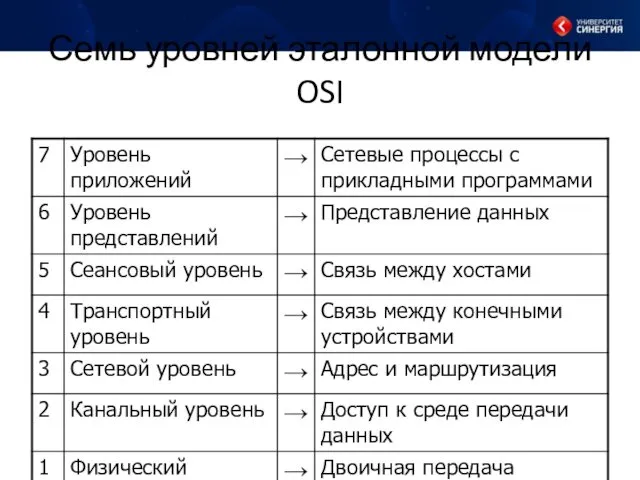

- 69. Семь уровней эталонной модели OSI

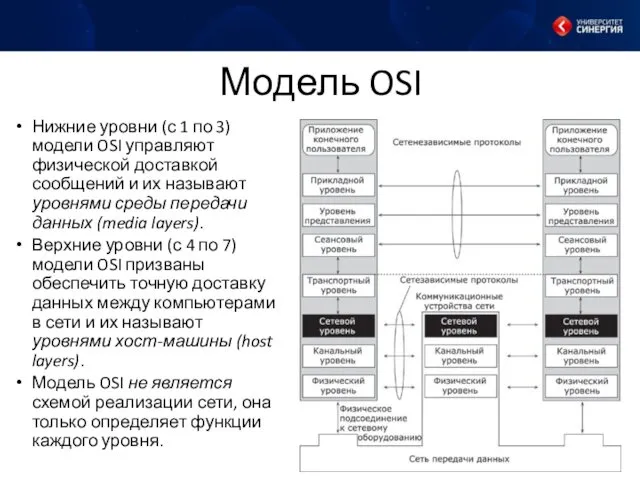

- 70. Модель OSI Нижние уровни (с 1 по 3) модели OSI управляют физической доставкой сообщений и их

- 71. Цель разработки эталонной модели Деление функциональных задач сети на семь уровней в рамках модели OSI обеспечивает

- 72. Семь уровней эталонной модели OSI Уровень 7 (уровень приложений) Уровень приложений – самый близкий к пользователю

- 73. Семь уровней эталонной модели OSI Уровень 6 (уровень представлений) Уровень представлений отвечает за то, чтобы информация,

- 74. Семь уровней эталонной модели OSI Уровень 5 (сеансовый) Сеансовый уровень устанавливает, управляет и завершает сеансы взаимодействия

- 75. Семь уровней эталонной модели OSI Уровень 4 (транспортный) Транспортный уровень сегментирует и повторно собирает данные в

- 76. Семь уровней эталонной модели OSI Уровень 3 (сетевой) Сетевой уровень – комплексный уровень, обеспечивающий соединение и

- 77. Семь уровней эталонной модели OSI Уровень 1 (физический) Физический уровень определяет электротехнические, механические, процедурные и функциональные

- 78. Одноранговая модель взаимодействия Многоуровневая модель OSI исключает прямую связь между равными по положению уровнями в разных

- 79. Тема 4. Администрирование дисковых ресурсов. Файловые системы Windows 2003 Server. Администрирование баз данных. Администрирование операционных систем.

- 80. Администрирование баз данных. Администрирование базой данных – это её инсталляция (установка), управление доступом к ней, обеспечение

- 81. Администрирование данных 1.Организация администрирования БД. Администраторы и пользователи БД, их задачи, права и обязанности. 2. Методы

- 82. Администрирование данных В обязанности разработчика входит: • проектирование и разработка базы данных; • проектирование структуры базы

- 83. Администрирование данных В обязанности администратора могут входить: • инсталляция БД и обновление версий СУБД; • распределение

- 84. Администрирование данных Очень велик объем служебной информации: описание схем баз данных, индексы, временные таблицы, пространство для

- 85. Администрирование данных Рациональный способ – обеспечение основных задач обработки данных одним или несколькими дисками. Один диск

- 86. Администрирование данных С целью обеспечения достоверности и постоянной работоспособности БД периодически вручную или автоматически осуществляется копирование

- 87. 1. Непротиворечивое (холодное) резервное копирование, когда копии создаются, в случае закрытой для пользователей БД (close). Копия

- 88. Администрирование данных Добавление нового пользователя, предоставление ему прав доступа; Создание групп пользователей, ролей Защита баз данных

- 89. Тема 5. Служба каталогов ActiveDirectory. Механизм групповой политики. Для управления пользователями в MS Windows используется понятие

- 90. Код безопасности Учетные записи пользователей и компьютеров (а также группы) называются участниками безопасности. Участники безопасности являются

- 91. Использование учетных записей Учетная запись пользователя или компьютера используется для следующих целей: Проверка подлинности пользователя или

- 92. Управление пользователями Управление пользователями включает такие функции: Создание учетной записи для пользователя; Изменение пароля; Отключение/включение учетной

- 93. Графический интерфейс управления пользователями

- 94. Командный интерфейс управления пользователями Добавление пользователя в домен Windows осуществляется командой dsadd user dsadd user "CN=Иван

- 95. Командный интерфейс управления пользователями Другие команды управления пользователями через командную строку: dsmod user – внесение изменений

- 96. Командный интерфейс управления пользователями Команды, позволяющие удаленно управлять пользователями через сеть, являются: net user /domain –

- 97. Управление группами Другая задача администрирования – управление группами. Управление группами включает в себя: создание группы; добавление

- 98. Группы безопасности Локальная группа – группа, права членства и доступа которой не распространяются на другие домены.

- 99. Создание группа в Active Directory Для создания группы с помощью графического интерфейса используется оснастка Active Directory

- 100. Командный интерфейс управления группами Для управления группами можно использовать и команды управления объектами Active Directory: dsadd

- 101. Управление подразделениями Использование подразделений (организационных единиц – OU) представляет способ упрощения задач управления пользователями и компьютерами

- 102. Управление учетными записями компьютера Учетная запись, хранящаяся в Active Directory и однозначно определяющая компьютер в домене.

- 103. Внесение пактеных изменений Команды службы каталогов полезны при работе с несколькими пользователями, компьютерами или подразделениями. Для

- 104. Безопасность в Active Directory Спецификации каталогов X.500 были определены в одели OSI в 1988 г. Протокол

- 105. Защита Active Directory Для обеспечения безопасности хранимой информации в Active Directory необходимо решить вопросы: Каким образом

- 106. Методы обеспечения безопасности Аутентификация – проверка подлинности пользователя, входящего в сеть Windows, Доступ к объектам –

- 107. Списки контроля доступа Список средств защиты, которые применяются для всего объекта, набора его свойств или для

- 108. Управление доступом Для управления доступом к объектам в Windows используется список контроля доступа, для получения данного

- 109. Групповые политики Инфраструктура в рамках службы каталогов Active Directory, обеспечивающая изменение и настройку параметров пользователей и

- 110. Анализ и настройка безопасности Оснастка «Анализ и настройка безопасности» используется для анализа и настройки безопасности локального

- 111. Шаблоны безопасности Шаблоны безопасности (Security Templates) – файл, содержащий параметры безопасности. Шаблоны безопасности могут быть применены

- 112. Примеры шаблонов безопасности В Windows 2003 существует несколько готовых шаблонов безопасности: Setup security и DC security

- 113. Стандартные шаблоны безопасности Безопасность по умолчанию (Setup security.inf) Шаблон Setup security.inf создается во время установки для

- 114. Стандартные шаблоны безопасности Безопасность по умолчанию для контроллеров домена (DC security.inf) Данный шаблон создается при назначении

- 115. Стандартные шаблоны безопасности Совместимый (Compatws.inf) Разрешения по умолчанию для рабочих станций и серверов сначала создаются для

- 116. Стандартные шаблоны безопасности Защита (Secure*.inf) В шаблоне «Защита» определяются параметры повышенной безопасности. Наименее вероятно, что они

- 117. Графический интерфейс работы с шаблонами безопасности

- 118. Анализ и настройка безопасности Для тестирования шаблонов безопасности в Windows может быть использован графический интерфейс оснасти

- 119. Службы каталогов Основная цель объединения компьютеров в вычислительную сеть – обеспечение совместного использования ресурсов. Одна из

- 120. Службы каталогов Службы каталогов решают следующие задачи: Управление сетевыми ресурсами. Служба каталогов облегчает пользователям поиск необходимых

- 121. Пространство имен X.500 и протокол LDAP Пространство имен (в соответствии со стандартом X.500) представляет собой иерархическую

- 122. Протокол LDAP Протокол LDAP (облегченный протокол службы каталогов) является протоколом доступа. В данном протоколе для именования

- 123. Доменная модель службы каталогов В рамках каталога Active Directory одним из основных понятий является понятие домена

- 124. Иерархия доменов Windows позволяет организовать разные типа иерархии доменов. Отношение между доменами по схеме «родитель-потомок». Имя

- 125. Доверительные отношения Для объединения объектов, хранящихся в разных доменов должны существовать определенные связи – доверительные отношения.

- 126. Контроллеры домена Контроллеры домена в доменах Windows отвечают за аутентификацию пользователей и содержат фрагмент каталога. Некоторые

- 127. Разделы каталога В рамках каталога Active Directory выделяется несколько крупных фрагментов каталога – разделов каталога, представляющих

- 128. Раздел глобального каталога Глобальный каталог – специализированная база данных, содержащая фрагменты всех доменных контекстов имен. Для

- 129. Другие разделы Раздел конфигурации – используется для размещения сведений о структуре системы: список всех доменов и

- 130. Организационные единицы В структуре службы каталога можно использовать специальные объекты контейнерного типа, позволяющие группировать объекты. Такими

- 131. Управление службой Active Directory Для управления службой каталогов Active Directory используются специальные средства администрирования. Утилиты администрирования

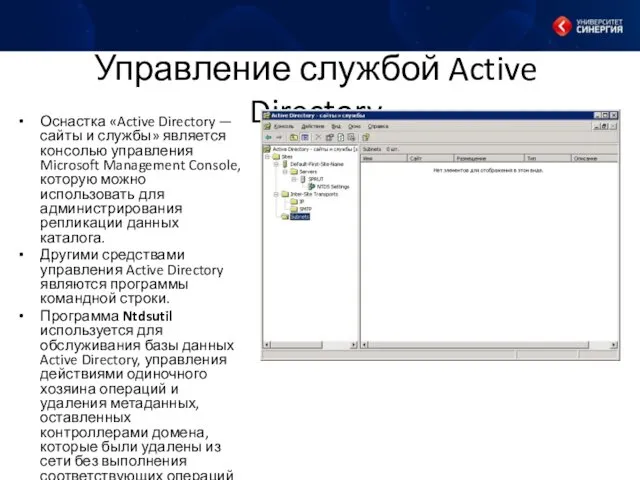

- 132. Управление службой Active Directory Оснастка «Active Directory — сайты и службы» является консолью управления Microsoft Management

- 133. Службы ИНТЕРНЕТ в Windows Server 2003 Информационные службы Интернета (IIS) вместе с продуктами семейства Microsoft Windows

- 134. Возможности служб IIS IIS 6.0 поддерживает последние веб-стандарты, такие как Microsoft ASP.NET, XML и протокол SOAP,

- 135. Повышенная надежность служб IIS 6.0 IIS 6.0 обладает повышенной надежностью по сравнению с предыдущими версиями благодаря

- 136. Режимы работы IIS 6.0 можно настроить либо для работы в режиме изоляции рабочих процессов, в котором

- 137. Группы приложений Режим изоляции рабочих процессов позволяет клиентам создавать несколько групп приложений, где каждая группа приложений

- 138. Обеспечение безопасности IIS 6.0 предоставляет набор средств и технологий обеспечения безопасности, гарантирующих согласованность содержимого веб- и

- 139. Проверка подлинности

- 140. Управление доступом Правильное управление доступом к содержимому веб- и FTP-узлов является основным элементом организации защищенного веб-сервера.

- 141. Схема управление доступом Клиент запрашивает ресурс на сервере. IP-адрес клиента проверяется на ограничения IP-адресов, заложенные в

- 142. Шифрование Шифрованием называют преобразование элементов информации с помощью математической функции, после которого восстановление исходной информации становится

- 143. Шифрование с открытым ключом Средство безопасности веб-сервера, работающее по протоколу SSL, использует метод шифрования, известный под

- 144. Сертификаты Сертификаты содержат сведения, используемые для проверки подлинности пользователей сети. Как и обычные формы установления подлинности,

- 145. Аудит Для отслеживания действий пользователей и обнаружения попыток несанкционированного доступа к каталогам и файлам в системе

- 146. Администрирование IIS Для удовлетворения потребностей различных групп пользователей IIS предоставляет широкий спектр средств управления и администрирования.

- 147. Неформатированная метабаза Метабаза является хранилищем для большинства значений конфигурации IIS. Ее модернизация привела к значительному ускорению

- 148. Сценарии администрирования Администрирование из командной строки позволяет выполнять задачи управления более эффективно. IIS предоставляет сценарии для

- 149. Создание веб-узлов Сценарий для командной строки iisweb.vbs, хранящийся в папке корневой_каталог_системы\system32, используется для создания конфигураций веб-узлов

- 150. Удаление веб-узлов Синтаксис iisweb /delete веб_узел [веб_узел...] [/s компьютер [/u [домен\]пользователь/p пароль]] Пример В следующем примере

- 151. Запуск, приостановка и остановка веб-узлов Запуск веб-узла выполняется командой iisweb/start веб_узел [веб_узел...] [/s компьютер [/u [домен\]пользователь/p

- 152. Управление ftp-узлом Сценарий для командной строки iisftp.vbs, хранящийся в папке корневой_каталог_системы\system32, используется для создания конфигураций FTP-узлов

- 153. Создание, удаление, запуск и остановка ftp-узла Для создания, запуска, остановки и удаления ftp-узла используются команды подобные

- 154. Виртуальные каталоги Сценарий для командной строки iisvdir.vbs, хранящийся в папке корневой_каталог_системы\system32, используется для создания виртуальных веб-каталогов

- 155. Управление конфигурациями IIS Для создания и управления файлами конфигурации IIS на компьютерах под управлением операционной системы

- 156. Управление резервными копиями При каждой операции архивирования (/backup) создается два файла: файл .MDx для хранения метабазы

- 157. Копирование конфигураций Сценарий для командной строки iiscnfg.vbs, хранящийся в папке корневой_каталог_системы\system32, используется для копирования метабазы и

- 158. Установка дополнительных компонентов

- 159. Диспетчер служб IIS

- 160. Тема 7. Администрирование сервера баз данных. Планирование инфраструктуры сервера баз данных и выбор версий WindowsSQLServer Средства

- 161. Безопасность в SQL Server 2000 SQL Server 2000 является системой, удовлетворяющей самым жестким требованиям к безопасности

- 162. Безопасность в SQL Server 2000 На уровне сервера разрешается или отклоняется доступ пользователей к самому серверу.

- 163. Безопасность в SQL Server 2000 На уровне сервера система безопасности оперирует следующими понятиями: • аутентификация (authentication);

- 164. Безопасность в SQL Server 2000 На уровне базы данных используются понятия: пользователь базы данных (database user);

- 165. Безопасность в SQL Server 2000 Каждый пользователь, прежде чем получить право совершать какие-либо действия в системе,

- 166. Безопасность в SQL Server 2000 SQL Server 2000 поддерживает два метода аутентификации (Authentication Modes): средствами Windows

- 167. Безопасность в SQL Server 2000 Оба метода обладают своими недостатками и преимуществами. Администратор должен сам решить,

- 168. Безопасность в SQL Server 2000 Система безопасности SQL Server 2000 может работать в одном из двух

- 169. Безопасность в SQL Server 2000 Mixed Mode (режим смешанной аутентификации). При работе в этом режиме SQL

- 170. Безопасность в SQL Server 2000 Windows Authentication Mode (режим аутентификации Windows). При работе системы безопасности в

- 171. Аутентификация Windows При аутентификации Windows подлинность пользователя проверяется операционной системой. Регистрируясь в домене Windows, пользователь должен

- 172. Аутентификация Windows При аутентификации средствами Windows необходимо следить за доверительными отношениями (trusted relationships) между доменами. Если

- 173. Аутентификация Windows Если в сети имеется небольшое количество пользователей, то будет не обременительным предоставление доступа каждому

- 174. Аутентификация SQL Server Этот тип аутентификации реализуется на самом SQL Server 2000. Вся информация о пользователях

- 175. Учетные записи доступ к серверу SQL Server 2000 предоставляется пользователю на основе информации, называемой учетной записью

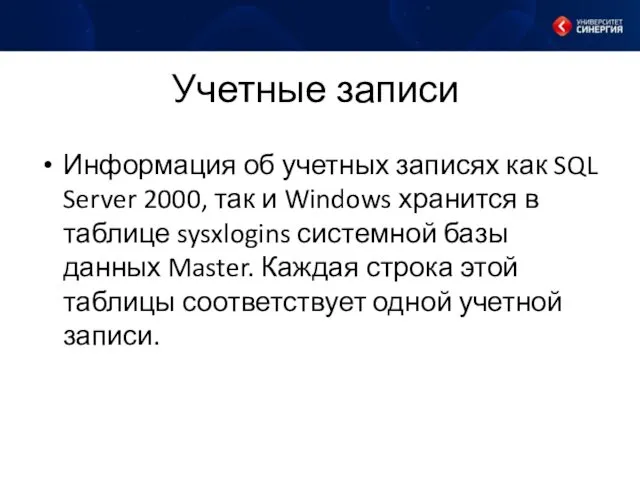

- 176. Учетные записи Информация об учетных записях как SQL Server 2000, так и Windows хранится в таблице

- 177. Учетные записи процессе инсталляции SQL Server 2000 мастер установки создает две специальные учетные записи:

- 178. Учетные записи sa (system administrator). BUILTIN\Administrators

- 179. Управление пользователями Пользователь базы данных (user) — это административная единица системы безопасности, через которую предоставляется доступ

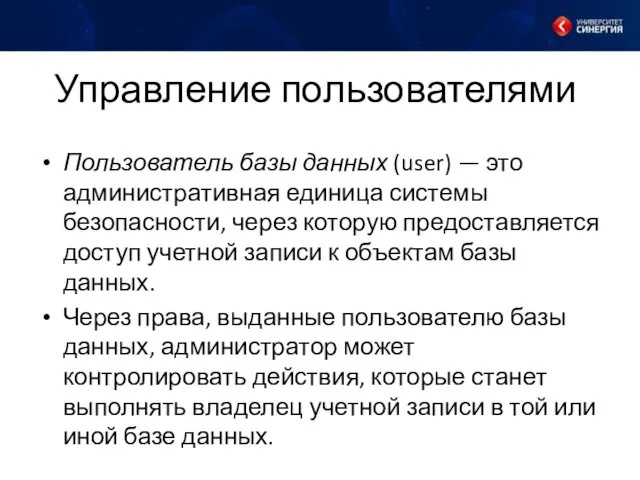

- 180. Управление пользователями Специальные пользователи В любой базе данных автоматически создаются два пользователя: dbo (database owner). Это

- 181. Роли В SQL Server 7.0 был добавлен новый механизм — роли (roles), которые пришли на смену

- 182. Роли РОЛИ СЕРВЕРА РОЛИ БАЗ ДАННЫХ

- 183. Роли сервера Набор ролей сервера строго ограничен. Никто, включая администратора сервера, не может создать новую или

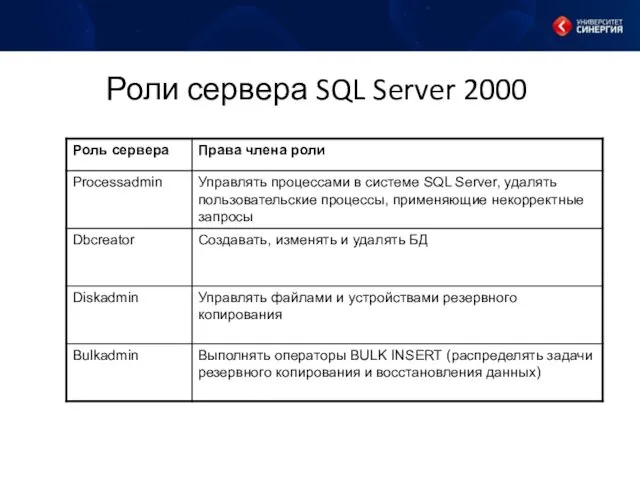

- 184. Роли сервера SQL Server 2000

- 185. Роли сервера SQL Server 2000

- 186. Роли базы данных В базе данных SQL Server 2000 имеются три следующих типа ролей: фиксированные роли

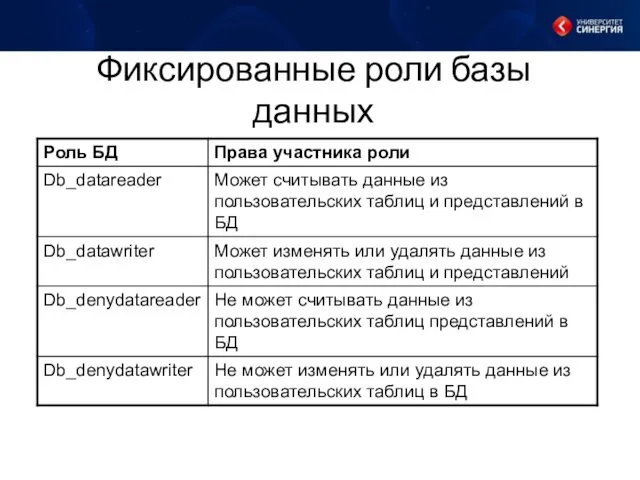

- 187. Роли баз данных Фиксированные роли делают возможным предоставление пользователям набора прав, которые нельзя организовать никаким другим

- 188. Фиксированные роли базы данных

- 189. Фиксированные роли базы данных

- 190. Роли баз данных Если фиксированные роли предназначены для наделения пользователей специальными правами в базе данных, то

- 191. Роли баз данных Если в базе данных существуют пользователи, которым необходимы одинаковые права доступа, то лучше

- 192. Права доступа Для того чтобы пользователь имел возможность выполнять те или иные действия с объектами базы

- 193. Права доступа права доступа к данным; права на выполнение хранимых процедур; права на выполнение команд Transact-SQL.

- 194. Права доступа к данным INSERT. Это право позволяет вставлять в таблицу или представление новые строки. Как

- 195. Права доступа к данным SELECT. Разрешает выборку данных. Может выдаваться как на уровне таблицы, так и

- 196. Права на выполнение отдельных процедур и функций Единственное право доступа, которое может быть предоставлено для хранимой

- 197. Права на выполнение команд Transact-SQL Предназначены для управления возможностями пользователя по созданию новых объектов базы данных.

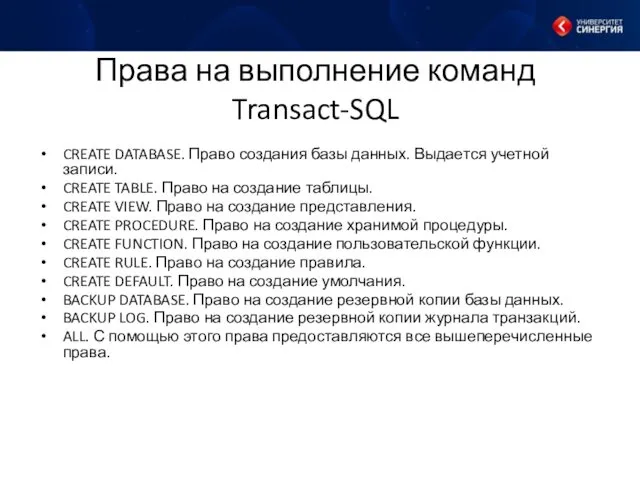

- 198. Права на выполнение команд Transact-SQL CREATE DATABASE. Право создания базы данных. Выдается учетной записи. CREATE TABLE.

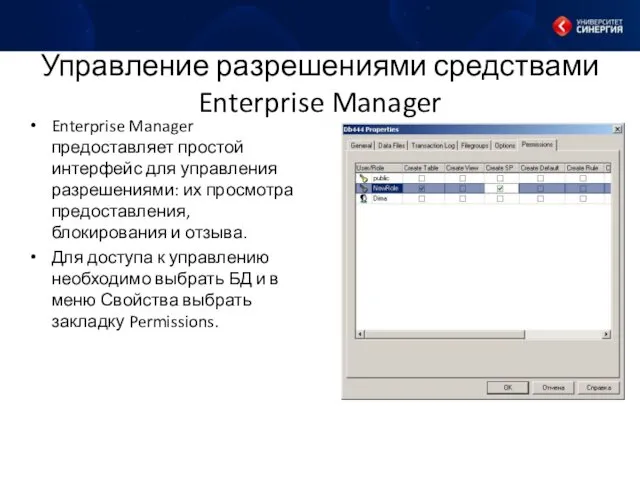

- 199. Управление разрешениями средствами Enterprise Manager Enterprise Manager предоставляет простой интерфейс для управления разрешениями: их просмотра предоставления,

- 200. Права на выполнение команд Transact-SQL Члены фиксированной роли сервера sysadmin и фиксированной роли базы данных dbowner

- 201. Управление правами доступа новый пользователь автоматически является членом фиксированной роли базы данных public, он автоматически получает

- 202. Создание учетной записи средствами Enterprise Manager

- 203. Выбор ролей сервера для учетной записи

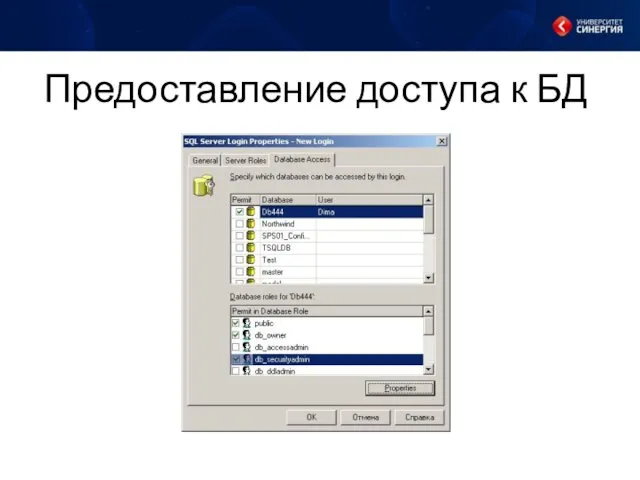

- 204. Предоставление доступа к БД

- 205. Создание пользовательской роли БД Для создания пользовательской роли базы данных, выберите необходимую базу данных. Раскройте список

- 206. Создание пользовательской роли БД После создания роли, установка разрешений выполняется с помощью команды Permissions в свойствах

- 207. Административные задачи (обязанности администратора) Администрирование сервера и баз данных имеет мало общих задач. Тем не менее,

- 208. Ограничения целостности в MS SQL Server Ограничения целостности – constraints Ограничения целостности Check были введены в

- 209. Ограничения целостности в MS SQL Server Ограничение целостности Check предназначено для создания ограничений на значения, которые

- 210. Ограничения целостности в MS SQL Server Ограничение целостности Unique обеспечивает уникальность значений в столбце таблицы. Кроме

- 211. Ограничения целостности в MS SQL Server В основе ограничения целостности Primary Key лежит применение уникального индекса

- 212. Ограничения целостности в MS SQL Server Для создания внешнего ключа в таблице SQL Server 2000 используется

- 213. Ограничения целостности в MS SQL Server В SQL Server 2000 реализованы механизмы, позволяющие переложить на сервер

- 214. Ограничения целостности в MS SQL Server No Action предписывает не выполнять никаких действий в зависимой таблице

- 215. Тема 9. Системы безопасности и администрирование SQLServer. Проектирование защиты баз данных (проектирование схем и шифрование). Законодательный

- 216. Безопасность ИС Процедурный уровень - меры безопасности, реализуемы на низшем (операционном) уровне управления (управление персоналом, физическая

- 217. Безопасность ИС технологическая логическая физическая Для обеспечения технологической безопасности в информационных системах используют “зеркальные” серверы, двойные

- 218. Управление системой безопасности Администрирование сетевой безопасности, как и всякий процесс регулирования, начинается с планирования. При планировании

- 219. Управление системой безопасности Основные этапы планирования стратегий сетевой безопасности могут быть представлены в следующем виде: 1)

- 220. Управление системой безопасности По мере разработки плана сетевой безопасности следует: • выявить ситуации, когда возможен риск

- 221. Управление общим доступом Важным аспектом моделей безопасности является управление доступом. Существует два подхода: добровольное управление доступом;

- 222. Управление общим доступом При добровольном управлении доступом вводится так называемое владение объектами. Как правило, владельцами объектов

- 223. Управление общим доступом Такой подход обеспечивает гибкость настраивания системы разграничения доступа в базе данных на конкретную

- 224. Управление общим доступом Принудительный подход к управлению доступом предусматривает введение единого централизованного администрирования доступом. Принудительный способ

- 225. Управление общим доступом Cанкционированный доступ – это доступ к объектам, программам и данным пользователей, имеющих право

- 226. Управление общим доступом Аутентификация – это метод независимого от источника информации установления подлинности информации на основе

- 227. Управление общим доступом По принципу разграничения доступа модель безопасности бывает: Одноуровневая Многоуровневая

- 228. Управление общим доступом Простейшая (одноуровневая) модель безопасности данных строится на основе дискреционного (избирательного) принципа разграничения доступа,

- 229. Управление общим доступом Многоуровневая безопасность означает, что в БД хранится информация, относящаяся к разным классам безопасности,

- 230. Классы безопасности В частности традиционные подходы используют категорирование информационных ресурсов по уровню конфиденциальности (совершенно секретно —

- 231. Управление общим доступом

- 232. Управление общим доступом В модели Белл —ЛаПадула устанавливаются и поддерживаются два основных ограничения политики безопасности: •

- 233. Тема 5 Эксплуатация и сопровождение информационных систем Ведение статистики использования ресурсов ИС. Управление пользователями ИС. Выявление

- 234. Управление пользователями Для управления пользователями в MS Windows используется понятие учетной записи. Учетная запись в Active

- 235. Оперативное управление и регламентные работы Для корректной работы КИС необходимы средства, позволяющие вовремя диагностировать состояние сети,

- 236. Команды обслуживания сети При работе с сетевым окружением администратору необходимо иметь инструменты управления и обслуживания сети.

- 237. Диагностика сети Команды диагностики в реальном времени предоставляют информацию о работе сети и сетевых подключений. К

- 238. Параметры -a Вывод всех активных подключений TCP и прослушиваемых компьютером портов TCP и UDP. -e Вывод

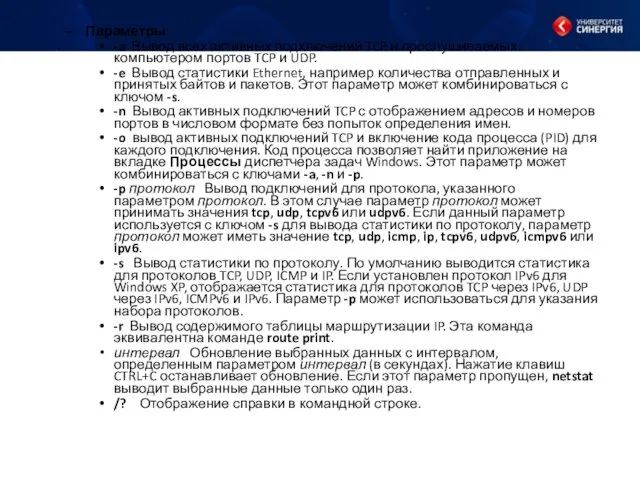

- 239. Диагностика сети Команда netdiag позволяет выводить статистику и выполнять диагностику сетевого интерфейса. Синтаксис: netdiag [/опции] Опции:

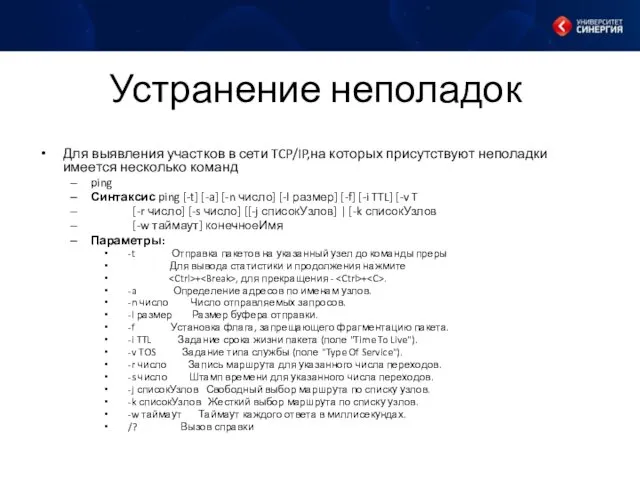

- 240. Устранение неполадок Для выявления участков в сети TCP/IP,на которых присутствуют неполадки имеется несколько команд ping Синтаксис

- 241. Устранение неполадок Другими командами устанавливающими наличие соединения с удаленным ip-узлом являются команды: tracert – выводит имена

- 242. Конфигурирование сети Для просмотра конфигурации сетевых интерфейсов используется команда ipconfig Синтаксис: ipconfig [/? | /all |

- 243. Конфигурирование сети Для конфигурирования сети может быть использована команда route. Данная команда управляет таблицами маршрутов. ROUTE

- 244. Аудит ИС Информационный аудит – это проверка и оценка практики использования ИТ-систем в организации, осуществляемая специализированной

- 245. Аудит. Первая прична Первая причина – информационным технологиям большинства Российских компаний свойственен эволюционный путь создания и

- 246. Аудит. Вторая причина Вторая причина связана с зависимостью успешности бизнеса от способности управленцев вовремя получать и

- 247. Аудит. Составные части внутренний контроль, осуществляемый организацией, эксплуатирующей ИС; внешний контроль, осуществляемый внешней организацией в рамках

- 248. Виды аудитов процессов управления службой ИТ, структуры службы ИТ, информационной системы, ТЗ и проектной документации на

- 249. Виды аудитов Аудит процессов управления службой ИТ включает ряд специализированных аудитов, среди которых выделим аудиты процесса

- 250. Виды аудитов Аудит информационной системы используется для определения (оценки степени) соответствия сервисов текущим и планируемым в

- 251. Аудит В процессе проведения информационного аудита предполагается получить ответы на вопросы, связанные с полезностью, доступностью, целостностью

- 252. Аудит Полезность выявляется путём определения как и на сколько используемая система способствует достижению целей, стоящих перед

- 253. Аудит Доступность определяется установлением возможности системы обеспечивать её использование (доступность) уполномоченными лицами в требуемые моменты с

- 254. Аудит Целостность системы устанавливается в процессе выявления возможностей пользователей получать точную, непротиворечивую и своевременную информацию с

- 255. Аудит Конфиденциальность системы определяется путём установления доступности к информации в системе только её авторизованных пользователей.

- 256. Тестирование ИС Под тестированием понимается процесс исполнения программы с целью обнаружения ошибок

- 257. Эксплуатация и сопровождение ИС Эксплуатация включает работы по внедрению компонентов ПО в эксплуатацию, в том числе

- 258. Эксплуатация и сопровождение ИС Важным вопросом сопровождения ИС является мониторинг работы сетевого и иного вычислительного оборудования.

- 259. Управление рисками и инцидентами Определение рисков является сложной задачей. Некоторые специалисты полагают, что мы ещё не

- 260. Управление рисками и инцидентами 1) недостаточное внимание к проекту со стороны руководства заказчика (компании) и неостаточное

- 261. Управление рисками и инцидентами 5) отсутствия мотивации сотрудников заказчика, противодействие персонала; 6) срыв сроков; 7) технические

- 262. Риски администрирования ● сокращение установленных в соответствующих планах (графиках) сроков выполнения работ; ● увеличение стоимости сопровождения,

- 263. Риски Риски надо постоянно анализировать и актуализировать как в ходе проектирования, так и в ходе эксплуатации

- 264. ISO 12207 Вспомогательные процессы: Процесс аудита Процесс решения проблем

- 265. Аудит Процесс аудита является процессом определения соответствия требованиям, планам и условиям договора. Данный процесс может выполняться

- 267. Скачать презентацию

![Удаление веб-узлов Синтаксис iisweb /delete веб_узел [веб_узел...] [/s компьютер [/u [домен\]пользователь/p](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/453634/slide-149.jpg)

Рекомендации по подготовке мультимедийного выступления

Рекомендации по подготовке мультимедийного выступления Архитектура ОС. Планирование процессов и нитей. (Лекция 2)

Архитектура ОС. Планирование процессов и нитей. (Лекция 2) Обработка фотографий

Обработка фотографий Презентация "MSC.Mvision Workshops 11" - скачать презентации по Информатике

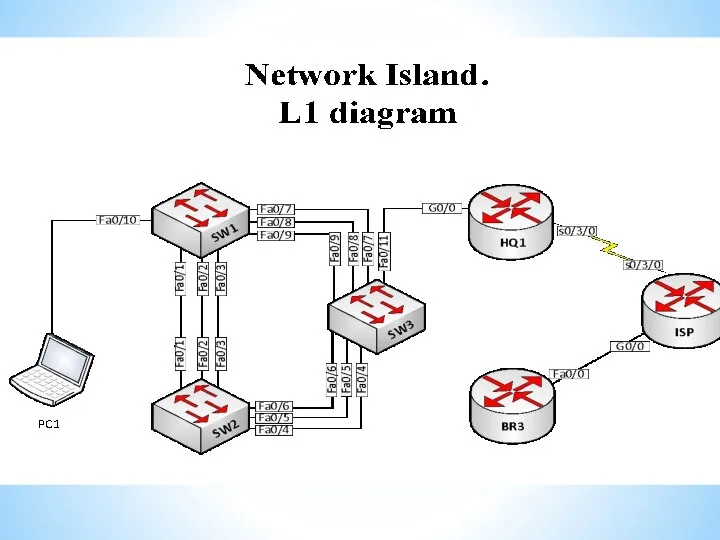

Презентация "MSC.Mvision Workshops 11" - скачать презентации по Информатике Network Island. L1 diagram

Network Island. L1 diagram Язык SQL. Понятие базы данных

Язык SQL. Понятие базы данных Инструкция по накрутке установок игры Zombie Park в Play Market

Инструкция по накрутке установок игры Zombie Park в Play Market Применение органами местного самоуправления социальных сетей в целях повышения эффективности рассмотрения обращения граждан

Применение органами местного самоуправления социальных сетей в целях повышения эффективности рассмотрения обращения граждан Презентация "О правовой охране программ для электронных вычислительных машин и баз данных" - скачать презентации по Информат

Презентация "О правовой охране программ для электронных вычислительных машин и баз данных" - скачать презентации по Информат Анимация Power Point

Анимация Power Point В мире кодов QR код

В мире кодов QR код Новая система информирования студентов

Новая система информирования студентов Представление чисел в памяти компьютера. 10 класс

Представление чисел в памяти компьютера. 10 класс Симметричные криптосистемы. Лекция 1. Основные понятия и определения криптографии

Симметричные криптосистемы. Лекция 1. Основные понятия и определения криптографии Электронно-цифровая подпись и криптография

Электронно-цифровая подпись и криптография Введение в JavaScript

Введение в JavaScript Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации Разработка интернет-магазина по продаже чая гайвань

Разработка интернет-магазина по продаже чая гайвань Как стать хакером

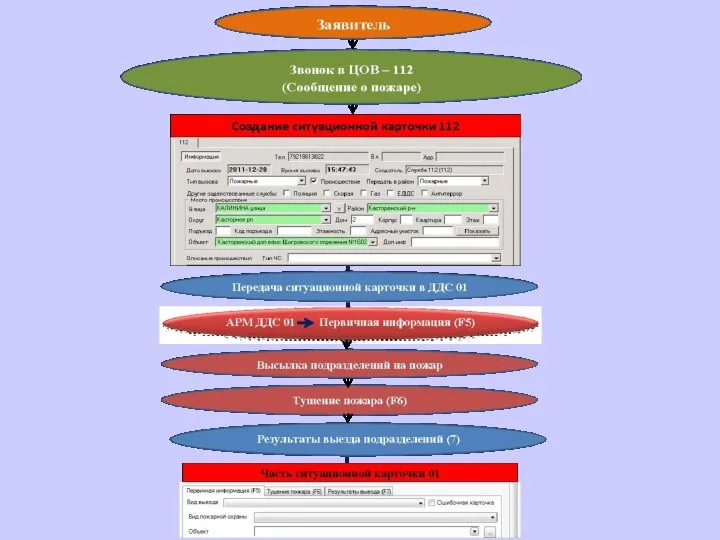

Как стать хакером Система 112 - 3

Система 112 - 3 Поиск подстрок

Поиск подстрок Применение современных информационных технологий, позволяющих создавать и использовать ЭОР

Применение современных информационных технологий, позволяющих создавать и использовать ЭОР Презентация "Ссылки в Ms Excel" - скачать презентации по Информатике

Презентация "Ссылки в Ms Excel" - скачать презентации по Информатике КОЛИЧЕСТВО ИНФОРМАЦИИ ЕДИНИЦЫ ИЗМЕРЕНИЯ ИНФОРМАЦИИ

КОЛИЧЕСТВО ИНФОРМАЦИИ ЕДИНИЦЫ ИЗМЕРЕНИЯ ИНФОРМАЦИИ Урок информатика

Урок информатика B3: Анализ программы Что нужно знать: основные конструкции языка программирования: объявление переменных оператор присваивания

B3: Анализ программы Что нужно знать: основные конструкции языка программирования: объявление переменных оператор присваивания Pinterest

Pinterest Подготовка к ГИА по информатике

Подготовка к ГИА по информатике