Содержание

- 2. Существуют три вида угроз безопасности компьютерной системы организации: угроза нарушения режима конфиденциальности обрабатываемой информации; угроза нарушения

- 3. Источниками этих угроз являются: частичная или полная «поломка» оборудования кражи «логические бомбы» «троянский конь» «сбор мусора»

- 4. Частичная или полная «поломка» оборудования Причинами этого явления могут быть: ошибки и намеренные действия персонала организации

- 5. Кражи Они делятся на три вида: кражи оборудования. Особенно опасны кражи носителей конфиденциальной информации; кража информации.

- 6. «Логические бомбы» для организации хищений, когда, например, программа производит начисление некоторой денежной суммы на заранее указанный

- 7. «Троянский конь» Задачи: нарушение работы других программ (вплоть до повисания компьютера, решаемого лишь перезагрузкой, и невозможности

- 8. Источниками этих угроз являются: частичная или полная «поломка» оборудования кражи «логические бомбы» «троянский конь» «сбор мусора»

- 9. Социальная инженерия метод несанкционированного доступа к информационным ресурсам, основанный на особенностях психологии человека Техники: Претекстинг Фишинг

- 11. Скачать презентацию

Раздел 4 Описание модели

Раздел 4 Описание модели  Компьютер. Устройства

Компьютер. Устройства Презентация "Сравнительная характеристика операционной системы Windows XP и Vista" - скачать презентации по Информатике

Презентация "Сравнительная характеристика операционной системы Windows XP и Vista" - скачать презентации по Информатике 121176

121176 Построение графика функции в табличном процессоре MS Excel

Построение графика функции в табличном процессоре MS Excel Презентация "Компьютерное видео на примере работы с Adobe After Effects" - скачать презентации по Информатике

Презентация "Компьютерное видео на примере работы с Adobe After Effects" - скачать презентации по Информатике SOHO TPNA 1 - Беспроводной маршрутизатор

SOHO TPNA 1 - Беспроводной маршрутизатор Управление и кибернетика. Управление с обратной связью

Управление и кибернетика. Управление с обратной связью Способы записи алгоритмов

Способы записи алгоритмов Текстовые документы и технологии их создания. Обработка текстовой информации

Текстовые документы и технологии их создания. Обработка текстовой информации Оформление ВКонтакте

Оформление ВКонтакте Основные понятия BIM

Основные понятия BIM Основные логические операции

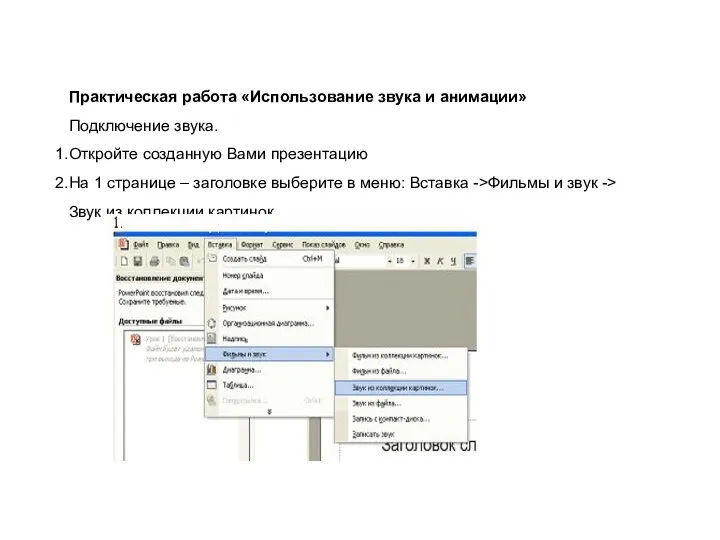

Основные логические операции Презентация "Использование звука и анимации" - скачать презентации по Информатике

Презентация "Использование звука и анимации" - скачать презентации по Информатике Программное обеспечение (ПО)

Программное обеспечение (ПО) Моё имя. 1 класс

Моё имя. 1 класс Кодеки. 5 основных Bluetooth аудио кодеков

Кодеки. 5 основных Bluetooth аудио кодеков Подвиды социальных сетей

Подвиды социальных сетей Организация ввода и вывода данных в языке Паскаль

Организация ввода и вывода данных в языке Паскаль Презентация "История интернета" - скачать презентации по Информатике

Презентация "История интернета" - скачать презентации по Информатике Компьютерная память

Компьютерная память Аттестационная работа. Применение метода учебных проектов при обучении информатики в начальных классах

Аттестационная работа. Применение метода учебных проектов при обучении информатики в начальных классах Моделювання бізнес-процесів виконання ремонтних робіт

Моделювання бізнес-процесів виконання ремонтних робіт Объектно-ориентированное программирование

Объектно-ориентированное программирование Порты ввода\вывода микроконтроллеров серии AVR. Внешние прерывания

Порты ввода\вывода микроконтроллеров серии AVR. Внешние прерывания Устройства персонального компьютера

Устройства персонального компьютера Система электропитания

Система электропитания Ақпарат, оның мазмұны, түрлері мен қасиеттері

Ақпарат, оның мазмұны, түрлері мен қасиеттері