Содержание

- 2. Необходимость защиты памяти При мультипрограммном режиме работы ЭВМ в ее памяти одновременно могут находиться несколько независимых

- 3. Основные задачи и подходы защиты памяти Средства защиты при управлении памятью обычно выполняют: проверку адреса ячейки

- 4. Защита отдельных ячеек памяти Защита отдельных ячеек памяти организуется в ЭВМ, предназначенных для работы в системах

- 5. Примеры реализации защиты отдельных ячеек памяти Система со страничной организацией ATLAS (1962) предоставляла для каждого блока

- 6. Методы граничных регистров Методы граничных регистров реализовывают защиту по принципу «все или ничего» и заключаются в

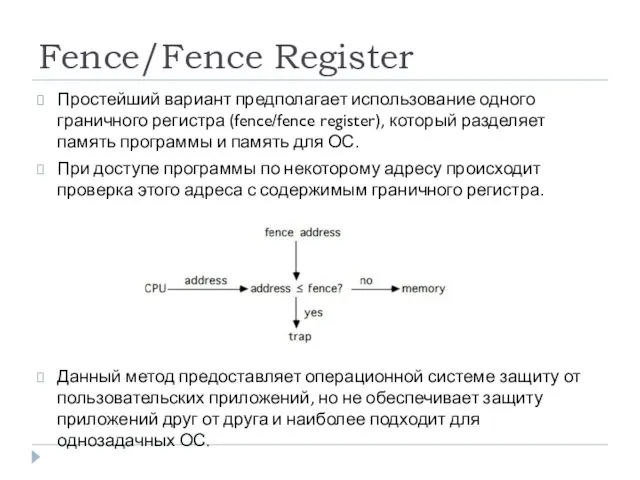

- 7. Fence/Fence Register Простейший вариант предполагает использование одного граничного регистра (fence/fence register), который разделяет память программы и

- 8. Fence/Fence Register (2) Обычно, адресное пространство компьютера начинается с нулевого адреса, ОС загружается в младшие адреса,

- 9. Динамическое изменение границы Первый вариант предполагает, что программа загружается в верхние адреса памяти в обратном порядке

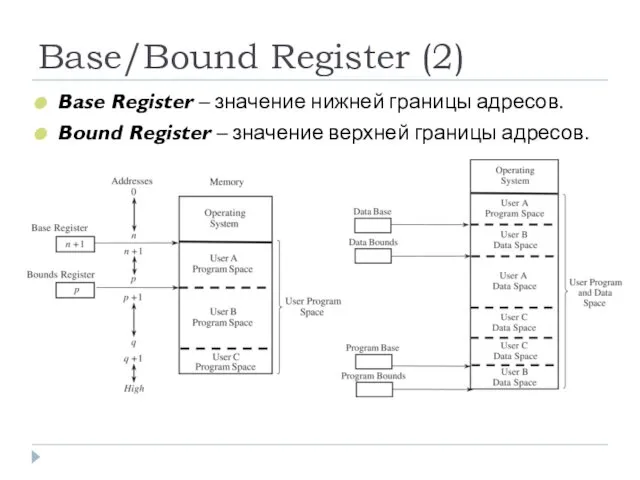

- 10. Base/Bound Registers (1) Более сложный вариант (base/bound registers) предполагает использование для каждого процесса верхнюю и нижнюю

- 11. Base/Bound Register (2) Base Register – значение нижней границы адресов. Bound Register – значение верхней границы

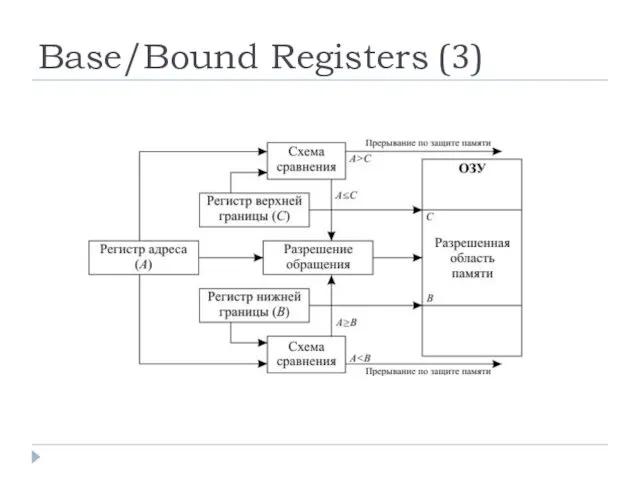

- 12. Base/Bound Registers (3)

- 13. Метод ключей защиты Операционная система каждому блоку памяти ставит в соответствие некий код, называемый ключом защиты

- 14. Иллюстрация метода ключей защиты Схема анализа сравнивает ключ защиты блока памяти и ключ программы, находящийся в

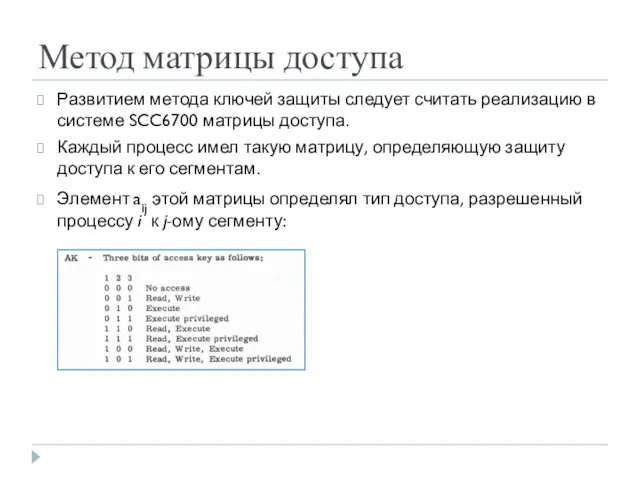

- 15. Метод матрицы доступа Развитием метода ключей защиты следует считать реализацию в системе SCC6700 матрицы доступа. Каждый

- 17. Скачать презентацию

Создание БД в ИРБИС

Создание БД в ИРБИС Комп'ютерні віруси

Комп'ютерні віруси Концептуальные основы обеспечения ИБ

Концептуальные основы обеспечения ИБ Порядок организации учебного процесса в ЭИОС

Порядок организации учебного процесса в ЭИОС Интернет заттар және

Интернет заттар және Этапы развития информационных технологий

Этапы развития информационных технологий Электронная почта

Электронная почта Обработка цифровой информации. Сайтостроение

Обработка цифровой информации. Сайтостроение Верстальщик HTML

Верстальщик HTML Экспертные системы

Экспертные системы Решение задач на кодирование звуковой информации Подготовка к ЕГЭ

Решение задач на кодирование звуковой информации Подготовка к ЕГЭ Системы обработки данных представленных в таблицах

Системы обработки данных представленных в таблицах Создание презентаций в Microsoft Power Point

Создание презентаций в Microsoft Power Point  Одномерные массивы целых чисел

Одномерные массивы целых чисел Си. Модуль 10

Си. Модуль 10 Классификация информационных систем

Классификация информационных систем Разработка приложения Расписание занятий

Разработка приложения Расписание занятий Основы алгоритмизации и программирования

Основы алгоритмизации и программирования Инструменты Прибавить к Экрану. Вычесть из экран. Изучение их работ

Инструменты Прибавить к Экрану. Вычесть из экран. Изучение их работ Нормализация отношений

Нормализация отношений Кодирование графической информации

Кодирование графической информации UML. Принцип создания проектов

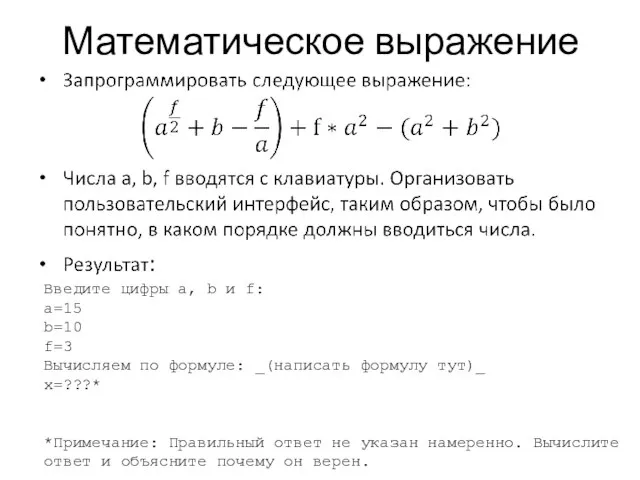

UML. Принцип создания проектов Математическое выражение

Математическое выражение Размещение данных 1С:Предприятия 8

Размещение данных 1С:Предприятия 8 Retro Neon

Retro Neon Схемы nanoCAD. Автоматизация процесса проектирования схем

Схемы nanoCAD. Автоматизация процесса проектирования схем Арбитраж трафика через тематические аккаунты

Арбитраж трафика через тематические аккаунты Знакомство с TRIK Studio

Знакомство с TRIK Studio