Содержание

- 2. Биометрические средства защиты Благодаря высоким оперативно-техническим характеристикам биометрические средства защиты уже почти 20 лет пользуются заслуженным

- 3. Структура мирового рынка биометрических средств защиты

- 4. Биометрические средства защиты информации (БСЗИ)

- 5. Основные современные биопризнаки персональной идентификации

- 6. Обобщенный алгоритм биометрической идентификации Этап 1: Сканирование объекта Этап 2: Извлечение индивидуальной информации Этап 3: Формирование

- 7. Система контроля доступа к информации “TouchLock” (“TouchClock”) фирмы “Identix” США Регистрация отпечатка пальца руки. Записываемый в

- 8. Система контроля доступа к информации “TouchLock” (“TouchClock”) фирмы “Identix” США Базируется на регистрации такого индивидуального признака

- 9. Терминал “TouchSafe” TS-600 Предназначен для обеспечения доступа к серверам, компьютерам и т.д. Состоит из сенсорного модуля

- 10. Терминал “TouchSafe” TS-600 Предназначен для обеспечения доступа к серверам, компьютерам и т.д. Состоит из сенсорного модуля

- 11. Система “SACcat” производства фирмы SAC Technologies Состоит из считывающего устройства, устройства преобразования и программного обеспечения. Считывающее

- 12. Система “SACcat” производства фирмы SAC Technologies Состоит из считывающего устройства, устройства преобразования и программного обеспечения. Считывающее

- 13. Фирма “Eyedentify” (США) Биометрические системы контроля, использующие в качестве идентификационного признака узор сетчатки глаза. При работе

- 14. Фирма “Eyedentify” (США) Биометрические системы контроля, использующие в качестве идентификационного признака узор сетчатки глаза. При работе

- 15. Устройство “HandKey”(хэндкей) Использует параметры ладони руки. Устройство представляет собой конструкцию (чуть больше телефонного аппарата) с нишей,

- 16. Устройство “HandKey”(хэндкей) Используетв качестве идентификационного признака параметры ладони руки. Устройство представляет собой конструкцию (чуть больше телефонного

- 17. Автономная система – "BIOCODE LDL-2" Предназначена для предоставления доступа в помещение по отпечатку пальца. Система состоит

- 18. Комбинированные системы контроля доступа Бесконтактные устройства считывания карточек при входе и выходе из здания в сочетании

- 19. Технические характеристики БСЗИ вероятность несанкционированного доступа; вероятность ложной тревоги; пропускная способность (время идентификации).

- 21. Скачать презентацию

Понятие, предмет и метод гражданского права

Понятие, предмет и метод гражданского права Регистрация ИП в 2016 году

Регистрация ИП в 2016 году Основные понятия о праве. Основы права. Майнор Юриспруденция

Основные понятия о праве. Основы права. Майнор Юриспруденция Понятие и виды судопроизводств. Тема 14

Понятие и виды судопроизводств. Тема 14 Порядок оформления документации о несчастных случаях на производстве

Порядок оформления документации о несчастных случаях на производстве Виды таможенных пошлин и порядок их взимания

Виды таможенных пошлин и порядок их взимания Закон Республики Казахстан о противодействии коррупции

Закон Республики Казахстан о противодействии коррупции Тактика обыска и выемки

Тактика обыска и выемки Уполномоченный по правам человека в Российской Федерации

Уполномоченный по правам человека в Российской Федерации Жилище и закон

Жилище и закон ГОСТ Р6.30 - 2003. Унифицированная система организационно-распорядительной документации

ГОСТ Р6.30 - 2003. Унифицированная система организационно-распорядительной документации Тренировочный тест по теме Право

Тренировочный тест по теме Право Принципы уголовного судопроизводства

Принципы уголовного судопроизводства Уголовное, административное право

Уголовное, административное право Жестокое обращение с детьми – порочный круг насилия

Жестокое обращение с детьми – порочный круг насилия Особенности обращения взыскания на отдельные виды имущества должника

Особенности обращения взыскания на отдельные виды имущества должника Історія держави і права зарубіжних країн як наука та навчальна дисципліна. Розвиток первісного суспільства

Історія держави і права зарубіжних країн як наука та навчальна дисципліна. Розвиток первісного суспільства Производственный контроль изменения 2021 года

Производственный контроль изменения 2021 года Юридические факты в административном праве

Юридические факты в административном праве Становление, развитие и современное состояние теории права и государства в России и за рубежом

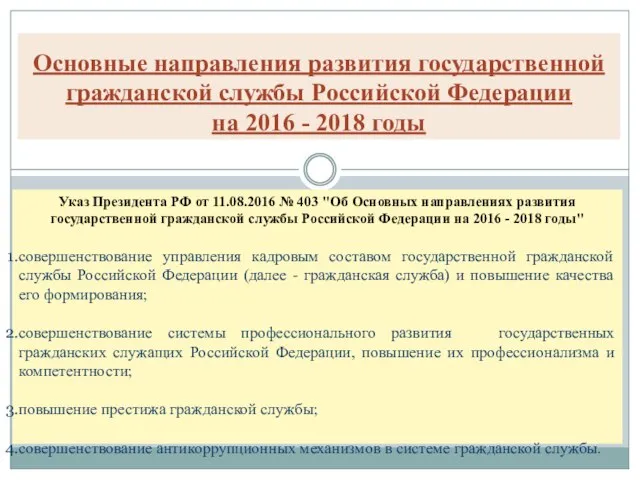

Становление, развитие и современное состояние теории права и государства в России и за рубежом Основные направления развития государственной гражданской службы Российской Федерации на 2016 - 2018 годы

Основные направления развития государственной гражданской службы Российской Федерации на 2016 - 2018 годы Обязанности исполнительной власти по решению проблем обманутых дольщиков в долевом строительстве

Обязанности исполнительной власти по решению проблем обманутых дольщиков в долевом строительстве О мерах противодействия коррупции в органах транспортного контроля

О мерах противодействия коррупции в органах транспортного контроля Избирательное право. Избирательная система. Референдум

Избирательное право. Избирательная система. Референдум Гражданское общество и правовое государство

Гражданское общество и правовое государство Правовые основы бюджетной системы

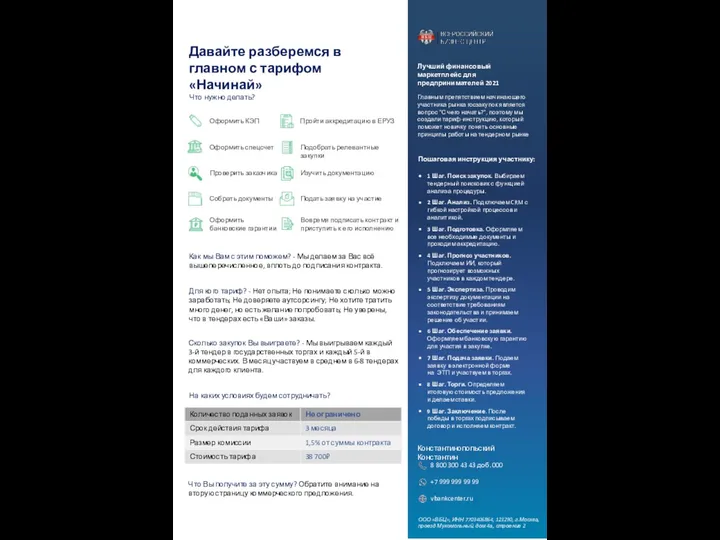

Правовые основы бюджетной системы Тариф Начинай

Тариф Начинай Символы России

Символы России