Содержание

- 2. Политика безопасности компьютерных систем и ее реализация 3 Наиболее распространенные угрозы Под угрозой безопасности понимается действие

- 3. Политика безопасности компьютерных систем и ее реализация 2 Наиболее распространенные угрозы 3) Злоумышленные действия сотрудников. Весьма

- 4. Политика безопасности компьютерных систем и ее реализация 3 Наиболее распространенные угрозы 4) Угрозы (технического и социального

- 5. Политика безопасности компьютерных систем и ее реализация 4 Наиболее распространенные угрозы 5) Внешние злоумышленные действия хакеров,

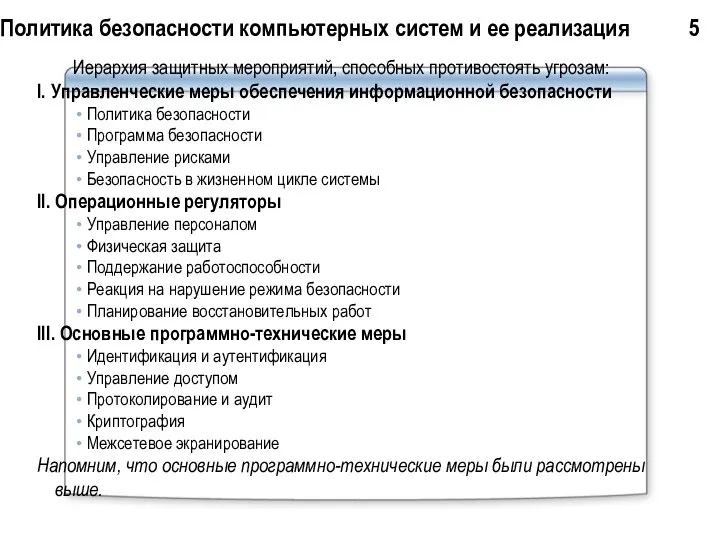

- 6. Политика безопасности компьютерных систем и ее реализация 5 Иерархия защитных мероприятий, способных противостоять угрозам: I. Управленческие

- 7. Политика безопасности компьютерных систем и ее реализация 6 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 8. Предпосылки разработки политики безопасности предприятия

- 9. Политика безопасности компьютерных систем и ее реализация 7 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 10. Политика безопасности компьютерных систем и ее реализация 8 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 11. Политика безопасности компьютерных систем и ее реализация 9 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 12. Политика безопасности компьютерных систем и ее реализация 10 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 13. Политика безопасности компьютерных систем и ее реализация 11 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 14. Политика безопасности компьютерных систем и ее реализация 12 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 15. Политика безопасности компьютерных систем и ее реализация 13 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 16. Политика безопасности компьютерных систем и ее реализация 14 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 17. Политика безопасности компьютерных систем и ее реализация 15 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 18. Политика безопасности компьютерных систем и ее реализация 16 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

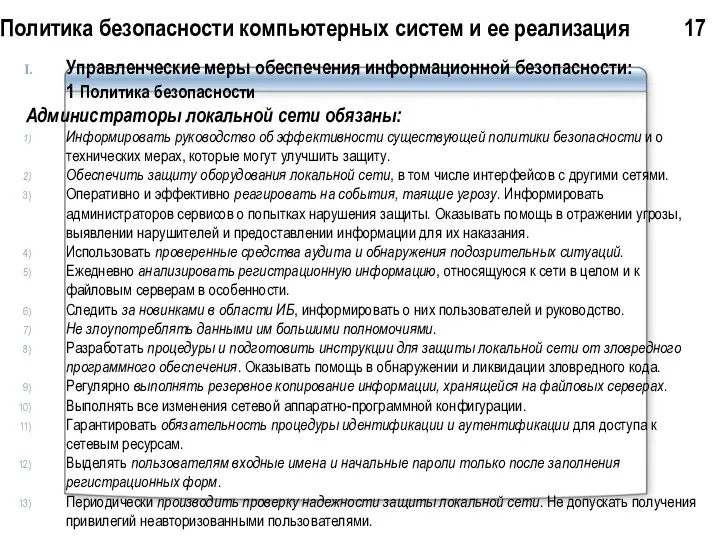

- 19. Политика безопасности компьютерных систем и ее реализация 17 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

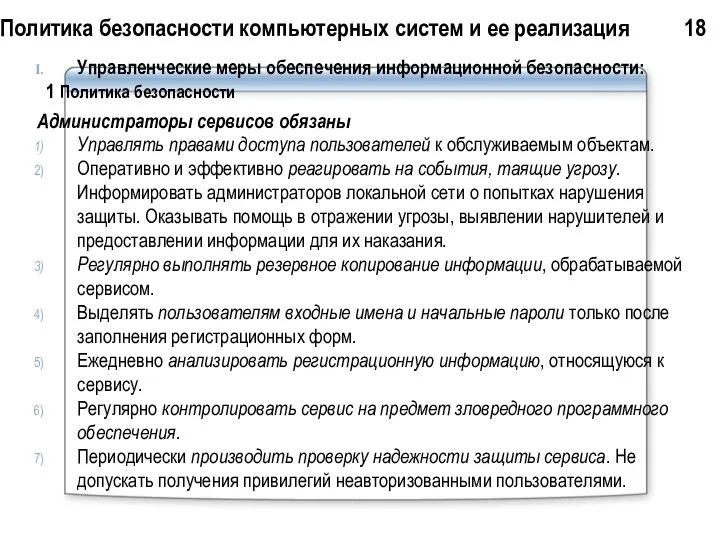

- 20. Политика безопасности компьютерных систем и ее реализация 18 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

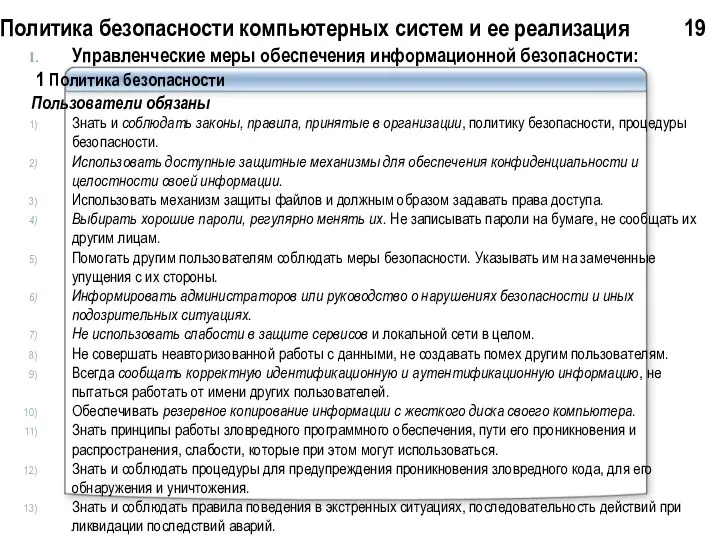

- 21. Политика безопасности компьютерных систем и ее реализация 19 Управленческие меры обеспечения информационной безопасности: 1 Политика безопасности

- 22. Политика безопасности компьютерных систем и ее реализация 20 Управленческие меры обеспечения информационной безопасности: 2 Программа безопасности

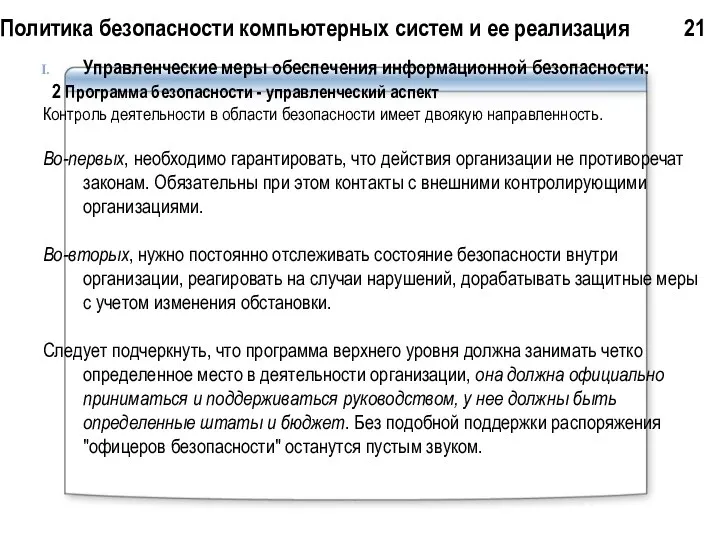

- 23. Политика безопасности компьютерных систем и ее реализация 21 Управленческие меры обеспечения информационной безопасности: 2 Программа безопасности

- 24. Политика безопасности компьютерных систем и ее реализация 22 I Управленческие меры обеспечения информационной безопасности: 2 Программа

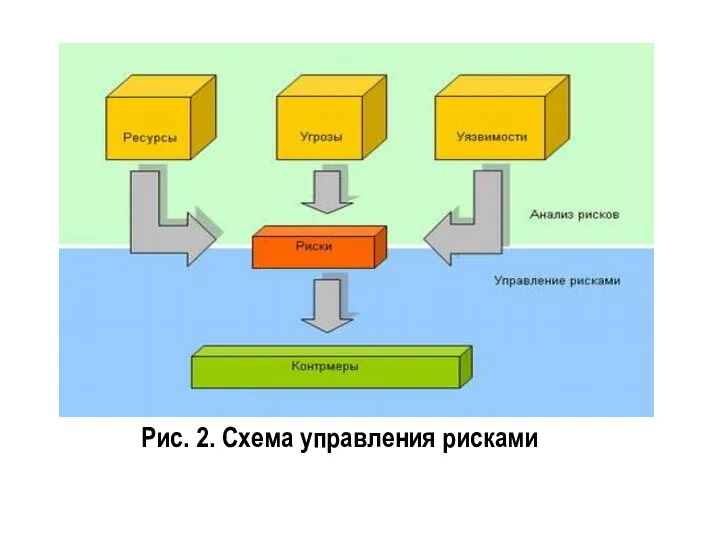

- 25. Политика безопасности компьютерных систем и ее реализация 23 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

- 26. Рис. 2. Схема управления рисками

- 27. Политика безопасности компьютерных систем и ее реализация 25 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

- 28. Политика безопасности компьютерных систем и ее реализация 26 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

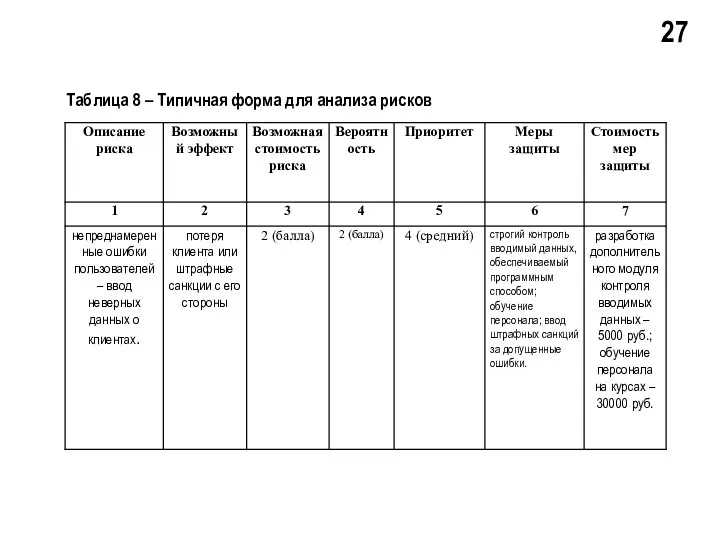

- 29. 27 Таблица 8 – Типичная форма для анализа рисков

- 30. Политика безопасности компьютерных систем и ее реализация 27 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

- 31. Политика безопасности компьютерных систем и ее реализация 28 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

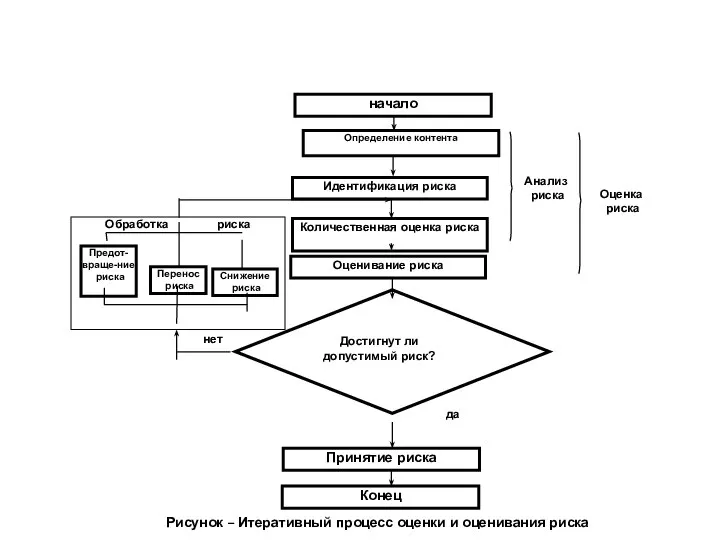

- 32. Рисунок – Итеративный процесс оценки и оценивания риска

- 33. Политика безопасности компьютерных систем и ее реализация 30 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

- 34. Политика безопасности компьютерных систем и ее реализация 31 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

- 35. Политика безопасности компьютерных систем и ее реализация 32 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

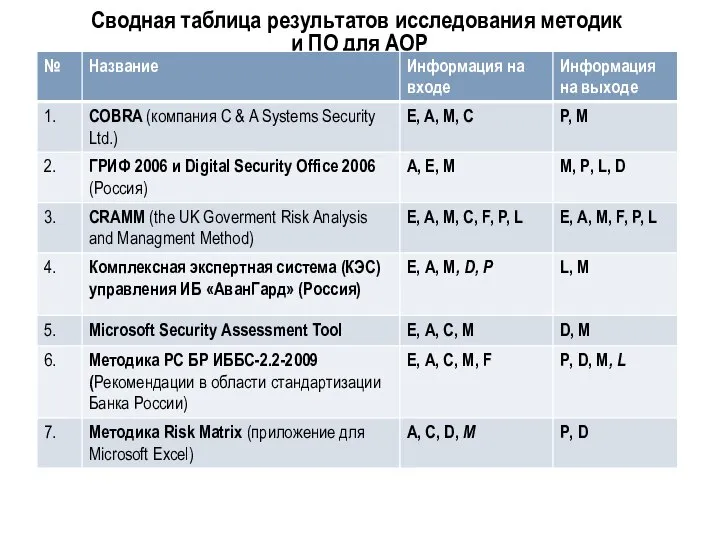

- 36. Сводная таблица результатов исследования методик и ПО для АОР

- 37. Политика безопасности компьютерных систем и ее реализация 33 I Управленческие меры обеспечения информационной безопасности: 3 Анализ

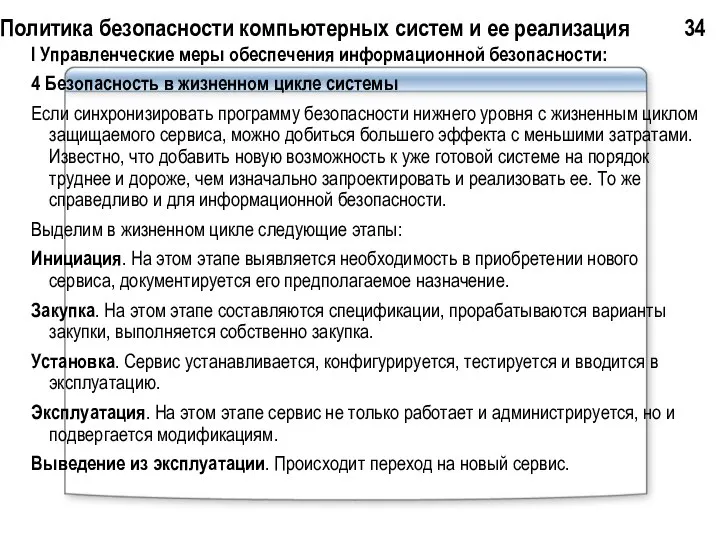

- 38. Политика безопасности компьютерных систем и ее реализация 34 I Управленческие меры обеспечения информационной безопасности: 4 Безопасность

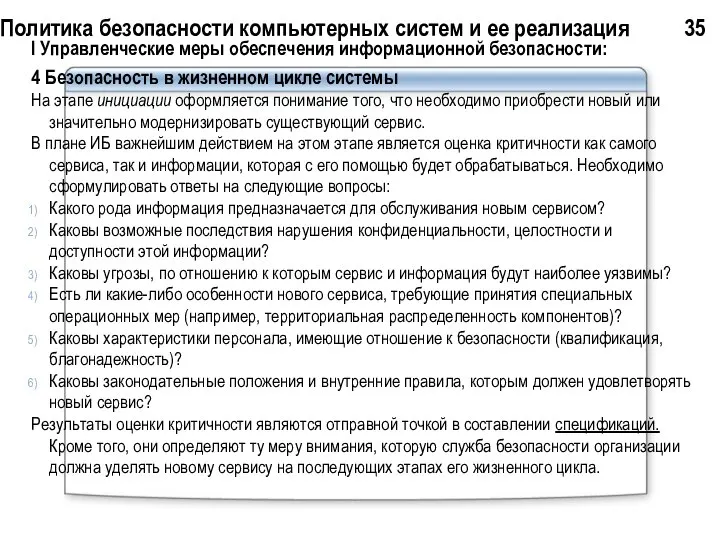

- 39. Политика безопасности компьютерных систем и ее реализация 35 I Управленческие меры обеспечения информационной безопасности: 4 Безопасность

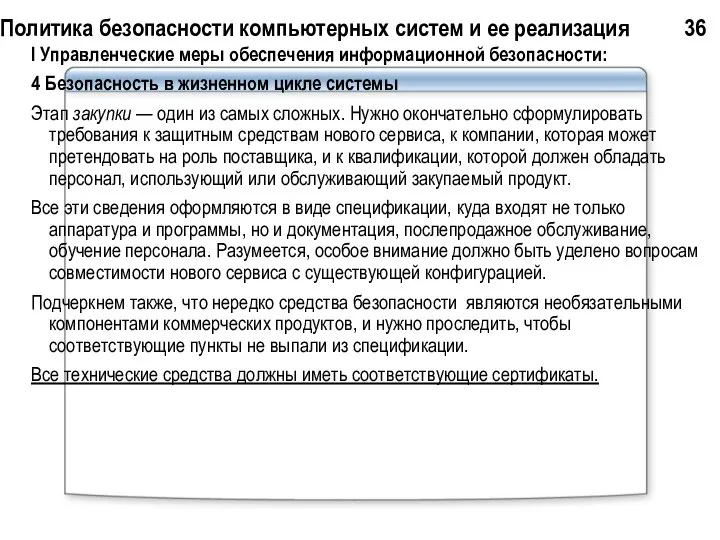

- 40. Политика безопасности компьютерных систем и ее реализация 36 I Управленческие меры обеспечения информационной безопасности: 4 Безопасность

- 41. Политика безопасности компьютерных систем и ее реализация 37 I Управленческие меры обеспечения информационной безопасности: 4 Безопасность

- 42. Политика безопасности компьютерных систем и ее реализация 38 I Управленческие меры обеспечения информационной безопасности: 4 Безопасность

- 43. Политика безопасности компьютерных систем и ее реализация 39 I Управленческие меры обеспечения информационной безопасности: 4 Безопасность

- 44. Политика безопасности компьютерных систем и ее реализация 40 II Операционные регуляторы: 1 Управление персоналом Управление персоналом

- 45. Политика безопасности компьютерных систем и ее реализация 41 II Операционные регуляторы: 1 Управление персоналом (а)Предварительное составление

- 46. Политика безопасности компьютерных систем и ее реализация 42 II Операционные регуляторы: 1 Управление персоналом (е) Ликвидация

- 47. Политика безопасности компьютерных систем и ее реализация 43 II Операционные регуляторы: 2 Физическая защита физическое управление

- 48. Политика безопасности компьютерных систем и ее реализация 44 II Операционные регуляторы: 2 Физическая защита защита поддерживающей

- 49. Политика безопасности компьютерных систем и ее реализация 45 II Операционные регуляторы: 3 Поддержание работоспособности Недооценка факторов

- 50. Политика безопасности компьютерных систем и ее реализация 46 II Операционные регуляторы: 3 Поддержание работоспособности конфигурационное управление

- 51. Политика безопасности компьютерных систем и ее реализация 47 II Операционные регуляторы: 3 Поддержание работоспособности управление носителями

- 52. Политика безопасности компьютерных систем и ее реализация 48 II Операционные регуляторы: 3 Поддержание работоспособности регламентные работы

- 53. Политика безопасности компьютерных систем и ее реализация 49 II Операционные регуляторы: 4 Реакция на нарушение режима

- 54. Политика безопасности компьютерных систем и ее реализация 50 II Операционные регуляторы: 5 Планирование восстановительных работ Ни

- 55. Политика безопасности компьютерных систем и ее реализация 51 II Операционные регуляторы: 5 Планирование восстановительных работ Процесс

- 56. Политика безопасности компьютерных систем и ее реализация 52 II Операционные регуляторы: 5 Планирование восстановительных работ Информационная

- 57. Политика безопасности компьютерных систем и ее реализация 53 II Операционные регуляторы: 5 Планирование восстановительных работ 3)

- 58. Политика безопасности компьютерных систем и ее реализация 54 II Операционные регуляторы: 5 Планирование восстановительных работ 4)

- 59. Политика безопасности компьютерных систем и ее реализация 55 II Операционные регуляторы: 5 Планирование восстановительных работ 6)

- 61. Скачать презентацию

Политика безопасности компьютерных систем и ее реализация 3

Наиболее распространенные угрозы

Под угрозой безопасности понимается

Политика безопасности компьютерных систем и ее реализация 3

Наиболее распространенные угрозы

Под угрозой безопасности понимается

Рассмотрим наиболее распространенные угрозы с позиции "типичной" организации, которым подвержены современные компьютерные системы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности

1) Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов, программистов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами (неправильно введенные данные, ошибка в программе, вызвавшая крах системы), иногда они создают слабости, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). Анализ показывает, что 65% потерь - следствие непреднамеренных ошибок

2) На втором месте по размерам ущерба располагаются кражи и подлоги. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Еще раз мы убеждаемся в том, что внутренняя угроза гораздо опаснее внешней.

Политика безопасности компьютерных систем и ее реализация 2

Наиболее распространенные угрозы

3) Злоумышленные

Политика безопасности компьютерных систем и ее реализация 2

Наиболее распространенные угрозы

3) Злоумышленные

повредить оборудование;

встроить логическую бомбу, которая со временем разрушит программы и/или данные;

ввести неверные данные;

удалить данные;

изменить данные и т.д.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Политика безопасности компьютерных систем и ее реализация 3

Наиболее распространенные угрозы

4) Угрозы

Политика безопасности компьютерных систем и ее реализация 3

Наиболее распространенные угрозы

4) Угрозы

а) нарушения инфраструктуры:

аварии электропитания,

выход из строя аппаратного обеспечения,

грозовые разряды,

электростатические разряды,

временное отсутствие связи,

перебои с водоснабжением,

гражданские беспорядки и т.п.

б) стихийные бедствия и события, воспринимаемые как стихийные бедствия — пожары, наводнения, землетрясения, ураганы.

По данным печати на долю огня, воды и аналогичных "врагов" (среди которых самый опасный — низкое качество электропитания и его перебои) приходится 13% потерь, нанесенных информационным системам.

Политика безопасности компьютерных систем и ее реализация 4

Наиболее распространенные угрозы

5)

Политика безопасности компьютерных систем и ее реализация 4

Наиболее распространенные угрозы

5)

6) Программные вирусы и программные закладки. Несмотря на экспоненциальный рост числа известных вирусов, аналогичного роста количества инцидентов, вызванных вирусами, не зарегистрировано. Соблюдение несложных правил компьютерной гигиены сводит риск заражения практически к нулю. Там где работают, а не играют, число зараженных компьютеров составляет лишь доли процента.

Политика безопасности компьютерных систем и ее реализация 5

Иерархия защитных мероприятий, способных

Политика безопасности компьютерных систем и ее реализация 5

Иерархия защитных мероприятий, способных

I. Управленческие меры обеспечения информационной безопасности

Политика безопасности

Программа безопасности

Управление рисками

Безопасность в жизненном цикле системы

II. Операционные регуляторы

Управление персоналом

Физическая защита

Поддержание работоспособности

Реакция на нарушение режима безопасности

Планирование восстановительных работ

III. Основные программно-технические меры

Идентификация и аутентификация

Управление доступом

Протоколирование и аудит

Криптография

Межсетевое экранирование

Напомним, что основные программно-технические меры были рассмотрены выше.

Политика безопасности компьютерных систем и ее реализация 6

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 6

Управленческие меры обеспечения информационной

Главная цель мер, предпринимаемых на управленческом уровне, — сформировать программу работ в области информационной безопасности и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел.

Основой программы является политика безопасности, отражающая подход организации к защите своих информационных активов.

Под политикой безопасности понимают совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов.

С практической точки зрения политику безопасности целесообразно подразделить на три уровня.

Предпосылки разработки политики безопасности предприятия

Предпосылки разработки политики безопасности предприятия

Политика безопасности компьютерных систем и ее реализация 7

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 7

Управленческие меры обеспечения информационной

К верхнему уровню можно отнести решения, затрагивающие организацию в целом и исходящие от руководства организации. Примерный список подобных решений может включать в себя следующие элементы:

решение сформировать или пересмотреть комплексную программу обеспечения ИБ,

определение ответственных за продвижение программы, формулировка целей, которые преследует организация в области информационной безопасности,

определение общих направлений в достижении этих целей,

обеспечение базы для соблюдения законов и правил,

формулировка управленческих решений по тем вопросам реализации программы безопасности, которые должны рассматриваться на уровне организации в целом.

На верхний уровень выносится управление защитными ресурсами и координация использования этих ресурсов, выделение специального персонала для защиты критически важных систем, поддержание контактов с другими организациями, обеспечивающими или контролирующими режим безопасности.

Политика верхнего уровня должна четко очерчивать сферу своего влияния. Возможно, это будут все компьютерные системы организации (или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих домашних компьютеров). Возможна, однако, и такая ситуация, когда в сферу влияния включаются лишь наиболее важные системы.

Политика безопасности компьютерных систем и ее реализация 8

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 8

Управленческие меры обеспечения информационной

В политике должны быть определены обязанности должностных лиц по выработке программы безопасности и по проведению ее в жизнь. Политика безопасности является основой подотчетности персонала.

Политика верхнего уровня имеет дело с тремя аспектами законопослушности и исполнительской дисциплины:

1. организация должна соблюдать существующие законы;

2. следует контролировать действия лиц, ответственных за выработку программы безопасности;

3. необходимо обеспечить определенную степень послушности персонала, а для этого нужно выработать систему поощрений и наказаний.

Политика безопасности компьютерных систем и ее реализация 9

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 9

Управленческие меры обеспечения информационной

К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов:

отношение к передовым (но, возможно, недостаточно проверенным) технологиям,

доступ к Internet (как сочетать свободу получения информации с защитой от внешних угроз?),

использование домашних компьютеров,

применение пользователями неофициального программного обеспечения и т.д.

Политика безопасности компьютерных систем и ее реализация 10

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 10

Управленческие меры обеспечения информационной

Политика среднего уровня должна для каждого аспекта освещать следующие темы:

Описание аспекта. Например, если рассмотреть применение пользователями неофициального программного обеспечения, последнее можно определить как обеспечение, которое не было одобрено и/или закуплено на уровне организации.

Область применения. Следует специфицировать, где, когда, как, по отношению к кому и чему применяется данная политика безопасности. Например, касается ли политика по поводу неофициального программного обеспечения организаций-субподрядчиков? Затрагивает ли она работников, пользующихся портативными и домашними компьютерами и вынужденных переносить информацию на производственные машины?

Позиция организации по данному аспекту. Продолжая пример с неофициальным программным обеспечением, можно представить себе позиции полного запрета, выработки процедуры приемки подобного обеспечения и т.п. Позиция может быть сформулирована и в гораздо более общем виде, как набор целей, которые преследует организация в данном аспекте. Вообще стиль документов по политике безопасности (как и перечень этих документов) может быть существенно разным для разных организаций.

Политика безопасности компьютерных систем и ее реализация 11

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 11

Управленческие меры обеспечения информационной

Роли и обязанности. В "политический" документ необходимо включить информацию о должностных лицах, отвечающих за проведение политики безопасности в жизнь. Например, если для использования работником неофициального программного обеспечения нужно официальное разрешение, должно быть известно, у кого и как его следует получать. Если должны проверяться машинные носители, принесенные с других компьютеров, необходимо описать процедуру проверки. Если неофициальное программное обеспечение использовать нельзя, следует знать, кто следит за выполнением данного правила.

Законопослушность. Политика должна содержать общее описание запрещенных действий и наказаний за них.

Точки контакта. Должно быть известно, куда следует обращаться за разъяснениями, помощью и дополнительной информацией. Обычно "точкой контакта" служит должностное лицо, а не конкретный человек, занимающий в данный момент данный пост.

Политика безопасности компьютерных систем и ее реализация 12

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 12

Управленческие меры обеспечения информационной

Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя два аспекта — цели и правила их достижения, поэтому ее порой трудно отделить от вопросов реализации т.е. программы безопасности. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее.

Приведем несколько примеров вопросов, на которые следует дать ответ в политике безопасности нижнего уровня:

Кто имеет право доступа к объектам, поддерживаемым сервисом?

При каких условиях можно читать и модифицировать данные?

Как организован удаленный доступ к сервису?

При формулировке целей, политика нижнего уровня может отправляться от соображений целостности, доступности и конфиденциальности, но она не должна на них останавливаться. Ее цели должны быть конкретнее.

Например, если речь идет о системе расчета заработной платы, можно поставить цель, чтобы только работникам отдела кадров и бухгалтерии позволялось вводить и модифицировать информацию.

Политика безопасности компьютерных систем и ее реализация 13

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 13

Управленческие меры обеспечения информационной

Пример политики безопасности для организации, владеющей локальной вычислительной сетью (ЛВС).

Политика безопасности организации, владеющей ЛВС

Описание аспекта

Информация, циркулирующая в рамках локальной сети, является критически важной. Каждый из компьютеров, входящих в сеть, нуждается в более сильной защите, чем отдельная машина. Эти повышенные меры безопасности и являются предметом данного документа.

Документ преследует две главные цели — продемонстрировать сотрудникам организации важность защиты сетевой среды и описать их роль в обеспечении безопасности, а также распределить конкретные обязанности по защите информации, циркулирующей в сети, равно как и самой сети.

Область применения

В сферу действия данной политики попадают все аппаратные, программные и информационные ресурсы, входящие в локальную сеть предприятия. Политика ориентирована также на людей, работающих с сетью; в том числе на пользователей, субподрядчиков и поставщиков.

Политика безопасности компьютерных систем и ее реализация 14

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 14

Управленческие меры обеспечения информационной

1 Политика безопасности

Позиция организации

Целью организации является обеспечение целостности, доступности и конфиденциальности данных, а также их полноты и актуальности. Более частными целями являются:

Обеспечение уровня безопасности, соответствующего нормативным документам.

Следование экономической целесообразности в выборе защитных мер (расходы на защиту не должны превосходить предполагаемый ущерб от нарушения ИБ).

Обеспечение безопасности в каждой функциональной области локальной сети.

Обеспечение подотчетности всех действий пользователей с информацией и ресурсами.

Обеспечение анализа регистрационной информации.

Предоставление пользователям достаточной информации для сознательного поддержания режима безопасности.

Выработка планов восстановления после аварий и иных критических ситуаций для всех функциональных областей с целью обеспечения непрерывности работы сети.

Обеспечение соответствия с имеющимися законами и общеорганизационной политикой безопасности.

Политика безопасности компьютерных систем и ее реализация 15

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 15

Управленческие меры обеспечения информационной

1 Политика безопасности

Роли и обязанности (общие положения)

Следующие группы людей отвечают за реализацию сформулированных выше целей.

Руководители подразделений. Они отвечают за доведение положений политики безопасности до пользователей и за контакты с пользователями.

Администраторы локальной сети. Они обеспечивают непрерывное функционирование сети и отвечают за реализацию технических мер, необходимых для проведения в жизнь политики безопасности.

Администраторы сервисов. Они отвечают за конкретные сервисы и, в частности, за то, что их защита построена в соответствии с общей политикой безопасности.

Пользователи. Они обязаны использовать локальную сеть в соответствии с политикой безопасности, подчиняться распоряжениям лиц, отвечающих за отдельные аспекты безопасности, ставить в известность руководство обо всех подозрительных ситуациях.

Законопослушность

Нарушение политики безопасности может подвергнуть локальную сеть и циркулирующую в ней информацию недопустимому риску. Случаи нарушения со стороны персонала будут рассматриваться руководством для принятия мер вплоть до увольнения.

Политика безопасности компьютерных систем и ее реализация 16

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 16

Управленческие меры обеспечения информационной

1 Политика безопасности

Руководители подразделений обязаны:

Постоянно держать в поле зрения вопросы безопасности. Следить за тем, чтобы то же делали их подчиненные.

Проводить анализ рисков, выявляя активы, требующие защиты, и уязвимые места систем, оценивая размер возможного ущерба от нарушения режима безопасности и выбирая эффективные средства защиты.

Организовать обучение персонала мерам безопасности. Обратить особое внимание на вопросы, связанные с антивирусным контролем.

Информировать администраторов локальной сети и администраторов сервисов об изменении статуса каждого из подчиненных (переход на другую работу, увольнение и т.п.).

Обеспечить, чтобы каждый компьютер в их подразделениях имел хозяина или системного администратора, отвечающего за его безопасность и имеющего достаточную квалификацию для выполнения этой роли.

Политика безопасности компьютерных систем и ее реализация 17

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 17

Управленческие меры обеспечения информационной

Администраторы локальной сети обязаны:

Информировать руководство об эффективности существующей политики безопасности и о технических мерах, которые могут улучшить защиту.

Обеспечить защиту оборудования локальной сети, в том числе интерфейсов с другими сетями.

Оперативно и эффективно реагировать на события, таящие угрозу. Информировать администраторов сервисов о попытках нарушения защиты. Оказывать помощь в отражении угрозы, выявлении нарушителей и предоставлении информации для их наказания.

Использовать проверенные средства аудита и обнаружения подозрительных ситуаций.

Ежедневно анализировать регистрационную информацию, относящуюся к сети в целом и к файловым серверам в особенности.

Следить за новинками в области ИБ, информировать о них пользователей и руководство.

Не злоупотреблять данными им большими полномочиями.

Разработать процедуры и подготовить инструкции для защиты локальной сети от зловредного программного обеспечения. Оказывать помощь в обнаружении и ликвидации зловредного кода.

Регулярно выполнять резервное копирование информации, хранящейся на файловых серверах.

Выполнять все изменения сетевой аппаратно-программной конфигурации.

Гарантировать обязательность процедуры идентификации и аутентификации для доступа к сетевым ресурсам.

Выделять пользователям входные имена и начальные пароли только после заполнения регистрационных форм.

Периодически производить проверку надежности защиты локальной сети. Не допускать получения привилегий неавторизованными пользователями.

Политика безопасности компьютерных систем и ее реализация 18

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 18

Управленческие меры обеспечения информационной

1 Политика безопасности

Администраторы сервисов обязаны

Управлять правами доступа пользователей к обслуживаемым объектам.

Оперативно и эффективно реагировать на события, таящие угрозу. Информировать администраторов локальной сети о попытках нарушения защиты. Оказывать помощь в отражении угрозы, выявлении нарушителей и предоставлении информации для их наказания.

Регулярно выполнять резервное копирование информации, обрабатываемой сервисом.

Выделять пользователям входные имена и начальные пароли только после заполнения регистрационных форм.

Ежедневно анализировать регистрационную информацию, относящуюся к сервису.

Регулярно контролировать сервис на предмет зловредного программного обеспечения.

Периодически производить проверку надежности защиты сервиса. Не допускать получения привилегий неавторизованными пользователями.

Политика безопасности компьютерных систем и ее реализация 19

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 19

Управленческие меры обеспечения информационной

1 Политика безопасности

Пользователи обязаны

Знать и соблюдать законы, правила, принятые в организации, политику безопасности, процедуры безопасности.

Использовать доступные защитные механизмы для обеспечения конфиденциальности и целостности своей информации.

Использовать механизм защиты файлов и должным образом задавать права доступа.

Выбирать хорошие пароли, регулярно менять их. Не записывать пароли на бумаге, не сообщать их другим лицам.

Помогать другим пользователям соблюдать меры безопасности. Указывать им на замеченные упущения с их стороны.

Информировать администраторов или руководство о нарушениях безопасности и иных подозрительных ситуациях.

Не использовать слабости в защите сервисов и локальной сети в целом.

Не совершать неавторизованной работы с данными, не создавать помех другим пользователям.

Всегда сообщать корректную идентификационную и аутентификационную информацию, не пытаться работать от имени других пользователей.

Обеспечивать резервное копирование информации с жесткого диска своего компьютера.

Знать принципы работы зловредного программного обеспечения, пути его проникновения и распространения, слабости, которые при этом могут использоваться.

Знать и соблюдать процедуры для предупреждения проникновения зловредного кода, для его обнаружения и уничтожения.

Знать и соблюдать правила поведения в экстренных ситуациях, последовательность действий при ликвидации последствий аварий.

Политика безопасности компьютерных систем и ее реализация 20

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 20

Управленческие меры обеспечения информационной

2 Программа безопасности - управленческий аспект

Программу верхнего уровня возглавляет лицо, отвечающее за ИБ организации.

У этой программы следующие главные цели:

Управление рисками (оценка рисков, выбор эффективных средств защиты).

Координация деятельности в области информационной безопасности, пополнение и распределение ресурсов.

Стратегическое планирование.

Контроль деятельности в области ИБ.

Девиз -"эффективность и экономия". Управление должно быть организовано так, чтобы исключить дублирование в деятельности сотрудников организации, в максимальной степени использовать знания каждого из них. Например, если одно из подразделений специализируется на UNIX-системах, а в других подразделениях такие системы установлены в небольшом числе экземпляров, нет смысла всем становиться специалистами по UNIX-защите — лучше вменить в обязанность сотрудникам первого подразделения следить за всеми UNIX-системами. Правда, отсутствие дублирования, вообще говоря, противоречит надежности. Если в организации есть специалист, знания которого уникальны, его болезнь или увольнение могут стать тяжелой потерей. Вероятно, лучшее "лекарство от незаменимости" — документирование накопленных знаний и освоенных процедур.

Политика безопасности компьютерных систем и ее реализация 21

Управленческие меры обеспечения информационной

Политика безопасности компьютерных систем и ее реализация 21

Управленческие меры обеспечения информационной

2 Программа безопасности - управленческий аспект

Контроль деятельности в области безопасности имеет двоякую направленность.

Во-первых, необходимо гарантировать, что действия организации не противоречат законам. Обязательны при этом контакты с внешними контролирующими организациями.

Во-вторых, нужно постоянно отслеживать состояние безопасности внутри организации, реагировать на случаи нарушений, дорабатывать защитные меры с учетом изменения обстановки.

Следует подчеркнуть, что программа верхнего уровня должна занимать четко определенное место в деятельности организации, она должна официально приниматься и поддерживаться руководством, у нее должны быть определенные штаты и бюджет. Без подобной поддержки распоряжения "офицеров безопасности" останутся пустым звуком.

Политика безопасности компьютерных систем и ее реализация 22

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 22

I Управленческие меры обеспечения

2 Программа безопасности - управленческий аспект

Цель программы нижнего уровня — обеспечить надежную и экономичную защиту конкретного сервиса или группы однородных сервисов. На этом уровне:

решается, какие механизмы защиты использовать,

закупаются и устанавливаются технические средства,

выполняется повседневное администрирование,

отслеживается состояние слабых мест и т.п.

Обычно за программу нижнего уровня отвечают администраторы сервисов.

Но программа безопасности не должна превращаться в набор технических средств, встроенных в систему — иначе она потеряет независимость и, как следствие, авторитет, высшее руководство забудет про нее и перестанет выделять ресурсы.

У защиты есть много управленческих и операционных аспектов, и об этом следует постоянно помнить.

Политика безопасности компьютерных систем и ее реализация 23

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 23

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

Одним из важнейших аспектов реализации политики ИБ является анализ угроз, оценка их достоверности и тяжести вероятных последствий. Риск появляется там, где есть угрозы.

Риск – это сочетание вероятности нанесения ущерба и тяжести этого ущерба.

Суть деятельности по управлению рисками состоит в том, чтобы оценить их размер, выработать меры по уменьшению и создать механизм контроля того, что остаточные риски не выходят за приемлемые ограничения. Таким образом, управление рисками включает в себя два вида деятельности: оценку рисков и выбор эффективных и экономичных защитных и регулирующих механизмов. Процесс управления рисками можно подразделить на следующие этапы:

идентификация активов и ценности ресурсов, нуждающихся в защите;

выбор анализируемых объектов и степени детальности их рассмотрения;

анализ угроз и их последствий, определение слабостей в защите;

классификация рисков, выбор методологии оценки рисков и проведение оценки;

выбор, реализация и проверка защитных мер;

оценка остаточного риска.

Политика ИБ включает разработку стратегии управления рисками разных классов.

Рис. 2. Схема управления рисками

Рис. 2. Схема управления рисками

Политика безопасности компьютерных систем и ее реализация 25

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 25

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

После проведения идентификации и анализа угроз, их возможных последствий имеется несколько подходов к управлению:

оценка риска, уменьшение риска, уклонение от риска, изменение характера риска, принятие риска, выработка корректирующих мероприятий (рис. 2)

1) При идентификации активов и информационных ресурсов, – тех ценностей, которые нужно защитить, – следует учитывать не только компоненты информационной системы, но и поддерживающую инфраструктуру, персонал, а также нематериальные ценности, в том числе текущий рейтинг и репутацию компании. Тем не менее одним из главных результатов процесса идентификации активов является получение детальной информационной структуры организации и способов ее использования.

2)Выбор анализируемых объектов и степень детальности их рассмотрения.

Для небольшой организации допустимо рассматривать всю информационную инфраструктуру, для крупной – следует сосредоточиться на наиболее важных (критичных) сервисах. Если важных сервисов много, то выбираются те из них, риски для которых заведомо велики или неизвестны. Если информационной основой организации является локальная сеть, то

а) аппаратные объекты - это компьютеры, периферийные устройства, внешние интерфейсы, кабельное хозяйство и активное сетевое оборудование;

Политика безопасности компьютерных систем и ее реализация 26

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 26

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

б) программные объекты - операционные системы (сетевая, серверные и клиентские), прикладное программное обеспечение, инструментальные средства, программы управления сетью и отдельными подсистемами. Важно зафиксировать, в каких узлах сети хранится программное обеспечение, где и как используется.

в) информационные объекты - данные, которые хранятся, обрабатываются и передаются по сети. Следует классифицировать данные по типам и степени конфиденциальности, выявить места их хранения и обработки, а также способы доступа к ним. Все это важно для оценки рисков и последствий нарушений информационной безопасности.

3) Оценка рисков производится на основе накопленных исходных данных и оценки степени определенности угроз. Вполне допустимо применить такой простой метод, как умножение вероятности осуществления угрозы на величину предполагаемого ущерба. Если для вероятности и ущерба использовать трехбалльную шкалу, то возможных произведений будет

шесть: 1, 2, 3, 4, 6 и 9. Первые два результата можно отнести к низкому риску, третий и четвертый – к среднему, два последних – к высокому. По этой шкале можно оценивать приемлемость (приоритет) рисков.

Если какие-либо риски оказались недопустимо высокими, необходимо реализовать дополнительные защитные меры. Для ликвидации или уменьшения слабости, сделавшей опасную угрозу реальной, можно применять несколько механизмов безопасности, отличающихся эффективностью и невысокой стоимостью.

27

Таблица 8 – Типичная форма для анализа рисков

27

Таблица 8 – Типичная форма для анализа рисков

Политика безопасности компьютерных систем и ее реализация 27

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 27

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

Например, если велика вероятность нелегального входа в систему, можно ввести длинные пароли, задействовать программу генерации паролей или закупить интегрированную систему аутентификации на основе интеллектуальных карт. Если имеется вероятность умышленного повреждения серверов различного назначения, что грозит серьезными последствиями, можно ограничить физический доступ персонала в серверные помещения и усилить их охрану.

Технология оценки рисков должна сочетать формальные метрики и формирование реальных количественных показателей для оценки. С их помощью необходимо ответить на два вопроса:

приемлемы ли существующие риски, и если нет, то

какие защитные средства экономически выгодно использовать?

Методология снижения рисков. Многие риски можно существенно уменьшить путем использования простых и недорогих контрмер. Например, грамотное (регламентированное) управление доступом снижает риск несанкционированного вторжения. От некоторых классов рисков можно уклониться – вынесение Web-сервера организации за пределы локальной

сети позволяет избежать риска несанкционированного доступа в локальную сеть со стороны Web-клиентов. Некоторые риски не могут быть уменьшены до малой величины.

Политика безопасности компьютерных систем и ее реализация 28

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 28

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

Оценка стоимости защитных мер должна учитывать не только прямые расходы на закупку оборудования и/или программного обеспечения, но и расходы на внедрение новинки, обучение и переподготовку персонала. Эту стоимость можно выразить в некоторой шкале и затем сопоставить ее с разностью между вычисленным и приемлемым риском. Если по этому

показателю средство защиты оказывается экономически выгодным, его можно принять к дальнейшему рассмотрению.

Контроль остаточных рисков в обязательном порядке включается в текущий контроль системы ИБ. Когда намеченные меры приняты, необходимо проверить их действенность – убедиться, что остаточные риски стали приемлемыми. В случае систематического повышения остаточных рисков необходимо проанализировать допущенные ошибки и немедленно принять корректирующие меры.

Управление рисками является многоступенчатым итерационным процессом. Практически все его этапы связаны между собой, и по завершении почти любого из них может выявиться необходимость возврата к предыдущему. Так, при идентификации активов может возникнуть понимание, что выбранные границы анализа следует расширить, а степень детализации – увеличить. Особенно труден первичный анализ, когда многократные возвраты к началу неизбежны. Управление рисками – типичная оптимизационная задача, принципиальная трудность состоит в её грамотной постановке на уровне высшего менеджмента, сочетании оптимальных методик и описания исходных данных.

Рисунок – Итеративный процесс оценки и оценивания риска

Рисунок – Итеративный процесс оценки и оценивания риска

Политика безопасности компьютерных систем и ее реализация 30

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 30

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

Не может быть абсолютной безопасности. Всегда будет оставаться остаточный риск.

Остаточный риск – риск , оставшийся после предпринятых защитных мер.

Защитная мера – мера, используемая для уменьшения риска.

Безопасность достигают путем снижения уровня риска до допустимого риска.

Допустимый риск – риск, который в данной ситуации считают приемлемым при существующих общественных ценностях.

Допустимый риск представляет собой оптимальный баланс между безопасностью и требованиями, которым должна удовлетворять продукция, процесс или услуга, а так же такими факторами, как выгодность для пользователя, эффективность затрат, обычаи и др. допустимый риск достигается с помощью итеративного процесса оценки и уменьшения риска как показано на рисунке.

Оценка риска – общий процесс анализа риска и оценивания риска.

Анализ риска – систематическое использование информации для выявления опасности и количественной оценки риска.

Политика безопасности компьютерных систем и ее реализация 31

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 31

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

Оценивание риска – основанная на результатах анализа риска процедура проверки, устанавливающая, не превышен ли допустимый риск.

Для обработки риска доступны четыре варианта: предотвращение риска, снижение риска, перенос риска и принятие риска. Обычно результатом решения об обработке риска является комбинация четырех вариантов; эти четыре варианта не являются взаимоисключающими.

– Предотвращение риска: рассмотрение способов устранения угрозы или уязвимости или изменения процесса или деятельности таким образом, чтобы угроза к ним больше не была применима.

– Перенос риска: перенос риска на третью сторону, которая может взять на себя риск, как например страховые компании, или через передачу функций поставщикам сетевых решений или службам управления безопасностью.

– Снижение риска: применение соответствующих защитных мер для снижения риска (в терминах снижения уязвимостей или возможных последствий).

– Принятие риска (объективным образом): принятие решения в отношении всего оставшегося риска.

Политика безопасности компьютерных систем и ее реализация 32

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 32

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

Методологии «Оценка рисков» (Risk Assessment) и «Управление рисками» (Risk Management) стали неотъемлемой составляющей деятельности в области обеспечения непрерывности бизнеса (Business Continuity) и информационной безопасности (Information Security). Подготовлены и активно используются более десятка различных международных стандартов

и спецификаций, детально регламентирующих процедуры управления информационными рисками:

ISO 15408: 1999 (Common Criteria for Information Technology Security Evaluation),

ISO 17799:2002 (Code of Practice for Information Security Management),

NIST 80030, SAS 78/94, COBIT.

На сегодняшний день существует достаточно широкое множество инструментальных

средств и методик управления информационными рисками, под которыми подразумевается

определение параметров риска, анализ и оценка риска (АОР), а также определение операций

над рисками.

Для интегрированного представления параметров риска с отображением

на сферу ИБ, предлагается представить их в виде десятикомпонентного кортежа

C – характеристика ситуации, P – вероятность, D – опасность, S – ситуация выбора, F – частота, L – затраты и потери (расходы), V – отклонение от цели.

Сводная таблица результатов исследования методик

и ПО для АОР

Сводная таблица результатов исследования методик

и ПО для АОР

Политика безопасности компьютерных систем и ее реализация 33

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 33

I Управленческие меры обеспечения

3 Анализ и управление рисками при реализации ИБ

На практике такие методики управления рисками позволяют:

создавать модели информационных активов компании с точки зрения безопасности;

классифицировать и оценивать ценности активов;

составлять списки наиболее значимых угроз и уязвимостей безопасности;

ранжировать угрозы и уязвимости безопасности;

обосновывать средства и меры контроля рисков;

оценивать эффективность/стоимость различных вариантов защиты;

формализовать и автоматизировать процедуры оценивания и управления рисками.

Политика безопасности компьютерных систем и ее реализация 34

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 34

I Управленческие меры обеспечения

4 Безопасность в жизненном цикле системы

Если синхронизировать программу безопасности нижнего уровня с жизненным циклом защищаемого сервиса, можно добиться большего эффекта с меньшими затратами. Известно, что добавить новую возможность к уже готовой системе на порядок труднее и дороже, чем изначально запроектировать и реализовать ее. То же справедливо и для информационной безопасности.

Выделим в жизненном цикле следующие этапы:

Инициация. На этом этапе выявляется необходимость в приобретении нового сервиса, документируется его предполагаемое назначение.

Закупка. На этом этапе составляются спецификации, прорабатываются варианты закупки, выполняется собственно закупка.

Установка. Сервис устанавливается, конфигурируется, тестируется и вводится в эксплуатацию.

Эксплуатация. На этом этапе сервис не только работает и администрируется, но и подвергается модификациям.

Выведение из эксплуатации. Происходит переход на новый сервис.

Политика безопасности компьютерных систем и ее реализация 35

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 35

I Управленческие меры обеспечения

4 Безопасность в жизненном цикле системы

На этапе инициации оформляется понимание того, что необходимо приобрести новый или значительно модернизировать существующий сервис.

В плане ИБ важнейшим действием на этом этапе является оценка критичности как самого сервиса, так и информации, которая с его помощью будет обрабатываться. Необходимо сформулировать ответы на следующие вопросы:

Какого рода информация предназначается для обслуживания новым сервисом?

Каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации?

Каковы угрозы, по отношению к которым сервис и информация будут наиболее уязвимы?

Есть ли какие-либо особенности нового сервиса, требующие принятия специальных операционных мер (например, территориальная распределенность компонентов)?

Каковы характеристики персонала, имеющие отношение к безопасности (квалификация, благонадежность)?

Каковы законодательные положения и внутренние правила, которым должен удовлетворять новый сервис?

Результаты оценки критичности являются отправной точкой в составлении спецификаций. Кроме того, они определяют ту меру внимания, которую служба безопасности организации должна уделять новому сервису на последующих этапах его жизненного цикла.

Политика безопасности компьютерных систем и ее реализация 36

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 36

I Управленческие меры обеспечения

4 Безопасность в жизненном цикле системы

Этап закупки — один из самых сложных. Нужно окончательно сформулировать требования к защитным средствам нового сервиса, к компании, которая может претендовать на роль поставщика, и к квалификации, которой должен обладать персонал, использующий или обслуживающий закупаемый продукт.

Все эти сведения оформляются в виде спецификации, куда входят не только аппаратура и программы, но и документация, послепродажное обслуживание, обучение персонала. Разумеется, особое внимание должно быть уделено вопросам совместимости нового сервиса с существующей конфигурацией.

Подчеркнем также, что нередко средства безопасности являются необязательными компонентами коммерческих продуктов, и нужно проследить, чтобы соответствующие пункты не выпали из спецификации.

Все технические средства должны иметь соответствующие сертификаты.

Политика безопасности компьютерных систем и ее реализация 37

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 37

I Управленческие меры обеспечения

4 Безопасность в жизненном цикле системы

Когда продукт закуплен, его необходимо установить. Несмотря на кажущуюся простоту (вставили диск и через несколько минут все готово), установка является очень ответственным делом. Можно провести аналогию с появлением ребенка в доме, когда требуется пересмотр многих сложившихся стереотипов.

Во-первых, новый продукт следует сконфигурировать. Как правило, коммерческие продукты поставляются с отключенными средствами безопасности; их необходимо включить и должным образом настроить. Для большой организации, где много пользователей и данных, начальная настройка может стать весьма трудоемким и ответственным делом.

Во-вторых, новый сервис нуждается в операционных регуляторах. Следует позаботиться о чистоте и охране помещения, о документах, регламентирующих использование сервиса, о подготовке планов на случай экстренных ситуаций, об организации обучения пользователей и т.п.

После принятия перечисленных мер необходимо провести тестирование. Его полнота и комплексность могут служить гарантией безопасности эксплуатации в штатном режиме

Политика безопасности компьютерных систем и ее реализация 38

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 38

I Управленческие меры обеспечения

4 Безопасность в жизненном цикле системы

Период эксплуатации — самый длительный и сложный. С психологической точки зрения наибольшую опасность в это время составляют небольшие изменения в конфигурации сервиса, в поведении пользователей и администраторов. Если безопасность не поддерживать, она имеет свойство ослабевать. Пользователи не столь ревностно выполняют должностные инструкции, администраторы с меньшей тщательностью анализируют регистрационную информацию.

То один, то другой пользователь получает дополнительные привилегии. Кажется, что в сущности ничего не изменилось; на самом же деле от былой безопасности остались одни воспоминания.

Для борьбы с эффектом медленных изменений приходится прибегать

к периодическим проверкам безопасности сервиса.

Разумеется, после значительных модификаций подобные проверки являются обязательными.

Политика безопасности компьютерных систем и ее реализация 39

I Управленческие меры обеспечения

Политика безопасности компьютерных систем и ее реализация 39

I Управленческие меры обеспечения

4 Безопасность в жизненном цикле системы

При выведении из эксплуатации затрагиваются аппаратно-программные компоненты сервиса и обрабатываемые им данные. Аппаратура продается, утилизируется или выбрасывается, Только в специфических случаях необходимо заботиться о физическом разрушении аппаратных компонентов, хранящих конфиденциальную информацию. Программы, вероятно, просто стираются, если иное не предусмотрено лицензионным соглашением. Наиболее тонким вопросом является выведение данных из эксплуатации. Обычно их переносят на другую систему, архивируют, выбрасывают или уничтожают. Если архивирование производится с намерением впоследствии прочитать данные в другом месте, следует позаботиться об аппаратно-программной совместимости средств чтения и записи. Информационные технологии развиваются очень быстро, и через несколько лет может просто не оказаться устройств, способных прочитать старый носитель. Если данные архивируются в зашифрованном виде, необходимо сохранить ключ и средства расшифровки. При архивировании и хранении архивной информации нельзя забывать о поддержании конфиденциальности данных.

Уничтожение информации называется санацией. Имеется три метода уничтожения: перезапись, размагничивание и разрушение носителя. Если речь идет о данных на магнитных носителях, то для санации вполне достаточно тройной перезаписи случайными последовательностями бит.

Политика безопасности компьютерных систем и ее реализация 40

II Операционные регуляторы:

1 Управление

Политика безопасности компьютерных систем и ее реализация 40

II Операционные регуляторы:

1 Управление

Управление персоналом начинается с приема нового сотрудника на работу и даже раньше — с составления описания должности. Уже на этом этапе желательно привлечение специалиста по информационной безопасности для определения компьютерных привилегий, ассоциируемых с должностью. Существует два общих принципа, которые следует иметь в виду:

разделение обязанностей,

минимизация привилегий.

Принцип разделения обязанностей предписывает так распределять роли и ответственность, чтобы один человек не мог нарушить критически важный для организации процесс. Например, нежелательна ситуация, когда платежи от имени организации выполняет один человек. Надежнее поручить одному сотруднику оформлять заявки на платежи, а другому — заверять эти заявки.

Принцип минимизации привилегий предписывает выделять пользователям только те права доступа, которые необходимы им для выполнения служебных обязанностей. Назначение этого принципа очевидно — уменьшить ущерб от случайных или умышленных некорректных действий пользователей.

Политика безопасности компьютерных систем и ее реализация 41

II Операционные регуляторы:

1 Управление

Политика безопасности компьютерных систем и ее реализация 41

II Операционные регуляторы:

1 Управление

(а)Предварительное составление описания должности позволяет оценить ее критичность и спланировать процедуру проверки и отбора кандидатов. Чем критичнее должность, тем тщательнее нужно проверять кандидатов: навести о них справки, быть может, побеседовать с бывшими сослуживцами и т.д.

Когда кандидат отобран, он должен пройти (б) обучение; его следует подробно ознакомить со служебными обязанностями, а также с нормами и процедурами информационной безопасности. Желательно, чтобы меры безопасности были им усвоены до вступления в должность и до заведения его системного счета с входным именем, паролем и привилегиями.

С момента (в) заведения системного счета начинается его (г) администрирование, а также (д) протоколирование и анализ действий пользователя. Постепенно изменяется окружение, в котором работает пользователь, его служебные обязанности и т.п. Все это требует соответствующего изменения привилегий. Техническую сложность составляют временные перемещения сотрудника, выполнение им обязанностей взамен лица, ушедшего в отпуск, и иные обстоятельства, когда полномочия нужно сначала дать, а через некоторое время взять обратно. В такие периоды профиль активности пользователя резко меняется, что создает трудности при выявлении подозрительных ситуаций.

Политика безопасности компьютерных систем и ее реализация 42

II Операционные регуляторы:

1 Управление

Политика безопасности компьютерных систем и ее реализация 42

II Операционные регуляторы:

1 Управление

(е) Ликвидация системного счета пользователя, особенно в случае конфликта между сотрудником и организацией, должна производиться максимально оперативно. Возможно и физическое ограничение доступа к рабочему месту. Если сотрудник увольняется, у него нужно принять все его компьютерное хозяйство и, в частности, криптографические ключи, если использовались средства шифрования.

К управлению сотрудниками примыкает администрирование лиц, работающих по контракту (например, специалистов фирмы-поставщика, помогающих запустить новую систему). В соответствии с принципом минимизации привилегий, им нужно выделить ровно столько прав, сколько необходимо, и изъять эти права сразу по окончании контракта. Проблема, однако, в том, что на начальном этапе внедрения "внешние" сотрудники будут администрировать "местных", а не наоборот. Здесь на первый план выходит квалификация персонала организации, его способность быстро обучаться, а также оперативное проведение учебных курсов. Важны и принципы выбора деловых партнеров.

Проблема обучения — одна из центральных с точки зрения ИБ. Если сотрудник не знаком с политикой безопасности своей организации, он не может стремиться к достижению сформулированных в ней целей.

Из педагогической психологии известно: чтобы обучение было эффективным, ему должен предшествовать этап мотивации.

Политика безопасности компьютерных систем и ее реализация 43

II Операционные регуляторы:

2 Физическая

Политика безопасности компьютерных систем и ее реализация 43

II Операционные регуляторы:

2 Физическая

физическое управление доступом

Меры физического управления доступом позволяют контролировать и при необходимости ограничивать вход и выход сотрудников и посетителей. Контролироваться может все здание организации и, кроме того, отдельные помещения, например, те, где расположены серверы, коммуникационная аппаратура и т.п. Средства физического управления доступом известны давно — это охрана, двери с замками, перегородки, телекамеры, датчики движения и многое другое. Важно в максимальной степени разграничить компьютеры и поток посетителей или, в крайнем случае, позаботиться о том, чтобы от окон и дверей не просматривались экраны мониторов и принтеры. Необходимо, чтобы посетители отличались от штатных сотрудников (бейджики).

противопожарные меры

Пожары по-прежнему случаются и наносят большой ущерб. Для борьбы с огнем есть профессионалы и следует следовать всем необходимым инструкциям и наставлениям. Отметим лишь крайнюю желательность установки противопожарной сигнализации и автоматических средств пожаротушения. Защитные меры могут создавать новые слабости. Если на работу взят новый охранник, это, вероятно, улучшает физическое управление доступом. Если же он по ночам курит и пьет, то повышенная пожарная опасность делает его скорее врагом, чем другом организации.

Политика безопасности компьютерных систем и ее реализация 44

II Операционные регуляторы:

2 Физическая

Политика безопасности компьютерных систем и ее реализация 44

II Операционные регуляторы:

2 Физическая

защита поддерживающей инфраструктуры

К поддерживающей инфраструктуре можно отнести системы электро-, водо- и теплоснабжения, кондиционеры, средства коммуникаций. К ним применимы те же требования целостности и доступности, что и к информационным системам. Отдельную проблему составляют аварии водопровода. Они происходят нечасто, но чреваты серьезными материальными потерями. При размещении компьютеров разумно принять во внимание расположение водопроводных и канализационных труб и постараться держаться от них подальше. Сотрудники должны знать, куда следует обращаться при обнаружении протечек.

защита от перехвата данных, в частности, путем контроля за побочными электромагнитными излучениями (ПЭМИН)

Перехват данных может осуществляться самыми разными способами: подсматриванием за экраном монитора, чтением пакетов, передаваемых по локальной сети, улавливанием стука иголок матричного принтера или кнопок на клавиатуре, анализом побочных электромагнитных излучений и наводок (ПЭМИН).

защита мобильных систем

Мобильные и портативные компьютеры — заманчивый объект кражи. Их часто оставляют без присмотра, в автомобиле или на работе, и унести и спрятать такой компьютер весьма несложно. Следует настоятельно рекомендовать шифрование данных на жестких дисках ноутбуков.

Политика безопасности компьютерных систем и ее реализация 45

II Операционные регуляторы:

3 Поддержание

Политика безопасности компьютерных систем и ее реализация 45

II Операционные регуляторы:

3 Поддержание

Недооценка факторов безопасности в повседневной работе — ахиллесова пята многих организаций. Дорогие средства безопасности теряют смысл, если они плохо документированы, конфликтуют с другим программным обеспечением, а пароль системного администратора не менялся с момента установки.

Можно выделить следующие направления повседневной деятельности:

поддержка пользователей

Поддержка пользователей состоит прежде всего в консультировании и в оказании помощи при решении разного рода проблем. Иногда в организациях создают для этой цели специальный "стол справок"; чаще от пользователей отбивается системный администратор. Очень важно в потоке вопросов, умных и не очень, уметь выявлять проблемы, связанные с информационной безопасностью. Целесообразно записывать вопросы пользователей, чтобы выявлять их типичные ошибки и выпускать памятки с рекомендациями для распространенных ситуаций.

поддержка программного обеспечения

1) необходимо контролировать, какое программное обеспечение выполняется на компьютерах. Если пользователи могут устанавливать программы по своему усмотрению, это чревато заражением вирусами, а также появлением утилит, действующих в обход защитных средств.

2) контроль за отсутствием неавторизованного изменения программ и прав доступа к ним. Сюда же можно отнести поддержание эталонных копий программных систем. Обычно контроль достигается комбинированием средств физического и логического управления доступом, а также использованием утилит проверки и поддержания целостности.

Политика безопасности компьютерных систем и ее реализация 46

II Операционные регуляторы:

3 Поддержание

Политика безопасности компьютерных систем и ее реализация 46

II Операционные регуляторы:

3 Поддержание

конфигурационное управление

Конфигурационное управление позволяет контролировать и фиксировать изменения, вносимые в программную конфигурацию. Прежде всего, необходимо застраховаться от случайных или непродуманных модификаций, уметь как минимум возвращаться к прошлой, работающей версии. Далее, фиксация изменений позволит легко восстановить текущую версию после аварии.

Лучший способ уменьшить количество ошибок в рутинной работе — в максимальной степени автоматизировать ее. Хорошим примером являются развитые средства конфигурационного управления, когда одним нажатием можно вызвать внесение или откат сотен согласованных изменений. Автоматизация и безопасность — родные сестры; тот, кто заботится в первую очередь об облегчении собственного труда, на самом деле оптимальным образом формирует режим информационной безопасности.

Технологию конфигурационного управления необходимо применять и к изменениям в аппаратуре. Что нового появилось в локальной сети за последний месяц? Куда мы подключили внешние коммуникации?

резервное копирование

необходимо для восстановления программ и данных после аварий. И здесь целесообразно автоматизировать работу, сформировав компьютерное расписание выполнения копий. Нужно также наладить размещение копий в безопасном месте, защищенном от пожаров и иных угроз. К резервному копированию следует относиться как к осознанной необходимости.

Время от времени в тестовых целях следует проверять возможность восстановления информации с копий.

Политика безопасности компьютерных систем и ее реализация 47

II Операционные регуляторы:

3 Поддержание

Политика безопасности компьютерных систем и ее реализация 47

II Операционные регуляторы:

3 Поддержание

управление носителями

Управление носителями служит для обеспечения физической защиты и учета дисков, лент, печатных выдач и т.п. Управление носителями должно обеспечить конфиденциальность, целостность и доступность информации, хранящейся вне компьютерных систем. Под физической защитой здесь понимается не только отражение попыток несанкционированного доступа, но и предохранение от вредных влияний окружающей среды (жары, холода, влаги, магнетизма). Управление носителями должно охватывать весь жизненный цикл носителей— от закупки до выведения из эксплуатации.

К управлению носителями можно отнести и контроль потоков данных, выдаваемых на печать. Программные средства позволяют направить конфиденциальные данные на определенный принтер, но только меры физической защиты способны гарантировать отсутствие посторонних у этого принтера.

документирование

Документирование — неотъемлемая часть информационной безопасности. В виде документов оформляется почти все — от политики безопасности до журнала учета носителей. Документация должна быть актуальной, отражать текущее, а не прошлое, состояние дел. Необходим правильный технологический подход, когда документы печатаются и сшиваются способом, облегчающим внесение изменений. К хранению некоторых документов (содержащих, например, анализ системных слабостей и угроз) применимы требования обеспечения конфиденциальности, к другим, таким как план восстановления после аварий — требования целостности и доступности (план необходимо найти и прочитать).

Политика безопасности компьютерных систем и ее реализация 48

II Операционные регуляторы:

3 Поддержание

Политика безопасности компьютерных систем и ее реализация 48

II Операционные регуляторы:

3 Поддержание

регламентные работы

Регламентные работы - очень серьезная угроза безопасности. Лицо, осуществляющее регламентные работы, получает исключительный доступ к системе, и на практике очень трудно проконтролировать, какие именно действия совершаются.

Здесь на первый план выходит степень доверия к тем, кто выполняет работы.

Политика безопасности компьютерных систем и ее реализация 49

II Операционные регуляторы:

4

Политика безопасности компьютерных систем и ее реализация 49

II Операционные регуляторы:

4

Реакция на нарушения режима безопасности преследует две главные цели:

блокирование нарушителя и уменьшение наносимого вреда,

недопущение повторных нарушений.

В организации должен быть человек, доступный 24 часа в сутки (лично, по телефону или электронной почте), отвечающий за реакцию на нарушения. Все должны знать координаты этого человека и обращаться к нему при первых признаках опасности. В общем, нужно действовать, как при пожаре: знать, куда звонить, и что делать до приезда пожарной команды. Правда, пользователя может удержать от вызова помощи сознание собственной вины и боязнь наказания, если он сам принес на работу зараженный диск. Для таких случаев целесообразно предусмотреть процедуру анонимного вызова, поскольку лучше не наказать одного виновного, чем допустить распространение последствий нарушения.

Для недопущения повторных нарушений необходимо анализировать каждый инцидент, выявлять причины, накапливать статистику. Каковы источники зловредного кода? Какие пользователи имеют обыкновение выбирать слабые пароли? На подобные вопросы и должны дать ответы результаты анализа. Заранее все предусмотреть невозможно, необходимы активные коррективы, необходимость которых выявлена опытом. Появляются новые вирусы, совершенствуются приемы нападения, новые системы приносят с собой новые угрозы.

Кто-то в организации должен отслеживать этот процесс, принимать краткосрочные меры и корректировать программу безопасности для принятия долгосрочных мер.

Политика безопасности компьютерных систем и ее реализация 50

II Операционные регуляторы:

5

Политика безопасности компьютерных систем и ее реализация 50

II Операционные регуляторы:

5

Ни одна организация не застрахована от серьезных аварий, вызванных естественными причинами, чьим-то злым умыслом, халатностью или некомпетентностью.

В то же время у каждой организации есть функции, которые она считает критически важными, выполнение которых она хотела бы продолжать, несмотря ни на что. Планирование восстановительных работ пoзвoляeт подготовиться к авариям, уменьшить ущерб oт них и сохранить способность к функционированию хотя бы в минимальном объеме.

Меры информационной безопасности можно разделить на три группы:

предупреждение,

обнаружение

ликвидация последствий нападений.

Большинство мер носят предупредительный характер. Оперативный анализ регистрационной информации и некоторые аспекты реакции на нарушения служат для обнаружения угроз. Планирование восстановительных работ, очевидно, можно отнести к третьей группе.

Политика безопасности компьютерных систем и ее реализация 51

II Операционные регуляторы:

5

Политика безопасности компьютерных систем и ее реализация 51

II Операционные регуляторы:

5

Процесс планирования восстановительных работ можно подразделить на следующие этапы:

1)выявление критически важных функций, установление приоритетов

Планируя восстановительные работы, следует отдавать себе отчет в том, что полностью сохранить функционирование организации не всегда возможно. Значит, необходимо выявить критически важные функции, без которых организация теряет свое лицо, и даже среди критичных функций расставить приоритеты, чтобы как можно быстрее и с минимальными затратами возобновить деятельность после аварии.

2) идентификация ресурсов, необходимых для выполнения критически важных функций

Идентифицируя ресурсы, необходимые для выполнения критически важных функций, следует помнить, что многие из них имеют некомпьютерный характер. На этом этапе желательно привлечение специалистов разного профиля, способных в совокупности охватить все аспекты проблемы. Критичные ресурсы обычно относятся к одной из следующих категорий:

Персонал

Составляя списки критически важных специалистов, следует учитывать, что некоторые из них могут впрямую пострадать от аварии (например, от пожара), кто-то может находиться в состоянии стресса, часть сотрудников, возможно, будет лишена возможности попасть на работу (например, если на улице стреляют). Желательно иметь некоторый резерв специалистов или заранее определить каналы, по которым можно будет на время привлечь дополнительный персонал.

Политика безопасности компьютерных систем и ее реализация 52

II Операционные регуляторы:

5

Политика безопасности компьютерных систем и ее реализация 52

II Операционные регуляторы:

5

Информационная инфраструктура включает в себя следующие элементы:

компьютеры. Нужно подготовиться к тому, что на "запасном аэродроме", куда организация будет эвакуирована после аварии, аппаратная платформа может отличаться от исходной. Соответственно, следует продумать меры поддержания совместимости по программам и данным

программы и данные

информационные сервисы внешних организаций. Среди внешних информационных сервисов для коммерческих организаций, вероятно, важнее всего получение оперативной рыночной информации и связь с государственными службами, курирующими данный сектор экономики.

документацию. Документация важна хотя бы потому, что не вся информация, с которой оперирует организация, представлена в электронной форме. Скорее всего, план восстановительных работ напечатан на бумаге.

физическая инфраструктура

К физической инфраструктуре относятся здания, инженерные коммуникации, средства связи, оргтехника и многое другое. Компьютерная техника не может работать в плохих условиях, без нормального электропитания, охлаждения и т.п.

Анализируя критичные ресурсы, целесообразно учесть временной профиль их использования. Большинство ресурсов нужны постоянно, но в некоторых нужда может возникать только в определенные периоды (например, в конце месяца или года при составлении отчета)

Политика безопасности компьютерных систем и ее реализация 53

II Операционные регуляторы:

5

Политика безопасности компьютерных систем и ее реализация 53

II Операционные регуляторы:

5

3) определение перечня возможных аварий

При определении перечня возможных аварий нужно попытаться разработать их сценарии:

Как будут развиваться события?

Каковы могут оказаться масштабы бедствия?

Что произойдет с критичными ресурсами?

Например, смогут ли люди попасть на работу?

Будут ли выведены из строя компьютеры?

Возможны ли случаи саботажа?

Будет ли работать связь?

Пострадает ли здание организации?

Можно ли будет найти и прочитать необходимые бумаги?

Политика безопасности компьютерных систем и ее реализация 54

II Операционные регуляторы:

5

Политика безопасности компьютерных систем и ее реализация 54

II Операционные регуляторы:

5

4) разработка стратегии восстановительных работ

Стратегия восстановительных работ должна, разумеется, базироваться на наличных ресурсах и быть не слишком накладной для организации. При разработке стратегии целесообразно провести анализ рисков, которым подвержены критичные функции, и попытаться выбрать наиболее экономичное решение.

Стратегия должна предусматривать не только работу по временной схеме, но и возвращение к нормальному функционированию.

5) подготовка к реализации выбранной стратегии

Подготовка состоит в проработке детального плана действий в экстренных ситуациях и по их окончании, а также в обеспечении некоторой избыточности критичных ресурсов. Последнюю цель можно достичь без большого расхода средств, если заключить с одной или несколькими организациями соглашения о взаимной поддержке в случае аварий - тот, кто не пострадал, предоставляют часть своих ресурсов во временное пользование менее удачливым партнерам.

Избыточность обеспечивается также мерами резервного копирования, хранением копий в нескольких местах, представлением информации в разных видах (на бумаге и в файлах) и т.д. Разумно заключить соглашение с поставщиками информационных услуг о первоочередном обслуживании в критических ситуациях или иметь соглашения с несколькими поставщиками. Правда, эти меры могут потребовать определенных расходов.

Важной частью подготовки к реализации стратегии восстановления является обучение персонала.

Политика безопасности компьютерных систем и ее реализация 55

II Операционные регуляторы:

5

Политика безопасности компьютерных систем и ее реализация 55

II Операционные регуляторы:

5

6) проверка стратегии

Проверка стратегии производится, конечно, не путем воспроизведения угроз, а путем анализа подготовленного плана, принятых и намеченных мер. Чем большее число специалистов разного профиля уделят этому свое время, тем лучше. Впрочем, для некоторых видов незначительных аварий возможны и натурные эксперименты.

"Гром не грянет - мужик не перекрестится"!

Программно-технические меры образуют последний и самый важный рубеж информационной защиты.

Напомним, что основную часть ущерба наносят действия легальных пользователей, по отношению к которым операционные регуляторы не могут дать решающего эффекта.

Главные враги - некомпетентность и неаккуратность при выполнении служебных обязанностей, и только программно-технические меры способны им противостоять.

Компьютеры помогли автоматизировать многие области человеческой деятельности. Вполне естественным представляется желание возложить на них и обеспечение собственной безопасности. Даже физическую защиту все чаще поручают не охранникам, а интегрированным компьютерным системам, что позволяет одновременно отслеживать перемещения сотрудников и по пространству предприятия, и по информационному пространству. Это вторая причина, объясняющая важность программно-технических мер.

Презентация Основы таможенного дела

Презентация Основы таможенного дела Рекомендации по монтажу преобразователей частоты для повышения их ЭМС

Рекомендации по монтажу преобразователей частоты для повышения их ЭМС Радиобиология

Радиобиология  Потоки и файлы

Потоки и файлы Мораль. Религия

Мораль. Религия Сенатская Площадь

Сенатская Площадь  «Вредные советы Оратору». Юмористически-познавательная работа для всех кто выступает с презентациями

«Вредные советы Оратору». Юмористически-познавательная работа для всех кто выступает с презентациями Основы объектно-ориентированного программирования

Основы объектно-ориентированного программирования Древняя Керкинитида. Средневековый Гезлёв. Современная Евпатория

Древняя Керкинитида. Средневековый Гезлёв. Современная Евпатория Конструкционные и функциональные волокнистые композиты. Неорганические матрицы

Конструкционные и функциональные волокнистые композиты. Неорганические матрицы Дорожный бетон

Дорожный бетон Число. Имя числительное - презентация по Алгебре_

Число. Имя числительное - презентация по Алгебре_ Франсиско Гойя(1746-1828гг.)

Франсиско Гойя(1746-1828гг.) Метрологическое обеспечение строительства. (Лекция 1)

Метрологическое обеспечение строительства. (Лекция 1) Цифровой логический уровень

Цифровой логический уровень  В музеях искусства. Пейзаж. 3 класс

В музеях искусства. Пейзаж. 3 класс Эскизы декорации

Эскизы декорации Русское деревянное культовое зодчество

Русское деревянное культовое зодчество Мейрамханада қызметкерлерді басқару