Содержание

- 2. Квантовая информатика — наука о новых ресурсах, которые открываются при использовании квантовых объектов для решения задач,

- 3. История развития Впервые идея защиты информации с помощью квантовых объектов была предложена Стефаном Вейснером в 1970

- 5. Алгоритм ВВ84(1984г) – первый протокол квантового распределения ключа Этапы формирования ключей: Алиса случайным образом выбирает один

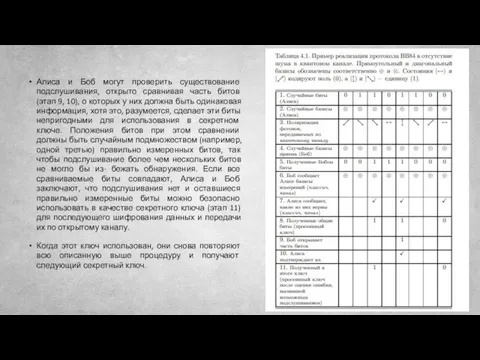

- 6. Алиса и Боб могут проверить существование подслушивания, открыто сравнивая часть битов (этап 9, 10), о которых

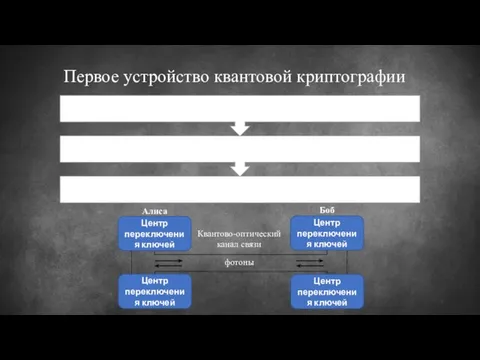

- 7. Первое устройство квантовой криптографии Центр переключения ключей Центр переключения ключей Центр переключения ключей Центр переключения ключей

- 8. Алгоритм Беннета (1991) В 1991 году Ч. Беннетом был предложен следующий алгоритм для выявления искажений в

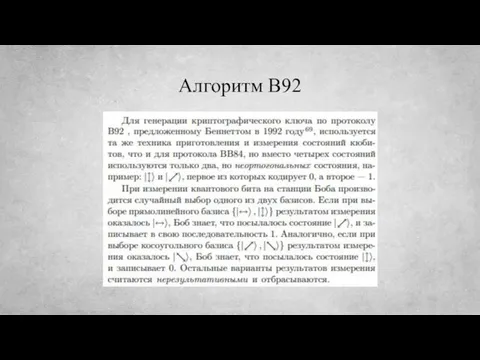

- 9. Алгоритм B92

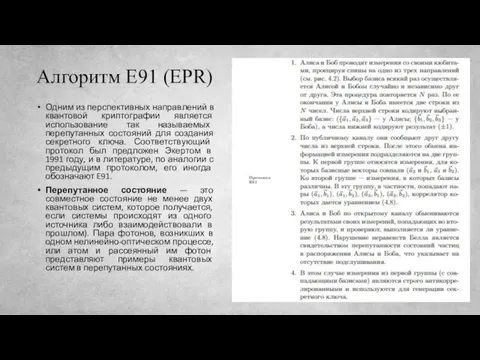

- 10. Алгоритм Е91 (EPR) Одним из перспективных направлений в квантовой криптографии является использование так называемых перепутанных состояний

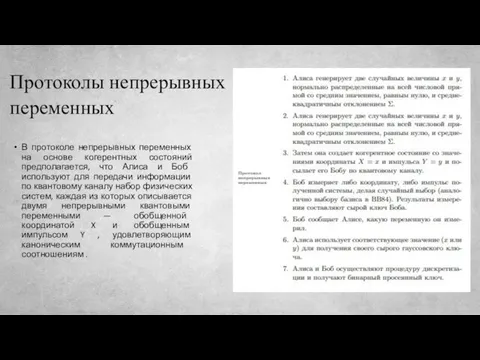

- 11. Протоколы непрерывных переменных В протоколе непрерывных переменных на основе когерентных состояний предполагается, что Алиса и Боб

- 13. Скачать презентацию

Распространение звука. Звуковые волны. Скорость звука.

Распространение звука. Звуковые волны. Скорость звука. Электромагнетизм. Линии напряженности электрического поля

Электромагнетизм. Линии напряженности электрического поля Презентация Магнитное поле Земли

Презентация Магнитное поле Земли  Материально-техническое обеспечение CВТ

Материально-техническое обеспечение CВТ Оборудование понизительных подстанций

Оборудование понизительных подстанций «Пітер ван Мушенбрук , та його винаходи»

«Пітер ван Мушенбрук , та його винаходи»  Направление тока и направление линий его магнитного поля. Сила Ампера

Направление тока и направление линий его магнитного поля. Сила Ампера Аттестационная работа. Физический практикум в 11 классе с использованием лабораторного оборудования

Аттестационная работа. Физический практикум в 11 классе с использованием лабораторного оборудования Двухтактный преобразователь постоянного напряжения с трансформаторной развязкой

Двухтактный преобразователь постоянного напряжения с трансформаторной развязкой Энергия өрісі. Энергия өрісінің кернеулігі. Электр өрісінің күш сызықтары

Энергия өрісі. Энергия өрісінің кернеулігі. Электр өрісінің күш сызықтары Тест. Энергия

Тест. Энергия Защита высоковольтных линий от грозовых перенапряжений

Защита высоковольтных линий от грозовых перенапряжений Телескоп из одной линзы

Телескоп из одной линзы Перенос изображения сквозь толщу мутной среды

Перенос изображения сквозь толщу мутной среды Математический анализ для решения физических задач

Математический анализ для решения физических задач Звук. Звуковые волны

Звук. Звуковые волны Скорость света

Скорость света 4 сентября - День специалиста по ядерному обеспечению России

4 сентября - День специалиста по ядерному обеспечению России Измерительные приборы

Измерительные приборы Методы синтеза наноматериалов

Методы синтеза наноматериалов Презентация по физике "Коронный заряд" - скачать

Презентация по физике "Коронный заряд" - скачать  Принцип Гюйгенса. Закон отражения света

Принцип Гюйгенса. Закон отражения света Тірі ағзаға электр және магнит өрістерінің әсері. ЯМР және ЭПР құбылыстарды медицинада қолдану

Тірі ағзаға электр және магнит өрістерінің әсері. ЯМР және ЭПР құбылыстарды медицинада қолдану Вынужденные колебания. Резонанс

Вынужденные колебания. Резонанс Методы измерения и приборное обеспечение радиационно-экологического мониторинга

Методы измерения и приборное обеспечение радиационно-экологического мониторинга Ремонт передней подвески автомобиля ВАЗ-2170 LADA Priora

Ремонт передней подвески автомобиля ВАЗ-2170 LADA Priora Презентация по физике "Конструирование прибора для воспитания аккуратности" - скачать

Презентация по физике "Конструирование прибора для воспитания аккуратности" - скачать  Механические волны. Звук

Механические волны. Звук