Содержание

- 2. Цели обеспечения безопасности сети

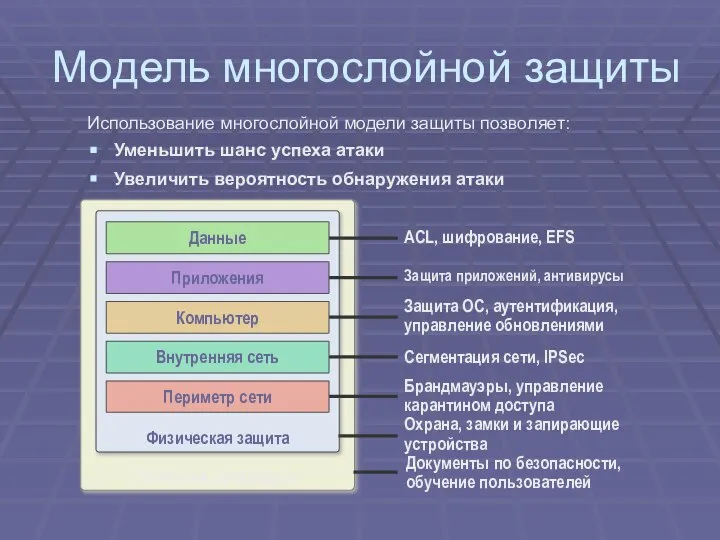

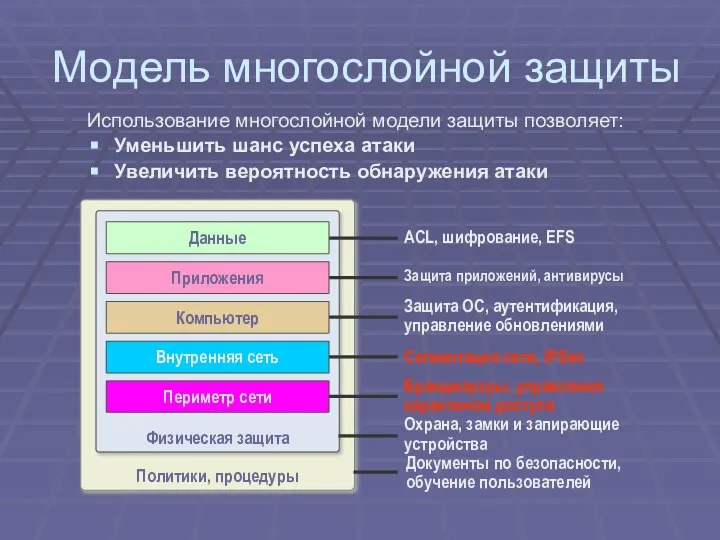

- 3. Политики, процедуры Физическая защита Модель многослойной защиты Использование многослойной модели защиты позволяет: Уменьшить шанс успеха атаки

- 4. Политики, процедуры Физическая защита Модель многослойной защиты Использование многослойной модели защиты позволяет: Уменьшить шанс успеха атаки

- 5. Сегментация сети Одним из средств защиты передачи данных является механизм сегментации сети (деление на подсети). Механизм

- 6. Сегментация сети Отдельные сегменты сети Маршрутизатор

- 7. Сегментация сети Для обеспечения разделения внутренней сети организации на отдельные сегменты возможно использование аппаратных (коммутаторы) и

- 8. Служба Маршрутизация и удаленный доступ Служба Маршрутизация и удаленный доступ (Routing and Remote Access, RRAS) в

- 9. Особенности Службы маршрутизации и удаленного доступа Кроме того, служба может быть сконфигурирована для особого вида маршрутизации:

- 10. Запуск службы Маршрутизация и удаленный доступ При установки Windows server 2003 служба Маршрутизация и удаленный доступ

- 11. Консоль управления Маршрутизация и удаленный доступ Консоль управления Маршрутизация и удаленный доступ представляет собой стандартную оснастку

- 12. Создание интерфейсов Сетевой интерфейс в консоли управления – программный компонент, подключаемый к физическому устройству (модему или

- 13. Создание интерфейсов по вызову Для создания интерфейса по вызову, необходимо включить такую возможность в Свойствах сервера

- 14. IP - маршрутизация Узел ip – маршрутизация используется дла настройки основных параметров по протоколу IP. По

- 15. Настройка параметров службы маршрутизации и удаленного доступа

- 16. Управление таблицей маршрутизации Мрашрутизаторы считывают адреса назначения пакетов и переправляют пакеты в соответствии с информацией, хранящейся

- 17. Защита периметра сети Защита периметра сети предусматривает создание условий препятствующих проникновению постороннего трафика из внешней сети

- 18. Функции сетевых брандмауэров Фильтрация пакетов Проверка установки соединений Проверка трафика на уровне приложений Internet Многоуровневая проверка

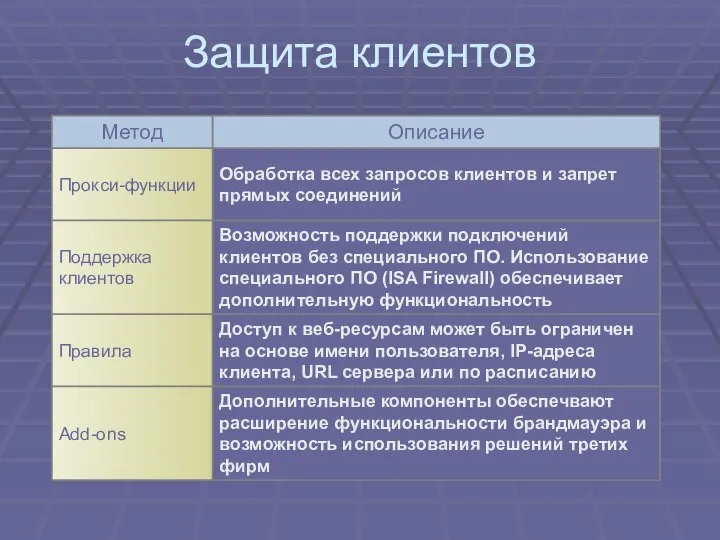

- 19. Защита клиентов

- 20. Защита веб-серверов Правила веб-публикаций Защита веб-серверов, находящихся позади брандмауэра предотвращает внешние атаки на сервера путем проверки

- 22. Скачать презентацию

Игра найди пару

Игра найди пару Разработка графической подсистемы анализа и идентификации параметров вибрации опор турбоагрегата

Разработка графической подсистемы анализа и идентификации параметров вибрации опор турбоагрегата Архитектура современной вычислительной техники

Архитектура современной вычислительной техники Моделирование устройства распознавания жестов с функцией электронного замка

Моделирование устройства распознавания жестов с функцией электронного замка Кодирование графической информации. Пространственная дискретизация. Палитры цветов в системах цветопередачи RGB, CMYK и HSB

Кодирование графической информации. Пространственная дискретизация. Палитры цветов в системах цветопередачи RGB, CMYK и HSB Сравнение звука в различных системах кодировок

Сравнение звука в различных системах кодировок Алгоритмическая конструкция следование. Основные алгоритмические конструкции

Алгоритмическая конструкция следование. Основные алгоритмические конструкции Eva-приложение для оценки объектов недвижимости

Eva-приложение для оценки объектов недвижимости Растровый графический редактор CorelDRAW

Растровый графический редактор CorelDRAW Моделирование как метод познания

Моделирование как метод познания БД_л1_Вводная

БД_л1_Вводная Код с проверкой на четность. Итеративный код. Код с удвоением элементов. Инверсный код. Код Шеннона-Фано. Код Хаффмена

Код с проверкой на четность. Итеративный код. Код с удвоением элементов. Инверсный код. Код Шеннона-Фано. Код Хаффмена Алфавитный подход к измерению информации

Алфавитный подход к измерению информации Символьные и строковые величины

Символьные и строковые величины Классификация устройств компьютера

Классификация устройств компьютера И в шутку и всерьез. Игра

И в шутку и всерьез. Игра Организация и хранение информации в компьютере. Файлы и папки

Организация и хранение информации в компьютере. Файлы и папки Тестовая документация. Виды. Тест-кейсы, чек-листы

Тестовая документация. Виды. Тест-кейсы, чек-листы Раздел 6 Собственные частоты и формы колебаний

Раздел 6 Собственные частоты и формы колебаний  Обработка информации

Обработка информации Animaker. Вводный модуль

Animaker. Вводный модуль Програмное обеспечение для инженеров

Програмное обеспечение для инженеров Инструкция по работе в электронной образовательной среде

Инструкция по работе в электронной образовательной среде Основа логики. Урок информатики для 10 класса

Основа логики. Урок информатики для 10 класса Единая электронная регистратура Ямало-Ненецкого автономного округа

Единая электронная регистратура Ямало-Ненецкого автономного округа Электронные таблицы

Электронные таблицы Презентация шкурко

Презентация шкурко Презентация Экономический потенциал таможенной территории Росиии

Презентация Экономический потенциал таможенной территории Росиии