Содержание

- 2. Цель работы: Ознакомление с защитой ИСПДн. Задание к работе: Ознакомиться с объектом защиты, его характеристикой. Классифицировать

- 3. О компании Страховая группа «МАКС» создана в 1992 году и осуществляет деятельность по всем основным видам

- 4. Действия с персональными данными, осуществляемые Оператором Сбор Систематизация Накопление Использование Уточнение (обновление, изменение) Хранение Распространение (в

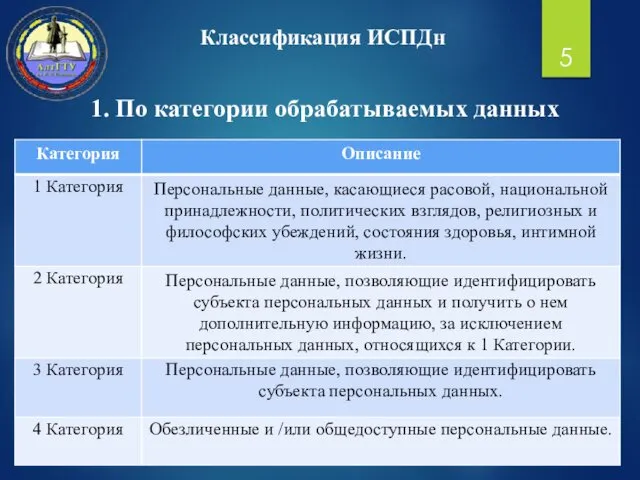

- 5. Классификация ИСПДн 1. По категории обрабатываемых данных

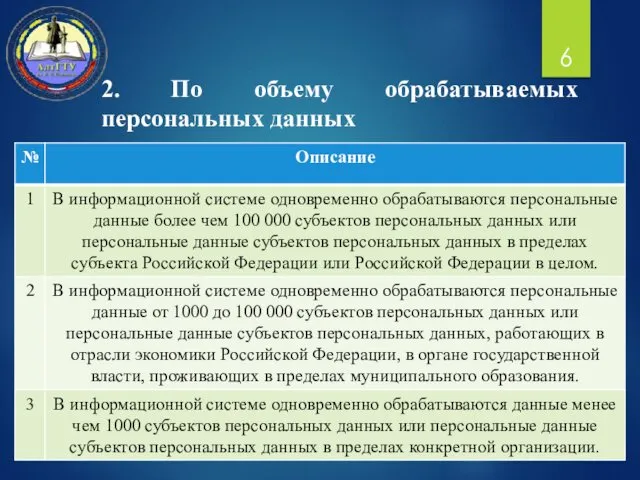

- 6. 2. По объему обрабатываемых персональных данных

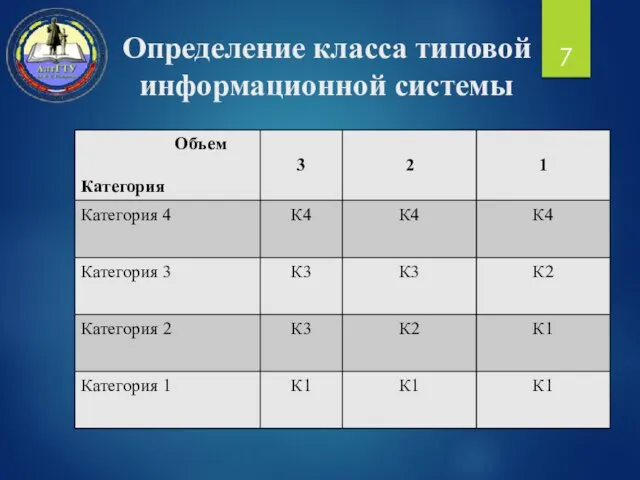

- 7. Определение класса типовой информационной системы

- 8. Обеспечение безопасности персональных данных Для предотвращения несанкционированного доступа к персональным данным Компанией применяются следующие организационно-технические меры:

- 9. разграничение доступа пользователей к информационным ресурсам и программно-аппаратным средствам обработки информации; регистрация и учет действий пользователей

- 10. Cистема UNICUS (Uniform Insurance Company Universal Systems) разработана эстонской компанией AS Akriform. Эта комплексная информационная система

- 11. Система управления базами данных Oracle DataBase является одной из наиболее популярных и широко используемых баз данных

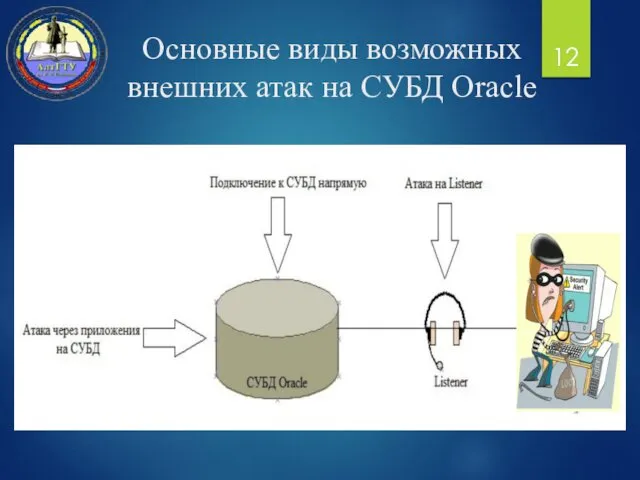

- 12. Основные виды возможных внешних атак на СУБД Oracle

- 13. Обеспечение защищенности Oracle Основные способы защиты Oracle: Блокировка всех учетных записей, установленных по умолчанию. Использование усиленного

- 14. Пути и способы защиты информации К основным мерам защиты информации относятся: Законодательные. Законодательные меры защиты информации

- 15. Организационные. Целью организационных мер выступает: исключение утечки информации и, таким образом, уменьшение или полное исключение возможности

- 17. Скачать презентацию

Монетизация современных игр на примере FIFA

Монетизация современных игр на примере FIFA Текстовая информация на компьютере: - программы и форматы Автор: Билялов Р.Р.

Текстовая информация на компьютере: - программы и форматы Автор: Билялов Р.Р. Строки и функции (язык C)

Строки и функции (язык C) طراحی و پياده سازی زبانهای برنامه سازی

طراحی و پياده سازی زبانهای برنامه سازی Excel. Ссылки, диаграммы

Excel. Ссылки, диаграммы Разработка базы данных «Адвокатская контора»

Разработка базы данных «Адвокатская контора» Системы хранения данных (СХД). Перспективы развития. (Лекция 13)

Системы хранения данных (СХД). Перспективы развития. (Лекция 13) Сетевой этикет

Сетевой этикет Этапы проектирования базы данных

Этапы проектирования базы данных Измерение информации

Измерение информации Использование голосового помощника Маруся в образовательной и внеучебной жизни класса

Использование голосового помощника Маруся в образовательной и внеучебной жизни класса Создание презентаций в программе Microsoft PowerPoint

Создание презентаций в программе Microsoft PowerPoint Базы данных. (9 класс)

Базы данных. (9 класс) Тема 14. Компьютерные сети

Тема 14. Компьютерные сети  Глобальные переменные, отладка кода, матрицы. Лекция 8

Глобальные переменные, отладка кода, матрицы. Лекция 8 Systemd для Linux

Systemd для Linux 1С:Предприятие 8. Управление нашей строительной фирмой

1С:Предприятие 8. Управление нашей строительной фирмой Алгоритмическая конструкция повторение. Цикл с заданным условием продолжения работы

Алгоритмическая конструкция повторение. Цикл с заданным условием продолжения работы Библиография. Аннотация

Библиография. Аннотация Программирование на языке Паскаль. Часть II

Программирование на языке Паскаль. Часть II Деревья и Графы. Поиск путей и решений

Деревья и Графы. Поиск путей и решений Занятие 5 (часть 2)

Занятие 5 (часть 2) Электронные формы тестирования на уроках русского языка и литературы

Электронные формы тестирования на уроках русского языка и литературы Компьютерный вирус

Компьютерный вирус Текстовий процесор. 5 класс

Текстовий процесор. 5 класс VK: группа Ахиллесов подарок. 25 наиболее подходящих площадок для оффера нашего продукта

VK: группа Ахиллесов подарок. 25 наиболее подходящих площадок для оффера нашего продукта История возникновения вируса. Классификация вирусов. Антивирусные программы

История возникновения вируса. Классификация вирусов. Антивирусные программы Использование печатных и электронных ресурсов в учебном процессе

Использование печатных и электронных ресурсов в учебном процессе