Содержание

- 2. Идентификация и аутентификация пользователя Прежде чем получить доступ к ресурсам компьютерной системы, пользователь должен пройти процесс

- 3. Идентификация и аутентификация пользователя Для проведения процедур идентификации и аутентификации пользователя необходимы: Наличие соответствующего субъекта(модуля) аутентификации;

- 4. Различают две формы представления объектов, аутентифицирующих пользователя: Внешний аутентифицирующий объект, не принадлежащий системе; Внутренний объект, принадлежащий

- 5. Типовые схемы идентификации и аутентификации порльзователя Рассмотрим структуры данных и проколы идентификации и аутентификации пользователя. Допустим,

- 6. Пусть i-й аутентифицирующий объект i-го пользователя содержит два информационных поля: IDi – неизменный идентификатор i-го пользователя,

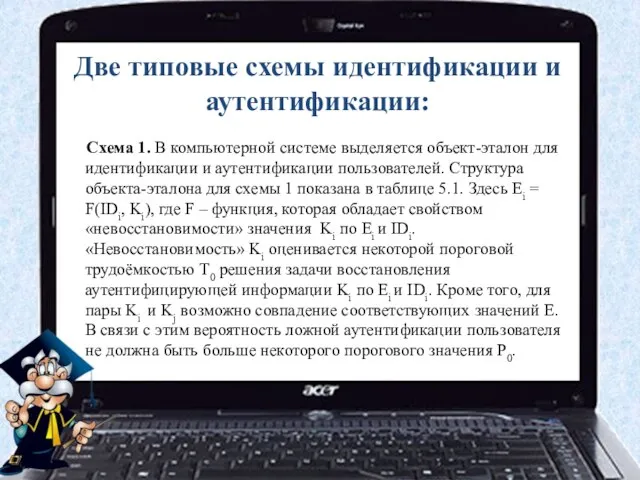

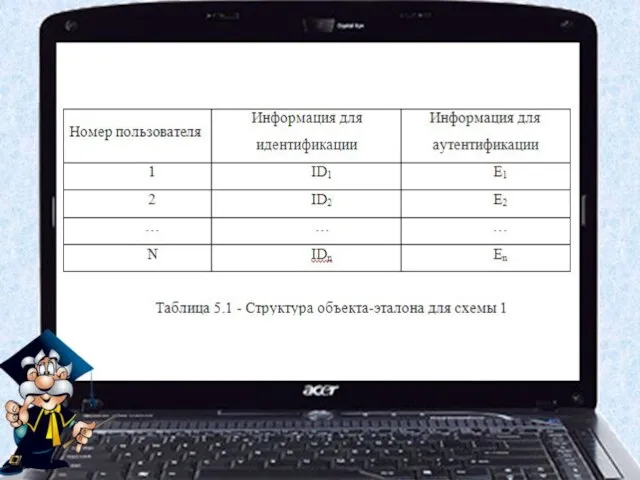

- 7. Две типовые схемы идентификации и аутентификации: Схема 1. В компьютерной системе выделяется объект-эталон для идентификации и

- 9. Протокол идентификации и аутентификации (для схемы 1). Пользователь предъявляет свой идентификатор ID. Если ID не совпадает

- 10. Протокол идентификации и аутентификации (для схемы 1). Субъект аутентификации вычисляет значение Y = F(IDi, K). Субъект

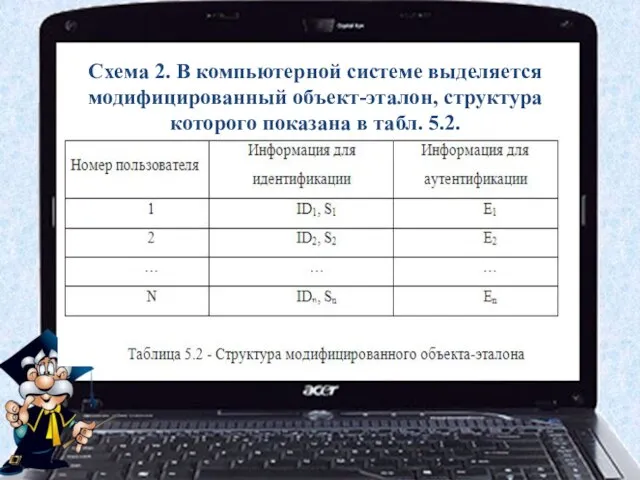

- 11. Схема 2. В компьютерной системе выделяется модифицированный объект-эталон, структура которого показана в табл. 5.2.

- 12. Протокол идентификации и аутентификации (для схемы 2). 1) Пользователь предъявляет свой идентификатор ID. 2) Если ID

- 13. Протокол идентификации и аутентификации (для схемы 2). 4) Субъект аутентификации запрашивает у пользователя аутентификатор K. 5)

- 14. Особенности применения пароля для аутентификации пользователя Традиционно каждый законный пользователь компьютерной системы получает идентификатор и/или пароль.

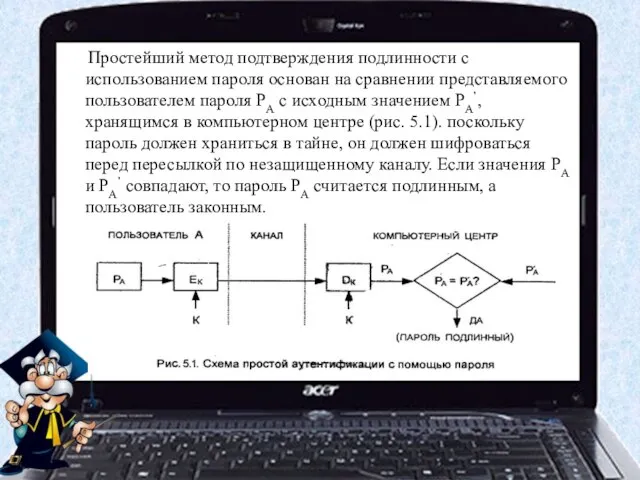

- 15. Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля PA c исходным

- 16. Иногда получатель не должен раскрывать исходную открытую форму пароля. В этом случае отправитель должен пересылать вместо

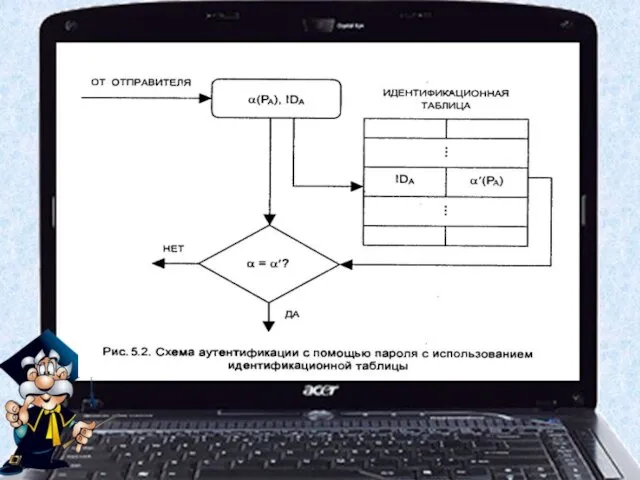

- 17. Короткие пароли уязвимы к атаке полного перебора всех вариантов. Для того чтобы предотвратить такую атаку, функцию

- 19. Биометрическая идентификация и аутентификация пользователя

- 20. Основные достоинства биометрических методов идентификация и аутентификации пользователя: Высокая степень достоверности идентификации по биометрическим признакам из-за

- 21. В качестве биометрические признаков можно выделить следующие: Узор радужной оболочки и сетчатки глаз; Отпечатки пальцев; Геометрическая

- 22. Список использованных источников: Ю.В. Романец, П.А. Тимофеев - Защита информации в компьютерных системах и сетях

- 24. Скачать презентацию

Web development

Web development Компьютерная графика. Введение, основные понятия

Компьютерная графика. Введение, основные понятия Проектирование цифровых устройств

Проектирование цифровых устройств Введение в Matlab Лекция 1

Введение в Matlab Лекция 1  Язык рунета

Язык рунета Построение диаграмм в среде табличного процессора Excel

Построение диаграмм в среде табличного процессора Excel Искусственный интеллект в системе управления электроприводом

Искусственный интеллект в системе управления электроприводом Электронная библиотека финансового университета

Электронная библиотека финансового университета Представление изображение и звука в компьютере

Представление изображение и звука в компьютере Введение в информатику

Введение в информатику Право и этика в Интернете

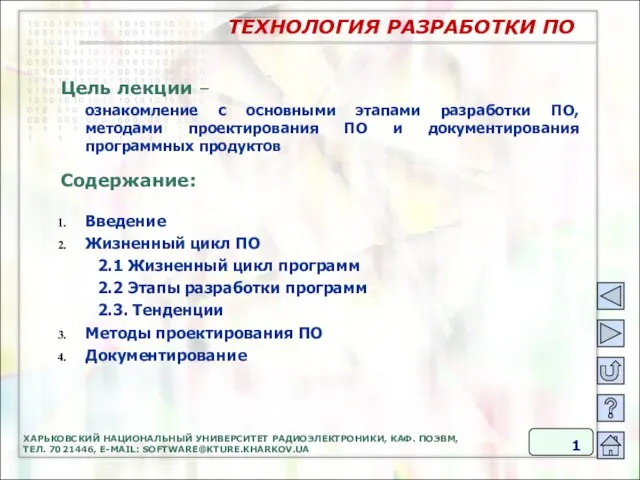

Право и этика в Интернете Ознакомление с основными этапами разработки ПО, методами проектирования ПО и документирования программных продукто

Ознакомление с основными этапами разработки ПО, методами проектирования ПО и документирования программных продукто Презентация "Алгоритмы с ветвлением" - скачать презентации по Информатике

Презентация "Алгоритмы с ветвлением" - скачать презентации по Информатике СТИЛЕВОЕ ФОРМАТИРОВАНИЕ

СТИЛЕВОЕ ФОРМАТИРОВАНИЕ Обзор операционных систем

Обзор операционных систем Информатика и ИКТ в начальной школе Образовательная система «Школа 2100» www.school2100.ru Координатор направления «Информатика» А.В.Гор

Информатика и ИКТ в начальной школе Образовательная система «Школа 2100» www.school2100.ru Координатор направления «Информатика» А.В.Гор Предпосылки функционирования национальной экономики

Предпосылки функционирования национальной экономики Применение табличного процессора Excel для расчета по имеющимся формулам

Применение табличного процессора Excel для расчета по имеющимся формулам Интернет - это больше, чем игра, это твоя жизнь

Интернет - это больше, чем игра, это твоя жизнь Probabilistic Record Linkage: A Short Tutorial. Matching-1

Probabilistic Record Linkage: A Short Tutorial. Matching-1 ORM i Hibernate Programowanie obiektowe

ORM i Hibernate Programowanie obiektowe Структура операционной системы

Структура операционной системы Модельный стандарт деятельности общедоступной библиотеки

Модельный стандарт деятельности общедоступной библиотеки Сравнительный анализ распределения госинвестиций в фцп «Электронная Россия» и развития Электронного Правительства в регионах.

Сравнительный анализ распределения госинвестиций в фцп «Электронная Россия» и развития Электронного Правительства в регионах.  Презентация "ЧЕЛОВЕК И ИНФОРМАЦИЯ (3 КЛАСС)" - скачать презентации по Информатике

Презентация "ЧЕЛОВЕК И ИНФОРМАЦИЯ (3 КЛАСС)" - скачать презентации по Информатике Введение в Java. (Урок 1)

Введение в Java. (Урок 1) Компьютер хакера

Компьютер хакера Правила поведения при наводнении

Правила поведения при наводнении