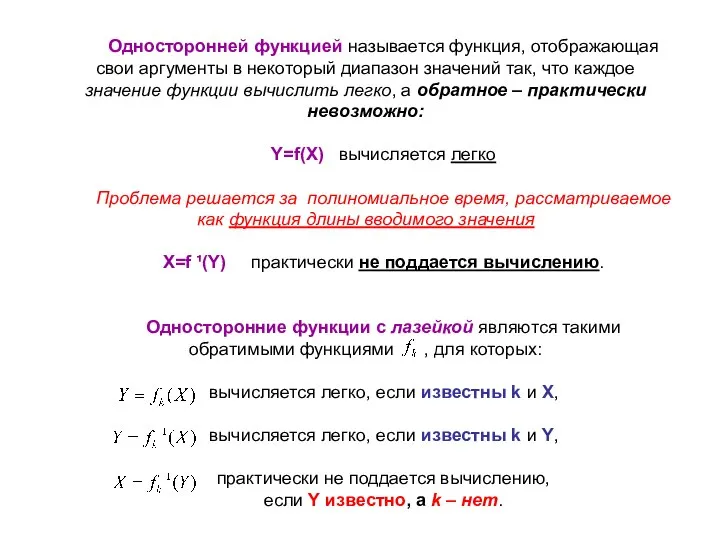

Проблемы традиционного шифрования:

1) распределение ключей

2) проблема «цифровых подписей».

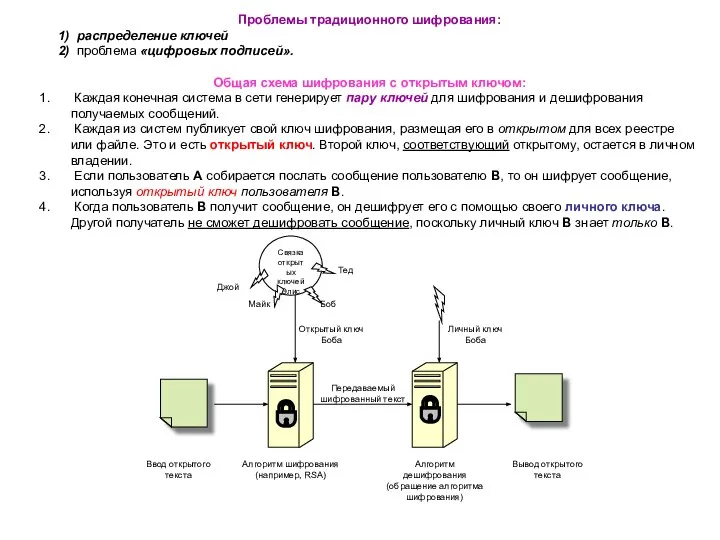

Общая

схема шифрования с открытым ключом:

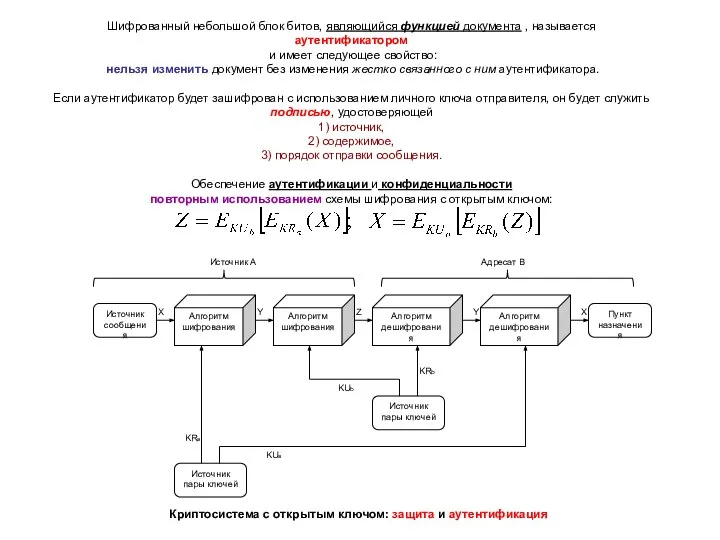

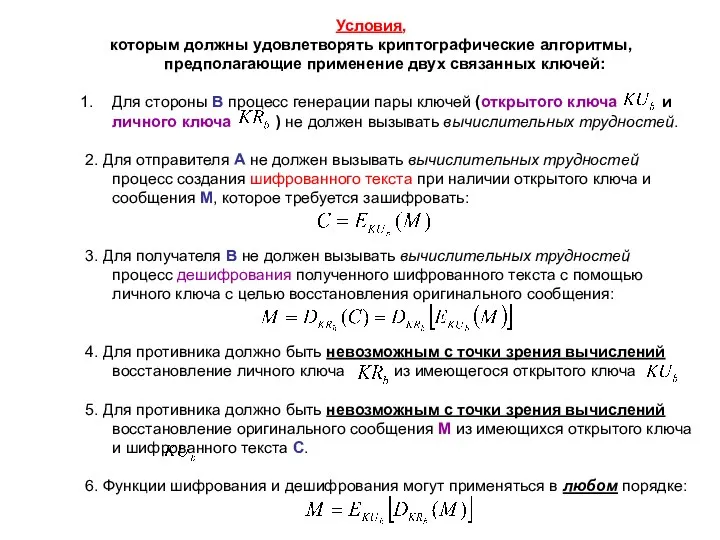

Каждая конечная система в сети генерирует пару ключей для шифрования и дешифрования получаемых сообщений.

Каждая из систем публикует свой ключ шифрования, размещая его в открытом для всех реестре или файле. Это и есть открытый ключ. Второй ключ, соответствующий открытому, остается в личном владении.

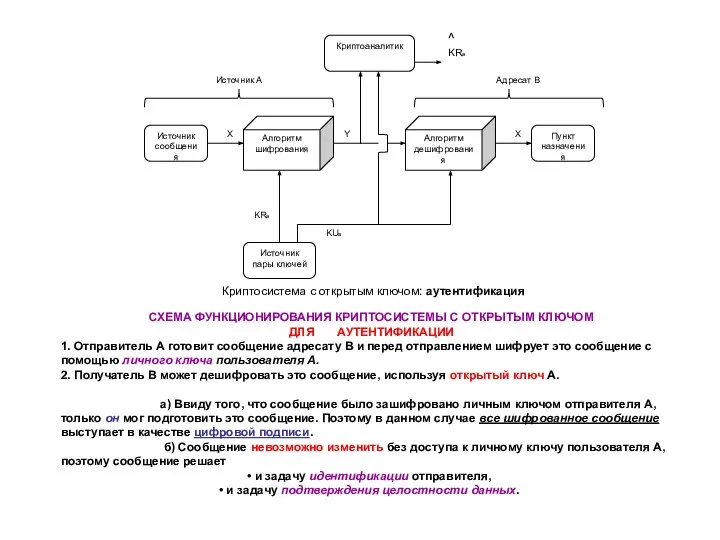

Если пользователь А собирается послать сообщение пользователю В, то он шифрует сообщение, используя открытый ключ пользователя В.

Когда пользователь В получит сообщение, он дешифрует его с помощью своего личного ключа. Другой получатель не сможет дешифровать сообщение, поскольку личный ключ В знает только В.

Путешествие в страну «Компьютерная графика»

Путешествие в страну «Компьютерная графика» Электронное портфолио учителя и его преимущества

Электронное портфолио учителя и его преимущества Наше время. Молодежный вестник № 70

Наше время. Молодежный вестник № 70 Введение. System Software

Введение. System Software Администрация Ленинского района города Ижевска

Администрация Ленинского района города Ижевска Компьютерная преступность и безопасность. Компьютерные преступления в Уголовном кодексе РФ.

Компьютерная преступность и безопасность. Компьютерные преступления в Уголовном кодексе РФ.  Электронная коммерция (информационные системы в торговле)

Электронная коммерция (информационные системы в торговле) Информация и информационные процессы. Информация и управление

Информация и информационные процессы. Информация и управление Пошаговое выполнение, отладка линейных программ

Пошаговое выполнение, отладка линейных программ Своя игра. Файлы. Программное обеспечение

Своя игра. Файлы. Программное обеспечение Docker, Ansible и прочие радости DevOps. Как развернуть стенд в пару кликов. Обзор распространенных технологий

Docker, Ansible и прочие радости DevOps. Как развернуть стенд в пару кликов. Обзор распространенных технологий Twitch Extensions — система расширений для игр

Twitch Extensions — система расширений для игр КОЛИЧЕСТВО ИНФОРМАЦИИ ЕДИНИЦЫ ИЗМЕРЕНИЯ ИНФОРМАЦИИ

КОЛИЧЕСТВО ИНФОРМАЦИИ ЕДИНИЦЫ ИЗМЕРЕНИЯ ИНФОРМАЦИИ Использование современных программных комплексов обработки данных дистанционного зондирования земли

Использование современных программных комплексов обработки данных дистанционного зондирования земли Системное администрирование. Базовые понятия сети

Системное администрирование. Базовые понятия сети Visual Basic

Visual Basic Создание мультимедийной презентации

Создание мультимедийной презентации Презентация "День Андрія" - скачать презентации по Информатике

Презентация "День Андрія" - скачать презентации по Информатике Технические средства реализации информационных процессов

Технические средства реализации информационных процессов Общие сведения по Excel

Общие сведения по Excel Требования к структуре и формату презентации инженерного кейса

Требования к структуре и формату презентации инженерного кейса Презентация "Воздушные системы охлаждения" - скачать презентации по Информатике

Презентация "Воздушные системы охлаждения" - скачать презентации по Информатике Интернет. Безопасность в сети Интернет

Интернет. Безопасность в сети Интернет Уязвимости проекта: Security Focus, база уязвимостей BugTraq

Уязвимости проекта: Security Focus, база уязвимостей BugTraq Введение в PHP. Основы клиент-серверного взаимодействия

Введение в PHP. Основы клиент-серверного взаимодействия Диагностика SIMATIC S7 Siemens AG 2000. All rights reserved

Диагностика SIMATIC S7 Siemens AG 2000. All rights reserved Виды базы данных

Виды базы данных Моделирование. Модели

Моделирование. Модели