- Главная

- Информатика

- Лекция 12. Компьютерная разведка

Содержание

- 2. 1.Цель и общая характеристика компьютерной разведки (КР) Цель разведок: добыча конфиденциальной информации. Разведка: агентурная и техническая.

- 3. 2 Классификация КР Компьютерная разведка предполагает: создание ТКУ; использование ТКУ. Цели создания ТКУ - получение: 1)

- 4. КР использует угрозы, связанные с добыванием информации из: 1) компьютерных систем и сетей; 2) характеристик их

- 5. 5. Сетевые угрозы, обеспечивают добывание данных из ЛВС ( сетей), путем зондирования сети, инвентаризации и анализа

- 6. 3. Методы и средства добывания информации из автоматизированных систем обработки данных противника и возможности защиты от

- 7. 4. Промышленный шпионаж и конкурентная компьютерная разведка 1993 год, Билл Клинтон распорядился, чтобы шпионаж в интересах

- 8. Конкурентная разведка: комплекс мероприятий по информаци-онно-аналитическому обеспечению менеджеров знаниями о сос-тоянии и тенденциях изменения внешнего окружения

- 9. Задачи службы конкурентной разведки: 1) сбор важной для Корпорации информации на регулярной основе; 2) автоматический предварительный

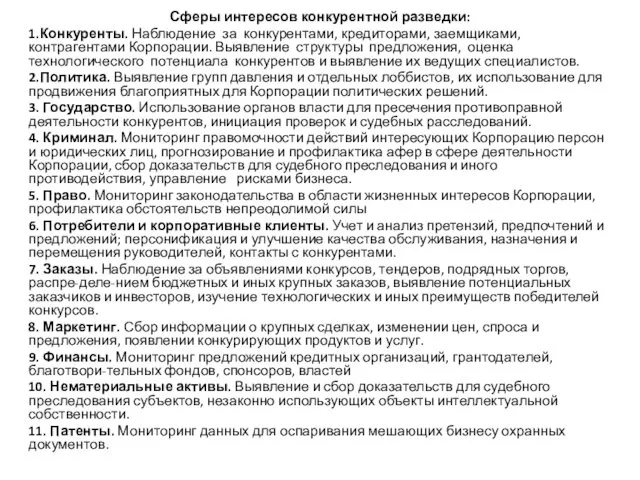

- 10. Сферы интересов конкурентной разведки: 1.Конкуренты. Наблюдение за конкурентами, кредиторами, заемщиками, контрагентами Корпорации. Выявление структуры предложения, оценка

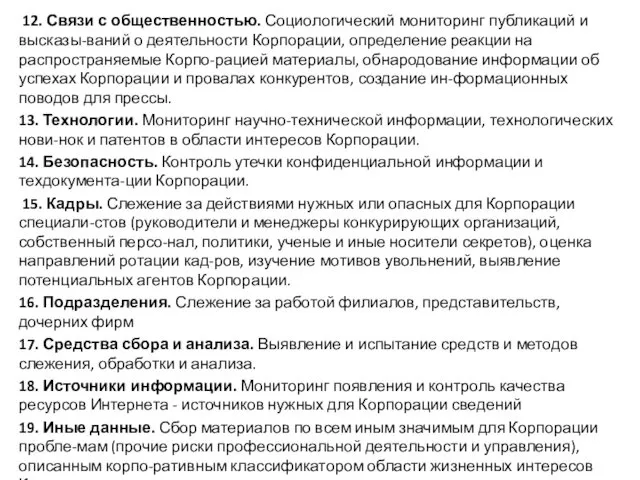

- 11. 12. Связи с общественностью. Социологический мониторинг публикаций и высказы-ваний о деятельности Корпорации, определение реакции на распространяемые

- 12. Spyware - это программа, которая посылает информацию с вашего компьютера на какой-либо другой, причем, это происходит

- 14. Скачать презентацию

1.Цель и общая характеристика компьютерной разведки (КР)

Цель разведок: добыча конфиденциальной информации.

Разведка:

1.Цель и общая характеристика компьютерной разведки (КР)

Цель разведок: добыча конфиденциальной информации.

Разведка:

Техническая разведка: выделяет некий "материальный носитель" информации и ее "содержание" (смысл, семантика).

Информация – это:

носитель информации, имеет физическую природу (акустичес-кую, э.м, электрическую и т.п. ), могут быть иные формы;

«содержание» (смысл) информации, появляется в голове.

Техническая разведка использует “канал”:

1)источник информации (объект защиты);

2)среда передачи данных;

3)средство добывания информации, инструмент ТР.

Компьютерная разведка: получение информации из баз данных ЭВМ, включенных в компьютерные сети, а также информации об особенностях их построения и функционирования.

2 Классификация КР

Компьютерная разведка предполагает:

создание ТКУ;

использование ТКУ.

Цели создания ТКУ

2 Классификация КР

Компьютерная разведка предполагает:

создание ТКУ;

использование ТКУ.

Цели создания ТКУ

1) данных, сведений, обрабатываемых, передаваемых и хранимых в компьютерных системах и сетях;

2)характеристик программных, аппаратных и программно-аппаратных комплексов;

3)характеристик пользователей компьютерных систем и сетей.

Технические средства КР:

Радиозакладки;

Вирусы;

Недекларируемые средства ПО;

КР использует угрозы, связанные с добыванием информации из:

1) компьютерных систем

КР использует угрозы, связанные с добыванием информации из:

1) компьютерных систем

2) характеристик их программно-аппаратных средств;

3) пользователей.

Использует:

1.Семантический анализ и обработка добытой фактографической и ссы-лочной информации из общедоступных ресурсов или конфиденциальных источников в компьютерных системах и сетях с созданием специальных информационных массивов.

2. Программно-аппаратные закладки и НДВ, обеспечивают добывание данных путем использования заранее внедренных изготовителем прог-раммно-аппаратных закладок, ошибок и НДВ компьютерных систем и сетей.

3.Вирусные угрозы, обеспечивают добывание данных путем внедрения и применения вредоносных программ в уже эксплуатируемые программные комплексы и системы для перехвата управления компьютерными системами.

4.Разграничительные угрозы, обеспечивают добывание информации из отдельных (локальных) компьютерных систем, возможно и не входящих в состав сети, на основе преодоления средств разграничения доступа (НСД к информации в АС), а также реализация НСД при физическом доступе к компьютеру или компьютерным носителям информации;

5. Сетевые угрозы, обеспечивают добывание данных из ЛВС ( сетей), путем

5. Сетевые угрозы, обеспечивают добывание данных из ЛВС ( сетей), путем

6.Потоковые угрозы, обеспечивают добывание информации и данных путем перехвата, обработки и анализа сетевого трафика (систем связи) и выявления структур компьютерных сетей и их технических параметров;

7. Аппаратные угрозы, обеспечивают добывание информации и данных путем обработки сведений о аппаратуре, оборудовании, модулей с после-дующим анализом для выявления их технических характеристик и воз-можностей, использованием другими типами ТКУ;

8. Форматные угрозы, обеспечивают добывание информации и сведений путем "вертикальной" обработки, фильтрации, декодирования и других преобразований форматов (представления, передачи и хранения) добытых данных в сведения, а затем в информацию для последующего ее наи-лучшего представления пользователям;

9.Пользовательскуие угрозы, обеспечивают добывание информации о пользователях, их деятельности и интересах на основе определения их сетевых адресов, местоположения, организационной принадлежности, анализа их сообщений и информационных ресурсов, а также путем обес-печения им доступа к информации, циркулирующей в специально соз-данной легендируемой (заманивающей) информационной инфраструктуре (приманка).

3. Методы и средства добывания информации из автоматизированных систем обработки данных

3. Методы и средства добывания информации из автоматизированных систем обработки данных

Выделяют ТКР, обеспечивающие добывание информации из:

компьютерных систем и сетей;

характеристик их программно-аппаратных средств;

характеристик пользователей.

РД ФСТЭК России выделяют 6 подсистем защиты в АС: 1) управления доступом;

2) регистрации и учета;

3) обеспечения целостности;

4) криптографической защиты;

5) антивирусной защиты;

6) обнаружения вторжений.

4. Промышленный шпионаж и конкурентная компьютерная разведка

1993 год, Билл Клинтон распорядился,

4. Промышленный шпионаж и конкурентная компьютерная разведка

1993 год, Билл Клинтон распорядился,

Директор ЦРУ получил право привлекать специалиста из любой госструктуры для решения собственных задач. Возникла и развивается новая парадигма управления — менеджмент, основанный на знаниях.

Более 80% оперативной и стратегической информации, необходимой для профессиональной деятельности компании, органа власти, международной организации или иной структуры управления (далее - Корпорация), может быть получено через Интернет.

По последним оценкам, ресурсы Всемирной паутины составляют 550 млрд. документов, из которых 40% доступны бесплатно. Навигацию в этом многообразии обеспечивают более миллиона поисковых систем, каталогов, баз данных.

Конкурентная разведка: комплекс мероприятий по информаци-онно-аналитическому обеспечению менеджеров знаниями о сос-тоянии

Конкурентная разведка: комплекс мероприятий по информаци-онно-аналитическому обеспечению менеджеров знаниями о сос-тоянии

В основе конкурентной разведки лежит анализ доступной инфор-мации о бизнесе и своевременное представление результатов та-кого анализа. “В отличие от деловой разведки, конкурентная раз-ведка — это анализ, ориентированный на будущее, он помогает менеджерам принимать наилучшие решения”. Получаемое таким образом информационное преимущество переводится в устойчи-вое конкурентное превосходство Корпорации

Цели создания службы конкурентной разведки:

1) управление рисками бизнеса;

2) раннее выявление угроз, уязвимостей, возможностей и иных факторов влияния на успех бизнеса;

3) обеспечение конкурентных преимуществ за счет своевремен-ного принятия нестандартных решений.

Задачи службы конкурентной разведки:

1) сбор важной для Корпорации информации на

Задачи службы конкурентной разведки:

1) сбор важной для Корпорации информации на

2) автоматический предварительный анализ потока собираемых сведений (классифицирование);

3) своевременное информирование руководителей и персонала Корпорации о критически важных событиях;

4) управление отношениями с клиентами;

5) обеспечение простого доступа к знаниям Корпорации персонала и клиентов;

6) оперативный анализ неструктурированной и структурированной информации (извлечение новых знаний)

Сферы интересов конкурентной разведки:

1.Конкуренты. Наблюдение за конкурентами, кредиторами, заемщиками, контрагентами Корпорации.

Сферы интересов конкурентной разведки:

1.Конкуренты. Наблюдение за конкурентами, кредиторами, заемщиками, контрагентами Корпорации.

2.Политика. Выявление групп давления и отдельных лоббистов, их использование для продвижения благоприятных для Корпорации политических решений.

3. Государство. Использование органов власти для пресечения противоправной деятельности конкурентов, инициация проверок и судебных расследований.

4. Криминал. Мониторинг правомочности действий интересующих Корпорацию персон и юридических лиц, прогнозирование и профилактика афер в сфере деятельности Корпорации, сбор доказательств для судебного преследования и иного противодействия, управление рисками бизнеса.

5. Право. Мониторинг законодательства в области жизненных интересов Корпорации, профилактика обстоятельств непреодолимой силы

6. Потребители и корпоративные клиенты. Учет и анализ претензий, предпочтений и предложений; персонификация и улучшение качества обслуживания, назначения и перемещения руководителей, контакты с конкурентами.

7. Заказы. Наблюдение за объявлениями конкурсов, тендеров, подрядных торгов, распре-деле-нием бюджетных и иных крупных заказов, выявление потенциальных заказчиков и инвесторов, изучение технологических и иных преимуществ победителей конкурсов.

8. Маркетинг. Сбор информации о крупных сделках, изменении цен, спроса и предложения, появлении конкурирующих продуктов и услуг.

9. Финансы. Мониторинг предложений кредитных организаций, грантодателей, благотвори-тельных фондов, спонсоров, властей

10. Нематериальные активы. Выявление и сбор доказательств для судебного преследования субъектов, незаконно использующих объекты интеллектуальной собственности.

11. Патенты. Мониторинг данных для оспаривания мешающих бизнесу охранных документов.

12. Связи с общественностью. Социологический мониторинг публикаций и высказы-ваний о

12. Связи с общественностью. Социологический мониторинг публикаций и высказы-ваний о

13. Технологии. Мониторинг научно-технической информации, технологических нови-нок и патентов в области интересов Корпорации.

14. Безопасность. Контроль утечки конфиденциальной информации и техдокумента-ции Корпорации.

15. Кадры. Слежение за действиями нужных или опасных для Корпорации специали-стов (руководители и менеджеры конкурирующих организаций, собственный персо-нал, политики, ученые и иные носители секретов), оценка направлений ротации кад-ров, изучение мотивов увольнений, выявление потенциальных агентов Корпорации.

16. Подразделения. Слежение за работой филиалов, представительств, дочерних фирм

17. Средства сбора и анализа. Выявление и испытание средств и методов слежения, обработки и анализа.

18. Источники информации. Мониторинг появления и контроль качества ресурсов Интернета - источников нужных для Корпорации сведений

19. Иные данные. Сбор материалов по всем иным значимым для Корпорации пробле-мам (прочие риски профессиональной деятельности и управления), описанным корпо-ративным классификатором области жизненных интересов Корпорации и компетенции ее персонала.

20. Обратная связь. Мониторинг изменения области интереса Корпорации.

Spyware - это программа, которая посылает информацию с вашего компьютера

Spyware - это программа, которая посылает информацию с вашего компьютера

Большая часть spyware рассчитана на пересылку демографической информации, например, адресов посещаемых вами страниц в Интернете или адресов электронной почты, обнаруженных на дисках вашего компьютера.

Безопасность общения в социальных сетях

Безопасность общения в социальных сетях Операційна система Windows. 6 клас

Операційна система Windows. 6 клас Моделирование, как метод познания. Общие свойства моделей

Моделирование, как метод познания. Общие свойства моделей Презентация "Воздушные системы охлаждения" - скачать презентации по Информатике

Презентация "Воздушные системы охлаждения" - скачать презентации по Информатике Особенности расследования мошенничества в сети интернет

Особенности расследования мошенничества в сети интернет Нестандартные методы лидогенерации

Нестандартные методы лидогенерации Политика безопасности

Политика безопасности Здравый смысл и критическое мышление в программировании. Введение в программирование оконных (Windows)

Здравый смысл и критическое мышление в программировании. Введение в программирование оконных (Windows) Моделирование потоков данных. Внешние сущности. Системы и подсистемы

Моделирование потоков данных. Внешние сущности. Системы и подсистемы Презентация "Системно-деятельностный подход на уроках информатики" - скачать презентации по Информатике

Презентация "Системно-деятельностный подход на уроках информатики" - скачать презентации по Информатике Система підтримки багатопотокової передачі. Структурна організація

Система підтримки багатопотокової передачі. Структурна організація Программное обеспечение компьютера

Программное обеспечение компьютера Моделирования систем и процессов

Моделирования систем и процессов Определение количества информации (вероятностный подход). Практическая работа №3

Определение количества информации (вероятностный подход). Практическая работа №3 Разработка приложения Квест с использованием веб-технологии

Разработка приложения Квест с использованием веб-технологии Текстовый редактор Word. Вставка графических объектов в текстовый документ

Текстовый редактор Word. Вставка графических объектов в текстовый документ Устройства ввода

Устройства ввода Информация и информационные процессы. Информационная картина мира

Информация и информационные процессы. Информационная картина мира Структура презентации

Структура презентации Объекты Базы Данных Запросы

Объекты Базы Данных Запросы Верстка сайтов (HTML5+ CSS3)

Верстка сайтов (HTML5+ CSS3) Информационные технологии в экономике

Информационные технологии в экономике Системное ПО (часть I)

Системное ПО (часть I) Поняття про базу даних як основну складову будь-якої ІС

Поняття про базу даних як основну складову будь-якої ІС Информационные процессы Урок информатики в 7 классе

Информационные процессы Урок информатики в 7 классе Типы сканеров

Типы сканеров Динамические массивы и примеры на С++ для АСУб и ЭВМб. Тема 5-2

Динамические массивы и примеры на С++ для АСУб и ЭВМб. Тема 5-2 Программный модуль для обработки информации об участниках научно- технических мероприятий

Программный модуль для обработки информации об участниках научно- технических мероприятий