Содержание

- 2. Выделяют: теоретико-множественные (реляционные) модели разграничения доступа пятимерное пространство Хартсона, модели на основе матрицы доступа модели распространения

- 3. Модели безопасности на основе дискреционной политики Общие положения Множество (область) безопасных доступов определяется дискретным набором троек

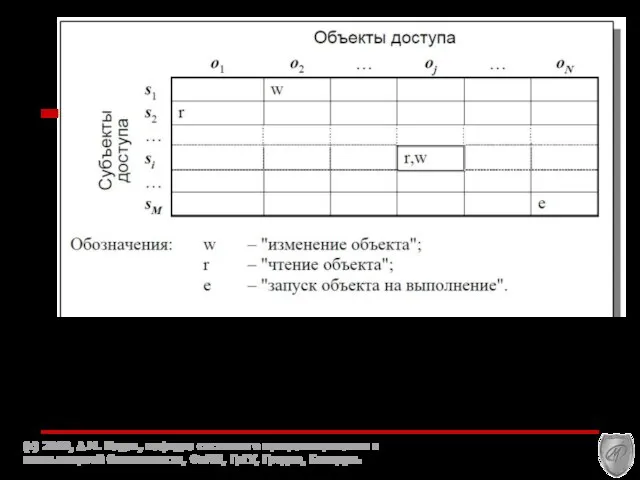

- 4. Mодели на основе матрицы доступа. Система защиты – совокупность множеств исходных объектов O (o1,o2,…,oM) исходных субъектов

- 5. А= (c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь A[si,oj]=

- 6. Реализация матриц доступа Матрица доступа – ассоциированный с монитором безопасности объект, содержащий информацию по политике разграничения

- 7. Способы организации информационной структуры матрицы доступа Централизованная единая информационная структура СУБД, системная таблица с назначениями доступа

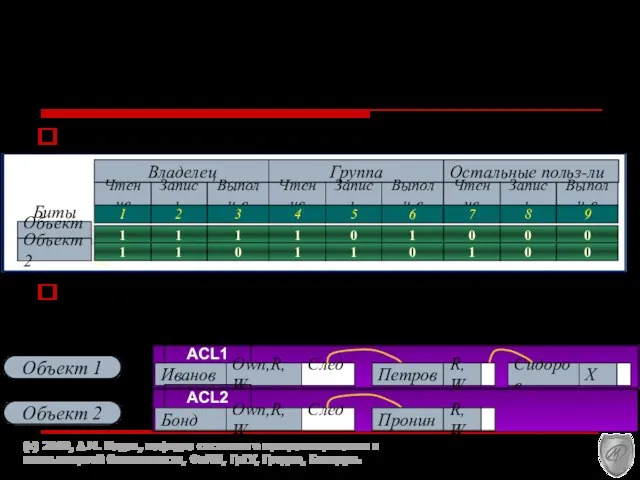

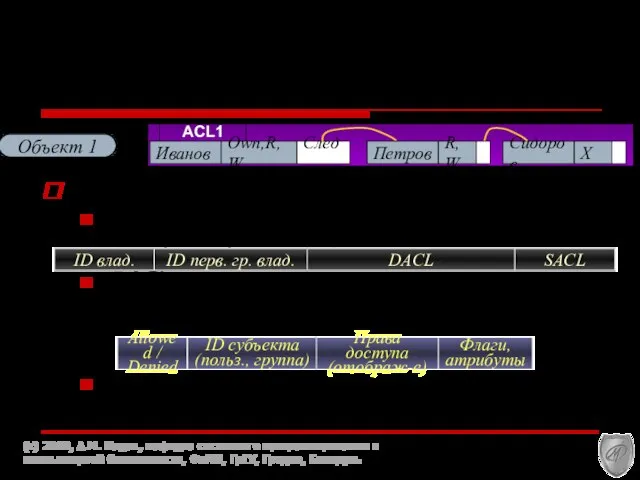

- 8. Способы организации информационной структуры МД Биты защиты (UNIX) Списки доступа в файловой системе ОС Windows (Access

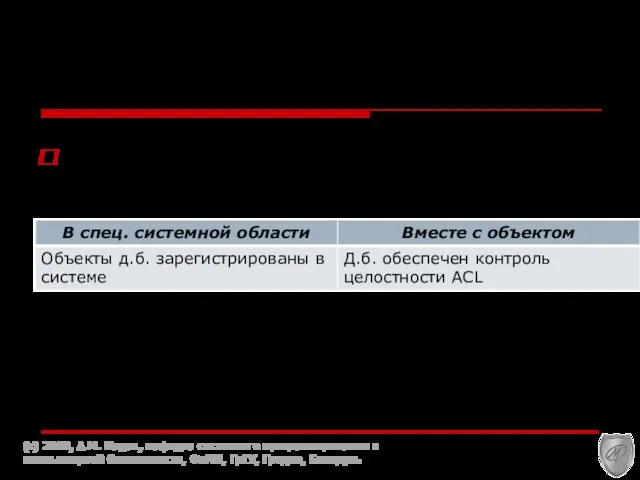

- 9. Способы организации информационной структуры МД. ACL - Access Control List Два способа размещения ACL (c) 2010,

- 10. Способы организации информационной структуры МД. ACL - Access Control List Структура ACL на примере NTFS C

- 11. Разновидности моделей на основе МД (основаны на том, как формируются ячейки МД) Принудительное управление доступом (жесткость,

- 12. Пример моделей распространения прав доступа – модель Харрисона-Руззо-Ульмана (HRU) (c) 2010, А.М. Кадан, кафедра системного программирования

- 13. Системы с добровольным управлением доступом – модель Харрисона-Руззо-Ульмана Кроме элементарных операций доступа Read, Write и т.д.,

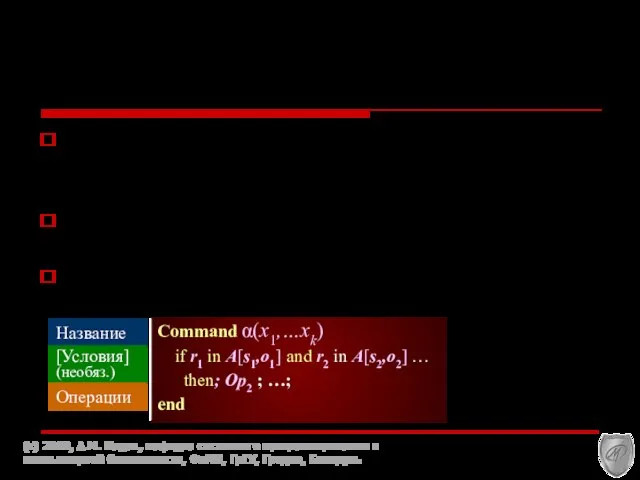

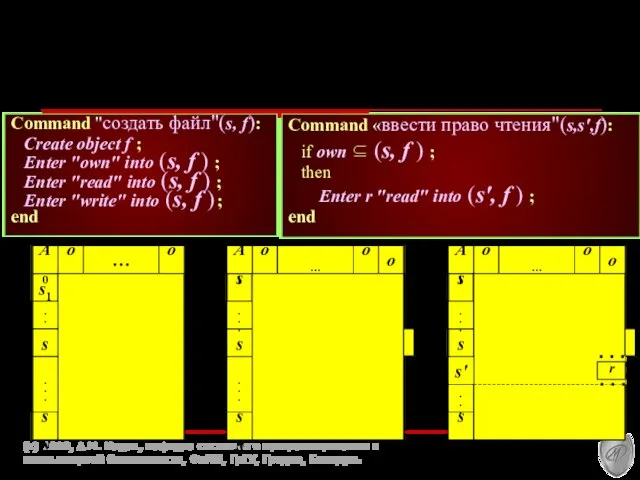

- 14. Системы с добровольным управлением доступом – модель Харрисона-Руззо-Ульмана Состояние системы Q изменяется при выполнении команд C(α1,

- 15. (c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь Системы с

- 16. Основной критерий безопасности модели HRU Q0 = (S0,O0,A0) → Q1 = (S1,O1,A1) Состояние системы с начальной

- 17. (c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

- 18. Проблема «троянских программ» проблема – отсутствие контроля за порождением потоков информации в частности, контроля за порождением

- 20. Скачать презентацию

Понятие и и сущность информационной безопасности

Понятие и и сущность информационной безопасности Где искать информацию? Людей, работающих в сфере образования, прежде всего интересуют ресурсы (материалы), связанные с их професси

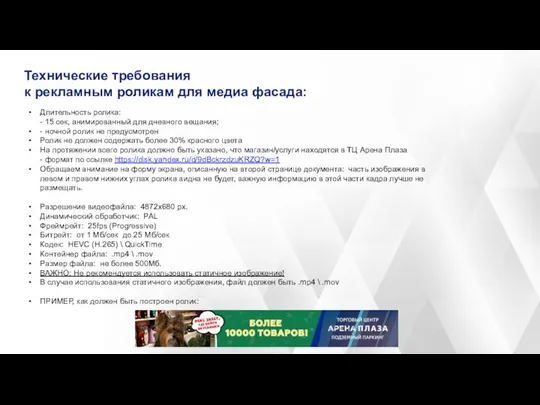

Где искать информацию? Людей, работающих в сфере образования, прежде всего интересуют ресурсы (материалы), связанные с их професси Технические требования к рекламным роликам для медиа фасада

Технические требования к рекламным роликам для медиа фасада Описание БД ПК ВИКТА

Описание БД ПК ВИКТА Презентация "Как создать гиперссылку?" - скачать презентации по Информатике

Презентация "Как создать гиперссылку?" - скачать презентации по Информатике Письмо-подтверждение регистрации

Письмо-подтверждение регистрации MobileTrans. Поддержка 3000 + телефонов и различных сетей

MobileTrans. Поддержка 3000 + телефонов и различных сетей Результаты контент-анализа транслирования образа Беларуси в российском СМИ

Результаты контент-анализа транслирования образа Беларуси в российском СМИ Деструктивные методы социальной инженерии, как фактор угрозы информационной безопасности

Деструктивные методы социальной инженерии, как фактор угрозы информационной безопасности Канальный уровень функциональной архитектуры телекоммуникационных сетей. Назначение и основные функции уровня

Канальный уровень функциональной архитектуры телекоммуникационных сетей. Назначение и основные функции уровня Classroom на Google диск

Classroom на Google диск Внедрение объектов Тема урока

Внедрение объектов Тема урока Формат и основа для книги

Формат и основа для книги Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория

Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория СРАВНИТЕЛЬНЫЙ АНАЛИЗ ОФИСНЫХ ПРИЛОЖЕНИЙ ИЗ ПАКЕТОВ MICROSOFT OFFICE И OPEN OFFICE. Каканов Михаил Александрович МОУ СОШ №51 8 Б класс г. Томск

СРАВНИТЕЛЬНЫЙ АНАЛИЗ ОФИСНЫХ ПРИЛОЖЕНИЙ ИЗ ПАКЕТОВ MICROSOFT OFFICE И OPEN OFFICE. Каканов Михаил Александрович МОУ СОШ №51 8 Б класс г. Томск Анализ программ для сканирования

Анализ программ для сканирования Программы для проектирования систем отопления и водоснабжения

Программы для проектирования систем отопления и водоснабжения 5eb5a808-6762-48a9-a855-a31e57533794

5eb5a808-6762-48a9-a855-a31e57533794 Текстовый редактор

Текстовый редактор Средства массовой информации (СМИ)

Средства массовой информации (СМИ) Компьютерные сети

Компьютерные сети Основи Інтернету

Основи Інтернету Презентация на тему Письменность и кодирование информации

Презентация на тему Письменность и кодирование информации Суб'єкти забезпечення кібербезпеки в Австралії

Суб'єкти забезпечення кібербезпеки в Австралії MX-B200 MX-B201D

MX-B200 MX-B201D Компьютерные сети и телекоммуникационные системы

Компьютерные сети и телекоммуникационные системы Робота з базами даних

Робота з базами даних тема: «Оператор выбора Case»

тема: «Оператор выбора Case»