Содержание

- 2. Занятие 8

- 3. Криптография – наука о шифрах. Криптография базируется на самых последних достижениях фундаментальных наук и в первую

- 4. Криптография была поставлена на научную основу во многом благодаря работам выдающегося американского ученого Клода Шеннона. Его

- 5. Криптография Криптография в переводе с греческого языка означает тайнопись

- 6. Классическая задача криптографии Классической задачей криптографии является обратимое преобразование некоторого понятного исходного текста (открытого текста) в

- 7. Основные понятия открытая информация

- 8. Основные понятия конфиденциальная, секретная, приватная информация, информация с ограниченным доступом

- 9. Важная информация Информация, причинение ущерба которой может повлечь за собой существенные материальные, моральные и иные потери

- 10. Основные задачи защиты информации обеспечение конфиденциальности информации Конфиденциальность – свойство информации быть доступной только ограниченному кругу

- 11. Основные задачи защиты информации обеспечение целостности информации Под целостностью понимается свойство информации сохранять свою структуру и/или

- 12. Основные задачи защиты информации обеспечение достоверности информации Достоверность – отсутствие случайных ошибок и преднамеренных искажений

- 13. Основные задачи защиты информации обеспечение оперативности доступа к информации Под оперативностью доступа подразумевается возможность реализации легальным

- 14. Основные задачи защиты информации обеспечение юридической значимости информации, представленной в виде электронного документа Юридическая значимость означает,

- 15. Основные задачи защиты информации обеспечение неотслеживаемости действий клиента Неотслеживаемость – способность совершать некоторые действия в информационной

- 16. Основу обеспечения информационной безопасности в информационно-телекоммуникационных системах составляют криптографические методы и средства защиты информации.

- 17. Криптографические методы защиты информации и ресурсов шифрование всего информационного трафика криптографическая аутентификация защита трафика средствами имитозащиты

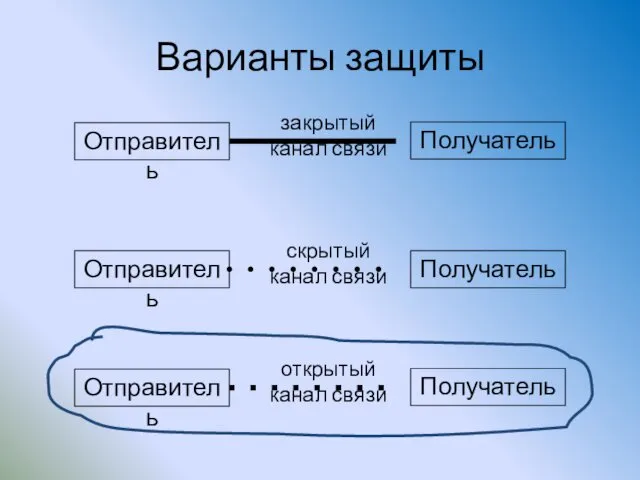

- 18. Варианты защиты

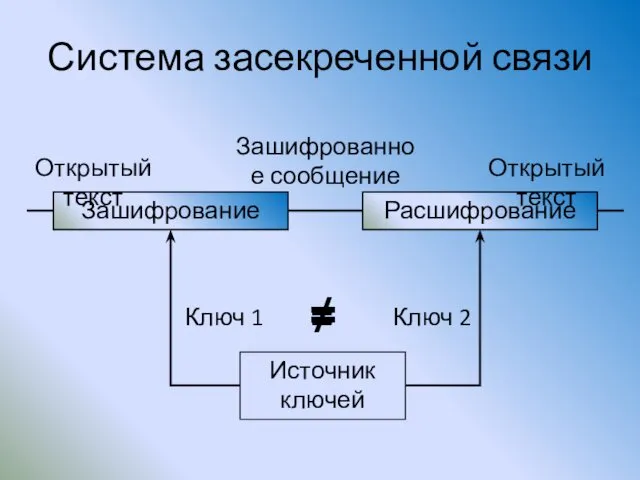

- 19. Система засекреченной связи Система засекреченной связи – это система передачи информации, в которой смысл передаваемой информации

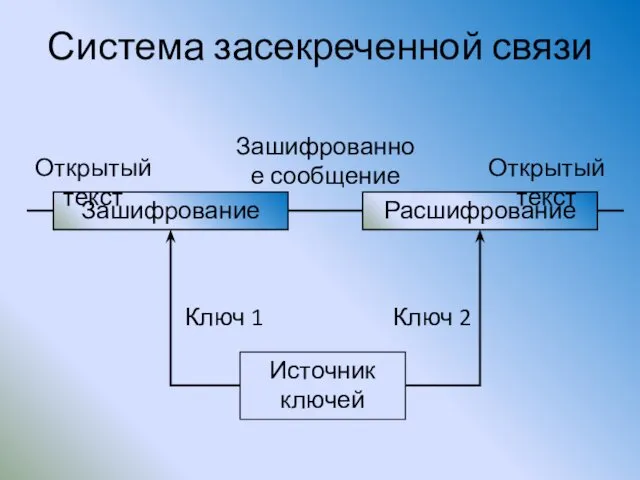

- 20. Основные термины Зашифрование – процесс криптографического преобразования множества открытых сообщений в множество закрытых сообщений Расшифрование –

- 21. Система засекреченной связи Система засекреченной связи — это множество отображений множества открытых сообщений в множество закрытых

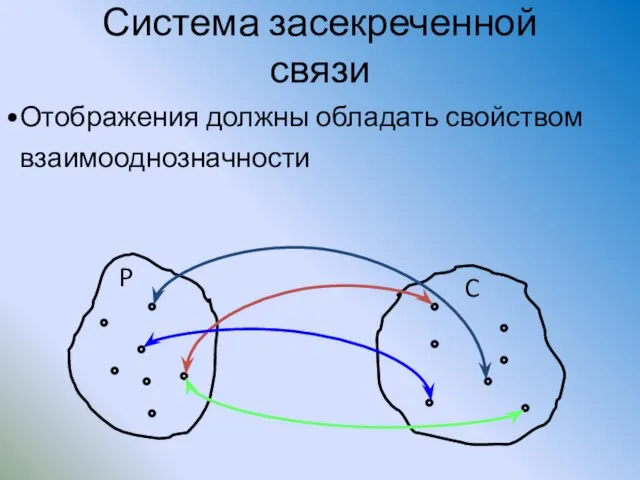

- 22. Система засекреченной связи Отображения должны обладать свойством взаимооднозначности P C

- 23. Система засекреченной связи Зашифрование Расшифрование Открытый текст Зашифрованное сообщение Открытый текст Источник ключей Ключ 1 Ключ

- 24. Основные термины Выбор конкретного типа преобразования определяется ключом расшифрования (или зашифрования) Множество, из которого выбираются ключи,

- 25. Работа системы засекреченной связи Из ключевого пространства выбираются ключи К1 и К2 и по каналу передачи

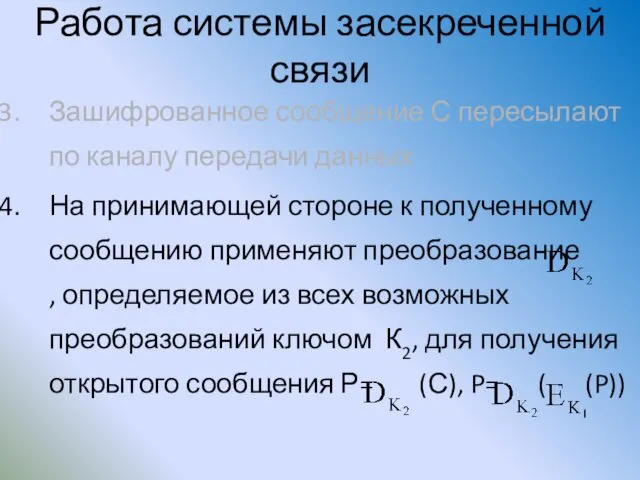

- 26. Работа системы засекреченной связи Зашифрованное сообщение С пересылают по каналу передачи данных На принимающей стороне к

- 27. Формула вычисления числа необходимых ключей N=(время жизни ключа) / (скорость подбора ключа) / (шанс взлома) Время

- 28. Криптостойкость

- 29. Криптостойкость Стойкость алгоритма шифрования (криптостойкость) — способность противостоять всем возможным атакам против него

- 30. Раскрытие системы засекреченной связи (алгоритма шифрования) полное раскрытие. Противник находит путем вычислений секретный ключ системы; нахождение

- 31. Раскрытие системы засекреченной связи (алгоритма шифрования) нахождение открытого сообщения. Противник находит открытое сообщение, соответствующее одному из

- 32. Атаки на криптоалгоритмы Атака с известным шифртекстом (ciphertext-only attack). Противнику известен лишь набор перехваченных криптограмм. Это

- 33. Атаки на криптоалгоритмы Атака с известным открытым текстом (known plaintext attack). Предполагается, что криптоаналитику известен шифртекст

- 34. Атаки на криптоалгоритмы Атака с выбором открытого текста (chosen-plaintext attack). Противник имеет возможность выбрать необходимое количество

- 35. Криптостойкость Стойким считается алгоритм, в котором перехват зашифрованных сообщений не приводит к появлению точки единственности принятия

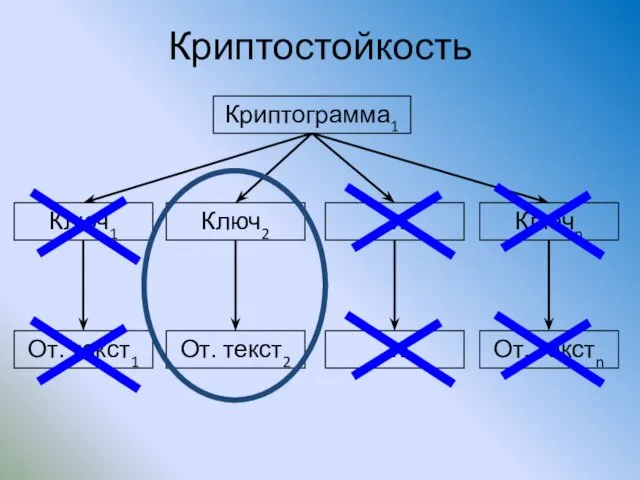

- 36. Криптостойкость Криптограмма1 Ключn … Ключ2 Ключ1 От. текстn … От. текст2 От. текст1

- 37. Криптостойкость Криптограмма1 КлючK От. текст1К От. текст11 КриптограммаМ КлючК Ключ1 От. текстМК От. текстМ1 … …

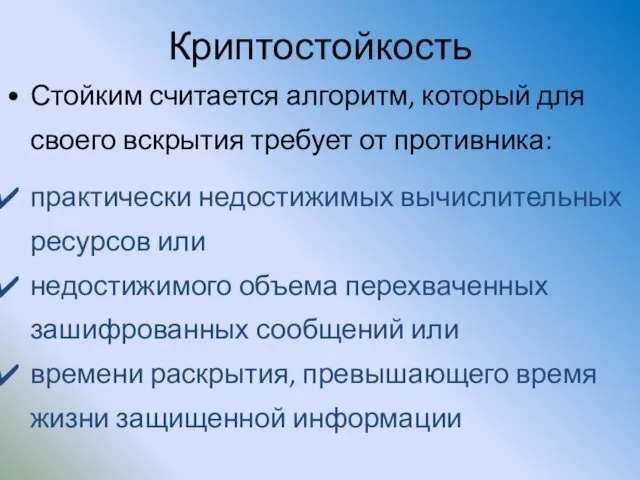

- 38. Криптостойкость Стойким считается алгоритм, который для своего вскрытия требует от противника: практически недостижимых вычислительных ресурсов или

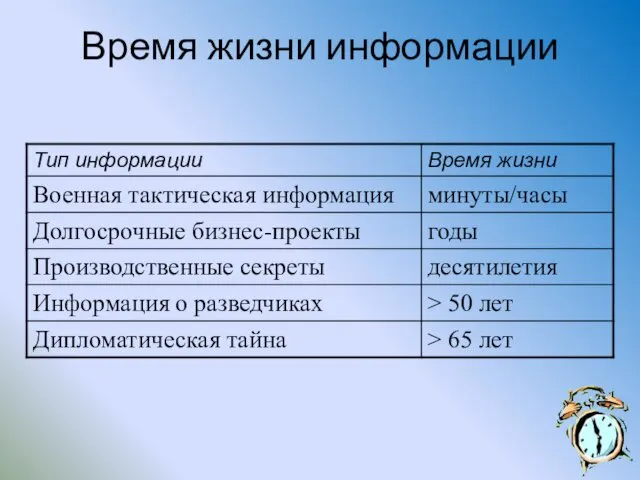

- 39. Время жизни информации

- 40. Типы алгоритмов шифрования

- 41. Типы алгоритмов шифрования В криптографии существуют только два основных типа преобразований – замены и перестановки, все

- 42. Шифры колонной замены 2-7-3-6-1-4-5 СЕ_АВТТКИ__ОЮЛЫАСДСУИ

- 43. Перестановки КРЕПИ ДРУЖБУ КПДЖРИРБЕ УУ УБЖУРД ИПЕРК РКПЕ ИРДЖУУБ

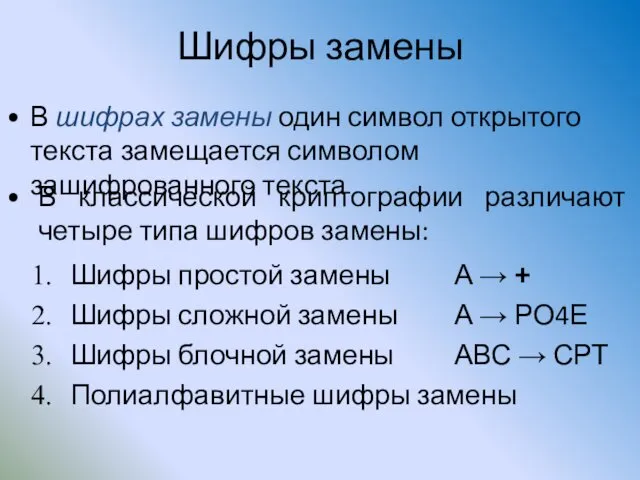

- 44. Шифры замены В шифрах замены один символ открытого текста замещается символом зашифрованного текста В классической криптографии

- 45. Полиалфавитная замена АГАВА → ЮФУСП

- 46. Полиалфавитная замена АГАВА → ЮЫВЕУ

- 47. Типы алгоритмов шифрования В блочных шифрах открытый текст разбивается на блоки подходящей длины и каждый блок

- 48. Типы алгоритмов шифрования Алгоритмы шифрования Симметричные Асимметричные Блочные Поточные

- 49. Система засекреченной связи Зашифрование Расшифрование Открытый текст Зашифрованное сообщение Открытый текст Источник ключей Ключ 1 Ключ

- 50. Типы алгоритмов шифрования Классическая схема: ключи зашифрования и расшифрования идентичны (симметричные криптоалгоритмы) Схема с открытым ключом:

- 51. Абсолютно стойкие шифры

- 52. Необходимое условие абсолютной стойкости шифра по К.Шеннону Для того, чтобы шифр был абсолютно стойким, необходимо, чтобы

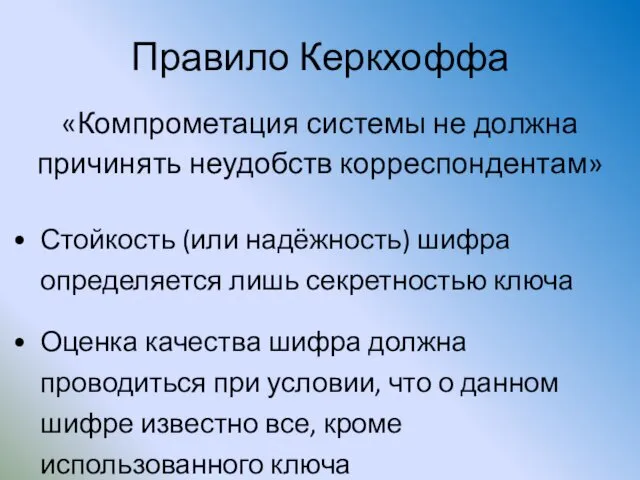

- 53. Правило Керкхоффа «Компрометация системы не должна причинять неудобств корреспондентам» Стойкость (или надёжность) шифра определяется лишь секретностью

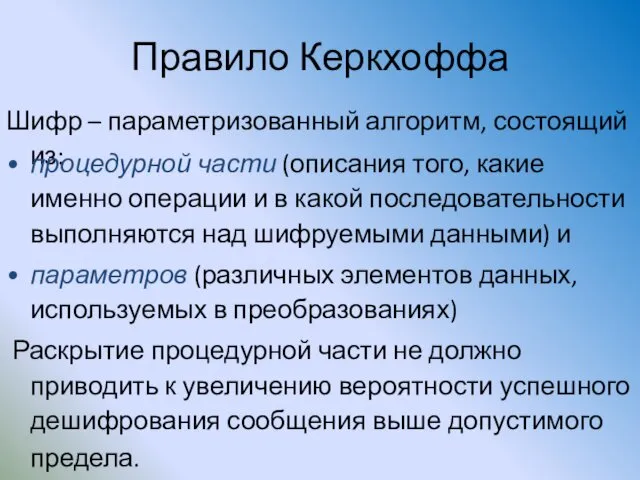

- 54. Правило Керкхоффа Шифр – параметризованный алгоритм, состоящий из: процедурной части (описания того, какие именно операции и

- 55. Преимущества разглашение конкретного шифра (алгоритма и ключа) не приводит к необходимости полной замены реализации всего алгоритма,

- 56. Преимущества ключи можно отчуждать от остальных компонентов системы шифрования – хранить отдельно от реализации алгоритма;

- 57. Преимущества появляется возможность для точной оценки «степени неопределенности» алгоритма шифрования – она равна неопределенности используемого ключа

- 58. Абсолютно стойкие шифры Абсолютно стойкие или совершенные шифры – шифры, которые не могут быть дешифрованы в

- 59. Условие абсолютной стойкости для шифров удовлетворяющих правилу Керкхоффа: Для того, чтобы шифр был абсолютно стойким, необходимо:

- 60. Причины осуществления успешных атак на алгоритмы шифрования Наличие статистической структуры исторически сложившихся языков. (Некоторые символы и

- 61. Методы, затрудняющие криптоанализ Рассеивание (Diffusion). Влияние одного символа открытого сообщения на множество символов зашифрованного сообщения. Запутывание.

- 62. Абсолютно стойкие шифры шифр Вернама

- 63. Абсолютно стойкие шифры

- 64. Абсолютно стойкие шифры

- 65. Абсолютно стойкие шифры

- 66. Абсолютно стойкие шифры

- 67. Абсолютно стойкие шифры

- 68. Абсолютно стойкие шифры

- 69. Абсолютно стойкие шифры

- 70. Абсолютно стойкие шифры

- 71. Симметричные алгоритмы

- 72. Симметричные алгоритмы Простейшие: шифр Вернама, Цезаря, Виженера, Плэйфера Современные: США: DES, AES (Rijndael), RC5, RC6, Mars,

- 73. АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ_ Ю→А С→Ф Т→Х А→Г С→Ф _→В А→Г Л→О Е→И К→Н С→Ф У→Ц Шифр Цезаря сообщение:

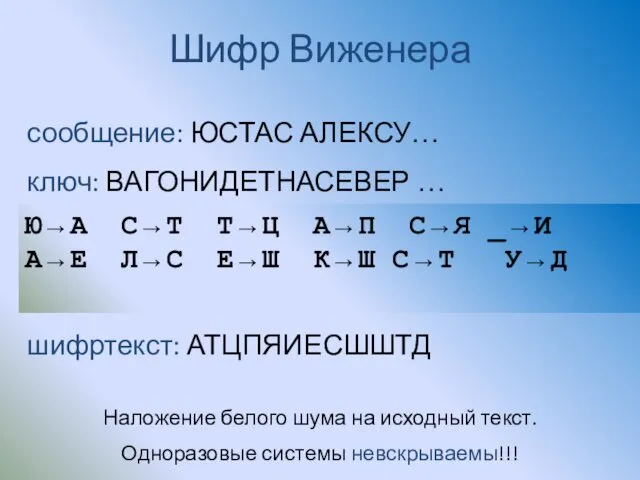

- 74. Ю→А С→Т Т→Ц А→П С→Я _→И А→Е Л→С Е→Ш К→Ш С→Т У→Д Шифр Виженера сообщение: ЮСТАС

- 75. Шифр Плэйфера Ключ: криптография ПР ИМ ЕР ШИ ФР АФ ПЛ ЭИ ФЕ РА ТИ ОЖ

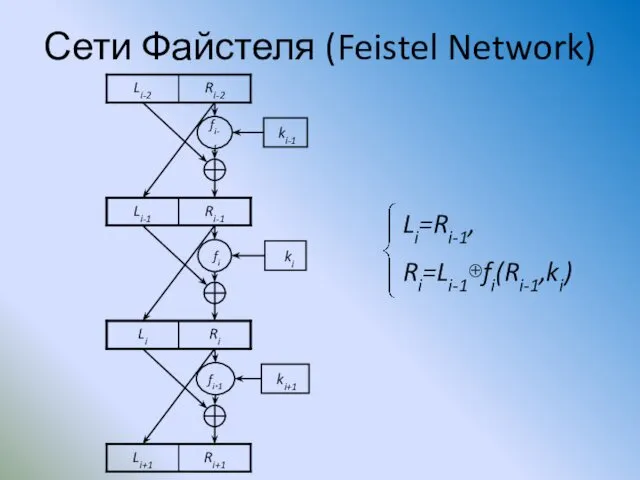

- 76. Сети Файштеля (Feistel Network)

- 77. Сети Файстеля (Feistel Network) Ri-2 Li-2 fi-1 ki-1 Ri-1 Li-1 fi ki Ri Li fi+1 ki+1

- 78. DES Data Encryption Standard. Разработан в 1977 году Длина ключа 56 бит (256 ≈7.2*1016 комбинаций) Размер

- 79. Шифрование с открытым ключом Alice (открытый ключ Bob) Bob (закрытый ключ) E(M,K)= C D(C,K)= M M

- 80. DES Доработка: TripleDES Ключ 168 бит: 2168 ≈3.7*1050 комбинаций DES (зашифрование) DES (расшифрование) DES (зашифрование) Зашифрованный

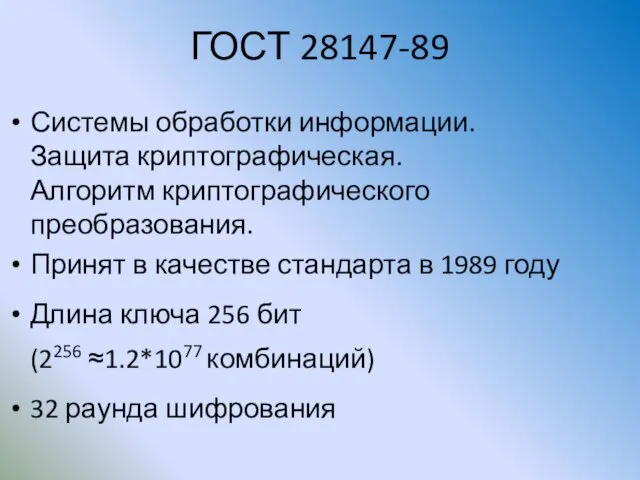

- 81. ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. Принят в качестве стандарта в 1989

- 82. ГОСТ 28147-89 4 режима работы: простая замена гаммирование гаммирование с обратной связью выработка имитовставки

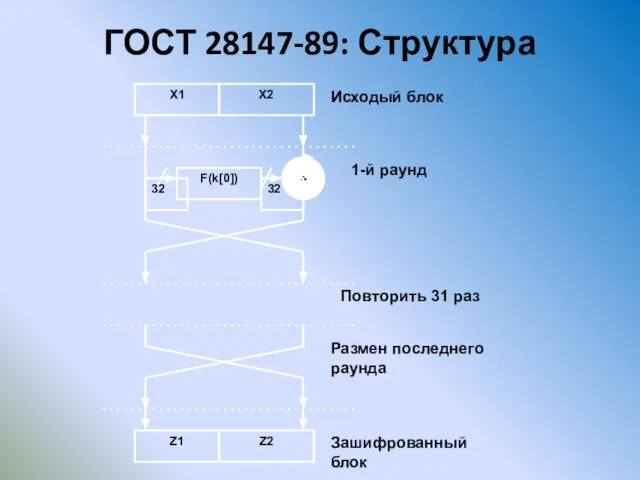

- 83. ГОСТ 28147-89: Структура

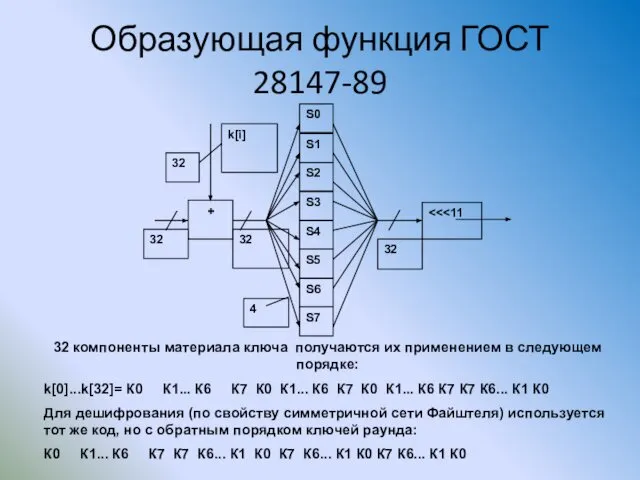

- 84. Образующая функция ГОСТ 28147-89 32 компоненты материала ключа получаются их применением в следующем порядке: k[0]...k[32]= К0

- 85. IDEA: структура

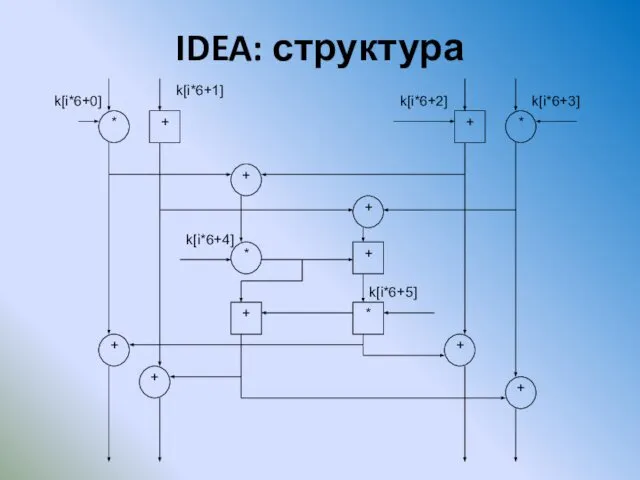

- 86. Алгоритм IDEA IDEA: расширение ключа k[0]...k[7]=key key=key ROL 25 k[8]...k[15]=key key=key ROL 25 . . .

- 87. Oсновные термины Гамма шифра — псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму, для зашифрования открытых данных

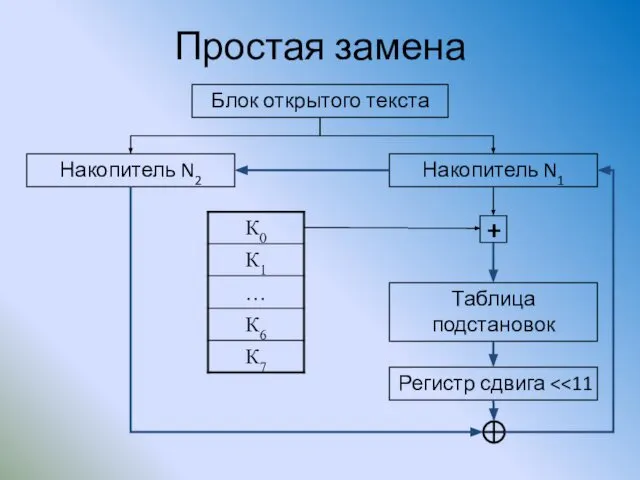

- 88. Простая замена Накопитель N2 Накопитель N1 Блок открытого текста

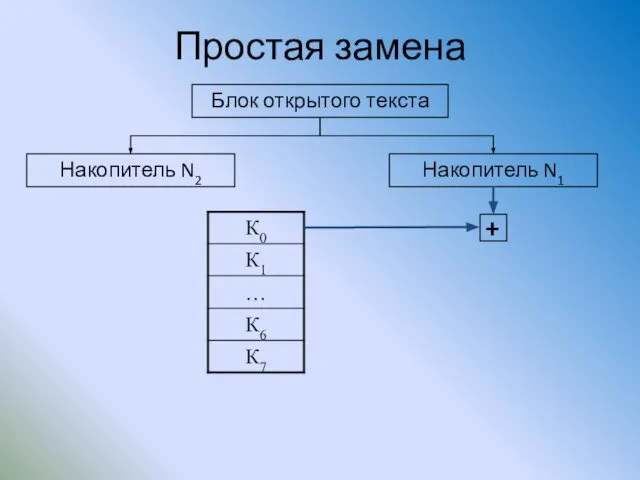

- 89. Простая замена Накопитель N2 Накопитель N1 Блок открытого текста +

- 90. Простая замена Накопитель N2 Накопитель N1 Блок открытого текста Таблица подстановок + Регистр сдвига

- 91. Порядок использования ключей Шифрование: Раунды с 1-го по 24-й: К0, K1, K2, K3, K4, K5, K6,

- 92. Гаммирование Накопитель N2 Накопитель N1 Синхропосылка S Таблица подстановок + Регистр сдвига

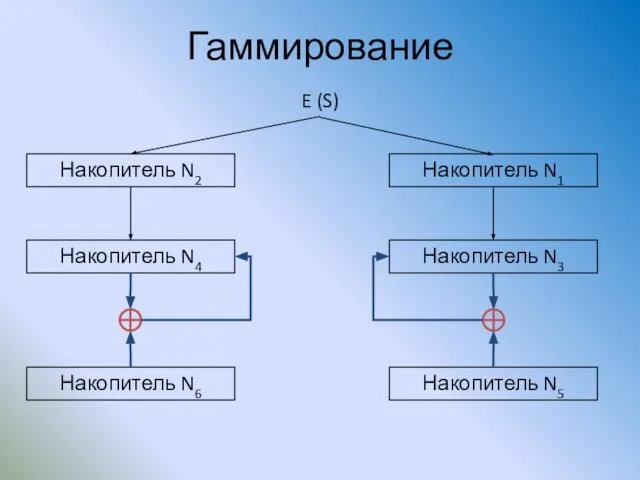

- 93. Гаммирование Накопитель N2 Накопитель N1 E (S) Накопитель N4 Накопитель N3

- 94. Гаммирование Накопитель N2 Накопитель N1 E (S) Накопитель N4 Накопитель N3 Накопитель N6 Накопитель N5

- 95. Гаммирование Накопитель N2 Накопитель N1 Накопитель N4 Накопитель N3

- 96. Гаммирование Накопитель N2 Накопитель N1 Гамма шифра

- 97. Гаммирование Накопитель N2 Накопитель N1 Гамма шифра Открытый текст2 Открытый текст1 Шифртекст Выход

- 98. Гаммирование с обратной связью Накопитель N2 Накопитель N1 Шифртекст Выход Гамма шифра

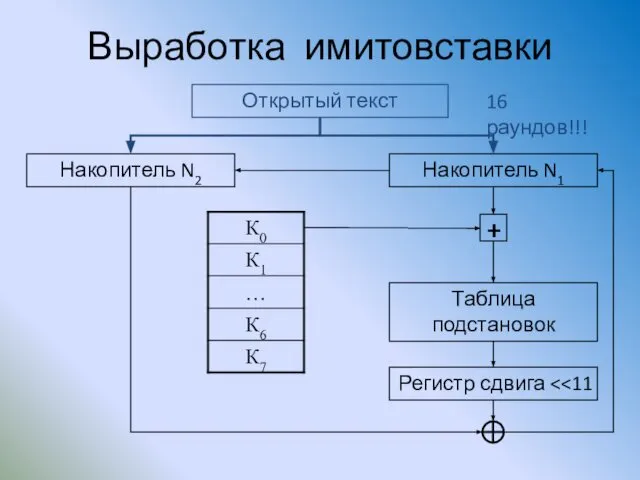

- 99. Основные термины Имитозащита — защита системы шифрованной связи от навязывания ложных данных Имитовставка — отрезок информации

- 100. Навязывание ложных данных 67

- 101. Выработка имитовставки Накопитель N2 Накопитель N1 Открытый текст Таблица подстановок + Регистр сдвига 16 раундов!!!

- 102. Выработка имитовставки Накопитель N2 Накопитель N1 Открытый текстi+1 Открытый текстi Шифртекст Выбирается L бит: вероятность навязывания

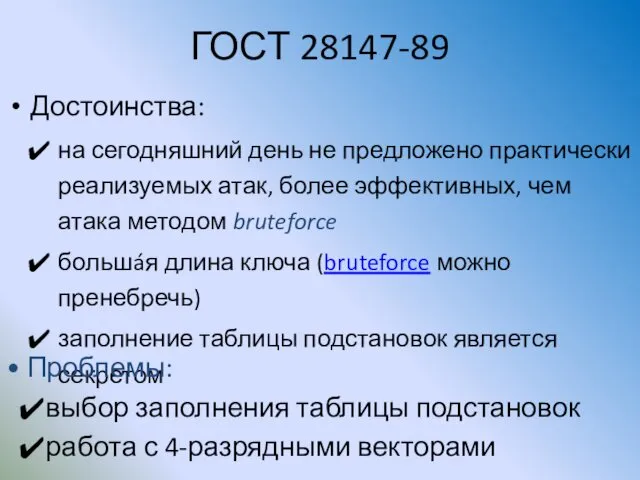

- 103. ГОСТ 28147-89 Достоинства: на сегодняшний день не предложено практически реализуемых атак, более эффективных, чем атака методом

- 104. AES Advanced Encryption Standard (Rijndael) Авторы: Йон Дамен и Винсент Рэмен (Бельгия) (J.Daemen and V.Rijmen) размер

- 105. AES Каждый блок кодируемых данных представляется в виде двумерного массива байт размером 4х4, 4х6 или 4х8

- 106. Табличная подстановка

- 107. Сдвиг строк нет сдвига >> 1 >> 2 >> 3

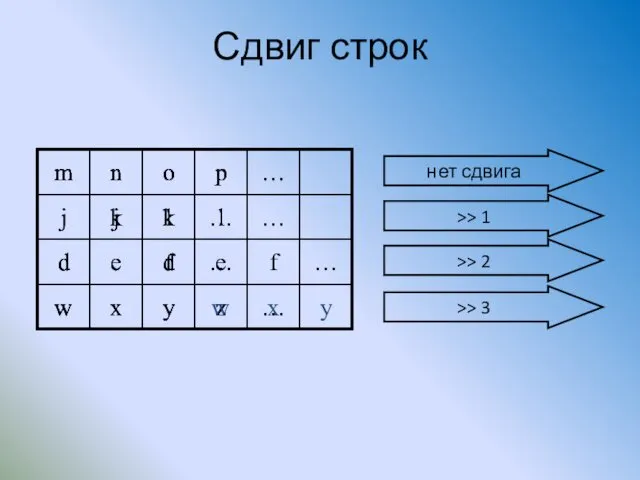

- 108. Перемешивание

- 109. Добавление ключей

- 110. AES Достоинства: эффективен как на 8-битных так и на 32-битных процессорах на многопроцессорных рабочих станциях за

- 111. Зашифрование и расшифрование осуществляется, например, путем сложения по модулю 2 символа открытого текста с символом гаммы

- 112. Поточные алгоритмы. Проблемы Стойкость зависит от обеспечения равновероятности появления очередного символа гаммы Недопустимо использовать выработанную гамму

- 113. Методы обеспечения синхронизации самосинхронизирующиеся шифраторы (очередной символ гаммы зависит от определенного количества уже образованных) Недостаток: разрастание

- 114. Методы обеспечения синхронизации синхронные шифраторы (осуществляют синхронизацию только при вхождении в связь) Недостатки: чувствительны к пропуску

- 115. Скремблеры Единственная операция: сложение по модулю 2 (⊕, XOR) 1 1 0 1 0 1 0

- 116. Скремблеры Основная проблема: зацикливание Зацикливание неустранимо: N разрядов → через 2N-1 циклов начнется повторение Чем больше

- 117. Асимметричные алгоритмы

- 118. Асимметричные алгоритмы Уитфрид Диффи, Мартин Хеллман: «Новые направления в криптографии», 1976 год Идея асимметричных алгоритмов тесно

- 119. Односторонние функции Необратимые или односторонние функции: y=f(x) — вычисляется легко для любого x; найти x по

- 120. Проблема На сегодняшний день теоретически не доказано существование односторонних функций Использование односторонних функций в качестве основы

- 121. Асимметричные алгоритмы Односторонние функции с секретом: fz(x): Х →Y, x ∈ X Для данного z можно

- 122. RSA Авторы: Rivest, Shamir, Adleman Обнародован в 1993 г. Принят в качестве стандарта Стойкость базируется на

- 123. Пример 16444757698990888364317098853 – простое? 189435747774163 • 878634363654631 = 16444757698990888364317098853

- 124. Генерация ключей Выбираются два очень больших простых натуральных числа p и q, приблизительно одного размера (150-200

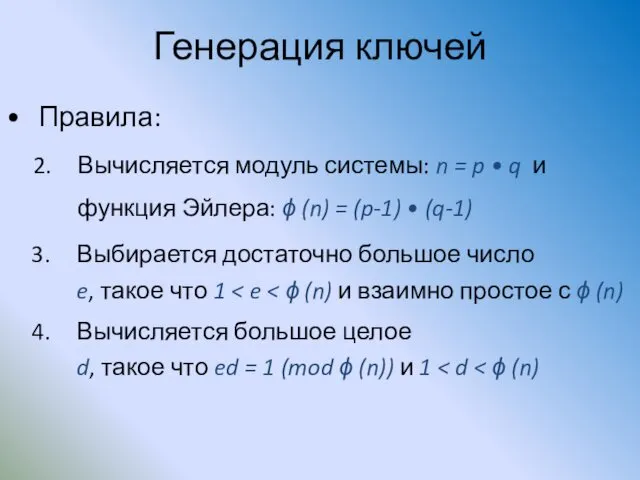

- 125. Генерация ключей Выбирается достаточно большое число e, такое что 1 Вычисляется большое целое d, такое что

- 126. Секретным ключом является пара чисел (n, d), Открытым — пара чисел (n, e) Входное сообщение разбивается

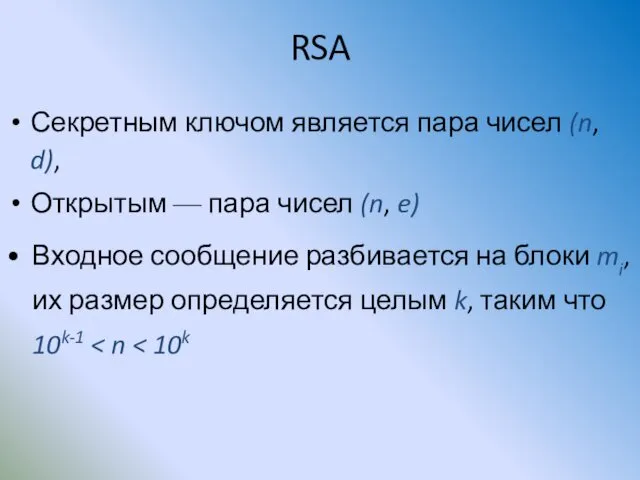

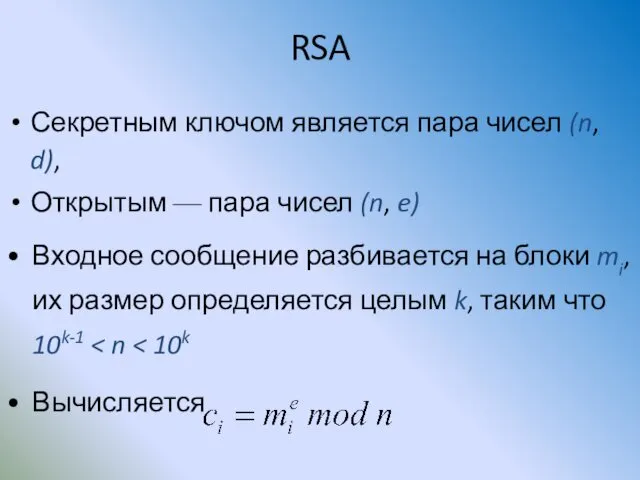

- 127. RSA Секретным ключом является пара чисел (n, d), Открытым — пара чисел (n, e) Входное сообщение

- 128. Выбираем: p = 3; q = 11 Вычисляем: n = p • q; n = 33

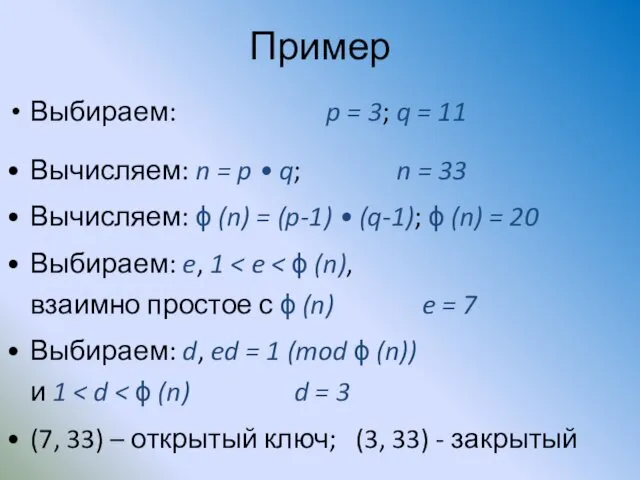

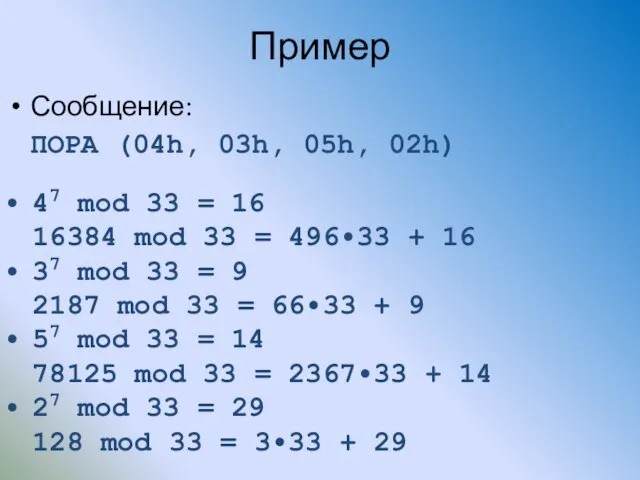

- 129. Сообщение: ПОРА (04h, 03h, 05h, 02h) 47 mod 33 = 16 16384 mod 33 = 496•33

- 130. Шифртекст: (16, 9, 14, 29) или (10h, 09h, 0Еh, 1Dh) 163 mod 33 = 4 4096

- 131. Проблемы RSA Некорректный выбор p и q Наличие нешифруемых блоков Критичность к некоторым видам атак

- 132. Основные разновидности асимметричных алгоритмов RSA (разложение на множители) Эль-Гамаля (дискретное логарифмирование) на основе эллиптических кривых

- 133. Хэш-функции

- 134. Хэш-функции Хэш-функции — функции, отображающие последовательность произвольной длины в значение фиксированной длины, называемой хэш-кодом Варианты на

- 135. Хэш-функции Основные требования: отсутствие коллизий, т.е. невозможность найти такие значения x ≠ y, чтобы h(x) =

- 136. Хэш-функции SHA (Security Hash Algorithm) Разработчики: NIST & RSA Последовательности до 264 бит Генерирует хэш-код длиной

- 137. Электронно-цифровая подпись

- 138. ЭЦП Цель подписи: гарантирование истинности письма путем сличения подписи с имеющимся образцом гарантирование авторства документа (с

- 139. Схемы построения ЭЦП Шифрование электронного документа на основе симметричных алгоритмов Сообщение Сообщение Арбитр Антон Борис

- 140. Схемы построения ЭЦП Использование асимметричных алгоритмов шифрования Сообщение Антон Борис Владимир

- 141. Схемы построения ЭЦП На основе хэш-функции при помощи асимметричного алгоритма Сообщение Антон Борис Владимир

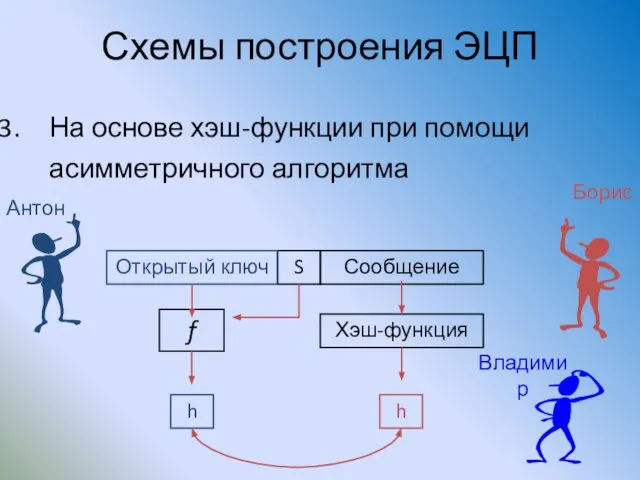

- 142. Схемы построения ЭЦП На основе хэш-функции при помощи асимметричного алгоритма Сообщение S Открытый ключ Антон Борис

- 143. Нарушения в процессе информационного обмена, обнаруживаемые при помощи ЭЦП

- 144. Отказ (ренегатство) Сообщение А заявляет, что он не посылал сообщения участнику Б, хотя на самом деле

- 145. Модификация Сообщение Б, приняв сообщение, изменяет его и утверждает, что именно данное (измененное) сообщение он принял

- 146. Подделка Сообщение Б формирует сообщение и утверждает, что именно данное (сформированное) сообщение он принял от участника

- 147. Навязывание Сообщение Злоумышленник В перехватывает обмен сообщениями между А и Б и модифицирует их Антон Борис

- 148. Имитация Сообщение Злоумышленник В пытается отправлять сообщения от имени одного из участников информационного обмена Антон Борис

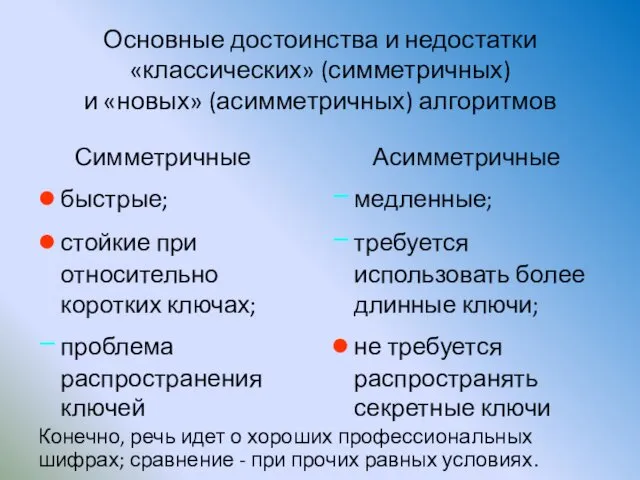

- 149. Основные достоинства и недостатки «классических» (симметричных) и «новых» (асимметричных) алгоритмов Симметричные быстрые; стойкие при относительно коротких

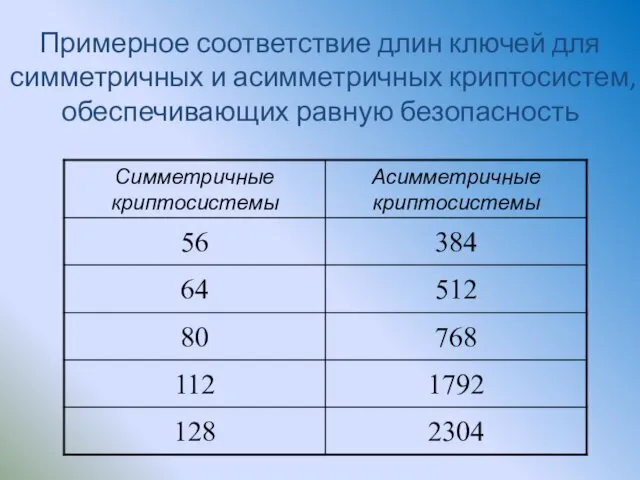

- 150. Примерное соответствие длин ключей для симметричных и асимметричных криптосистем, обеспечивающих равную безопасность

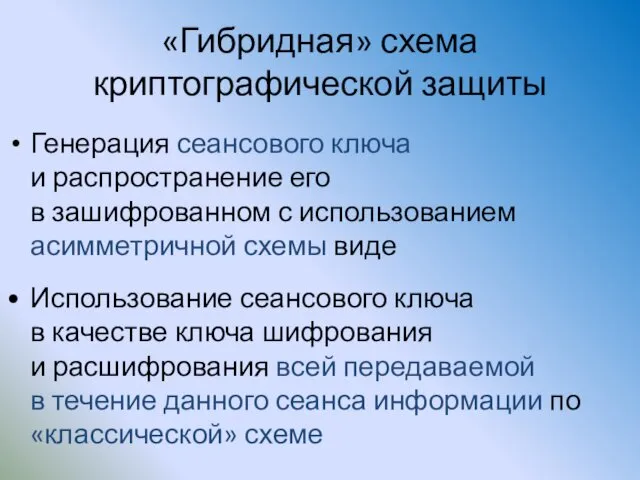

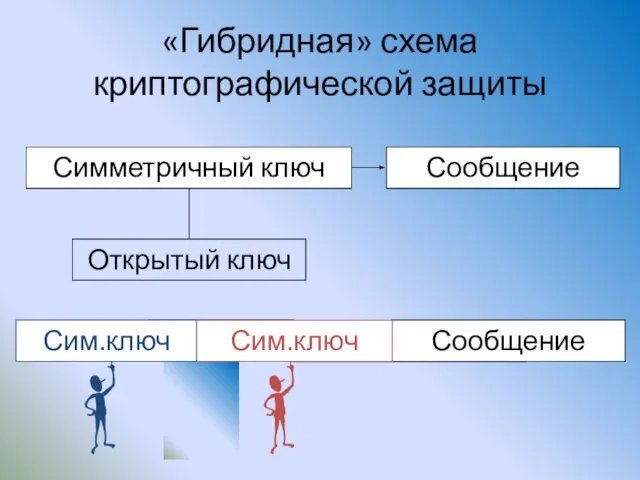

- 151. «Гибридная» схема криптографической защиты Генерация сеансового ключа и распространение его в зашифрованном с использованием асимметричной схемы

- 152. «Гибридная» схема криптографической защиты Сообщение Сообщение Симметричный ключ

- 153. Вероятностные шифры Одним из перспективных способов повышения стойкости известных шифров является задание неопределённости хода шифрования Ti,

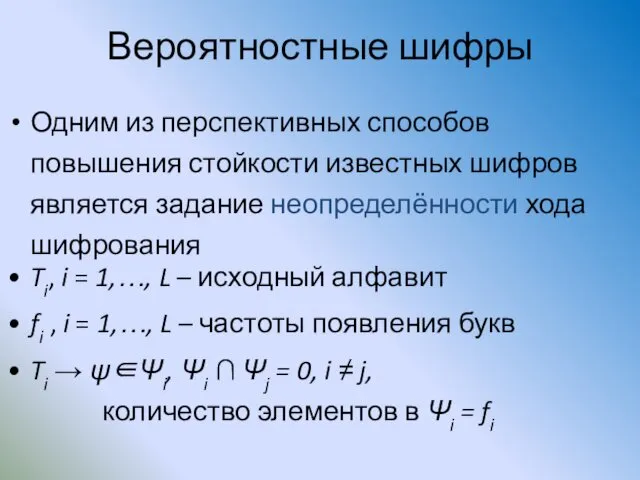

- 155. Скачать презентацию

![Алгоритм IDEA IDEA: расширение ключа k[0]...k[7]=key key=key ROL 25 k[8]...k[15]=key key=key ROL 25 . . .](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/449873/slide-85.jpg)

Социальные сети в студенческой среде

Социальные сети в студенческой среде Застосування лазерного сканування у комплексі із ВІМ моделюванням

Застосування лазерного сканування у комплексі із ВІМ моделюванням КХСМ Монитор игрока

КХСМ Монитор игрока Представление изображения в двоичном виде

Представление изображения в двоичном виде My Eyes On You. Игра

My Eyes On You. Игра Электронная таблица Microsoft Excel

Электронная таблица Microsoft Excel Триггеры в презентации. Применение. Создание слайдов с триггерами

Триггеры в презентации. Применение. Создание слайдов с триггерами Bezpieczny Internet

Bezpieczny Internet Introduction to Data Science

Introduction to Data Science Информационные и автоматизированные информационные системы и их специфика в таможенной сфере

Информационные и автоматизированные информационные системы и их специфика в таможенной сфере Информационная система обеспечения градостроительной деятельности (ИСОГД)

Информационная система обеспечения градостроительной деятельности (ИСОГД) Макрос HANDLE MSG. (Лекция 4)

Макрос HANDLE MSG. (Лекция 4) MS Office 2000 Professional. Эволюция MS Office

MS Office 2000 Professional. Эволюция MS Office РЕСУРСЫ

РЕСУРСЫ Презентация "ОСНОВЫ АЛГОРИТМИЗАЦИИ" - скачать презентации по Информатике

Презентация "ОСНОВЫ АЛГОРИТМИЗАЦИИ" - скачать презентации по Информатике Контейнерные классы

Контейнерные классы Процесс управления

Процесс управления Технология работы в программе обработки растровых графических изображений (лекция 2.3.3)

Технология работы в программе обработки растровых графических изображений (лекция 2.3.3) Человек и ПК

Человек и ПК Путешествие в страну «Компьютерная графика»

Путешествие в страну «Компьютерная графика» Структурно-функциональное проектирование ИС. (Лекция 6)

Структурно-функциональное проектирование ИС. (Лекция 6) Модели данных. 1-я ,2-я, 3-я Нормальная форма

Модели данных. 1-я ,2-я, 3-я Нормальная форма Звуковые карты.

Звуковые карты.  Создание документов в текстовом редакторе

Создание документов в текстовом редакторе Интернет-магазин по продажам компьютерной техники ЧТПУП Электронный Могилев. Разработка сайта

Интернет-магазин по продажам компьютерной техники ЧТПУП Электронный Могилев. Разработка сайта SLC. Systems Development Life Cycle name and explain the steps which are used in solving a problem

SLC. Systems Development Life Cycle name and explain the steps which are used in solving a problem Базовые понятия UNIX (с точки зрения пользователя)

Базовые понятия UNIX (с точки зрения пользователя) Программирование на языке Java. Тема 21. Статические методы

Программирование на языке Java. Тема 21. Статические методы