Содержание

- 2. Средства защиты сетей МЭ Средства анализа защищённости Средства обнаружения атак

- 3. Архитектура систем обнаружения атак Модуль слежения Модуль управления

- 4. Архитектура систем обнаружения атак E-Mail сервер WWW сервер Рабочие места Маршру-тизатор МЭ Сенсоры

- 5. Архитектура систем обнаружения атак E-Mail сервер WWW сервер Рабочие места Маршру-тизатор МЭ Управляющие компоненты

- 6. Классификация систем обнаружения атак По уровням информационной инфраструктуры

- 7. Классификация систем обнаружения атак Системы на базе узла Системы на базе сегмента По принципу реализации

- 8. E-Mail сервер WWW сервер Рабочие места Маршру-тизатор МЭ Системы обнаружения атак на базе узла

- 9. Системы обнаружения атак на базе узла Источники данных: Журналы аудита Действия пользователей Необязательно: Сетевые пакеты (фреймы),

- 10. Системы обнаружения атак на базе сети E-Mail сервер WWW сервер Рабочие места Маршру-тизатор МЭ

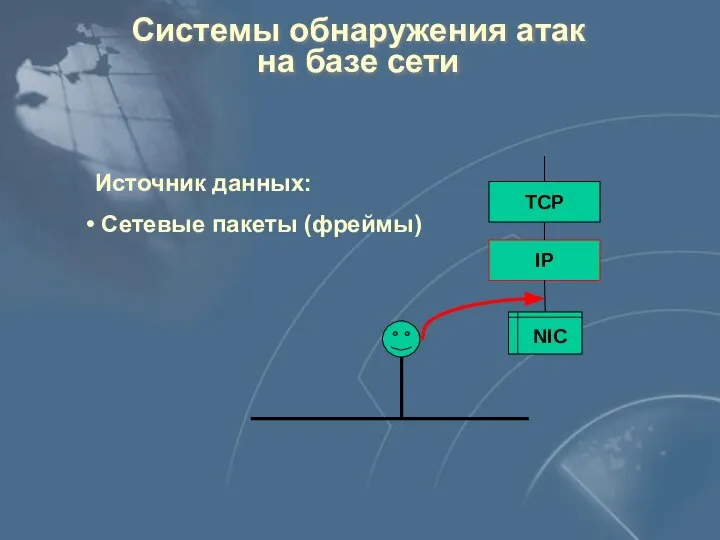

- 11. Системы обнаружения атак на базе сети TCP IP NIC Источник данных: Сетевые пакеты (фреймы)

- 12. Классификация систем обнаружения атак По технологии обнаружения Обнаружение аномалий Анализ сигнатур

- 13. Системы обнаружения атак Net Prowler Secure IDS eTrust Intrusion Detection RealSecure Snort Производитель Axent Technologies Cisco

- 14. RealSecure - система обнаружения атак в реальном времени Устанавливается в сетевом сегменте или на отдельном узле

- 15. Компоненты RealSecure Модули слежения Модули управления Сетевой модуль (Network Sensor) Системный агент (OS Sensor) Server Sensor

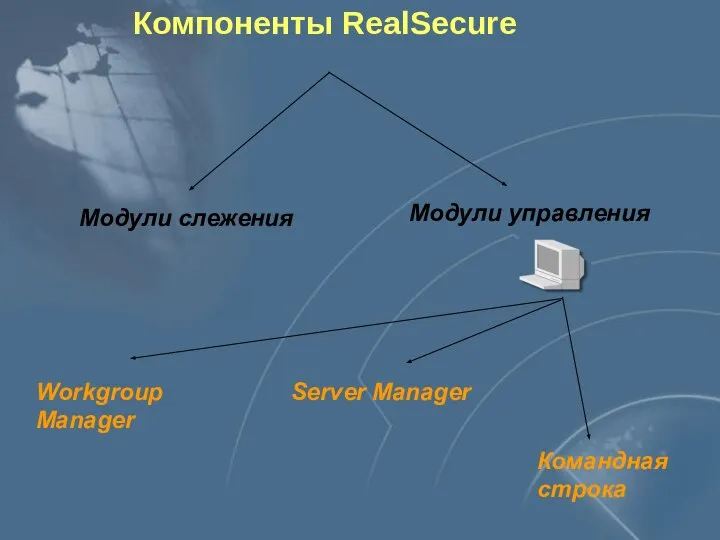

- 16. Компоненты RealSecure Модули слежения Модули управления Workgroup Manager Server Manager Командная строка

- 17. Компоненты RealSecure Модули управления Workgroup Manager Event Collector Enterprise Database Asset Database Console Server Manager Командная

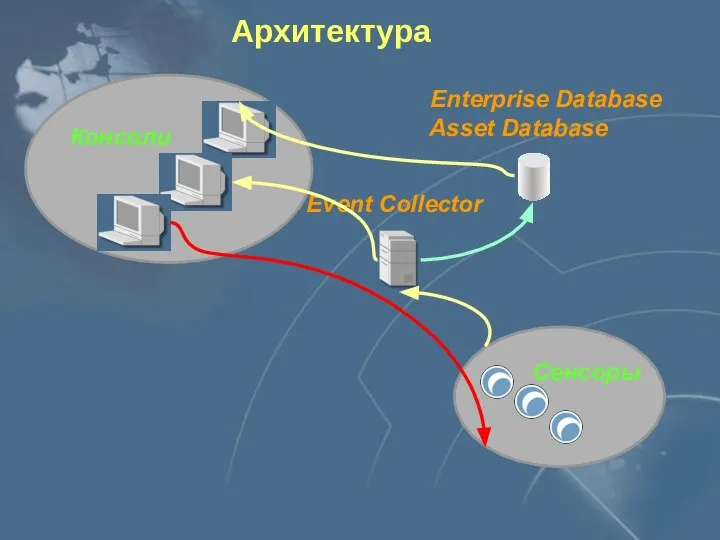

- 18. Компоненты RealSecure версии 6.0 Event Collector (сбор событий с сенсоров) Консоли Сетевой модуль (Network Sensor) Системный

- 19. Архитектура Сенсоры Консоли Enterprise Database Asset Database Event Collector

- 20. Расположение сетевого модуля Network Sensor Управляющая консоль

- 21. Расположение системного агента OS Sensor Управляющая консоль

- 22. Расположение Server Sensor Server Sensor Управляющая консоль

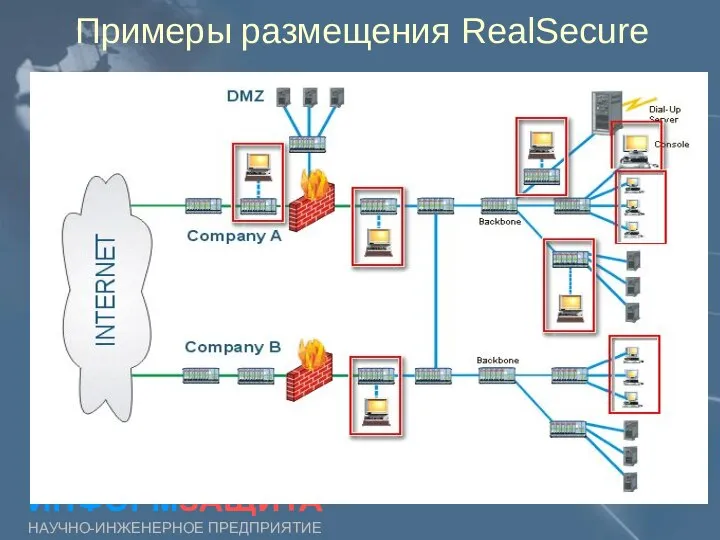

- 23. Примеры размещения RealSecure ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

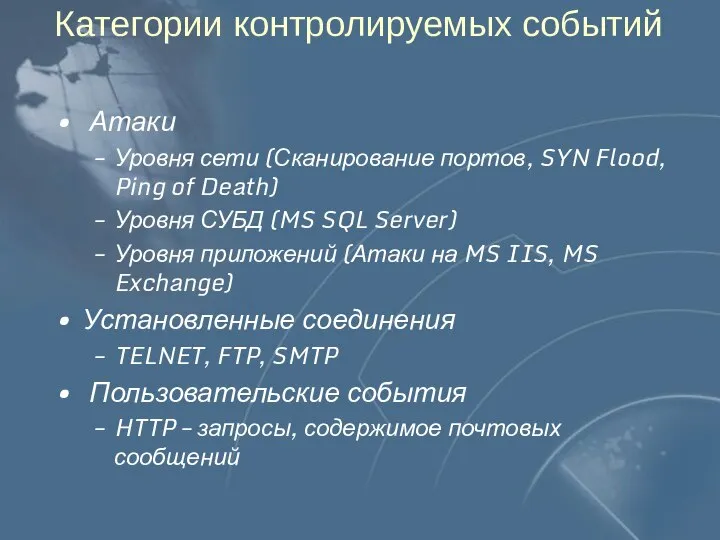

- 24. Категории контролируемых событий Атаки Уровня сети (Сканирование портов, SYN Flood, Ping of Death) Уровня СУБД (MS

- 25. Механизмы реагирования RealSecure Разрыв соединения Реконфигурация межсетевого экрана Выполнение программы, определённой пользователем Отправка сообщения На консоль

- 26. Network Sensor ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Особенности: - обнаружение в реальном режиме времени - независимость от операционной

- 27. RealSecure и межсетевые экраны ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Модемы Атаки через «туннели» Атаки со стороны авторизованных пользователей

- 28. Server Sensor ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Обнаружение атак на всех уровнях на конкретный узел сети Особенности: производительность

- 29. Server Sensor 2. Стек TCPIP 1. Low Module 3. High Module

- 30. Что делает управляющая консоль? Предоставляет интерфейс для конфигурирования модулей слежения На консоль поступают сообщения от модулей

- 31. Концепция OPSec ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Использование OPSec SDK, предоставляющих необходимые API Применение открытых протоколов CVP(Content Vectoring

- 32. Реконфигурация МЭ Network Sensor Протокол SAMP

- 33. Реконфигурация МЭ Network Sensor Протокол SAMP

- 34. Реконфигурация МЭ Network Sensor

- 35. Система обнаружения атак Snort

- 36. Архитектура TCP IP NIC По принципу реализации Система на базе сети По технологии обнаружения Анализ сигнатур

- 37. Режимы работы Sniffer Mode Packet Logger Intrusion Detection System

- 38. Sniffer Mode Вывод на экран содержимого пакетов Ethernet IP TCP UDP ICMP Данные ./snort -v ./snort

- 39. Packet Logger Запись содержимого пакетов в файл ./snort –vde –l ./log подкаталог log в текущем каталоге

- 41. Скачать презентацию

Терминологический словарь по информатике

Терминологический словарь по информатике Базы данных

Базы данных Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Продвижение библиотеки в социальных сетях

Продвижение библиотеки в социальных сетях Технология обработки числовых данных

Технология обработки числовых данных  Инструкция загрузки и сдачи готовых заданий по МДК

Инструкция загрузки и сдачи готовых заданий по МДК Параллельные вычислительные процессы и системы

Параллельные вычислительные процессы и системы Система обработки налоговой отчетности Logo

Система обработки налоговой отчетности Logo Минобороны.РФ

Минобороны.РФ Цикл while

Цикл while Операционная система

Операционная система XSL:templates

XSL:templates Аттестационная работа. Программа курса внеурочной деятельности Занимательная информатика для 6 класса

Аттестационная работа. Программа курса внеурочной деятельности Занимательная информатика для 6 класса Реферальная ссылка. Новый инструмент для набора новичков через интернет

Реферальная ссылка. Новый инструмент для набора новичков через интернет Разработка автоматизированной информационной системы для салона красоты

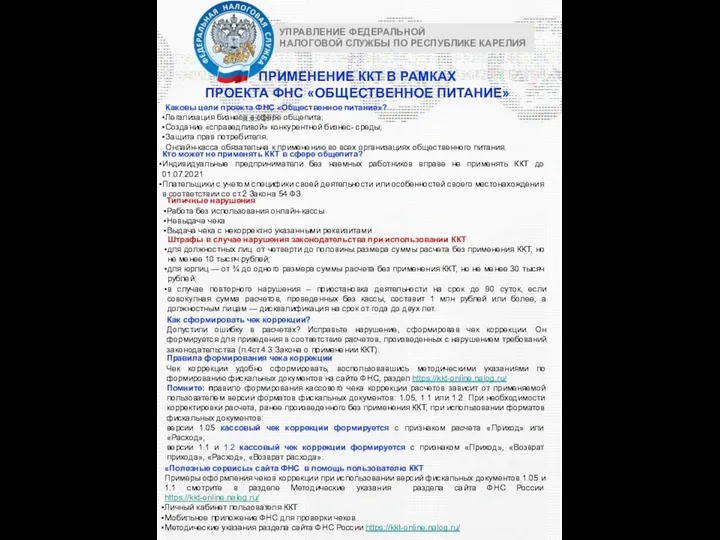

Разработка автоматизированной информационной системы для салона красоты Применение ККТ в рамках проекта ФНС Общественное питание

Применение ККТ в рамках проекта ФНС Общественное питание Презентация "Редактирование компьютерного рисунка" - скачать презентации по Информатике

Презентация "Редактирование компьютерного рисунка" - скачать презентации по Информатике Основы проектирования кубов данных для OLAP-хранилищ данных

Основы проектирования кубов данных для OLAP-хранилищ данных Анализ моделей распространения сигналов в системах OFDM

Анализ моделей распространения сигналов в системах OFDM ЭЛЕКТИВНЫЕ КУРСЫ О некоторых вопросах

ЭЛЕКТИВНЫЕ КУРСЫ О некоторых вопросах Компьютерные технологии обработки экономической информации с применением систем управления базами данных

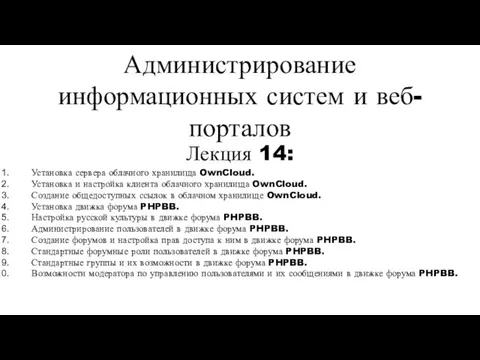

Компьютерные технологии обработки экономической информации с применением систем управления базами данных Администрирование информационных систем и веб-порталов. Лекция 14

Администрирование информационных систем и веб-порталов. Лекция 14 Способы подключения к Интернету

Способы подключения к Интернету Как стать web-разработчиком

Как стать web-разработчиком Технологии и продукты Wi-Fi 6

Технологии и продукты Wi-Fi 6 Основы программирования

Основы программирования Разработка мобильного приложения для контроля энергетического баланса человека

Разработка мобильного приложения для контроля энергетического баланса человека Презентация "Операционная система MS Windows" - скачать презентации по Информатике

Презентация "Операционная система MS Windows" - скачать презентации по Информатике