Содержание

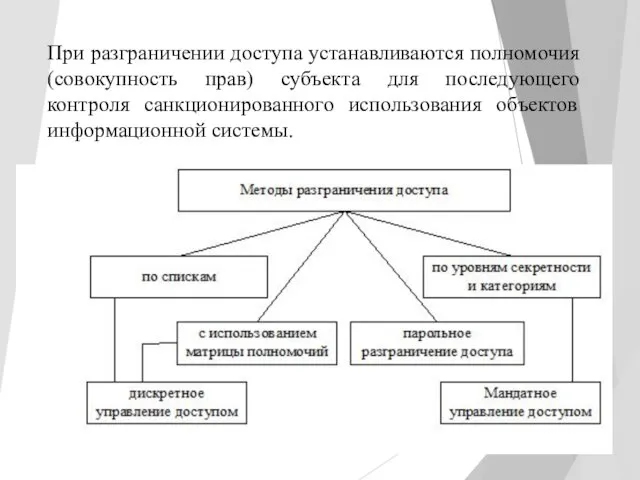

- 2. При разграничении доступа устанавливаются полномочия (совокупность прав) субъекта для последующего контроля санкционированного использования объектов информационной системы.

- 3. После выполнения идентификации и аутентификации подсистема защиты устанавливает полномочия (совокупность прав) субъекта для последующего контроля санкционированного

- 4. При разграничении доступа по спискам задаются соответствия: каждому пользователю — список ресурсов и прав доступа к

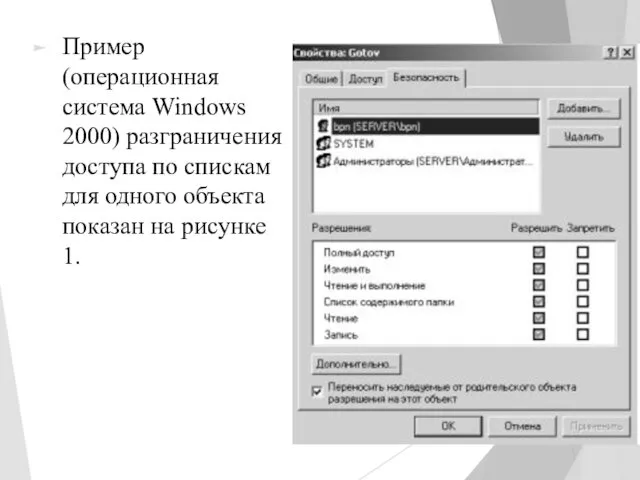

- 5. Пример (операционная система Windows 2000) разграничения доступа по спискам для одного объекта показан на рисунке 1.

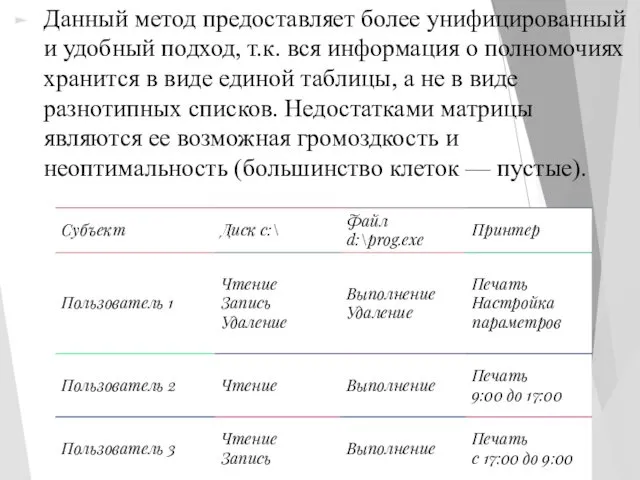

- 6. Использование матрицы установления полномочий подразумевает применение матрицы доступа (таблицы полномочий). В указанной матрице строками являются идентификаторы

- 7. Данный метод предоставляет более унифицированный и удобный подход, т.к. вся информация о полномочиях хранится в виде

- 8. Разграничение доступа по уровням секретности и категориям заключается в разделении ресурсов информационной системы по уровням секретности

- 9. При разграничении по категориям задается и контролируется ранг категории пользователей. Соответственно, все ресурсы информационной системы разделяются

- 10. Парольное разграничение, очевидно, представляет использование методов доступа субъектов к объектам по паролю. При этом используются все

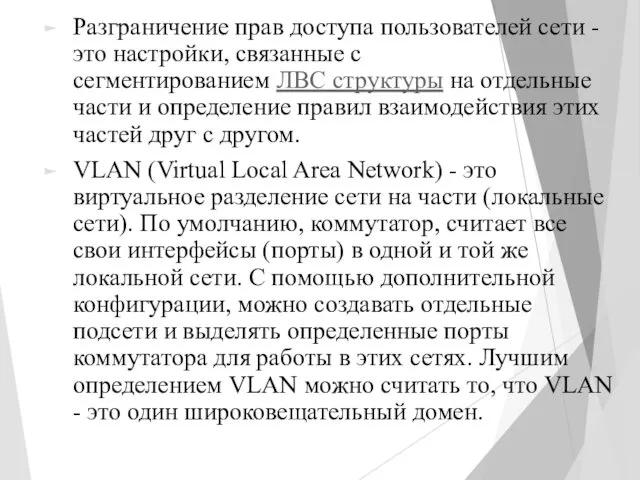

- 11. Разграничение прав доступа пользователей сети - это настройки, связанные с сегментированием ЛВС структуры на отдельные части

- 12. Если вы не хотите, чтобы кто-то имел доступ к конкретным ресурсам (социальным сетям, запрещенным сайтам), мы

- 13. Разграничение прав доступа пользователей сети - это настройки, связанные с сегментированием ЛВС структуры на отдельные части

- 15. Выводы по теме Определение полномочий (совокупность прав) субъекта для последующего контроля санкционированного использования им объектов информационной

- 16. Выводы по теме Существуют следующие методы разграничения доступа: разграничение доступа по спискам; использование матрицы установления полномочий;

- 17. Выводы по теме Использование матрицы установления полномочий подразумевает применение матрицы доступа (таблицы полномочий). В указанной матрице

- 19. Скачать презентацию

Информационные процессы. Обработка информации. 7 класс

Информационные процессы. Обработка информации. 7 класс Объект и его свойства

Объект и его свойства  Автор: Кадырова Н.В. –учитель Информатики Автор: Кадырова Н.В. –учитель Информатики МБОУ Ковриновская СОШ Адрес: 347532 Ростовск

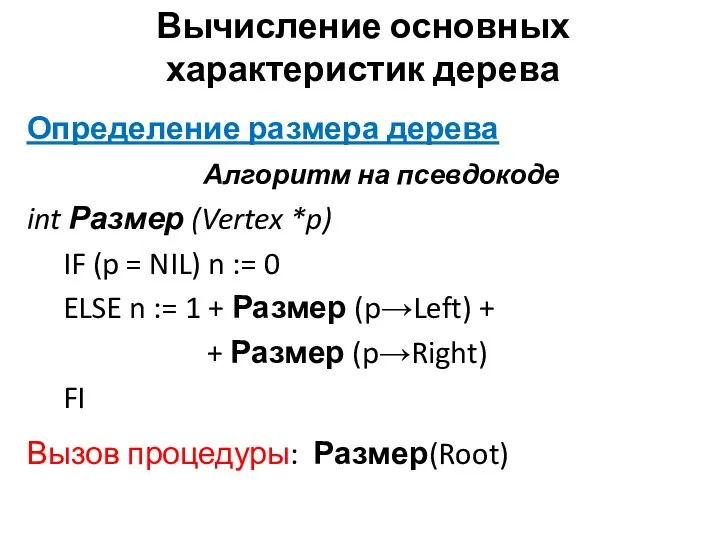

Автор: Кадырова Н.В. –учитель Информатики Автор: Кадырова Н.В. –учитель Информатики МБОУ Ковриновская СОШ Адрес: 347532 Ростовск Вычисление основных характеристик дерева

Вычисление основных характеристик дерева Презентация "МОДЕЛЬ" - скачать презентации по Информатике

Презентация "МОДЕЛЬ" - скачать презентации по Информатике Безопасный интернет

Безопасный интернет Особенности правового регулирования интернета

Особенности правового регулирования интернета Устройство для систем безопасности во встроенных системах

Устройство для систем безопасности во встроенных системах Создание Web-сайта

Создание Web-сайта  Основной документ по установке программного комплекса ИАС 1-ДУ

Основной документ по установке программного комплекса ИАС 1-ДУ Oprava chýbajúcich alebo poškodených systémových súborov pomocou nástroja Kontrola systémových súborov

Oprava chýbajúcich alebo poškodených systémových súborov pomocou nástroja Kontrola systémových súborov Применение информационных технологий в различных сферах

Применение информационных технологий в различных сферах Информация. Виды информации Учитель информатики Реброва Л.К.

Информация. Виды информации Учитель информатики Реброва Л.К. Архитектура компьютера. Процессор, его назначение. Память. Внешние и внутренние запоминающие устройства

Архитектура компьютера. Процессор, его назначение. Память. Внешние и внутренние запоминающие устройства Электронды базалардан бедеуліктің дамуына қауіп факторы болып табылатын түсіктер жайлы мәліметтерді ғылыми статьялардан табыңы

Электронды базалардан бедеуліктің дамуына қауіп факторы болып табылатын түсіктер жайлы мәліметтерді ғылыми статьялардан табыңы Использование электронных образовательных технологий в очном и дистанционном обучении. Групповые чаты

Использование электронных образовательных технологий в очном и дистанционном обучении. Групповые чаты Безопасность информации

Безопасность информации Клавиатура, 8 класс

Клавиатура, 8 класс Алгоритмы обработки данных при организации электронного архива предприятий радиоэлектронной промышленности на базе PLM-систем

Алгоритмы обработки данных при организации электронного архива предприятий радиоэлектронной промышленности на базе PLM-систем Презентация без названия

Презентация без названия Информационные ресурсы интернета

Информационные ресурсы интернета Шаблон проекта в PowerPoint

Шаблон проекта в PowerPoint Программирование (Паскаль). § 17. Введение

Программирование (Паскаль). § 17. Введение Презентация по информатике Программирование ветвящихся алгоритмов Условный оператор

Презентация по информатике Программирование ветвящихся алгоритмов Условный оператор  Презентация "Ноутбуки" - скачать презентации по Информатике

Презентация "Ноутбуки" - скачать презентации по Информатике Aplikowanie do bazy

Aplikowanie do bazy Корпоративные информационные системы (1)

Корпоративные информационные системы (1) Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий

Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий