Содержание

- 2. Лекция-4. Стандарт BS 7799

- 3. Стандарт BS 7799 Стандарт BS 7799 был разработаны BSI (British Standards Institution). Они включают следующие три

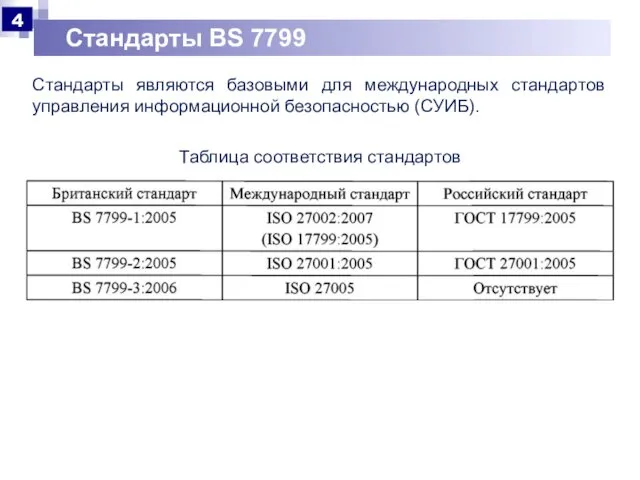

- 4. Стандарты BS 7799 Стандарты являются базовыми для международных стандартов управления информационной безопасностью (СУИБ). © Luxoft Training

- 5. Стандарт BS 7799-1 Стандарт BS 7799-1 ««Системы управления информационной безопасностью. Спецификация и руководство по применению». Он

- 6. Стандарт BS 7799-1 Цель ИБ – обеспечение бесперебойной работы организации, предотвращение/минимизация ущерба от нарушений безопасности. Факторы,

- 7. Стандарт BS 7799-1 Выделяются следующие регуляторы безопасности: – политика безопасности; – общеорганизационные аспекты защиты; – классификация

- 8. Стандарт BS 7799-2 Стандарт BS 7799-2 «Системы управления информационной безопасностью. Спецификация и руководство по применению». Предметом

- 9. Стандарт BS 7799-2 1. Политика безопасности включает следующие компоненты: – документально оформленная политика; – процесс ревизии

- 10. Стандарт BS 7799-2 2. Общеорганизационные аспекты включают три подгруппы: 1) инфраструктура ИБ: – создание сообщества по

- 11. Стандарт BS 7799-2 2. Общеорганизационные аспекты включают три подгруппы: 2) безопасность доступа сторонних организаций: – идентификация

- 12. Стандарт BS 7799-2 2. Общеорганизационные аспекты включают три подгруппы: 3) обеспечение ИБ при использовании услуг внешних

- 13. Стандарт BS 7799-2 3. Классификация активов и управление ими Необходимым условием обеспечения надлежащей защиты активов является

- 14. Стандарт BS 7799-2 4. Безопасность персонала Превентивные меры: документирование ролей и обязанностей в области информационной безопасности

- 15. Стандарт BS 7799-2 5. Физическая безопасность и безопасность окружающей среды 1) организация защищенных областей; 2) защита

- 16. Стандарт BS 7799-2 6. Администрирование систем и сетей 1) операционные процедуры и обязанности; 2) планирование и

- 17. Стандарт BS 7799-2 7. Управление доступом к системам и сетям 1) производственные требования к управлению доступом;

- 18. Стандарт BS 7799-2 7. Управление доступом к системам и сетям 4) управление доступом к сетям: –

- 19. Стандарт BS 7799-2 7. Управление доступом к системам и сетям 5) управление доступом средствами операционных систем:

- 20. Стандарт BS 7799-2 7. Управление доступом к системам и сетям 6) управление доступом к приложениям; 7)

- 21. Стандарт BS 7799-2 8. Разработка и сопровождение информационных систем анализ и задание требований безопасности: – управление

- 22. Стандарт BS 7799-2 8. Разработка и сопровождение информационных систем 2) безопасность прикладных систем: – проверка входных

- 23. Стандарт BS 7799-2 8. Разработка и сопровождение информационных систем 3) криптографические регуляторы Их основой служит документированная

- 24. Стандарт BS 7799-2 8. Разработка и сопровождение информационных систем 4) защита системных файлов: – управление программным

- 25. Стандарт BS 7799-2 8. Разработка и сопровождение информационных систем 5) безопасность процесса разработки и вспомогательных процессов:

- 26. Стандарт BS 7799-2 9. Управление бесперебойной работой организации 1) формирование процесса управления бесперебойной работой организации; 2)

- 27. Стандарт BS 7799-2 10. Контроль соответствия требованиям 1) регуляторы соответствия законодательству: – идентификация применимых законов, нормативных

- 28. Стандарт BS 7799-2 10. Контроль соответствия требованиям 2) контроль соответствия политике безопасности и техническим требованиям Руководители

- 29. Стандарт BS 7799-2 10. Контроль соответствия требованиям 3) аудит информационных систем Цель – максимизация эффективности аудита

- 31. Скачать презентацию

Авторегрессионная модель

Авторегрессионная модель Моделирование, формализация визуализация

Моделирование, формализация визуализация Стартап-ринг. Весна 2021 (Окончание 3 этапа)

Стартап-ринг. Весна 2021 (Окончание 3 этапа) Базовые и расширенные машины

Базовые и расширенные машины Медиапаспорт радио Эхо Москвы

Медиапаспорт радио Эхо Москвы Основы HTML. Разработка web-сайта

Основы HTML. Разработка web-сайта Презентация реферата на тему Блоги выполнила: Вероника Эртель 192/2

Презентация реферата на тему Блоги выполнила: Вероника Эртель 192/2 3_Введение в CSS

3_Введение в CSS Презентация "Передача информации презентация 5 класс." - скачать презентации по Информатике

Презентация "Передача информации презентация 5 класс." - скачать презентации по Информатике Разработка и защита базы данных автоматизированной информационной

Разработка и защита базы данных автоматизированной информационной Uploading documents

Uploading documents Environment requirements. The 3DEXPERIENCE R2015x platform

Environment requirements. The 3DEXPERIENCE R2015x platform Аттестационная работа. Образовательная программа элективного курса. Программирование

Аттестационная работа. Образовательная программа элективного курса. Программирование Тема: Создание Web- страниц.

Тема: Создание Web- страниц.  Модернизация системы контроля оплаты проезда Казанского Метрополитена

Модернизация системы контроля оплаты проезда Казанского Метрополитена Современные системы противоаварийной автоматики

Современные системы противоаварийной автоматики Міжпрограмний інтерфейс САПР Allplan

Міжпрограмний інтерфейс САПР Allplan Презентация "Электронная почта E - mail" - скачать презентации по Информатике

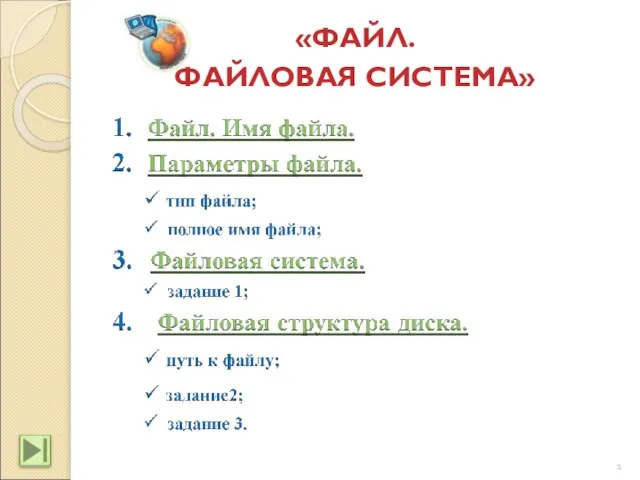

Презентация "Электронная почта E - mail" - скачать презентации по Информатике Файлы и файловая система

Файлы и файловая система Функции, файлы, консоль, связь с C++ в MASM

Функции, файлы, консоль, связь с C++ в MASM Создание рамок в Photoshop с использованием инструмента Liquify (часть 1)

Создание рамок в Photoshop с использованием инструмента Liquify (часть 1) Компьютерное конструирование. Исходные данные для проектирования модели упорного подшипника скольжения в Компас-3D

Компьютерное конструирование. Исходные данные для проектирования модели упорного подшипника скольжения в Компас-3D Разработка АСОИ учёта основных средств завода Электродвигатель

Разработка АСОИ учёта основных средств завода Электродвигатель Особенности психологического он-лайн консультирования родителей и педагогов в условиях дистанционного обучения

Особенности психологического он-лайн консультирования родителей и педагогов в условиях дистанционного обучения Технологии во благо людей. Тренинг. Социальные сети

Технологии во благо людей. Тренинг. Социальные сети Sampling and Reconstruction

Sampling and Reconstruction Коммуникационные технологии

Коммуникационные технологии Активность Вормил Фито

Активность Вормил Фито