Содержание

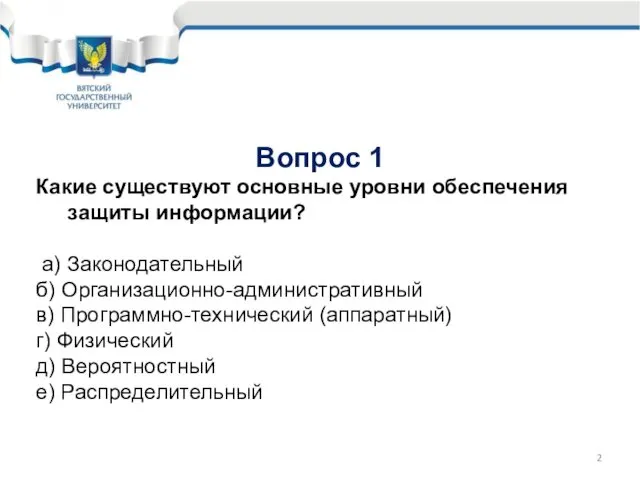

- 2. Вопрос 1 Какие существуют основные уровни обеспечения защиты информации? а) Законодательный б) Организационно-административный в) Программно-технический (аппаратный)

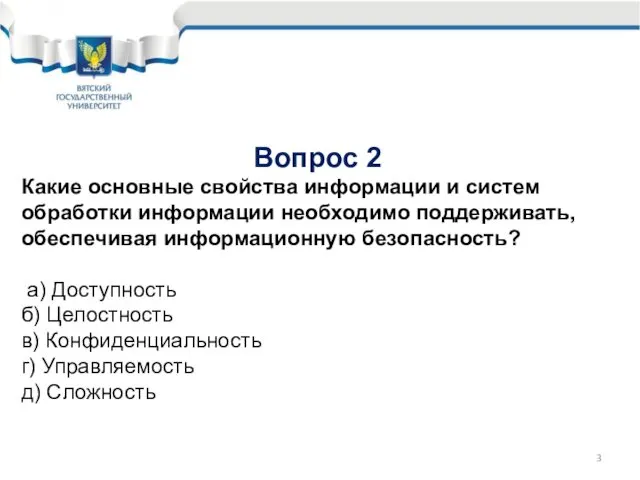

- 3. Вопрос 2 Какие основные свойства информации и систем обработки информации необходимо поддерживать, обеспечивая информационную безопасность? а)

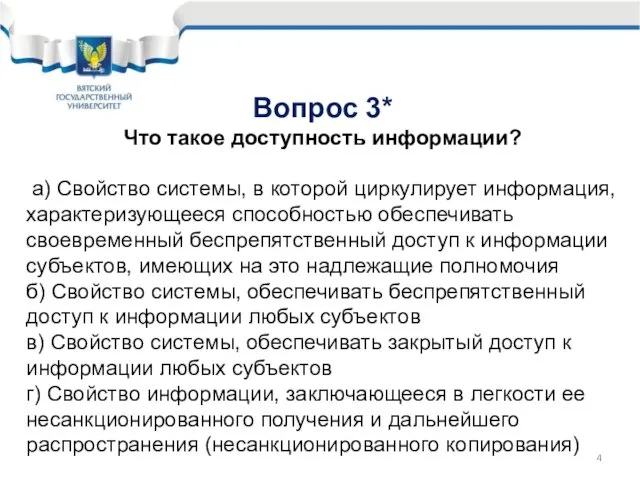

- 4. Вопрос 3* Что такое доступность информации? а) Свойство системы, в которой циркулирует информация, характеризующееся способностью обеспечивать

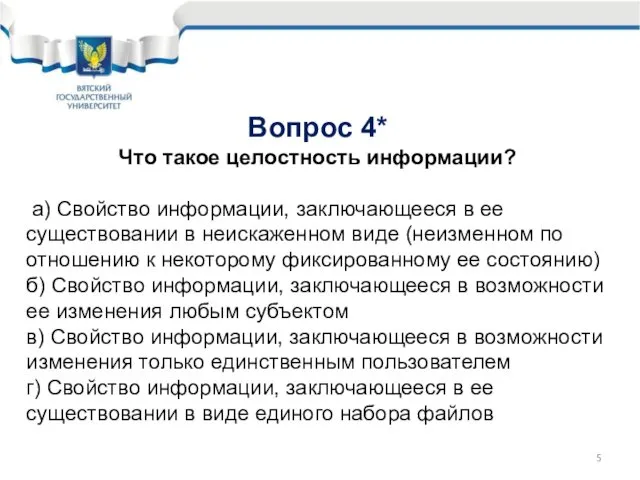

- 5. Вопрос 4* Что такое целостность информации? а) Свойство информации, заключающееся в ее существовании в неискаженном виде

- 6. Вопрос 5* Что такое конфиденциальность информации? а) Свойство информации, указывающее на необходимость введения ограничений на круг

- 7. Вопрос 6 Что относится к угрозам ИБ? а) Потенциально возможное событие, действие, процесс или явление, которое

- 8. Вопрос 7* Какое определение информации дано в Законе РФ "Об информации, информатизации и защите информации"? а)

- 9. Вопрос 8 Какие угрозы безопасности информации являются преднамеренными? а) Взрыв в результате теракта б) Поджог в)

- 10. Вопрос 9 Какие угрозы безопасности информации являются непреднамеренными? а) Взрыв в результате теракта б) Поджог в)

- 11. Вопрос 10* Что относится к правовым мерам защиты информации? а) Законы, указы и другие нормативные акты,

- 12. Вопрос 11 Какие имеются виды правовой ответственности за нарушение законов в области ИБ? а) Уголовная б)

- 13. Вопрос 12 Что такое государственная тайна? а) Защищаемые государством сведения в области его военной, внешнеполитической, экономической,

- 14. Вопрос 13 Что такое коммерческая тайна? а) Информация, имеющая действительную или потенциальную коммерческую ценность в силу

- 15. Вопрос 14 Какие правовые документы решают вопросы ИБ? а) Уголовный кодекс РФ б) Конституция РФ в)

- 16. Вопрос 15* Что такое лицензия? а) Специальное разрешение на осуществление конкретного вида деятельности при обязательном соблюдении

- 17. Вопрос 16* Что такое сертификация? а) Подтверждение соответствия продукции или услуг установленным требованиям или стандартам б)

- 18. Вопрос 17 Какие документы относятся к основным международным документы по ИБ? а) Критерии оценки доверенных компьютерных

- 19. Вопрос 18 Что включает в себя политика безопасности согласно «Оранжевой книге»? а) Произвольное управление доступом б)

- 20. Вопрос 19 Что относится к средствам подотчетности согласно «Оранжевой книге»? а) Идентификация и аутентификация б) Предоставление

- 21. Вопрос 20 Что относится к средствам сетевых механизмов безопасности согласно «Рекомендациям Х.800»? а) Шифрование б) Электронная

- 22. Вопрос 21 Какие основные определения приведены в «Стандарте ISO/lEC 15408 (Общие критерии)»? а) Классы безопасности б)

- 23. Вопрос 22* Какой основной документ по ИБ Гостехкомиссии при Президенте РФ? а) Руководящие документы по защите

- 24. Вопрос 23* Политика ИБ организации а) Набор законов, правил и норм поведения, определяющих, как организация обрабатывает,

- 25. Вопрос 24 Что входит в задачи службы безопасности организации? а) Выявление лиц, проявляющих интерес к коммерческой

- 26. Вопрос 25 Каковы меры управления персоналом для обеспечения ИБ? а) Описание должности (должностных обязанностей) б) Разделение

- 27. Вопрос 26 Что относится к основным способам физической защиты? а) Физическое управление доступом б) Противопожарные меры

- 28. Вопрос 27 Что понимается под средством физического управления доступом? а) Механические, электронно-механические устройства и сооружения, специально

- 29. Вопрос 28 Каковы основные принципы построения систем физической защиты? а) Принцип системности б) Принцип непрерывности защиты

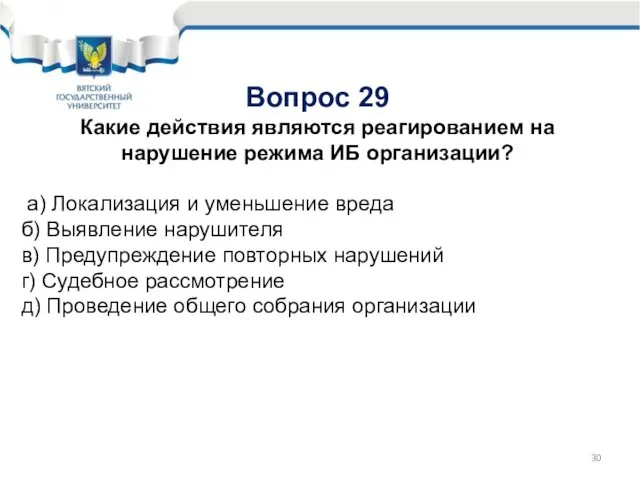

- 30. Вопрос 29 Какие действия являются реагированием на нарушение режима ИБ организации? а) Локализация и уменьшение вреда

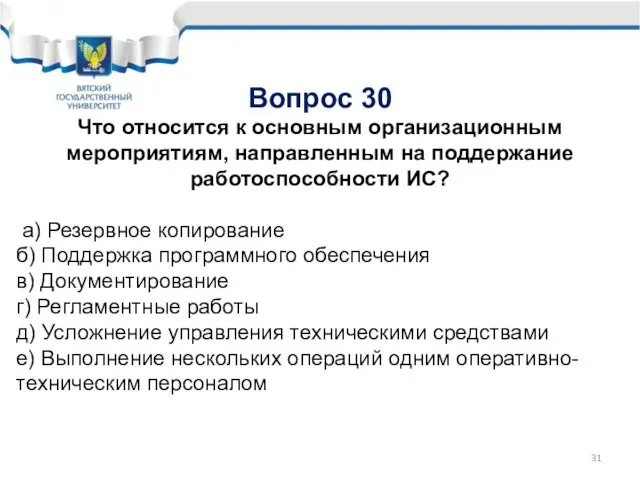

- 31. Вопрос 30 Что относится к основным организационным мероприятиям, направленным на поддержание работоспособности ИС? а) Резервное копирование

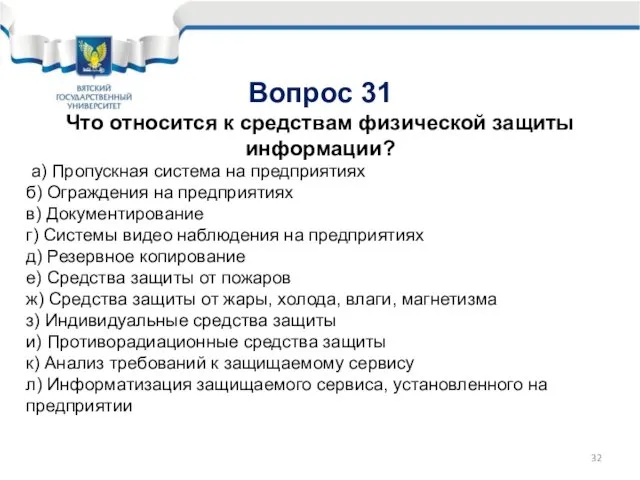

- 32. Вопрос 31 Что относится к средствам физической защиты информации? а) Пропускная система на предприятиях б) Ограждения

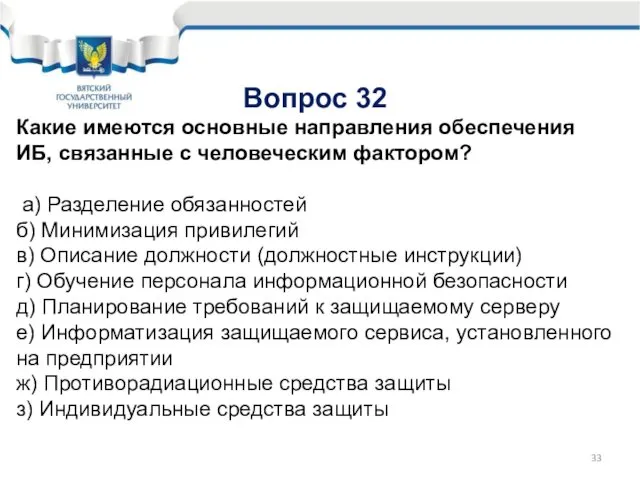

- 33. Вопрос 32 Какие имеются основные направления обеспечения ИБ, связанные с человеческим фактором? а) Разделение обязанностей б)

- 34. Вопрос 33* Что такое несанкционированный доступ (НСД)? а) Доступ субъекта к объекту в нарушение установленных в

- 35. Вопрос 34* Что такое идентификация? а) Процесс распознавания элемента системы, обычно с помощью заранее определенного идентификатора

- 36. Вопрос 35* Что такое аутентификация? а) Проверка подлинности идентификации пользователя, процесса, устройства или другого компонента системы

- 37. Вопрос 36 Какими способами обеспечиваются основные уровни антивирусной защиты? а) Поиск и уничтожение известных вирусов б)

- 38. Вопрос 37* Какие имеются методы и средства поиска и уничтожения известных вирусов? а) Метод сканирования и

- 39. Вопрос 38* Какие имеются методы и средства поиска и уничтожения неизвестных вирусов а) Метод контроля целостности

- 40. Вопрос 39* На каких методах основана блокировка проявления вирусов а) На методах перехвата характерных для вирусов

- 41. Вопрос 40 Какие меры позволяют повысить надежность парольной защиты? а) Наложение технических ограничений (пароль должен быть

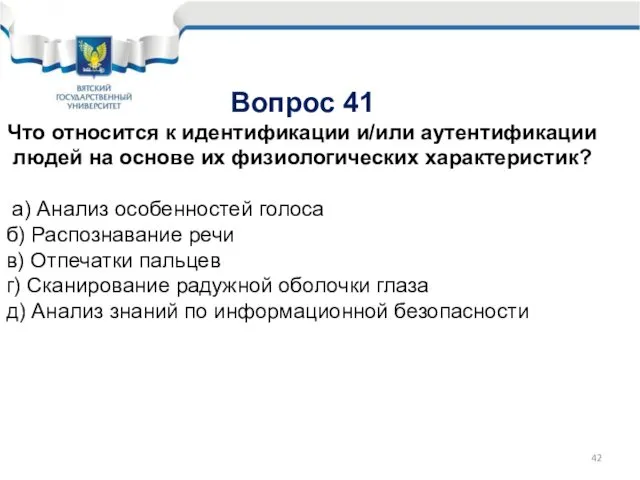

- 42. Вопрос 41 Что относится к идентификации и/или аутентификации людей на основе их физиологических характеристик? а) Анализ

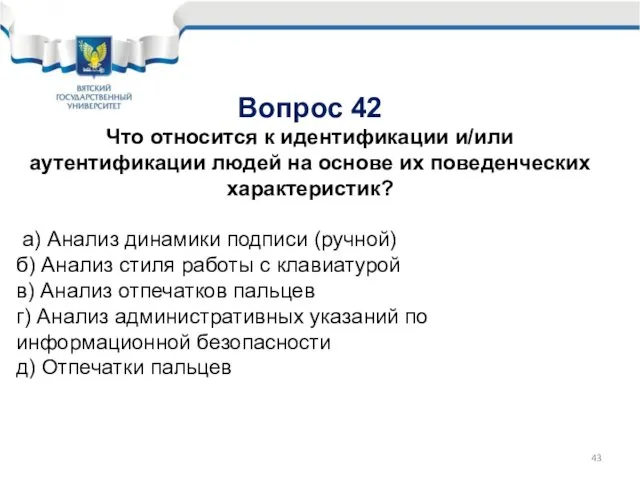

- 43. Вопрос 42 Что относится к идентификации и/или аутентификации людей на основе их поведенческих характеристик? а) Анализ

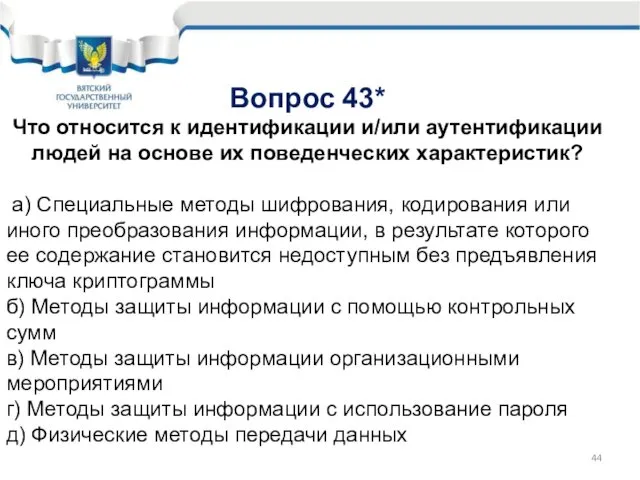

- 44. Вопрос 43* Что относится к идентификации и/или аутентификации людей на основе их поведенческих характеристик? а) Специальные

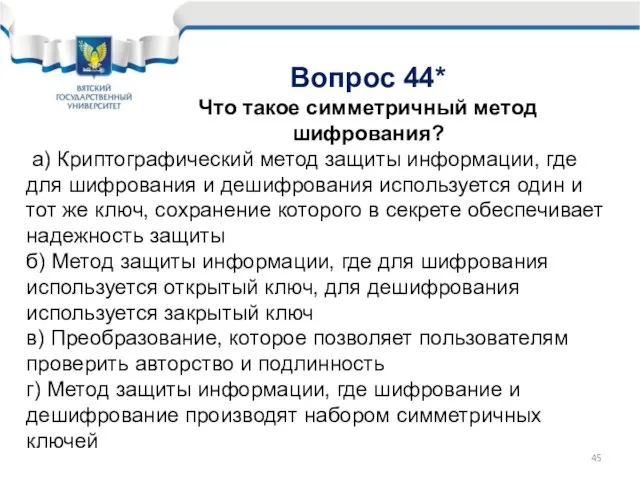

- 45. Вопрос 44* Что такое симметричный метод шифрования? а) Криптографический метод защиты информации, где для шифрования и

- 46. Вопрос 45 Какие методы применяются в криптографических методах защиты информации? а) Подстановка б) Перестановка в) Аналитическое

- 47. Вопрос 46* Что такое асимметричный метод шифрования? а) Метод защиты информации, где для шифрования и дешифрования

- 48. Вопрос 47* Что такое электронная цифровая подпись? а) Реквизит электронного документа, предназначенный для защиты данного электронного

- 49. Вопрос 48* Что такое закрытый ключ электронной цифровой подписи? а) Уникальная последовательность символов, известная владельцу сертификата

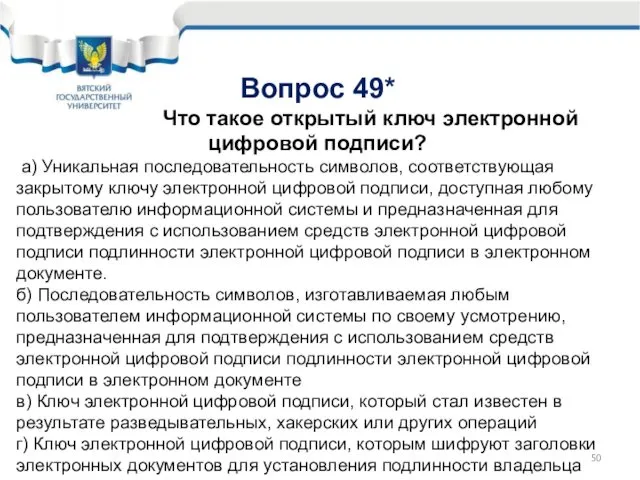

- 50. Вопрос 49* Что такое открытый ключ электронной цифровой подписи? а) Уникальная последовательность символов, соответствующая закрытому ключу

- 52. Скачать презентацию

Файлы и файловая система. Что такое файл?

Файлы и файловая система. Что такое файл? Библиотечное пространство и проблемы сохранности

Библиотечное пространство и проблемы сохранности Программное обеспечение Lego WeDo

Программное обеспечение Lego WeDo Молодые библиотечные профессионалы за рубежом: попытка изучения

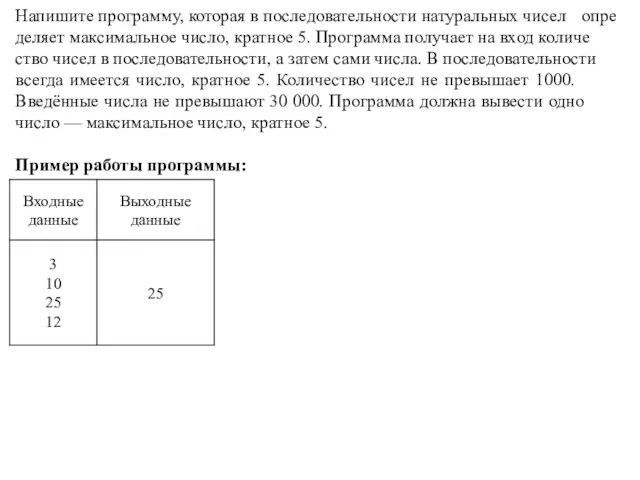

Молодые библиотечные профессионалы за рубежом: попытка изучения Создание программы. Пример работы программы

Создание программы. Пример работы программы Блиц-опрос по определениям Работу выполнили студенты группы Т-111 Бобырь Алексей и Васильев Станислав

Блиц-опрос по определениям Работу выполнили студенты группы Т-111 Бобырь Алексей и Васильев Станислав Компас 3D LT

Компас 3D LT Steps in Normalization

Steps in Normalization Спортивное программирование. Занятие 2. Решение задач с применением сортировки, двоичный поиск

Спортивное программирование. Занятие 2. Решение задач с применением сортировки, двоичный поиск Безопасный Интернет

Безопасный Интернет Организация вычислений в электронных таблицах

Организация вычислений в электронных таблицах Управление с обратной связью

Управление с обратной связью Понятие компьютерной сети

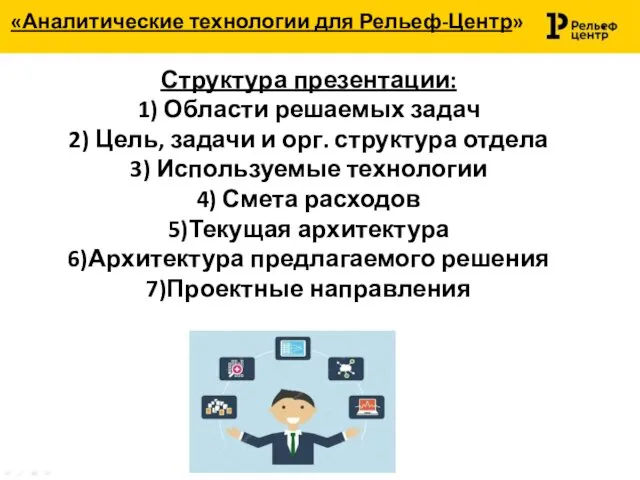

Понятие компьютерной сети Аналитические технологии для Рельеф-Центр

Аналитические технологии для Рельеф-Центр Импортозамещение. Инфраструктурное ПО на замену

Импортозамещение. Инфраструктурное ПО на замену Создание видеофильмов системными средствами Windows 7

Создание видеофильмов системными средствами Windows 7 Интернет не во вред. Игра-викторина

Интернет не во вред. Игра-викторина Управление реальной и виртуальной памятью. Основные понятия. Схема динамического преобразования адресов. (Лекция 12)

Управление реальной и виртуальной памятью. Основные понятия. Схема динамического преобразования адресов. (Лекция 12) Кто владеет информацией-тот владеет миром!

Кто владеет информацией-тот владеет миром! Способы проектирования баз данных в предметных областях

Способы проектирования баз данных в предметных областях Библиотечный каталог

Библиотечный каталог Презентация "Антивирусные программы" - скачать презентации по Информатике

Презентация "Антивирусные программы" - скачать презентации по Информатике Вопросы программирования и оптимизации приложений на CUDA. Лекторы: Обухов А.Н. (Nvidia) Боресков А.В. (ВМиК МГУ) Харламов А.А. (Nvidia)

Вопросы программирования и оптимизации приложений на CUDA. Лекторы: Обухов А.Н. (Nvidia) Боресков А.В. (ВМиК МГУ) Харламов А.А. (Nvidia)  Безопасность в сети интернет

Безопасность в сети интернет CLR Profiling injection

CLR Profiling injection Технологии обработки данных. Сетевые технологии обработки данных. (Лекция 8)

Технологии обработки данных. Сетевые технологии обработки данных. (Лекция 8) ИТ в гуманитарных исследованиях

ИТ в гуманитарных исследованиях Classification of programming languages

Classification of programming languages