Содержание

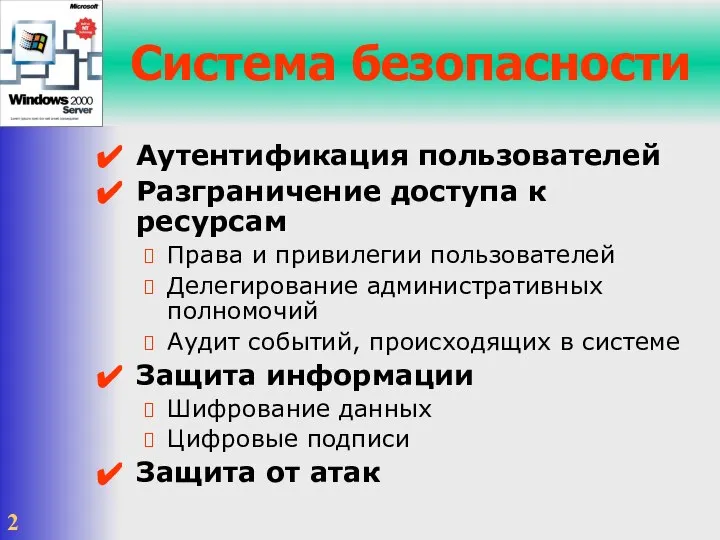

- 2. Система безопасности Аутентификация пользователей Разграничение доступа к ресурсам Права и привилегии пользователей Делегирование административных полномочий Аудит

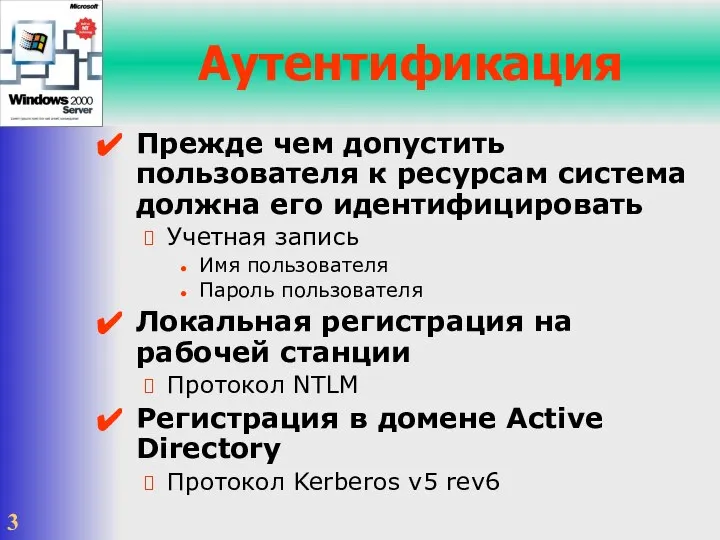

- 3. Аутентификация Прежде чем допустить пользователя к ресурсам система должна его идентифицировать Учетная запись Имя пользователя Пароль

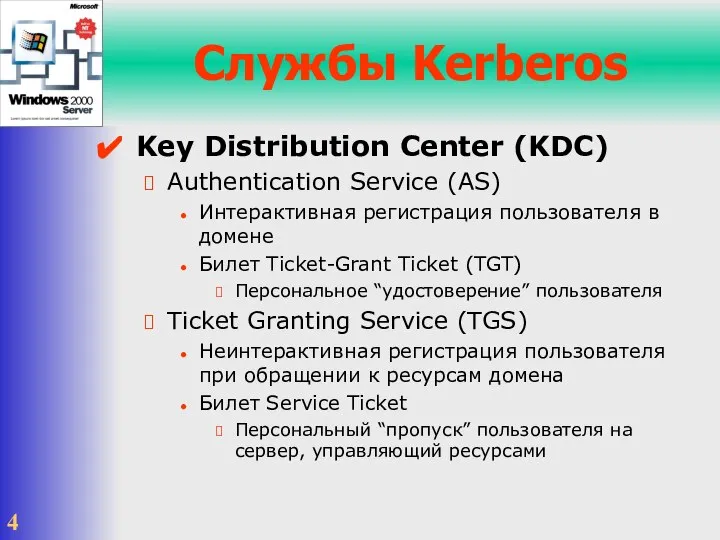

- 4. Службы Kerberos Key Distribution Center (KDC) Authentication Service (AS) Интерактивная регистрация пользователя в домене Билет Ticket-Grant

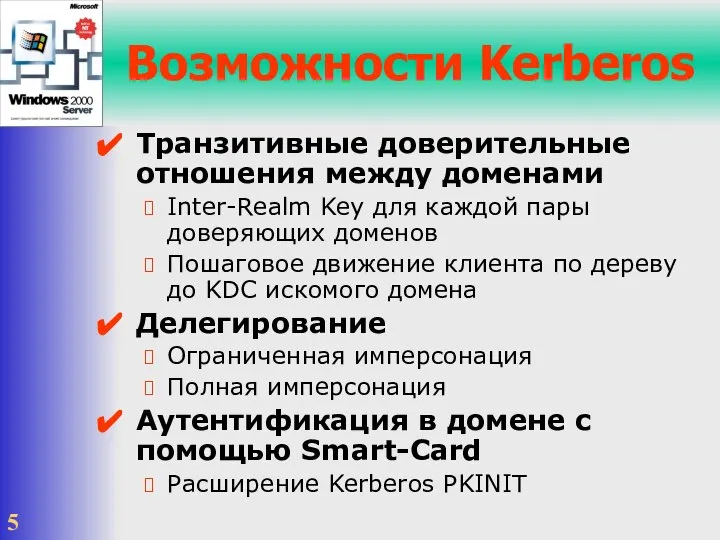

- 5. Возможности Kerberos Транзитивные доверительные отношения между доменами Inter-Realm Key для каждой пары доверяющих доменов Пошаговое движение

- 6. Контроль доступа к объектам

- 7. Субъект Привилегии Возможность выполнять ту или иную операцию на данном компьютере Ассоциированы с пользователем Права Запреты

- 8. Маркер доступа Маркер доступа субъекта Формируется для каждого субъекта Ассоциируется с каждым потоком, исполняемым от имени

- 9. Объект Объекты файловой системы Файлы Папки Объекты каталога Active Directory Пользователи Компьютеры Принтеры Контейнеры Свойства объекта

- 10. Дескриптор безопасности объекта Discretionary Access Control List, DACL Список запретов и разрешений, установленных для данного объекта

- 11. OU 2 Наследование Формирование ACL объекта в иерархии Явные назначения Наследование с верхних уровней Статический механизм

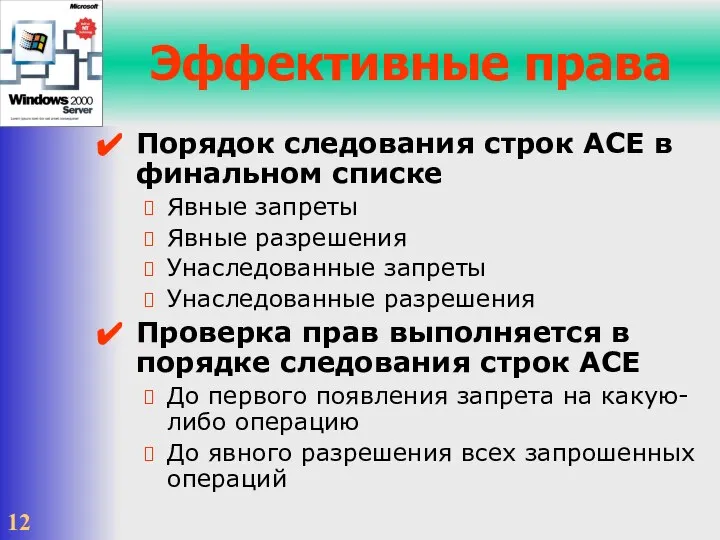

- 12. Эффективные права Порядок следования строк ACE в финальном списке Явные запреты Явные разрешения Унаследованные запреты Унаследованные

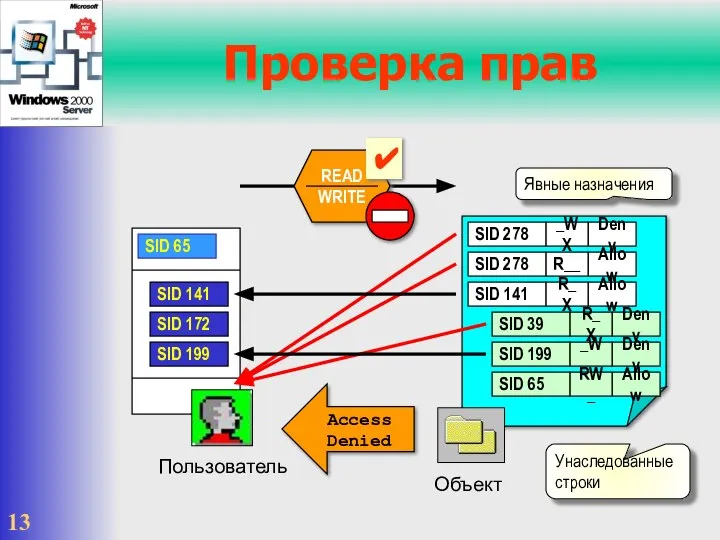

- 13. Проверка прав Унаследованные строки Явные назначения SID 65 SID 141 SID 172 SID 199 Пользователь Объект

- 14. Инфраструктура открытого ключа

- 15. Концепции PKI Методы шифрования Симметричное шифрование Шифрование потоков данных с помощью сеансового ключа, известного обоим участникам

- 16. CSP и CryptoAPI CryptoAPI Программные интерфейсы к криптографическим службам Windows 2000 Cryptographic Service Provider Криптографические операции

- 17. Алгоритмы Симметричное шифрование Data Encryption Standard (DES) DES-CBC, Triple DES, DESX Rivest’s Cipher (RC) RC2, RC4

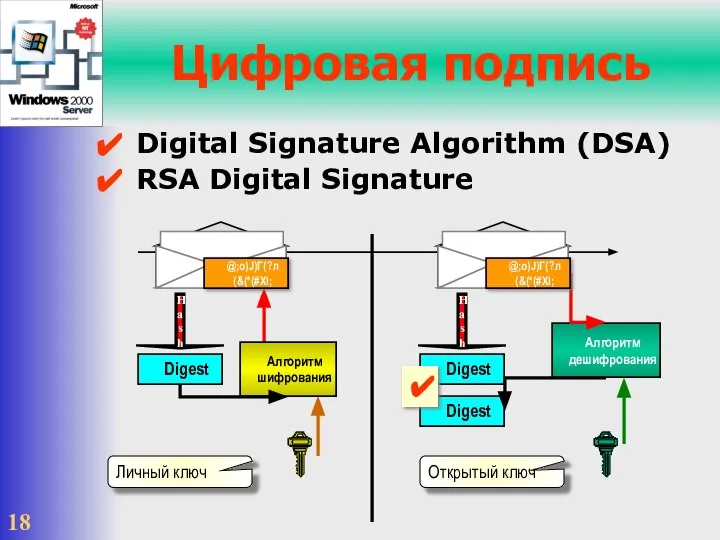

- 18. Цифровая подпись Digital Signature Algorithm (DSA) RSA Digital Signature Digest Алгоритм дешифрования Личный ключ Алгоритм шифрования

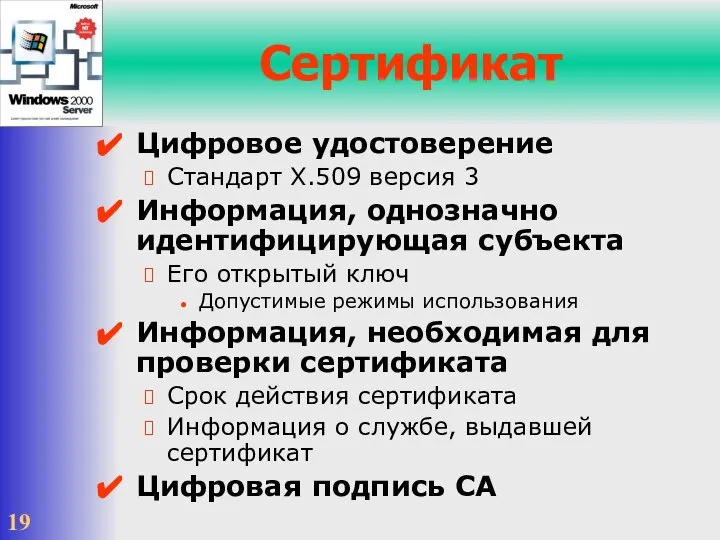

- 19. Сертификат Цифровое удостоверение Стандарт X.509 версия 3 Информация, однозначно идентифицирующая субъекта Его открытый ключ Допустимые режимы

- 20. Microsoft Certificate Services Certification Authority Выдача сертификатов клиентам Генерация ключей, если нужно Отзыв сертификатов Публикация Certificate

- 21. Microsoft CA Enterprise CA Интегрирован с Active Directory Выдает сертификаты только объектам, имеющим учетные записи в

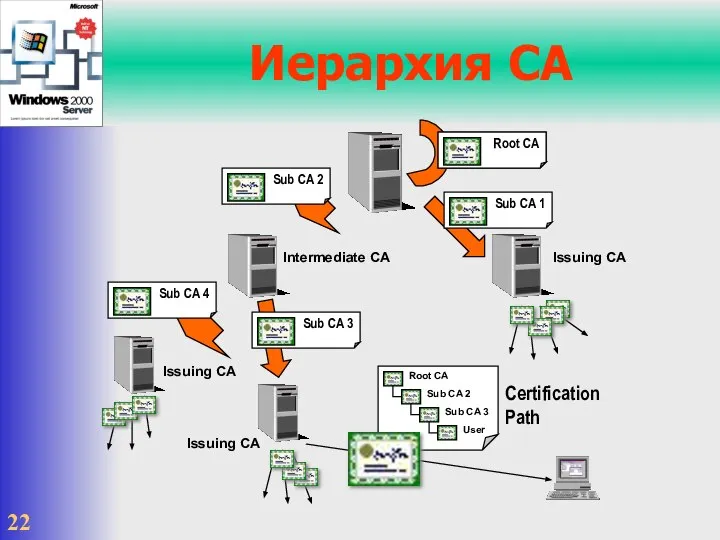

- 22. Иерархия CA Intermediate CA Issuing CA Issuing CA Issuing CA Certification Path

- 23. CRL Certificate Revocation List Список отозванных сертификатов Должен публиковаться и регулярно обновляться каждым CA Active Directory

- 24. Хранилища сертификатов Физические хранилища Active Directory Реестр операционной системы клиента Файловая система Логические хранилища Personal Trusted

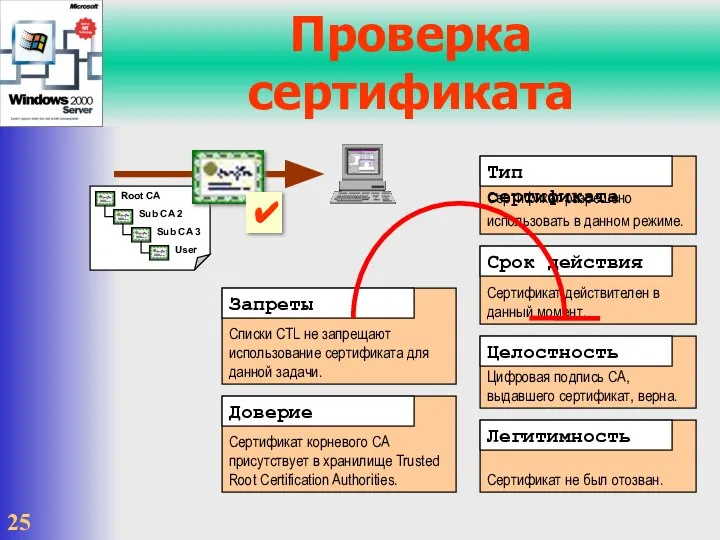

- 25. Проверка сертификата ✔

- 26. Шифрующая файловая система (EFS)

- 27. Концепции EFS Шифрование данных, на уровне файловых операций NTFS Прозрачный доступ к зашифрованным данным из приложений

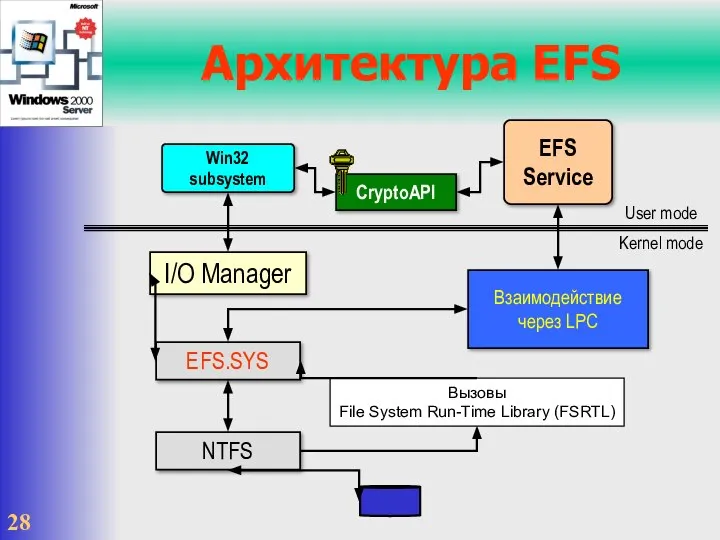

- 28. Архитектура EFS Вызовы File System Run-Time Library (FSRTL) I/O Manager EFS.SYS Win32 subsystem User mode Kernel

- 29. Шифрование файла DRF DDF Создание Data Recovery Field (RSA) Создание Data Decryption Field (RSA) Шифрование данных

- 30. Расшифровка файла DRF @KLDJK*(;lxdg;o)J)Г(?л*Щ)(&(*(#Xlk;oD; DDF Извлечение FEK (RSA) Извлечение FEK (RSA) Расшифровка данных (DESX) ...Совершенно секретно!

- 31. Особенности EFS Работает только при наличии хотя бы одного агента восстановления Нельзя зашифровать Системные файлы Сжатые

- 32. Защита коммуникаций

- 33. Secure Channel “Microsoft Unified Security Support Provider” Secure Sockets Layer (SSL) 3.0 SSL 2.0 Transport Layer

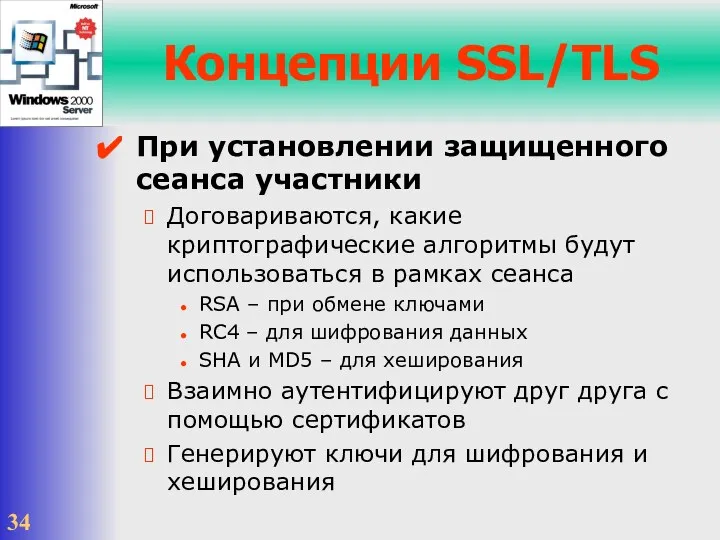

- 34. Концепции SSL/TLS При установлении защищенного сеанса участники Договариваются, какие криптографические алгоритмы будут использоваться в рамках сеанса

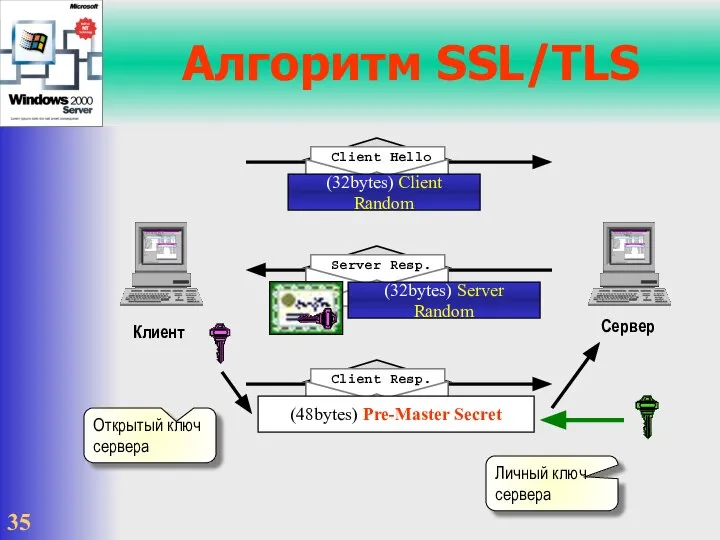

- 35. Алгоритм SSL/TLS (32bytes) Client Random (32bytes) Server Random (48bytes) Pre-Master Secret Сервер Клиент Открытый ключ сервера

- 36. Применение SSL/TLS Протоколы Secure Channel работают на уровне “Application” (OSI) Приложение должно явно поддерживать протоколы SSL/TLS

- 37. Remote Access Service Защищенное подключение удаленного клиента по PPP Два уровня аутентификации Аутентификация PPP PAP, SPAP

- 38. Интернет Виртуальные сети Защищенное подключение клиента к серверу удаленного доступа через виртуальный туннель, созданный в открытой

- 39. Туннельные протоколы Point-to-Point Tunneling Protocol (PPTP) Generic Routing Encapsulation (GRE) Шифрование Модификация протокола MPPE Layer 2

- 40. IP Security (IPSec)

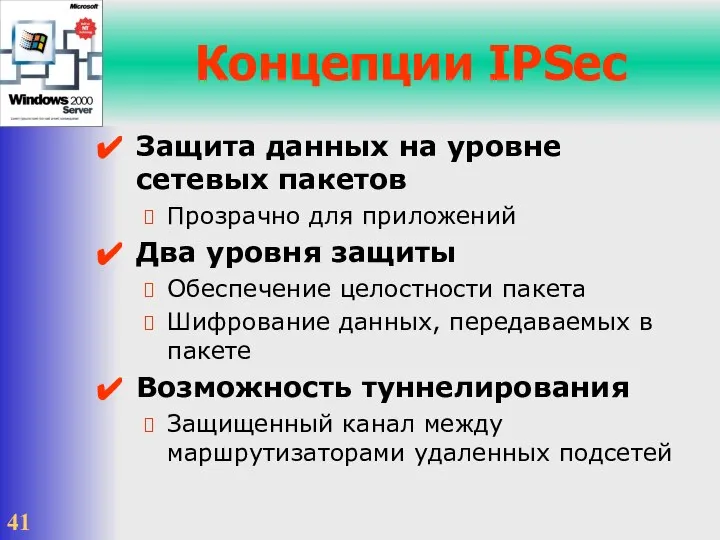

- 41. Концепции IPSec Защита данных на уровне сетевых пакетов Прозрачно для приложений Два уровня защиты Обеспечение целостности

- 42. Протоколы IPSec Authentication Header (AH) Подписывает неизменяемую часть заголовка и данные IP-пакета HMAC MD5 HMAC SHA

- 43. Протоколы IPSec Encapsulating Security Payload (ESP) Зашифровывает весь пакет, за исключением заголовков IP и ESP DES-CBC

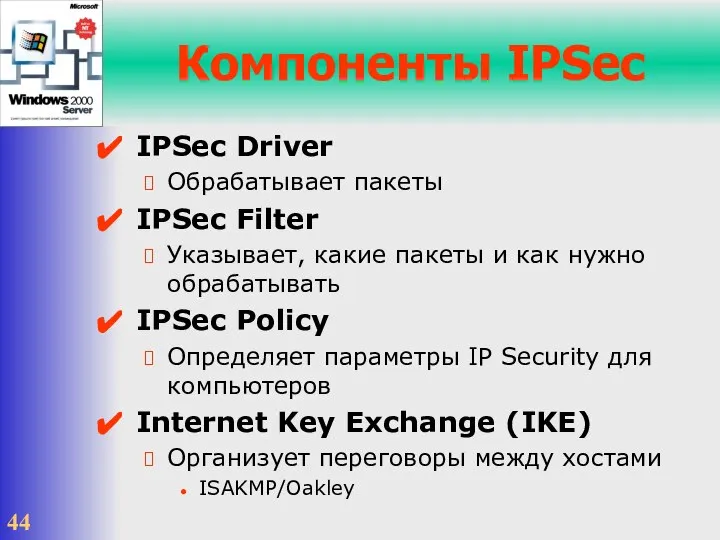

- 44. Компоненты IPSec IPSec Driver Обрабатывает пакеты IPSec Filter Указывает, какие пакеты и как нужно обрабатывать IPSec

- 45. Процессы IPSec IKE IPSec Driver IPSec Filter IPSecPolicy IPSec Driver IPSec Filter IKE Инициация переговоров Переговоры

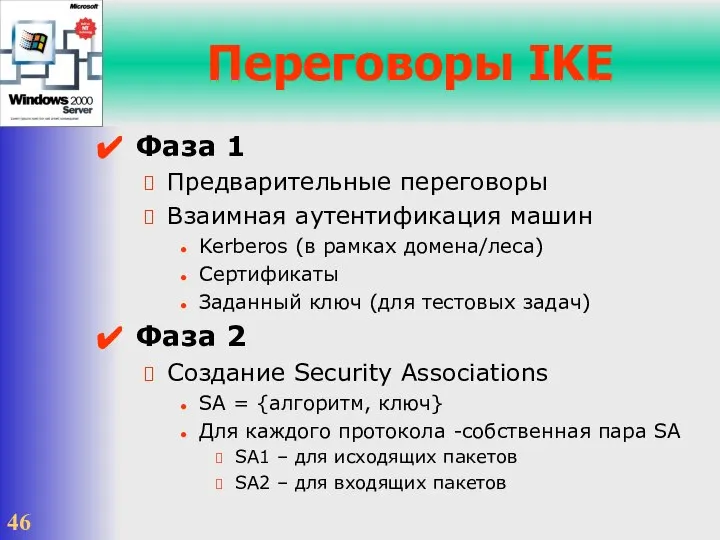

- 46. Переговоры IKE Фаза 1 Предварительные переговоры Взаимная аутентификация машин Kerberos (в рамках домена/леса) Сертификаты Заданный ключ

- 48. Скачать презентацию

Файлы и файловая система. Журналируемая файловая система

Файлы и файловая система. Журналируемая файловая система Обеспечение безопасности на основе встроенных средств MS SQL

Обеспечение безопасности на основе встроенных средств MS SQL Построение чертежа детали "Седло" в КОМПАС 3D-LT v.9

Построение чертежа детали "Седло" в КОМПАС 3D-LT v.9 Сайт NGS

Сайт NGS Дерево Фенвика

Дерево Фенвика Марафон “5 дней - 5 навыков”. Знакомство с профессией “Удаленный помощник в образовательных проектах”

Марафон “5 дней - 5 навыков”. Знакомство с профессией “Удаленный помощник в образовательных проектах” Базы данных

Базы данных Линейные структуры данных и стандартная библиотека шаблонов

Линейные структуры данных и стандартная библиотека шаблонов Действия с фрагментами рисунка в графическом редакторе Paint

Действия с фрагментами рисунка в графическом редакторе Paint Информационное обеспечение реализации инновационного технологического цикла

Информационное обеспечение реализации инновационного технологического цикла Формулы в электронных таблицах. Тест

Формулы в электронных таблицах. Тест База данных ЭБС IPRbooks www.iprbookshop.ru

База данных ЭБС IPRbooks www.iprbookshop.ru Эфирная политика России

Эфирная политика России Матрица смежности

Матрица смежности Программное обеспечение Разработал: Преподаватель информатики Сабойдалова М..А. ГБОУ СПО КО«Коммунально-строительный техникум

Программное обеспечение Разработал: Преподаватель информатики Сабойдалова М..А. ГБОУ СПО КО«Коммунально-строительный техникум Команда повторения ( цикл)

Команда повторения ( цикл) Алгоритм. Исполнители алгоритмов

Алгоритм. Исполнители алгоритмов Организация и функционирование ЭВМ. (Лекция 1)

Организация и функционирование ЭВМ. (Лекция 1) Теория компиляторов. Часть II. Лекция 3. Общие методы распараллеливания кода

Теория компиляторов. Часть II. Лекция 3. Общие методы распараллеливания кода Реляционная модели данных

Реляционная модели данных База данных (OpenOffice.org Base)

База данных (OpenOffice.org Base) Java advanced. Ввод-вывод

Java advanced. Ввод-вывод Процессор и оперативная память Проверь себя!

Процессор и оперативная память Проверь себя!  Исследование задач о понижении уровня грунтовых вод под действием системы дренажей

Исследование задач о понижении уровня грунтовых вод под действием системы дренажей Компас 3D LT

Компас 3D LT PowerShell

PowerShell Архитектура набора команд Instruction set architecture

Архитектура набора команд Instruction set architecture  Open Solutions

Open Solutions