Содержание

- 2. Борьба с компьютерным пиратством. ? N 1. Для чего вам вообще знать про все это?

- 3. Чтобы сами случайно не нарушили авторских права Чтобы знали, как можно защищать свои авторские права Чтобы

- 4. *Идеальный клиент Пользуется именно тем, что купил. *Жив, здоров, упитан, активен, аккуратен, растет и развивается, любит

- 5. Активизация работы по недолицензированию Типичная история, когда к ответственности привлекается ваши клиенты, у которого часть программ

- 6. *Легкомысленный или хитроэкономный клиент Использует/хранит/забыл удалить не только то, что купил. *Типичный фигурант судебных дел. Опасен

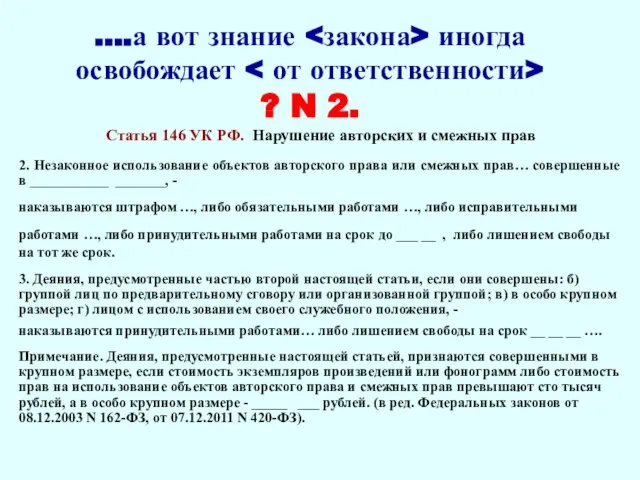

- 7. ….а вот знание иногда освобождает ? N 2. Статья 146 УК РФ. Нарушение авторских и смежных

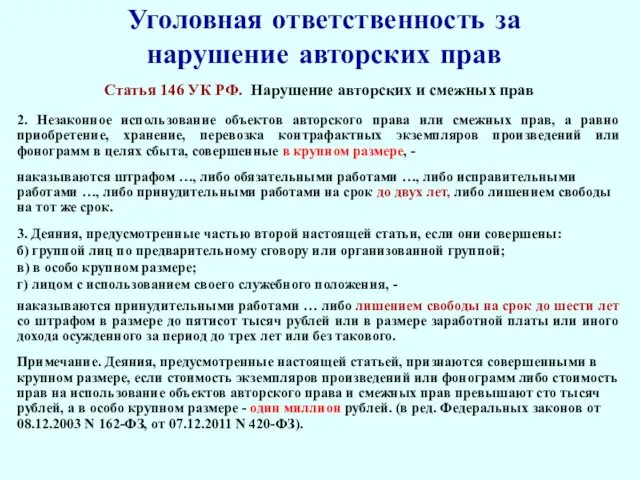

- 8. Уголовная ответственность за нарушение авторских прав Статья 146 УК РФ. Нарушение авторских и смежных прав 2.

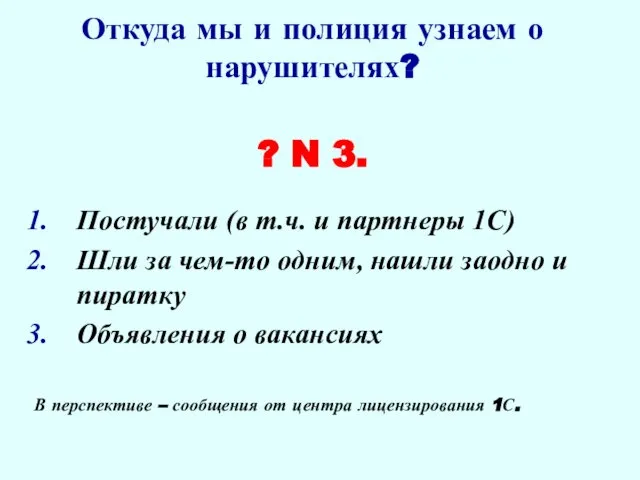

- 9. Откуда мы и полиция узнаем о нарушителях? ? N 3.

- 10. Откуда мы и полиция узнаем о нарушителях? ? N 3. Постучали (в т.ч. и партнеры 1С)

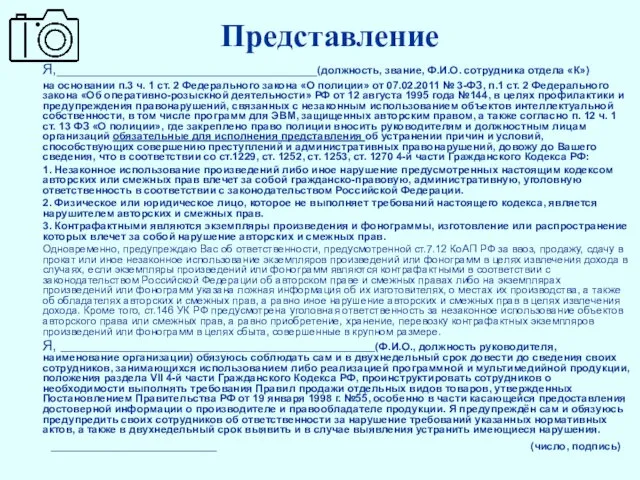

- 11. Представление Я,_________________________________(должность, звание, Ф.И.О. сотрудника отдела «К») на основании п.3 ч. 1 ст. 2 Федерального закона

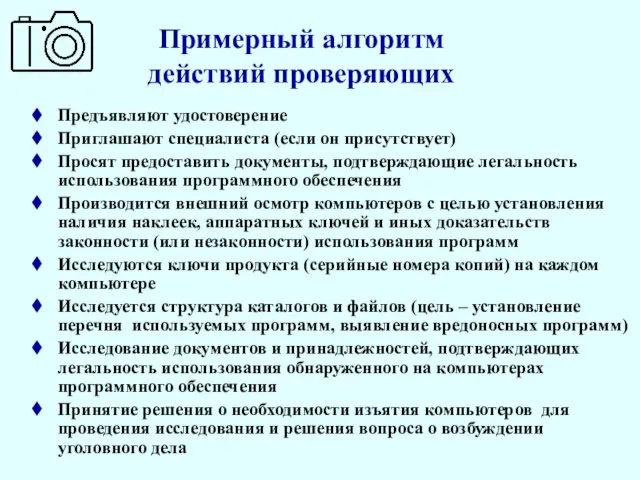

- 12. Примерный алгоритм действий проверяющих Предъявляют удостоверение Приглашают специалиста (если он присутствует) Просят предоставить документы, подтверждающие легальность

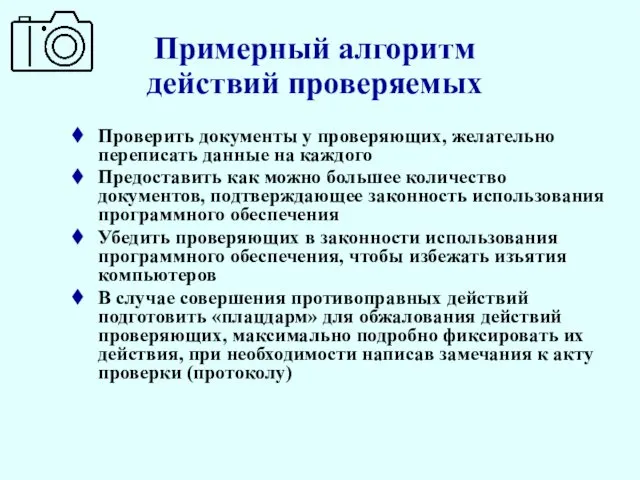

- 13. Примерный алгоритм действий проверяемых Проверить документы у проверяющих, желательно переписать данные на каждого Предоставить как можно

- 14. Наш ответ - активизация профилактики и аудит Мы должны помочь клиенту раньше, чем придет проверка. Убрать

- 15. Расскажите клиентам об опасности Сайт НП ППП www.appp.ru

- 17. Проведите аудит

- 18. Важно! Аудит - это очень ответственно: если после вас полиция что-то найдет, клиент заплатит дважды Продумайте,

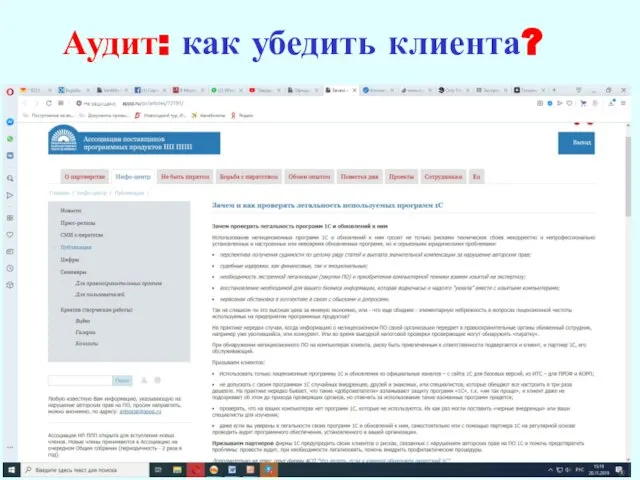

- 19. Аудит: как убедить клиента?

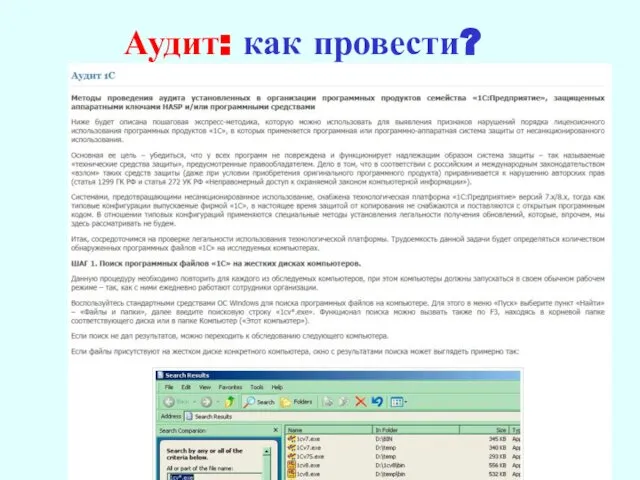

- 20. Аудит: как провести?

- 21. Аудит: что ищем? Найти, какие программы 1С установлены Проверить, не взломана ли защита При возможности -

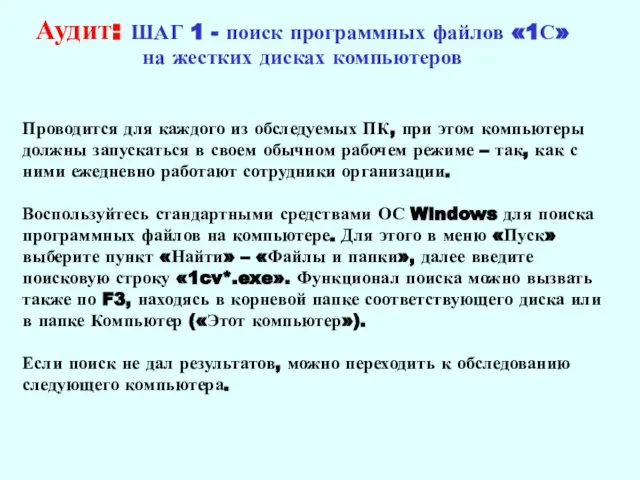

- 22. Аудит: ШАГ 1 - поиск программных файлов «1С» на жестких дисках компьютеров Проводится для каждого из

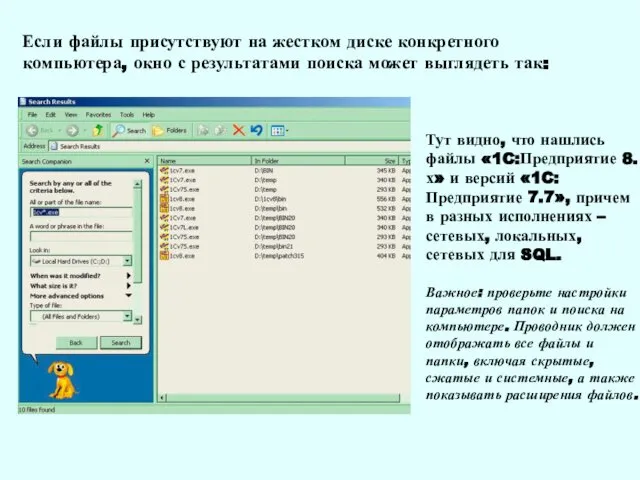

- 23. Если файлы присутствуют на жестком диске конкретного компьютера, окно с результатами поиска может выглядеть так: Тут

- 24. *Легкомысленный или хитромудроэкономный клиент Пользуется купленным, но взломанным. *Типичный фигурант судебных дел. Опасен тем, что при

- 25. Статья 273. Создание, использование и распространение вредоносных компьютерных программ (в ред. Федерального закона от 07.12.2011 N

- 26. Статья 273. Создание, использование и распространение вредоносных компьютерных программ (в ред. Федерального закона от 07.12.2011 N

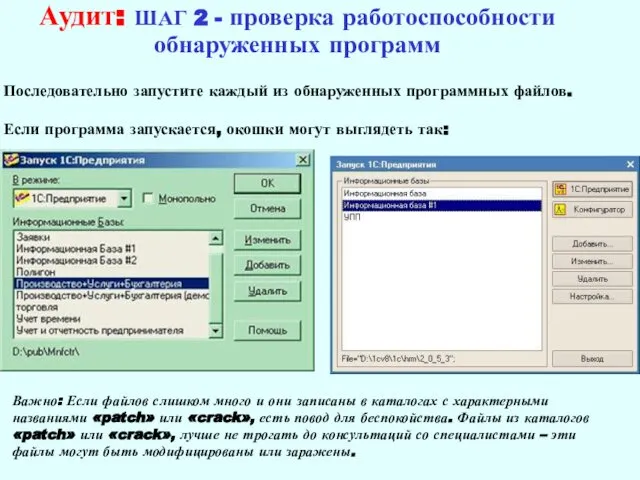

- 27. Аудит: ШАГ 2 - проверка работоспособности обнаруженных программ Последовательно запустите каждый из обнаруженных программных файлов. Если

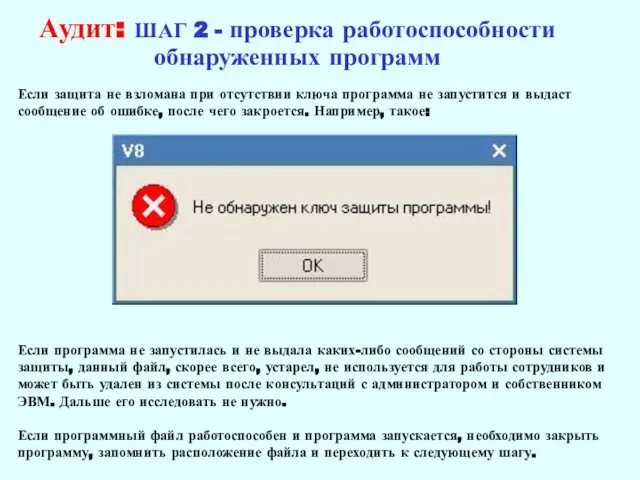

- 28. Аудит: ШАГ 2 - проверка работоспособности обнаруженных программ Если защита не взломана при отсутствии ключа программа

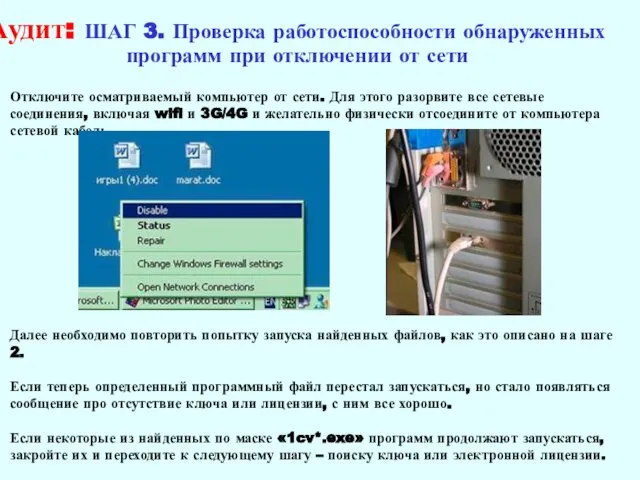

- 29. Аудит: ШАГ 3. Проверка работоспособности обнаруженных программ при отключении от сети Отключите осматриваемый компьютер от сети.

- 30. Аудит: ШАГ 4. Проверка работоспособности обнаруженных программ при отключении ключа защиты Проверьте, подключен ли к системному

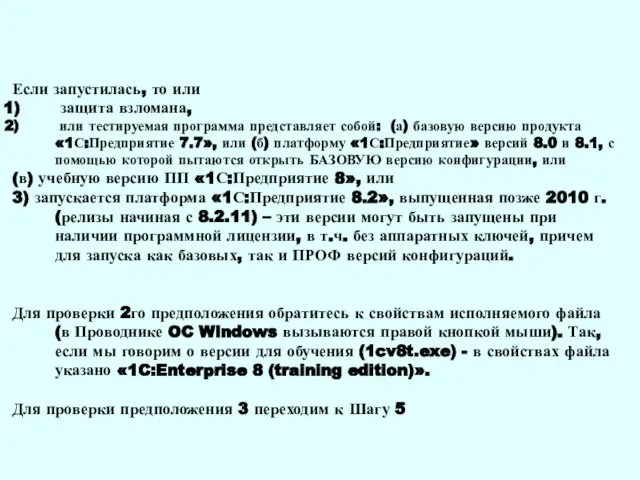

- 31. Если запустилась, то или защита взломана, или тестируемая программа представляет собой: (а) базовую версию продукта «1С:Предприятие

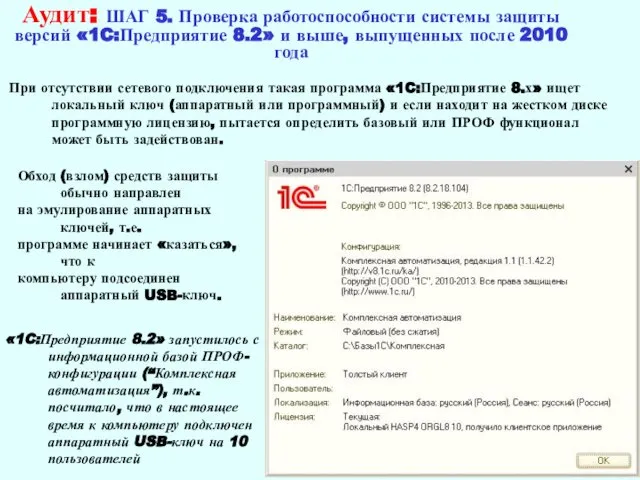

- 32. Аудит: ШАГ 5. Проверка работоспособности системы защиты версий «1C:Предприятие 8.2» и выше, выпущенных после 2010 года

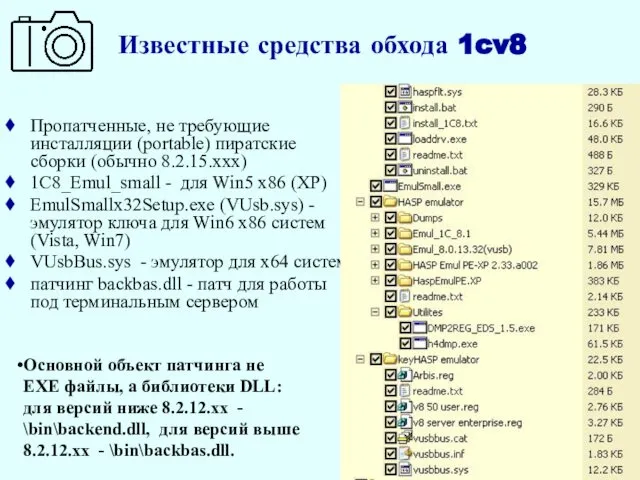

- 33. Известные средства обхода 1cv8 Пропатченные, не требующие инсталляции (portable) пиратские сборки (обычно 8.2.15.ххх) 1C8_Emul_small - для

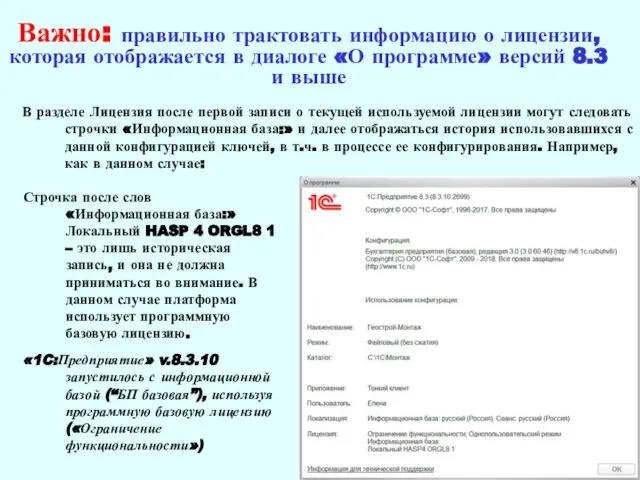

- 34. Важно: правильно трактовать информацию о лицензии, которая отображается в диалоге «О программе» версий 8.3 и выше

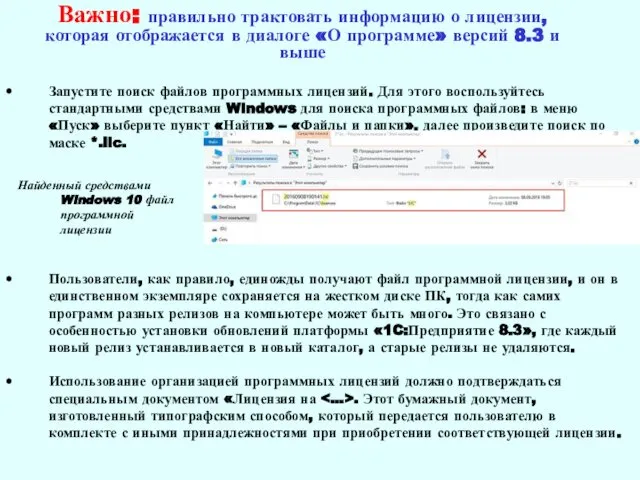

- 35. Важно: правильно трактовать информацию о лицензии, которая отображается в диалоге «О программе» версий 8.3 и выше

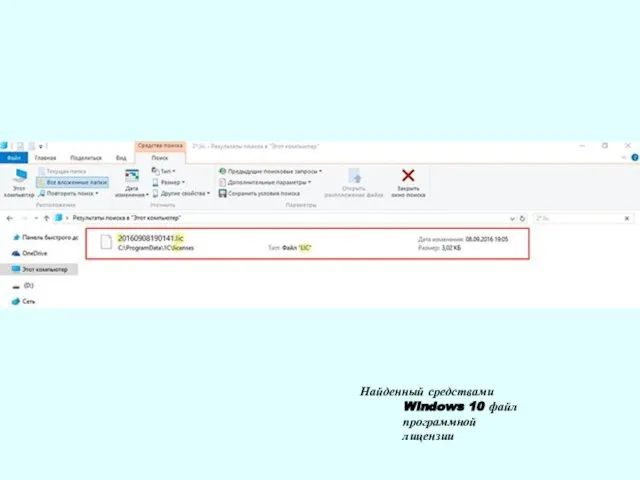

- 36. Найденный средствами Windows 10 файл программной лицензии

- 37. Прикладные конфигурации Далее проверьте компьютеры на предмет нахождения прикладных конфигураций. Задача – выявить те из них,

- 38. Важно: правильная интерпретация результатов и итог аудита Итак, мы проверили основную массу найденных файлов 1cv*.exe на

- 39. Аудит: ответственность Аудит - это очень ответственно: если после вас полиция что-то найдет, клиент заплатит дважды

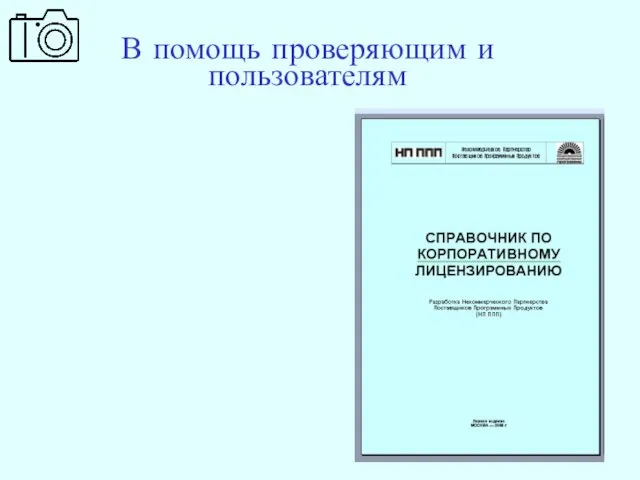

- 40. В помощь проверяющим и пользователям

- 41. Опыт партнера «Русский стандарт», Тамбов, Наталья Фоменко

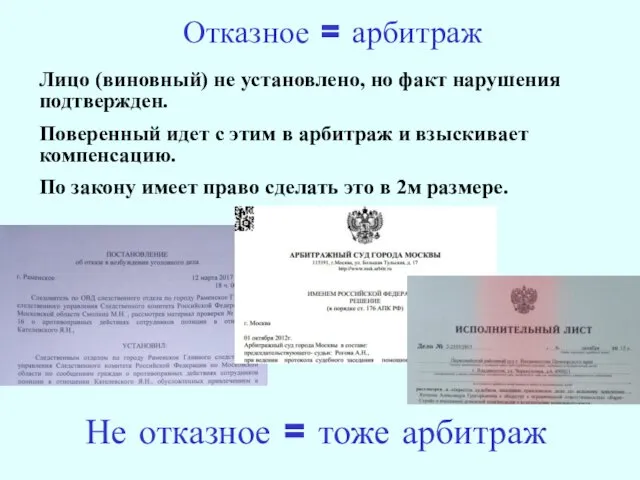

- 42. Не отказное = тоже арбитраж Лицо (виновный) не установлено, но факт нарушения подтвержден. Поверенный идет с

- 43. *Легкомысленный или хитроэкономный клиент Экономит на легальных обновлениях. *Типичный фигурант судебных дел. Опасен тем, что при

- 44. Ответственность за незаконные обновления программ 1С Контроль правомерности использования конфигурации

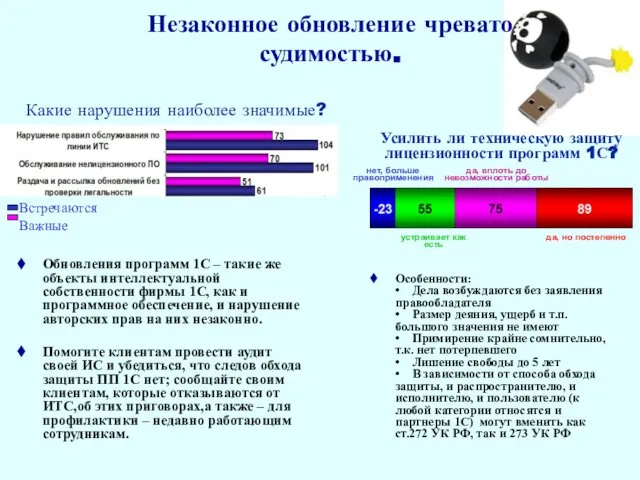

- 45. Обновления программ 1С – такие же объекты интеллектуальной собственности фирмы 1С, как и программное обеспечение, и

- 46. Ситосенко Елена руководитель проектов интернет- поддержки пользователей Контроль правомерности использования конфигурации

- 47. Ситосенко Елена руководитель проектов интернет- поддержки пользователей Контроль правомерности использования конфигурации

- 48. Ситосенко Елена руководитель проектов интернет- поддержки пользователей Контроль правомерности использования конфигурации

- 49. Ситосенко Елена руководитель проектов интернет- поддержки пользователей Контроль правомерности использования конфигурации

- 51. Мы умеем отличать свои типовые конфигурации от чужих, написанных «с нуля». Это умеет делать платформа. Идентифицируем

- 52. Условия использования релиза конфигурации Проверяется легальность не получения обновления программы, а легальность ее использования Пока у

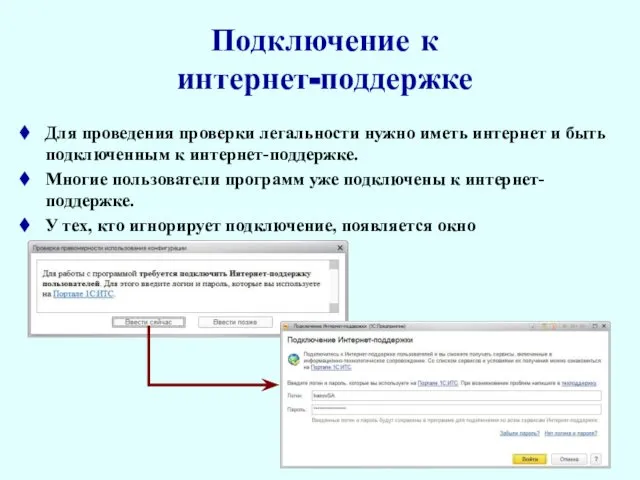

- 53. Подключение к интернет-поддержке Для проведения проверки легальности нужно иметь интернет и быть подключенным к интернет-поддержке. Многие

- 54. Подключение интернет-поддержки Подключение к интернет-поддержке в конфигурации становится полезно не только для работы с сервисами сопровождения,

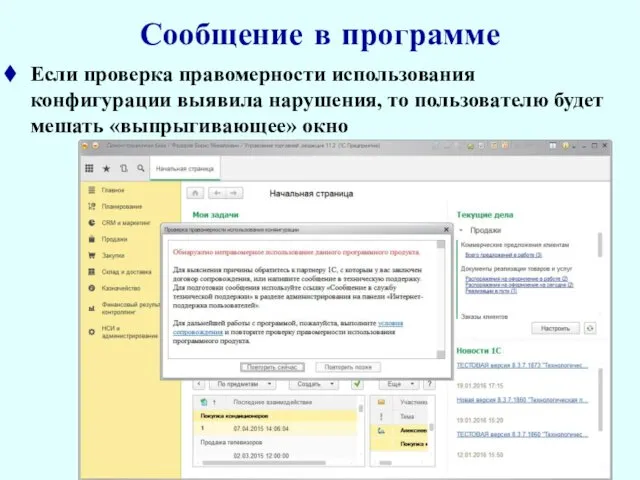

- 55. Сообщение в программе Если проверка правомерности использования конфигурации выявила нарушения, то пользователю будет мешать «выпрыгивающее» окно

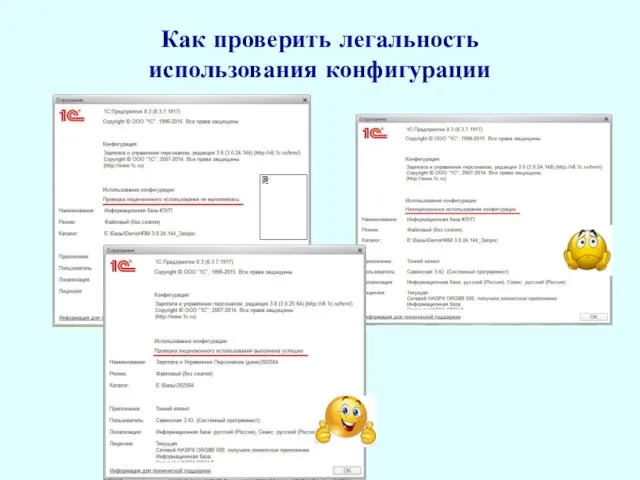

- 56. Как проверить легальность использования конфигурации

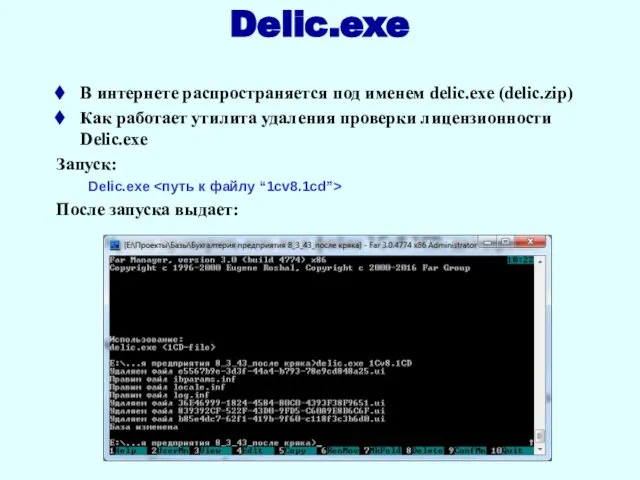

- 57. Delic.exe В интернете распространяется под именем delic.exe (delic.zip) Как работает утилита удаления проверки лицензионности Delic.exe Запуск:

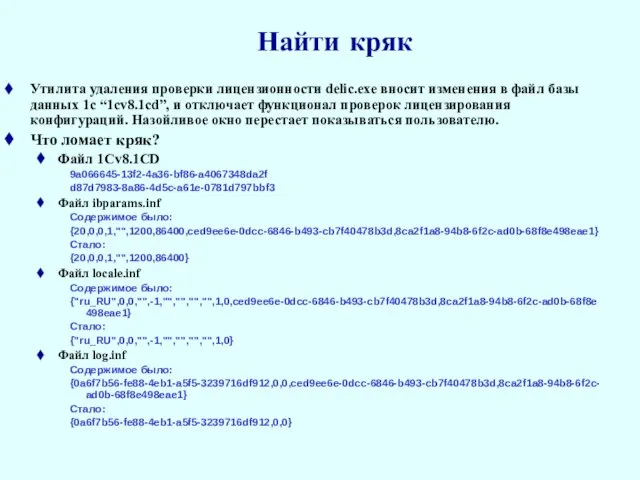

- 58. Утилита удаления проверки лицензионности delic.exe вносит изменения в файл базы данных 1с “1cv8.1cd”, и отключает функционал

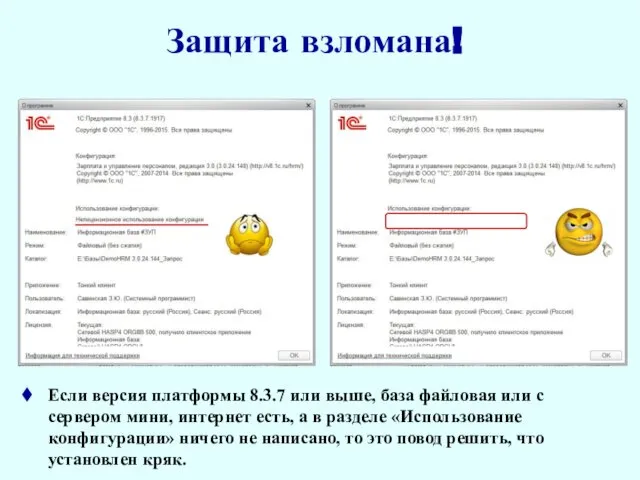

- 59. Защита взломана! Если версия платформы 8.3.7 или выше, база файловая или с сервером мини, интернет есть,

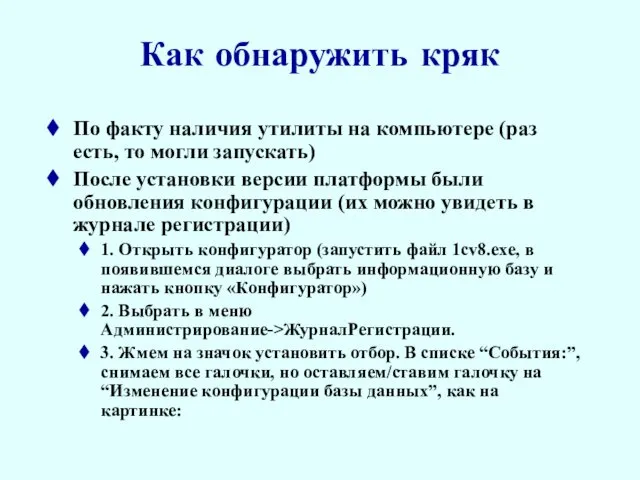

- 60. Как обнаружить кряк По факту наличия утилиты на компьютере (раз есть, то могли запускать) После установки

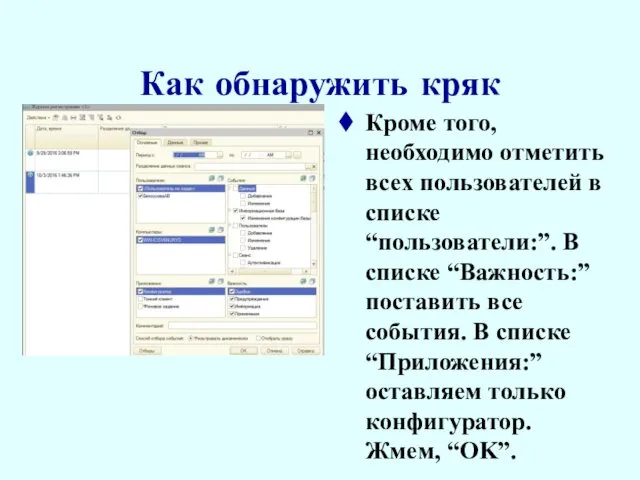

- 61. Как обнаружить кряк Кроме того, необходимо отметить всех пользователей в списке “пользователи:”. В списке “Важность:” поставить

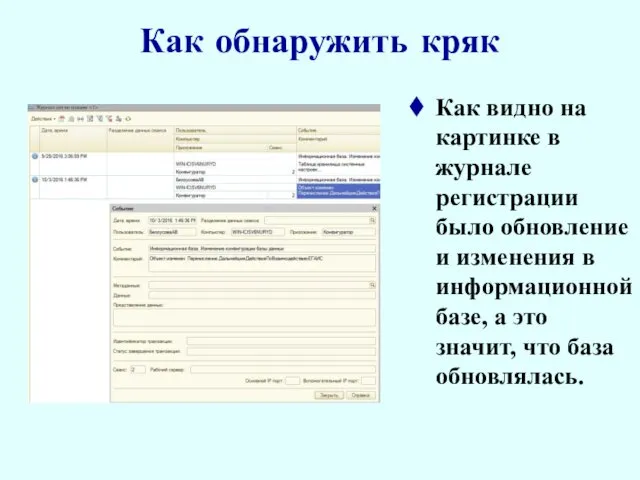

- 62. Как обнаружить кряк Как видно на картинке в журнале регистрации было обновление и изменения в информационной

- 63. Как обнаружить кряк Таким образом, по журналу регистрации и окну “О программе” (“Использование конфигурации” будет пустой)

- 64. А что же делать с незаконными ИТС? ? N 5. Убеждать качеством/сервисом/поддержкой Взывать к совести и

- 65. Можно прогнозировать, что активная борьба с незаконными обновлениями продолжится Помимо снижения юридических рисков, использование лицензионного ПО

- 66. Чего не делать? Не обслуживать нелицензионное ПО! Даже временно. Даже лучшему другу. Для этого – провести

- 67. * Судимость – это очень неприятно. *Кто виноват? Позаботьтесь о личной безопасности

- 68. Вы заинтересованы в том, чтобы ваш клиент был жив-здоров-упитан-весел-настроен на рост и развитие. Заботьтесь о нем.

- 69. Распространители «Черные внедренцы», «обновленцы» Оказывают услуги по установке, обслуживанию и обновлению контрафактных экземпляров по заказам конечных

- 70. ….что мы – НП ППП и дистрибуторы - делаем для борьбы с распространителями нелицензионного ПО 1С

- 71. Дезинфекция – как это было в 2014г Вашими силами был проведен обзвон по объявлениям в 17

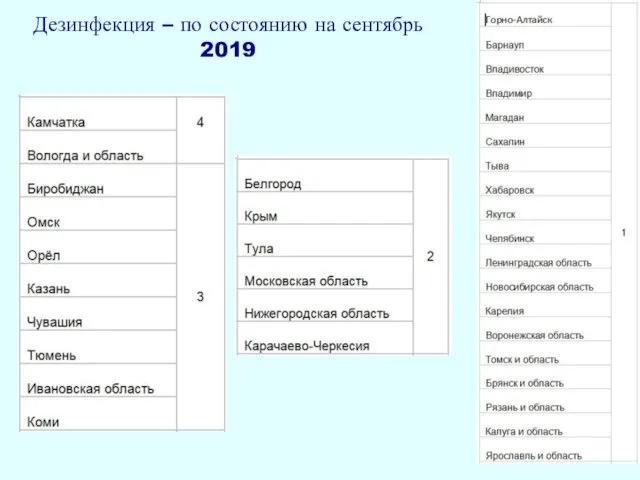

- 72. Дезинфекция – по состоянию на сентябрь 2019

- 73. ….что мы – НП ППП и дистрибуторы - делаем для борьбы с распространителями нелицензионного ПО 1С

- 74. Дела по «установщикам» нелицензионных программ Из всех видов пиратства деятельность «черных внедренцев» приносит наибольший вред, так

- 76. Кто вам помогает в защите вашего рынка от пиратов? ? N 8 Государство в целом Полиция,

- 77. В 2001 году Президент В.В. Путин встречался с представителями IT–индустрии. После встречи усилилась борьба с пиратством

- 78. Важность защиты интеллектуальной собственности была вновь подтверждена в Послании Президента Федеральному Собранию 1 марта 2018 года

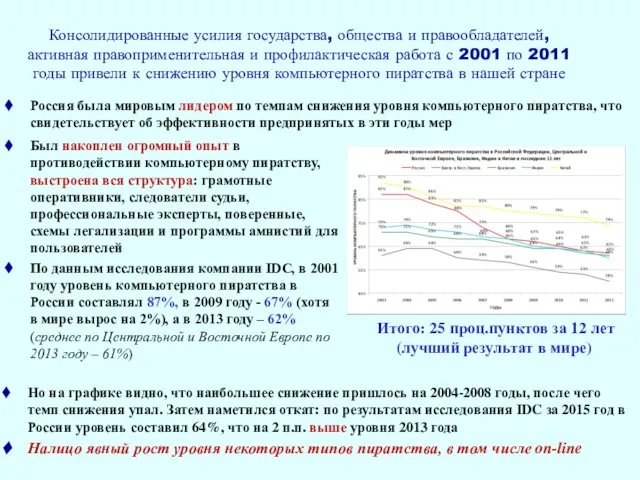

- 79. Консолидированные усилия государства, общества и правообладателей, активная правоприменительная и профилактическая работа с 2001 по 2011 годы

- 80. Роль личности в истории Хороший поверенный – кто он? Где найти? Один из самых эффективных поверенный

- 81. Что делать, в случае обнаружения пиратки 1С? ? N 9

- 82. Что делать, в случае обнаружения пиратки 1С? ? N 9 Провести воспитательную беседу с нарушителем Написать

- 83. Ассоциация поставщиков программных продуктов «НП ППП» Обеспечение единого правового пространства для производителей и потребителей программной продукции

- 84. Конференции, тренинги, семинары для полиции, экспертов, поверенных. Свои собственные и чужие. В этом году: 3-4 июня

- 85. Вступайте в НП ППП…а зачем? ? N 10

- 86. Вступайте в НП ППП…а зачем? ? N 10 Хотя бы на уровне декларирования и своего голоса

- 87. Чтобы сами случайно не нарушили авторских права Чтобы знали, как можно защищать свои авторские права Чтобы

- 89. Скачать презентацию

20140118_pervaya_duma

20140118_pervaya_duma Итоги международного форума Российская энергетическая неделя: энергия для глобального роста

Итоги международного форума Российская энергетическая неделя: энергия для глобального роста Воздушные холодильники и холодильники-конденсаторы

Воздушные холодильники и холодильники-конденсаторы Презентация к 41 параграфу

Презентация к 41 параграфу Система прерываний ЭВМ

Система прерываний ЭВМ Никель. История происхождения

Никель. История происхождения Местоположение РЦ Богородск

Местоположение РЦ Богородск Влияние лидерства на организационное управление

Влияние лидерства на организационное управление Russian dachas

Russian dachas Домашний ПК для учебы и игр.( Стоимость до 45 000 руб)

Домашний ПК для учебы и игр.( Стоимость до 45 000 руб) 20120125_pervaya_mirovaya_voyna_chast1

20120125_pervaya_mirovaya_voyna_chast1 Афганистан - живая память

Афганистан - живая память ПриложениеВ Все об Автом

ПриложениеВ Все об Автом Ассистивные технологии Assistive technology – AT

Ассистивные технологии Assistive technology – AT Презентация

Презентация راهنمای انتخاب فرایندهای تصفیه آب

راهنمای انتخاب فرایندهای تصفیه آب mustaqillik

mustaqillik Сооружения на газопроводах. Компенсаторы, конденсатосборники

Сооружения на газопроводах. Компенсаторы, конденсатосборники Мои домашние питомцы

Мои домашние питомцы Технология производства мягкого творога

Технология производства мягкого творога Трансформаторы. Электрические машины постоянного и переменного тока

Трансформаторы. Электрические машины постоянного и переменного тока Подъёмно-транспортное оборудование. Классификация и разновидности

Подъёмно-транспортное оборудование. Классификация и разновидности Религия древних египтян

Религия древних египтян

Рассуждение

Рассуждение 20171106_1_urok_literatura

20171106_1_urok_literatura Виды работы с пластилином. Рисуем мазками

Виды работы с пластилином. Рисуем мазками 20131127_matematicheskiy_turnir

20131127_matematicheskiy_turnir