Содержание

- 2. Цель: Выбор мобильного устройства и организация оптимальной защиты от возможных угроз. Задачи: Анализ терминологии предметной области

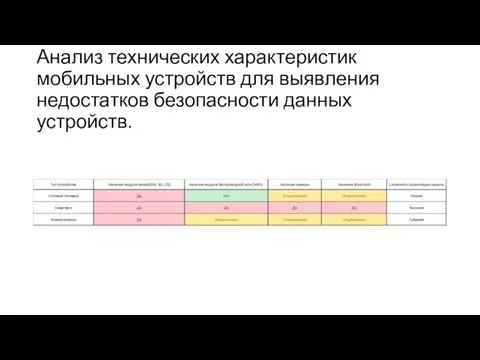

- 3. Анализ технических характеристик мобильных устройств для выявления недостатков безопасности данных устройств.

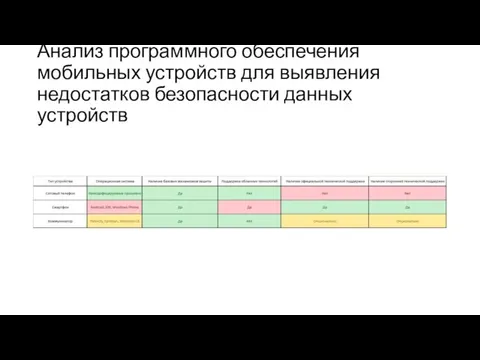

- 4. Анализ программного обеспечения мобильных устройств для выявления недостатков безопасности данных устройств

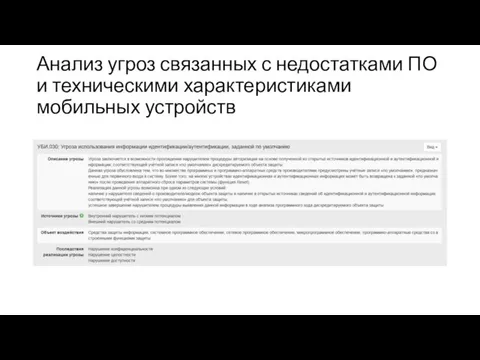

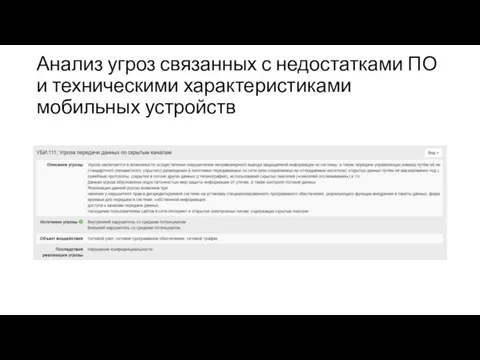

- 5. Анализ угроз связанных с недостатками ПО и техническими характеристиками мобильных устройств

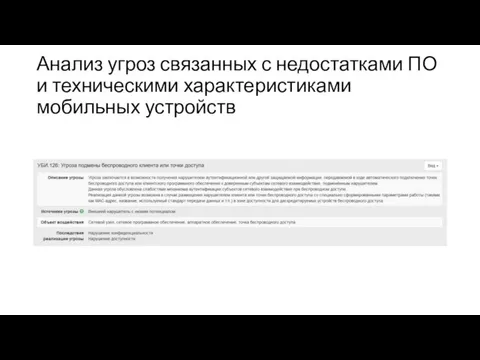

- 6. Анализ угроз связанных с недостатками ПО и техническими характеристиками мобильных устройств

- 7. Анализ угроз связанных с недостатками ПО и техническими характеристиками мобильных устройств

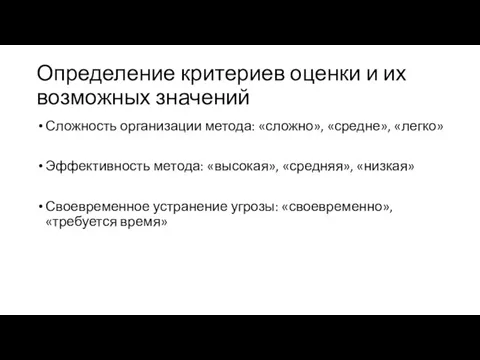

- 8. Определение критериев оценки и их возможных значений Сложность организации метода: «сложно», «средне», «легко» Эффективность метода: «высокая»,

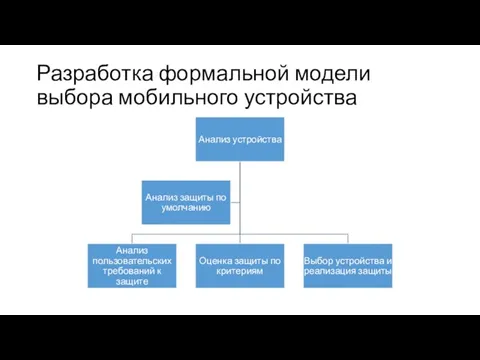

- 9. Разработка формальной модели выбора мобильного устройства

- 10. Список используемых источников Определение «Мобильное устройство»: https://ru.wikipedia.org/wiki/Мобильное_устройство Определение «Смартфон»: https://ru.wikipedia.org/wiki/Смартфон Определение «iOS»: https://ru.wikipedia.org/wiki/IOS Определение «Android»: https://ru.wikipedia.org/wiki/Android

- 11. Список используемых источников Мобильные телефоны для/против спецслужб: https://habr.com/ru/company/neuronspace/blog/264235/ Прослушивание мобильных телефонов и их защита: https://habr.com/ru/post/238923/ Анализ

- 12. Список используемых источников Атака со смартфона: знакомимся с Kali NetHunter: https://xakep.ru/2015/04/07/195-kalinethunter/ Антивирусы: https://xakep.ru/2013/10/11/61408/ Безопасный смартфон. Защита:

- 14. Скачать презентацию

Системы железнодорожной автоматики, телемеханики и связи

Системы железнодорожной автоматики, телемеханики и связи Салфетки-Подушки

Салфетки-Подушки Петропавловск-Камчатский. Энергоэффективный жилой дом

Петропавловск-Камчатский. Энергоэффективный жилой дом Тема 1

Тема 1 Гемостаз. Видовые и индивидуальные свойства крови

Гемостаз. Видовые и индивидуальные свойства крови Вопросы для размышления

Вопросы для размышления Вводный 12+

Вводный 12+ Исследование способов поддержания нефтеотдачи пластов углеводородов на поздних стадиях разработки

Исследование способов поддержания нефтеотдачи пластов углеводородов на поздних стадиях разработки Коммерческое предложение по разработке сайта

Коммерческое предложение по разработке сайта Архитектура как вид искусства, возможности ознакомления дошкольников с архитектурой

Архитектура как вид искусства, возможности ознакомления дошкольников с архитектурой ВИ 10.17-20 Война в Африке и Тихом океане сайт

ВИ 10.17-20 Война в Африке и Тихом океане сайт Обязанности машиниста при нахождении состава в ТО-1 на станционных путях

Обязанности машиниста при нахождении состава в ТО-1 на станционных путях Секреты совместного воспитания

Секреты совместного воспитания Анализ мониторинга простоя локомотивов серии ТЭ10 в/и в СЛД Печора на плановых видах ремонта

Анализ мониторинга простоя локомотивов серии ТЭ10 в/и в СЛД Печора на плановых видах ремонта Карантин – не время скучать

Карантин – не время скучать Животноводство. Направления скотоводства

Животноводство. Направления скотоводства Мастер-класс Бумажные цветы и их применение

Мастер-класс Бумажные цветы и их применение Справочно-библиографический аппарат библиотеки (СБА)

Справочно-библиографический аппарат библиотеки (СБА) Корпоративные Ведомственные иНновационные решения. Diamonds of Russia

Корпоративные Ведомственные иНновационные решения. Diamonds of Russia Сила влияния Божьего слуги

Сила влияния Божьего слуги Цифровые телевизионные системы,

Цифровые телевизионные системы, 20120517_pr_dementev_nxpowerlite

20120517_pr_dementev_nxpowerlite Использование методов оценки при процедуре ОВОС(метод многомерной статистики, метод имитационного моделирования, сетевой метод)

Использование методов оценки при процедуре ОВОС(метод многомерной статистики, метод имитационного моделирования, сетевой метод) С днем рождения, Ольга

С днем рождения, Ольга Погрузочно-разгрузочные работы на станциях

Погрузочно-разгрузочные работы на станциях Пушно-меховые товары

Пушно-меховые товары Сокращение времени обходов оборудования, повышение качества обходов оборудования

Сокращение времени обходов оборудования, повышение качества обходов оборудования Системная плата (материнская)

Системная плата (материнская)