Содержание

- 2. ЦЕЛИ И ЗАДАЧИ ПРОЦЕДУРНОГО УРОВНЯ ИБ Процедурный уровень включает в себя организационно-технические меры, направленные на людей.

- 3. Выделяются следующие группы мер процедурного уровня. управление персоналом; физическая защита; поддержание работоспособности; реагирование на нарушения режима

- 4. 1. До приема на работу – описание должности. Цель: оценить ее критичность и спланировать процедуру проверки

- 5. 2. До заведения системного счета – обучение. Служебные обязанности Нормы и процедуры информационной безопасности. 3. В

- 6. 5 Администрирование лиц, работающих по контракту (выполнение внедренческих проектов, аутсорсинг и т.п.) Обратить внимание на Соблюдение

- 7. ФИЗИЧЕСКАЯ ЗАЩИТА 6 Включает: защиту зданий и прилегающей территории, поддерживающей инфраструктуры, вычислительной техники, носителей данных. Основной

- 8. ФИЗИЧЕСКАЯ ЗАЩИТА 6 Основные направления: физическое управление доступом: контроль входа-выхода Определить периметр безопасности и внешний интерфейс

- 9. защита поддерживающей инфраструктуры – Защита систем электро-, водо- и теплоснабжения, кондиционеров средств коммуникаций Необходимо: защищать оборудование

- 10. защита от перехвата данных по оптическому, вибро-акустическому электромагинтному каналам, с использованием мобильных носителей Меры: Расширение контролируемой

- 11. ОБЕСПЕЧЕНИЕ РАБОТОСПОСОБНОСТИ ИНФОРМАЦИОННЫХ СИСТЕМ 8 Основная проблема в большинстве случаев: - Недооценка факторов безопасности в повседневной

- 12. конфигурационное управление – обеспечить контроль и фиксирование изменений, вносимых в программную конфигурацию; резервное копирование – выработать

- 13. РЕАГИРОВАНИЕ НА НАРУШЕНИЯ РЕЖИМА БЕЗОПАСНОСТИ Цели : локализация инцидента и уменьшение наносимого вреда; «Горячая линия» по

- 14. ПЛАНИРОВАНИЕ ВОССТАНОВИТЕЛЬНЫХ РАБОТ Планирование восстановительных работ позволяет Быть в готовности на случай аварии, Уменьшить ущерб от

- 15. ПЛАНИРОВАНИЕ ВОССТАНОВИТЕЛЬНЫХ РАБОТ определение перечня возможных аварий (на основе сценариев вероятного развития событий); разработка стратегии восстановительных

- 16. ОСНОВНЫЕ АСПЕКТЫ ПРОГРАММНО-ТЕХНИЧЕСКОГО УРОВНЯ ИБ Программно-технический уровень включает меры, направленные на контроль компьютерных сущностей - оборудования,

- 17. СЕРВИСЫ БЕЗОПАСНОСТИ Относятся к категории вспомогательных сервисов. Включают: идентификация и аутентификация; управление доступом; протоколирование и аудит;

- 18. СЕРВИСЫ БЕЗОПАСНОСТИ Основные классы сервисов безопасности превентивные, препятствующие нарушениям ИБ; меры обнаружения нарушений; локализующие, сужающие зону

- 19. ОСОБЕННОСТИ СОВРЕМЕННЫХ КИС С ТОЧКИ ЗРЕНИЯ БЕЗОПАСНОСТИ Территориальная распределенность корпоративной сети с выходом за пределы контролируемой

- 20. ОСОБЕННОСТИ СОВРЕМЕННЫХ КИС С ТОЧКИ ЗРЕНИЯ БЕЗОПАСНОСТИ Присутствие активных агентов (например, апплеты), передаваемых с одной машины

- 21. АРХИТЕКТУРНАЯ БЕЗОПАСНОСТЬ Теоретическая основа решения проблемы архитектурной безопасности – в интерпретации "Оранжевой книги" для сетевых конфигураций.

- 22. АРХИТЕКТУРНАЯ БЕЗОПАСНОСТЬ Основные выводы из приведенного утверждения. Необходимость выработки и проведения в жизнь единой политики безопасности;

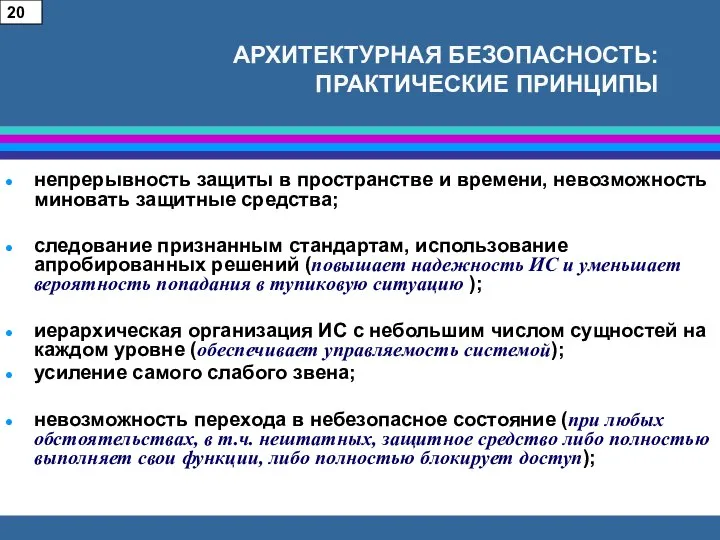

- 23. АРХИТЕКТУРНАЯ БЕЗОПАСНОСТЬ: ПРАКТИЧЕСКИЕ ПРИНЦИПЫ непрерывность защиты в пространстве и времени, невозможность миновать защитные средства; следование признанным

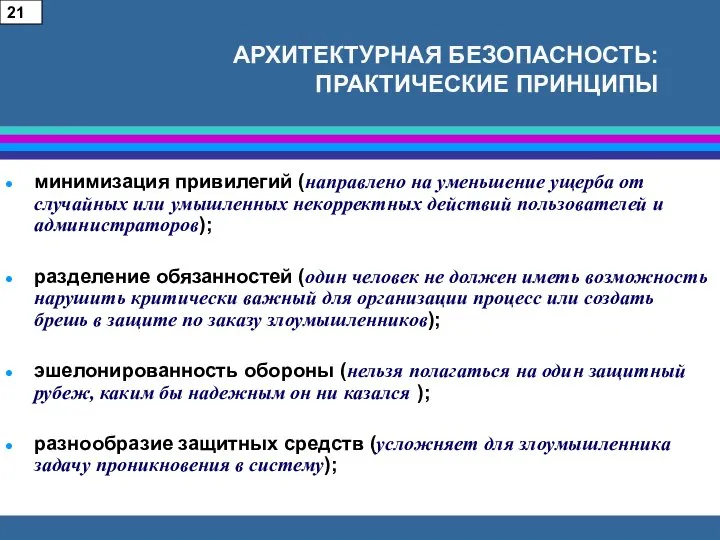

- 24. АРХИТЕКТУРНАЯ БЕЗОПАСНОСТЬ: ПРАКТИЧЕСКИЕ ПРИНЦИПЫ минимизация привилегий (направлено на уменьшение ущерба от случайных или умышленных некорректных действий

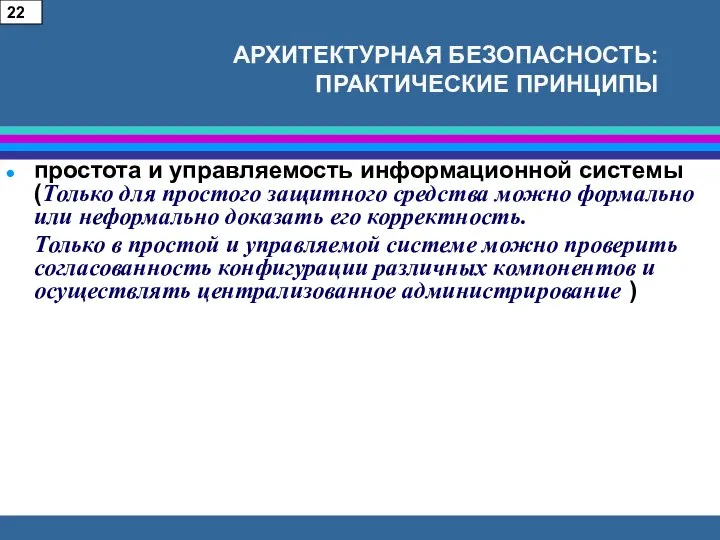

- 25. АРХИТЕКТУРНАЯ БЕЗОПАСНОСТЬ: ПРАКТИЧЕСКИЕ ПРИНЦИПЫ простота и управляемость информационной системы (Только для простого защитного средства можно формально

- 27. Скачать презентацию

Увеличение числа в 10,100,1000 раз. Путешествие по городу.

Увеличение числа в 10,100,1000 раз. Путешествие по городу. Gateway. Октавия второго поколения

Gateway. Октавия второго поколения Российский государственный педагогический университет им. А.И.Герцена Факультет безопасности жизнедеятельности «Синдром Да

Российский государственный педагогический университет им. А.И.Герцена Факультет безопасности жизнедеятельности «Синдром Да Презентация "Система управления персоналом организации" - скачать презентации по Экономике

Презентация "Система управления персоналом организации" - скачать презентации по Экономике United States Constitution, document creation history structure and principles

United States Constitution, document creation history structure and principles Презентация "Семейный бюджет" - скачать презентации по Экономике

Презентация "Семейный бюджет" - скачать презентации по Экономике Прошу дождя

Прошу дождя Видимая среда вокруг нас

Видимая среда вокруг нас Презентация Основные виды страхования

Презентация Основные виды страхования Модели качества в програмной инженерии

Модели качества в програмной инженерии Сварные фермы. Сварные фермы: их типы, характеристика, компоновка и области применения

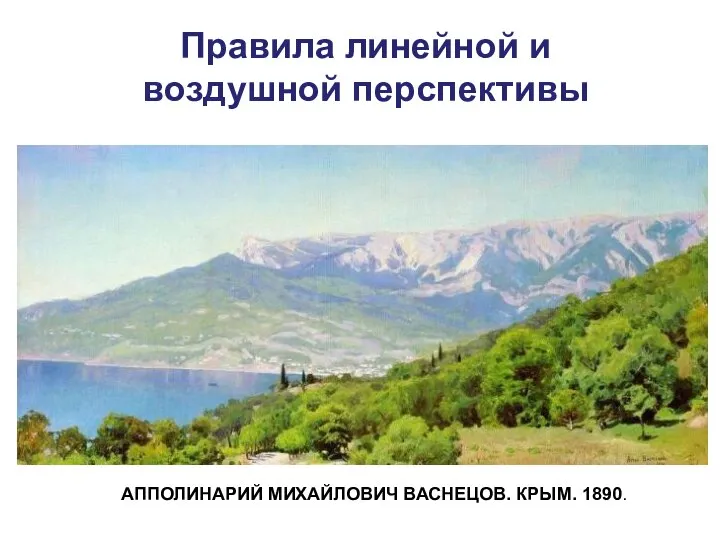

Сварные фермы. Сварные фермы: их типы, характеристика, компоновка и области применения Правила линейной и воздушной перспективы

Правила линейной и воздушной перспективы Монополия в рыночной экономике

Монополия в рыночной экономике Sygnał

Sygnał Микрокомпьютер Lego EV3

Микрокомпьютер Lego EV3 Аренда. Договор аренды. Лизинг и его виды

Аренда. Договор аренды. Лизинг и его виды Новый год шагает по планете

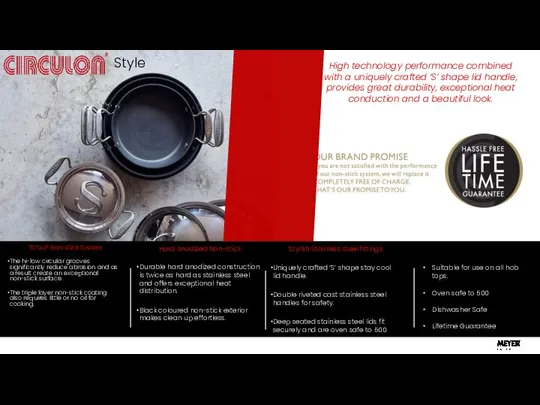

Новый год шагает по планете Circulon Style_FD (2)

Circulon Style_FD (2) Средства связи

Средства связи Металдар мен қорытпалардың шөгуі

Металдар мен қорытпалардың шөгуі  Уклад кубанской семьи

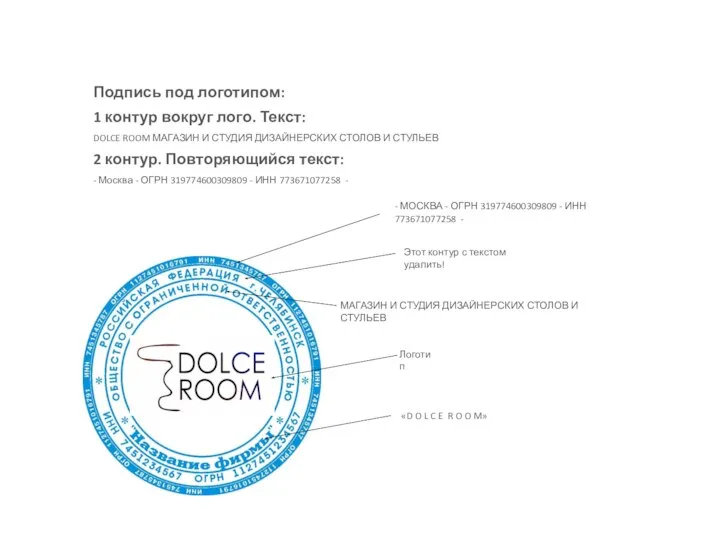

Уклад кубанской семьи Магазин и студия дизайнерских столов и стульев

Магазин и студия дизайнерских столов и стульев Пересечение поверхностей

Пересечение поверхностей 02Извещение о НС

02Извещение о НС Тип: Лагер. Стиль: Жигулевское 60-х годов

Тип: Лагер. Стиль: Жигулевское 60-х годов Состояние и функционирование систем

Состояние и функционирование систем Презентация на тему "мир цветов" - скачать презентации по Педагогике

Презентация на тему "мир цветов" - скачать презентации по Педагогике DSC-928 switcher

DSC-928 switcher