Содержание

- 2. В БОЛЕЕ УЗКОМ СМЫСЛЕ: «защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий искусственного или

- 3. РД Гостехкомиссии РФ «Защита от НСД к информации. Термины и определения» : состояние защищенности информации, обрабатываемой

- 4. ОПРЕДЕЛЕНИЕ ЦЕЛЕЙ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Трактовка проблем, связанных с ИБ, для разных категорий субъектов информационных отношений МОЖЕТ

- 5. ОСНОВНЫЕ АСПЕКТЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ КОНФИДЕНЦИАЛЬНОСТЬ: предотвращение несанкционирован- ного ознакомления, раскрытия информации. Пример: защита персональных данных, производственных

- 6. ОСНОВНЫЕ АСПЕКТЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ДОСТУПНОСТЬ: возможность получить информационную услугу в требуемое время требуемого качества Пример: защита

- 7. Базовые термины Угрозы (Threts): потенциально возможные события, действия или процессы которые посредством воздействия на компоненты информационных

- 8. Базовые термины Вторжение (instrusion): процесс несанкционированного проникновения в какую-либо систему – любое проникновение нарушителя в систему,

- 9. ИЗМЕНЕНИЯ В ИНФОРМАЦИОННОЙ СРЕДЕ Интенсивное развитие автоматизированных информационных систем и объединение их в сети; Соединение традиционных

- 10. ИЗМЕНЕНИЯ В ИНФОРМАЦИОННОЙ СРЕДЕ Усиление зависимости безопасности государства, предприятий, общества и личности от состояния защищенности информационных

- 11. Развитие проблематики компьютерной безопасности: 60-70-е годы Предпосылки возникновения проблемы. Расширение круга пользователей ЭВМ и вычсистем Увеличение

- 12. Развитие проблематики компьютерной безопасности: 60-70-е годы Основное слабое звено Механизм защиты доступа пользователей к данным Пути

- 13. Развитие проблематики компьютерной безопасности: 60-70-е годы Общий вывод В 1960-х и 70-х годах основное внимание: -

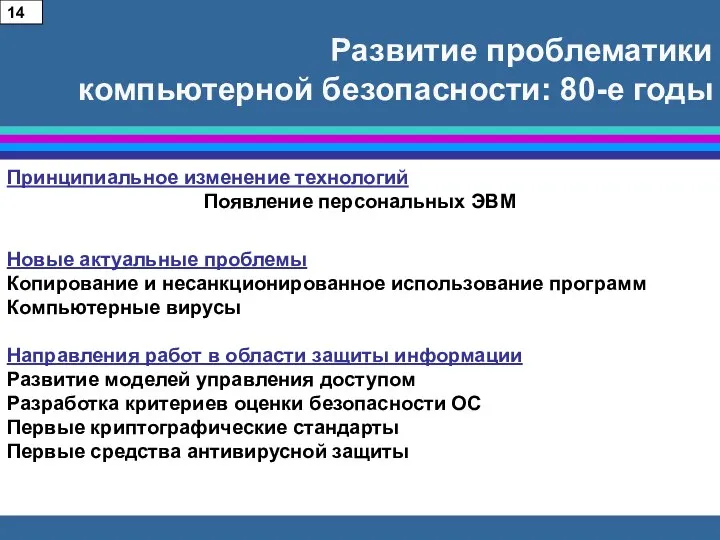

- 14. Развитие проблематики компьютерной безопасности: 80-е годы Принципиальное изменение технологий Появление персональных ЭВМ Новые актуальные проблемы Копирование

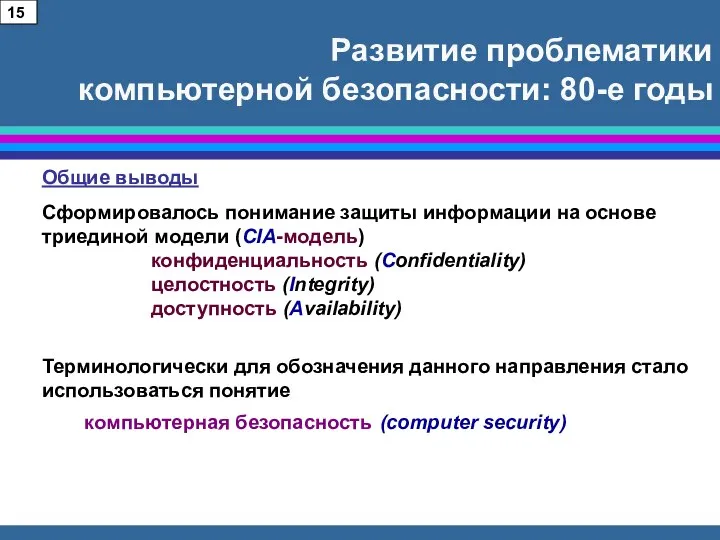

- 15. Развитие проблематики компьютерной безопасности: 80-е годы Общие выводы Сформировалось понимание защиты информации на основе триединой модели

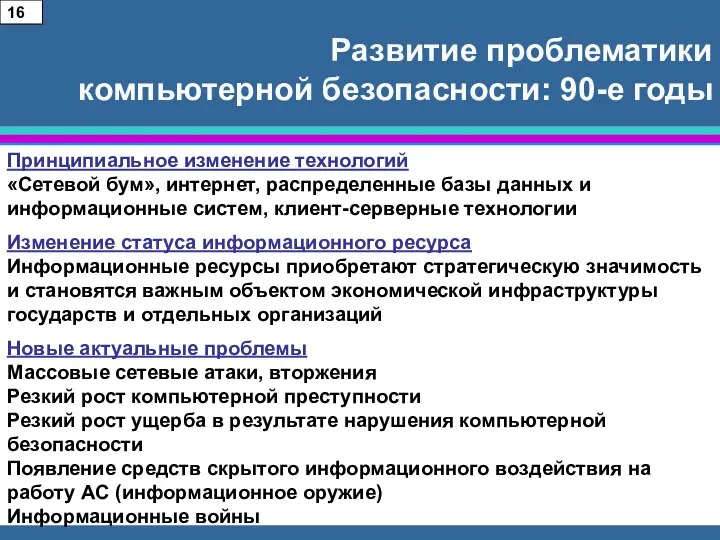

- 16. Развитие проблематики компьютерной безопасности: 90-е годы Принципиальное изменение технологий «Сетевой бум», интернет, распределенные базы данных и

- 17. Исследование защищенности сетей МО США (1998) 17

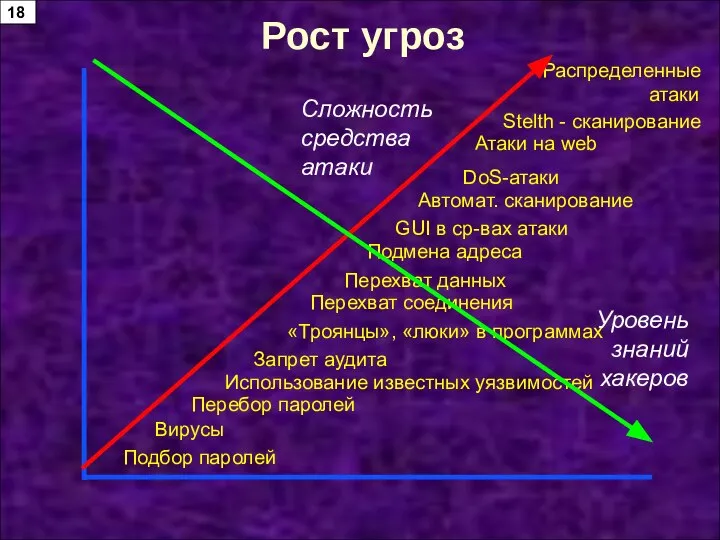

- 18. 1980 1985 1990 1995 Low 2000 1 Рост угроз Подбор паролей Вирусы Перебор паролей Использование известных

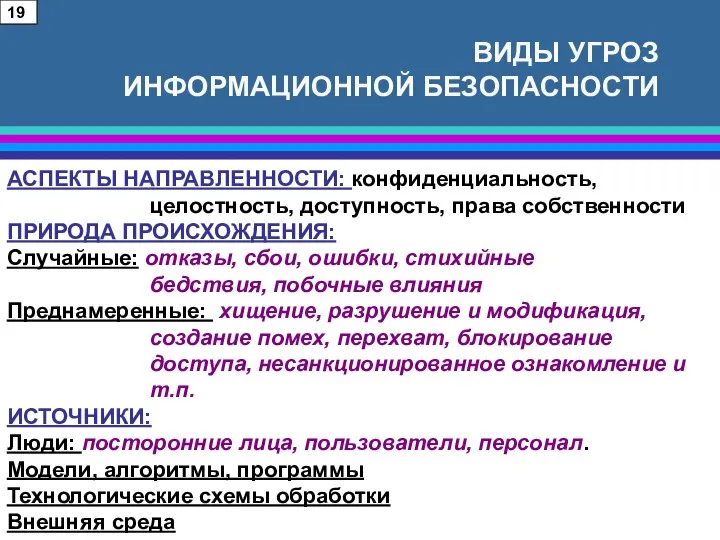

- 19. ВИДЫ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АСПЕКТЫ НАПРАВЛЕННОСТИ: конфиденциальность, целостность, доступность, права собственности ПРИРОДА ПРОИСХОЖДЕНИЯ: Случайные: отказы, сбои,

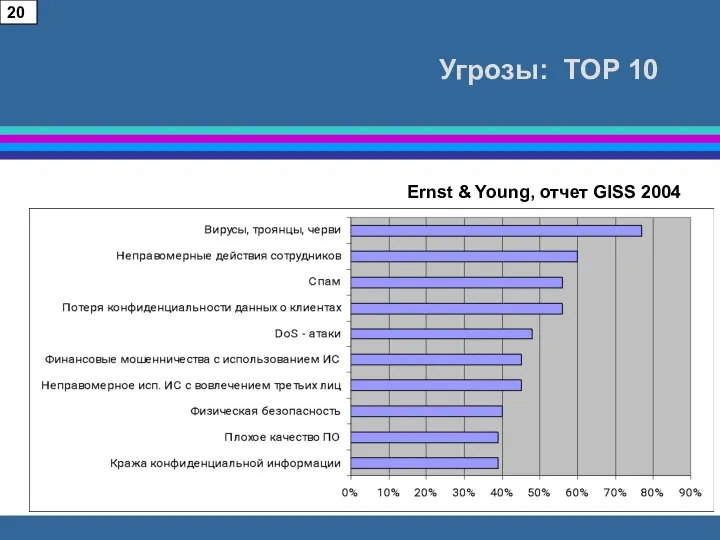

- 20. Угрозы: ТОР 10 20 Ernst & Young, отчет GISS 2004

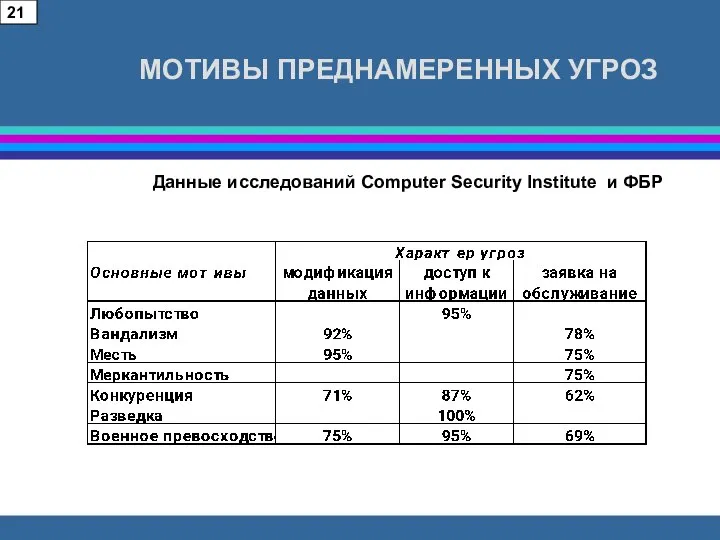

- 21. МОТИВЫ ПРЕДНАМЕРЕННЫХ УГРОЗ Данные исследований Computer Security Institute и ФБР 21

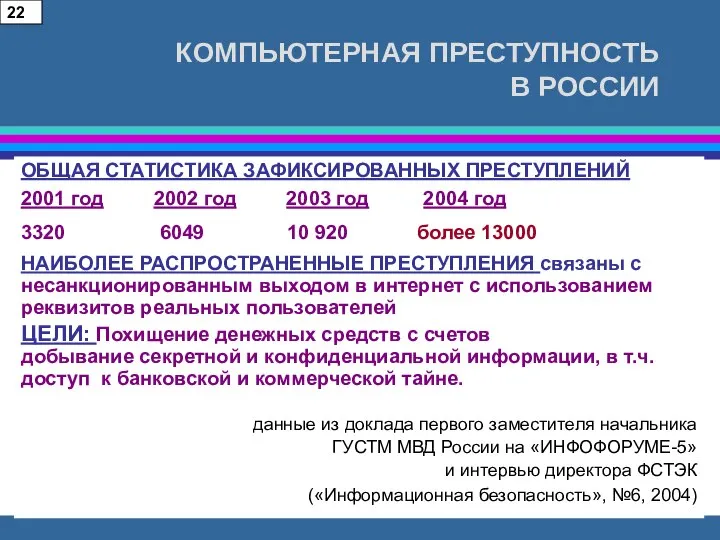

- 22. КОМПЬЮТЕРНАЯ ПРЕСТУПНОСТЬ В РОССИИ 22 ОБЩАЯ СТАТИСТИКА ЗАФИКСИРОВАННЫХ ПРЕСТУПЛЕНИЙ 2001 год 2002 год 2003 год 2004

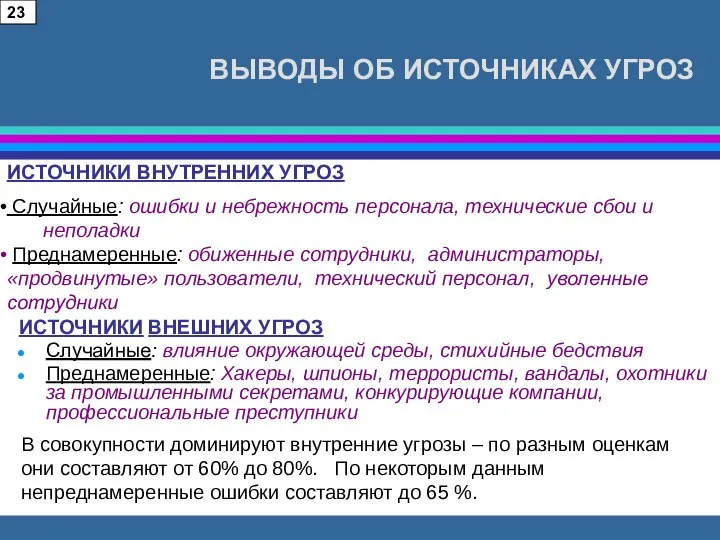

- 23. ВЫВОДЫ ОБ ИСТОЧНИКАХ УГРОЗ ИСТОЧНИКИ ВНЕШНИХ УГРОЗ Случайные: влияние окружающей среды, стихийные бедствия Преднамеренные: Хакеры, шпионы,

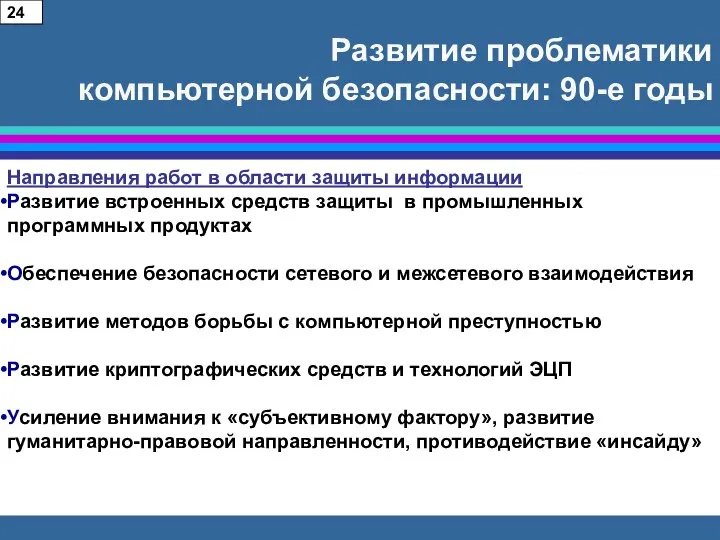

- 24. Развитие проблематики компьютерной безопасности: 90-е годы Направления работ в области защиты информации Развитие встроенных средств защиты

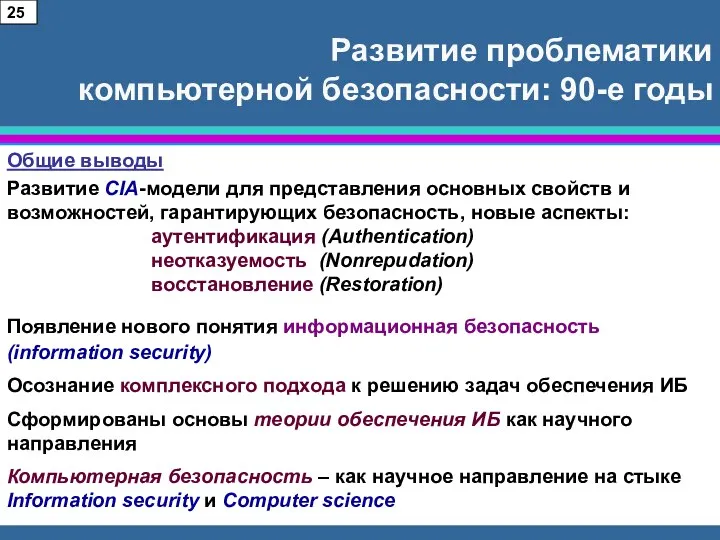

- 25. Развитие проблематики компьютерной безопасности: 90-е годы Общие выводы Развитие CIA-модели для представления основных свойств и возможностей,

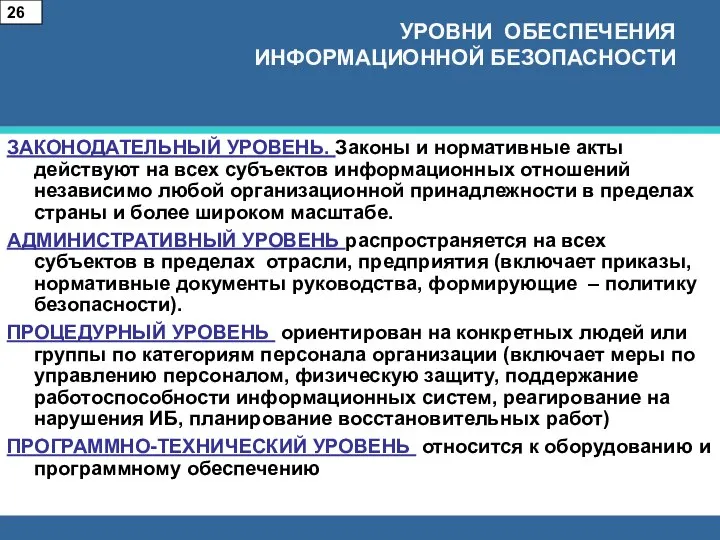

- 26. ЗАКОНОДАТЕЛЬНЫЙ УРОВЕНЬ. Законы и нормативные акты действуют на всех субъектов информационных отношений независимо любой организационной принадлежности

- 27. ОСНОВНЫЕ ПРИНЦИПЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НЕПРЕРЫВНОСТЬ ЗАЩИТЫ. Элемент информации должен быть защищен во всех своих формах,

- 28. Развитие проблематики компьютерной безопасности: XXI век Особенности ИТ-среды и связанные с ними проблемы безопасности Высокая степень

- 29. Развитие проблематики компьютерной безопасности: XXI век Разнообразие сетевых технологий (архитектура, протоколы, службы, сервисы) – расширение возможности

- 30. Развитие проблематики компьютерной безопасности: XXI век Появление детальных и высокоразвитых стандартов в области средств безопасности м/сетевого

- 31. Развитие проблематики компьютерной безопасности: XXI век Недостаточно высокая адежность доступного на потребительском рынке оборудования - Задачи

- 32. Развитие проблематики компьютерной безопасности: XXI век Увеличение числа и усложнение характера угроз утечки секретнои конфиденциальной информации

- 33. Развитие проблематики компьютерной безопасности: XXI век Экономические аспекты и эффективность управления информационными рисками - разработка и

- 34. Актуальные практические аспекты защиты информации в ИТ-системах Защита от копирования - ограничить доступ несанкционированное распространение дорогого

- 35. Актуальные практические аспекты защиты информации в ИТ-системах Анализ ПО на наличие недокументированных возможностей (НДВ) – актуально

- 36. Актуальные практические аспекты защиты информации в ИТ-системах Защита в ОС – классическая постоянно развивающаяся область Круг

- 37. Актуальные практические аспекты защиты информации в ИТ-системах Защита в СУБД – по аналогии с ОС классическая

- 38. Актуальные практические аспекты защиты информации в ИТ-системах Защита в сетях – доминирующая проблема в силу многообразия

- 39. Актуальные практические аспекты защиты информации в ИТ-системах Компьютерная стеганография – скрытие фактов передачи и хранения информации,

- 40. Актуальные практические аспекты защиты информации в ИТ-системах Беспроводные сети и мобильная связь Системы электронного документооборота –

- 41. Актуальные практические аспекты защиты информации в ИТ-системах Электронные платежные системы – архитектура и технологические решения протоколы

- 42. Актуальные практические аспекты защиты информации в ИТ-системах Экспертизы компьютерных преступлений – анализ остаточной информации следы программ

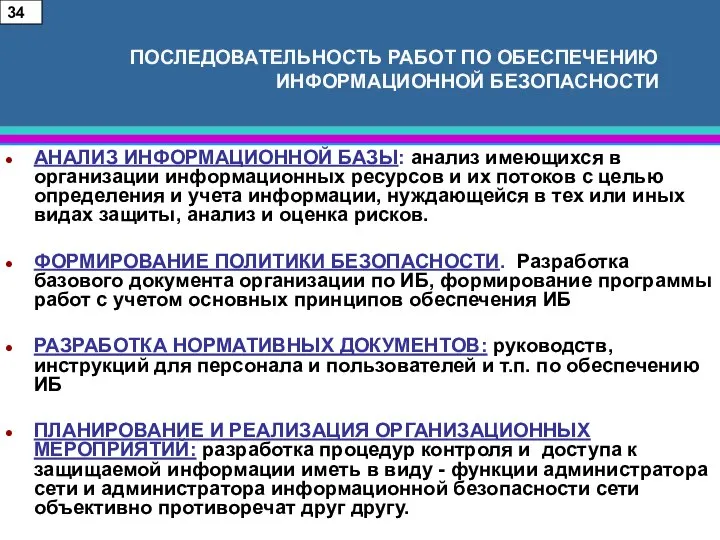

- 43. ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АНАЛИЗ ИНФОРМАЦИОННОЙ БАЗЫ: анализ имеющихся в организации информационных ресурсов и

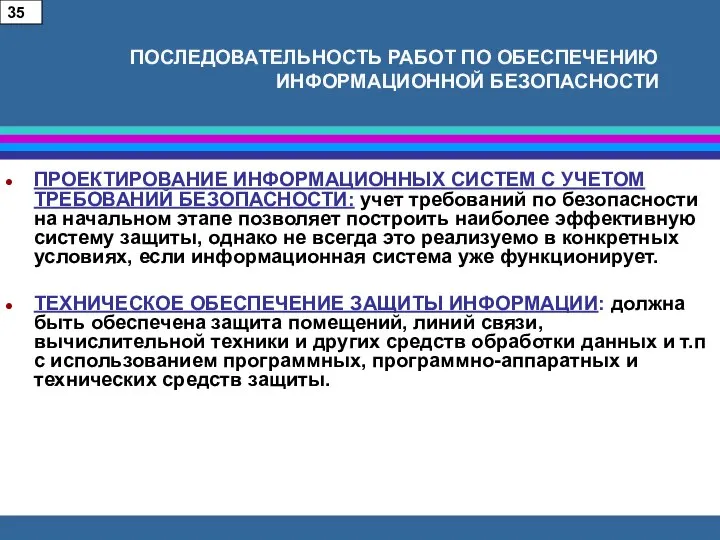

- 44. ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРОЕКТИРОВАНИЕ ИНФОРМАЦИОННЫХ СИСТЕМ С УЧЕТОМ ТРЕБОВАНИЙ БЕЗОПАСНОСТИ: учет требований по

- 46. Скачать презентацию

Способы преобразования проекций. Способ совмещения. (Лекция 6)

Способы преобразования проекций. Способ совмещения. (Лекция 6) ФИЗИОЛОГИЯ ДЫХАНИЯ 2

ФИЗИОЛОГИЯ ДЫХАНИЯ 2 Функция. Свойства функции.

Функция. Свойства функции.  Образ мира и человека в традиционной культуре. Религия. (Лекция 5)

Образ мира и человека в традиционной культуре. Религия. (Лекция 5) Власть и политика

Власть и политика Межведомственное взаимодействие в муниципальной системе образования: эффективный социальный диалог

Межведомственное взаимодействие в муниципальной системе образования: эффективный социальный диалог Презентация "Анри Матисс (1869-1954)" - скачать презентации по МХК

Презентация "Анри Матисс (1869-1954)" - скачать презентации по МХК Автоматические тесты при помощи chai и mocha

Автоматические тесты при помощи chai и mocha Karol de Foucauld Mały Brat Jezusa

Karol de Foucauld Mały Brat Jezusa Внешние и внутренние факторы, влияющие на потребность организации в персонале

Внешние и внутренние факторы, влияющие на потребность организации в персонале Презентация на тему МЫШЕЧНАЯ ДЕЯТЕЛЬНОСТЬ.

Презентация на тему МЫШЕЧНАЯ ДЕЯТЕЛЬНОСТЬ.  Диалог культур

Диалог культур Физические лица, дееспособность, представительство

Физические лица, дееспособность, представительство ГОСТ 2.305-68, изображения на чертежах. Решение задачи, построение разрезов на чертеже

ГОСТ 2.305-68, изображения на чертежах. Решение задачи, построение разрезов на чертеже Болезни сердечно-сосудистой системы

Болезни сердечно-сосудистой системы  Хохлома. Школа народного искусства

Хохлома. Школа народного искусства Програмування графічного інтерфейсу в C#

Програмування графічного інтерфейсу в C# Подготовили ученики 4 «Б» класса МОУ СОШ №33 г. Новороссийска Классный руководитель: Сафонова Наталья Геннадиевна

Подготовили ученики 4 «Б» класса МОУ СОШ №33 г. Новороссийска Классный руководитель: Сафонова Наталья Геннадиевна Туберкулез в сочетаниии с другими заболеваниями

Туберкулез в сочетаниии с другими заболеваниями  Государственный Лермонтовский музей-заповедник “Тарханы”

Государственный Лермонтовский музей-заповедник “Тарханы” Бизнес план топиарии

Бизнес план топиарии Бизнес-план проекта. Производственный план. (Лекция 11.2)

Бизнес-план проекта. Производственный план. (Лекция 11.2) ЕИТКС МВД России. Интегрированный банк данных «ИБД-Регион»

ЕИТКС МВД России. Интегрированный банк данных «ИБД-Регион» Натяжные потолки

Натяжные потолки 1992 рік - філіал кібернетико-технічного коледжу Кіровоградського інституту сільськогосподарського машинобудування. 1993 рік -коледж реорганізовано в ліцей. 1999 рік - заклад отримав статус гімназії і назву “Златопільська”.

1992 рік - філіал кібернетико-технічного коледжу Кіровоградського інституту сільськогосподарського машинобудування. 1993 рік -коледж реорганізовано в ліцей. 1999 рік - заклад отримав статус гімназії і назву “Златопільська”. Пищеварительная система. Средний и задний отдел.

Пищеварительная система. Средний и задний отдел. «ИСПОЛЬЗОВАНИЕ ИНФОРМАЦИОННО - КОММУНИКАТИВНЫХ ТЕХНОЛОГИЙ НА УРОКАХ ГЕОГРАФИИ И ОБЖ» Доклад Морозовой Ирины Вячеславовны учите

«ИСПОЛЬЗОВАНИЕ ИНФОРМАЦИОННО - КОММУНИКАТИВНЫХ ТЕХНОЛОГИЙ НА УРОКАХ ГЕОГРАФИИ И ОБЖ» Доклад Морозовой Ирины Вячеславовны учите Порядок взаимодействия саморегулируемых организаций (СРО) и членов ассоциации

Порядок взаимодействия саморегулируемых организаций (СРО) и членов ассоциации