Содержание

- 2. Атаки на автоматизированную систему (пользователь + ЭВМ) социальная инженерия технические методы взлома

- 3. Социальная инженерия совокупность приемов манипуляции человеком или группой людей с целью преодоления систем защиты информации и

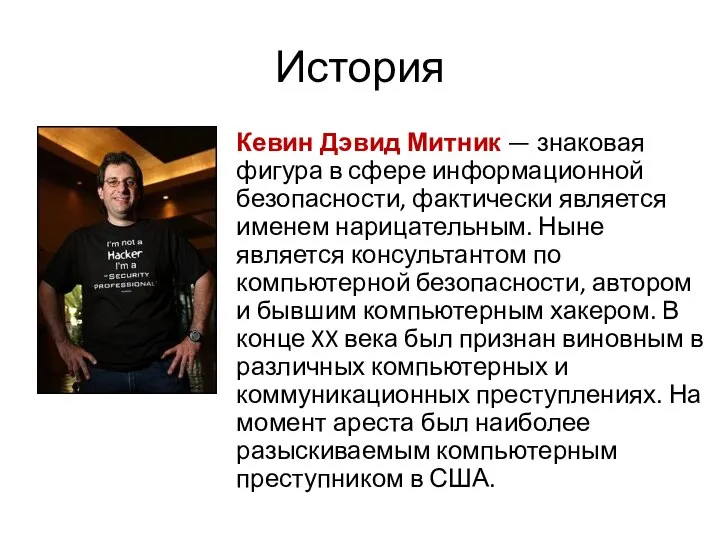

- 4. История Кевин Дэвид Митник — знаковая фигура в сфере информационной безопасности, фактически является именем нарицательным. Ныне

- 5. Области применения социальной инженерии Финансовые махинации в организациях. Общая дестабилизация работы организации с целью ее дальнейшего

- 6. Конкурентная разведка Неправомерное получение чужих баз данных. Информация о маркетинговых планах организации. Общая информация об организации

- 7. Принципы социальной инженерии выдача себя за другое лицо отвлечение внимания нагнетание психологического напряжения

- 8. Выдача себя за другое лицо Регистрация под ложными персональными данными.

- 9. Отвлечение внимания Для отвлечения внимания злоумышленники часто прибегают к имитации атаки, выполняя различные бессмысленные, но целенаправленные

- 10. Нагнетание психологического напряжения Предоставление компрометирующей информации, с дальнейшим шантажом.

- 11. Возможные мишени воздействия Обида, месть. Корыстные мотивы. Компромат. Чувство привязанности, влюбленности.

- 12. Доверие – основа эффективного общения (коммуникации)

- 13. Сознательное и подсознательное доверие

- 14. Пользователи ЭВМ основной источник угроз информационной безопасности

- 15. Техники социальной инженерии Претекстинг Фишинг Кви про кво Троянский конь Дорожное яблоко Сбор информации из открытых

- 16. Претекстинг это набор действий, проведенный по определенному сценарию и заставляющий цель совершить определенное действие или предоставить

- 17. Фишинг техника, направленная на незаконное получение конфиденциальной информации

- 18. Кви про кво Данный вид атаки подразумевает звонок злоумышленника в компанию по корпоративному телефону.

- 19. Троянский конь Эта техника зачастую эксплуатирует любопытство, либо другие эмоции цели.

- 20. Дорожное яблоко Этот метод атаки представляет собой адаптацию троянского коня, и состоит в использовании физических носителей.

- 21. Сбор информации из открытых источников Это способом получения информации стал её сбор из открытых источников, главным

- 22. Прочее Злоумышленник получает информацию, например, путем сбора информации о служащих объекта атаки, с помощью обычного телефонного

- 23. Обратная социальная инженерия Целью обратной социальной инженерии (reverse social engineering) является заставить цель самой рассказать о

- 24. Этапы воздействия на объект Формулирования цели воздействия. Сбор информации об объекте. Обнаружение наиболее удобных мишеней воздействия.

- 25. Способы защиты от социальной инженерии Антропогенная защита Привлечение внимания людей к вопросам безопасности. Изучение и внедрение

- 26. Признаки неправомерных действиях злоумышленников прямые косвенные

- 27. Источники данных о неправомерных действиях злоумышленников собственные наблюдения; показания очевидцев; показания технических средств наблюдения (дежурных и

- 28. Версии Нет нарушения информационной безопасности (Ошибка оценки поступившей информации) Есть нарушение, но оно совершено неумышленно. Есть

- 29. Виды ответственности за нарушение ЗИ Дисциплинарно-материальная Гражданско-правовая Административная Уголовная

- 30. Признаки нарушений ЗИ Прямые Косвенные Установленные с помощью аппаратно-программных средств Установленные на основании собственных наблюдений Установленные

- 31. Косвенные признаки, указывающие на нарушение ЗИ нарушение правил ведения журналов рабочего времени компьютерных систем (журналов ЭВМ)

- 32. Косвенные признаки, указывающие на нарушение ЗИ сверхурочная работа некоторых сотрудников организации без видимых на то причин,

- 34. Скачать презентацию

Мини-кондитерская по изготовлению пончиков

Мини-кондитерская по изготовлению пончиков Презентация Дифференциация цен в зависимости от расходов на транспортировку товаров

Презентация Дифференциация цен в зависимости от расходов на транспортировку товаров  Электроника. Последовательностная логика

Электроника. Последовательностная логика Методология тестирования web-приложения

Методология тестирования web-приложения Презентация____

Презентация____ Геохронология

Геохронология Краткий курс начинающего инноватора. Freeride по долине смерти Гуревич Дмитрий Алексеевич, коммерческий директор ОАО «МБКИ» - М

Краткий курс начинающего инноватора. Freeride по долине смерти Гуревич Дмитрий Алексеевич, коммерческий директор ОАО «МБКИ» - М Подготовка к ЕГЭ 2014 по математике Решение задания С1

Подготовка к ЕГЭ 2014 по математике Решение задания С1 Многопоточные вычисления на БД

Многопоточные вычисления на БД ГП РФ 2 лекция

ГП РФ 2 лекция Теоретические основы ноксологии

Теоретические основы ноксологии Технология возведения крупнопанельных зданий. (Лекция 4)

Технология возведения крупнопанельных зданий. (Лекция 4) СТАТУЯ СВОБОДЫ Выполнили студенты группы РБ-10 Попова М.В Кириллина А.Ф

СТАТУЯ СВОБОДЫ Выполнили студенты группы РБ-10 Попова М.В Кириллина А.Ф Занятия горожан в старину. Ремёсла - презентация для начальной школы_

Занятия горожан в старину. Ремёсла - презентация для начальной школы_ Центр обработки данных

Центр обработки данных  Презентация Проблема продовольственной безопасности России в современных условиях

Презентация Проблема продовольственной безопасности России в современных условиях Презентация Генномодифицированные продукты

Презентация Генномодифицированные продукты ЭКОНОМИКА КАНАДЫ

ЭКОНОМИКА КАНАДЫ  Агата Крісті

Агата Крісті Художник - анималист

Художник - анималист Цифро-аналоговые преобразователи (ЦАП)

Цифро-аналоговые преобразователи (ЦАП) Системы случайных величин

Системы случайных величин Методы синтеза и анализа цифровых фильтров. КИХ-фильтры (2)

Методы синтеза и анализа цифровых фильтров. КИХ-фильтры (2) Классификация моделей данных

Классификация моделей данных Пересечение поверхностей. Способ вспомогательных концентрических сфер

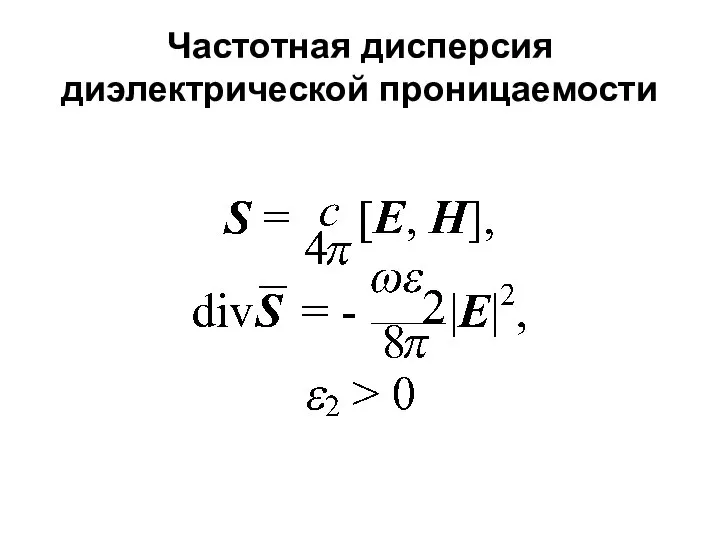

Пересечение поверхностей. Способ вспомогательных концентрических сфер Частотная дисперсия диэлектрической проницаемости

Частотная дисперсия диэлектрической проницаемости Russiancop casting, совместно с телеканалом ТНТ, проводит кастинг на различные эпизодичные роли в 5 сезоне

Russiancop casting, совместно с телеканалом ТНТ, проводит кастинг на различные эпизодичные роли в 5 сезоне Моделирование, типы моделей

Моделирование, типы моделей