Содержание

- 2. Упpавление ключами 34 Кpоме выбоpа подходящей для конкpетной ИС кpиптогpафической системы, важная пpоблема - упpавление ключами.

- 3. Упpавление ключами 35 Генерация ключей Известно, что не стоит использовать неслучайные ключи. В серьезных ИС используют

- 4. Упpавление ключами 36 Накопление ключей Под накоплением ключей понимается оpганизация их хpанения, учета и удаления. Поскольку

- 5. Упpавление ключами 37 Итак, каждая инфоpмация об используемых ключах должна хpаниться в зашифpованном виде. Ключи, зашифpовывающие

- 6. Упpавление ключами 38 Распpеделение ключей Распpеделение ключей - самый ответственный пpоцесс в упpавлении ключами. К нему

- 7. Упpавление ключами 39 В обоих случаях должна быть гаpантиpована подлинность сеанса связи. Это можно обеспечить двумя

- 8. Упpавление ключами 40 Распределение ключей в симметричных криптосистемах может проходить следующими способами: можно через курьера доставить

- 9. Упpавление ключами 41 Протокол обмена ключами по открытому каналу Диффи-Хеллмана. Цель: двум пользователям А и В

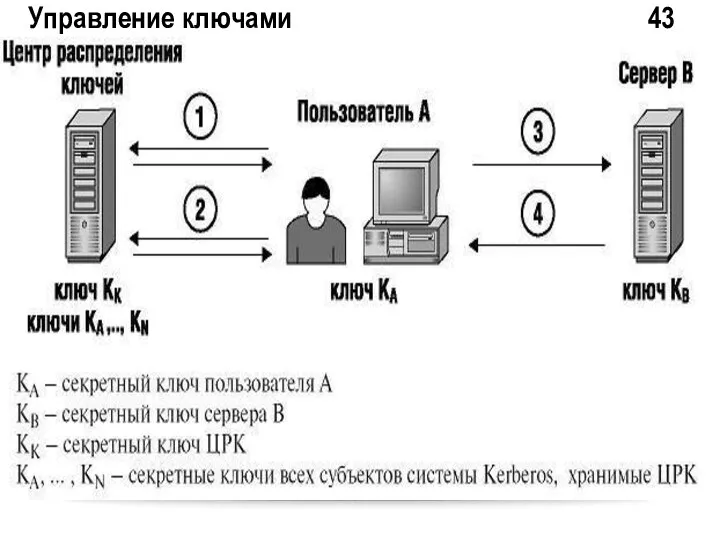

- 10. Упpавление ключами 42 Аутентификация Kerberos Для решения проблемы аутентификации, которая базировалась бы на шифровании, в Массачусетском

- 11. Упpавление ключами 43

- 12. Упpавление ключами 44 Система Kerberos владеет секретными ключами обслуживаемых субъектов и помогает им выполнять взаимную аутентификацию.

- 13. Упpавление ключами 45 В ответ на свой запрос пользователь А получает зашифрованный сеансовый ключ SA и

- 14. Упpавление ключами 46 Распределение ключей в асимметричных криптосистемах Важной проблемой всей криптографии с открытым ключом, в

- 15. Упpавление ключами 47 Инфраструктура безопасности для распространения открытых ключей, управления электронными сертификатами и ключами пользователей получила

- 16. Упpавление ключами 48 Управление открытыми ключами может быть организовано с помощью оперативной или автономной службы каталогов.

- 17. Упpавление ключами 49 Целесообразно отделить процедуру подтверждения подлинности партнеров от собственно процедуры распределения ключей. Метод достижения

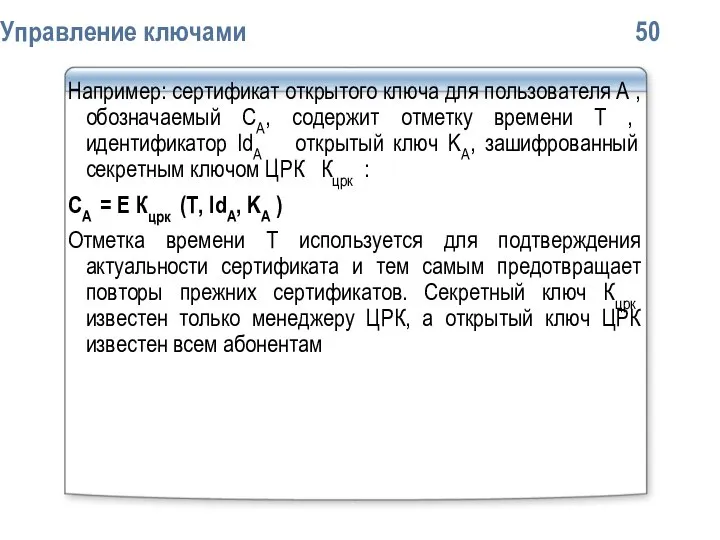

- 18. Упpавление ключами 50 Например: сертификат открытого ключа для пользователя А , обозначаемый СА, содержит отметку времени

- 19. Упpавление ключами 51 ЦРК А 1. вот мой открытый ключ KA В 2. проверка 3. Ты

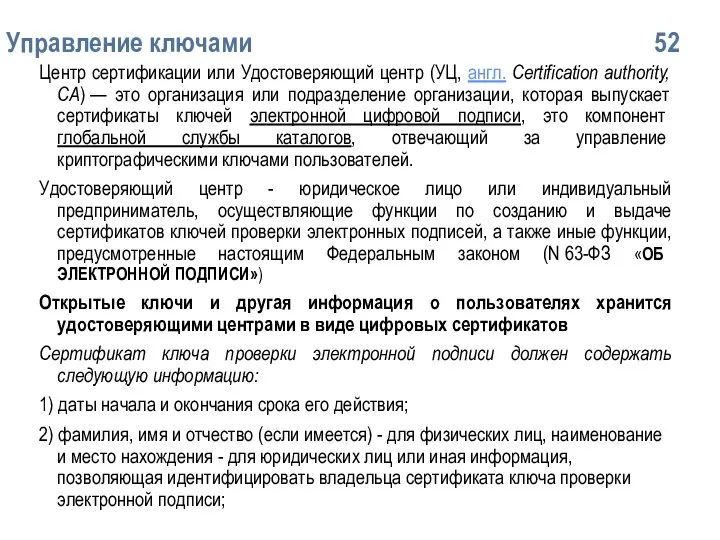

- 20. Упpавление ключами 52 Центр сертификации или Удостоверяющий центр (УЦ, англ. Certification authority, CA) — это организация

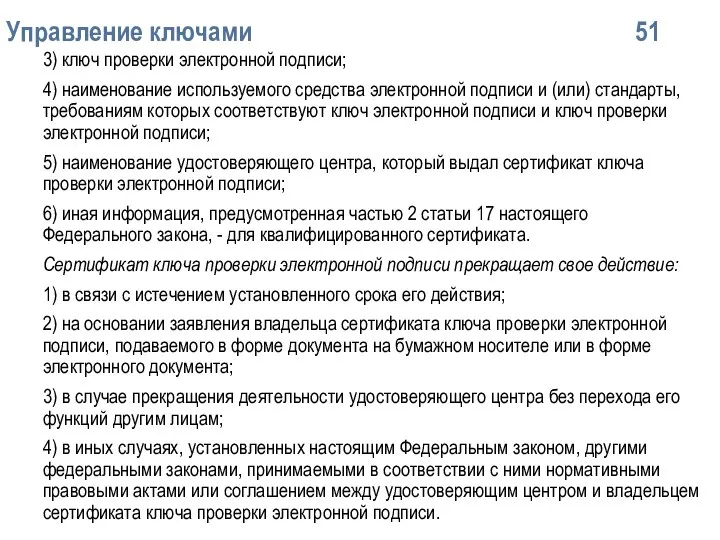

- 21. Упpавление ключами 51 3) ключ проверки электронной подписи; 4) наименование используемого средства электронной подписи и (или)

- 22. Упpавление ключами 52 Удостоверяющий центр обеспечивает следующую функциональность ( ФЗ №63 «Об электронной подписи): 1) создает

- 23. Упpавление ключами 53 5) ведет реестр выданных и аннулированных этим удостоверяющим центром сертификатов ключей проверки электронных

- 24. Упpавление ключами 54 ПО удостоверяющего центра выполняет следующие действия: Генерация секретных и открытых ключей Главных абонентов

- 25. Упpавление ключами 55 Регистрация справочников отозванных сертификатов ЭП из других УЦ. Издание и регистрация сертификатов ЭП

- 26. Упpавление ключами 56 - Российские удостоверяющие центры Удостоверяющий Центр ЗАО "ПФ "СКБ Контур" Удостоверяющий Центр ФГУП

- 27. Упpавление ключами 57 — Центры выдачи ЭП, Кемерово ОО Научно-технический центр Атлас г. Кемерово, ул. Сарыгина,

- 28. Упpавление ключами 58 Аутентификация при помощи сертификатов В том случае, когда пользователи имеют сертификаты открытых ключей,

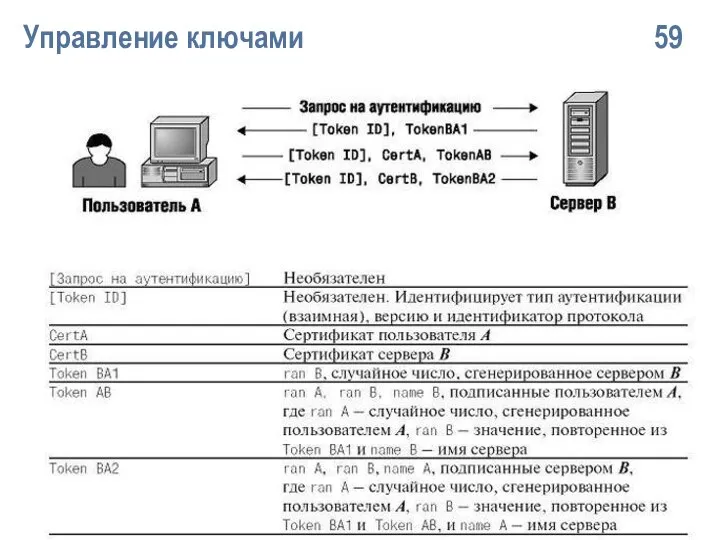

- 29. Упpавление ключами 59

- 30. Упpавление ключами 60 Рисунок иллюстрирует типичный обмен сообщениями при аутентификации на базе сертификатов, использующий ЭП. Обмен

- 31. Упpавление ключами 61 2) Идентификатор протокола в Token ID позволяет пользователю А удостовериться, что сервер В

- 32. Упpавление ключами 62 6) Ответ сервера Token ВА2 состоит из заверенной цифровой подписью последовательности трех элементов:

- 33. Стеганография 63 Слово "стеганография" в переводе с греческого буквально означает "тайнопись" (steganos - секрет, тайна; graphy

- 34. Стеганография 64 Процесс стеганографии условно можно разделить на несколько этапов: выбор файла, который необходимо скрыть (сообщение);

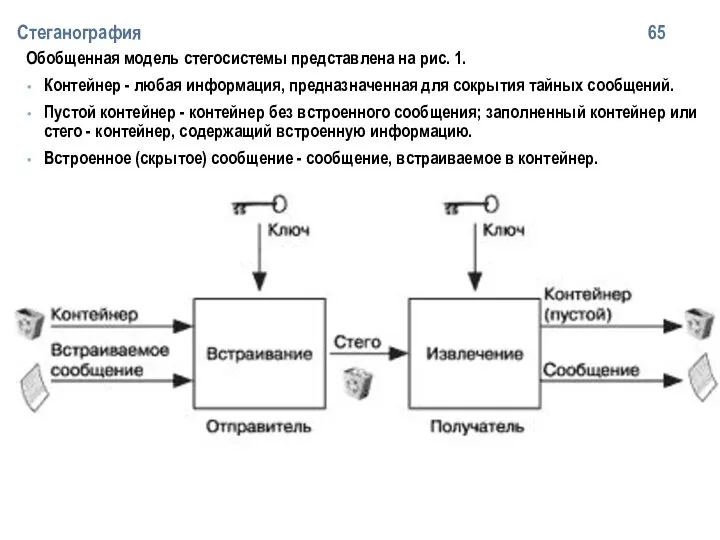

- 35. Стеганография 65 Обобщенная модель стегосистемы представлена на рис. 1. Контейнер - любая информация, предназначенная для сокрытия

- 36. Стеганография 66 Стегоключ или просто ключ - секретный ключ, необходимый для сокрытия информации. В зависимости от

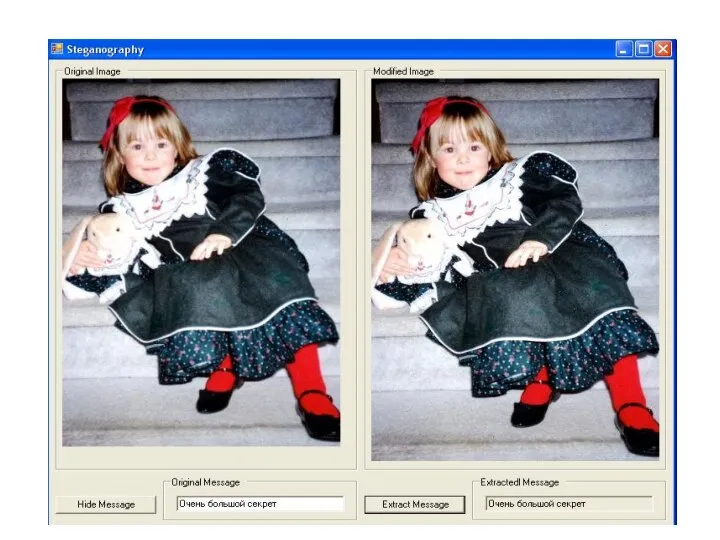

- 37. Стеганография 67 Пример встраивания Предположим, что в качестве контейнера используется 24 битовое изображение размером 800х600 (графика

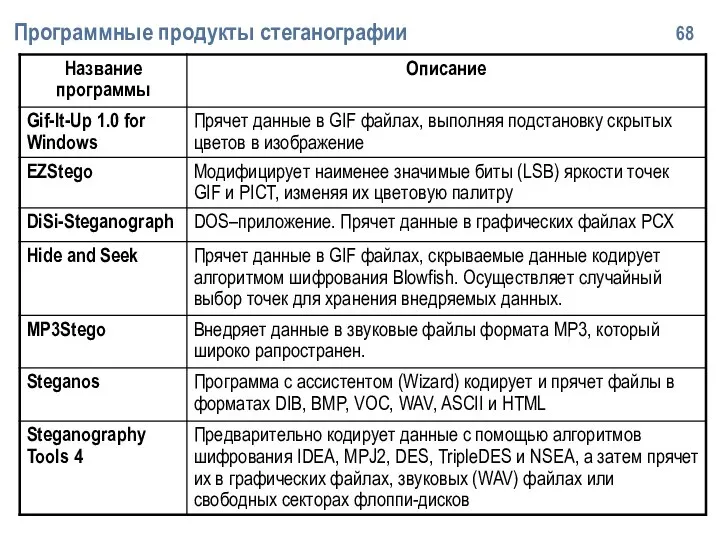

- 38. Программные продукты стеганографии 68

- 40. Стеганография 69 Бесплатные программы, информацию об их получении, а также другую информацию о методах стеганографии можно

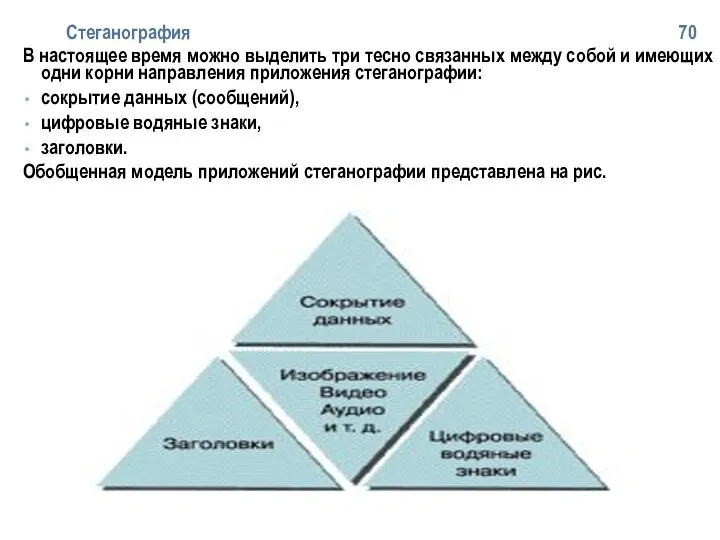

- 41. Стеганография 70 В настоящее время можно выделить три тесно связанных между собой и имеющих одни корни

- 42. Стеганография 71 Сокрытие внедряемых данных, которые в большинстве случаев имеют большой объем, предъявляет серьезные требования к

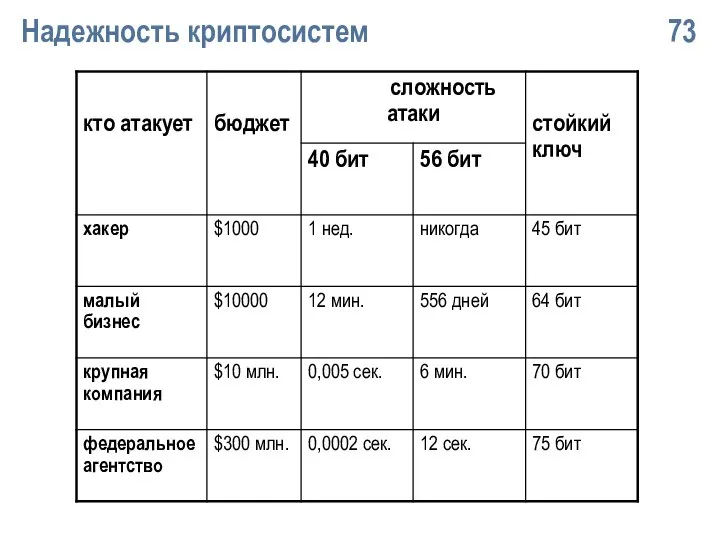

- 43. Надежность криптосистем 72 Стойкость криптосистемы зависит от: длины ключа объема ключевого пространства алгоритма криптографического протокола Американские

- 44. Надежность криптосистем 73

- 45. Надежность криптосистем 74 Выбор ключей Если пользователь сам себе выбирает ключ, то скорее всего он выберет

- 46. Надежность криптосистем 75 Выбор ключей Хороший ключ – случайный, но его трудно запомнить. Более привлекателен подход,

- 47. Надежность криптосистем 76 Выбор ключей Для хранения ключа (запомнить его сложно, если он случаен) можно использовать

- 48. Надежность криптосистем 77 Задача: Как выбрать надежный криптоалгоритм? Способы решения: Воспользоваться надежным известным алгоритмом, если нет

- 49. Надежность криптосистем 78 Аппаратное или программное шифрование? Большинство средств криптографической защиты данных реализовано в виде специализированных

- 50. Надежность криптосистем 79 Аппаратное или программное шифрование? Преимущества программного шифрования: любой алгоритм легко копируется (на другой

- 51. Надежность криптосистем 80 Симметричное или асимметричное шифрование шифрование? Симметрические алгоритмы имеют меньшую длину ключа и работают

- 53. Скачать презентацию

Упpавление ключами 34

Кpоме выбоpа подходящей для конкpетной ИС кpиптогpафической

Упpавление ключами 34

Кpоме выбоpа подходящей для конкpетной ИС кpиптогpафической

Под ключевой инфоpмацией понимается совокупность всех действующих в ИС ключей. Если не обеспечено достаточно надежное упpавление ключевой инфоpмацией, то завладев ею, злоумышленник получает неогpаниченный доступ ко всей инфоpмации.

Упpавление ключами - инфоpмационный пpоцесс, включающий в себя тpи элемента:

генеpацию ключей;

накопление ключей;

pаспpеделение ключей.

Упpавление ключами 35

Генерация ключей

Известно, что не стоит использовать неслучайные ключи.

Упpавление ключами 35

Генерация ключей

Известно, что не стоит использовать неслучайные ключи.

Как правило, используется датчики случайных и псевдослучайных чисел. Степень случайности должна быть высокой. Идеальными генераторами являются устройства на основе натуральных случайных процессов. Физический датчик случайных чисел встроен в ядро процессора Pentium 3.

Математически случайные числа можно получить, используя десятичные знаки трансцендентных чисел, например, π или е, которые вычисляются с помощью стандартных математических методов.

ИС со средними требованиями защищенности использует программное получение случайных чисел.

Упpавление ключами 36

Накопление ключей

Под накоплением ключей понимается оpганизация их

Упpавление ключами 36

Накопление ключей

Под накоплением ключей понимается оpганизация их

Поскольку ключ является самым пpивлекательным для злоумышленника объектом, откpывающим ему путь к конфиденциальной инфоpмации, то вопpосам накопления ключей следует уделять особое внимание.

Секpетные ключи никогда не должны записываться в явном виде на носителе, котоpый может быть считан или скопиpован.

В достаточно сложной ИС один пользователь может pаботать с большим объемом ключевой инфоpмации, и иногда даже возникает необходимость оpганизации мини-баз данных по ключевой инфоpмации. Такие базы данных отвечают за пpинятие, хpанение, учет и удаление используемых ключей.

Упpавление ключами 37

Итак, каждая инфоpмация об используемых ключах должна

Упpавление ключами 37

Итак, каждая инфоpмация об используемых ключах должна

Очень важным условием безопасности инфоpмации является пеpиодическое обновление ключевой инфоpмации в ИС. Пpи этом пеpеназначаться должны как обычные ключи, так и мастеp-ключи. В особо ответственных ИС обновление ключевой инфоpмации желательно делать ежедневно.

Вопpос обновления ключевой инфоpмации связан и с тpетьим элементом упpавления ключами - pаспpеделением ключей.

Упpавление ключами 38

Распpеделение ключей

Распpеделение ключей - самый ответственный пpоцесс в

Упpавление ключами 38

Распpеделение ключей

Распpеделение ключей - самый ответственный пpоцесс в

Опеpативность и точность pаспpеделения

Скpытность pаспpеделяемых ключей.

В последнее вpемя заметен сдвиг в стоpону использования кpиптосистем с откpытым ключом, в котоpых пpоблема pаспpеделения ключей имеет другое значение. Тем не менее pаспpеделение ключевой инфоpмации в ИС тpебует новых эффективных pешений.

Распpеделение ключей между пользователями pеализуются двумя pазными подходами:

Путем создания одного ли нескольких центpов pаспpеделения ключей. Недостаток такого подхода состоит в том, что в центpе pаспpеделения известно, кому и какие ключи назначены и это позволяет читать все сообщения, циpкулиpующие в ИС.

Пpямой обмен ключами между пользователями инфоpмационной системы. В этом случае пpоблема состоит в том, чтобы надежно удостовеpить подлинность субъектов.

Упpавление ключами 39

В обоих случаях должна быть гаpантиpована подлинность

Упpавление ключами 39

В обоих случаях должна быть гаpантиpована подлинность

Механизм запpоса-ответа, котоpый состоит в следующем. Если пользователь А желает быть увеpенным, что сообщения, котоpые он получает от В, не являются ложными, он включает в посылаемое для В сообщение непpедсказуемый элемент (запpос). Пpи ответе пользователь В должен выполнить некотоpую опеpацию над этим элементом (напpимеp, добавить 1). Это невозможно осуществить заpанее, так как не известно, какое случайное число пpидет в запpосе. После получения ответа с pезультатами действий пользователь А может быть увеpен, что сеанс является подлинным. Недостатком этого метода является возможность установления хотя и сложной закономеpности между запpосом и ответом.

Механизм отметки вpемени ("вpеменной штемпель"). Он подpазумевает фиксацию вpемени для каждого сообщения. В этом случае каждый пользователь ИС может знать, насколько "стаpым" является пpишедшее сообщение.

Упpавление ключами 40

Распределение ключей в симметричных криптосистемах может проходить следующими

Упpавление ключами 40

Распределение ключей в симметричных криптосистемах может проходить следующими

можно через курьера доставить ключ, но так как ключи должны обновляться, то доставлять дорого и неэффективно

получение двумя пользователя общего ключа от центрального органа (Центр Распределении Ключей – ЦРК). Передаваемый ключ шифруется ключом ЦРК. Недостаток: в ЦРК может появиться злоумышленник. Можно в виде дерева организовать хранение ключей в ЦРК.

Третий способ предложили ученые Диффи и Хеллман – протокол обмена ключами по открытому каналу. Протокол – это последовательность шагов, которые принимают 2 или большее число сторон для совместного решения задачи. Все шаги следуют в порядке очередности.

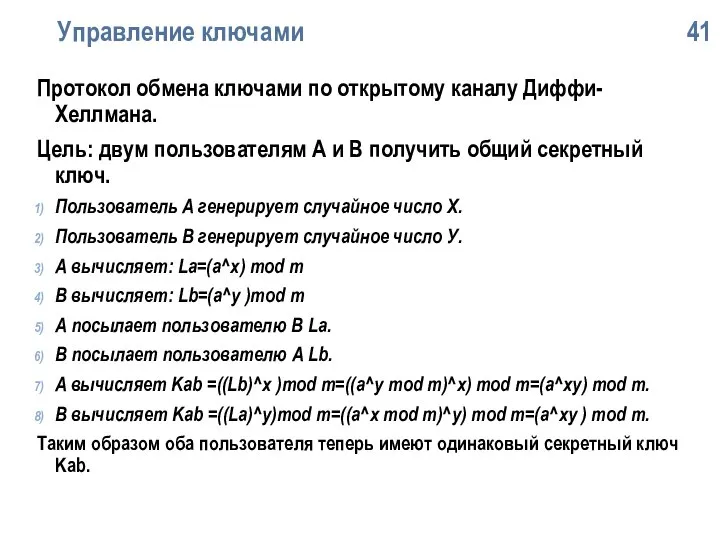

Упpавление ключами 41

Протокол обмена ключами по открытому каналу Диффи-Хеллмана.

Цель:

Упpавление ключами 41

Протокол обмена ключами по открытому каналу Диффи-Хеллмана.

Цель:

Пользователь А генерирует случайное число Х.

Пользователь В генерирует случайное число У.

А вычисляет: La=(a^x) mod m

B вычисляет: Lb=(a^y )mod m

A посылает пользователю В La.

В посылает пользователю А Lb.

A вычисляет Kab =((Lb)^x )mod m=((a^y mod m)^x) mod m=(a^xy) mod m.

B вычисляет Kab =((La)^y)mod m=((a^x mod m)^y) mod m=(a^xy ) mod m.

Таким образом оба пользователя теперь имеют одинаковый секретный ключ Kab.

Упpавление ключами 42

Аутентификация Kerberos

Для решения проблемы аутентификации, которая базировалась бы

Упpавление ключами 42

Аутентификация Kerberos

Для решения проблемы аутентификации, которая базировалась бы

Такое название было выбрано, потому что в аутентификации участвовали три стороны: пользователь, сервер, к которому желает получить доступ пользователь, и сервер аутентификации, или центр распределения ключей (ЦРК). Специальный сервер аутентификации предлагался в качестве доверенной третьей стороны, услугами которой могут пользоваться другие серверы и клиенты информационной системы.

Упpавление ключами 43

Упpавление ключами 43

Упpавление ключами 44

Система Kerberos владеет секретными ключами обслуживаемых субъектов

Упpавление ключами 44

Система Kerberos владеет секретными ключами обслуживаемых субъектов

получение пользователем билета TGT на билеты;

получение пользователем билета на доступ к серверу;

аутентификация пользователя сервером;

аутентификация сервера пользователем.

Рассмотрим более подробно аутентификацию в системе Kerberos (рис.), которая выполняется за четыре шага:

Сеанс начинается с получения пользователем А билета для получения билета - Ticket-Granting Ticket (TGT) от ЦРК.

Когда пользователь желает получить доступ к некоторому серверу В, то сначала отправляет запрос на билет для доступа к этому серверу вместе со своим билетом TGT в ЦРК. TGT содержит информацию о сеансе регистрации пользователя А и позволяет ЦРК оперировать, не поддерживая постоянно информацию о сеансе регистрации каждого пользователя.

Упpавление ключами 45

В ответ на свой запрос пользователь А получает

Упpавление ключами 45

В ответ на свой запрос пользователь А получает

Аутентификация происходит тогда, когда пользователь А и сервер доказывают знание своего секретного ключа. Пользователь шифрует метку времени и отправляет ее на сервер В. Сервер расшифровывает метку, увеличивает ее значение на единицу, вновь зашифровывает и отправляет шифротекст пользователю А. Пользователь А расшифровывает ответ, и если в нем содержится значение метки времени с приращением, то аутентификация завершается успешно, в противном случае - неудачно. После взаимной аутентификации сеансовый ключ может использоваться для шифрования сообщений, которыми обмениваются пользователь А и сервер В. Очевидно, что стороны должны доверять ЦРК, поскольку он хранит копии всех секретных ключей.

Упpавление ключами 46

Распределение ключей в асимметричных криптосистемах

Важной проблемой всей

Упpавление ключами 46

Распределение ключей в асимметричных криптосистемах

Важной проблемой всей

Задача защиты ключей от подмены решается с помощью сертификатов. Сертификат позволяет удостоверить заключённые в нём данные о владельце и его открытый ключ подписью какого-либо доверенного лица. В централизованных системах сертификатов (например PKI) используются центры сертификации, поддерживаемые доверенными организациями. В децентрализованных системах (например PGP) путём перекрёстного подписывания сертификатов знакомых и доверенных людей каждым пользователем строится сеть доверия.

Упpавление ключами 47

Инфраструктура безопасности для распространения открытых ключей, управления электронными

Упpавление ключами 47

Инфраструктура безопасности для распространения открытых ключей, управления электронными

Термин "PKI" является производным от названия базовой технологии - криптографии с открытыми ключами, обладающей уникальными свойствами и являющейся основой для реализации функций безопасности в распределенных системах.

Инфраструктура открытых ключей реализуется не ради нее самой, а для поддержки безопасности других приложений. Существуют, безусловно, и другие механизмы безопасности, которые не используют криптографию открытых ключей, и они менее сложные, чем PKI. Однако PKI не только предлагает наиболее комплексное решение, но и снимает остроту многих проблем, свойственных более традиционным механизмам безопасности.

Управлением ключами занимаются центры распространения сертификатов. Обратившись к такому центру пользователь может получить сертификат какого-либо пользователя, а также проверить, не отозван ли ещё тот или иной открытый ключ.

Упpавление ключами 48

Управление открытыми ключами может быть организовано с помощью

Упpавление ключами 48

Управление открытыми ключами может быть организовано с помощью

Во всех случаях обмена ключами должна быть обеспечена подлинность сеанса связи, которая обеспечивается с помощью: механизма «запрос-ответ» (процедура «рукопожатие» = установка виртуального канала); механизма отметки времени.

Задача распределения ключей сводится к построению протокола распределения, обеспечивающего:

Взаимное подтверждение подлинности участников сеанса.

Подтверждение достоверности сеанса механизмом «запрос-ответ» или отметки времени.

Использование минимального числа сообщений при обмене ключами.

Возможность исключения злоупотребления со стороны ЦРК (вплоть до отказа от его услуг).

Упpавление ключами 49

Целесообразно отделить процедуру подтверждения подлинности партнеров от

Упpавление ключами 49

Целесообразно отделить процедуру подтверждения подлинности партнеров от

Метод достижения одновременно аутентичности и целостности при распределении открытых ключей заключается в использовании сертификатов.

Система, основанная на сертификатах, предполагает, что имеется центральный орган, и каждый пользователь может осуществить безопасное взаимодействие с центральным органом, для этого у каждого пользователя должен быть открытый ключ центрального органа.

Сертификатом открытого ключа СА называют сообщение центрального органа, удостоверяющего целостность некоторого открытого ключа объекта А (может быть бумажный, электронный документ).

Упpавление ключами 50

Например: сертификат открытого ключа для пользователя А , обозначаемый

Упpавление ключами 50

Например: сертификат открытого ключа для пользователя А , обозначаемый

СА = Е Кцрк (Т, IdA, KA )

Отметка времени Т используется для подтверждения актуальности сертификата и тем самым предотвращает повторы прежних сертификатов. Секретный ключ Кцрк известен только менеджеру ЦРК, а открытый ключ ЦРК известен всем абонентам

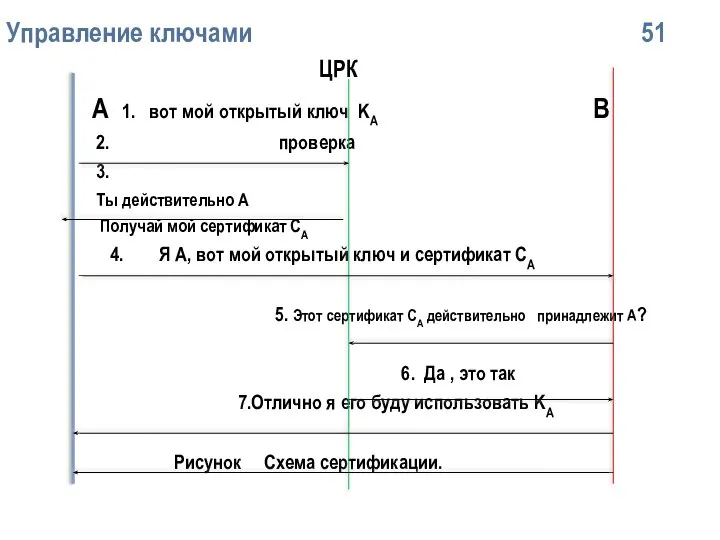

Упpавление ключами 51

ЦРК

А 1. вот мой открытый

Упpавление ключами 51

ЦРК

А 1. вот мой открытый

2. проверка

3.

Ты действительно А

Получай мой сертификат СА

4. Я А, вот мой открытый ключ и сертификат СА

5. Этот сертификат СА действительно принадлежит А?

6. Да , это так

7.Отлично я его буду использовать KA

Рисунок Схема сертификации.

Упpавление ключами 52

Центр сертификации или Удостоверяющий центр (УЦ, англ.

Упpавление ключами 52

Центр сертификации или Удостоверяющий центр (УЦ, англ.

Удостоверяющий центр - юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные настоящим Федеральным законом (N 63-ФЗ «ОБ ЭЛЕКТРОННОЙ ПОДПИСИ»)

Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов

Сертификат ключа проверки электронной подписи должен содержать следующую информацию:

1) даты начала и окончания срока его действия;

2) фамилия, имя и отчество (если имеется) - для физических лиц, наименование и место нахождения - для юридических лиц или иная информация, позволяющая идентифицировать владельца сертификата ключа проверки электронной подписи;

Упpавление ключами 51

3) ключ проверки электронной подписи;

4) наименование используемого средства

Упpавление ключами 51

3) ключ проверки электронной подписи;

4) наименование используемого средства

5) наименование удостоверяющего центра, который выдал сертификат ключа проверки электронной подписи;

6) иная информация, предусмотренная частью 2 статьи 17 настоящего Федерального закона, - для квалифицированного сертификата.

Сертификат ключа проверки электронной подписи прекращает свое действие:

1) в связи с истечением установленного срока его действия;

2) на основании заявления владельца сертификата ключа проверки электронной подписи, подаваемого в форме документа на бумажном носителе или в форме электронного документа;

3) в случае прекращения деятельности удостоверяющего центра без перехода его функций другим лицам;

4) в иных случаях, установленных настоящим Федеральным законом, другими федеральными законами, принимаемыми в соответствии с ними нормативными правовыми актами или соглашением между удостоверяющим центром и владельцем сертификата ключа проверки электронной подписи.

Упpавление ключами 52

Удостоверяющий центр обеспечивает следующую функциональность ( ФЗ №63

Упpавление ключами 52

Удостоверяющий центр обеспечивает следующую функциональность ( ФЗ №63

1) создает сертификаты ключей проверки электронных подписей и выдает такие сертификаты лицам, обратившимся за их получением (заявителям);

2) устанавливает сроки действия сертификатов ключей проверки электронных подписей;

3) аннулирует выданные этим удостоверяющим центром сертификаты ключей проверки электронных подписей;

4) выдает по обращению заявителя средства электронной подписи, содержащие ключ электронной подписи и ключ проверки электронной подписи (в том числе созданные удостоверяющим центром) или обеспечивающие возможность создания ключа электронной подписи и ключа проверки электронной подписи заявителем;

Генерация секретных и открытых ключей Главных абонентов УЦ, сертификатами которых заверяются сертификаты пользователей. Сертификаты главных абонентов могут быть самоподписанными или заверенными вышестоящим УЦ. Первое издание сертификата подписи абонентов происходит в УЦ вместе с генерацией секретного ключа для него.

Издание и регистрация сертификатов ЭЦП по запросу абонентов сети. Запрос на сертификат представляет собой шаблон сертификата, содержащий информацию об абоненте, его новый открытый ключ подписи, предполагаемый срок действия сертификата, а также другие параметры, соответствующие стандарту X.509. После заполнения полей сертификата сертификат через Центр управления отправляется к пользователю на компьютер.

Упpавление ключами 53

5) ведет реестр выданных и аннулированных этим удостоверяющим

Упpавление ключами 53

5) ведет реестр выданных и аннулированных этим удостоверяющим

6) устанавливает порядок ведения реестра сертификатов, не являющихся квалифицированными, и порядок доступа к нему, а также обеспечивает доступ лиц к информации, содержащейся в реестре сертификатов, в том числе с использованием информационно-телекоммуникационной сети "Интернет";

7) создает по обращениям заявителей ключи электронных подписей и ключи проверки электронных подписей;

8) проверяет уникальность ключей проверки электронных подписей в реестре сертификатов;

9) осуществляет по обращениям участников электронного взаимодействия проверку электронных подписей;

10) осуществляет иную связанную с использованием электронной подписи деятельность.

Упpавление ключами 54

ПО удостоверяющего центра выполняет следующие действия:

Генерация секретных и открытых

Упpавление ключами 54

ПО удостоверяющего центра выполняет следующие действия:

Генерация секретных и открытых

Издание и регистрация сертификатов ЭП по запросу абонентов сети. Запрос на сертификат представляет собой шаблон сертификата, содержащий информацию об абоненте, его новый открытый ключ подписи, предполагаемый срок действия сертификата, а также другие параметры, соответствующие стандарту X.509. После заполнения полей сертификата сертификат через Центр управления отправляется к пользователю на компьютер.

Отзыв сертификатов (например, в случае компрометации ключей).

Приостановление действия сертификатов, возобновление действия сертификатов ЭП абонентов сети. Эти действия выполняются администратором УЦ. Справочник отозванных сертификатов рассылается абонентам сети.

Регистрация справочников сертификатов ЭП главных абонентов других УЦ .

Упpавление ключами 55

Регистрация справочников отозванных сертификатов ЭП из других УЦ.

Упpавление ключами 55

Регистрация справочников отозванных сертификатов ЭП из других УЦ.

Издание и регистрация сертификатов ЭП для внешних пользователей выполняется только по запросу из Центра регистрации. Запрос может быть зарегистрирован или отклонен.

Отзыв сертификатов, приостановление действия сертификатов, возобновление действия сертификатов ЭП внешних пользователей может происходить по запросу из ЦР, или самим Администратором УЦ без запроса из ЦР. Справочники отозванных сертификатов рассылаются по узлам сети.

Просмотр запросов и сертификатов ЭП. В программе УЦ возможен просмотр любых запросов, сертификатов, действующих списков отзыва, сохранение их в файл или вывод на печать.

Сервисные функции УЦ.

Упpавление ключами 56

- Российские удостоверяющие центры

Удостоверяющий Центр ЗАО "ПФ "СКБ

Упpавление ключами 56

- Российские удостоверяющие центры

Удостоверяющий Центр ЗАО "ПФ "СКБ

Удостоверяющий Центр ФГУП НИИ "Восход"

Удостоверяющий Центр DIP

ООО Межрегиональный Удостоверяющий Центр

НП "Национальный Удостоверяющий центр"

ЗАО «АНК»

ООО ПНК

ЗАО Удостоверяющий Центр (Нижний Новгород)

ЗАО Удостоверяющий Центр (Санкт-Петербург)

ООО "Компания «Тензор»

ОАО «Электронная Москва»

Центр сертификации «Стандарт Тест»

Всероссийский центр сертификации

Удостоверяющий центр ЗАО "Сервер-Центр" (Владивосток)

Удостоверяющий центр "ДСЦБИ "МАСКОМ" (Хабаровск)

Упpавление ключами 57

— Центры выдачи ЭП, Кемерово

ОО Научно-технический центр Атлас

г.

Упpавление ключами 57

— Центры выдачи ЭП, Кемерово

ОО Научно-технический центр Атлас

г.

8(3842)59-58-53 8(3842)59-58-71 8(3842)28-55-73 8(3842)44-11-00 atlas-k@regit.ru http://atlas.regit.ru

ООО СибНэт

г. Кемерово, ул. Рукавишникова, д. 9А, оф. 9

8(3842)75-50-05 8(3842)75-16-32 8(961)705-66-62 kontur@sib-net.ru

Упpавление ключами 58

Аутентификация при помощи сертификатов

В том случае, когда пользователи

Упpавление ключами 58

Аутентификация при помощи сертификатов

В том случае, когда пользователи

Аутентификацию при помощи сертификатов обеспечивают несколько распространенных протоколов, в частности, наиболее известный и широко распространенный протокол Secure Socket Layer (SSL), который применяется практически в каждом web-браузере.

Помимо него применяются протоколы Transport Layer Security (TLS), Internet Key Exchange (IKE), S/MIME, PGP и Open PGP. Каждый из них немного по-своему использует сертификаты, но основные принципы - одни и те же.

Упpавление ключами 59

Упpавление ключами 59

Упpавление ключами 60

Рисунок иллюстрирует типичный обмен сообщениями при аутентификации на

Упpавление ключами 60

Рисунок иллюстрирует типичный обмен сообщениями при аутентификации на

Обмен соответствует стандарту аутентификации субъектов на основе криптографии с открытыми ключами. Во многих протоколах предусматривается, что клиент направляет запрос серверу для того, чтобы инициировать аутентификацию. Такой подход, характерный, например, для дополнений аутентификации и шифрования к протоколу Internet File Transfer Protocol, гарантирует, что и пользователь, и сервер поддерживают один и тот же механизм аутентификации. Некоторые протоколы не требуют этого подготовительного шага.

Если сервер В поддерживает метод аутентификации, запрашиваемый пользователем А, то начинается обмен сообщениями.

1) Сообщение Token ID уведомляет о том, что будет выполняться взаимная аутентификация, а также содержит номер версии протокола и идентификатор протокола. Хотя этот идентификатор не обязателен, он намного упрощает процедуру и поэтому обычно используется. Пользователь А ожидает сообщение Token ВА1 от сервера В.

Упpавление ключами 61

2) Идентификатор протокола в Token ID позволяет пользователю

Упpавление ключами 61

2) Идентификатор протокола в Token ID позволяет пользователю

3) Пользователь А подписывает последовательность из трех элементов: свой запрос ran A, запрос сервера ran B и имя сервера name B.

4) Получив ответ Token АВ от пользователя А, сервер В проверяет, совпадает ли значение ran B с соответствующим значением в сообщении Token ВА1, а по значению name В устанавливает, действительно ли пользователь А желает пройти аутентификацию сервера В.

5) Если какая-либо из проверок дает отрицательный результат, то и аутентификация завершается неудачно. В противном случае сервер В проверяет подлинность сертификата пользователя А и его цифровую подпись, если сертификат и подпись валидны, то аутентификация пользователя А сервером В прошла успешно. Ответ сервера В пользователю А завершает взаимную аутентификацию.

Упpавление ключами 62

6) Ответ сервера Token ВА2 состоит из заверенной цифровой

Упpавление ключами 62

6) Ответ сервера Token ВА2 состоит из заверенной цифровой

Итак, механизмы аутентификации при помощи сертификатов поддерживают аутентификацию в открытой сети, на многих удаленных серверах, и обеспечивают взаимную аутентификацию. В отличие от системы Kerberos. протоколы аутентификации на базе сертификатов не требуют активного участия третьих сторон. Для успешной аутентификации должны быть доступны только пользователь и сервер.

Стеганография 63

Слово "стеганография" в переводе с греческого буквально означает "тайнопись"

Стеганография 63

Слово "стеганография" в переводе с греческого буквально означает "тайнопись"

Стеганография - это метод организации связи, который собственно скрывает само наличие связи. В отличие от криптографии, где неприятель точно может определить является ли передаваемое сообщение зашифрованным текстом, методы стеганографии позволяют встраивать секретные сообщения в безобидные послания так, чтобы невозможно было заподозрить существование встроенного тайного послания.

Стеганография занимает свою нишу в обеспечении безопасности: она не заменяет, а дополняет криптографию. Сокрытие сообщения методами стеганографии значительно снижает вероятность обнаружения самого факта передачи сообщения. А если это сообщение к тому же зашифровано, то оно имеет еще один, дополнительный, уровень защиты.

Стеганографическая система или стегосистема - совокупность средств и методов, которые используются для формирования скрытого канала передачи информации

Стеганография 64

Процесс стеганографии условно можно разделить на несколько этапов:

выбор файла,

Стеганография 64

Процесс стеганографии условно можно разделить на несколько этапов:

выбор файла,

выбор файла, используемого для сокрытия информации (файл-контейнер);

выбор стеганографической программы;

кодирование (встраивание) файла. На новый файл устанавливается защита паролем;

отправление скрытого сообщения по электронной почте и его декодирование.

Требования, предъявляемые к современной компьютерной стеганографии:

методы сокрытия должны обеспечивать аутентичность и целостность файла;

изначально предполагается, что преступнику знакомы все возможные стеганографические методы;

безопасность методов основывается на сохранении стеганографическим преобразованием основных свойств открыто передаваемого файла (контейнера) при внесении в него секретного сообщения и некоторой неизвестной преступнику информации - ключа;

если факт сокрытия сообщения стал известен противнику, то извлечение секретных данных представляет сложную вычислительную задачу

Стеганография 65

Обобщенная модель стегосистемы представлена на рис. 1.

Контейнер - любая

Стеганография 65

Обобщенная модель стегосистемы представлена на рис. 1.

Контейнер - любая

Пустой контейнер - контейнер без встроенного сообщения; заполненный контейнер или стего - контейнер, содержащий встроенную информацию.

Встроенное (скрытое) сообщение - сообщение, встраиваемое в контейнер.

Стеганография 66

Стегоключ или просто ключ - секретный ключ, необходимый для

Стеганография 66

Стегоключ или просто ключ - секретный ключ, необходимый для

По аналогии с криптографией, по типу стегоключа стегосистемы можно подразделить на два типа:

с секретным ключом;

с открытым ключом.

В стегосистеме с секретным ключом используется один ключ, который должен быть определен либо до начала обмена секретными сообщениями, либо передан по защищенному каналу.

В стегосистеме с открытым ключом для встраивания и извлечения сообщения используются разные ключи, которые различаются таким образом, что с помощью вычислений невозможно вывести один ключ из другого. Поэтому один ключ (открытый) может передаваться свободно по незащищенному каналу связи. Кроме того, данная схема хорошо работает и при взаимном недоверии отправителя и получателя.

Стеганография 67

Пример встраивания

Предположим, что в качестве контейнера используется 24 битовое

Стеганография 67

Пример встраивания

Предположим, что в качестве контейнера используется 24 битовое

Оно занимает около полутора мегабайта памяти (800х600х24/3 = 1440000 байт).

Каждая цветовая комбинация тона (пиксела - точки) – это комбинация трех основных цветов –красного, зеленого и синего, которые занимают каждый по 1 байту (итого по 3 на точку).

Если для хранения секретной информации использовать наименьший значащий бит (Least Significant Bits – LSB) каждого байта, то получим по 3 бита на каждый пиксел. Емкость изображения носителя составит – 800х600х3/8=180000 байт. При этом биты в каких то точках будут совпадать с битами реального изображения, в других – нет, но, главное, что на глаз определить такие искажения практически невозможно.

Программные продукты стеганографии 68

Программные продукты стеганографии 68

Стеганография 69

Бесплатные программы, информацию об их получении, а также

Стеганография 69

Бесплатные программы, информацию об их получении, а также

на веб сайтах –

http://www.cl.cam.ac.uk/~fapp2/steganography/,

http://www.demcom.com/english/steganos/,

http://www.signumtech.com,

http://www/digimark/com

Стеганография 70

В настоящее время можно выделить три тесно связанных между собой

Стеганография 70

В настоящее время можно выделить три тесно связанных между собой

сокрытие данных (сообщений),

цифровые водяные знаки,

заголовки.

Обобщенная модель приложений стеганографии представлена на рис.

Стеганография 71

Сокрытие внедряемых данных, которые в большинстве случаев имеют большой

Стеганография 71

Сокрытие внедряемых данных, которые в большинстве случаев имеют большой

Цифровые водяные знаки используются для защиты авторских или имущественных прав на цифровые изображения, фотографии или другие оцифрованные произведения искусства. Основными требованиями, которые предъявляются к таким встроенным данным, являются надежность и устойчивость к искажениям. Цифровые водяные знаки имеют небольшой объем, однако, с учетом указанных выше требований, для их встраивания используются более сложные методы, чем для встраивания просто сообщений или заголовков.

Заголовки, используется в основном для маркирования изображений в больших электронных хранилищах (библиотеках) цифровых изображений, аудио- и видеофайлов. В данном случае стеганографические методы используются не только для внедрения идентифицирующего заголовка, но и иных индивидуальных признаков файла. Внедряемые заголовки имеют небольшой объем, а предъявляемые к ним требования минимальны: заголовки должны вносить незначительные искажения и быть устойчивы к основным геометрическим преобразованиям.

Надежность криптосистем 72

Стойкость криптосистемы зависит от:

длины ключа

объема ключевого пространства

алгоритма

криптографического

Надежность криптосистем 72

Стойкость криптосистемы зависит от:

длины ключа

объема ключевого пространства

алгоритма

криптографического

Американские криптологи опубликовали результаты исследований взлома алгоритма симметричного шифрования DES. Атаки осуществлялись методом полного перебора. Бюджет определяет мощность специализированного компьютера.

Надежность криптосистем 73

Надежность криптосистем 73

Надежность криптосистем 74

Выбор ключей

Если пользователь сам себе выбирает ключ,

Надежность криптосистем 74

Выбор ключей

Если пользователь сам себе выбирает ключ,

В атаке полного перебора используется словарь, включающий:

ФИО и данные отправителя в различных комбинациях;

Имена людей, героев книг, животных, мифов;

Слова, полученные после внесения изменений в слова 1,2 пунктов;

Слова полученные заменой строчных букв на заглавные;

Слова на различных иностранных языках и т.д.

Надежность криптосистем 75

Выбор ключей

Хороший ключ – случайный, но его трудно

Надежность криптосистем 75

Выбор ключей

Хороший ключ – случайный, но его трудно

Более привлекателен подход, когда вместо отдельного слова используется достаточно длинное предложение на русском, английском или другом языке, которое преобразуется в ключ. Такое предложение в криптографии называется паролем.

Для преобразования пароля в псевдослучайный битовый ключ можно воспользоваться любой хэш-функцией.

Пароль следует выбирать достаточно длинным, чтобы полученный в результате преобразования ключ, был случайным.

Из теории информации известно, что каждая буква содержит ≈ 1,3 бита информации.

Чтобы получить 64 битовый ключ, пароль должен состоять из 49 букв, что соответствует фразе примерно из 10 слов.

Для выбора парольной фразы лучше воспользоваться творчеством мало известных поэтов.

Надежность криптосистем 76

Выбор ключей

Для хранения ключа (запомнить его сложно,

Надежность криптосистем 76

Выбор ключей

Для хранения ключа (запомнить его сложно,

С целью уменьшения вероятности компрометации ключа можно разделить его на две части:

одну часть ключа реализовать в виде ПЗУ-ключа;

другую часть разместить в памяти компьютера.

Надежность криптосистем 77

Задача: Как выбрать надежный криптоалгоритм?

Способы решения:

Воспользоваться надежным

Надежность криптосистем 77

Задача: Как выбрать надежный криптоалгоритм?

Способы решения:

Воспользоваться надежным

Довериться специализированной сертифицированной фирме.

Обратиться к независимому эксперту.

Обратиться за поддержкой в соответствующее правительственное ведомство.

Создать собственный криптографический алгоритм.

Надежность криптосистем 78

Аппаратное или программное шифрование?

Большинство средств криптографической защиты

Надежность криптосистем 78

Аппаратное или программное шифрование?

Большинство средств криптографической защиты

Преобладание аппаратного шифрования обусловлено:

более высокой скоростью;

аппаратуру легче защитить физически от проникновения извне. Аппаратура помещается в специальные контейнеры, которые могут покрываться химическим составом. И в результате любая попытка преодолеть защитный слой приводит к уничтожению внутренней логической схемы чипа.

аппаратура шифрования более проста в установке в различных местах (телефон, модем).

Надежность криптосистем 79

Аппаратное или программное шифрование?

Преимущества программного шифрования:

любой алгоритм легко

Надежность криптосистем 79

Аппаратное или программное шифрование?

Преимущества программного шифрования:

любой алгоритм легко

алгоритм прост в использовании;

его не трудно модифицировать.

Надежность криптосистем 80

Симметричное или асимметричное шифрование шифрование?

Симметрические алгоритмы имеют меньшую

Надежность криптосистем 80

Симметричное или асимметричное шифрование шифрование?

Симметрические алгоритмы имеют меньшую

Асимметричные криптосистемы используют два ключа, один из которых открытый.

У этих систем по мнению У. Диффи разное назначение:

симметричные криптосистемы используются для шифрования данных,

асимметричные системы - для ЭП, шифрования ключей.

Информацию перед шифрованием желательно сжимать. После шифрования сжать не удастся. Если удается сжать файлы после шифрования, то алгоритм шифрования недостаточно хорош.

Предприниматель -специалист на все руки. Выполнила: Зайченко Елена, ученица 9 «в» класса; Преподаватель: Сизоненко О.В.

Предприниматель -специалист на все руки. Выполнила: Зайченко Елена, ученица 9 «в» класса; Преподаватель: Сизоненко О.В. Уолис и Громи

Уолис и Громи Понимание различий между нечестием и праведностью

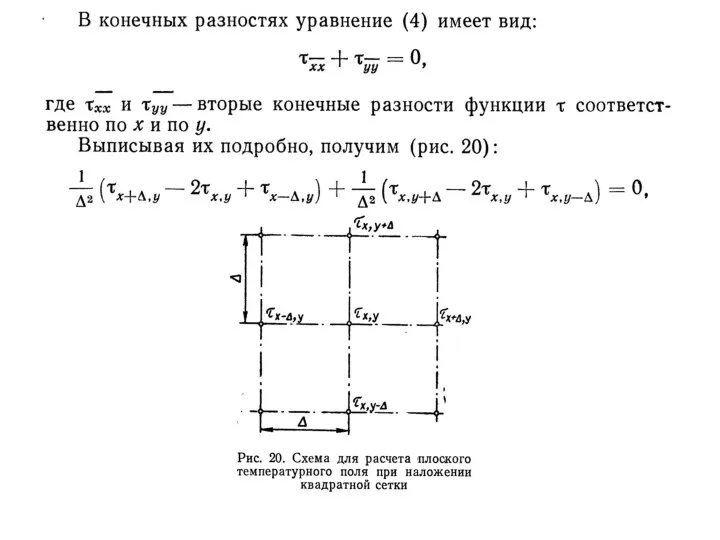

Понимание различий между нечестием и праведностью Расчет температурного поля

Расчет температурного поля Еволюція смартфонів

Еволюція смартфонів Государственное дошкольное образовательное учреждение детский сад № 27 Пушкинского района Презентация создана Плотниковой Н.А.

Государственное дошкольное образовательное учреждение детский сад № 27 Пушкинского района Презентация создана Плотниковой Н.А. Биполярные транзисторы. Первый транзистор

Биполярные транзисторы. Первый транзистор Фронтальный и профильный разрезы

Фронтальный и профильный разрезы Деревья оптимального поиска (ДОП)

Деревья оптимального поиска (ДОП) Государство. Признаки государства. Функции государства

Государство. Признаки государства. Функции государства Калибровка средств измерений

Калибровка средств измерений Презентация "Нормативные затраты" - скачать презентации по Экономике

Презентация "Нормативные затраты" - скачать презентации по Экономике Взаимоотношения владельца магазина с участниками ВЭД и таможенными

Взаимоотношения владельца магазина с участниками ВЭД и таможенными  Боевое использование АСУ ВМФ. Л-24. Принципа автоматизации сетей обмена данными

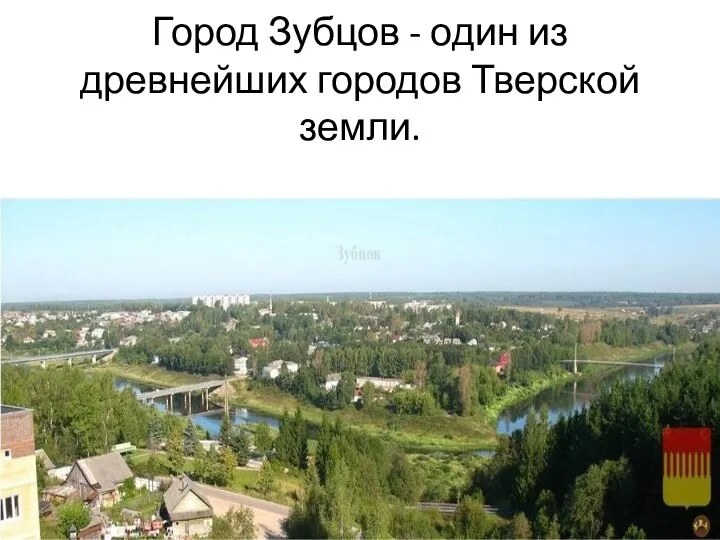

Боевое использование АСУ ВМФ. Л-24. Принципа автоматизации сетей обмена данными Город Зубцов - один из древнейших городов Тверской земли.

Город Зубцов - один из древнейших городов Тверской земли.  Презентация Марихуана

Презентация Марихуана Витинанки. «Шануємо великого Тараса» - презентация для начальной школы

Витинанки. «Шануємо великого Тараса» - презентация для начальной школы Доклад на тему «Вертикальное и горизонтальное выравнивание бюджетов в России» Выполнила Пономарева Анна студентка 1 курса групп

Доклад на тему «Вертикальное и горизонтальное выравнивание бюджетов в России» Выполнила Пономарева Анна студентка 1 курса групп Задание плоскости на чертеже. Взаимное положение прямой и плоскости, двух плоскостей. Проекции многогранников

Задание плоскости на чертеже. Взаимное положение прямой и плоскости, двух плоскостей. Проекции многогранников Волокна - это полимеры линейного строения, которые пригодны для изготовления нитей, жгутов, пряжи и текстильных материалов

Волокна - это полимеры линейного строения, которые пригодны для изготовления нитей, жгутов, пряжи и текстильных материалов Монтаж электрических аппаратов

Монтаж электрических аппаратов на тему “витамины нужны всем” Подготовила ученица 10г класса Бородина А.И. МОУ СОШ №7 Руководитель презентации : Потоцкая Н.Б

на тему “витамины нужны всем” Подготовила ученица 10г класса Бородина А.И. МОУ СОШ №7 Руководитель презентации : Потоцкая Н.Б Системы охраны изобретений за рубежом

Системы охраны изобретений за рубежом Матрешка - душа России

Матрешка - душа России Гостиничный сервис

Гостиничный сервис Безработица Кто такие безработные? Уровень безработицы Типы безработицы Действия государства в отношении безработицы Зада

Безработица Кто такие безработные? Уровень безработицы Типы безработицы Действия государства в отношении безработицы Зада «Как вдохновлять мужчину, чтобы получать от него подарки, комплименты и цветы» Шаги в Женственность с Марией Риш

«Как вдохновлять мужчину, чтобы получать от него подарки, комплименты и цветы» Шаги в Женственность с Марией Риш ЛЕКЦИЯ 13 ТЕМА 9 Макроэкономическая нестабильность. Экономические циклы и экономический рост. Лектор – д.э.н., профессор Дегтяре

ЛЕКЦИЯ 13 ТЕМА 9 Макроэкономическая нестабильность. Экономические циклы и экономический рост. Лектор – д.э.н., профессор Дегтяре