Содержание

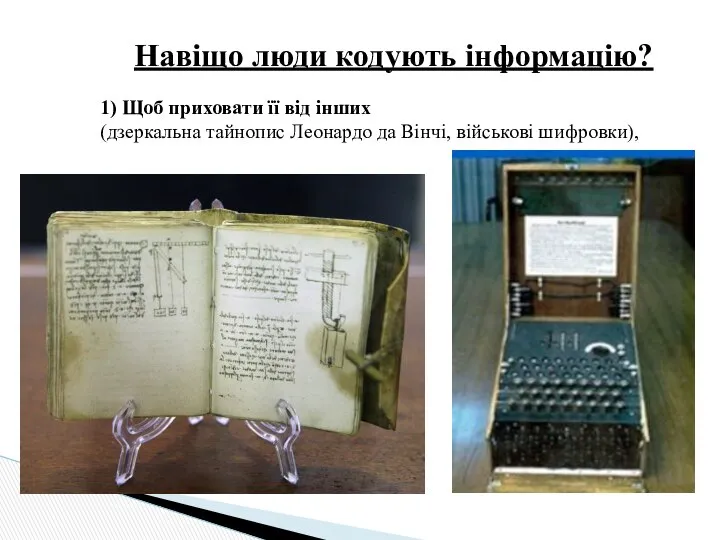

- 2. Навіщо люди кодують інформацію? 1) Щоб приховати її від інших (дзеркальна тайнопис Леонардо да Вінчі, військові

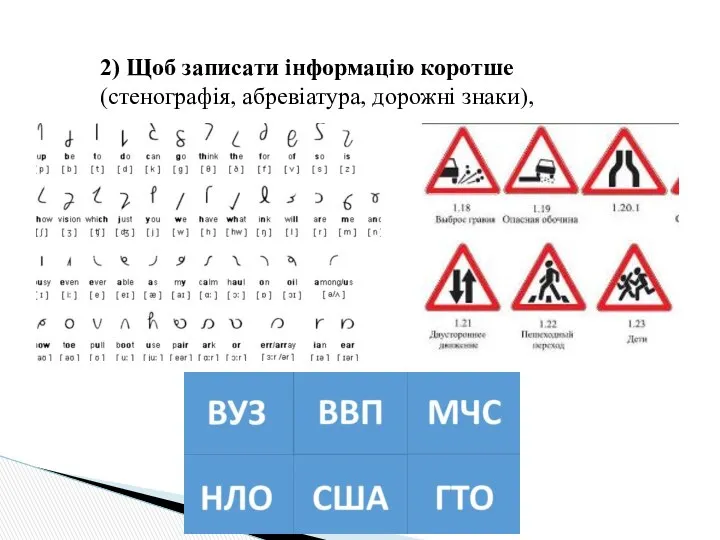

- 3. 2) Щоб записати інформацію коротше (стенографія, абревіатура, дорожні знаки),

- 4. 3) Щоб її було легше обробляти і передавати (азбука Морзе, машинні коди).

- 5. Криптографія (від грец. Κρυπτός - прихований і γράφω - пишу) наука про методи забезпечення: конфіденційності (неможливості

- 6. Термінологія Криптоаналіз - наука, що вивчає математичні методи порушення конфіденційності та цілісності інформації. Криптографія і криптоаналіз

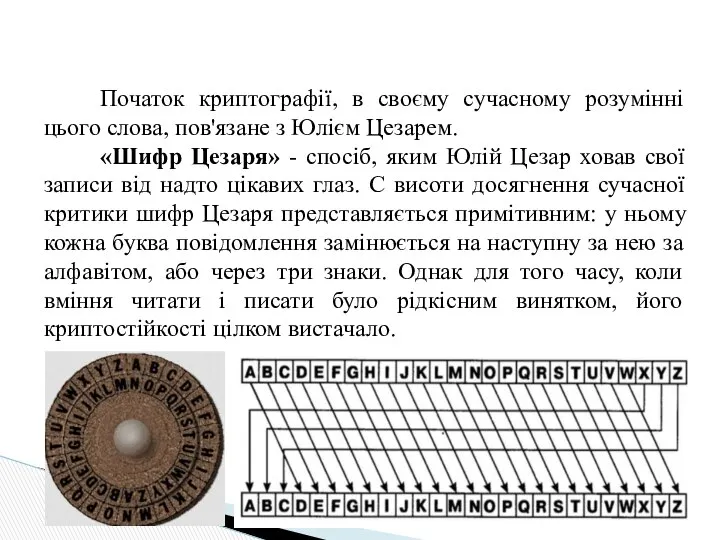

- 7. Початок криптографії, в своєму сучасному розумінні цього слова, пов'язане з Юлієм Цезарем. «Шифр Цезаря» - спосіб,

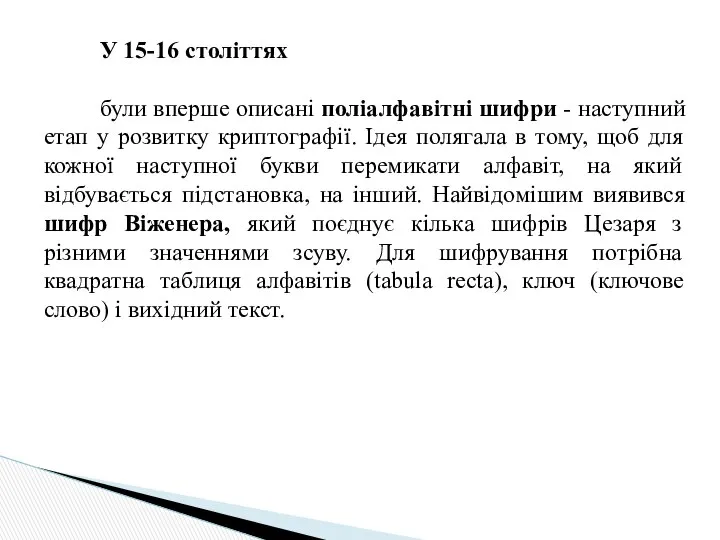

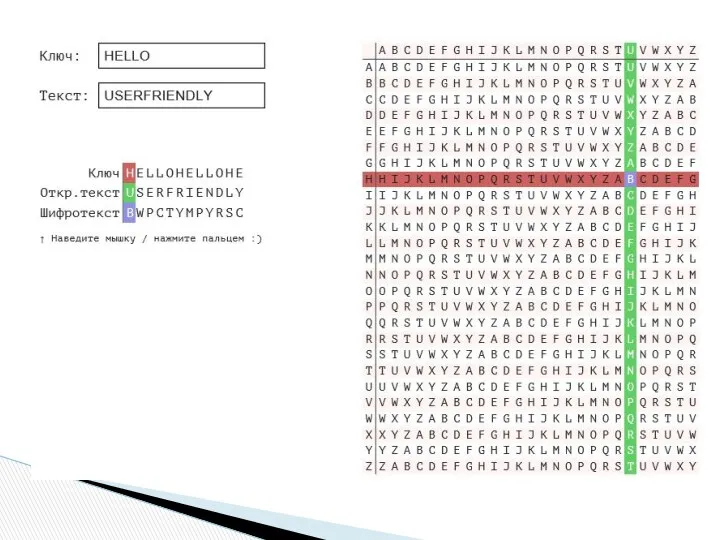

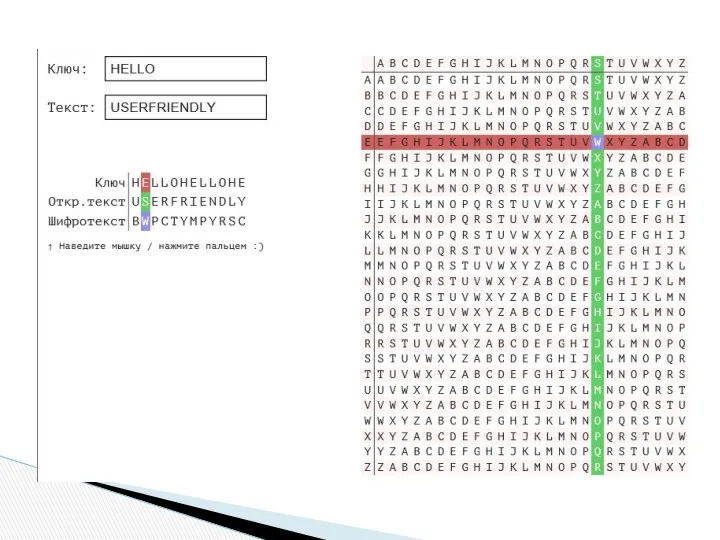

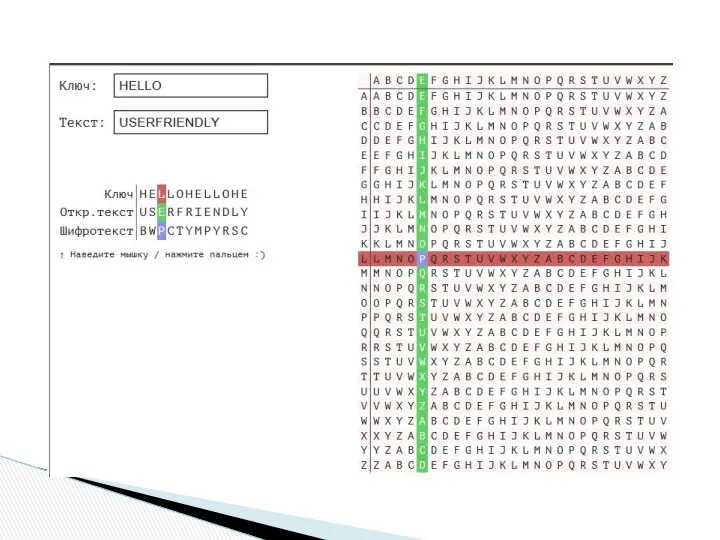

- 8. У 15-16 століттях були вперше описані поліалфавітні шифри - наступний етап у розвитку криптографії. Ідея полягала

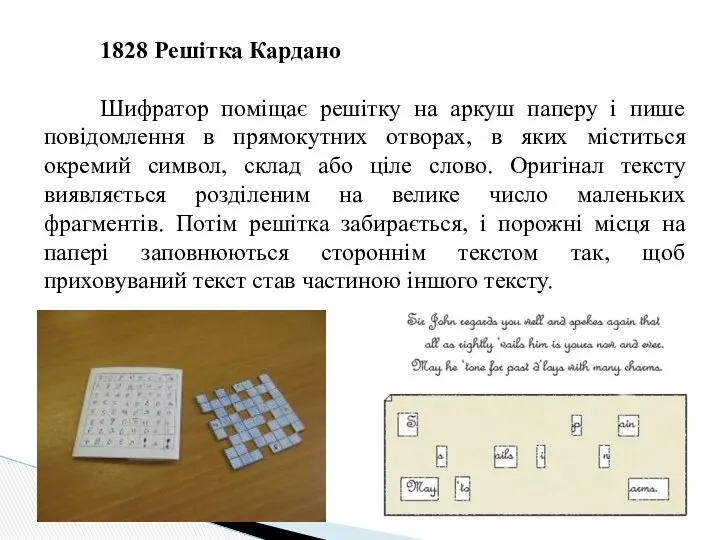

- 12. 1828 Решітка Кардано Шифратор поміщає решітку на аркуш паперу і пише повідомлення в прямокутних отворах, в

- 13. 1926 рік - саме в цьому році Німеччина вперше застосувала в військовій справі шифрувальні машини. Це

- 14. «Енігма» Історія найвідомішої електричної роторної шифрувальної машини - «Енігма» - починається в 1917 році - з

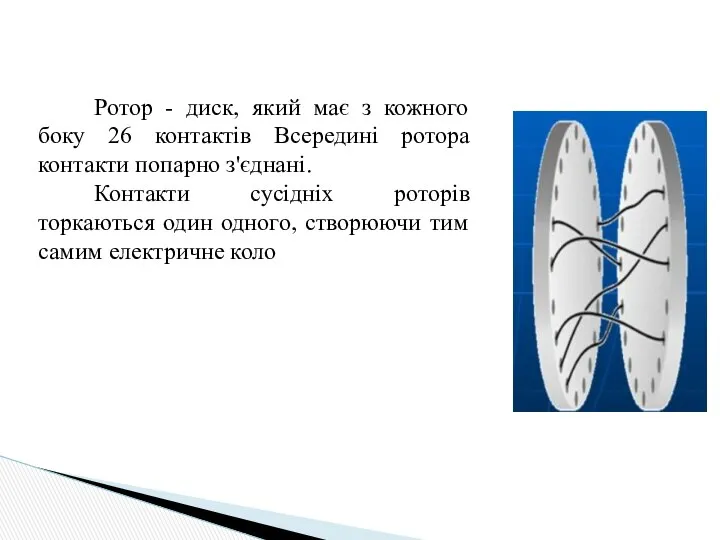

- 15. Ротор - диск, який має з кожного боку 26 контактів Всередині ротора контакти попарно з'єднані. Контакти

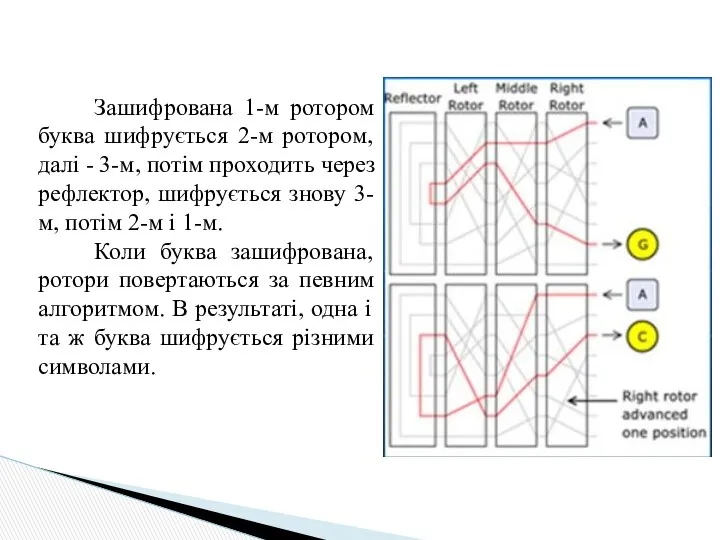

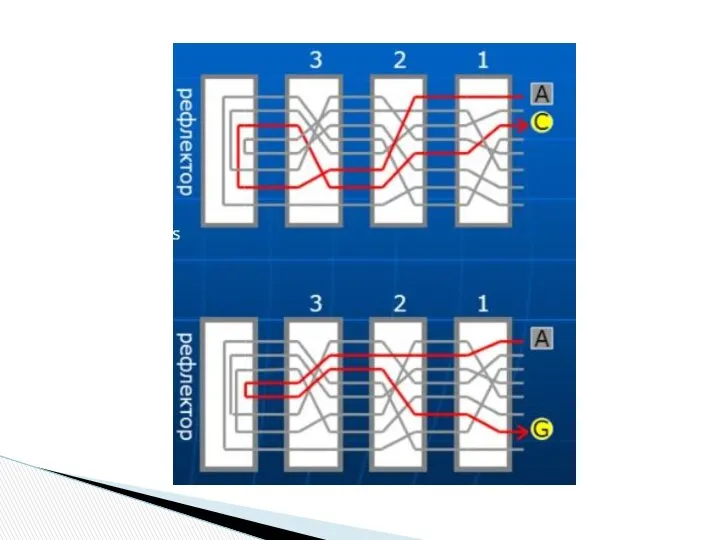

- 16. Зашифрована 1-м ротором буква шифрується 2-м ротором, далі - 3-м, потім проходить через рефлектор, шифрується знову

- 18. Розроблений під керівництвом Алана Тьюринга і Джоан Кларк дешифратор. Його використання дозволило союзникам розколоти здававшийся монолітним

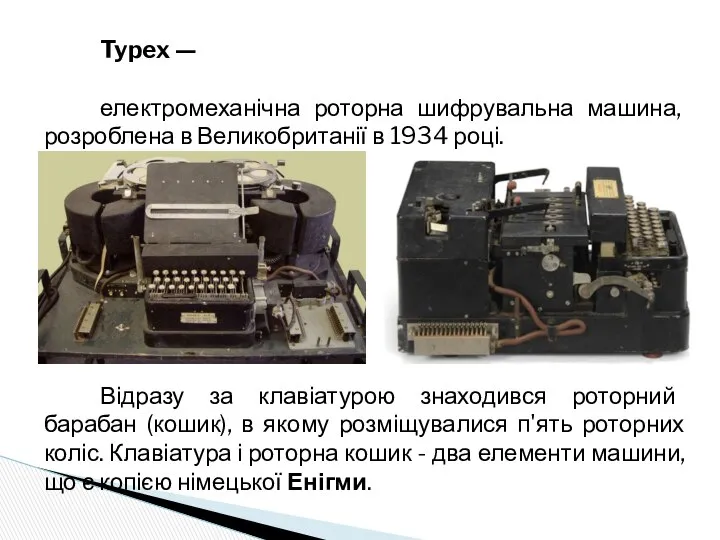

- 19. Typex — електромеханічна роторна шифрувальна машина, розроблена в Великобританії в 1934 році. Відразу за клавіатурою знаходився

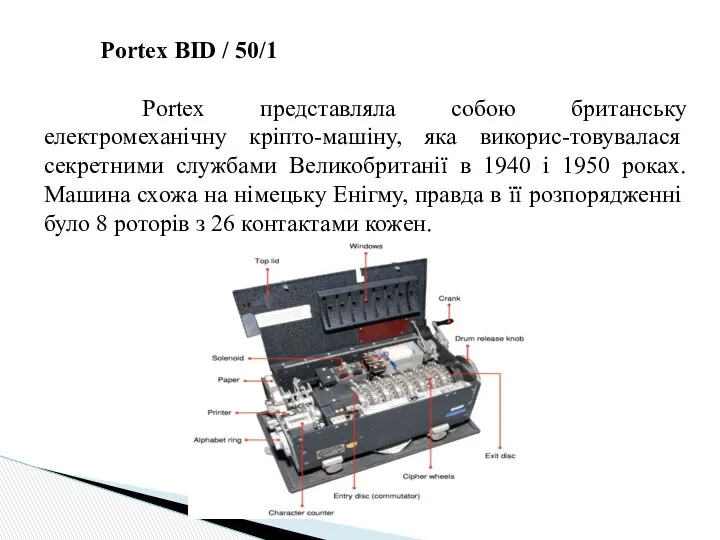

- 20. Portex BID / 50/1 Portex представляла собою британську електромеханічну кріпто-машіну, яка викорис-товувалася секретними службами Великобританії в

- 21. Сучасні методи використання криптографії Поява доступного інтернету перевело криптографію на новий рівень. Криптографічні методи стали широко

- 22. Уже в 2009 році Сатоши Накамото (якого багато хто свято вважають цілої хакерської угрупованням) розробив платіжну

- 23. Квантові комунікації (чи квантова криптографія) технологія кодування і передачі даних в квантових станах фотонів. Закони фізики

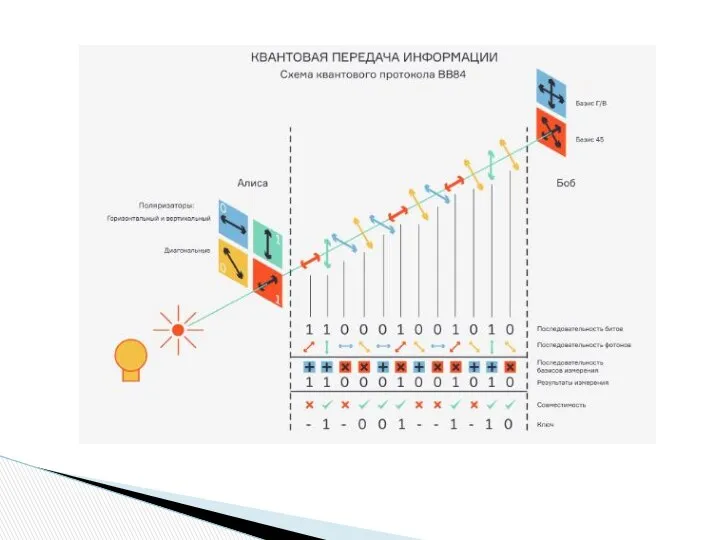

- 24. Квантові комунікації (чи квантова криптографія) дані кодуються в станах фотона, які відповідно до законів квантової механіки

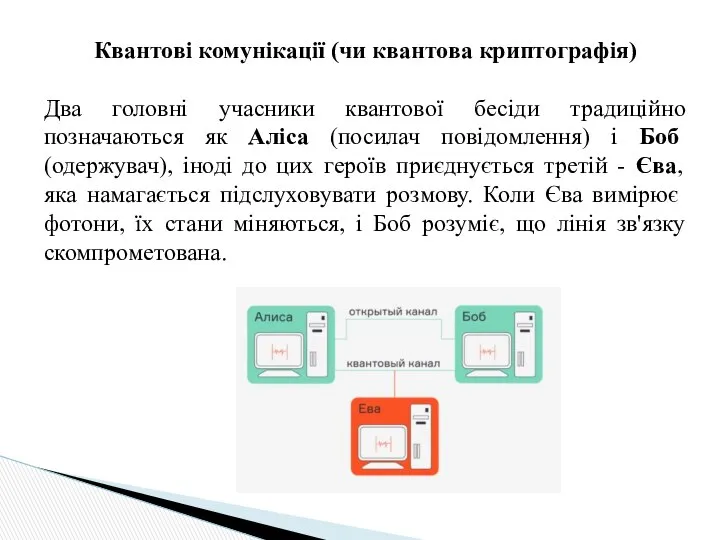

- 26. Квантові комунікації (чи квантова криптографія) Два головні учасники квантової бесіди традиційно позначаються як Аліса (посилач повідомлення)

- 27. Квантові комунікації (чи квантова криптографія) Головні недоліки квантової криптографії Кодувати дані в квантових станах досить складно,

- 28. Квантові комунікації (чи квантова криптографія) Другий варіант - використання космічних технологій : втрати фотонів в атмосфері

- 29. Квантові комунікації (чи квантова криптографія) У 2017 році китайський супутник "Мо-Цзи" забезпечив розподіл фотонів на рекордну

- 30. Позаминулого року компанія Google уперше вирішила завдання, недоступне класичному суперкомп'ютеру, але це завдання дуже далеке від

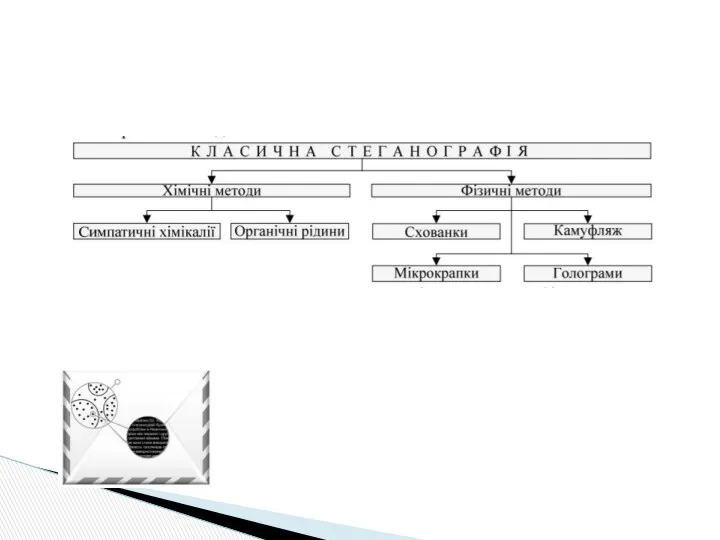

- 31. Стеганографія (від грец. Στεγανοσ - прихований і грец. Γραφω - пишу, буквально «тайнопис») - наука про

- 32. Уже в стародавньому світі виділилося два основних напрямки вирішення цього завдання, існуючі і по сьогоднішній день:

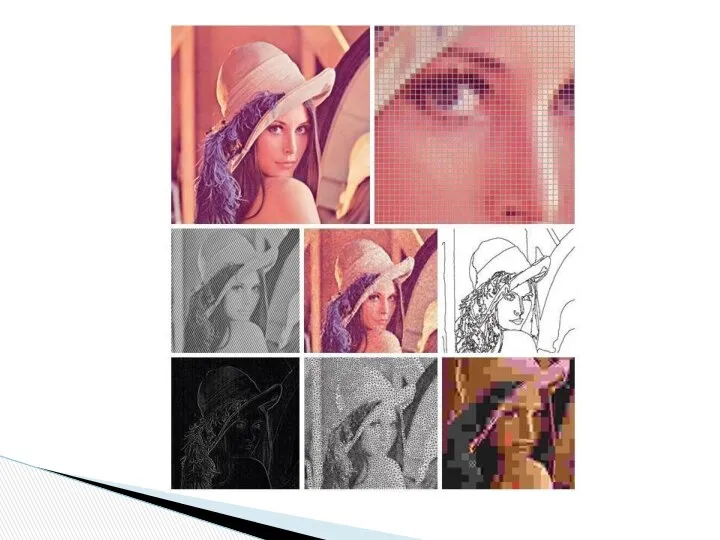

- 33. Існують два основних напрямки в комп'ютерної стеганографії: пов'язана з цифровою обробкою сигналів і не пов'язане. В

- 35. Цифрова стеганографія це галузь знань та технічна наука, яка розглядає методи: − організації прихованих каналів передачі

- 36. Цифрова стеганографія сучасна прикладна стеганографія узагальнює такі поняття, як: - сховище (тайник) та контейнер (засіб зберігання

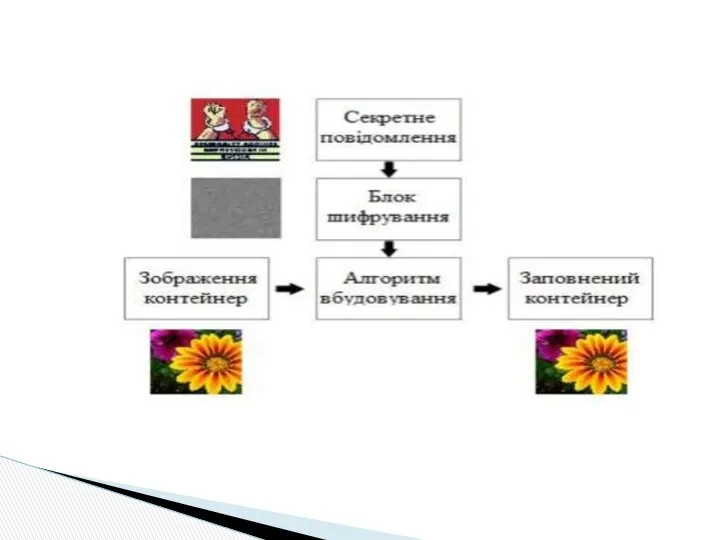

- 37. Цифрова стеганографія У загальному випадку всі методи стеганографії використовують деякий надлишок в обраній для зміни інформації,

- 39. Цифрова стеганографія У якості контейнера (повідомлення) може використовуватися будь-яка інформація призначена для приховування таємних повідомлень. Повідомленням

- 40. Приховування впроваджуваних даних, які в більшості випадків мають великий обсяг, пред'являє серйозні вимоги до контейнера: розмір

- 43. Скачать презентацию

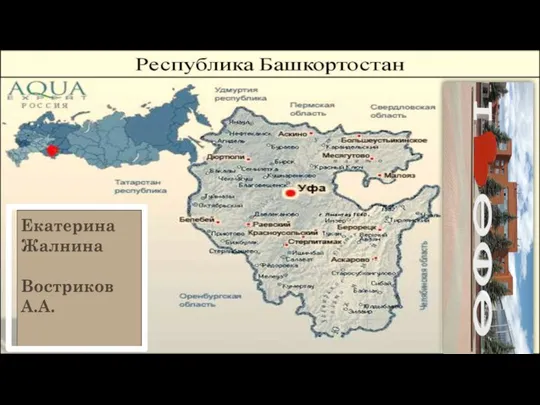

Республика Башкортостан. Город Уфа

Республика Башкортостан. Город Уфа Макроэкономика. Управление в политике

Макроэкономика. Управление в политике Безналичная оплата питания

Безналичная оплата питания Уральский экономический район

Уральский экономический район Виды кредита и околокредитные отношения

Виды кредита и околокредитные отношения Презентация Международные экономические организации

Презентация Международные экономические организации Презентация Органы государственной власти Алтайского края

Презентация Органы государственной власти Алтайского края Город Донецк на востоке Украины

Город Донецк на востоке Украины Экономика Израиля

Экономика Израиля Competition and its place in international trade

Competition and its place in international trade ЭКСПО-ның шыққан тарихы

ЭКСПО-ның шыққан тарихы Промышленность и инвестиции

Промышленность и инвестиции Презентация Международная (региональная) валютная система

Презентация Международная (региональная) валютная система Экономические агенты. Собственность и хозяйствование

Экономические агенты. Собственность и хозяйствование Общественное производство. Виды и организационно-экономические формы предпринимательства

Общественное производство. Виды и организационно-экономические формы предпринимательства Кейнсианская теория совокупного спроса. Функция потребления. Кейнсианский крест

Кейнсианская теория совокупного спроса. Функция потребления. Кейнсианский крест Товарні запаси та товарне забезпечення торговельного підприємства. (Лекція 8)

Товарні запаси та товарне забезпечення торговельного підприємства. (Лекція 8) Античная модель экономики

Античная модель экономики Ceny w turystyce

Ceny w turystyce Место СБЭ в системе экономического контроля. (Тема 1)

Место СБЭ в системе экономического контроля. (Тема 1) Показатели эффективности предпринимательской деятельности

Показатели эффективности предпринимательской деятельности Экономическое обоснование основных направлений улучшения финансовых результатов деятельности ООО ОПП Часпром

Экономическое обоснование основных направлений улучшения финансовых результатов деятельности ООО ОПП Часпром Потребление и сбережения. Инвестиции. Экономические циклы

Потребление и сбережения. Инвестиции. Экономические циклы Роль государства в экономике страны. Система налогообложения. (8 класс)

Роль государства в экономике страны. Система налогообложения. (8 класс) Инвестиция мәні мен түрлері

Инвестиция мәні мен түрлері Тема урока: Конкуренция и модели современного рынка

Тема урока: Конкуренция и модели современного рынка Леон Вальрас (1834-1910)

Леон Вальрас (1834-1910) Взаимодействие Свердловской области и Китая

Взаимодействие Свердловской области и Китая