Презентация "Хакерские атаки и взломы телекоммуникационных систем" - скачать презентации по Информатике

Содержание

- 2. Хакеры проникают в компьютеры так же, как воры - в дома и квартиры. Вы знаете, как

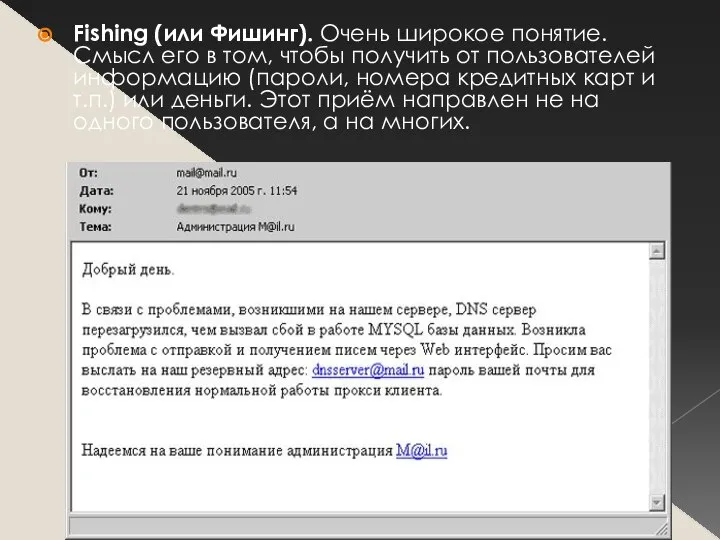

- 3. Fishing (или Фишинг). Очень широкое понятие. Смысл его в том, чтобы получить от пользователей информацию (пароли,

- 4. Социальная инженерия – это не технический, а психологический приём. Пользуясь данными, полученными при инвентаризации, взломщик может

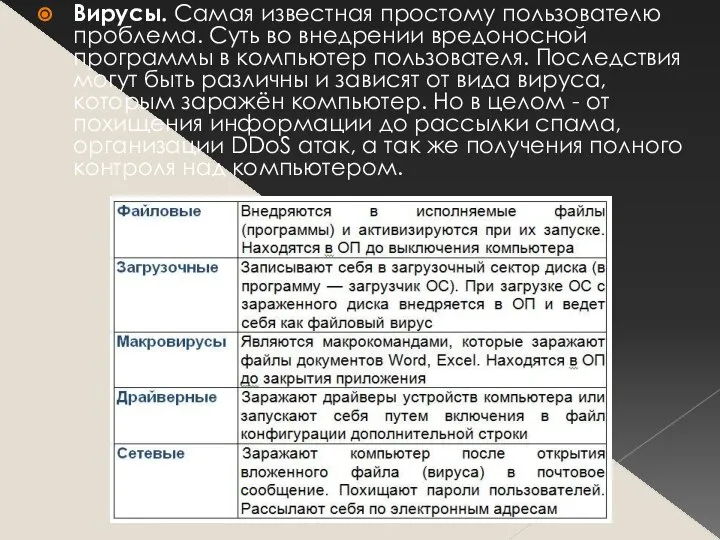

- 5. Вирусы. Самая известная простому пользователю проблема. Суть во внедрении вредоносной программы в компьютер пользователя. Последствия могут

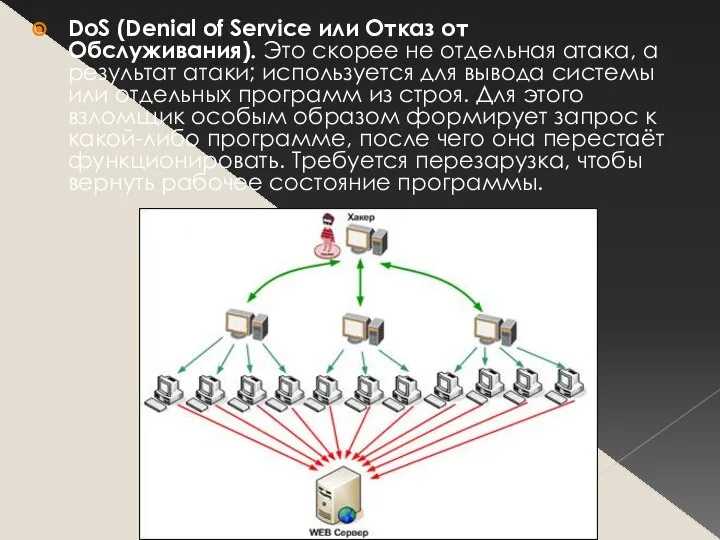

- 6. DoS (Denial of Service или Отказ от Обслуживания). Это скорее не отдельная атака, а результат атаки;

- 7. DoS-атаки против ряда сотовых телефонов при помощи множественных посылок файлов с использование ПО ussp-push. При использовании

- 8. Вирусы сотовых телефонов

- 9. Стратегия обороны Стратегия защиты мобильного телефона и смартфона от вирусной атаки довольно проста. За редким исключением,

- 11. Скачать презентацию

Презентация "Позиционирование новых переводчиков линейки PROMT 7.0" - скачать презентации по Информатике

Презентация "Позиционирование новых переводчиков линейки PROMT 7.0" - скачать презентации по Информатике Метод динамического программирования

Метод динамического программирования Инфографика

Инфографика TOP 15 суперкомпьютеров мира

TOP 15 суперкомпьютеров мира Сжатие данных

Сжатие данных Линии связи. Устройства связи. Стек протоколов

Линии связи. Устройства связи. Стек протоколов 3D моделирование. Виды 3D - моделей

3D моделирование. Виды 3D - моделей Устройство компьютера 8 класс

Устройство компьютера 8 класс Автоматизація процесу керування мікрокліматом овочесховища на 100 тон

Автоматизація процесу керування мікрокліматом овочесховища на 100 тон Твоя безопасная сеть

Твоя безопасная сеть О применении контрольно-кассовой техники для интернет- магазинов

О применении контрольно-кассовой техники для интернет- магазинов Новые сервисы 1С ИТС!

Новые сервисы 1С ИТС! Методика проведения самостоятельной работы по информатике

Методика проведения самостоятельной работы по информатике Системное ПО

Системное ПО Зеркальная книга лэпбук

Зеркальная книга лэпбук Табличные базы данных

Табличные базы данных MS Word. Интерфейс, элементы документа, начало работы с документом

MS Word. Интерфейс, элементы документа, начало работы с документом Мини-энциклопедия ПК

Мини-энциклопедия ПК Операционная система Linux (Линукс)

Операционная система Linux (Линукс) Компьютер. История ВТ

Компьютер. История ВТ Hardware-in-the-loop технологиясының көмегімен GPS қабылдағышының корреляторын жасау

Hardware-in-the-loop технологиясының көмегімен GPS қабылдағышының корреляторын жасау Автоматизация информационно-библиотечной деятельности

Автоматизация информационно-библиотечной деятельности «Безопасность- это с точки зрения экономики, компромисс» (Б. Шнайер)

«Безопасность- это с точки зрения экономики, компромисс» (Б. Шнайер)  Системы контроля версий

Системы контроля версий Видеозаписи. Обработка и защита. Защита видео. Лекция 3

Видеозаписи. Обработка и защита. Защита видео. Лекция 3 Android. Как начать программировать

Android. Как начать программировать Устройства хранения информации

Устройства хранения информации Индивидуальный проект по информатике

Индивидуальный проект по информатике