Администрирование в информационных системах Администрирование ОС Групповые политики доменов Объекты групповых политик (GPO)

Содержание

- 2. Групповые политики Структура многопользовательских операционных систем предполагает возможность создания для отдельного пользователя индивидуального окружения. В окружение

- 3. Понятие групповой политики домена Под групповой политикой понимается совокупность параметров, используемых для конфигурирования рабочего окружения пользователя

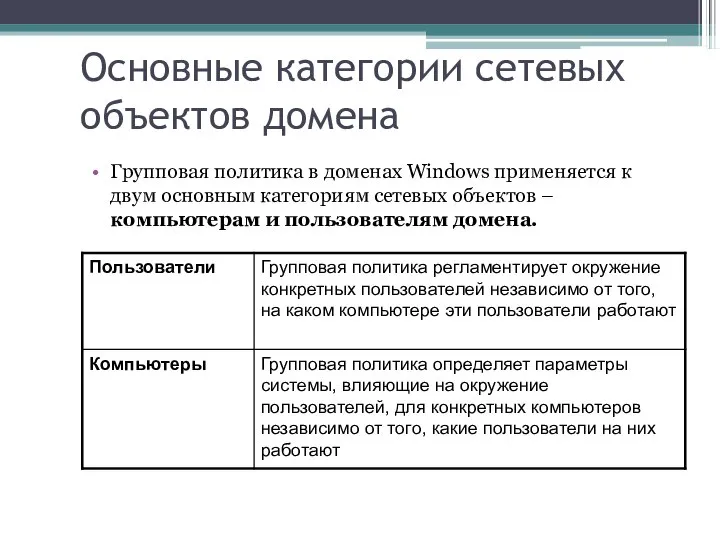

- 4. Основные категории сетевых объектов домена Групповая политика в доменах Windows применяется к двум основным категориям сетевых

- 5. Объекты групповой политики Объекты групповой политики (GPO) – основной элемент групповой политики, выступающий в качестве самостоятельных

- 6. Локальная групповая политика Любой объект групповой политики может быть связан с некоторым объектом контейнерного типа в

- 7. Размещение объектов групповой политики Система размещает информацию о GPO в двух местах: Значения всех атрибутов объектов

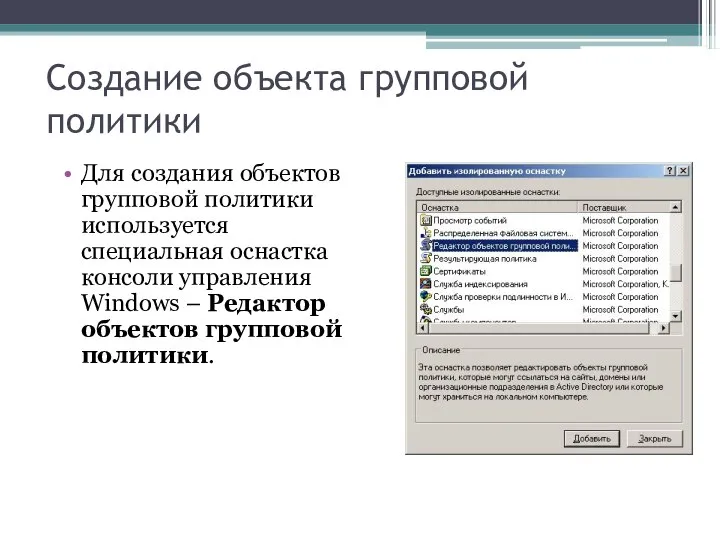

- 8. Создание объекта групповой политики Для создания объектов групповой политики используется специальная оснастка консоли управления Windows –

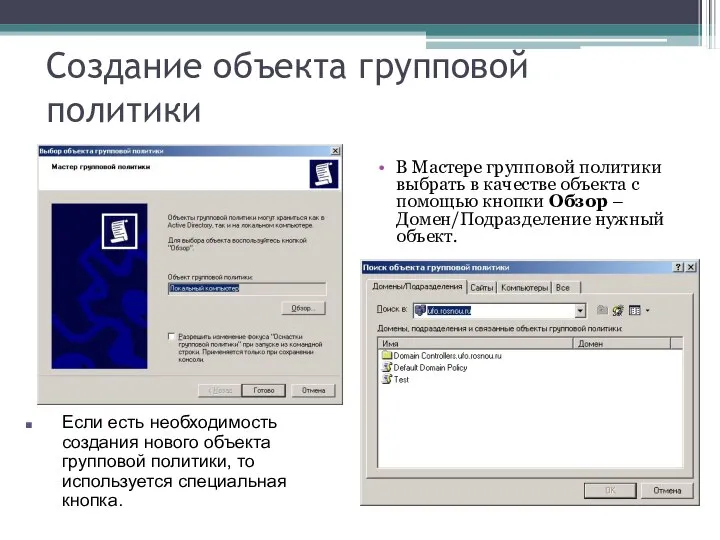

- 9. Создание объекта групповой политики В Мастере групповой политики выбрать в качестве объекта с помощью кнопки Обзор

- 10. Конфигурирование объектов групповой политики Папка «Конфигурация пользователя» оснастки Групповая политика используется для задания политик, применяемых к

- 11. Конфигурирование объектов групповой политики С помощью узла «Конфигурация компьютера» в оснастке Групповая политика можно устанавливать политики,

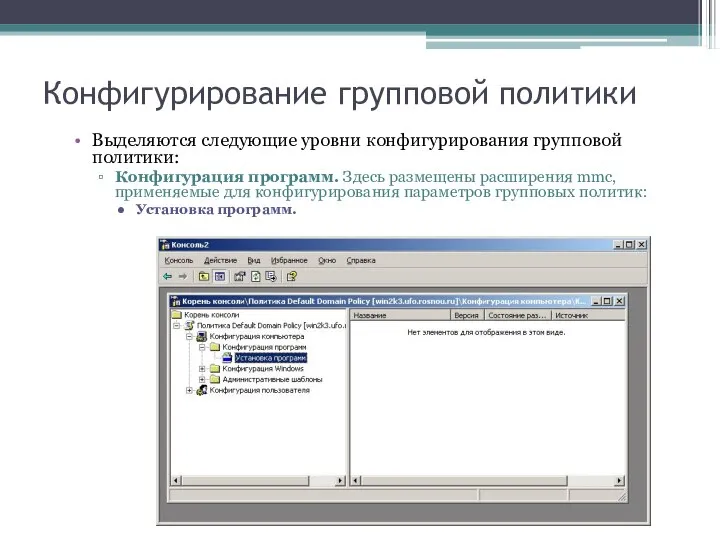

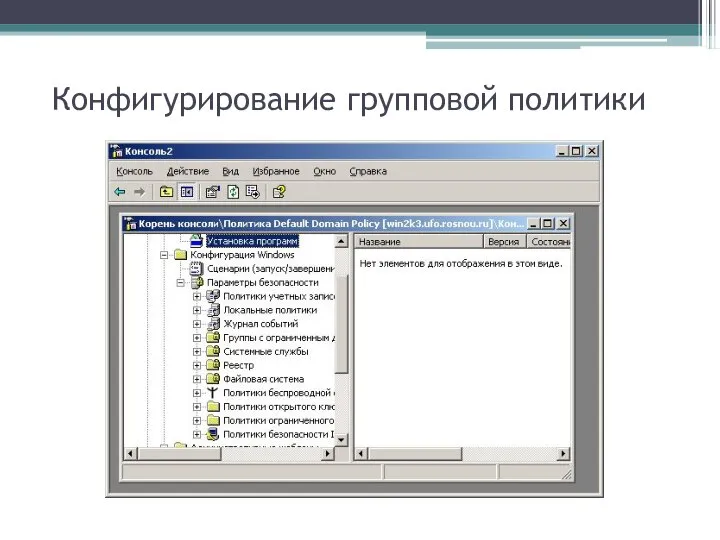

- 12. Конфигурирование групповой политики Выделяются следующие уровни конфигурирования групповой политики: Конфигурация программ. Здесь размещены расширения mmc, применяемые

- 13. Конфигурирование групповой политики Конфигурация Windows. В данном контейнере размещаются расширения mmc, ответственные за управление конфигурацией системы.

- 14. Конфигурирование групповой политики

- 15. Конфигурирование Windows через GPO Конфигурация Windows. Службы удаленной установки. Данное расширение используется для определения параметров удаленной

- 16. Сценарии входа, выхода, запуска и завершения работы Редактор объектов групповой политики включает в себя два расширения

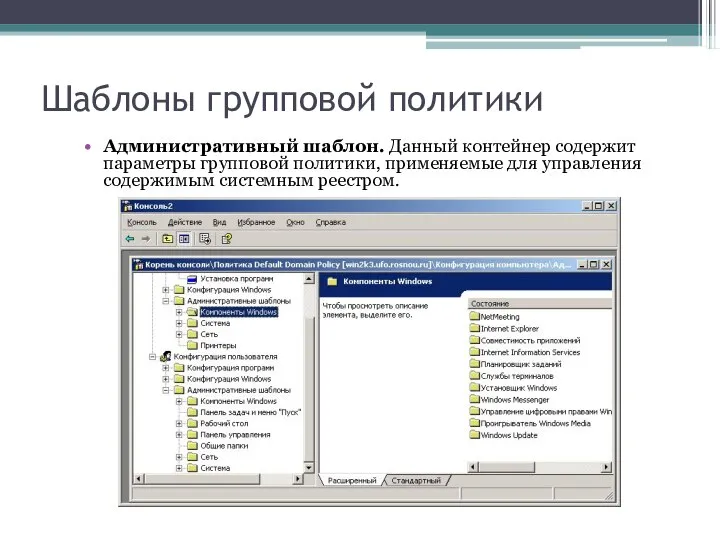

- 17. Шаблоны групповой политики Административный шаблон. Данный контейнер содержит параметры групповой политики, применяемые для управления содержимым системным

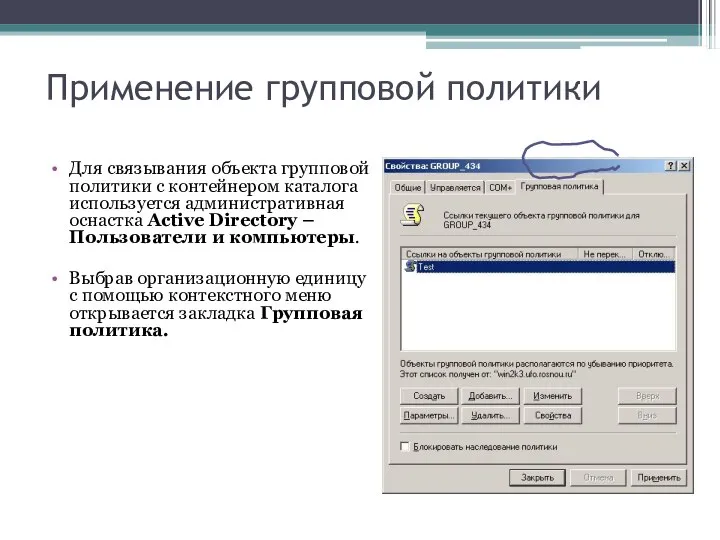

- 18. Применение групповой политики Для связывания объекта групповой политики с контейнером каталога используется административная оснастка Active Directory

- 19. Группы безопасности и групповая политика Объекты групповой политики рассматриваются в качестве субъекта системы безопасности. Каждый объект

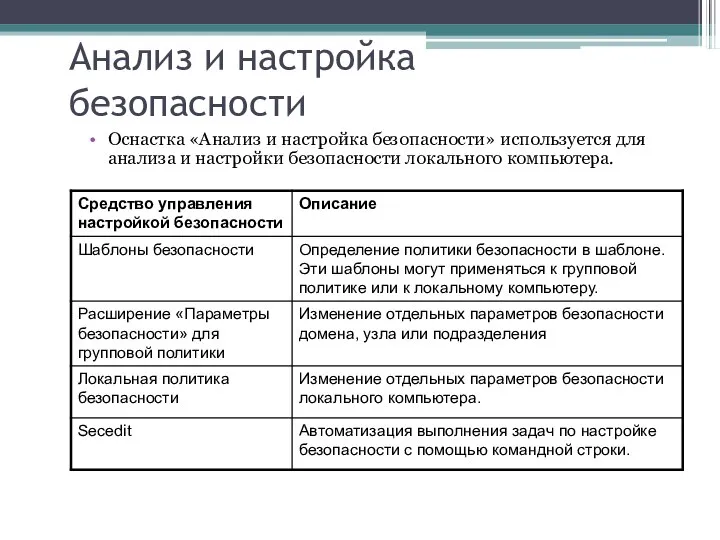

- 20. Анализ и настройка безопасности Оснастка «Анализ и настройка безопасности» используется для анализа и настройки безопасности локального

- 21. Шаблоны безопасности Шаблоны безопасности (Security Templates) – файл, содержащий параметры безопасности. Шаблоны безопасности могут быть применены

- 22. Примеры шаблонов безопасности В Windows 2003 существует несколько готовых шаблонов безопасности: Setup security и DC security

- 23. Стандартные шаблоны безопасности Безопасность по умолчанию (Setup security.inf) Шаблон Setup security.inf создается во время установки для

- 24. Стандартные шаблоны безопасности Безопасность по умолчанию для контроллеров домена (DC security.inf) Данный шаблон создается при назначении

- 25. Стандартные шаблоны безопасности Совместимый (Compatws.inf) Разрешения по умолчанию для рабочих станций и серверов сначала создаются для

- 26. Стандартные шаблоны безопасности Защита (Secure*.inf) В шаблоне «Защита» определяются параметры повышенной безопасности. Наименее вероятно, что они

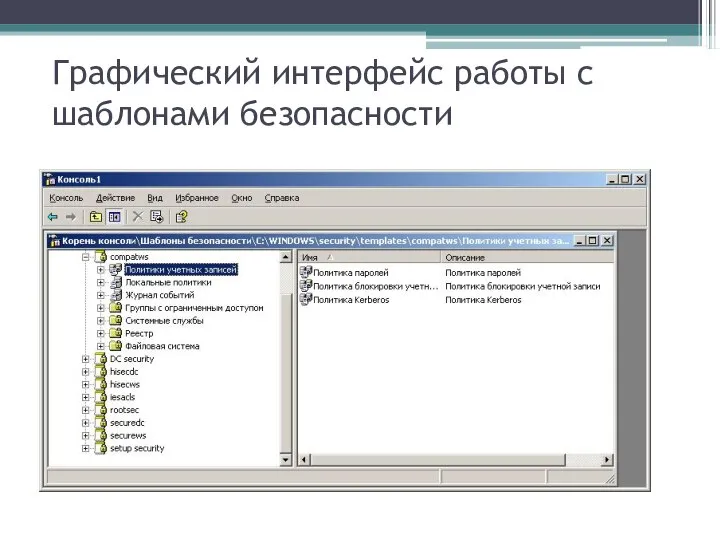

- 27. Графический интерфейс работы с шаблонами безопасности

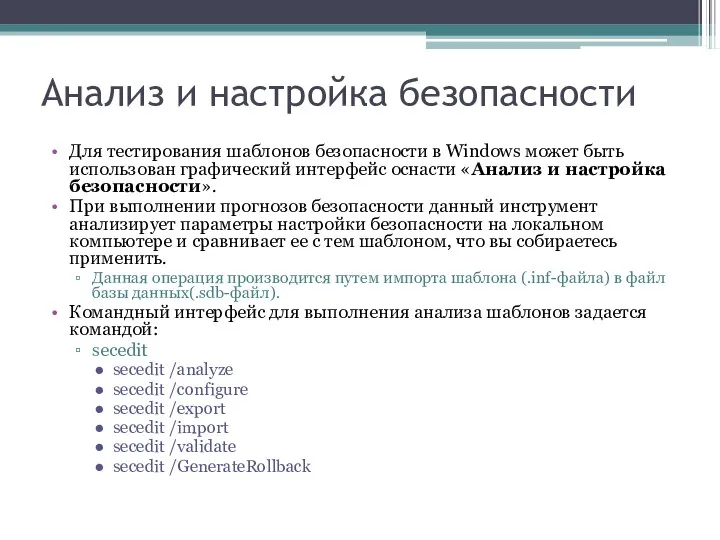

- 28. Анализ и настройка безопасности Для тестирования шаблонов безопасности в Windows может быть использован графический интерфейс оснасти

- 29. Выводы Операционные системы семейства Windows обладают усовершенствованными технологиями управления конфигурацией пользователей и компьютеров, входящих в домен.

- 30. Выводы Параметры политики хранятся в объектах групповой политики. Редактор объектов групповой политики можно рассматривать как приложение,

- 32. Скачать презентацию

75 лет победы. Шаблон сайта

75 лет победы. Шаблон сайта Анимация

Анимация День безопасного Интернета

День безопасного Интернета Keynote 99 designs

Keynote 99 designs MS Excel бағдарламасының логикалық функциялары

MS Excel бағдарламасының логикалық функциялары Інформаційно-пошукові системи

Інформаційно-пошукові системи Правовые основы пользования информационными ресурсами (ОПОИБ, лекция 2)

Правовые основы пользования информационными ресурсами (ОПОИБ, лекция 2) Муниципальное общеобразовательное учреждение гимназия №1 Учитель информатики: Скабёлкина М.Ю. Липецк 2011 8 класс

Муниципальное общеобразовательное учреждение гимназия №1 Учитель информатики: Скабёлкина М.Ю. Липецк 2011 8 класс § 2.5. Табличные информационные модели Информатика 7 класс

§ 2.5. Табличные информационные модели Информатика 7 класс Нформационные технологии в архитектуре и строительстве

Нформационные технологии в архитектуре и строительстве СУБД mySQL

СУБД mySQL Основные понятия баз данных

Основные понятия баз данных Информационные модели. Понятие информационной модели. Назначение информационной модели

Информационные модели. Понятие информационной модели. Назначение информационной модели Компьютерные сети. История развития компьютерных сетей

Компьютерные сети. История развития компьютерных сетей Алгоритм. Модуль 3. Занятие 3

Алгоритм. Модуль 3. Занятие 3 Сессии и Cookie. Безопасность WEB-приложений

Сессии и Cookie. Безопасность WEB-приложений Интернет-системы смыслового поиска. Сравнительный анализ, примеры

Интернет-системы смыслового поиска. Сравнительный анализ, примеры Работа на 3д принтере

Работа на 3д принтере Построение диаграмм в Excel

Построение диаграмм в Excel LED Video Processor Introduction

LED Video Processor Introduction Графика в РaskalABC

Графика в РaskalABC Профилактика кибербуллинга

Профилактика кибербуллинга Эволюция носителей информации

Эволюция носителей информации Программирование задач с использованием функций

Программирование задач с использованием функций Компьютер – универсальная машина для работы с информацией

Компьютер – универсальная машина для работы с информацией Игра Лабиринт 4.6

Игра Лабиринт 4.6 Яндекс, безопасность и общественный интерес

Яндекс, безопасность и общественный интерес Ты и Интернет Юсова Ирина Викторовна, МБОУ «Мстерская средняя общеобразовательная школа Вязниковского района»

Ты и Интернет Юсова Ирина Викторовна, МБОУ «Мстерская средняя общеобразовательная школа Вязниковского района»