Содержание

- 2. Мета Метою роботи є підвищення ефективності виявляння шкідливого програмного забезпечення на основі методів евристичного аналізу Об’єкт

- 3. Задачі Проаналізувати основні типи шкідливого програмного забезпечення Дослідити ефективність існуючих методів и засобів захисту від шкідливих

- 4. Наукова новизна Розроблено метод детектування запису зашифрованого файлу. Створено власну інтегральну методику ефективного виявлення шкідливих програм.

- 5. Види аналізу шкідливого ПЗ

- 6. Процес аналізу файлу

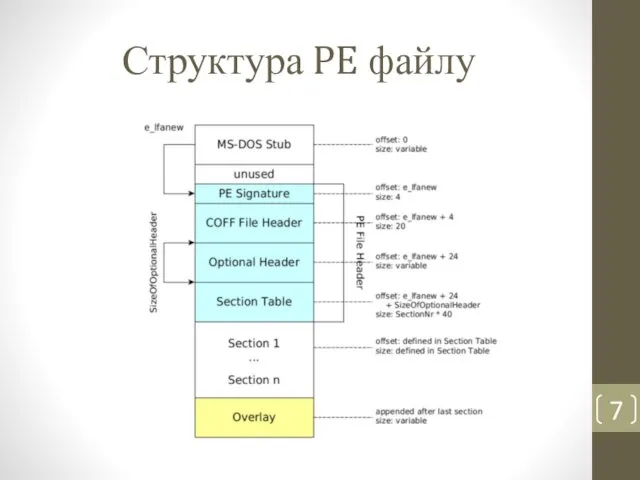

- 7. Структура PE файлу

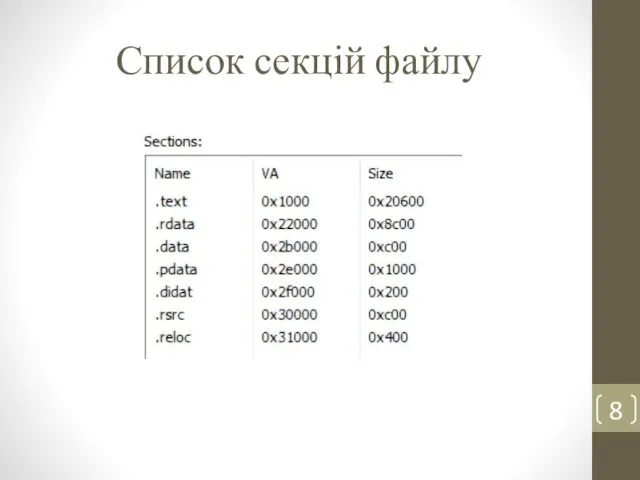

- 8. Список секцій файлу

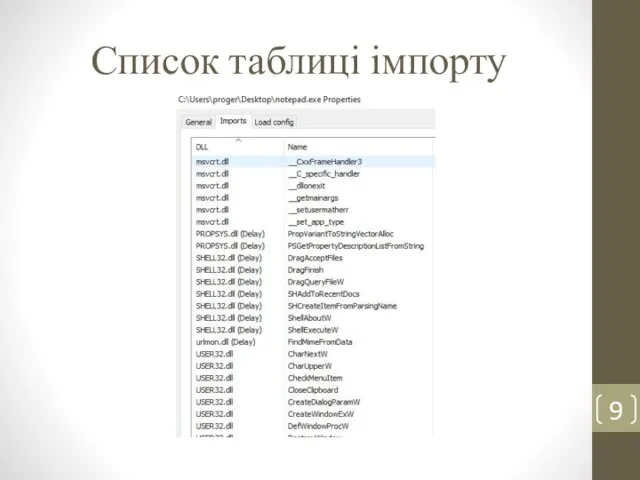

- 9. Список таблиці імпорту

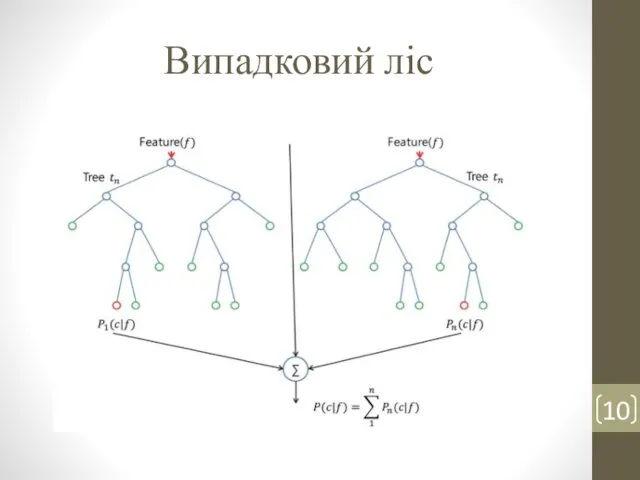

- 10. Випадковий ліс

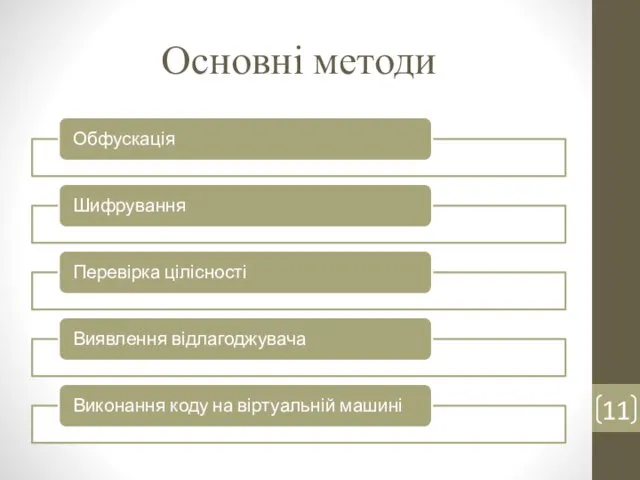

- 11. Основні методи

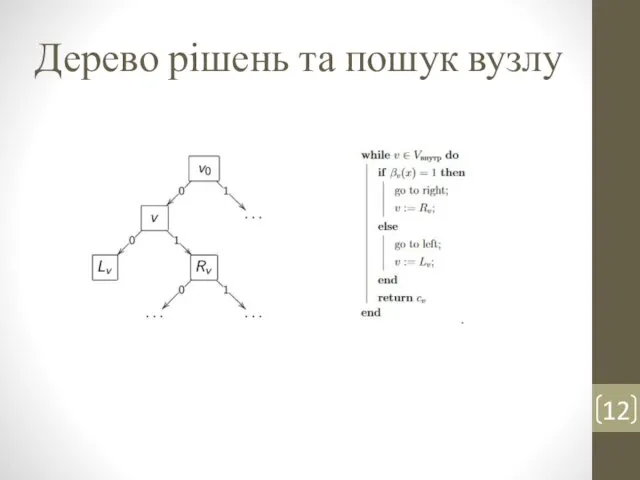

- 12. Дерево рішень та пошук вузлу

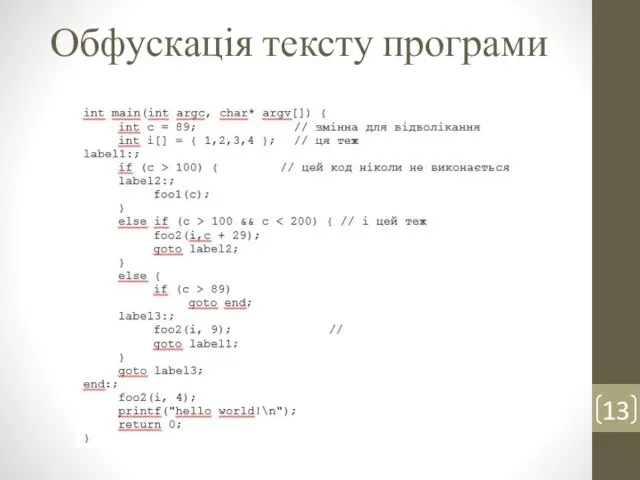

- 13. Обфускація тексту програми

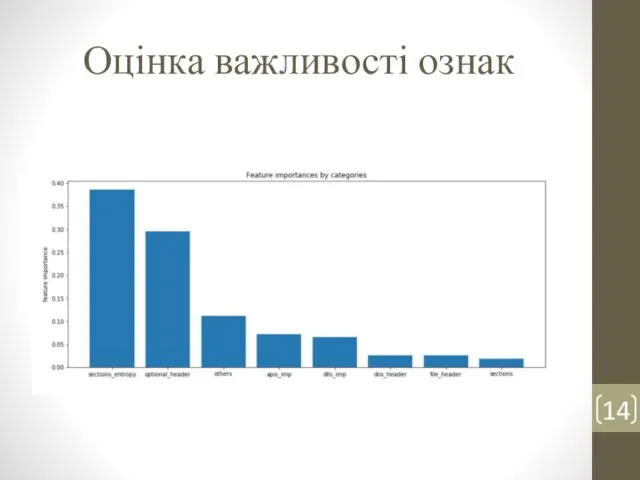

- 14. Оцінка важливості ознак

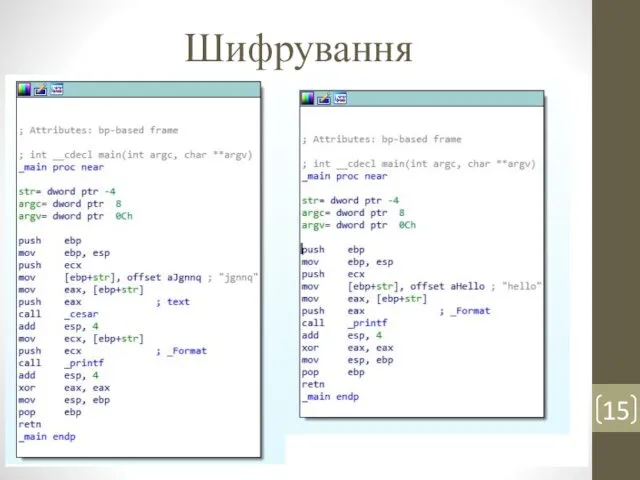

- 15. Шифрування

- 16. Точка зупинки

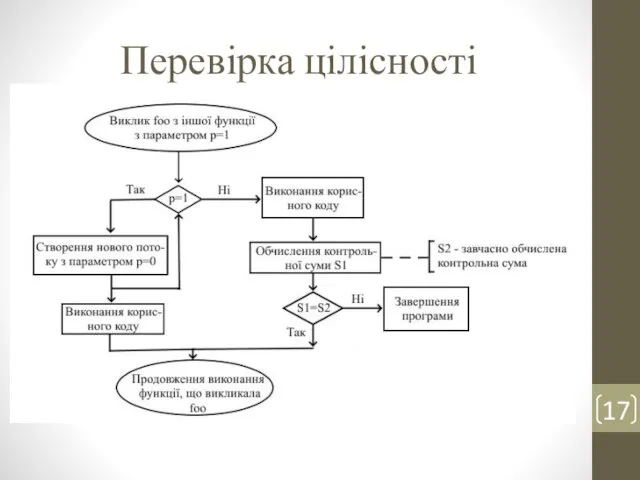

- 17. Перевірка цілісності

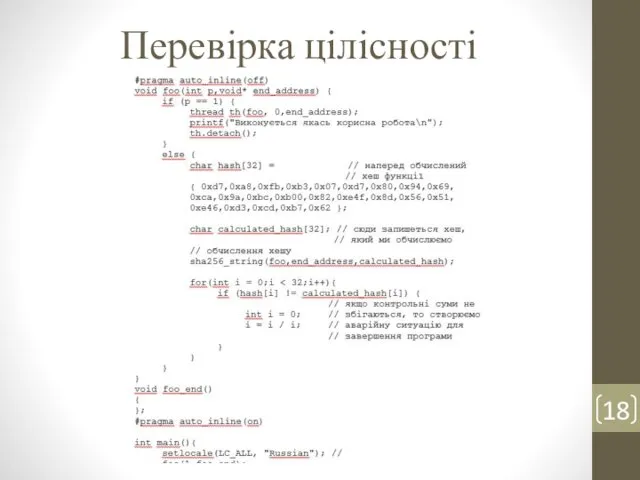

- 18. Перевірка цілісності 18

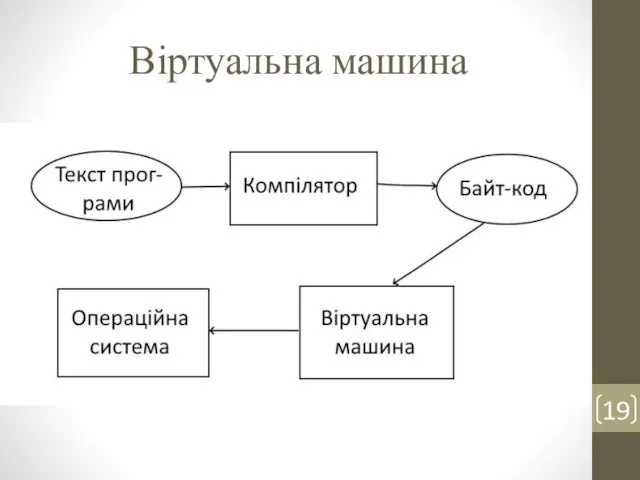

- 19. Віртуальна машина 19

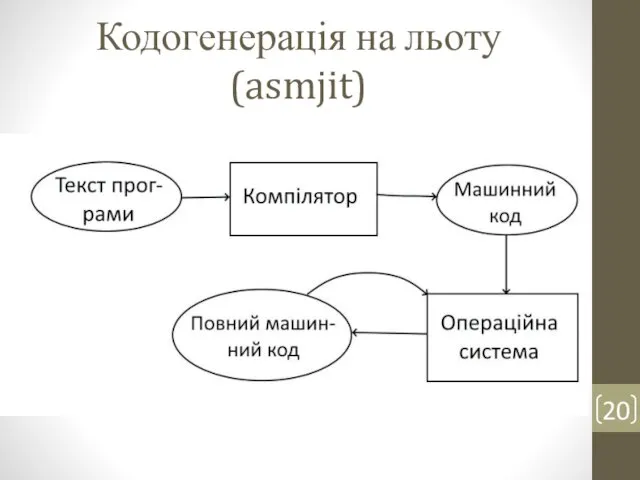

- 20. Кодогенерація на льоту (asmjit) 20

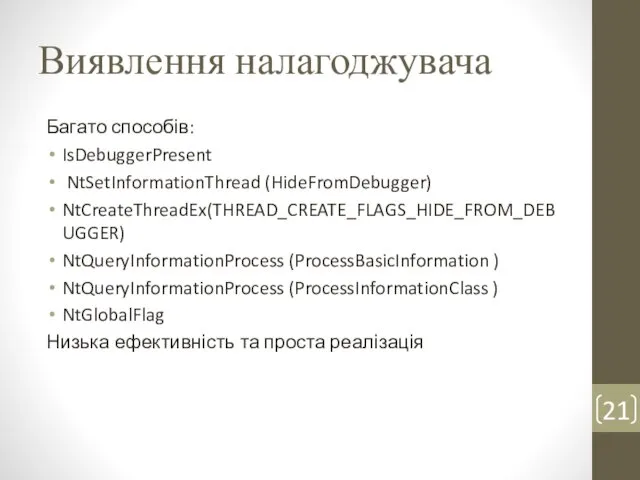

- 21. Виявлення налагоджувача Багато способів: IsDebuggerPresent NtSetInformationThread (HideFromDebugger) NtCreateThreadEx(THREAD_CREATE_FLAGS_HIDE_FROM_DEBUGGER) NtQueryInformationProcess (ProcessBasicInformation ) NtQueryInformationProcess (ProcessInformationClass ) NtGlobalFlag Низька

- 23. Скачать презентацию

Основы программирования

Основы программирования Презентация "Информационный калейдоскоп" - скачать презентации по Информатике

Презентация "Информационный калейдоскоп" - скачать презентации по Информатике Презентация "Экстремальные системы охлаждения" - скачать презентации по Информатике

Презентация "Экстремальные системы охлаждения" - скачать презентации по Информатике Программирование циклов МОУ СОШ №124 Чушкин Александр Анатольевич

Программирование циклов МОУ СОШ №124 Чушкин Александр Анатольевич Организация работы в операционном дне

Организация работы в операционном дне Аттестационная работа. Образовательная программа внеурочной деятельности Триггер-технологии в PowerPoint

Аттестационная работа. Образовательная программа внеурочной деятельности Триггер-технологии в PowerPoint Описание работы прототипа. Базы данных

Описание работы прототипа. Базы данных Презентация "Подготовка и переподготовка ИТ-специалистов на базе центров образования и разработок в сфере информационных техн

Презентация "Подготовка и переподготовка ИТ-специалистов на базе центров образования и разработок в сфере информационных техн Метрики

Метрики Динамические игры на pascal (TRASHKILLER)

Динамические игры на pascal (TRASHKILLER) Подготовительный этап творческого проекта

Подготовительный этап творческого проекта Автоматизированное место страховщика АРМ

Автоматизированное место страховщика АРМ Раздел 14 Анализ отклика на случайное воздействие

Раздел 14 Анализ отклика на случайное воздействие  Планируемый состав модулей РМИС СК

Планируемый состав модулей РМИС СК Представление информации в форме таблиц

Представление информации в форме таблиц Система управління захистом персональних даних клієнтів банку

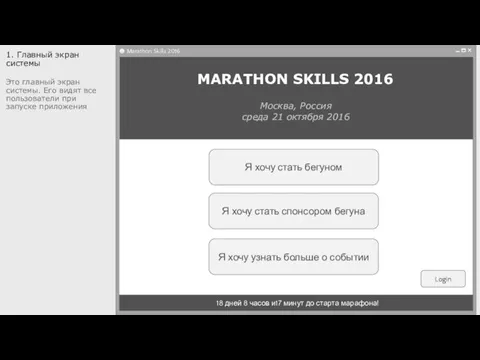

Система управління захистом персональних даних клієнтів банку Главный экран системы

Главный экран системы Розробка електронної бібліотеки

Розробка електронної бібліотеки Системы счисления математические основы информатики

Системы счисления математические основы информатики Канонические диаграммы языка UML 2.х

Канонические диаграммы языка UML 2.х Все меры поддержки в твоем мобильном телефоне. Памятка ЕДВ от 3 до 7

Все меры поддержки в твоем мобильном телефоне. Памятка ЕДВ от 3 до 7 Интернет. История. Способы подключения

Интернет. История. Способы подключения Технологии построения расчетных моделей кирпичных зданий в системе SCAD

Технологии построения расчетных моделей кирпичных зданий в системе SCAD Из чего состоит сайт

Из чего состоит сайт Компьютерная графика и анимация

Компьютерная графика и анимация Как устроена компьютерная сеть

Как устроена компьютерная сеть היררכיה נכונה באתר – מחקר מילות מפתח -זנב ארוך

היררכיה נכונה באתר – מחקר מילות מפתח -זנב ארוך Медиаполе Хакасии

Медиаполе Хакасии