Содержание

- 2. Основные понятия Угроза - это потенциально возможное событие, явление или процесс, которое посредством воздействия на компоненты

- 3. Источники возникновения уязвимостей Уязвимости закладываются на этапе проектирования Уязвимости возникают на этапе реализации (программирования). Уязвимости являются

- 4. Классификация уязвимостей по уровню в инфраструктуре АС К уровню сети относятся, например уязвимости сетевых протоколов -

- 5. Классификация уязвимостей по степени риска Высокий уровень риска Уязвимости, позволяющие атакующему получить непосредственный доступ к узлу

- 6. Примеры уязвимостей (база данных компании ISS ) Название: nt - getadmin - present Описание: проблема одной

- 7. Классификаторы СVE BID OSVDB Secunia ISS X-Force

- 8. CVE Common Vulnerabilities and Exposures (CVE) - это список стандартных названий для общеизвестных уязвимостей. Основное назначение

- 9. Процесс получения индекса CVE (CVE entry) начинается с обнаружения уязвимости. Затем уязвимости присваивается статус кандидата CVE

- 10. CVE кандидат С кандидатом CVE ассоциируются номер, краткое описание и ссылки. Номер, также называемый именем, состоит

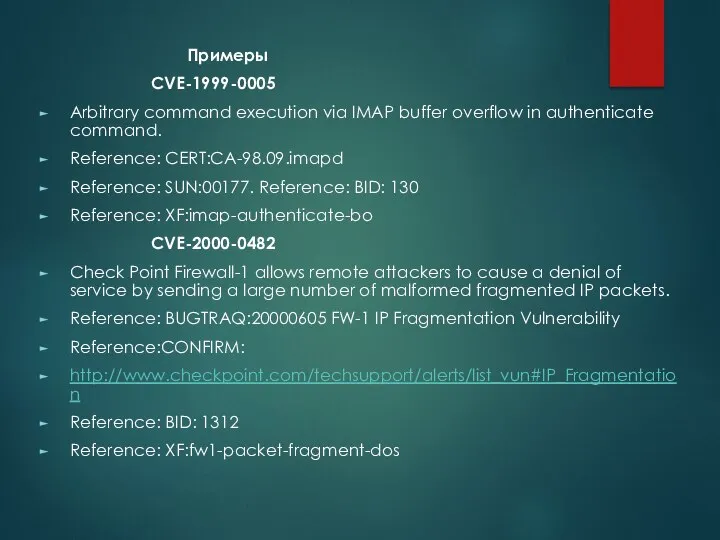

- 11. Примеры CVE-1999-0005 Arbitrary command execution via IMAP buffer overflow in authenticate command. Reference: CERT:CA-98.09.imapd Reference: SUN:00177.

- 12. CVE-2016-3119 ( База уязвимостей http://en.securitylab.ru/nvd/) свойства Опубликовано:24.03.2016 Обновлено:29.03.2016 Исправление: + Строгость: Низкий CVSS вектор:(AV: N /

- 13. BID Эта классификация присутствует исключительно на портале Securityfocus (используется в ленте securityfocus.com/vulnerabilities). Одна из отличительных особенностей

- 14. OSVDB Название расшифровывается примерно: "Открытая база данных уязвимостей". Классификация создана тремя некоммерческими организациями. Среди прочего присутствуют:

- 15. Secunia Эта датская компания, лента уязвимостей которой доступна по адресу secunia.com, уже заработала себе достаточно славы.

- 16. ISS X-Force ISS затрагивает все перечисленные выше критерии, но вдобавок описывает бизнес-импакт, а именно – материальный

- 17. Также в системе присутствует качественно новая черта — переход к метрикам безопасности для описания свойств уязвимости.

- 18. Плюсы использования CVSS: Стандартизованная оценка уязвимостей. После нормализации оценок уязвимостей для всех программных и аппаратных платформ

- 19. Плюсы использования CVSS: Открытость системы. Пользователи часто не понимают, каким образом была получена оценка уязвимости. Часто

- 20. Плюсы использования CVSS: Приоритезация рисков: Как только для уязвимости вычислена контекстная метрика, оценка этой уязвимости становится

- 21. CVSS используют разные организации, и каждая получает оценки своим способом. Издатели бюллетеней безопасности Производители приложений Пользовательские

- 22. Метрики в CVSS: Базовая метрика: представляет основные существенные характеристики уязвимости, которые не изменяются со временем и

- 23. Компоненты системы, для которых рассчитываются метрики Уязвимый компонент(vulnerable component) – тот компонент информационной системы, который содержит

- 24. Базовая метрика Метрики эксплуатируемости: Attack Vector (Вектор атаки) - AV Attack Complexity (Сложность – AC проведения

- 25. Три метрики воздействия : Confidentiality Impact (Влияние на конфиденциальность) Integrity Impact (Влияние на целостность) Availability Impack

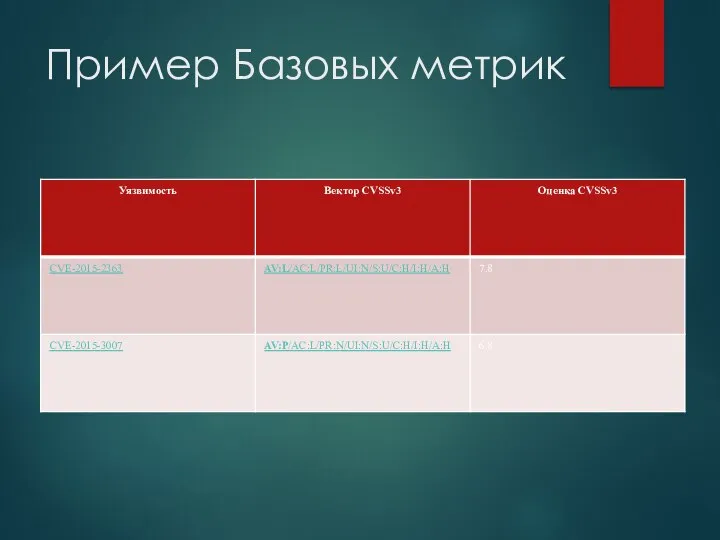

- 26. Пример Базовых метрик

- 27. Временные метрики Угроза, которую несет уязвимость, может изменяться со временем. Есть три фактора, которые изменяются со

- 28. Exploit Code Maturity (E) – Возможность использования. Эта метрика отображает наличие или отсутствие кода или техники

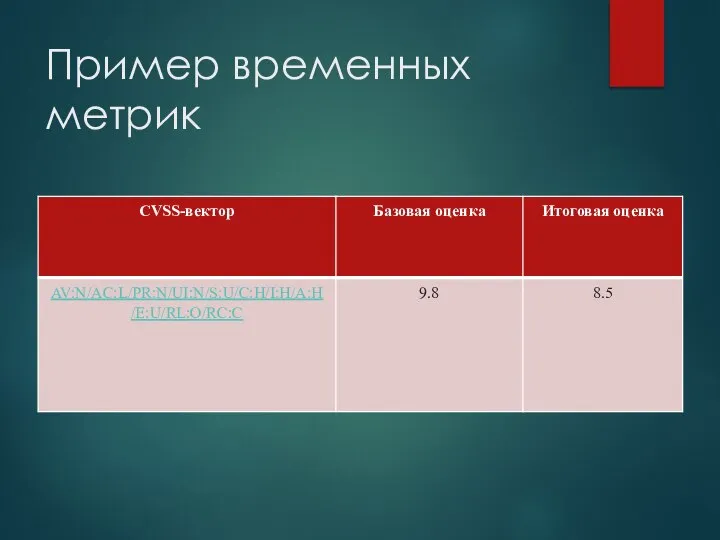

- 29. Пример временных метрик

- 30. Контекстные метрики Различные среды могут иметь огромное влияние на риск, который оказывает наличие уязвимости, для организации

- 31. Security Requirements (CR, IR, AR) - Требования к безопасности. Confidentiality Requirement Integrity Requirement Avaibility Requirement Эти

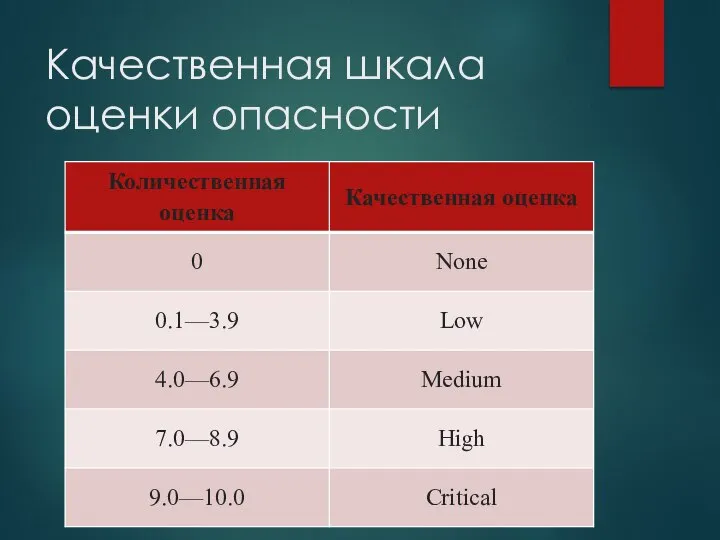

- 32. Качественная шкала оценки опасности

- 33. Классификация атак Производя атаку, злоумышленник преследует определённые цели: • нарушение нормального функционирования объекта атаки (отказ в

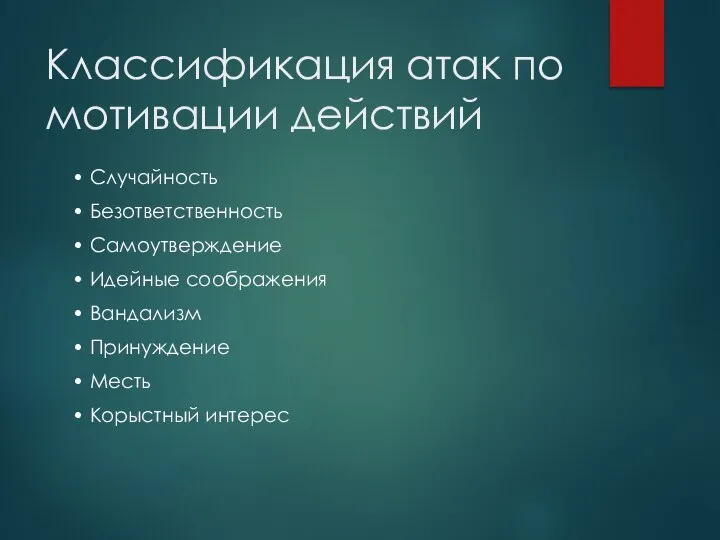

- 34. Классификация атак по мотивации действий • Случайность • Безответственность • Самоутверждение • Идейные соображения • Вандализм

- 35. Местонахождение нарушителя Следующий возможный вариант классификации атак – по местонахождению атакующего: • в одном сегменте с

- 36. Механизмы реализации атак пассивное прослушивание Пример: перехват трафика сетевого сегмента • подозрительная активность Пример: сканирование портов

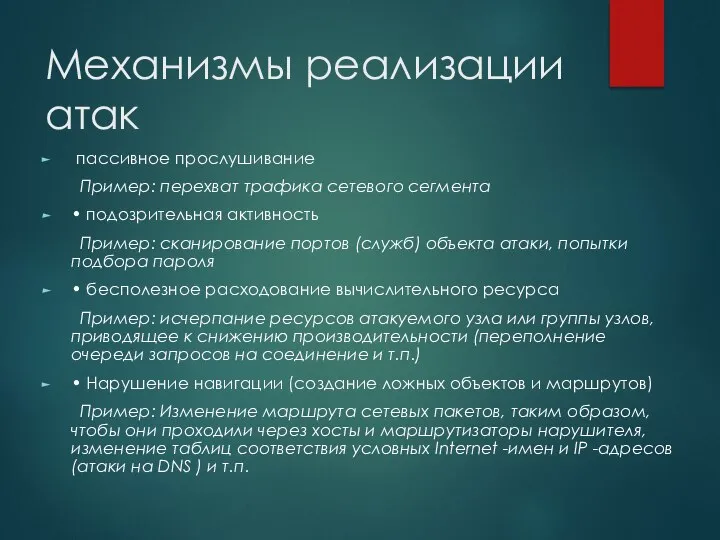

- 37. • Выведение из строя Пример: посыпка пакетов определённого типа на атакуемый узел, приводящая к отказу узла

- 38. Для защиты от атак необходимо использовать комплекс средств безопасности, реализующий основные защитные механизмы и состоящий из

- 40. Скачать презентацию

Презентация "Организация исследовательской и творческой деятельности учащихся во внеурочное время" - скачать презентации по

Презентация "Организация исследовательской и творческой деятельности учащихся во внеурочное время" - скачать презентации по Технологии обработки данных в распределенных информационных системах

Технологии обработки данных в распределенных информационных системах Регистрация в ИС Маркировка

Регистрация в ИС Маркировка Проектування бази даних. Основні елементи реляційної бази даних. Інформатика 11 клас

Проектування бази даних. Основні елементи реляційної бази даних. Інформатика 11 клас Clan Wars League. Первая лига клановых войн в России

Clan Wars League. Первая лига клановых войн в России Модели и алгоритмы. Роль моделирования в решении задач и формализации знаний

Модели и алгоритмы. Роль моделирования в решении задач и формализации знаний Что такое алгоритм (6 класс)

Что такое алгоритм (6 класс) Технология Печа-Куча

Технология Печа-Куча Разработка алгоритмов для прогнозирования живой массы северных оленей с помощью методов искусственного интеллекта

Разработка алгоритмов для прогнозирования живой массы северных оленей с помощью методов искусственного интеллекта Структура центральной районной библиотеки им. Г.Н. Потанина

Структура центральной районной библиотеки им. Г.Н. Потанина Аналитическая программа SteamCardsFarmer

Аналитическая программа SteamCardsFarmer Понятие Информационной технологии

Понятие Информационной технологии Мультимедиа технологии

Мультимедиа технологии Робототехника

Робототехника Система Антиплагиат

Система Антиплагиат История телеканала 2х2

История телеканала 2х2 Внеклассное мероприятие в рамках конкурса «Преподаватель года 2012

Внеклассное мероприятие в рамках конкурса «Преподаватель года 2012 Решение задачи упаковки кругов с помощью генетических алгоритмов

Решение задачи упаковки кругов с помощью генетических алгоритмов Введение в ООП. Классы и объекты

Введение в ООП. Классы и объекты Фильтрация данных

Фильтрация данных Электронные ресурсы библиотеки

Электронные ресурсы библиотеки Программирование на языке PL/SQL. Часть 3

Программирование на языке PL/SQL. Часть 3 Программное обеспечение. Компьютер

Программное обеспечение. Компьютер C ++ լեզվի ներածություն

C ++ լեզվի ներածություն Сравнение звука в различных системах кодировок

Сравнение звука в различных системах кодировок Информационное общество

Информационное общество Организация поиска

Организация поиска Презентация "Что такое алгоритм" - скачать презентации по Информатике

Презентация "Что такое алгоритм" - скачать презентации по Информатике