Содержание

- 2. Содержание Функционирование коммутаторов локальной сети; Архитектура коммутаторов; Характеристики, влияющие на производитель-ность коммутаторов; Технологии коммутации и модель

- 3. Содержание Дополнительные функции защиты от петель; Функции безопасности STP; Виртуальные локальные сети (VLAN); VLAN на основе

- 4. Содержание Ethernet Ring Protection Switching (ERPS); Качество обслуживания (QoS). Модели QoS; Управление перегрузками и механизмы обслуживания

- 5. Функционирование коммутаторов локальной сети

- 6. Микросегментация Первый коммутатор создала фирма Kalpana в 1990 году, коммутатор мог устанавливать одновременно несколько соединений между

- 7. Основные: обработка и перенаправление пакетов; организация резервирования; повышение отказоустойчивости сети; агрегирование каналов; создание VLAN; Дополнительные: маршрутизация;

- 8. Конструктивное исполнение коммутаторов настольные коммутаторы (Desktop switch) автономные коммутаторы, монтируемые в телекоммуникационную стойку (Rack mounted switch)

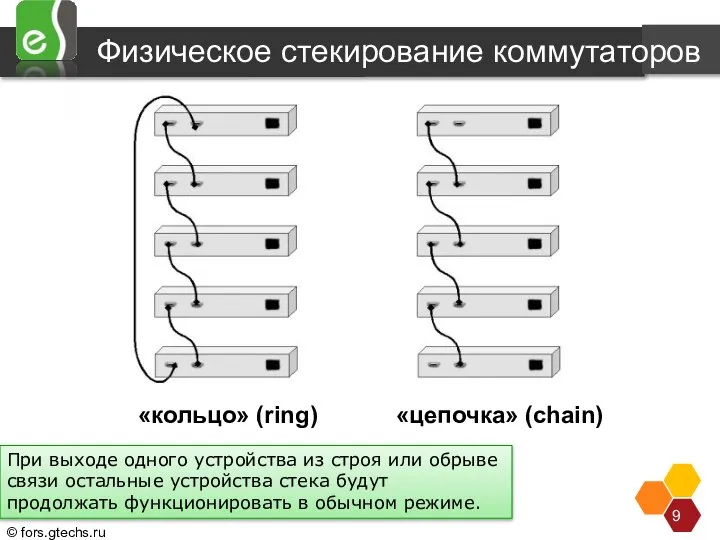

- 9. Физическое стекирование коммутаторов Под физическим стекированием понимается объединение нескольких коммутаторов в одно логическое устройство с целью

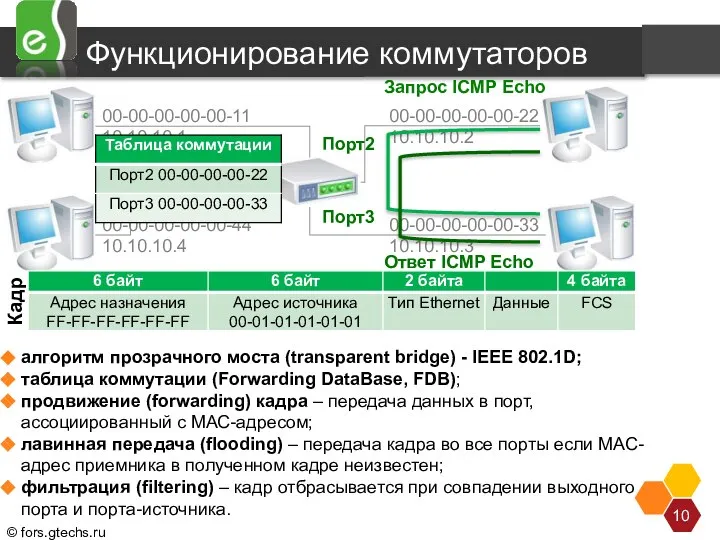

- 10. Функционирование коммутаторов алгоритм прозрачного моста (transparent bridge) - IEEE 802.1D; таблица коммутации (Forwarding DataBase, FDB); продвижение

- 11. Методы коммутации

- 12. Методы коммутации коммутация с промежуточным хранением (store-and-forward); коммутация без буферизации (cut-through); коммутация с исключением фрагментов (fragment-free).

- 13. Архитектура коммутаторов Особенности архитектуры коммутаторов во многом определяются реализуемой в них сетевой технологией. Тем не менее

- 14. Бета-элемент (В-element) В основе коммутаторов лежат так называемые бета-элементы (В-element), реализующие функции коммутации для устройства с

- 15. Характеристики коммутирующей матрицы Производительность коммутирующей матрицы (switch capacity) - общая полоса пропускания (bandwidth), обеспечивающая коммутацию без

- 16. Архитектуры коммутирующих матриц Архитектура с разделяемой шиной; Архитектура с разделяемой памятью; Архитектура на основе коммутационной матрицы:

- 17. Архитектура с разделяемой шиной (Shared Bus) Архитектура с разделяемой шиной (Shared Bus), использует в качестве разделяемой

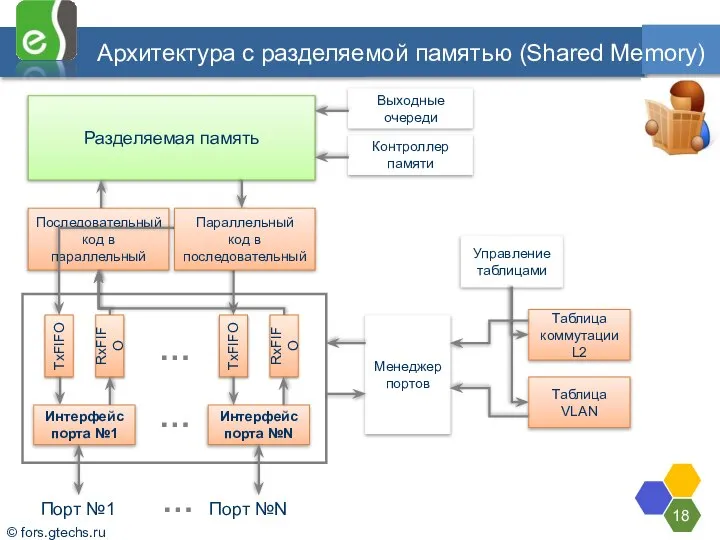

- 18. Архитектура с разделяемой памятью (Shared Memory) Архитектура с разделяемой памятью обычно основана на использовании быстрой памяти

- 19. Архитектура на основе коммутационной матрицы Коммутаторы на основе коммутационной матрицы не принимают приходящие пакеты, а только

- 20. Архитектура на основе коммутационной матрицы (Crossbar architecture) Типы коммутаторов на основе коммутационной матрицы: коммутаторы с буферизацией

- 21. Коммутаторы на основе коммутационной матрицы с арбитражем (arbitrated crossbar) Методы буферизации: входные очереди (Input-Queued Switch); выходные

- 22. Коммутаторы на основе коммутационной матрицы с арбитражем (arbitrated crossbar) Методы буферизации: входные очереди (Input-Queued Switch); выходные

- 23. Коммутаторы на основе коммутационной матрицы с арбитражем (arbitrated crossbar) виртуальные очереди (Virtual Output Queues, VOQ): Коммутаторы

- 24. Коммутаторы на основе коммутационной матрицы с арбитражем (arbitrated crossbar) комбинированные входные и выходные очереди (Combined Input

- 25. Классификация коммутаторов Неуправляемые коммутаторы (имеют предустановленную функциональность, используются в сетях класса Small Office Home Office (SOHO));

- 26. Способы подключения Графический интерфейс пользователя (graphical user interface, GUI); Специализированные и универсальные программы производителей; Web-интерфейс; Интерфейс

- 27. Способы подключения Графический интерфейс пользователя (graphical user interface, GUI); Интерфейс командной строки в окне управления (Command

- 28. Характеристики, влияющие на производительность коммутаторов

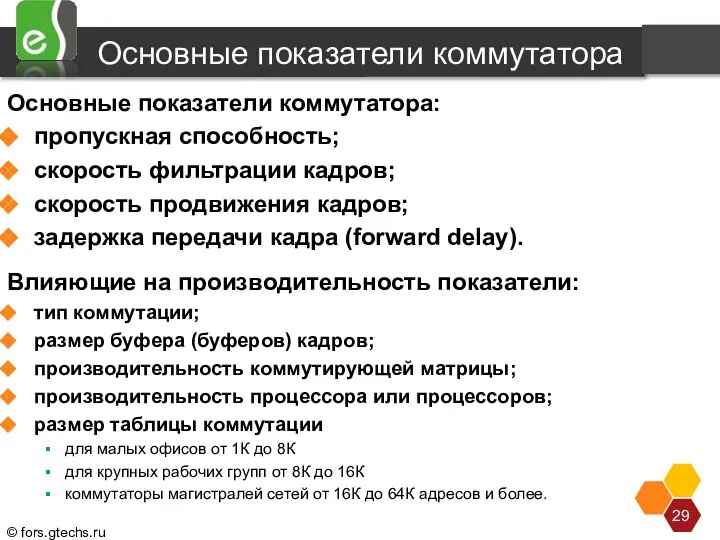

- 29. Основные показатели коммутатора Основные показатели коммутатора: пропускная способность; скорость фильтрации кадров; скорость продвижения кадров; задержка передачи

- 30. Скорость фильтрации (filtering) и скорость продвижения кадров (forwarding) Скорость фильтрации (filtering) прием кадра в свой буфер;

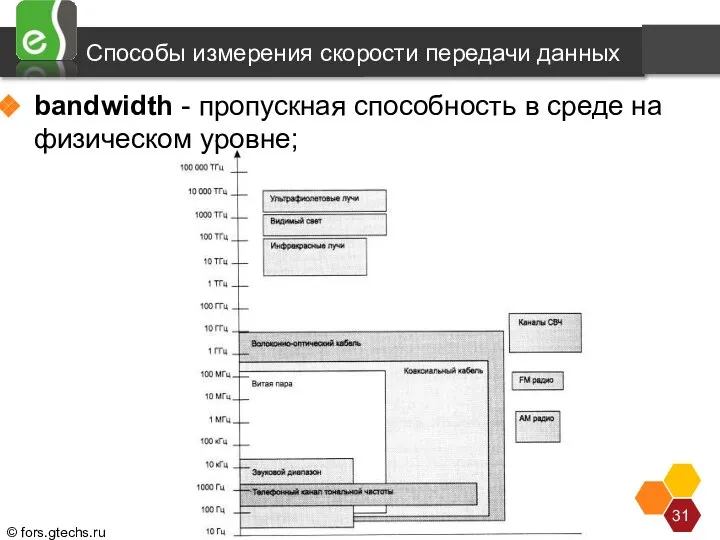

- 31. Способы измерения скорости передачи данных Полоса пропускания (bandwidth) - это непрерывный диапазон частот, для которого отношение

- 32. Способы измерения скорости передачи данных bandwidth - пропускная способность в среде на физическом уровне; throughput -

- 33. Пропускная способность коммутатора (throughput) ПРИМЕР: Коммутатор работает на канальном уровне, для него пользовательскими являются данные, которые

- 34. Пропускная способность коммутатора (throughput) Тесты 48 портовых коммутаторов: (Компьютер пресс «Управляемые коммутаторы с гигабитным модулем» Сергей

- 35. Технологии коммутации и модель OSI

- 36. Механизм управления потоком (Flow Control) Коммутатор Ethernet Файловый сервер 1. Данные поступают на коммутатор 3. Конечная

- 37. Технологии коммутации и модель OSI коммутаторы уровня 2 (Layer 2 (L2) Switch) прозрачность для протоколов верхнего

- 38. Ethernet-коммутаторы с фиксированной конфигурацией для корпоративных сетей

- 39. Ethernet-коммутаторы с фиксированной конфигурацией для корпоративных сетей Mean time to failure (MTTF) – наработка на отказ

- 40. Функции повышения надежности и производительности 2) Агрегирование соединений с помощью протокола LACP (EtherChannel), обеспечивающее объединение нескольких

- 41. Протоколы Spanning Tree IEEE 802.1D-1998 Spanning Tree Protocol (STP); IEEE 802.1w Rapid Spanning Tree Protocol (RSTP);

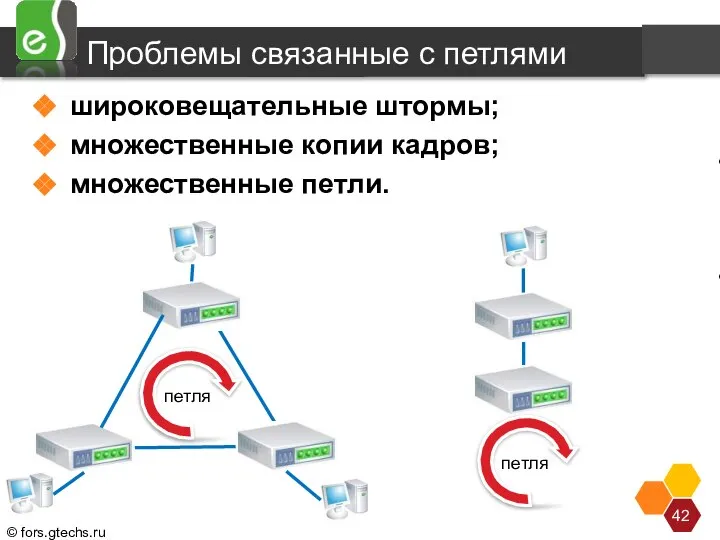

- 42. широковещательные штормы; множественные копии кадров; множественные петли. Проблемы связанные с петлями Часто для обеспечения отказоустойчивости, между

- 43. Spanning Tree Protocol (STP)

- 44. Построение активной топологии связующего дерева Этапы вычисления связующего дерева: выбора корневого моста (Root Bridge); Идентификатор моста

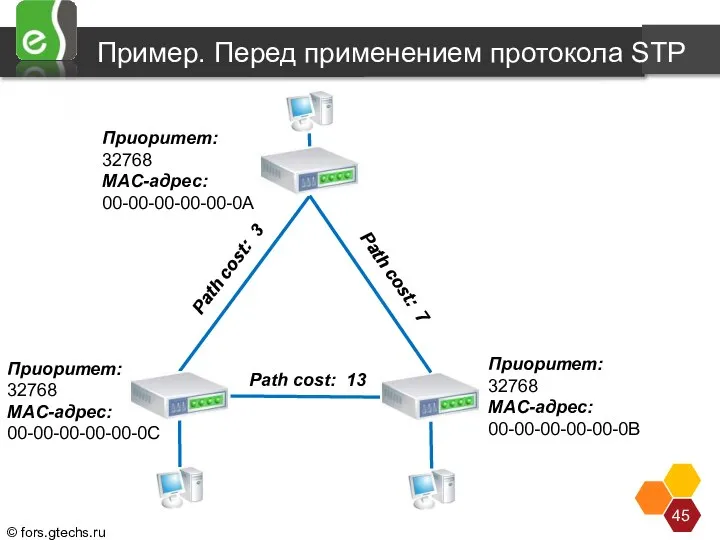

- 45. Пример. Перед применением протокола STP Приоритет: 32768 MAC-адрес: 00-00-00-00-00-0A Приоритет: 32768 MAC-адрес: 00-00-00-00-00-0B Приоритет: 32768 MAC-адрес:

- 46. Пример. После применения протокола STP Приоритет: 32768 MAC-адрес: 00-00-00-00-00-0A Приоритет: 32768 MAC-адрес: 00-00-00-00-00-0B Приоритет: 32768 MAC-адрес:

- 47. Bridge Protocol Data Unit (BPDU) Типы кадров BPDU: Configuration BPDU (CBPDU) (тип сообщения: 0x00); Topology Change

- 48. Формат кадра BPDU Коммутаторы обмениваются BPDU через равные интервалы времени (по умолчанию 2 сек.), что позволяет

- 49. Состояния портов В процессе построения топологии сети каждый порт коммутатора проходит несколько стадий: ___ Blocking («Блокировка»)

- 50. Таймеры STP Hello Time; Forward Delay; Max Age; Для того чтобы все коммутаторы сети имели возможность

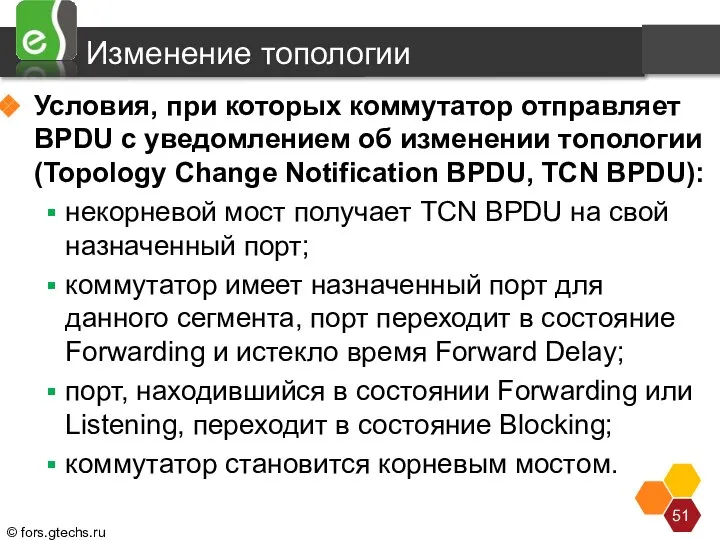

- 51. Изменение топологии Условия, при которых коммутатор отправляет BPDU с уведомлением об изменении топологии (Topology Change Notification

- 52. Уведомление об изменении топологии TCN BPDU отправляется коммутаторами в тот сегмент сети, к которому подключен их

- 53. Настройка STP Рассмотрим пример настройки STP на коммутаторах в сети, показанных на рис. … Внимание: по

- 54. Rapid Spanning Tree Protocol (IEEE 802.1D-2004)

- 55. Состояния портов протоколов STP и RSTP Blocking Listening Learning Forwarding STP Discarding Learning Forwarding RSTP

- 56. Роли портов Выбор активной топологии завершается присвоением протоколом RSTP определенной роли порту. … Корневой – это

- 57. Стоимость пути RSTP Протокол RSTP определяет рекомендованные значения стоимости пути по умолчанию для портов коммутаторов… Эти

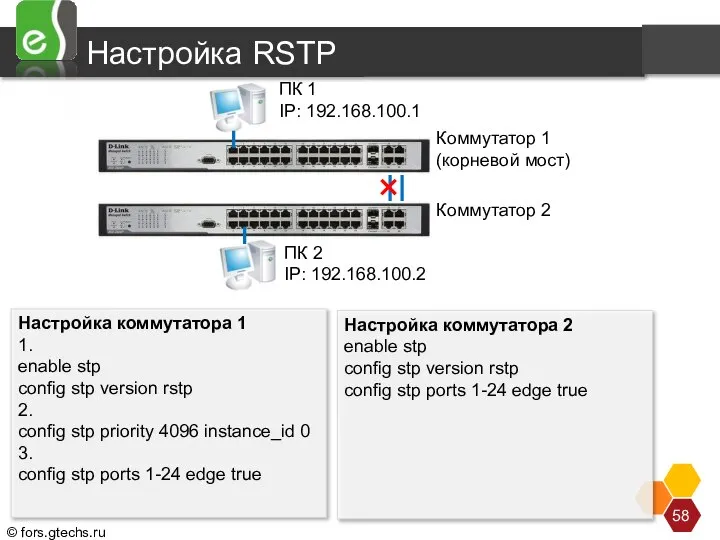

- 58. Настройка RSTP ПК 1 IP: 192.168.100.1 Коммутатор 1 (корневой мост) Коммутатор 2 ПК 2 IP: 192.168.100.2

- 59. Multiple Spanning Tree Protocol (IEEE 802.1Q-2003) Первоначально протокол MSTP был определен в стандарте IEEE 802.1s, но

- 60. Логическая структура MSTP Протокол MSTP делит коммутируемую сеть на регионы MST (Multiple Spanning Tree (MST) Region),

- 61. Настройка протокола MSTP на коммутаторах Активизировать STP на всех устройствах. Изменить версию STP на MSTP (по

- 62. Настройка протокола MSTP на коммутаторах Рассмотрим настройку коммутаторов на примере… В сети созданы две виртуальные локальные

- 63. Настройка протокола MSTP на коммутаторах VLAN v2 VLAN v3 Порт 23 Порт 7 Порт 20 Порт

- 64. Настройка протокола MSTP на коммутаторах Рассмотрим второй пример настройки протокола MSTP, позволяющий осуществлять балансировку нагрузки между

- 65. Настройка протокола MSTP на коммутаторах VLAN v2 VLAN v3 Порт 23 Порт 7 Порт 25, 26

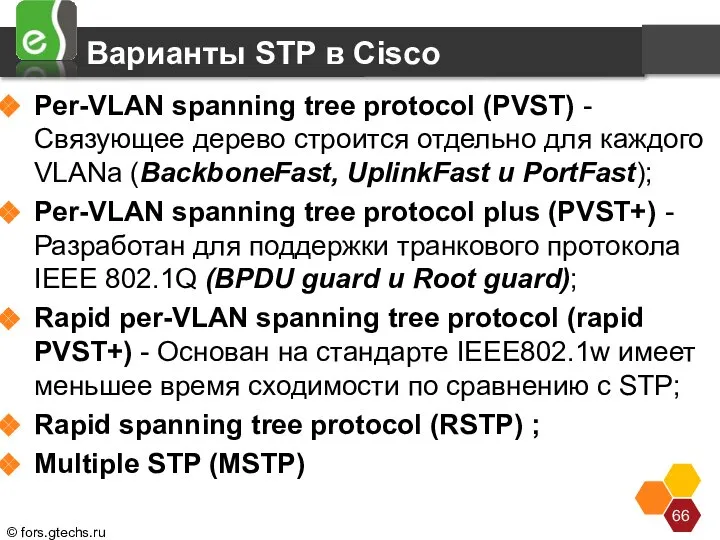

- 66. Варианты STP в Cisco Per-VLAN spanning tree protocol (PVST) - Связующее дерево строится отдельно для каждого

- 67. Варианты STP в Cisco Защита STP Root Guard; BPDU Filtering; BPDU Guard; Loop Guard: UDLD. При

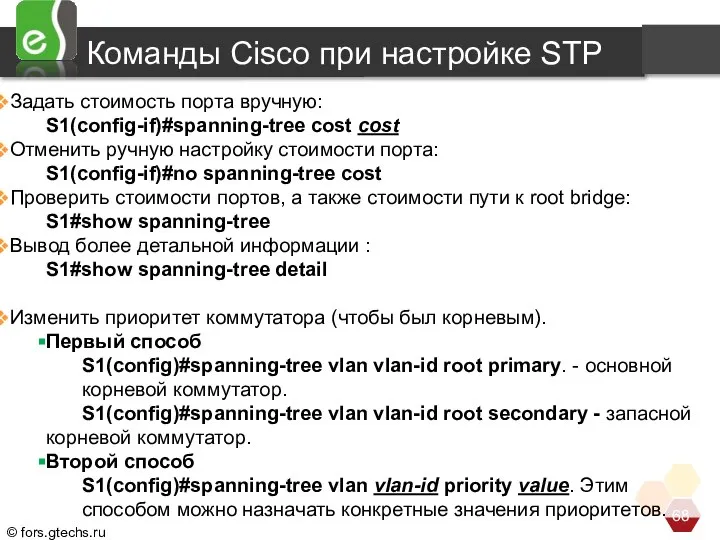

- 68. Задать стоимость порта вручную: S1(config-if)#spanning-tree cost cost Отменить ручную настройку стоимости порта: S1(config-if)#no spanning-tree cost Проверить

- 69. Настроить приоритет порта: S1(config-if)#spanning-tree port-priority value. Проверить роли портов и их приоритеты: S1#show spanning-tree Время сходимости

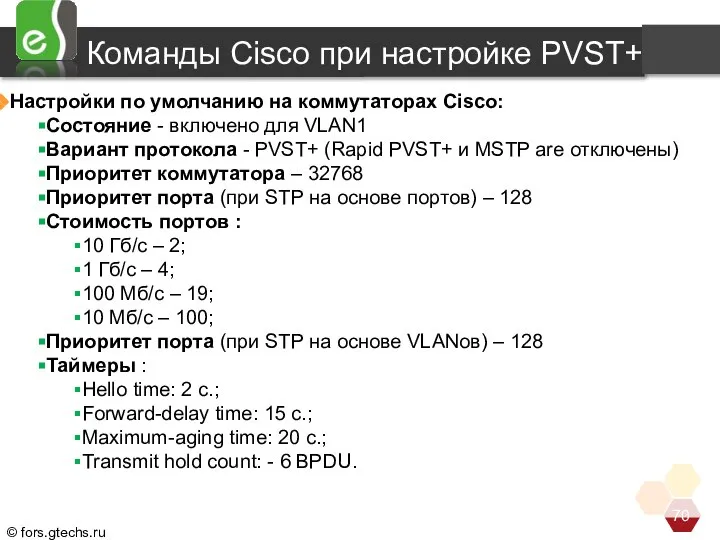

- 70. Настройки по умолчанию на коммутаторах Cisco: Состояние - включено для VLAN1 Вариант протокола - PVST+ (Rapid

- 71. Порядок настройки: 1. Выбирать коммутаторы, которые будут основными и резервными корневыми коммутаторами для каждого VLANа; 2.

- 72. Cisco настройка PVST и PVST+ 2. ! Manual link type specification spanning-tree link-type {point-to-point | shared}

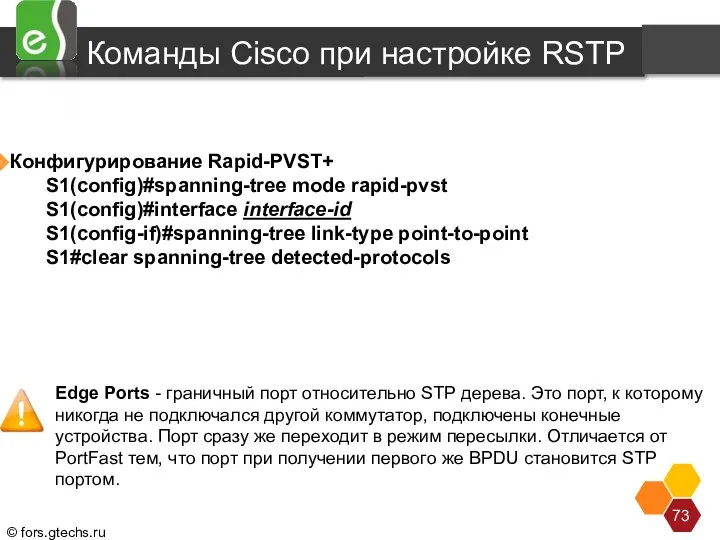

- 73. Конфигурирование Rapid-PVST+ S1(config)#spanning-tree mode rapid-pvst S1(config)#interface interface-id S1(config-if)#spanning-tree link-type point-to-point S1#clear spanning-tree detected-protocols Команды Cisco при

- 74. Cisco настройка MST Диагностика и поиск неисправностей show spanning-tree [summary | detail | root] show spanning-tree

- 75. Дополнительные функции защиты от петель

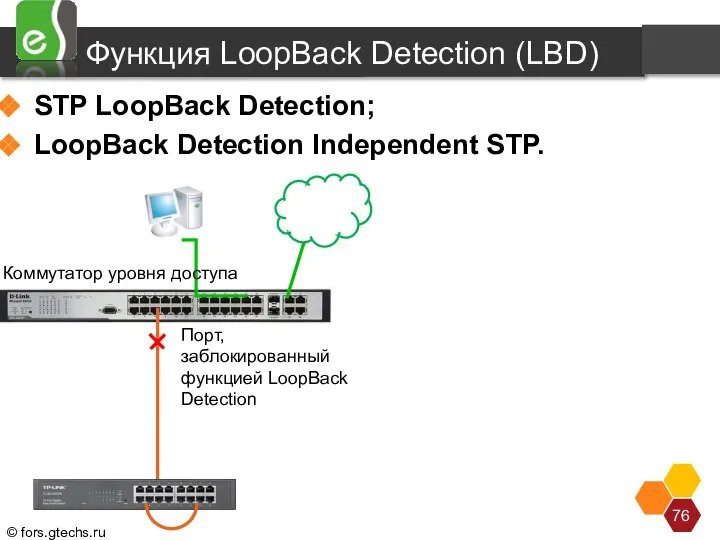

- 76. Функция LoopBack Detection (LBD) STP LoopBack Detection; LoopBack Detection Independent STP. Функция LBD обеспечивает доп. защиту

- 77. Функция LoopBack Detection (LBD) STP LoopBack Detection; LoopBack Detection Independent STP. Порт, заблокированный функцией LoopBack Detection

- 78. Функции безопасности STP

- 79. Функции безопасности STP Настройка коммутатора D-Link enable stp config stp version rstp config stp priority 32768

- 80. Функции безопасности STP Способы защиты протокола STP: Root Guard Loop Guard BPDU Guard Для реализации примера

- 81. Функции безопасности STP 1. Настройка коммутатора Cisco (CORE) Включить BPDU Guard: interface FastEthernet0/1 spanning-tree portfast spanning-tree

- 82. Функции безопасности STP CORE# 20:55:27: %PM-4-ERR_RECOVER: Attempting to recover from bpduguard err-disable state on Fa0/1 20:55:31:

- 83. Виртуальные локальные сети (VLAN)

- 84. Типы кадров в трафике Широковещательные кадры ARP; BOOTP или DHCP; рабочая станция оповещает компьютеры сети о

- 85. Задача организовать сотрудникам офиса доступ в Интернет, трафик отделов - изолирован. Физическая сегментация сети Рассмотрим пример,

- 86. Преимущества VLAN: гибкость внедрения; возможность контроля широковещательных сообщений; увеличение безопасности сети. Виртуальная сегментация сети Маршрутизатор (router)

- 87. Типы VLAN на основе портов (Port-based VLAN); на основе стандарта IEEE 802.1Q; на основе стандарта IEEE

- 88. VLAN на основе портов (Port-based VLAN)

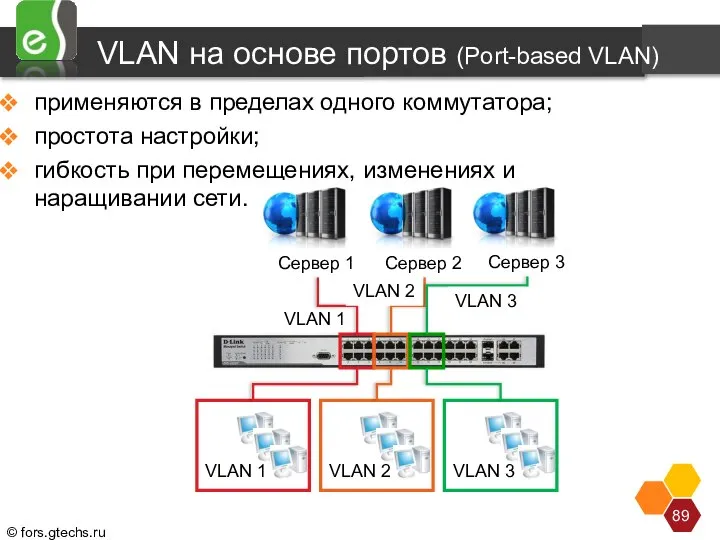

- 89. VLAN на основе портов (Port-based VLAN) применяются в пределах одного коммутатора; простота настройки; гибкость при перемещениях,

- 90. Объединение VLAN с помощью маршрутизирующего устройства применяются в пределах одного коммутатора; Недостаток: -один порт каждой VLAN

- 91. VLAN на основе стандарта IEEE 802.1Q

- 92. Преимущества VLAN стандарта IEEE 802.1Q гибкость и удобство в настройке и изменении; позволяет активизировать алгоритм связующего

- 93. Передача кадров разных VLAN по магистральному каналу связи (Trunk Link) Магистральный канал (Trunk Link) , по

- 94. Преимущества VLAN стандарта IEEE 802.1Q гибкость и удобство в настройке и изменении; позволяет активизировать алгоритм связующего

- 95. Определения IEEE 802.1Q Tagging («Маркировка кадра»); Untagging («Извлечение тега из кадра»); Tagging («Маркировка кадра») – процесс

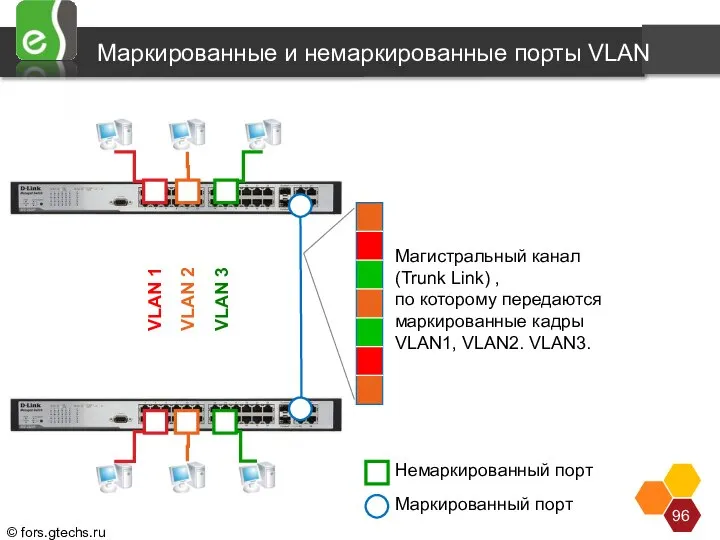

- 96. Маркированные и немаркированные порты VLAN VLAN 3 VLAN 1 VLAN 2 Магистральный канал (Trunk Link) ,

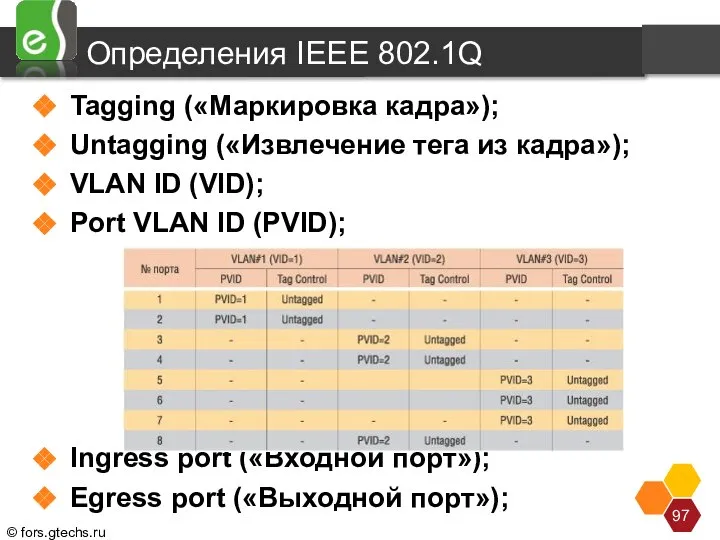

- 97. Определения IEEE 802.1Q Tagging («Маркировка кадра»); Untagging («Извлечение тега из кадра»); VLAN ID (VID); Port VLAN

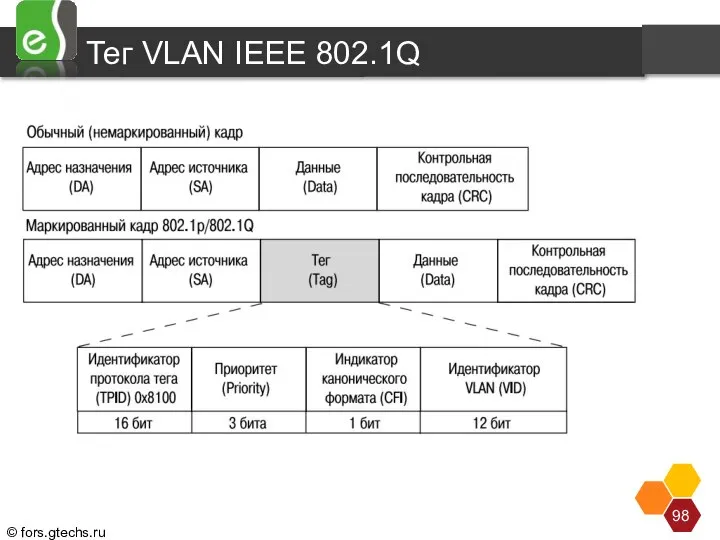

- 98. Тег VLAN IEEE 802.1Q Стандарт IEEE 802.1Q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию

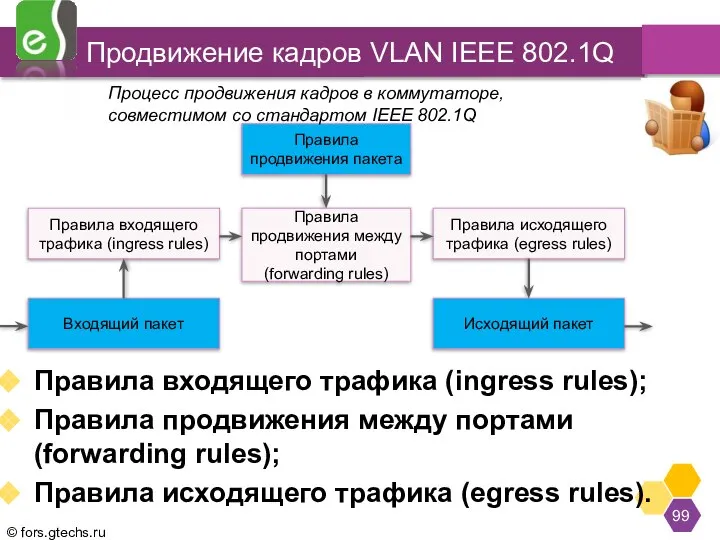

- 99. Продвижение кадров VLAN IEEE 802.1Q Правила входящего трафика (ingress rules); Правила продвижения между портами (forwarding rules);

- 100. Правила входящего трафика (ingress rules) внутри коммутатора все кадры являются маркированными. Правила входящего трафика: определяют принадлежность

- 101. Правила продвижения между портами (forwarding rules) Правила продвижения между портами осуществляют принятие решения об отбрасывании или

- 102. Правила исходящего трафика (egress rules)

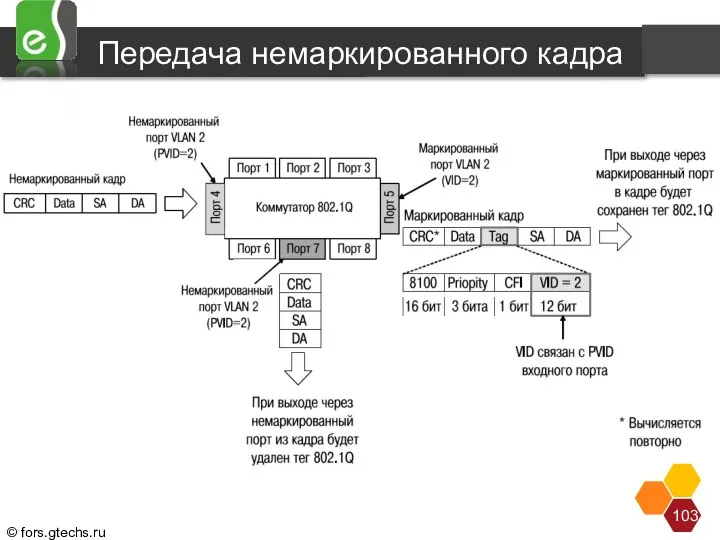

- 103. Передача немаркированного кадра

- 104. Передача маркированного кадра

- 105. Пример настройки VLAN IEEE 802.1Q Коммутатор 3 Коммутатор 2 Коммутатор 1 Порт 1 Т Порт 5

- 106. Пример настройки VLAN IEEE 802.1Q VLAN v2 (немаркированные порты 5-8, маркированные 1, 2) Маркированный порт VLAN

- 107. Команды настройки VLAN в Cisco S1(config)#vlan vlan id - добавить VLAN; S1(config-vlan)#name vlan name - присвоить

- 108. Команды настройки VLAN в Cisco S1#delete flash:vlan.dat - удаление всей базы VLAN. Останутся только VLAN по

- 109. Пример настройки VLAN в Cisco Пример: настроить порт для передачи тегированного голосового трафика, и для передачи

- 110. Путь кадра по сети. VLAN ПК1 ПК2 Trunk Trunk Access vlan 10 Access vlan 20 Access

- 111. Путь кадра по сети. VLAN ПК1 ПК2 Trunk Trunk Access vlan 10 Access vlan 20 Access

- 112. Пример настройки VLAN в Cisco Пример: Изменить VLAN (по умолчанию родным VLAN является VLAN1): S1(config-if)#switchport mode

- 113. Статические и динамические VLAN В статических VLAN установление членства осуществляется вручную администратором сети. Недостатки При изменении

- 114. Статические и динамические VLAN статические VLAN: членство устанавливается вручную; статические записи о регистрации в VLAN (Static

- 115. Протокол GVRP Протокол GVRP определяет способ, каким коммутаторы обмениваются информацией о сети VLAN, чтобы автоматически зарегистрировать

- 116. Регистрация VLAN На рис. показан процесс распространения информации о регистрации VLAN по сети с использованием протокола

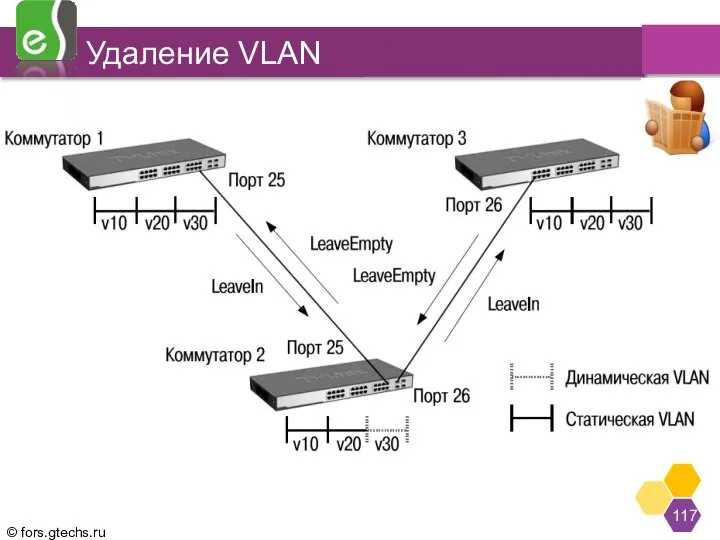

- 117. Удаление VLAN Рис. показывает процесс распространения информации об удалении VLAN по сети. На SW1 удалена статическая

- 118. Таймеры GVRP Join Timer - время (100-100000 мс), через которое отправляются сообщения JoinIn или JoinEmpty; Leave

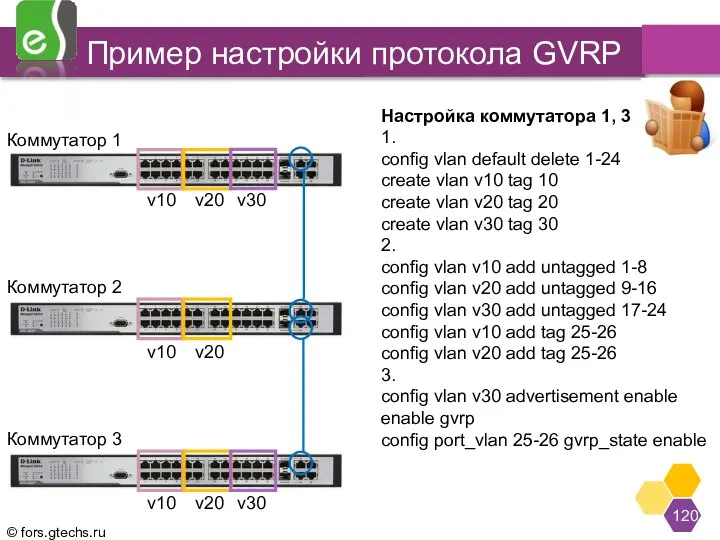

- 119. Пример настройки протокола GVRP В примере, показанном на рис., требуется настроить возможность динамического распространения по сети

- 120. Пример настройки протокола GVRP Коммутатор 3 Коммутатор 2 Коммутатор 1 v10 v20 v30 v10 v20 v10

- 121. Пример настройки протокола GVRP Коммутатор 3 Коммутатор 2 Коммутатор 1 v10 v20 v30 v10 v20 v10

- 122. VLAN на основе портов и протоколов (IEEE 802.1v)

- 123. Правила классификации входящих кадров В стандарте IEEE 802.1v определены следующие правила классификации входящих кадров: при поступлении

- 124. Пример настройки IEEE 802.1v VLAN PPPoE (от англ. Point-to-point protocol over Ethernet) –сетевой протокол предоставляет доп.

- 125. Пример настройки IEEE 802.1v VLAN 1. Создание новых VLAN 802.1Q; 2. Настройка PVID портов, к которым

- 126. Асимметричные VLAN

- 127. Асимметричные VLAN Отличия VLAN: Почтовый клиент 1 Internet v30 v20 v10 Почтовый сервер Коммутатор L2 Почтовый

- 128. Пример настройки асимметричного VLAN Клиент 1 IP: 192.168.3.x Шлюз по умолчанию: 192.168.1.1 Internet v30 v20 v10

- 129. Пример настройки VLAN в Cisco Команды для конфигурирования и проверки VTP S1#show vtp status - проверка

- 130. Функция Traffic Segmentation

- 131. Преимущества функции Traffic Segmentation простота настройки; поддерживается работа IGMP Snooping; функция Traffic Segmentation может быть представлена

- 132. Пример настройки функции Traffic Segmentation В качестве примера рассмотрим решение задачи совместного использования ресурсов сети разными

- 133. Иерархическая структура Traffic Segmentation Коммутатор 1 Порт 1 Порт 2 Порт 3 Порт 4 Коммутатор 2

- 134. Коммутатор 1 Порт 1 Порт 2 Порт 3 Порт 4 Коммутатор 2 Коммутатор 3 Коммутатор 4

- 135. Агрегирование каналов связи

- 136. Агрегирование каналов связи (Link Aggregation) Все избыточные связи в одном агрегированном канале остаются в рабочем состоянии,

- 137. Алгоритмы агрегирования портов mac_source – МАС-адрес источника; mac_destination – МАС-адрес назначения; mac_source_dest – МАС-адрес источника и

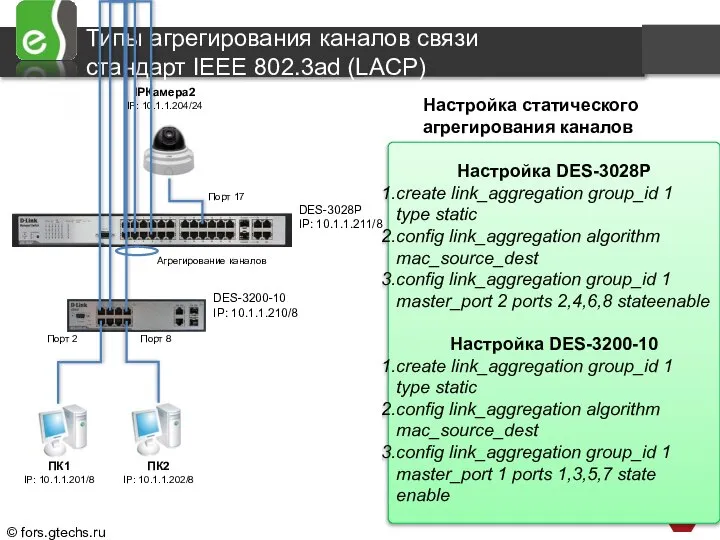

- 138. Типы агрегирования каналов связи стандарт IEEE 802.3ad (LACP) Программное обеспечение коммутаторов D-Link поддерживает два типа агрегирования

- 139. Настройка динамического агрегирования каналов (Link Aggregation ControlProtocol - LACP) Для организации динамического агрегирования используется протокол управления

- 140. Ethernet Ring Protection Switching (ERPS)

- 141. Ethernet Ring Protection Switching (ERPS) Преимущества (Ethernet ring protection switching, ITU-T G.8032): Протокол, в отличии от

- 142. G.8032 основные термины RPL (Ring Protection Link); RPL Owner; R-APS (Ring – Automatic Protection Switching) Messages:

- 143. Ethernet Ring Protection Switching (ERPS) При восстановлении же сигнала на упавшем порту коммутатор блокирует его на

- 144. G.8032 Обнаружен отказ линии связи; Узлы, прилегающие к линии отказа блокируют неисправный канал и сообщают об

- 145. G.8032 Когда линия связи восстанавливается, трафик сохранен блокированным на узлах, смежных с восстановленной ссылкой; Узлы, смежные

- 146. Качество обслуживания (QoS). Модели QoS Традиционно используемая в сетях негарантированная доставка данных (best effort service) предполагает

- 147. Механизмы распределения ресурсов Негарантированная доставка данных (Best Effort Service); Интегрированные услуги (RFC 1633) (Integrated Services) на

- 148. Приоритезация кадров Коммутаторы, поддерживающие стандарт IEEE 802.1р обеспечивают QoS на канальном уровне модели OSI. Кадры обрабатываются

- 149. Классы трафика стандарта IEEE 802.1p

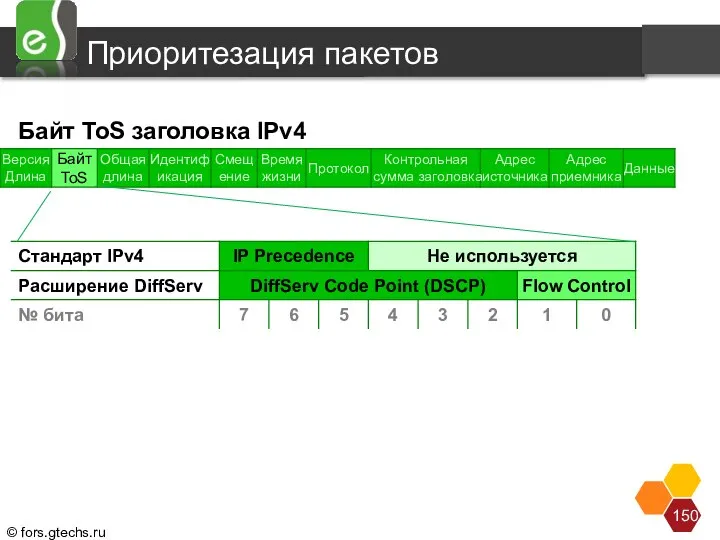

- 150. Приоритезация пакетов Байт ToS заголовка IPv4 Для обеспечения QoS на сетевом уровне модели OSI в заголовке

- 151. Классификация пакетов. Маркировка пакетов. Порт 1 Порт 10 После классификации пакеты маркируются, во входящих кадрах меняется:

- 152. Управление перегрузками и механизмы обслуживания очередей

- 153. Механизмы управления перегрузками Механизмы обслуживания очередей (Queuing mechanism): механизм FIFO (First-In, First-Out); очереди приоритетов (Priority Queuing);

- 154. Механизм обслуживания очередей FIFO механизм не обеспечивает классификацию пакетов и рассматривает их как принадлежащие одному классу.

- 155. Очереди приоритетов со строгим режимом может привести к «зависанию» обслуживания низкоприоритетного трафика. Очереди приоритетов со строгим

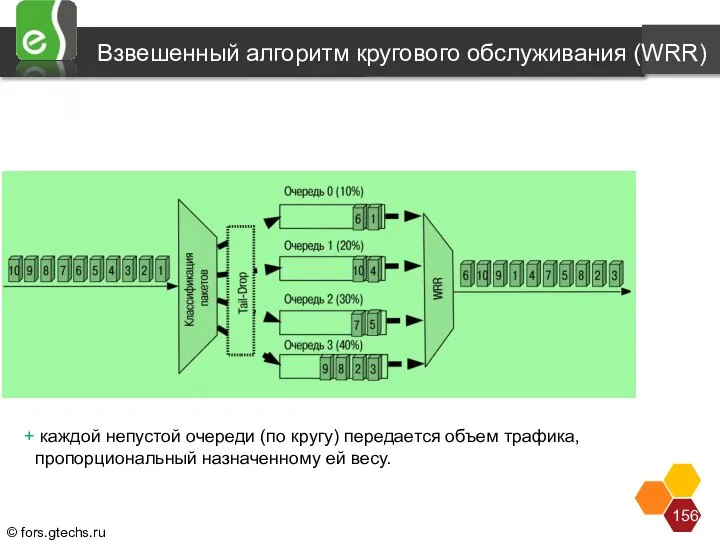

- 156. Взвешенный алгоритм кругового обслуживания (WRR) каждой непустой очереди (по кругу) передается объем трафика, пропорциональный назначенному ей

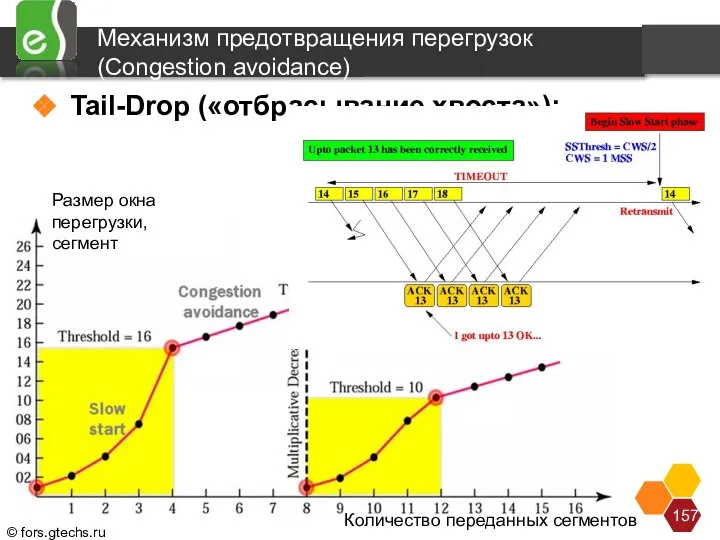

- 157. Механизм предотвращения перегрузок (Congestion avoidance) Tail-Drop («отбрасывание хвоста»); Механизм предотвращения перегрузок (Congestion avoidance) – это процесс

- 158. Алгоритм произвольного раннего обнаружения (Random Early Detection, RED). Минимальное пороговое значение Размер очереди Для решения проблемы

- 159. Контроль полосы пропускания Traffic Policing (ограничение трафика) Traffic Shaping (выравнивание трафика) Современные коммутаторы позволяют регулировать интенсивность

- 160. Алгоритм «корзина маркеров» (token bucket) в механизме Traffic Policing Основным средством, используемым для ограничения трафика, является

- 161. Алгоритм «корзина маркеров» (token bucket) в механизме Traffic Shaping Механизм Traffic Shaping служит для сглаживания исходящего

- 162. Пример настройки QoS

- 163. Пример настройки QoS Коммутатор 1 Коммутатор 2 Порт 10 Порт 11 Клиент 1 VoIP Клиент 2

- 164. Многоадресная рассылка

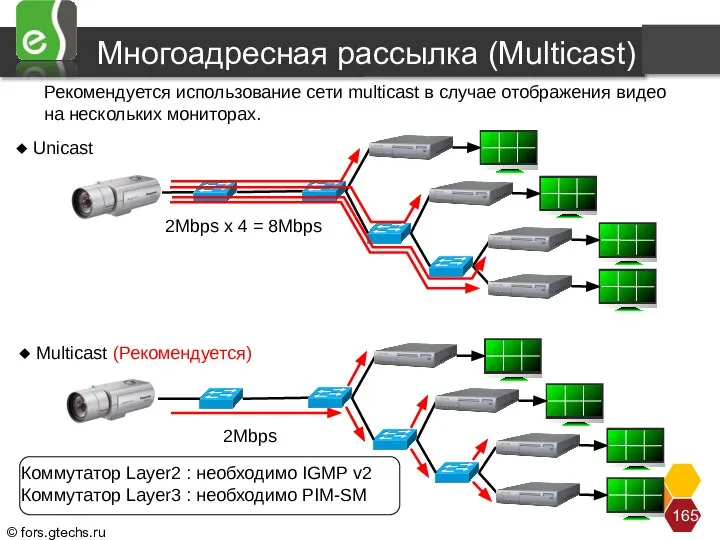

- 165. Многоадресная рассылка (Multicast) Unicast Multicast (Рекомендуется) 2Mbps Коммутатор Layer2 : необходимо IGMP v2 Коммутатор Layer3 :

- 166. Адресация многоадресной IP-рассылки Источник многоадресного трафика направляет пакеты рассылки на групповой IP-адрес, определяющий произвольную группу присоединившихся

- 167. МАС-адреса групповой рассылки Типы МАС-адреса назначения (спецификация IEEE 802.3): индивидуальный; групповой широковещательный (адрес имеет вид 0xFF-FF-FF-FF-FF-FF);

- 168. Подписка и обслуживание групп Типы сообщений протокола IGMP: запрос о принадлежности к группе (Membership Query); ответ

- 169. Управление многоадресной рассылкой на 2-м уровне модели OSI (IGMP Snooping) Управление многоадресной рассылкой: через статические таблицы

- 170. Управление многоадресной рассылкой на 2-м уровне модели OSI (IGMP Snooping) Управление многоадресной рассылкой: функция IGMP Snooping

- 171. Настройка коммутатора L2 enable igmp_snooping config igmp_snooping vlan default state enable config multicast vlan_filtering_mode vlan default

- 172. Функция IGMP Snooping Fast Leave Функция IGMP Snooping Fast Leave, активизированная в коммутаторе, позволяет мгновенно исключить

- 173. Пример топологии сети на основе коммутации

- 174. Топология сети на основе коммутации СКУД Vlan 55 Net 10.80.135.0 NM 255.255.255.128 GW 10.80.135.1 Бастион сервер

- 175. Топология сети на основе коммутации СКУД Vlan 55 Net 10.80.135.0 NM 255.255.255.128 GW 10.80.135.1 Бастион сервер

- 176. Рекомендации по выбору коммутатора

- 177. Алгоритм выбора коммутаторов Цель, задача, исходные данные; Пример число хостов – 20; скорость подключения (гигабит или

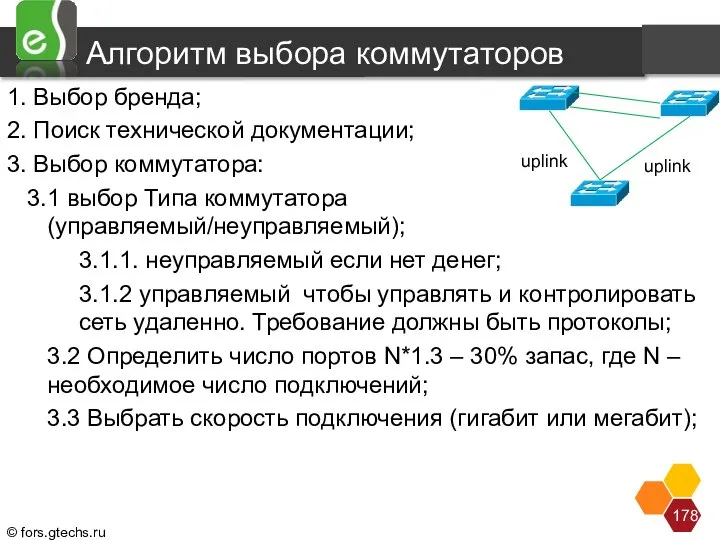

- 178. Алгоритм выбора коммутаторов 1. Выбор бренда; 2. Поиск технической документации; 3. Выбор коммутатора: 3.1 выбор Типа

- 179. Алгоритм выбора коммутаторов 3.4. Определить необходимую производительность и выбрать коммутатор с большей производительностью (параметр «Коммутационная матрица»:

- 180. Топология и расчет пропускной способности Проработать

- 182. Скачать презентацию

Рекурсия

Рекурсия Единая система программной документации (ЕСПД)

Единая система программной документации (ЕСПД) Информатика. Введение в дисциплину

Информатика. Введение в дисциплину Проектування шифратора двійково - десяткових чисел за допомогою сапр Active HDL

Проектування шифратора двійково - десяткових чисел за допомогою сапр Active HDL Путешествие в страну «Компьютерная графика»

Путешествие в страну «Компьютерная графика» JS. Регулярні вирази у JavaScript

JS. Регулярні вирази у JavaScript Средства разработки презентаций

Средства разработки презентаций Modely lineárního programování. Simplexový algoritmus

Modely lineárního programování. Simplexový algoritmus Наше Радіо

Наше Радіо Развитие средств связи С древнейших времен и до наших дней

Развитие средств связи С древнейших времен и до наших дней Влияние интернета на развитие русского языка

Влияние интернета на развитие русского языка Графический редактор Paint

Графический редактор Paint Основные компоненты компьютера и их функции

Основные компоненты компьютера и их функции Телекоммуникационные технологии

Телекоммуникационные технологии Презентация "Единицы измерения информации" - скачать презентации по Информатике

Презентация "Единицы измерения информации" - скачать презентации по Информатике Основы алгоритмизации

Основы алгоритмизации Издательская система PageMaker

Издательская система PageMaker  Алгоритм и его формальное исполнение

Алгоритм и его формальное исполнение Мониторинг трендов в социальных сетях в режиме реального времени (на примере Twitter)

Мониторинг трендов в социальных сетях в режиме реального времени (на примере Twitter) Нормальные формы баз данных

Нормальные формы баз данных Конвейерный процессор. Лекция №11

Конвейерный процессор. Лекция №11 Публичный годовой отчет Кировского регионального отделения ООДО Лига юных журналистов за 2018 год

Публичный годовой отчет Кировского регионального отделения ООДО Лига юных журналистов за 2018 год Компьютерные сети, коммуникационные технологии. Понятие об информации

Компьютерные сети, коммуникационные технологии. Понятие об информации Платформа PE Soft для автоматизированного проектирования АСУТП и MES

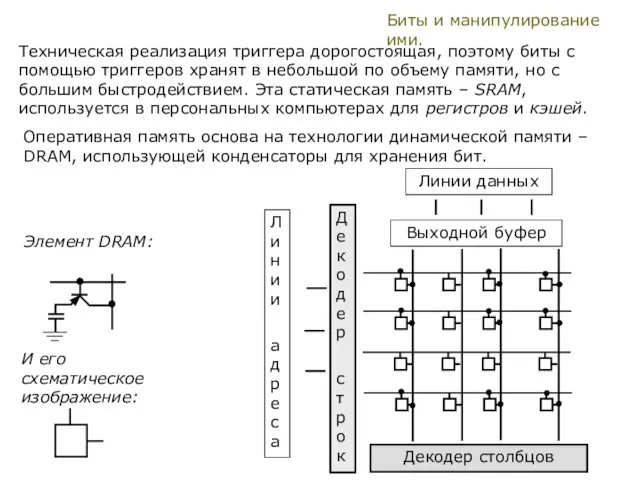

Платформа PE Soft для автоматизированного проектирования АСУТП и MES Биты и манипулирование ими. (Лекция 4)

Биты и манипулирование ими. (Лекция 4) Информационное общество

Информационное общество Модели данных (лекция 3)

Модели данных (лекция 3) Киберугрозы современности. Правила их распознавания и предотвращения

Киберугрозы современности. Правила их распознавания и предотвращения