Содержание

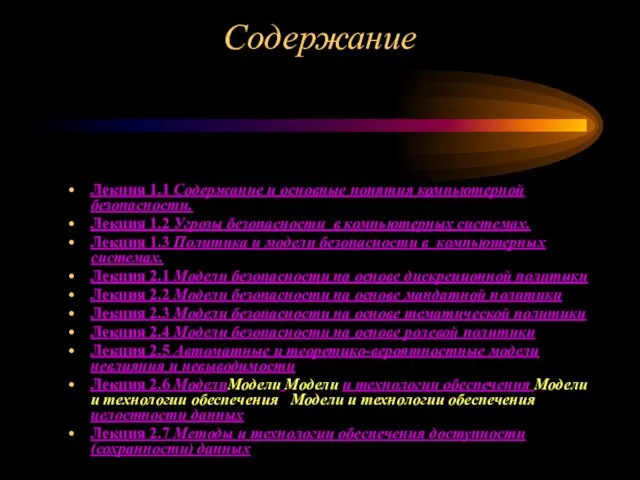

- 2. Содержание Лекция 1.1 Содержание и основные понятия компьютерной безопасности. Лекция 1.2 Угрозы безопасности в компьютерных системах.

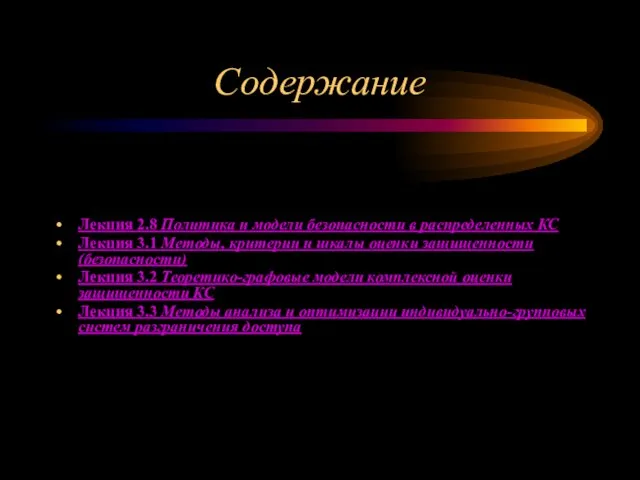

- 3. Содержание Лекция 2.8 Политика и модели безопасности в распределенных КС Лекция 3.1 Методы, критерии и шкалы

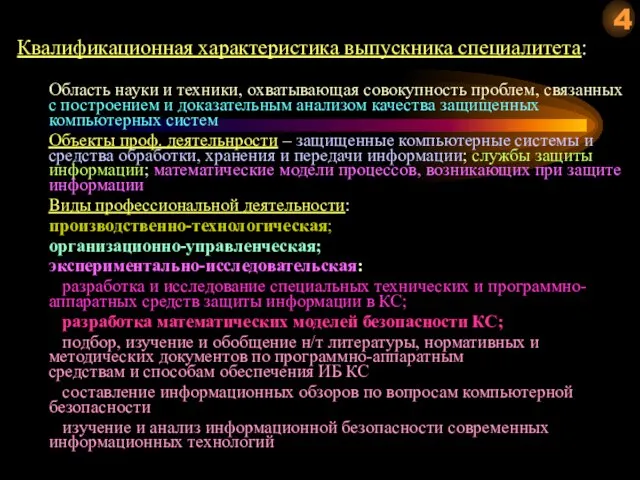

- 4. Квалификационная характеристика выпускника специалитета: Область науки и техники, охватывающая совокупность проблем, связанных с построением и доказательным

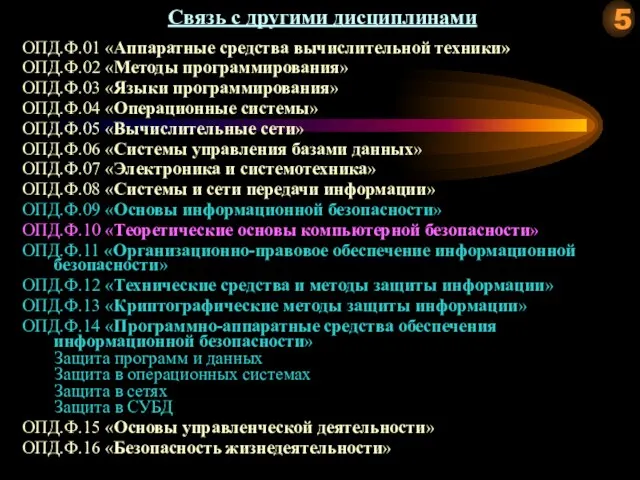

- 5. Связь с другими дисциплинами ОПД.Ф.01 «Аппаратные средства вычислительной техники» ОПД.Ф.02 «Методы программирования» ОПД.Ф.03 «Языки программирования» ОПД.Ф.04

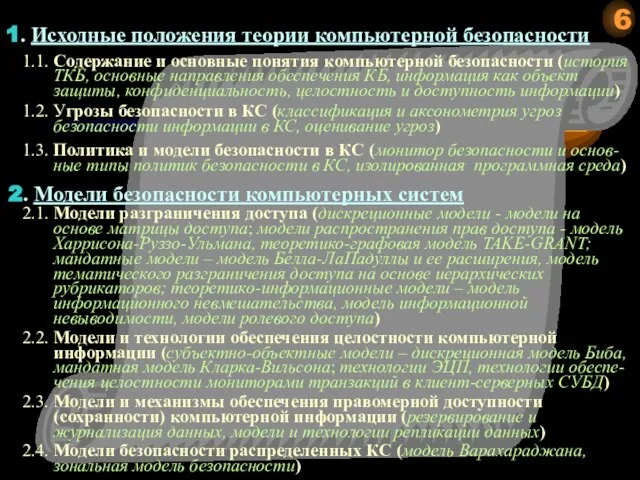

- 6. 1. Исходные положения теории компьютерной безопасности 2. Модели безопасности компьютерных систем 1.1. Содержание и основные понятия

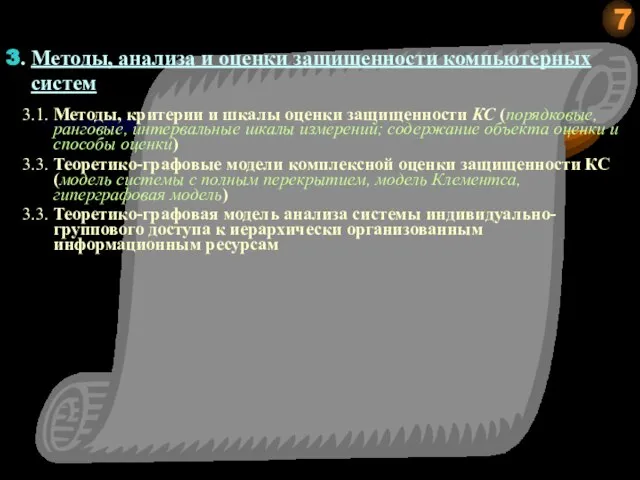

- 7. 3. Методы, анализа и оценки защищенности компьютерных систем 3.1. Методы, критерии и шкалы оценки защищенности КС

- 8. 1. Хоффман Л. Современные методы защиты информации. М.:Сов.радио, 1980. – 264с. 2. Грушо А.А.,Тимонина Е.Е. Теоретические

- 9. Лекция 1.1Лекция 1.1. Содержание и основные понятия компьютерной безопасности Тема 1. Основы теории компьютерной безопасности

- 10. Учебные вопросы: 1.История развития теории и практики обеспечения компьютерной безопасности 2.Содержание и структура понятия компьютерной безопасности

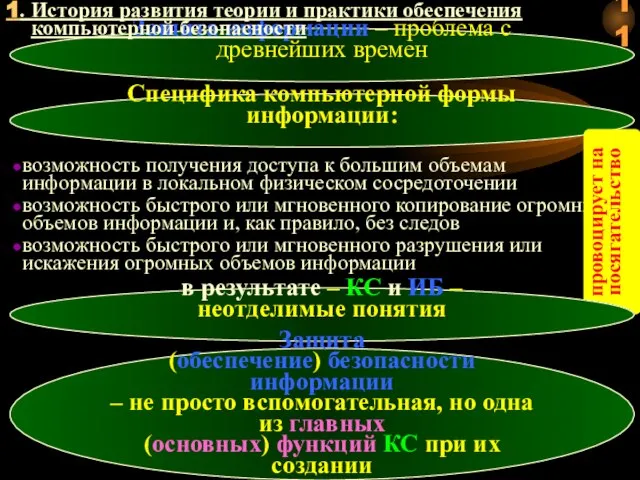

- 11. Защита информации – проблема с древнейших времен 1. История развития теории и практики обеспечения компьютерной безопасности

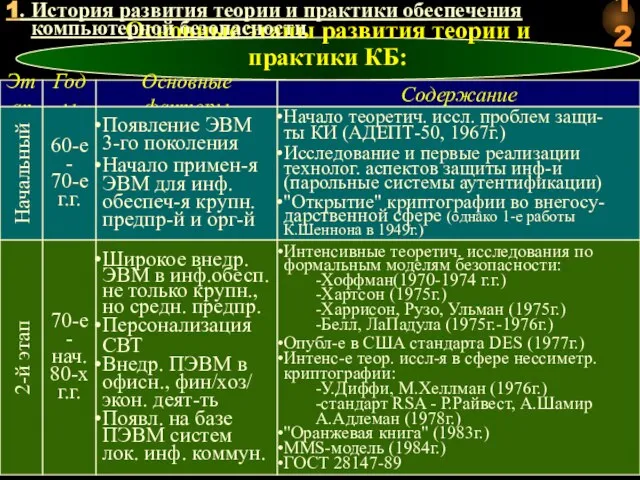

- 12. Основные этапы развития теории и практики КБ: 1. История развития теории и практики обеспечения компьютерной безопасности

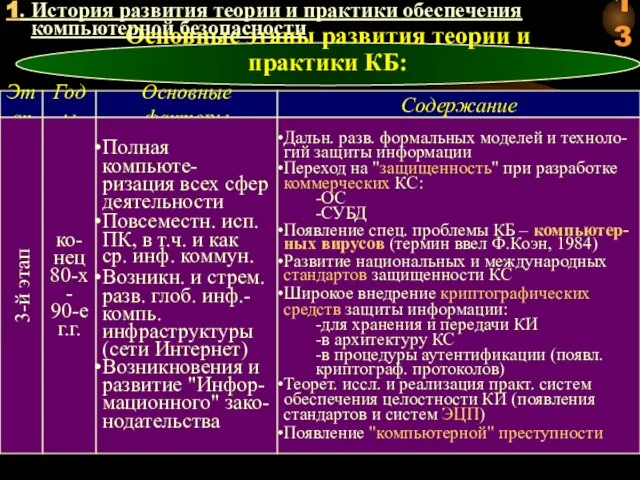

- 13. Основные этапы развития теории и практики КБ: 1. История развития теории и практики обеспечения компьютерной безопасности

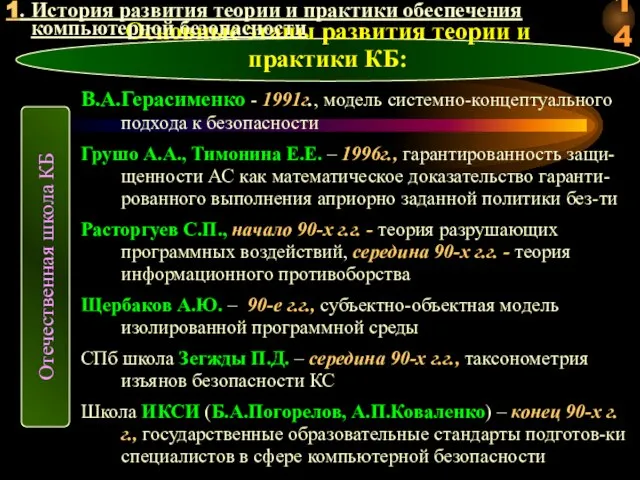

- 14. Основные этапы развития теории и практики КБ: Отечественная школа КБ В.А.Герасименко - 1991г., модель системно-концептуального подхода

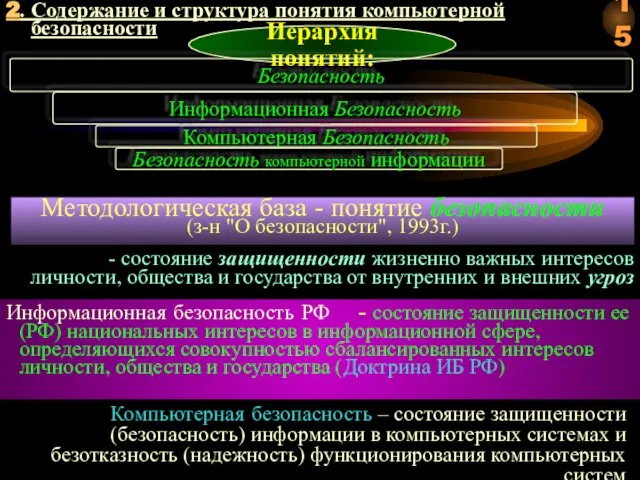

- 15. Методологическая база - понятие безопасности (з-н "О безопасности", 1993г.) - состояние защищенности жизненно важных интересов личности,

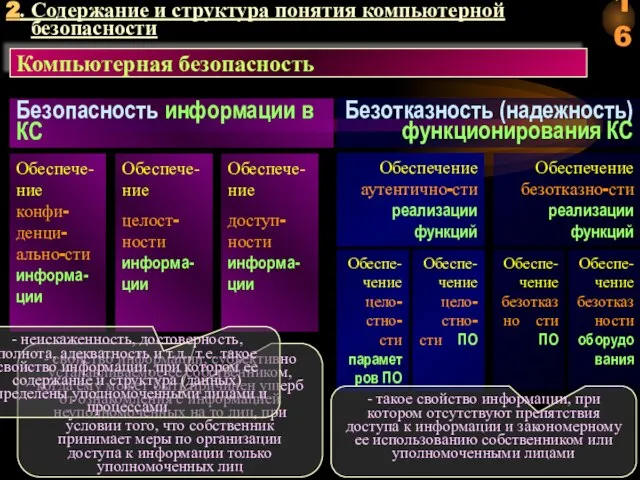

- 16. 2. Содержание и структура понятия компьютерной безопасности Безопасность информации в КС Безотказность (надежность) функционирования КС Обеспече-ние

- 17. Методы и средства нейтрализации, предотвращения угроз или снижения ущерба Субъект защиты Угрозы (формы, методы осуществления) Субъект

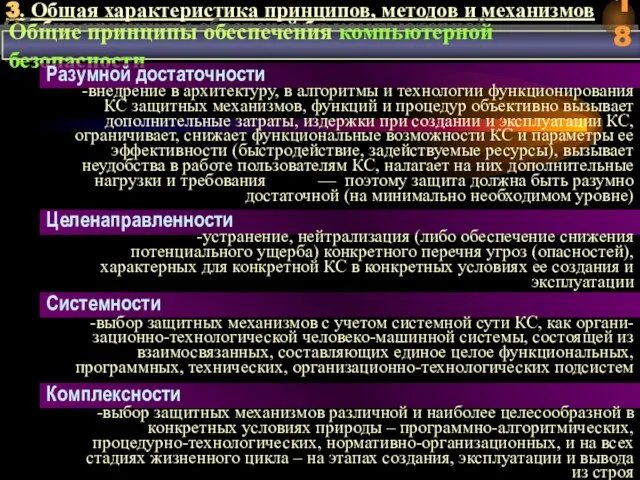

- 18. 3. Общая характеристика принципов, методов и механизмов обеспечения компьютерной безопасности Общие принципы обеспечения компьютерной безопасности Разумной

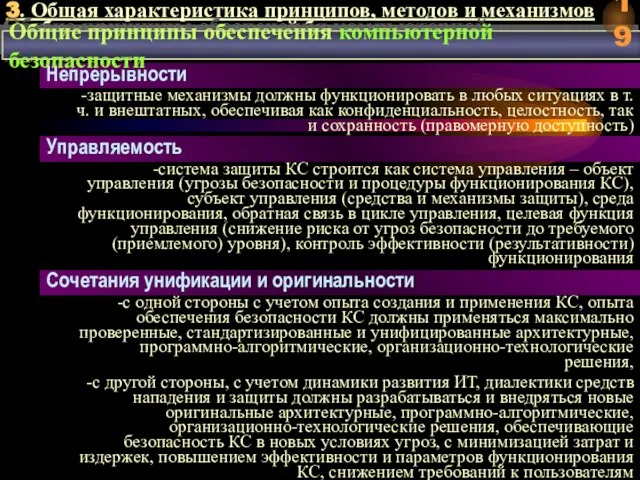

- 19. 3. Общая характеристика принципов, методов и механизмов обеспечения компьютерной безопасности Непрерывности -защитные механизмы должны функционировать в

- 20. 3. Общая характеристика принципов, методов и механизмов обеспечения компьютерной безопасности Систематика методов и механизмов обеспечения КБ

- 21. Лекция 1.2. Угрозы безопасности в компьютерных системах Тема 1. Исходные положения теории компьютерной безопасности Презентация предназначена

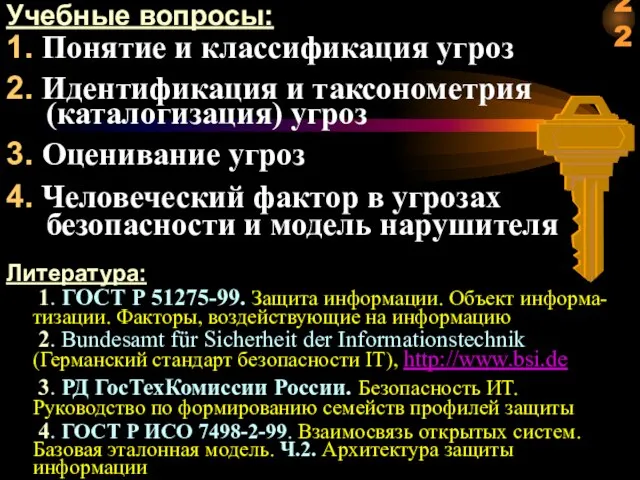

- 22. Литература: 1. ГОСТ Р 51275-99. Защита информации. Объект информа- тизации. Факторы, воздействующие на информацию 2. Bundesamt

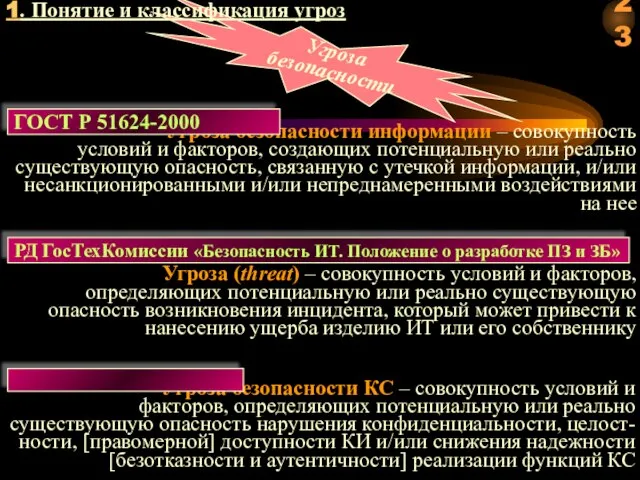

- 23. Угроза безопасности 1. Понятие и классификация угроз

- 24. 1. Понятие и классификация угроз Классификация – последовательное деление понятий, проводимое по характеристикам и параметрам, существенным

- 25. 1. Понятие и классификация угроз Угрозы

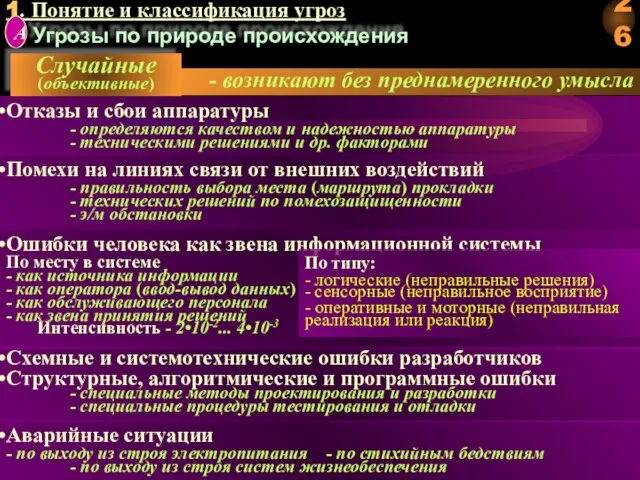

- 26. 1. Понятие и классификация угроз Угрозы по природе происхождения А Отказы и сбои аппаратуры - определяются

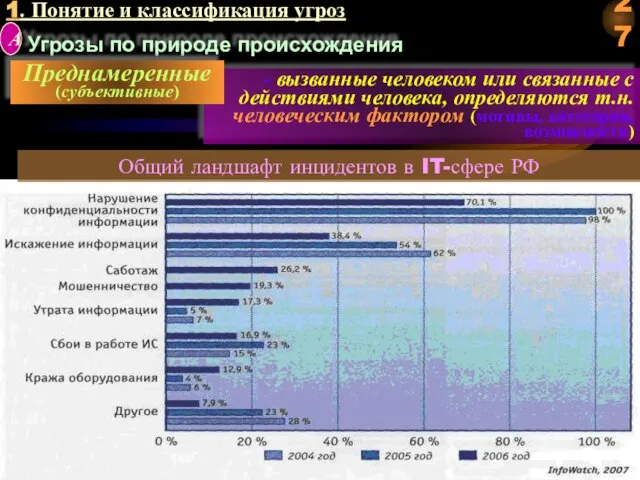

- 27. 1. Понятие и классификация угроз Угрозы по природе происхождения - вызванные человеком или связанные с действиями

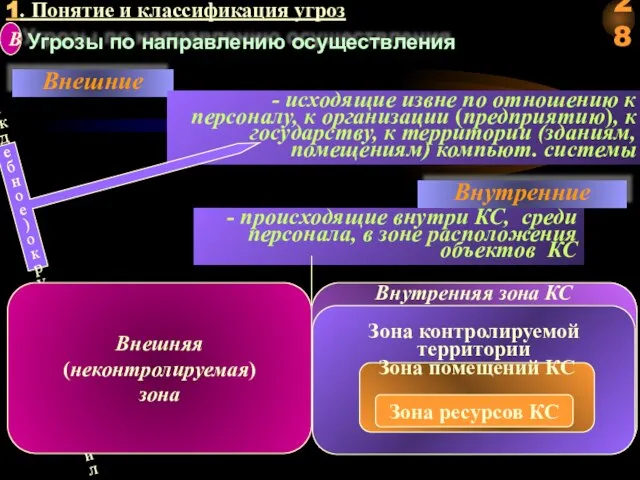

- 28. 1. Понятие и классификация угроз Угрозы по направлению осуществления B Причины, источники: недружественное (враждебное) окружение дестабилизирующие

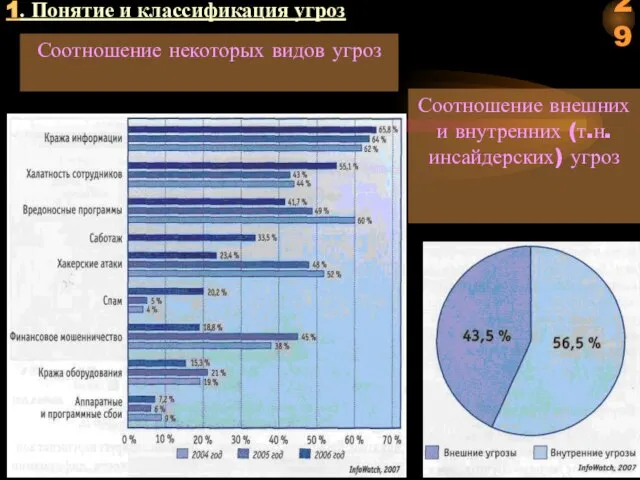

- 29. 1. Понятие и классификация угроз Соотношение некоторых видов угроз Соотношение внешних и внутренних (т.н. инсайдерских) угроз

- 30. 2. Идентификация и таксонометрия (каталогизация) угроз ГОСТ Р ИСО/МЭК 15408-2002,ч.1 Процесс создания КС в аспекте обеспечения

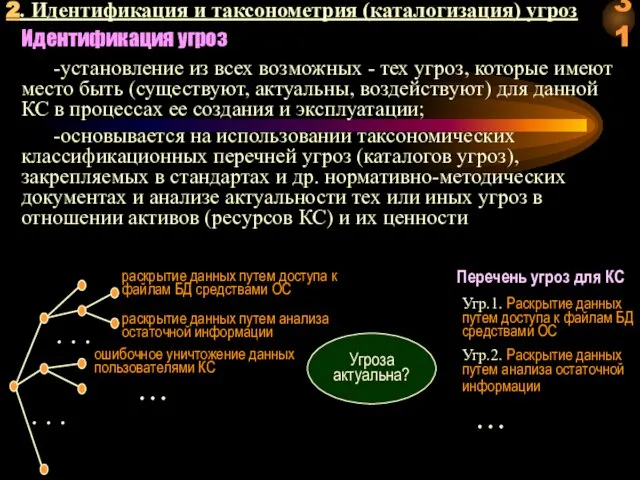

- 31. Идентификация угроз -установление из всех возможных - тех угроз, которые имеют место быть (существуют, актуальны, воздействуют)

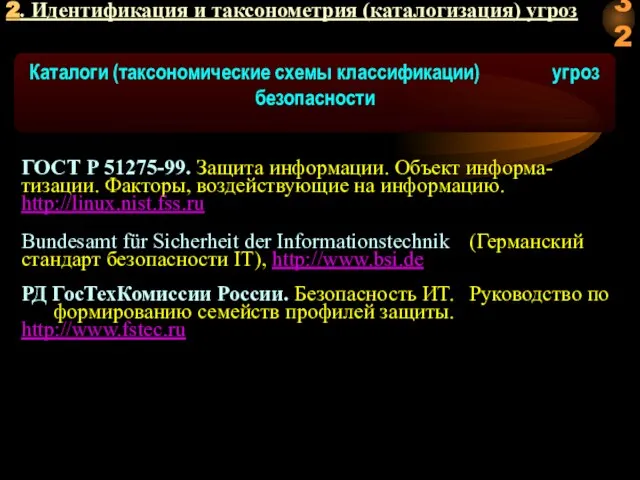

- 32. 2. Идентификация и таксонометрия (каталогизация) угроз ГОСТ Р 51275-99. Защита информации. Объект информа- тизации. Факторы, воздействующие

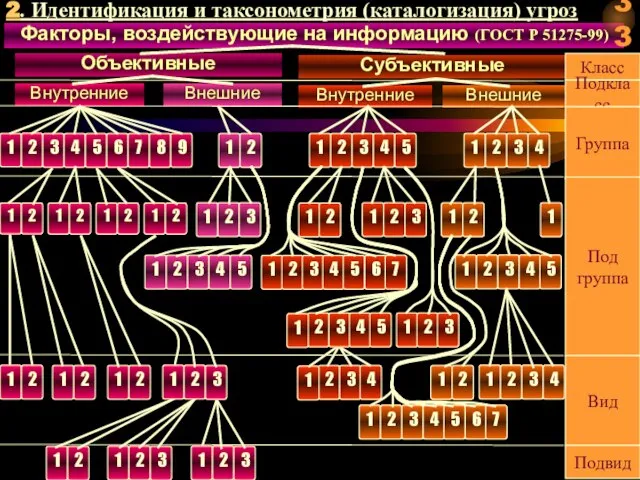

- 33. Факторы, воздействующие на информацию (ГОСТ Р 51275-99) Класс Подкласс Группа Под группа Вид Подвид 2. Идентификация

- 34. Классы, подклассы и группы факторов (ГОСТ Р 51275-99) 2. Идентификация и таксонометрия (каталогизация) угроз

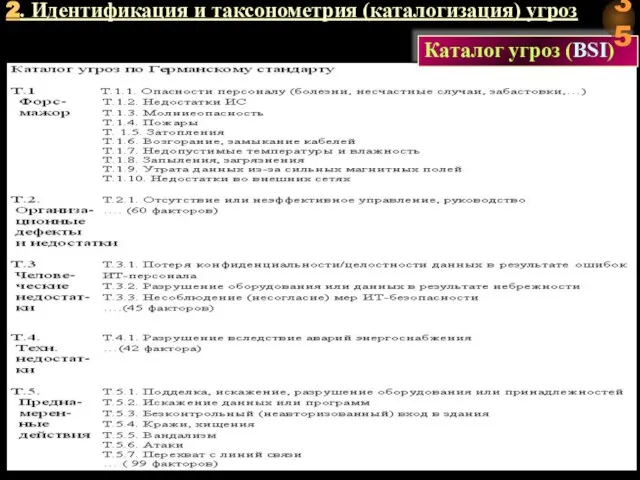

- 35. 2. Идентификация и таксонометрия (каталогизация) угроз

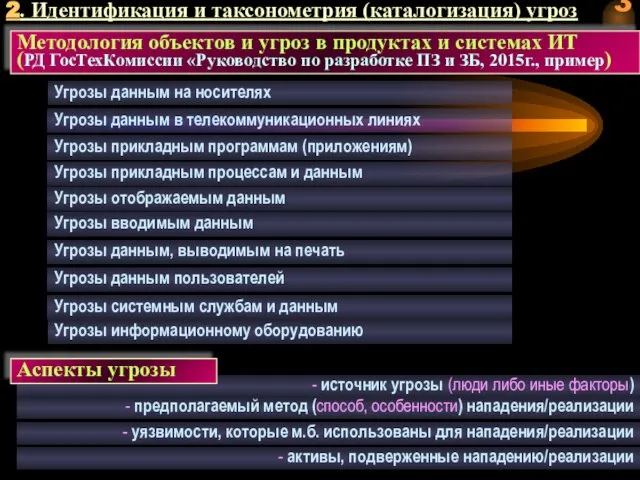

- 36. 2. Идентификация и таксонометрия (каталогизация) угроз Методология объектов и угроз в продуктах и системах ИТ (РД

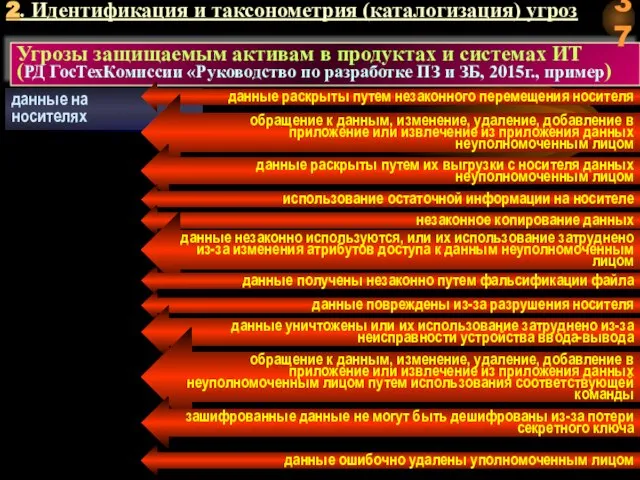

- 37. Угрозы защищаемым активам в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

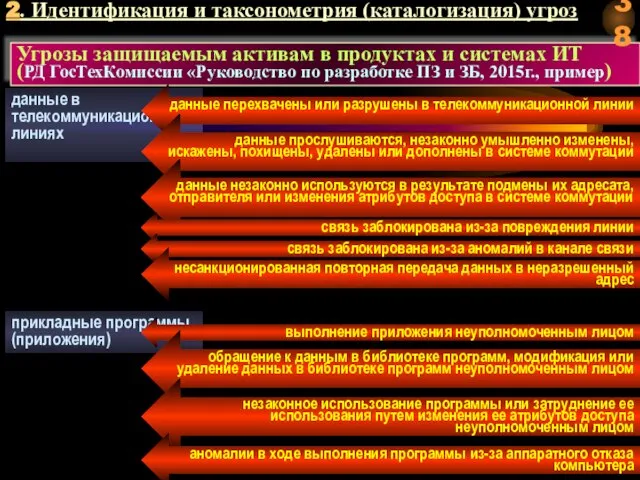

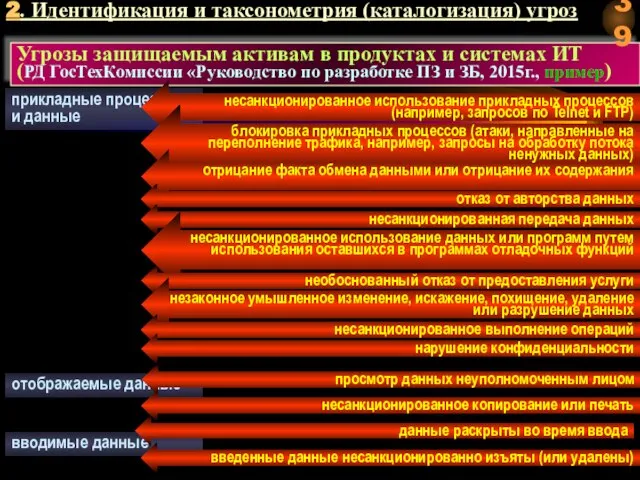

- 38. Угрозы защищаемым активам в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

- 39. Угрозы защищаемым активам в продуктах и системах ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

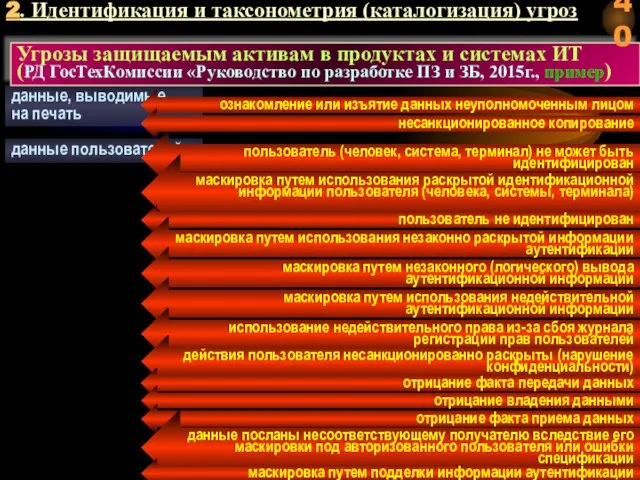

- 40. данные, выводимые на печать ознакомление или изъятие данных неуполномоченным лицом несанкционированное копирование данные пользователей пользователь (человек,

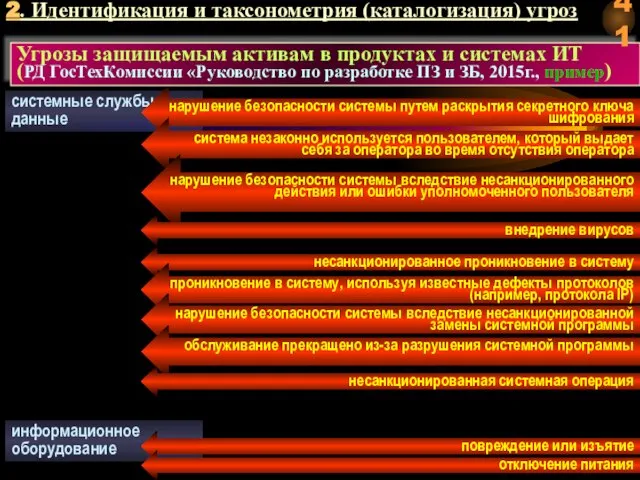

- 41. системные службы и данные нарушение безопасности системы путем раскрытия секретного ключа шифрования Угрозы защищаемым активам в

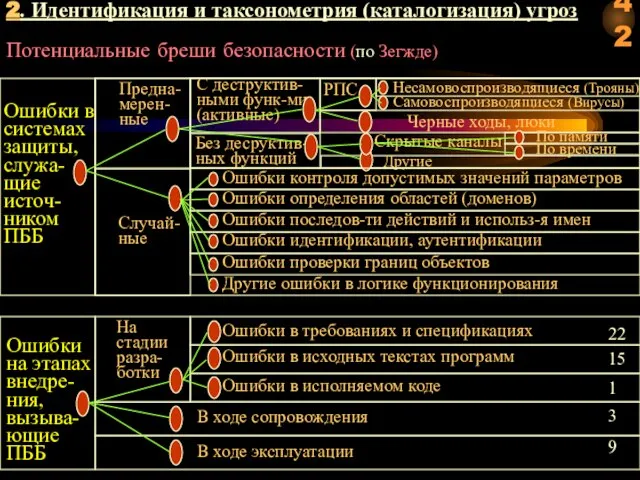

- 42. Потенциальные бреши безопасности (по Зегжде) Ошибки в системах защиты, служа-щие источ-ником ПББ Предна-мерен-ные Случай-ные С деструктив-ными

- 43. Потенциальные бреши безопасности (Зегжда) Програм-мное обеспе-чение Инициализация ОС (загрузка) Управление файловой системой Управление процессами Аппаратное обеспечение

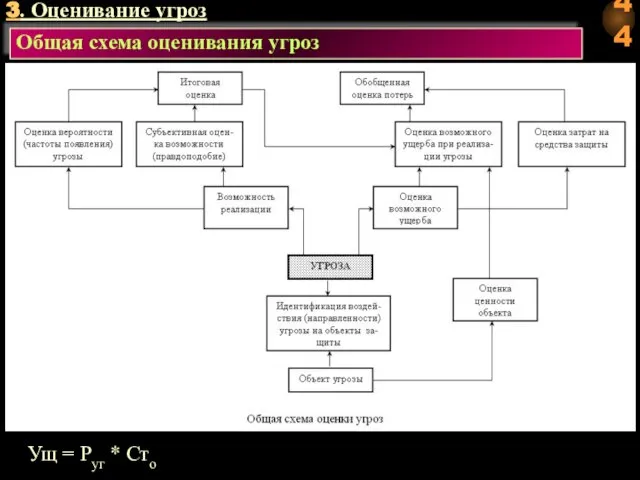

- 44. Общая схема оценивания угроз Ущ = Pуг * Сто 3. Оценивание угроз

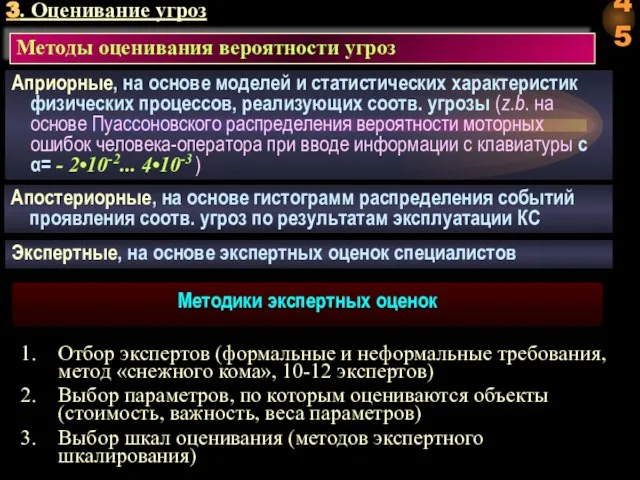

- 45. 3. Оценивание угроз Методы оценивания вероятности угроз Априорные, на основе моделей и статистических характеристик физических процессов,

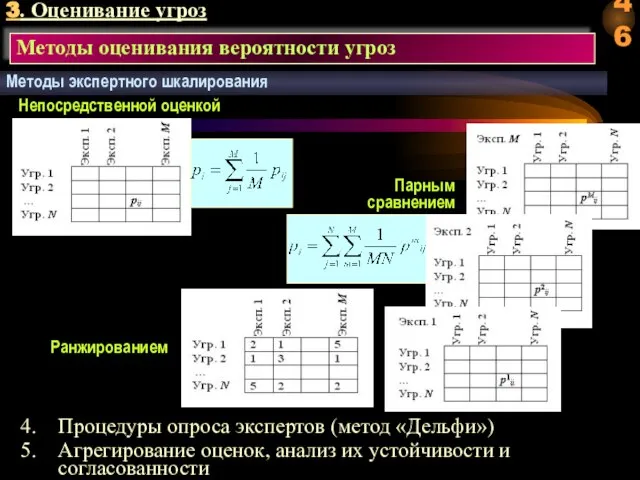

- 46. 3. Оценивание угроз Методы оценивания вероятности угроз Методы экспертного шкалирования Ранжированием Процедуры опроса экспертов (метод «Дельфи»)

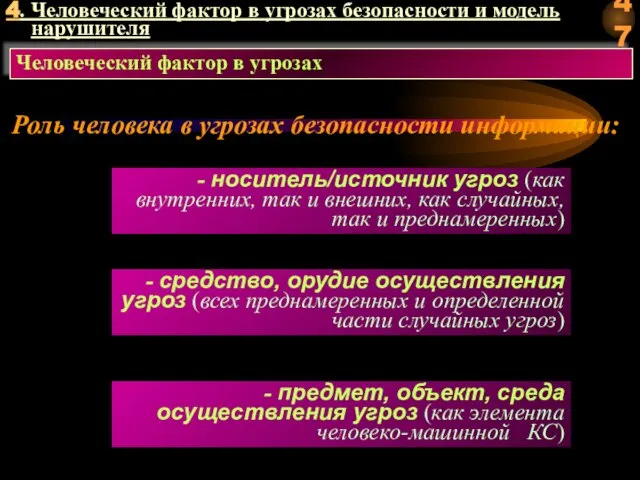

- 47. 4. Человеческий фактор в угрозах безопасности и модель нарушителя Человеческий фактор в угрозах Роль человека в

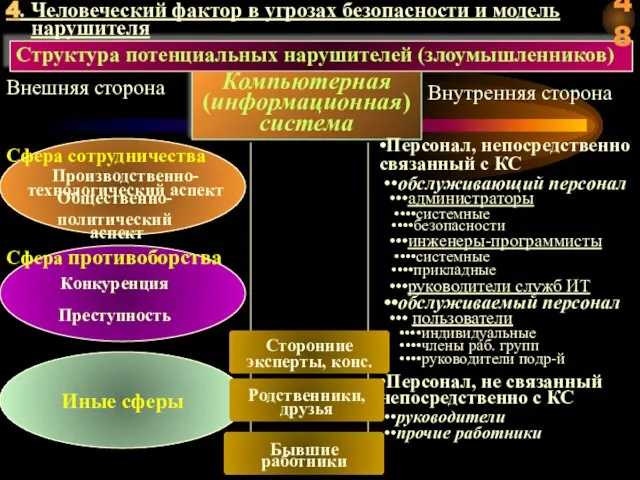

- 48. Иные сферы •Персонал, непосредственно связанный с КС ••обслуживающий персонал •••администраторы ••••системные ••••безопасности •••инженеры-программисты ••••системные ••••прикладные •••руководители

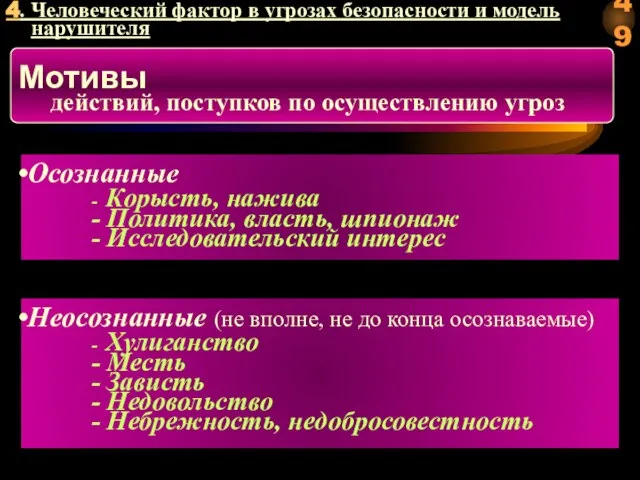

- 49. Мотивы действий, поступков по осуществлению угроз Осознанные - Корысть, нажива - Политика, власть, шпионаж - Исследовательский

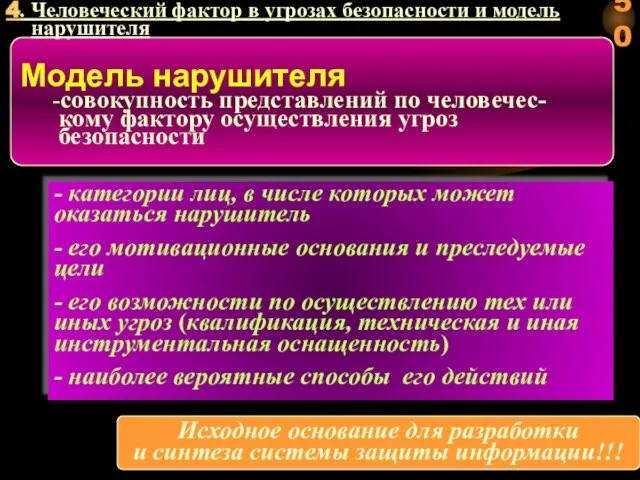

- 50. Модель нарушителя -совокупность представлений по человечес- кому фактору осуществления угроз безопасности - категории лиц, в числе

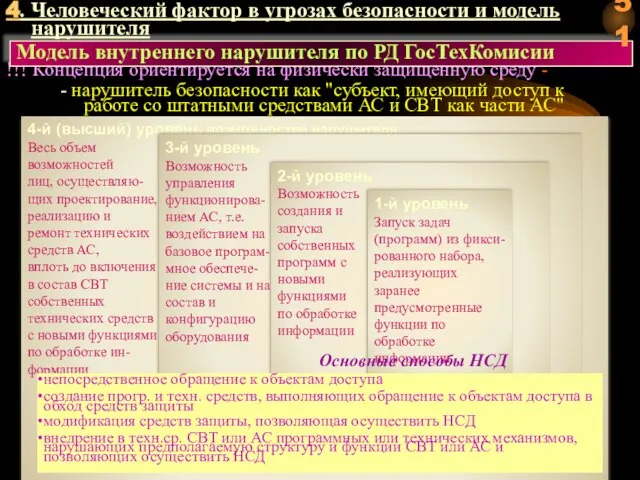

- 51. !!! Концепция ориентируется на физически защищенную среду - - нарушитель безопасности как "субъект, имеющий доступ к

- 52. Лекция Лекция 1Лекция 1.Лекция 1.3Лекция 1.3. Политика и модели безопасности в компьютерных системах Тема 1. Исходные

- 53. 1.Теория и практика обеспечения информационной безопасности / Под ред. П.Д. Зегжды. М.:Яхтсмен, 1996. - 302с 2.

- 54. Модель безопасности служит для: -выбора и обоснования базовых принципов архитектуры, определяющих механизмы реализации средств защиты информации

- 55. Большинство моделей КС относится к классу моделей конечных состояний Модель безопасности включает: -модель компьютерной системы -критерии,

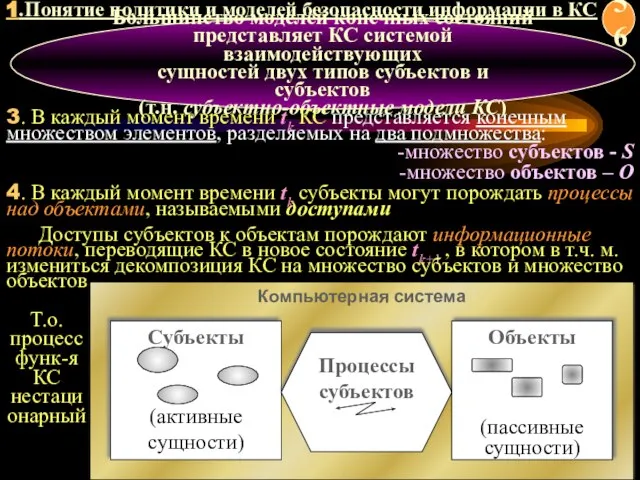

- 56. Большинство моделей конечных состояний представляет КС системой взаимодействующих сущностей двух типов субъектов и субъектов (т.н. субъектно-объектные

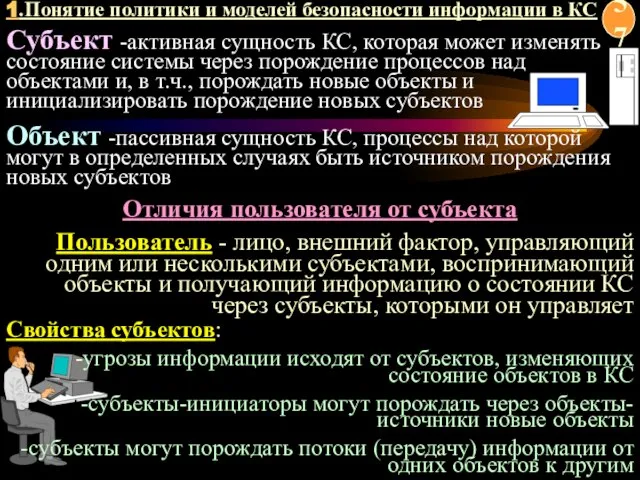

- 57. Отличия пользователя от субъекта Пользователь - лицо, внешний фактор, управляющий одним или несколькими субъектами, воспринимающий объекты

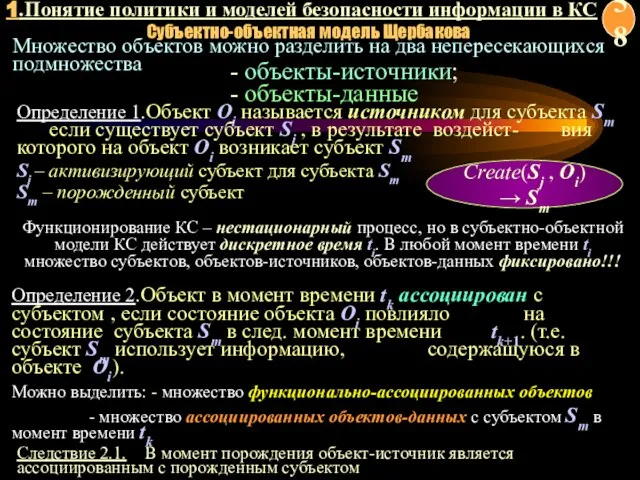

- 58. Множество объектов можно разделить на два непересекающихся подмножества Определение 1.Объект Oi называется источником для субъекта Sm

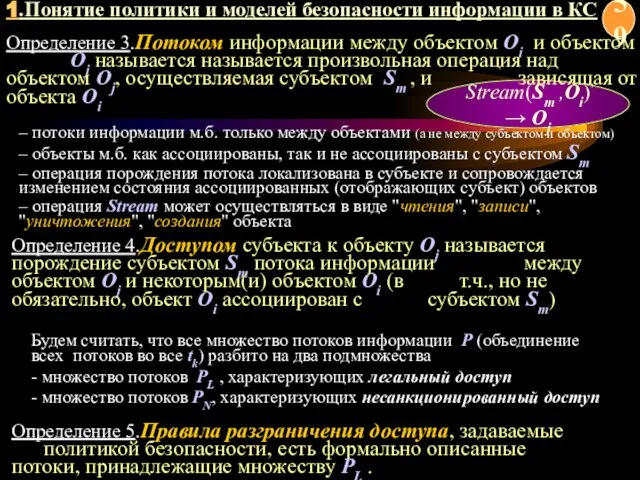

- 59. Stream(Sm ,Oi)→ Oj Определение 3.Потоком информации между объектом Oi и объектом Oj называется называется произвольная операция

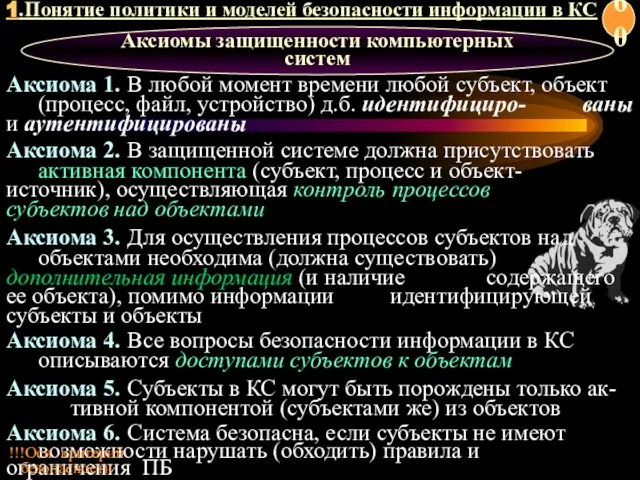

- 60. Аксиомы защищенности компьютерных систем Аксиома 4. Все вопросы безопасности информации в КС описываются доступами субъектов к

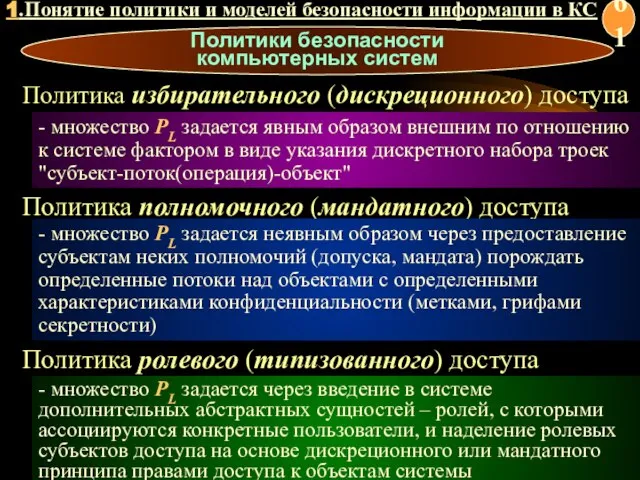

- 61. Политики безопасности компьютерных систем - множество PL задается явным образом внешним по отношению к системе фактором

- 62. Защищенная компьютерная система 2. Монитор (ядро) безопасности КС Структура КС в программно-техническом аспекте Компьютерная система Компонент

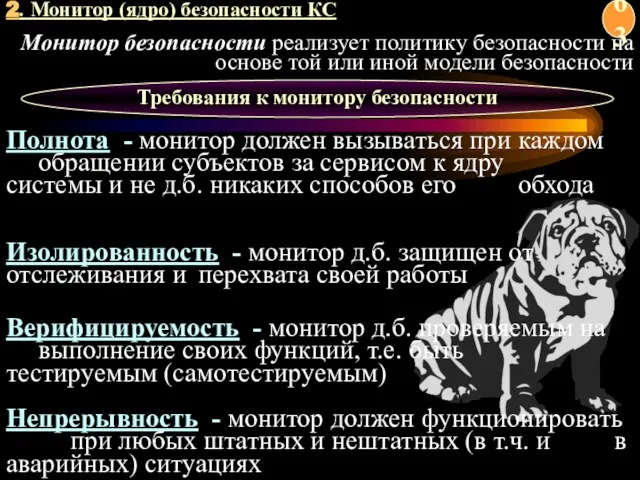

- 63. Требования к монитору безопасности Полнота - монитор должен вызываться при каждом обращении субъектов за сервисом к

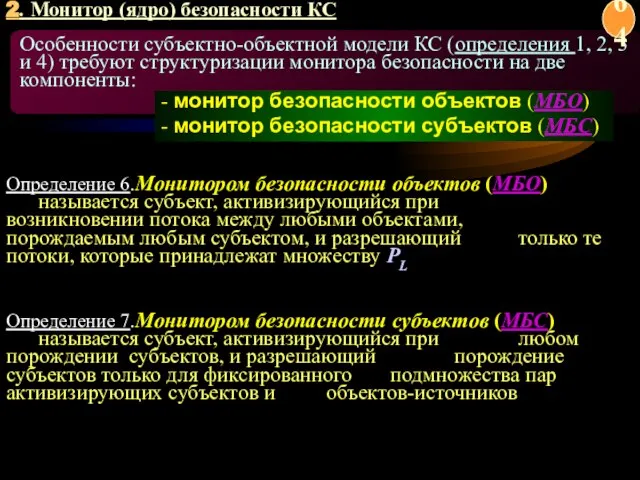

- 64. Особенности субъектно-объектной модели КС (определения 1, 2, 3 и 4) требуют структуризации монитора безопасности на две

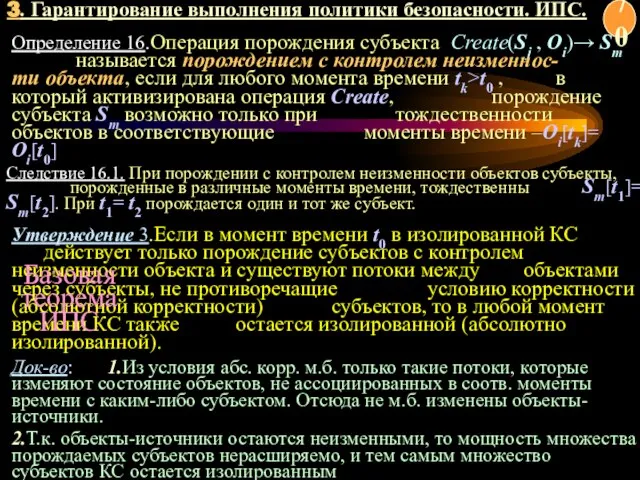

- 65. Гарантии выполнения политики безопасности обеспечиваются определенными требованиями к МБО и МБС, реализующими т.н. изолированную программную среду

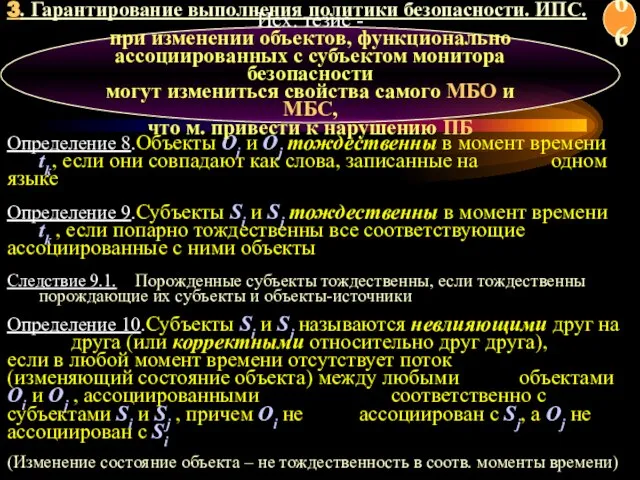

- 66. 3. Гарантирование выполнения политики безопасности. ИПС. Определение 8.Объекты Oi и Oj тождественны в момент времени tk,

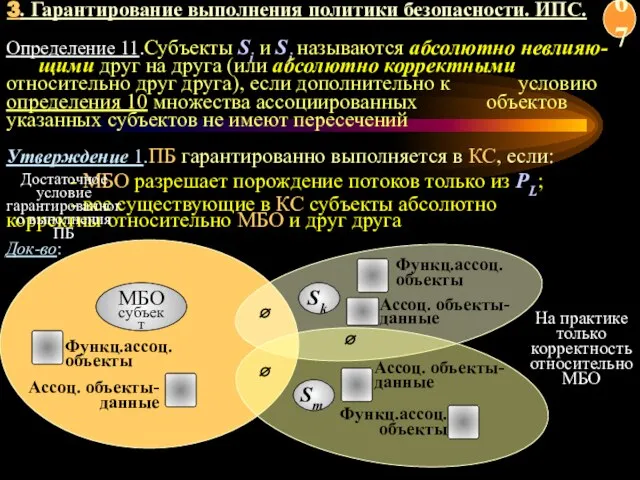

- 67. Определение 11.Субъекты Si и Sj называются абсолютно невлияю- щими друг на друга (или абсолютно корректными относительно

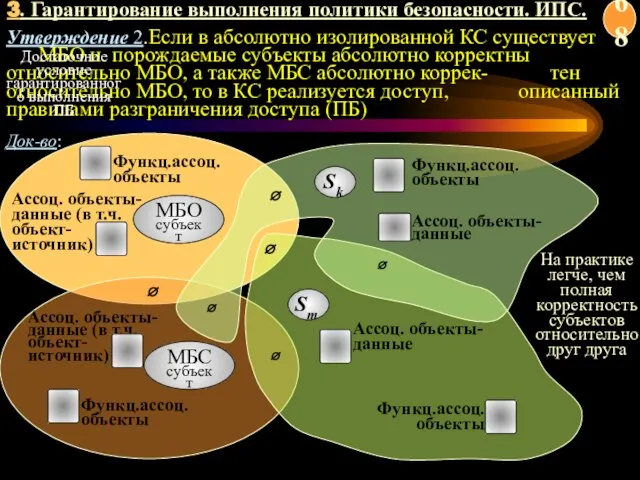

- 68. Утверждение 2.Если в абсолютно изолированной КС существует МБО и порождаемые субъекты абсолютно корректны относительно МБО, а

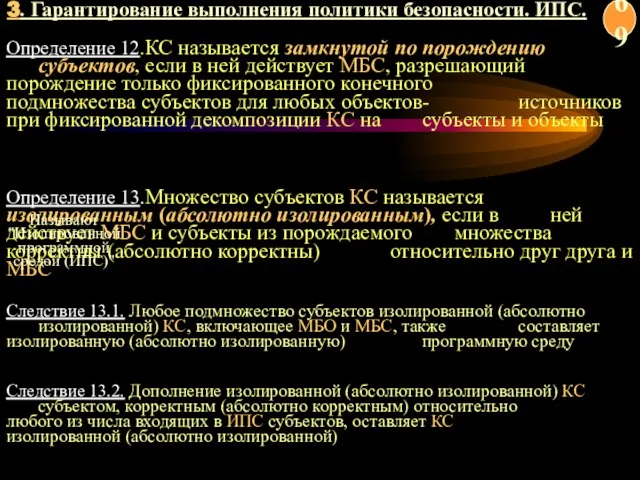

- 69. Определение 12.КС называется замкнутой по порождению субъектов, если в ней действует МБС, разрешающий порождение только фиксированного

- 70. Определение 16.Операция порождения субъекта Create(Sj , Oi)→ Sm называется порождением с контролем неизменнос- ти объекта, если

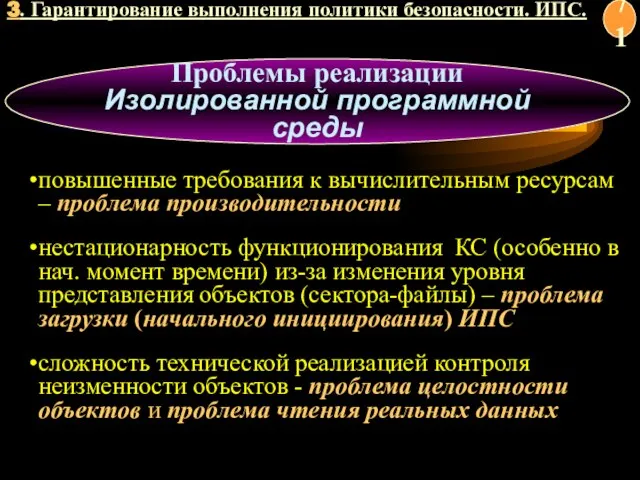

- 71. Проблемы реализации Изолированной программной среды повышенные требования к вычислительным ресурсам – проблема производительности нестационарность функционирования КС

- 72. Лекция 2.1. Модели безопасности на основе дискреционной политики 72

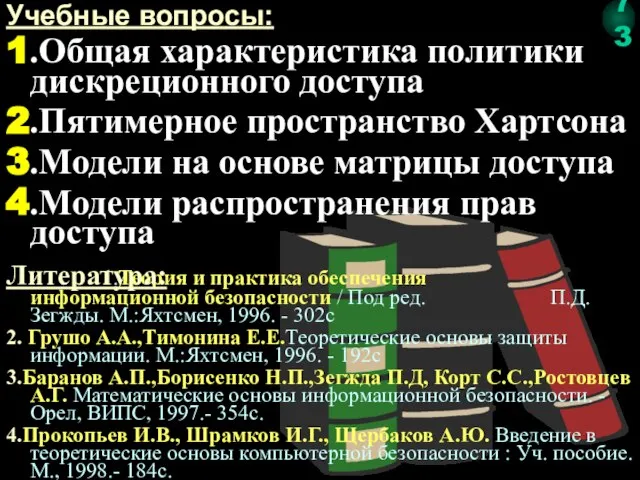

- 73. 1.Теория и практика обеспечения информационной безопасности / Под ред. П.Д. Зегжды. М.:Яхтсмен, 1996. - 302с 2.

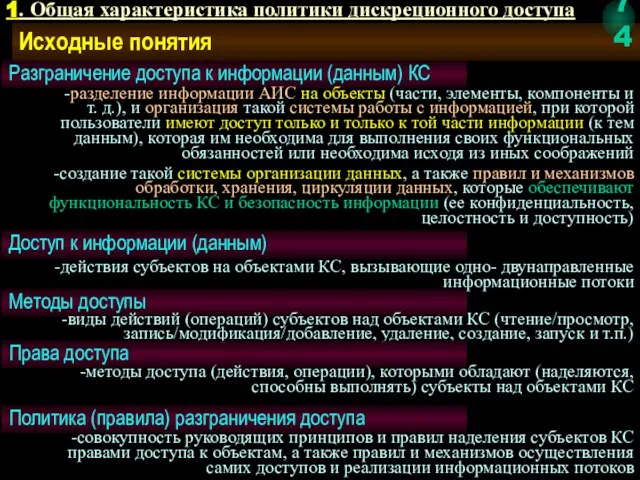

- 74. Исходные понятия Доступ к информации (данным) -действия субъектов на объектами КС, вызывающие одно- двунаправленные информационные потоки

- 75. Политика дискреционного разграничения доступа -разграничение доступа на основе непосредственного и явного предоставления субъектам прав доступа к

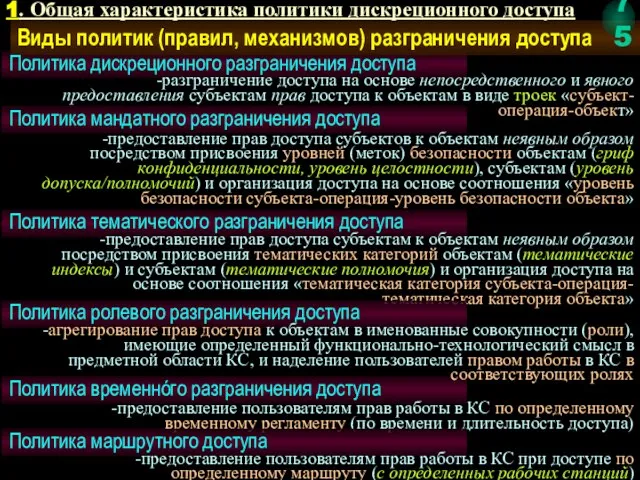

- 76. Общая характеристика политики дискреционного доступа множество легальных (неопасных) доступов PL задается явным образом внешним по отношению

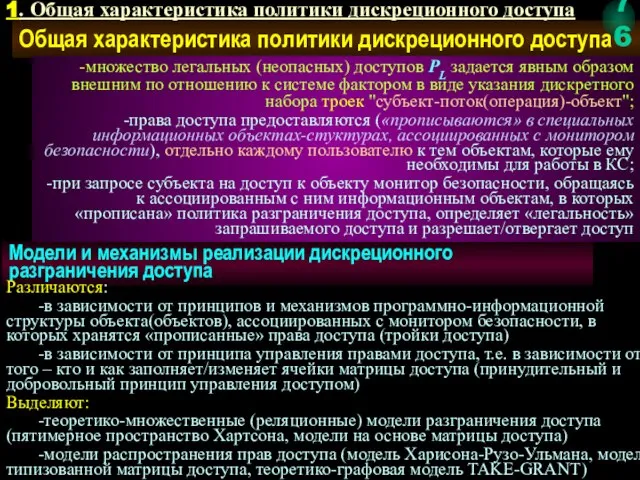

- 77. 2. Пятимерное пространство Хартсона Система защиты -пятимерное пространство на основе следующих множеств: U - множество пользователей;

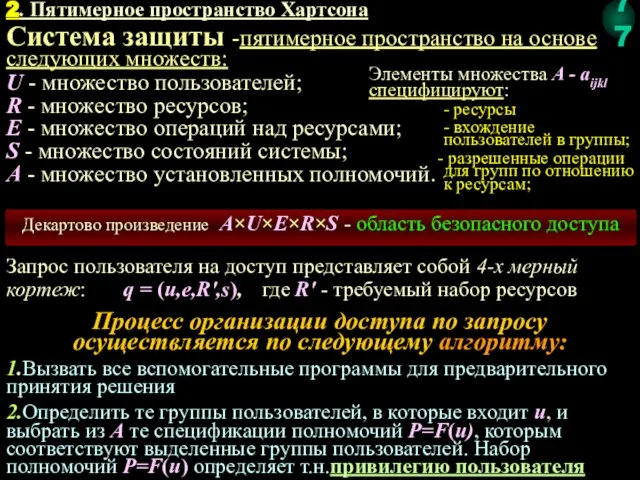

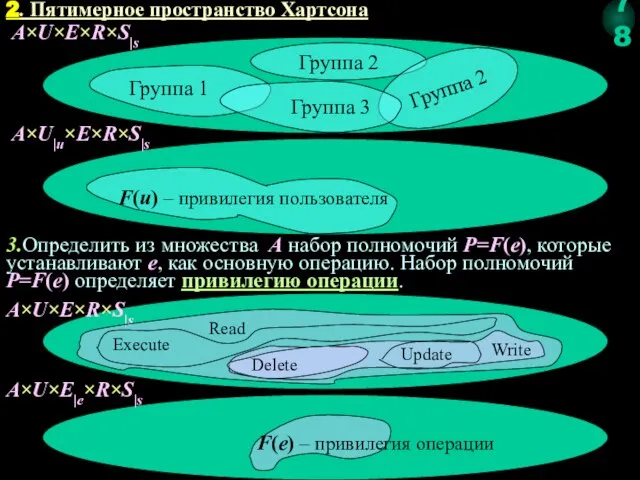

- 78. 3.Определить из множества A набор полномочий P=F(e), которые устанавливают e, как основную операцию. Набор полномочий P=F(e)

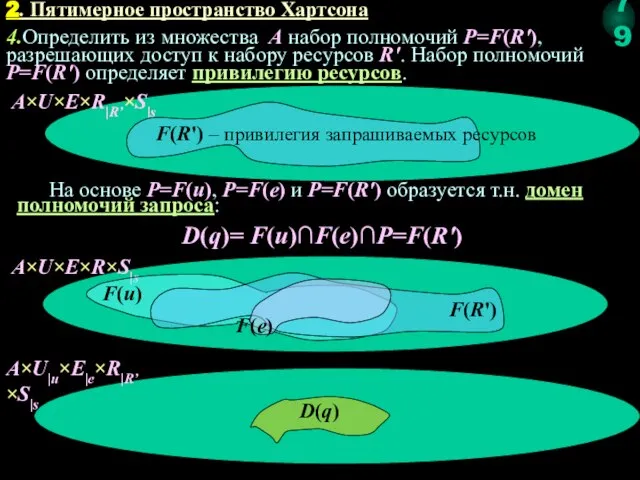

- 79. 4.Определить из множества A набор полномочий P=F(R'), разрешающих доступ к набору ресурсов R'. Набор полномочий P=F(R')

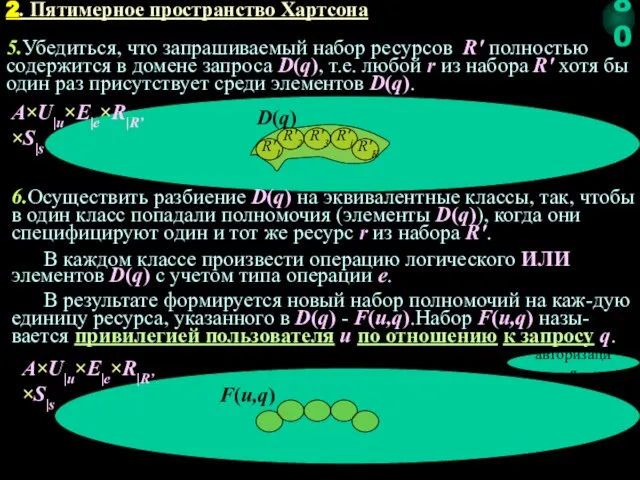

- 80. 5.Убедиться, что запрашиваемый набор ресурсов R' полностью содержится в домене запроса D(q), т.е. любой r из

- 81. 7.Вычислить условие фактического доступа (EAC), соответствующее запросу q , через операции логического ИЛИ по элементам полномочий

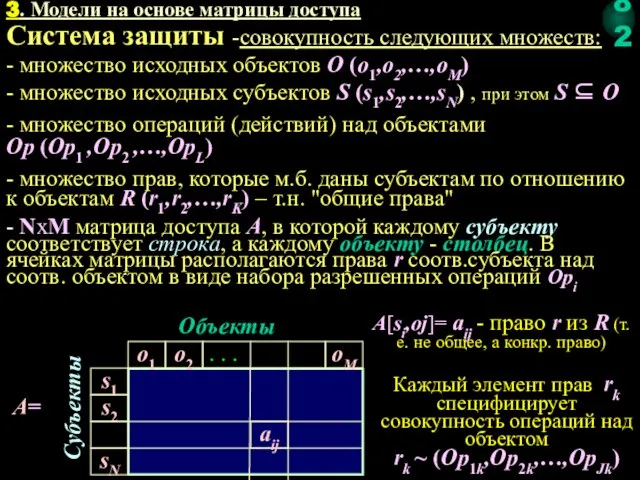

- 82. 3. Модели на основе матрицы доступа Система защиты -совокупность следующих множеств: - множество исходных объектов O

- 83. Две разновидности моделей в зависимости от того, каким образом заполняются ячейки матрицы доступа A. Выделяют: системы

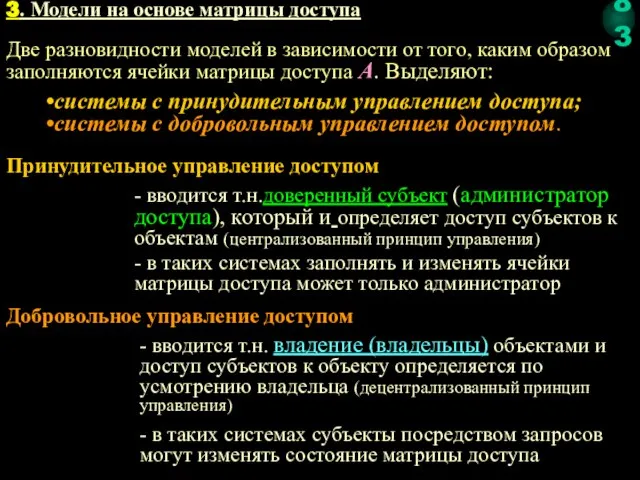

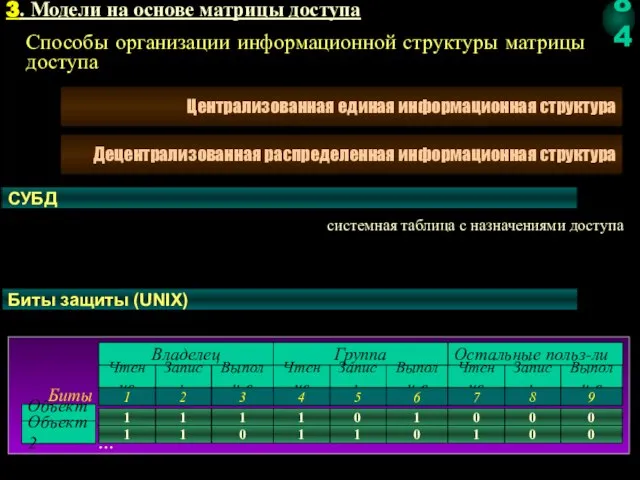

- 84. Биты защиты (UNIX) Владелец Группа Остальные польз-ли Способы организации информационной структуры матрицы доступа Централизованная единая информационная

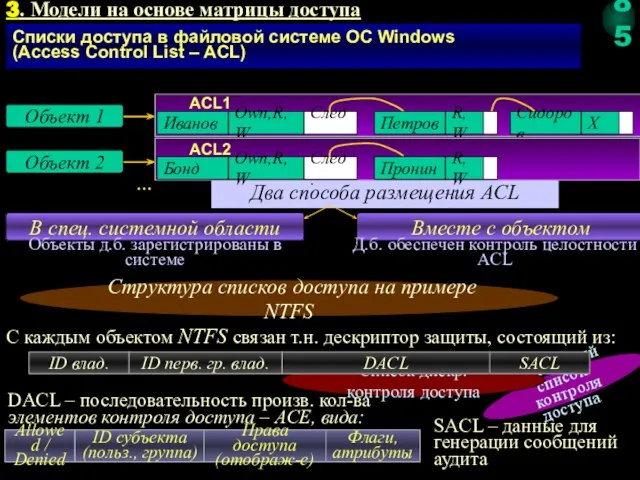

- 85. Два способа размещения ACL Системный список контроля доступа Список дискр. контроля доступа Списки доступа в файловой

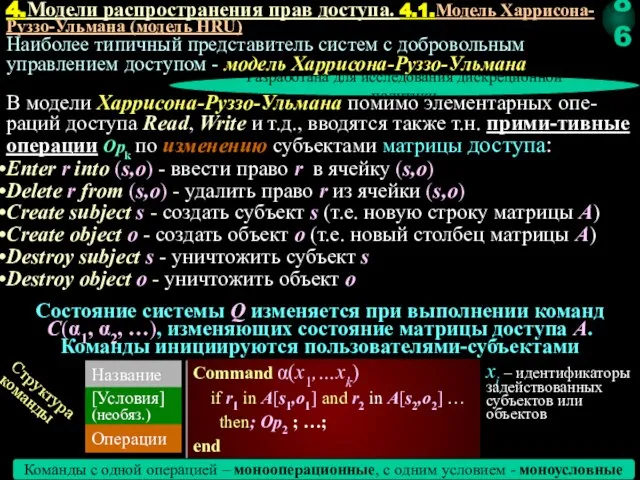

- 86. Наиболее типичный представитель систем с добровольным управлением доступом - модель Харрисона-Руззо-Ульмана Разработана для исследования дискреционной политики

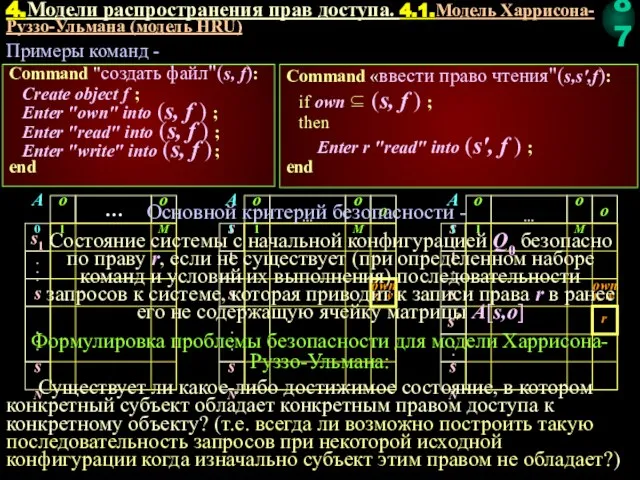

- 87. Основной критерий безопасности - Состояние системы с начальной конфигурацией Q0 безопасно по праву r, если не

- 88. Теорема 1. Проблема безопасности разрешима для моно-операционных систем, т.е. для систем, в которых запросы содержат лишь

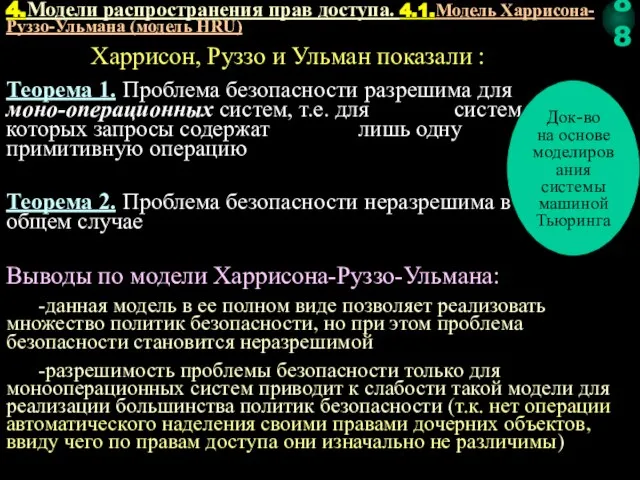

- 89. Проблема «троянских» программ Command "создать файл“ (s2,f): if write ∈ [s2, o2] ; then Create object

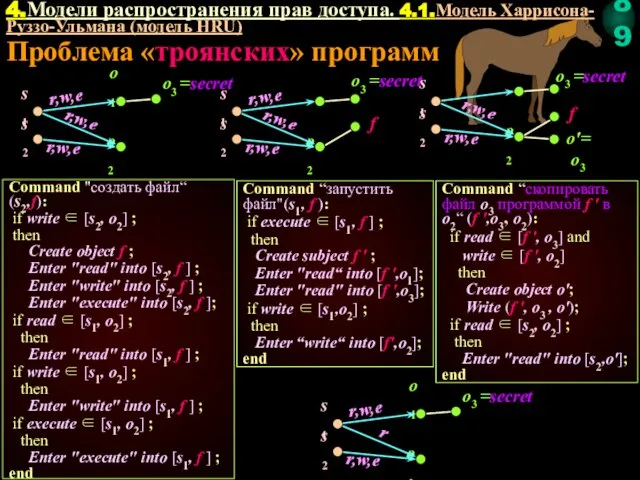

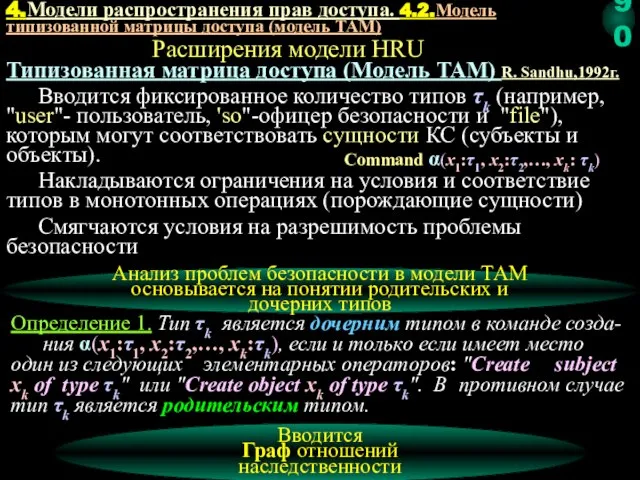

- 90. Расширения модели HRU Типизованная матрица доступа (Модель TAM) R. Sandhu,1992г. Вводится фиксированное количество типов τk (например,

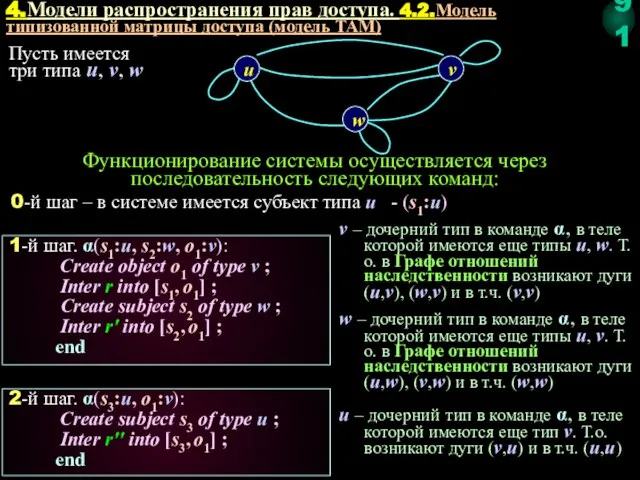

- 91. Функционирование системы осуществляется через последовательность следующих команд: 0-й шаг – в системе имеется субъект типа u

- 92. Определение 2. Реализация МTAM является ацикличной тогда и только тогда, когда ее граф отношений наследственности не

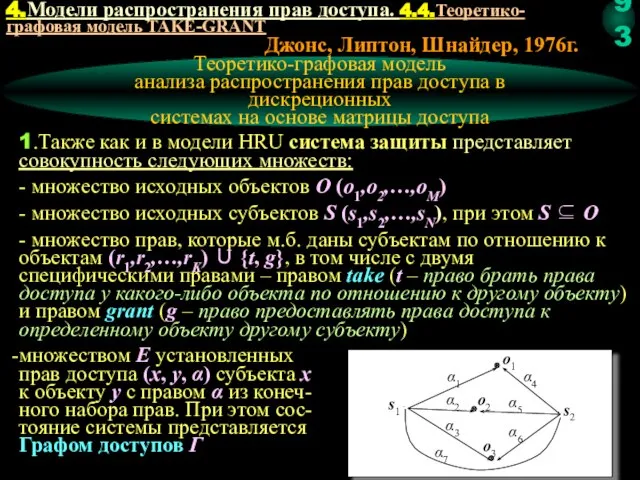

- 93. Теоретико-графовая модель анализа распространения прав доступа в дискреционных системах на основе матрицы доступа 1.Также как и

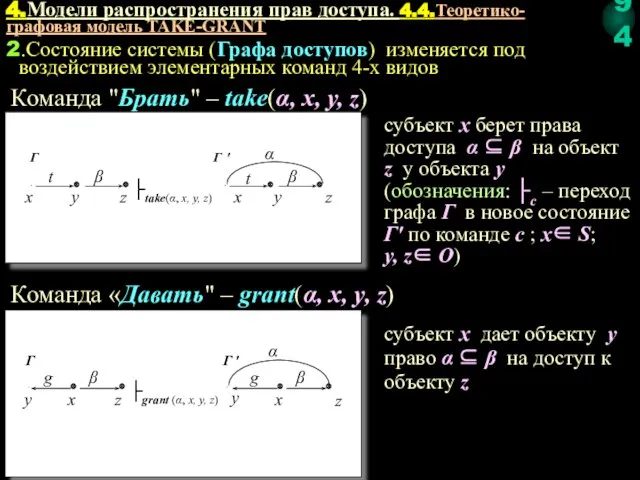

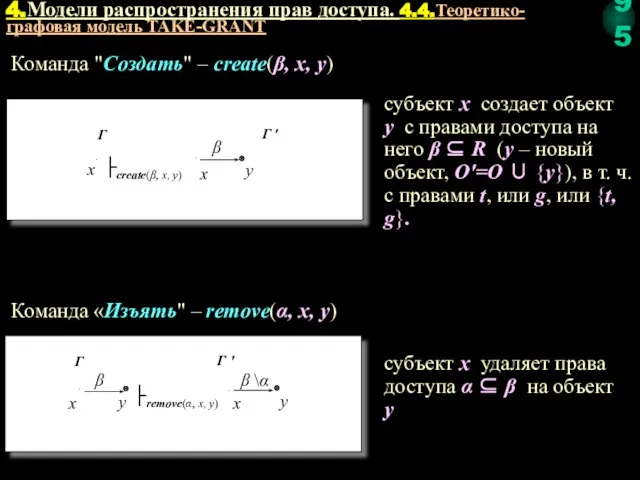

- 94. 2.Состояние системы (Графа доступов) изменяется под воздействием элементарных команд 4-х видов Команда "Брать" – take(α, x,

- 95. Команда "Создать" – create(β, x, y) субъект x создает объект y с правами доступа на него

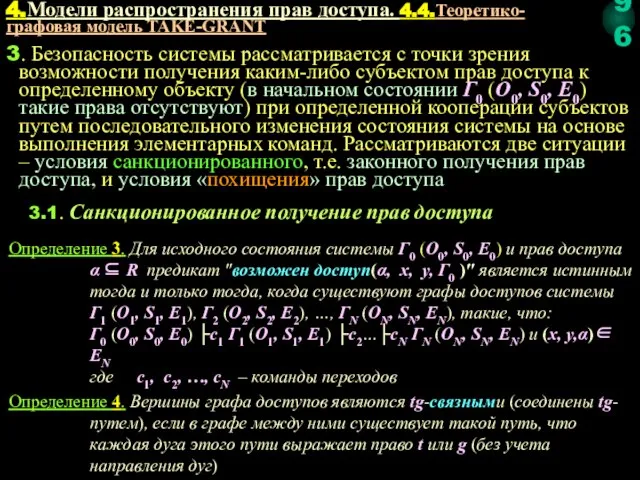

- 96. 3. Безопасность системы рассматривается с точки зрения возможности получения каким-либо субъектом прав доступа к определенному объекту

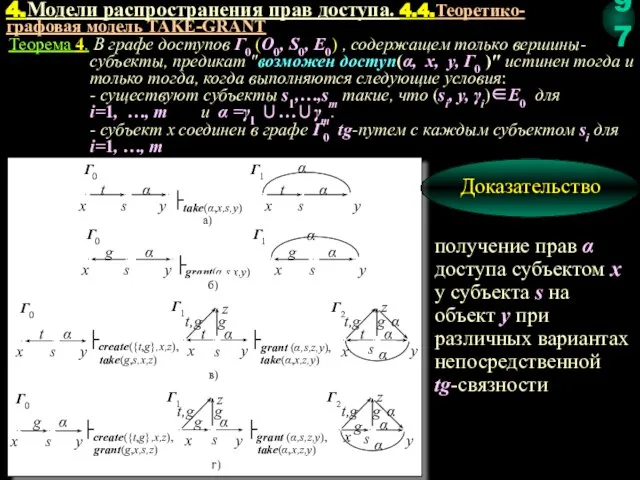

- 97. Теорема 4. В графе доступов Г0 (O0, S0, E0) , содержащем только вершины-субъекты, предикат "возможен доступ(α,

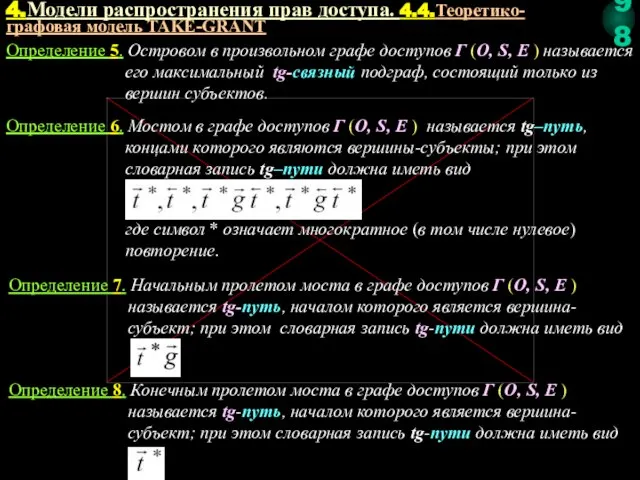

- 98. Определение 5. Островом в произвольном графе доступов Г (O, S, E ) называется его максимальный tg-связный

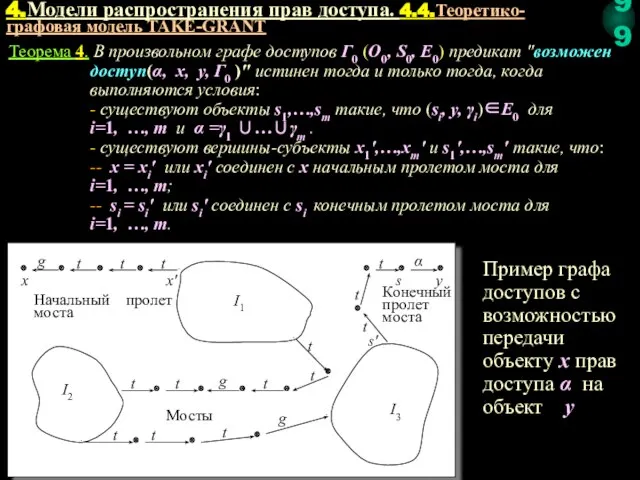

- 99. Теорема 4. В произвольном графе доступов Г0 (O0, S0, E0) предикат "возможен доступ(α, x, y, Г0

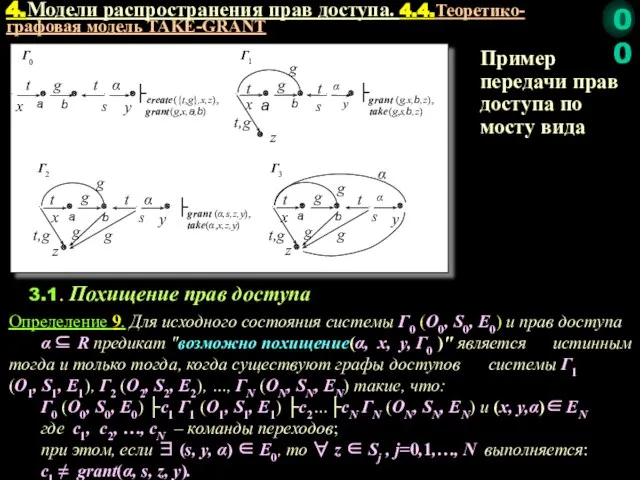

- 100. 3.1. Похищение прав доступа Определение 9. Для исходного состояния системы Г0 (O0, S0, E0) и прав

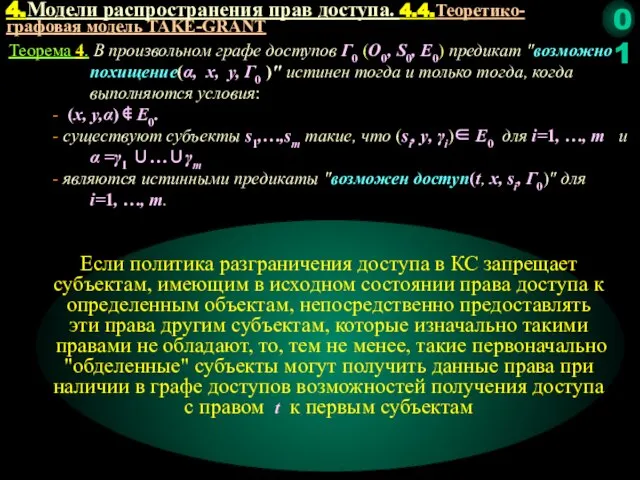

- 101. Теорема 4. В произвольном графе доступов Г0 (O0, S0, E0) предикат "возможно похищение(α, x, y, Г0

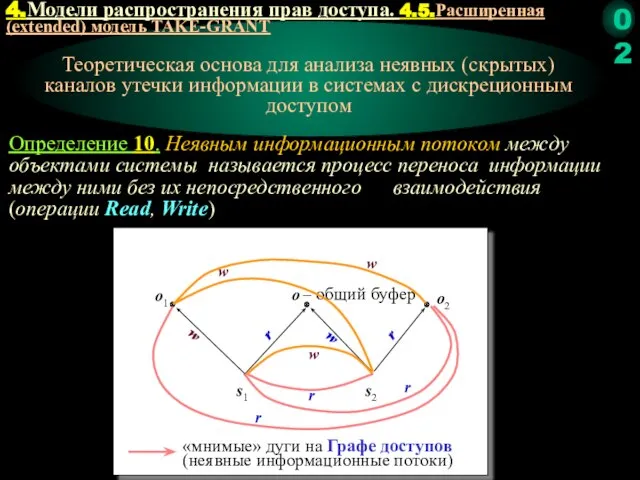

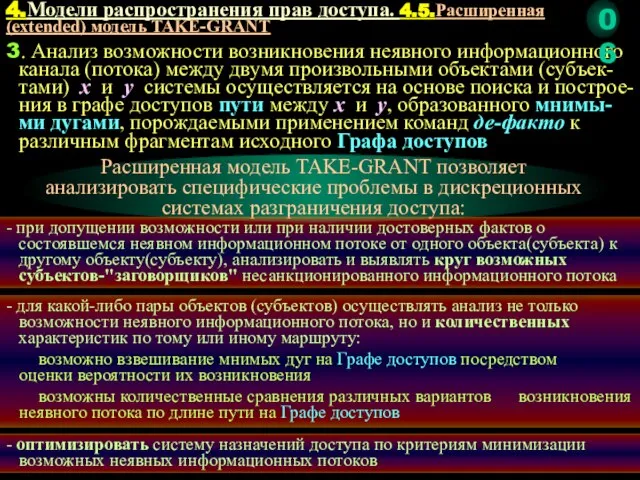

- 102. Определение 10. Неявным информационным потоком между объектами системы называется процесс переноса информации между ними без их

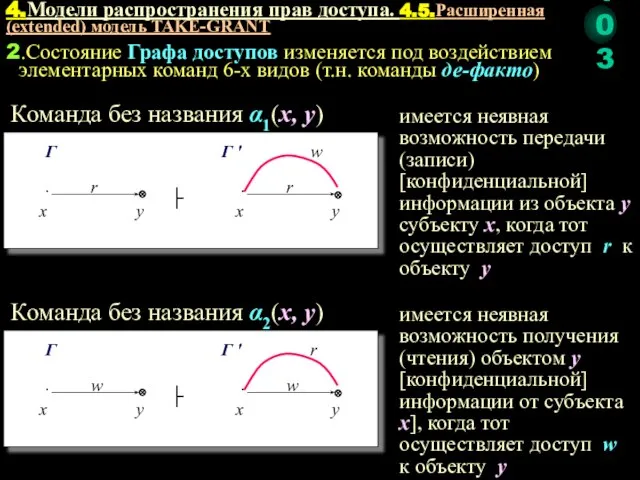

- 103. 2.Состояние Графа доступов изменяется под воздействием элементарных команд 6-х видов (т.н. команды де-факто) имеется неявная возможность

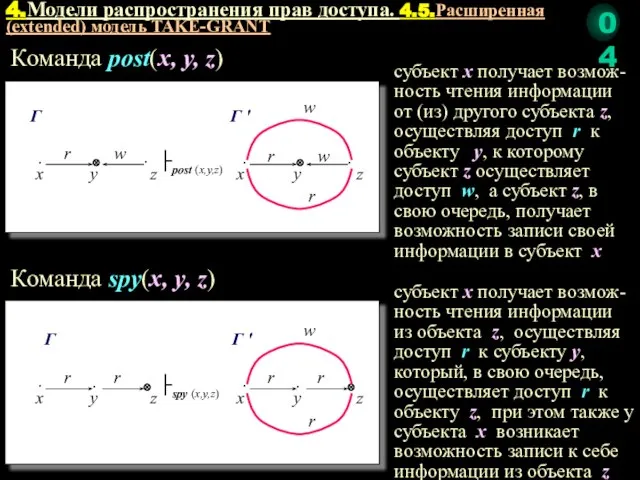

- 104. субъект x получает возмож-ность чтения информации от (из) другого субъекта z, осуществляя доступ r к объекту

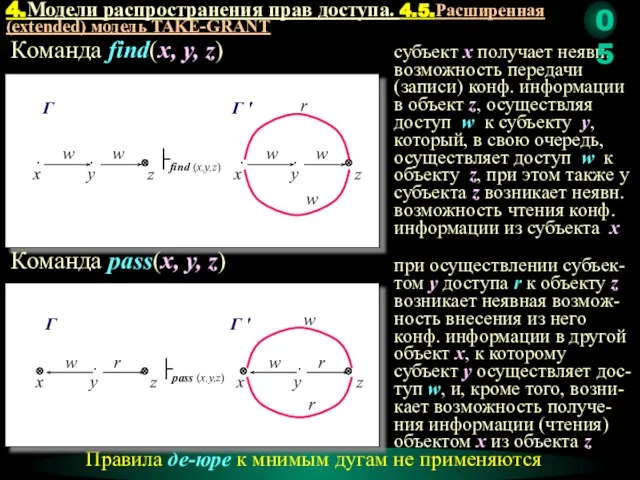

- 105. субъект x получает неявн. возможность передачи (записи) конф. информации в объект z, осуществляя доступ w к

- 106. 3. Анализ возможности возникновения неявного информационного канала (потока) между двумя произвольными объектами (субъек-тами) x и y

- 107. Достоинства дискреционных моделей Хорошая гранулированность защиты (позволяют управлять доступом с точностью до отдельной операции над отдельным

- 108. Лекция 2.2. Модели безопасности на основе мандатной политики

- 109. 1. Зегжда Д.П.,Ивашко А.М. Основы безопасности информационных систем. - М.:Горячая линия - Телеком, 2000. - 452с

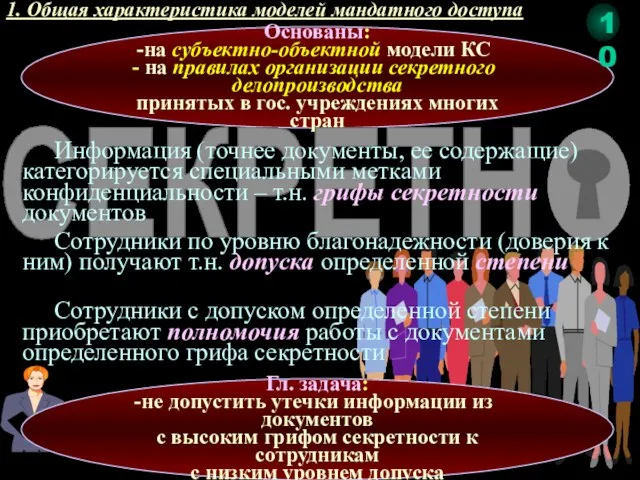

- 110. Основаны: на субъектно-объектной модели КС на правилах организации секретного делопроизводства принятых в гос. учреждениях многих стран

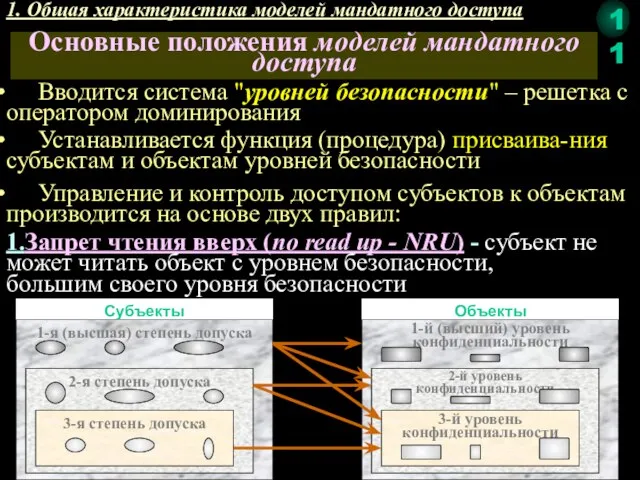

- 111. 1. Общая характеристика моделей мандатного доступа Вводится система "уровней безопасности" – решетка с оператором доминирования Основные

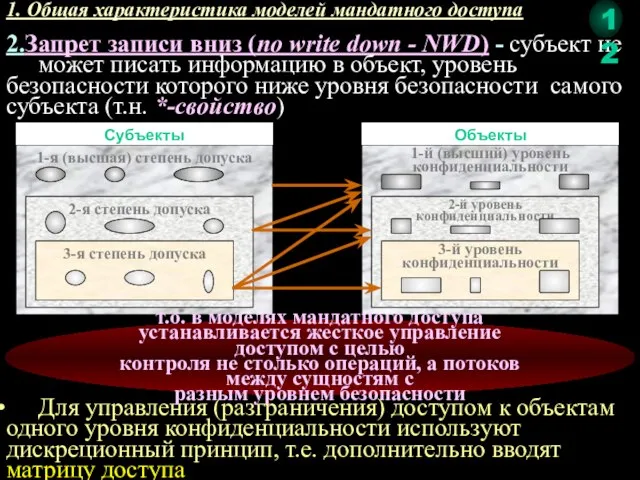

- 112. 1. Общая характеристика моделей мандатного доступа 2.Запрет записи вниз (no write down - NWD) - субъект

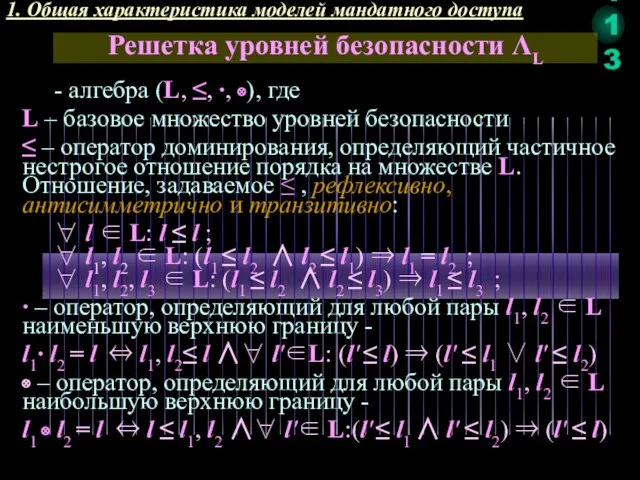

- 113. 1. Общая характеристика моделей мандатного доступа Решетка уровней безопасности ΛL - алгебра (L, ≤, ∙, ⊗),

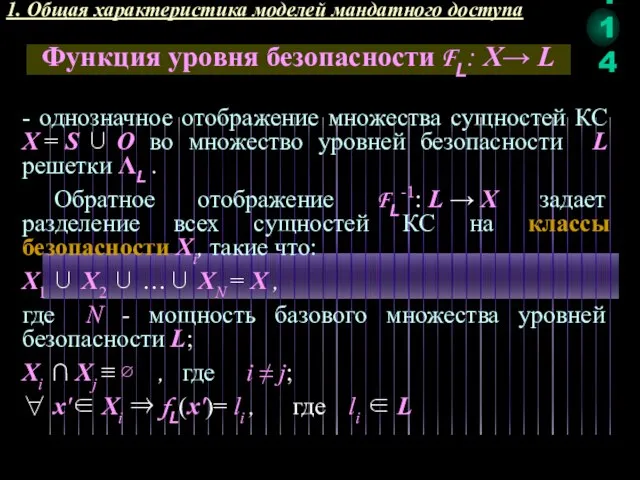

- 114. 1. Общая характеристика моделей мандатного доступа - однозначное отображение множества сущностей КС X = S ∪

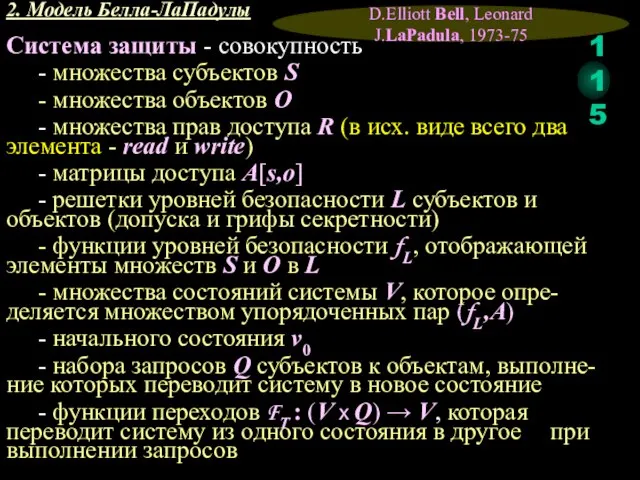

- 115. 2. Модель Белла-ЛаПадулы D.Elliott Bell, Leonard J.LaPadula, 1973-75 Система защиты - совокупность - множества субъектов S

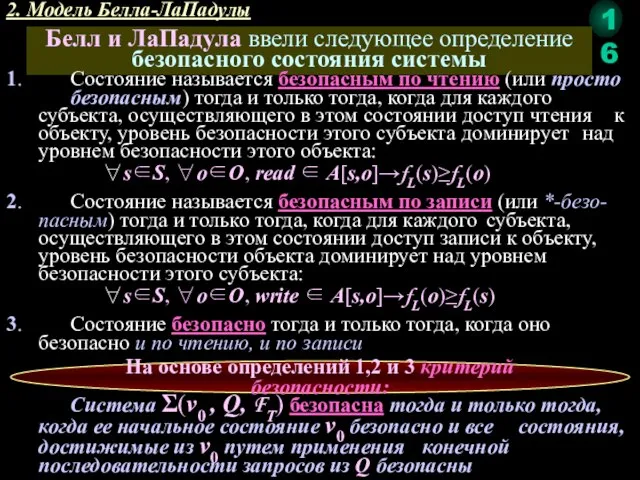

- 116. 2. Модель Белла-ЛаПадулы Белл и ЛаПадула ввели следующее определение безопасного состояния системы 1. Состояние называется безопасным

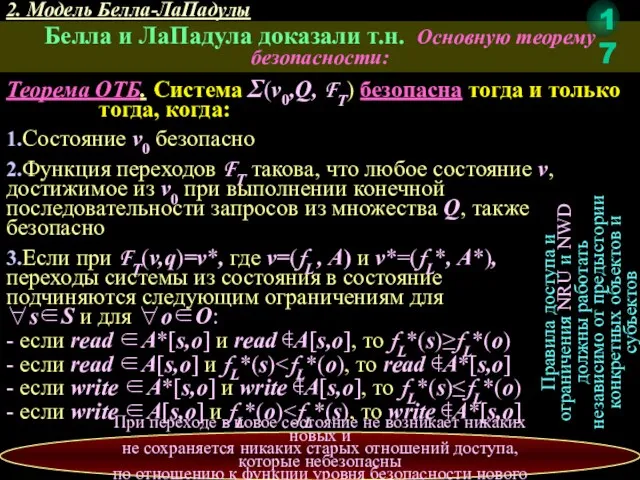

- 117. 2. Модель Белла-ЛаПадулы Белла и ЛаПадула доказали т.н. Основную теорему безопасности: Теорема ОТБ. Система Σ(v0,Q, FT)

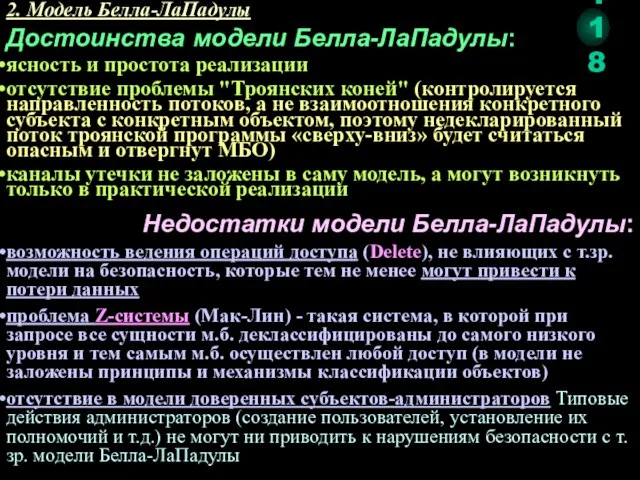

- 118. 2. Модель Белла-ЛаПадулы Достоинства модели Белла-ЛаПадулы: ясность и простота реализации отсутствие проблемы "Троянских коней" (контролируется направленность

- 119. 3. Расширения модели Белла-ЛаПадулы Безопасная функция перехода (Мак-Лин) Гарантии безопасности в процессе осуществления переходов между состояниями

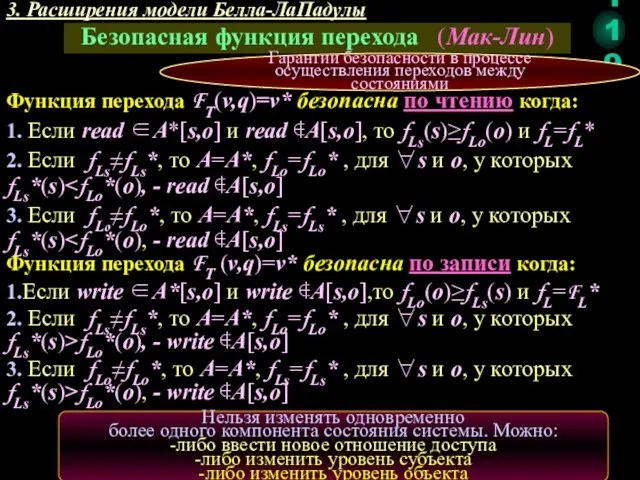

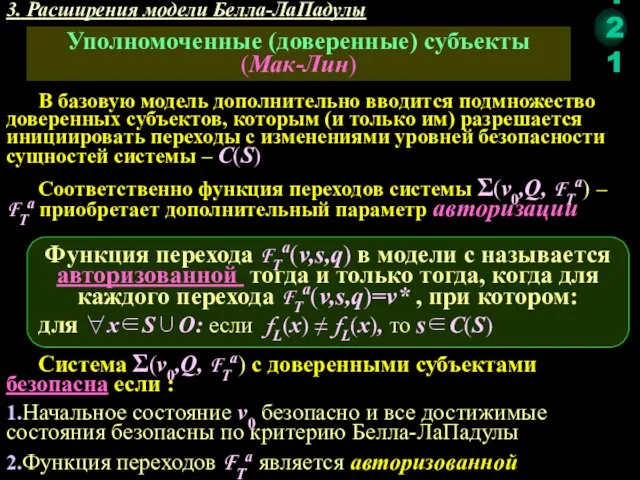

- 120. 3. Расширения модели Белла-ЛаПадулы Функция перехода FT(v,q)=v* является безопасной тогда и только тогда, когда она изменяет

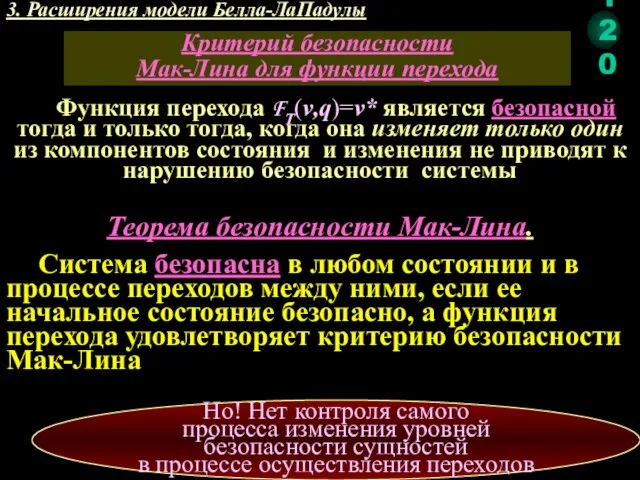

- 121. 3. Расширения модели Белла-ЛаПадулы Уполномоченные (доверенные) субъекты (Мак-Лин) В базовую модель дополнительно вводится подмножество доверенных субъектов,

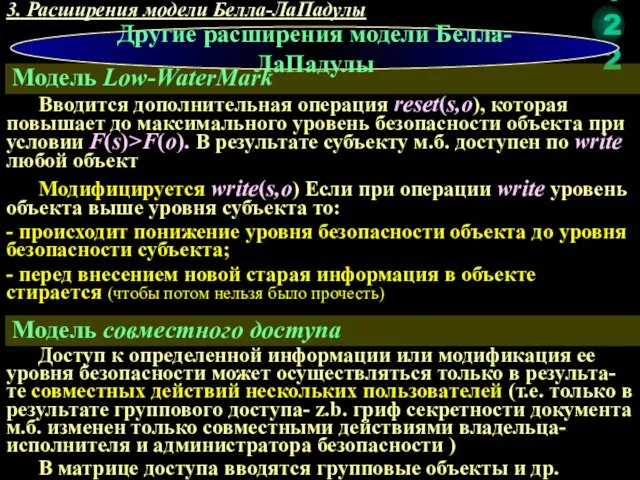

- 122. 3. Расширения модели Белла-ЛаПадулы Модель Low-WaterMark Другие расширения модели Белла-ЛаПадулы Модель совместного доступа Модифицируется write(s,o) Если

- 123. 3. Расширения модели Белла-ЛаПадулы Другие недостатки модели Белла-ЛаПадулы возможность скрытых каналов утечки - механизм, посредством которого

- 124. Лекция 2.3. Модели безопасности на основе тематической политики Тема 2. Модели безопасности компьютерных систем

- 125. Гайдмакин Н.А. Разграничение доступа к информации в компьютерных системах. - Екатеринбург: Изд-во Урал. Ун-та, 2003. –

- 126. 1.Общая характеристика тематического разграничения доступа 1.Множество субъектов и объектов доступа X = S ∪ O тематически

- 127. 1.Общая характеристика тематического разграничения доступа 2. Три способа тематичес-кой классификации - дескрипторная - иерархическая -- монорубрицированная

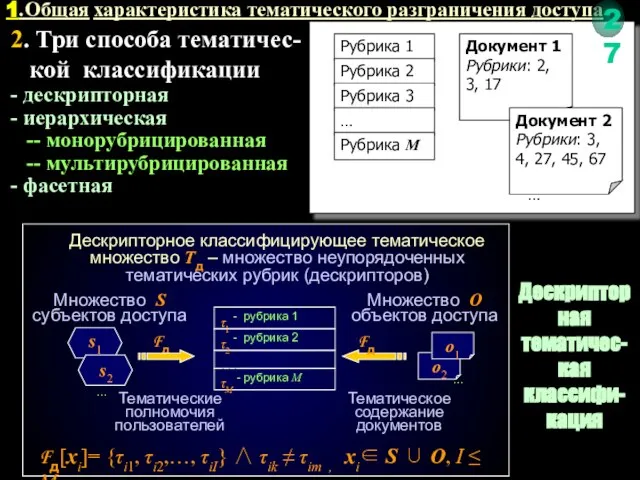

- 128. 1.Общая характеристика тематического разграничения доступа Иерархическая тематическая классификация

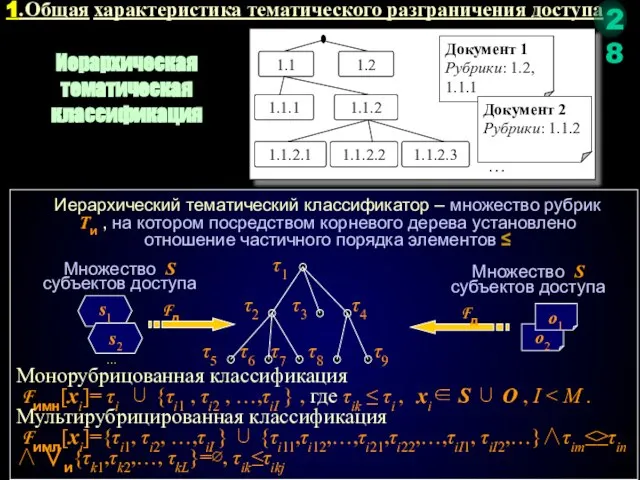

- 129. 1.Общая характеристика тематического разграничения доступа 3.Недопустимы доступы (вызывающие опасные потоки) - от сущностей x1 с более

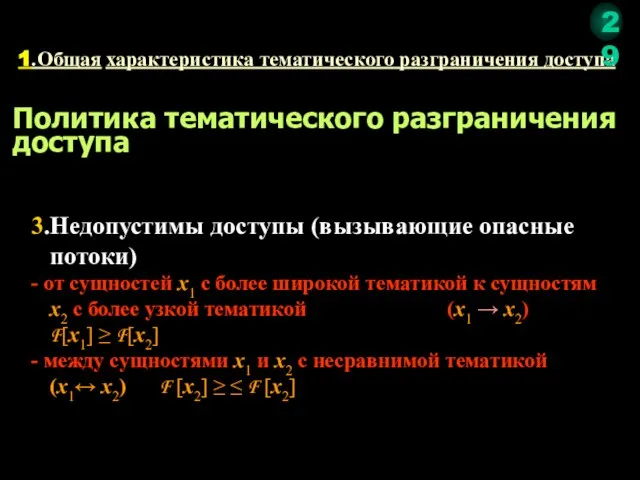

- 130. 2. Тематическая решетка мультирубрик иерархического рубрикатора Тематические решетки 1. При дескрипторной тематической классификации - решетка Λд(Pд,

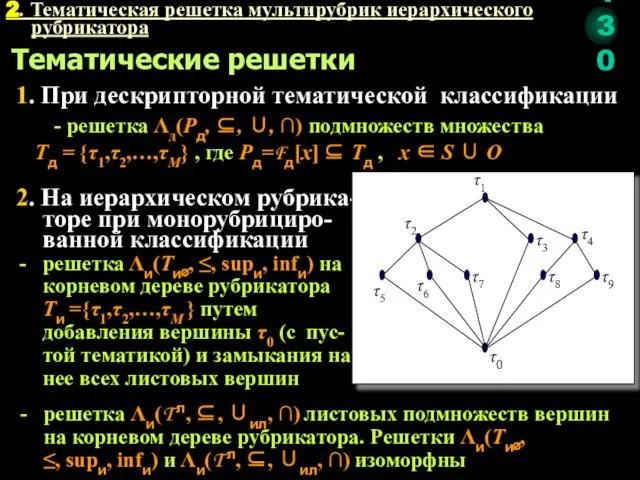

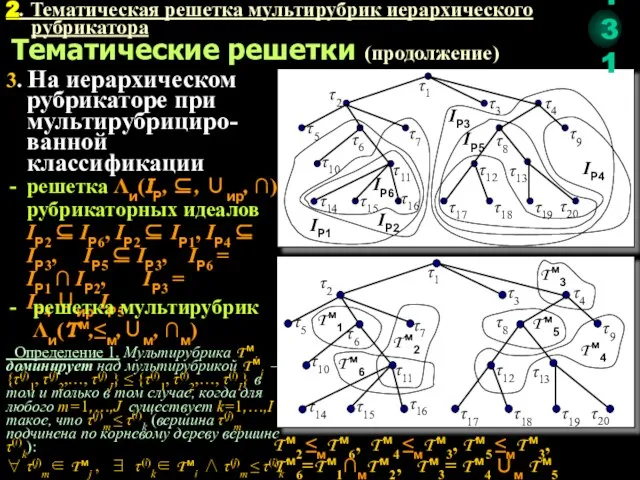

- 131. 2. Тематическая решетка мультирубрик иерархического рубрикатора Тематические решетки (продолжение) 3. На иерархическом рубрикаторе при мультирубрициро-ванной классификации

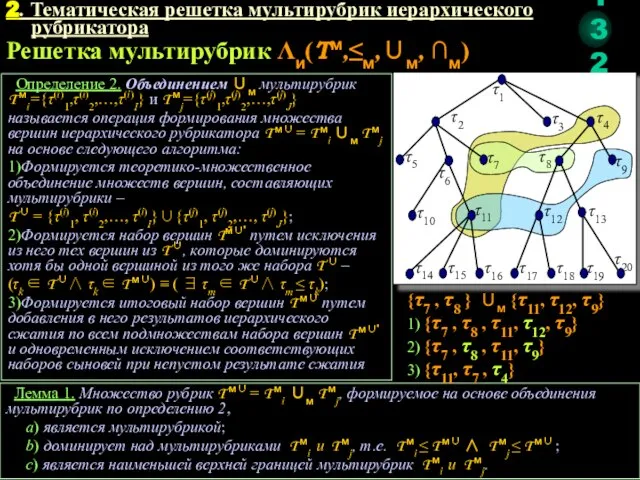

- 132. 2. Тематическая решетка мультирубрик иерархического рубрикатора Решетка мультирубрик Λи(Tм,≤м,∪м, ∩м) Определение 2. Объединением ∪м мультирубрик T

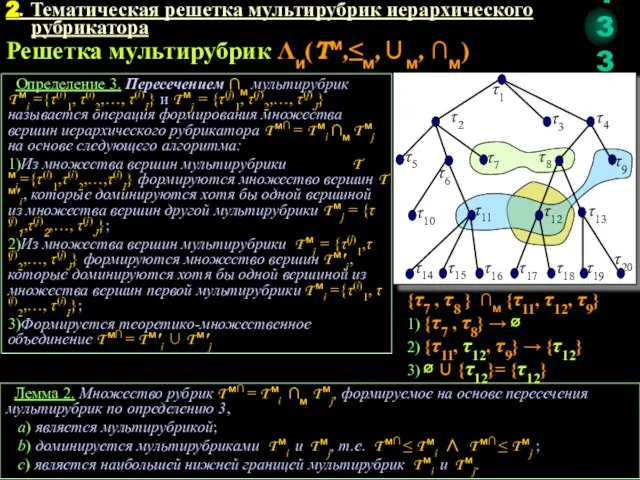

- 133. 2. Тематическая решетка мультирубрик иерархического рубрикатора Решетка мультирубрик Λи(Tм,≤м,∪м, ∩м) Определение 3. Пересечением ∩м мультирубрик T

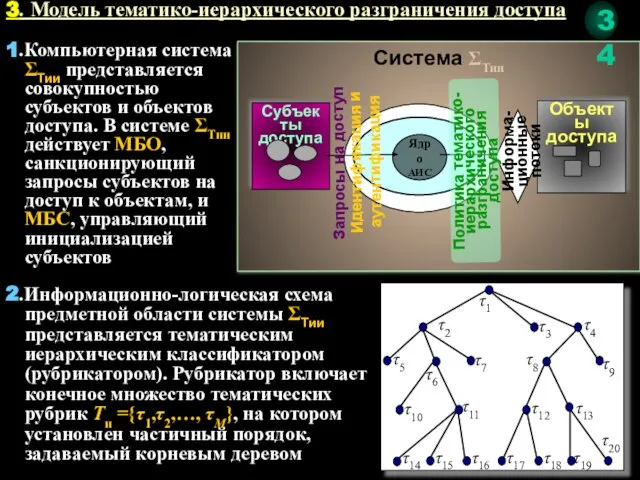

- 134. 3. Модель тематико-иерархического разграничения доступа 1.Компьютерная система ΣТии представляется совокупностью субъектов и объектов доступа. В системе

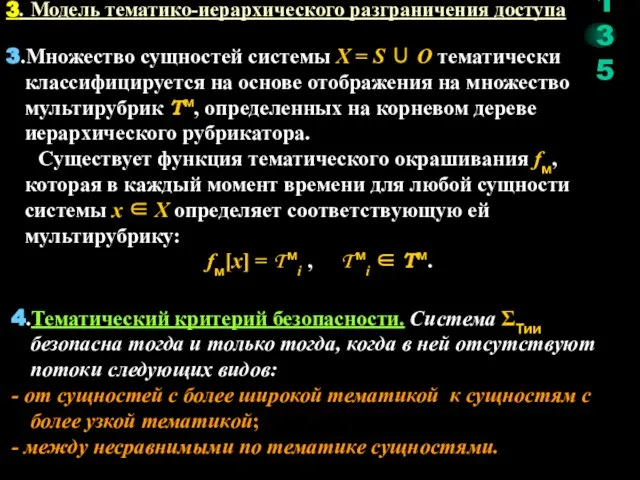

- 135. 3.Множество сущностей системы X = S ∪ O тематически классифицируется на основе отображения на множество мультирубрик

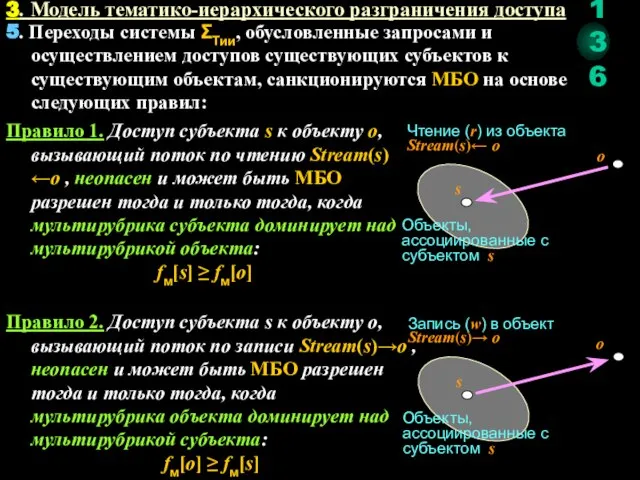

- 136. 5. Переходы системы ΣТии, обусловленные запросами и осуществлением доступов существующих субъектов к существующим объектам, санкционируются МБО

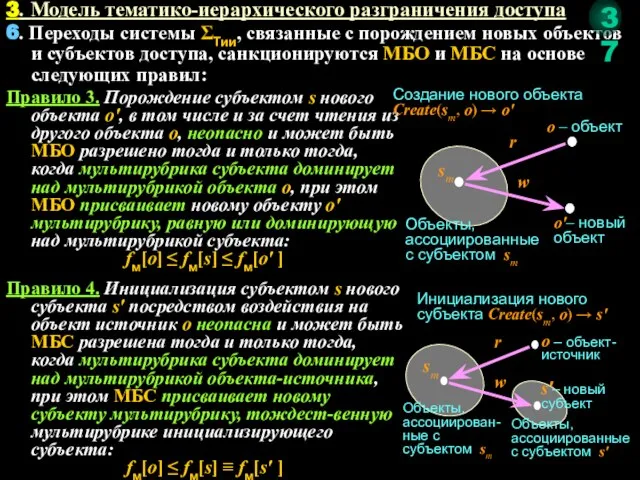

- 137. 6. Переходы системы ΣТии, связанные с порождением новых объектов и субъектов доступа, санкционируются МБО и МБС

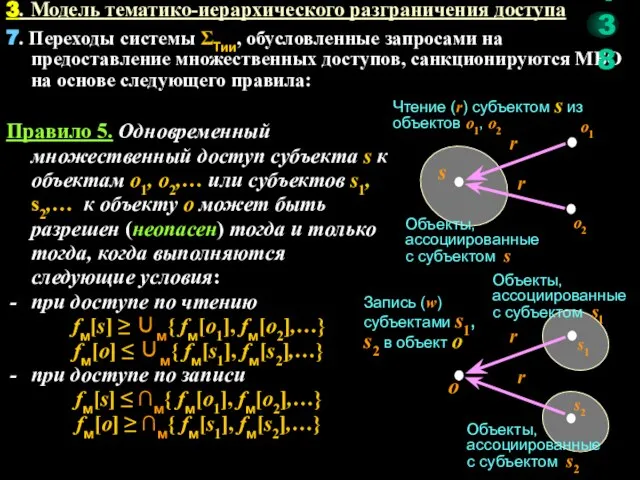

- 138. 7. Переходы системы ΣТии, обусловленные запросами на предоставление множественных доступов, санкционируются МБО на основе следующего правила:

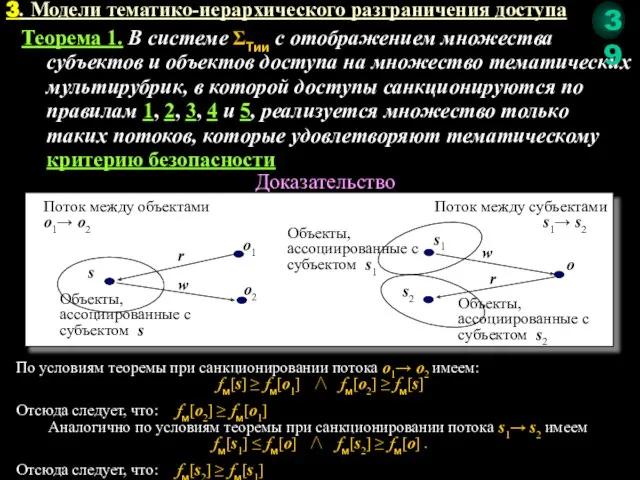

- 139. 3. Модели тематико-иерархического разграничения доступа Теорема 1. В системе ΣТии с отображением множества субъектов и объектов

- 140. Лекция 2.4. Модели безопасности на основе ролевой политики Тема 2. Модели безопасности компьютерных систем

- 141. 1. Зегжда Д.П.,Ивашко А.М. Основы безопасности информационных систем. - М.:Горячая линия - Телеком, 2000. - 452с

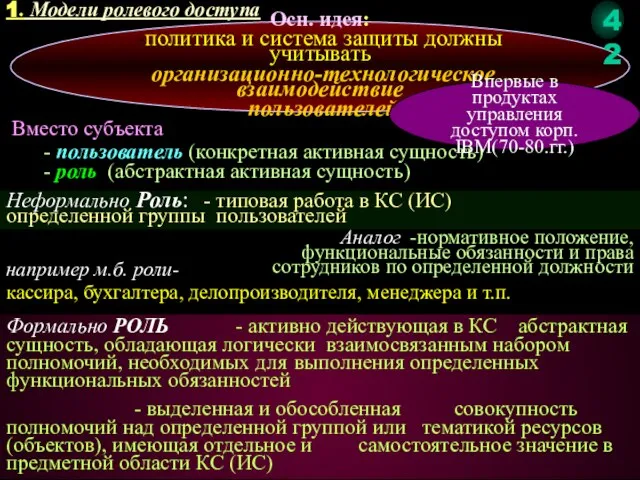

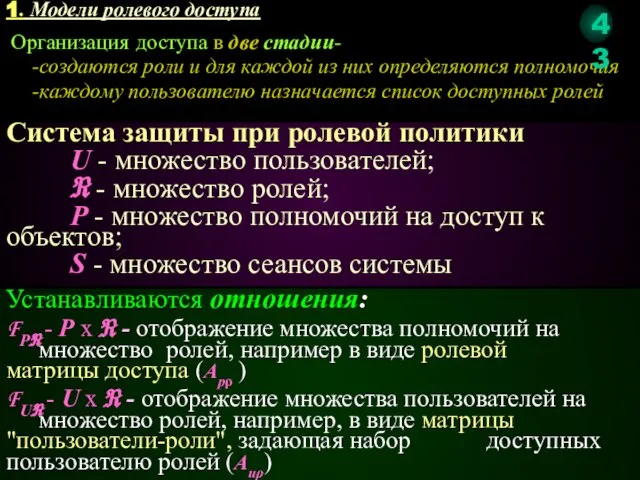

- 142. 1. Модели ролевого доступа Осн. идея: -политика и система защиты должны учитывать организационно-технологическое взаимодействие пользователей Вместо

- 143. Система защиты при ролевой политики U - множество пользователей; ℜ - множество ролей; P - множество

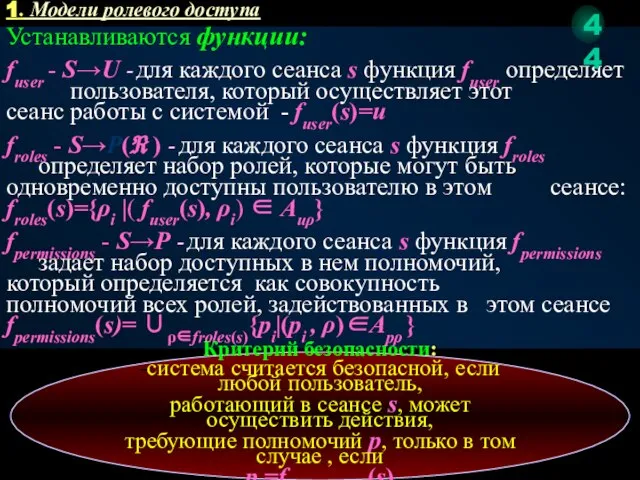

- 144. Устанавливаются функции: fuser - S→U - для каждого сеанса s функция fuser определяет пользователя, который осуществляет

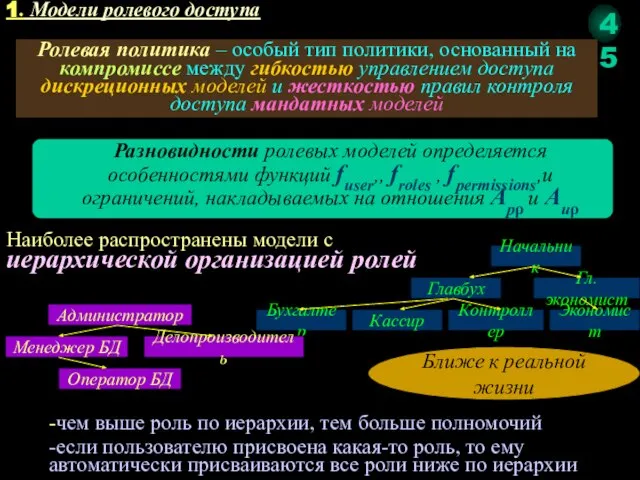

- 145. Ролевая политика – особый тип политики, основанный на компромиссе между гибкостью управлением доступа дискреционных моделей и

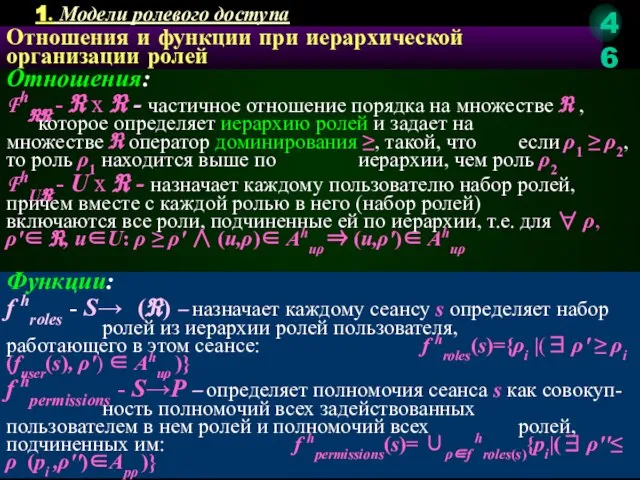

- 146. Отношения и функции при иерархической организации ролей Отношения: Fhℜℜ - ℜ х ℜ - частичное отношение

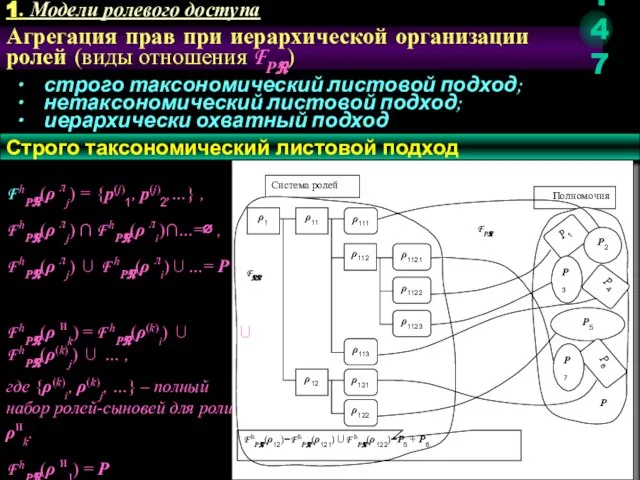

- 147. Агрегация прав при иерархической организации ролей (виды отношения FPℜ) ∙ строго таксономический листовой подход; ∙ нетаксономический

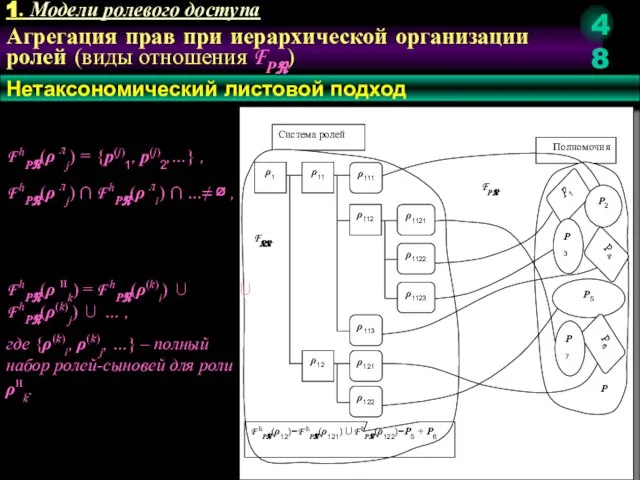

- 148. Агрегация прав при иерархической организации ролей (виды отношения FPℜ) Нетаксономический листовой подход F hPℜ(ρ лj) =

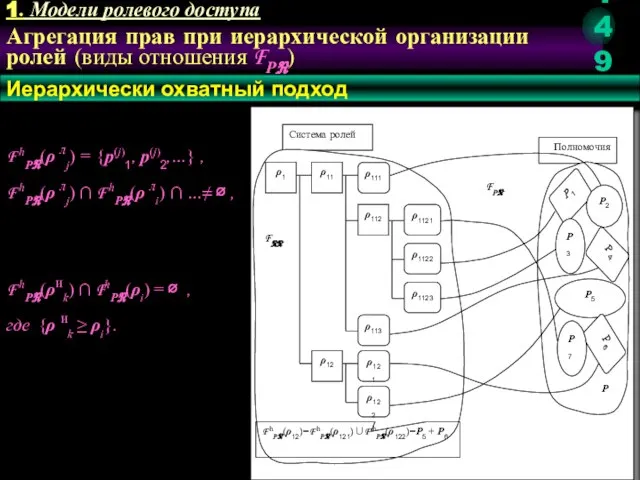

- 149. Агрегация прав при иерархической организации ролей (виды отношения FPℜ) Иерархически охватный подход F hPℜ(ρ лj) =

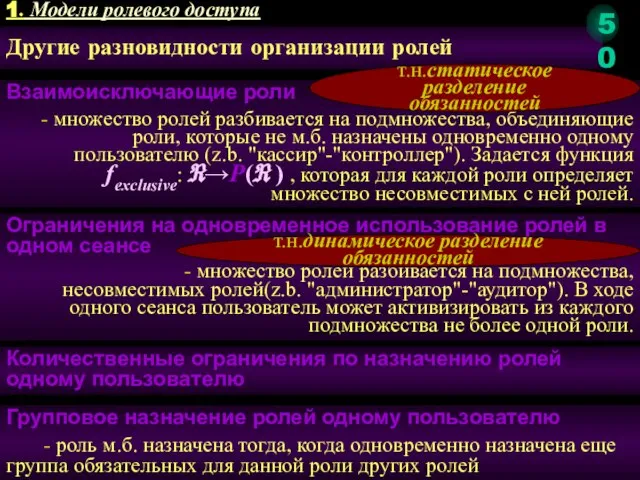

- 150. Другие разновидности организации ролей Взаимоисключающие роли - множество ролей разбивается на подмножества, объединяющие роли, которые не

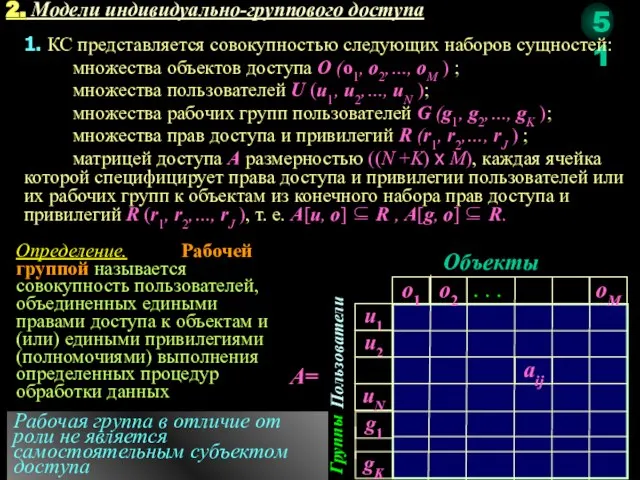

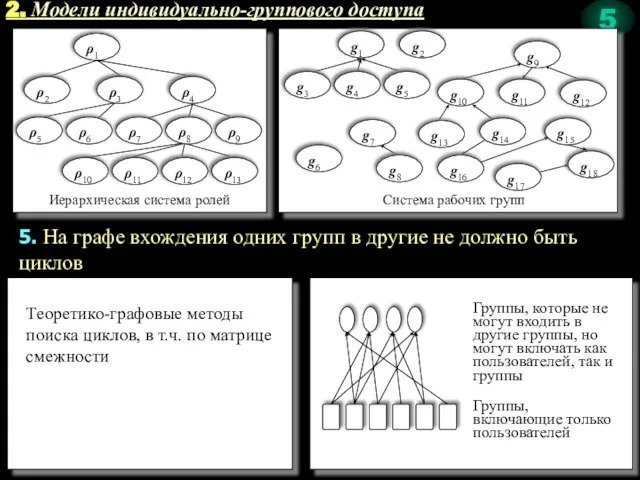

- 151. 2. Модели индивидуально-группового доступа 1. КС представляется совокупностью следующих наборов сущностей: множества объектов доступа O (o1,

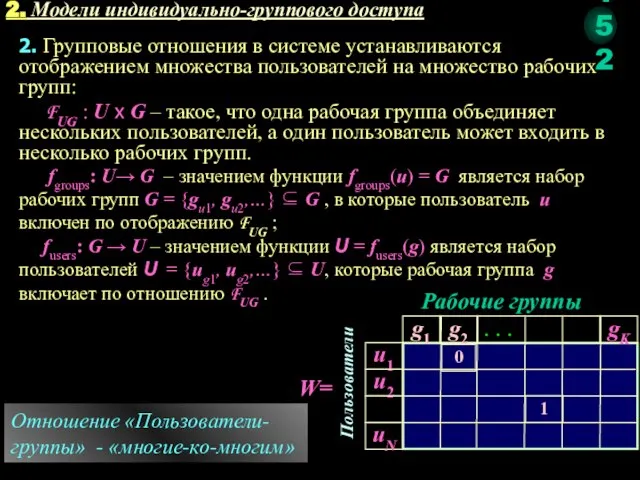

- 152. 2. Модели индивидуально-группового доступа 2. Групповые отношения в системе устанавливаются отображением множества пользователей на множество рабочих

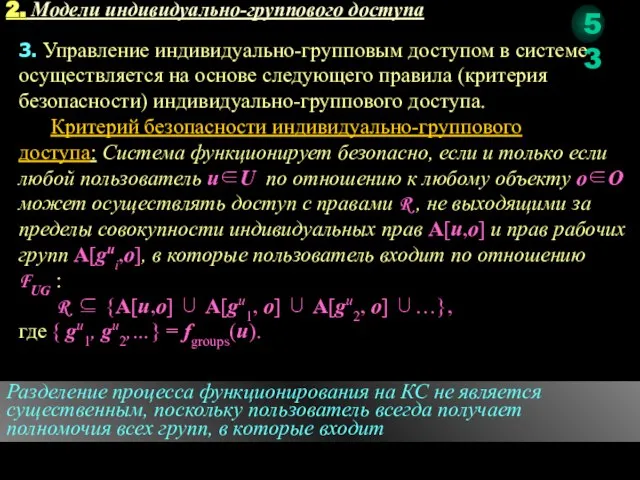

- 153. 2. Модели индивидуально-группового доступа 3. Управление индивидуально-групповым доступом в системе осуществляется на основе следующего правила (критерия

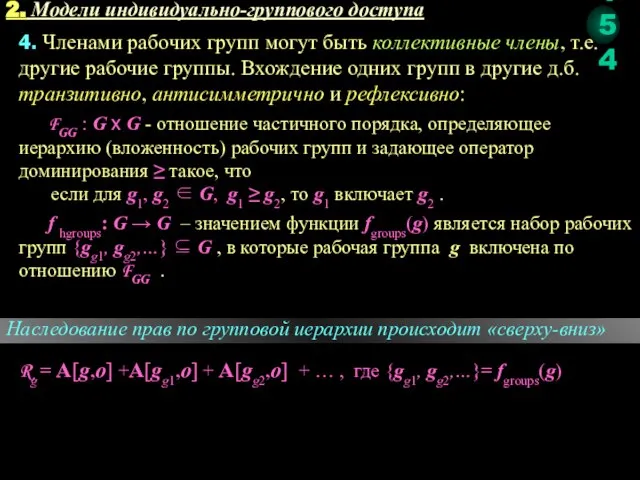

- 154. 2. Модели индивидуально-группового доступа 4. Членами рабочих групп могут быть коллективные члены, т.е. другие рабочие группы.

- 155. 2. Модели индивидуально-группового доступа 5. На графе вхождения одних групп в другие не должно быть циклов

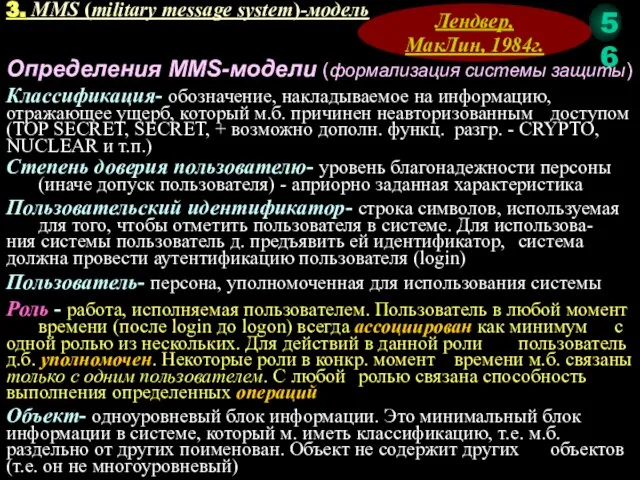

- 156. 3. MMS (military message system)-модель Лендвер, МакЛин, 1984г. Определения MMS-модели (формализация системы защиты) Классификация- обозначение, накладываемое

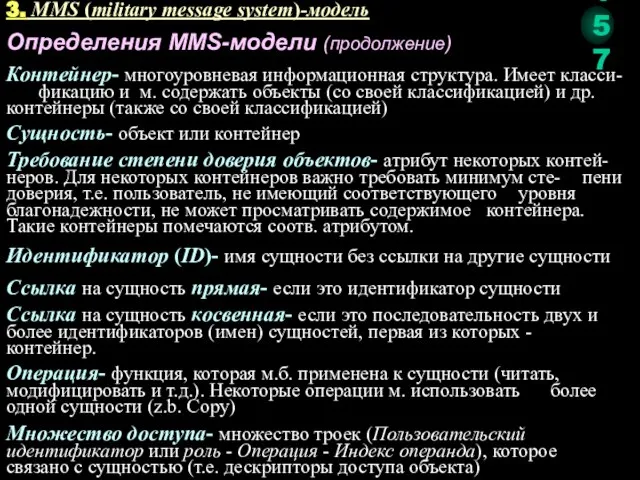

- 157. Определения MMS-модели (продолжение) Контейнер- многоуровневая информационная структура. Имеет класси- фикацию и м. содержать объекты (со своей

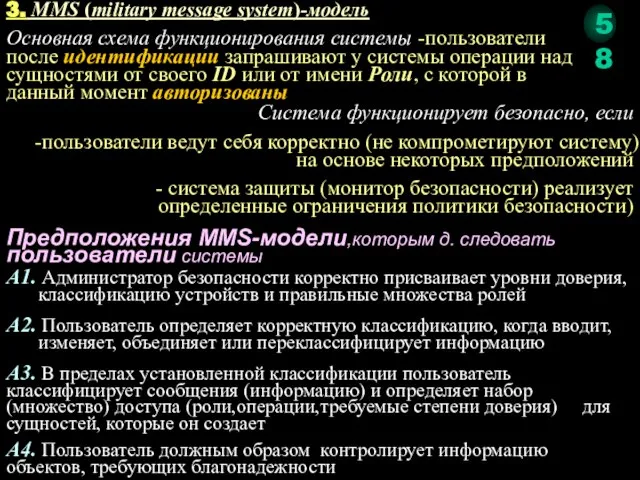

- 158. Основная схема функционирования системы -пользователи после идентификации запрашивают у системы операции над сущностями от своего ID

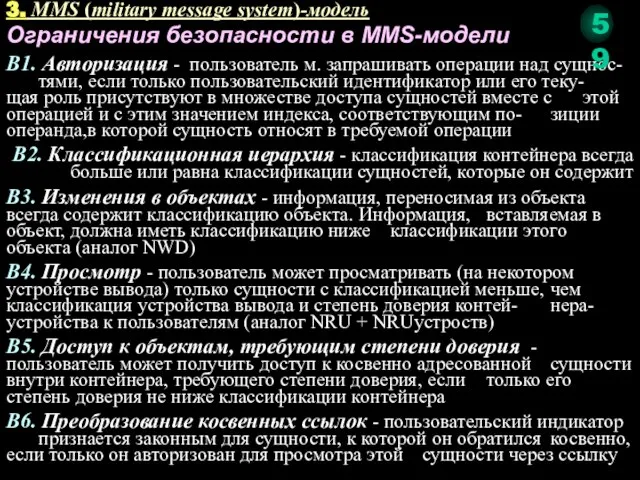

- 159. Ограничения безопасности в MMS-модели В1. Авторизация - пользователь м. запрашивать операции над сущнос- тями, если только

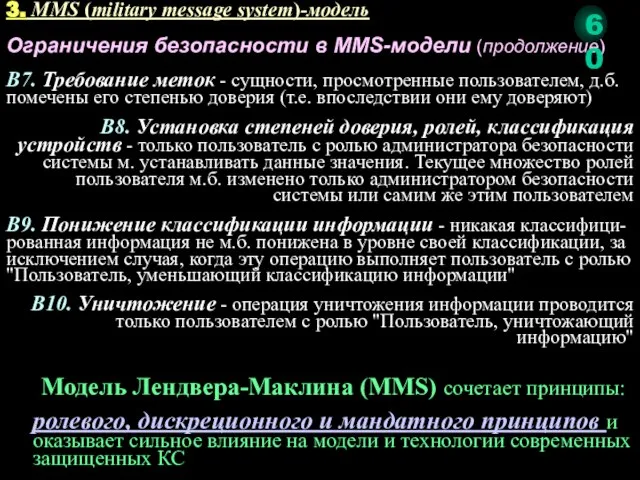

- 160. Ограничения безопасности в MMS-модели (продолжение) В7. Требование меток - сущности, просмотренные пользователем, д.б. помечены его степенью

- 161. Лекция 2.5. Автоматные и теоретико-вероятностные модели невлияния и невыводимости Тема 2. Модели безопасности компьютерных систем

- 162. 1.Теория и практика обеспечения информационной безопасности / Под ред. П.Д. Зегжды. М.:Яхтсмен, 1996. - 302с 2.

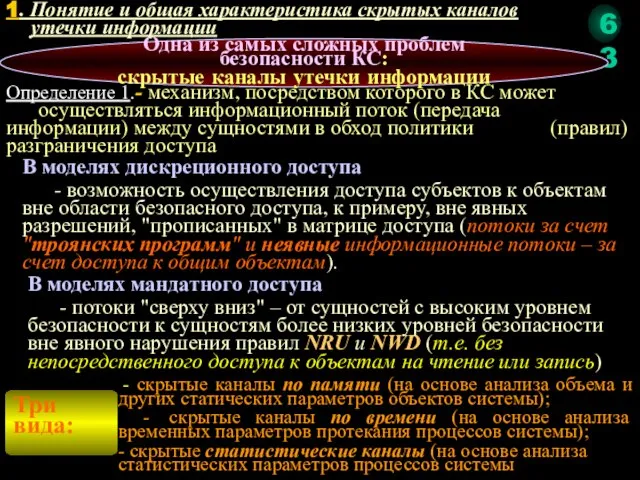

- 163. - скрытые каналы по памяти (на основе анализа объема и других статических параметров объектов системы); -

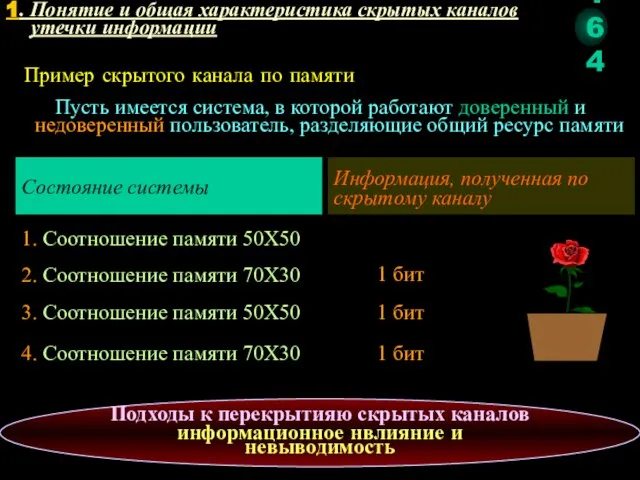

- 164. 1. Понятие и общая характеристика скрытых каналов утечки информации Пример скрытого канала по памяти Пусть имеется

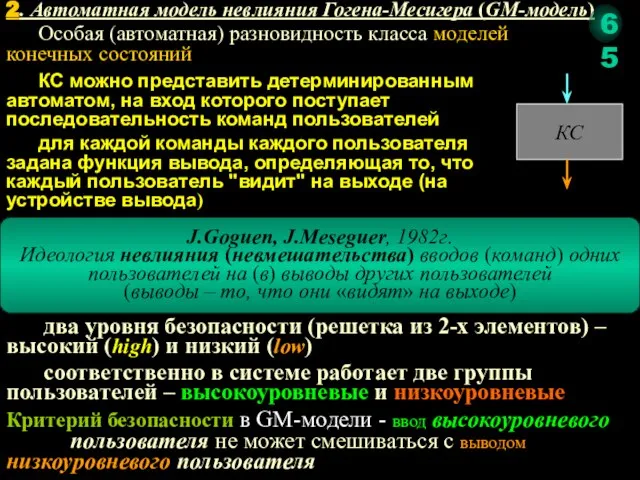

- 165. 2. Автоматная модель невлияния Гогена-Месигера (GM-модель) J.Goguen, J.Meseguer, 1982г. Идеология невлияния (невмешательства) вводов (команд) одних пользователей

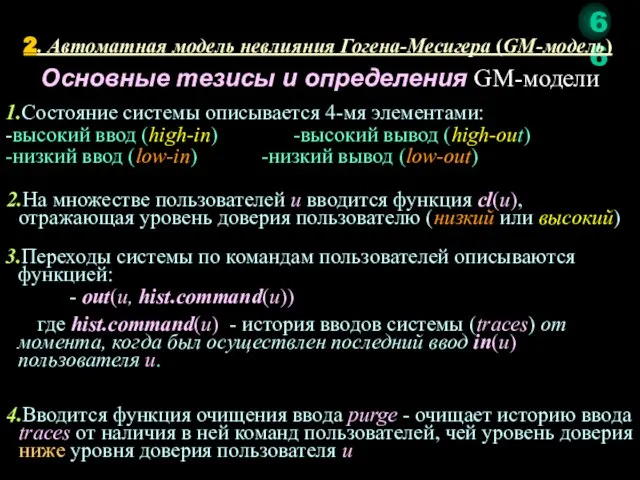

- 166. Основные тезисы и определения GM-модели 1.Состояние системы описывается 4-мя элементами: -высокий ввод (high-in) -высокий вывод (high-out)

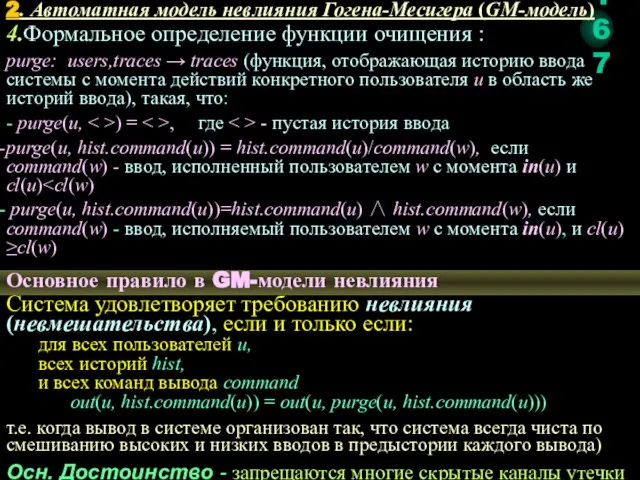

- 167. 4.Формальное определение функции очищения : purge: users,traces → traces (функция, отображающая историю ввода системы с момента

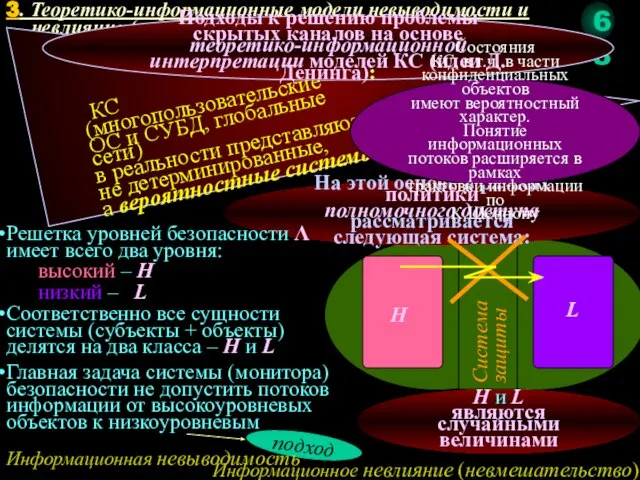

- 168. 3. Теоретико-информационные модели невыводимости и невлияния (невмешательства) -КС (многопользовательские ОС и СУБД, глобальные сети) в реальности

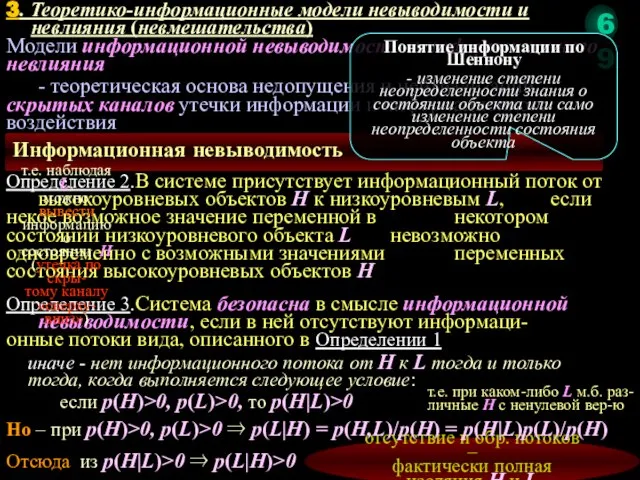

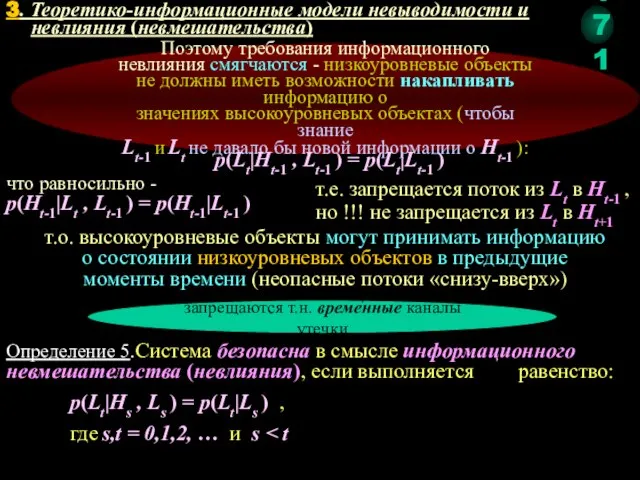

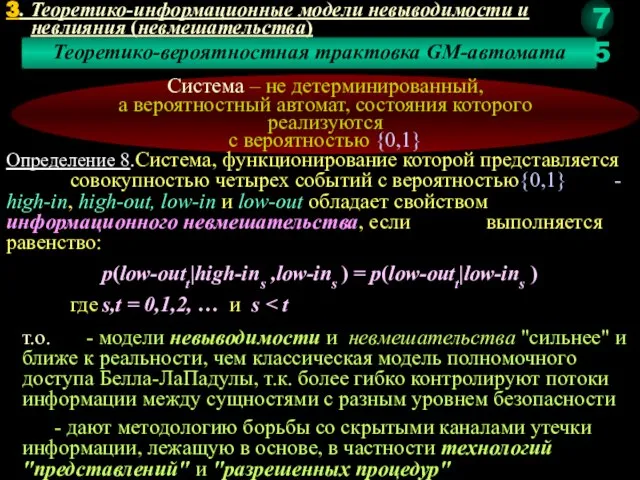

- 169. отсутствие и обр. потоков – фактически полная изоляция H и L Определение 2.В системе присутствует информационный

- 170. 3. Теоретико-информационные модели невыводимости и невлияния (невмешательства) т.о. в модели информационной невыводимости требуется, чтобы низкоуровневая информация

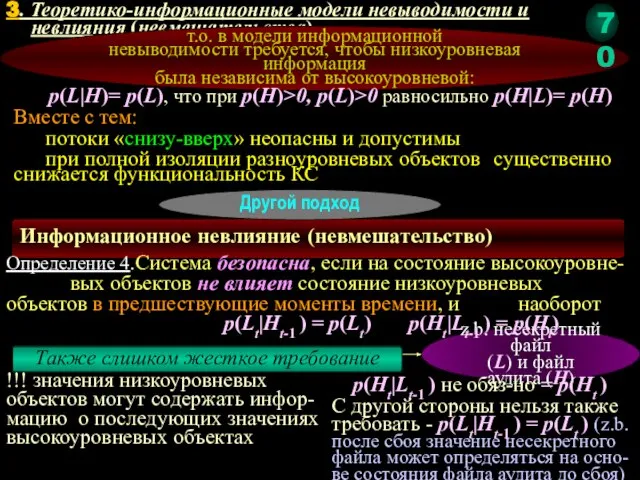

- 171. Определение 5.Система безопасна в смысле информационного невмешательства (невлияния), если выполняется равенство: p(Lt|Hs , Ls ) =

- 172. Реализации моделей информационной невыводимости и информационного невмешательства - Технологии «представлений» (views) в СУБД и ОС -

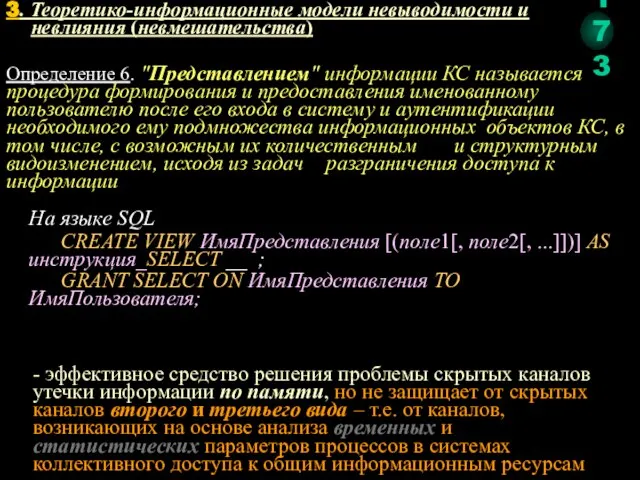

- 173. Определение 6. "Представлением" информации КС называется процедура формирования и предоставления именованному пользователю после его входа в

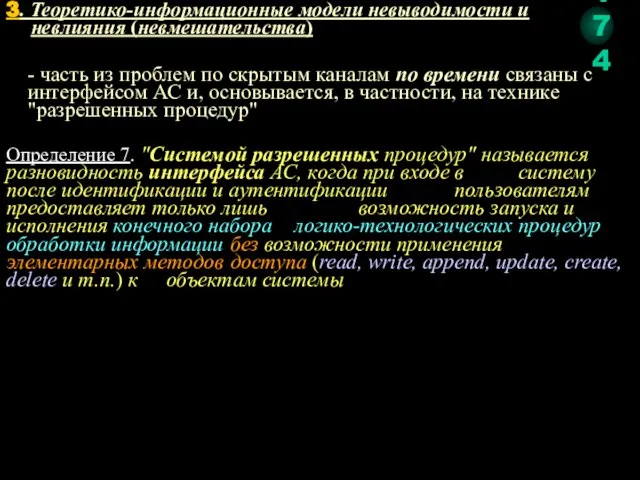

- 174. - часть из проблем по скрытым каналам по времени связаны с интерфейсом АС и, основывается, в

- 175. Теоретико-вероятностная трактовка GM-автомата Система – не детерминированный, а вероятностный автомат, состояния которого реализуются с вероятностью {0,1}

- 176. Тема 2. Модели безопасности компьютерных систем Лекция 2.6. Модели и технологии обеспечения целостности данных

- 177. 1. Зегжда Д.П., Ивашко А.М. Основы безопасности информационных систем. - М.:Горячая линия - Телеком, 2000. -

- 178. 1. Общая характеристика моделей обеспечения целостности данных Понятие ЦЕЛОСТНОСТИ данных свойство, гарантирующее точность и полноту информации,

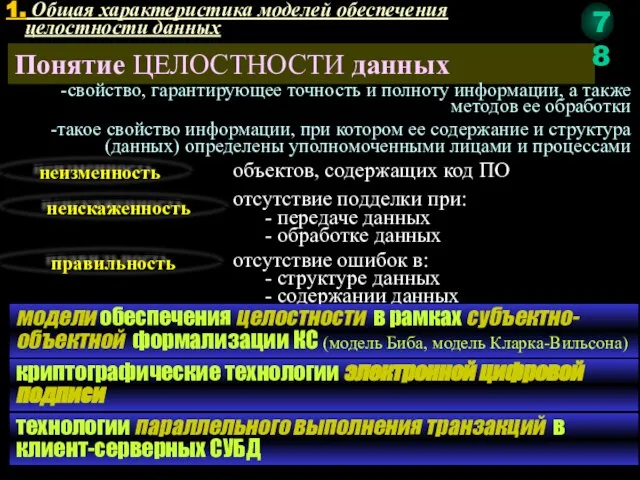

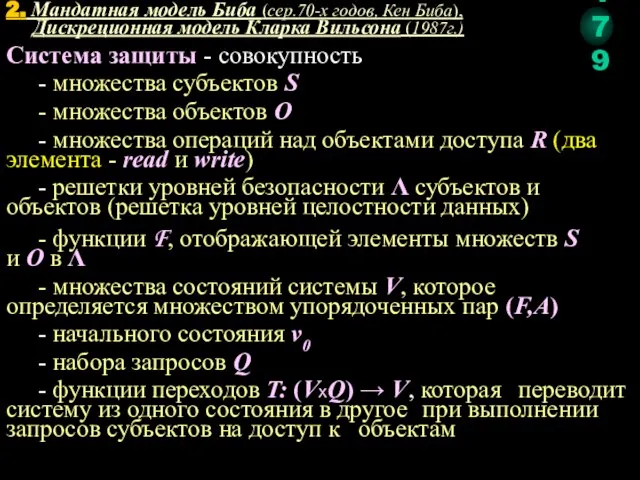

- 179. 2. Мандатная модель Биба (сер.70-х годов, Кен Биба), Дискреционная модель Кларка Вильсона (1987г.) Система защиты -

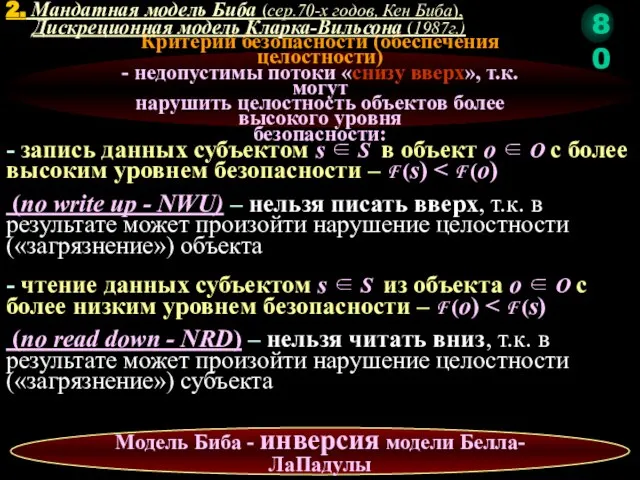

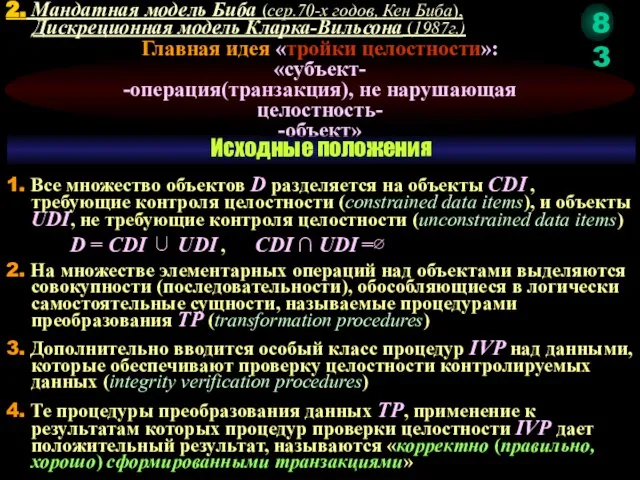

- 180. - запись данных субъектом s ∈ S в объект o ∈ O с более высоким уровнем

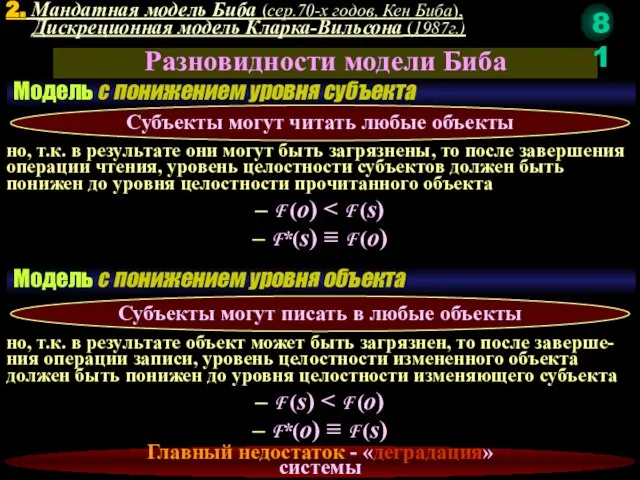

- 181. Разновидности модели Биба Модель с понижением уровня субъекта Субъекты могут читать любые объекты но, т.к. в

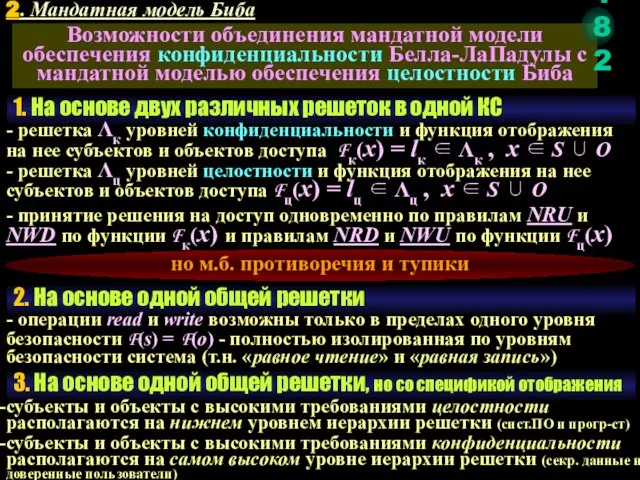

- 182. 2. Мандатная модель Биба Возможности объединения мандатной модели обеспечения конфиденциальности Белла-ЛаПадулы с мандатной моделью обеспечения целостности

- 183. 2. Мандатная модель Биба (сер.70-х годов, Кен Биба), Дискреционная модель Кларка-Вильсона (1987г.) Главная идея «тройки целостности»:

- 184. Правила функционирования системы 2. Дискреционная модель Кларка-Вильсона (1987г.) С1. Множество всех процедур контроля целостности IVP должно

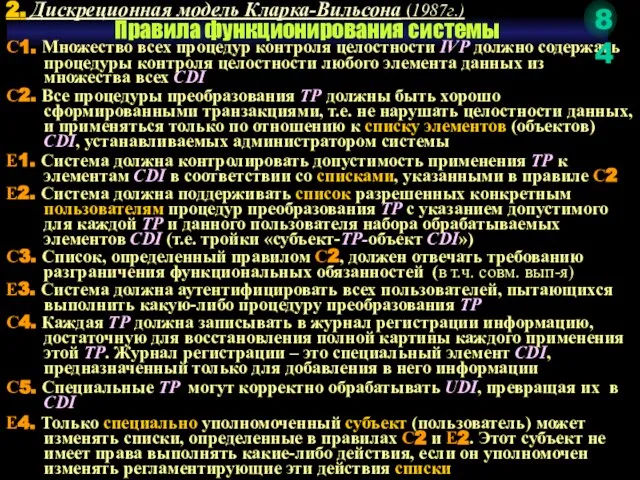

- 185. 3. Криптографические технологии ЭЦП Системы ЭЦП основываются на идеологии асимметричных криптосистем Обобщенная структурная схема системы ЭЦП

- 186. 3. Криптографические технологии ЭЦП T'+S' Электронная цифровая подпись в стандарте RSA (1977, Массачуссетс) При условии сохранении

- 187. 3. Криптографические технологии ЭЦП Хеш-функции (хеш-свертка) - криптографическое преобразование данных произвольной дли-ны в строку битов фиксированной

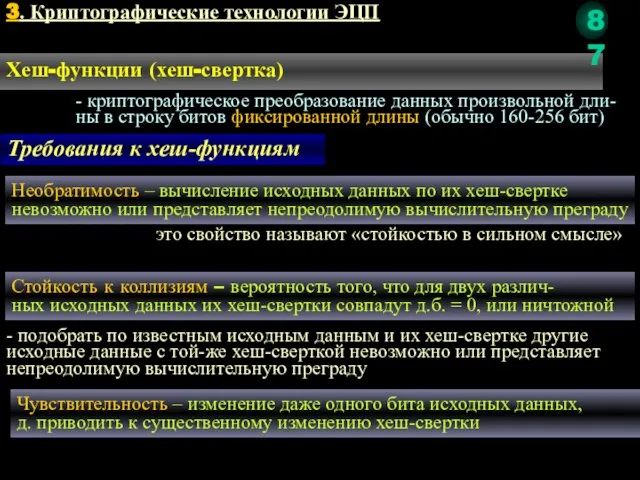

- 188. 3. Криптографические технологии ЭЦП Как правило, хеш-функции строят путем итерационных процедур на основе одношаговых сжимающих функций

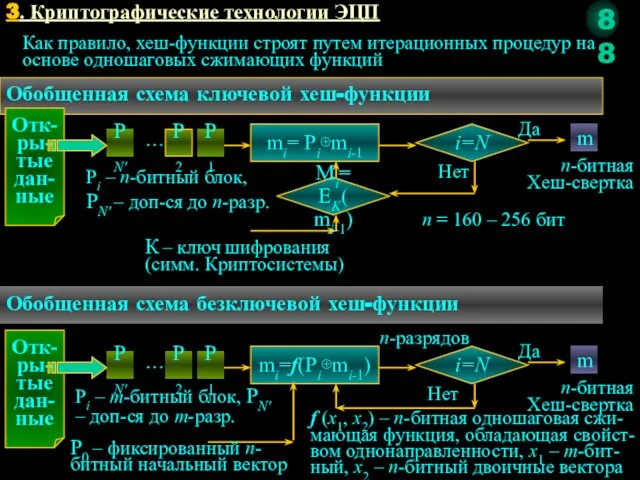

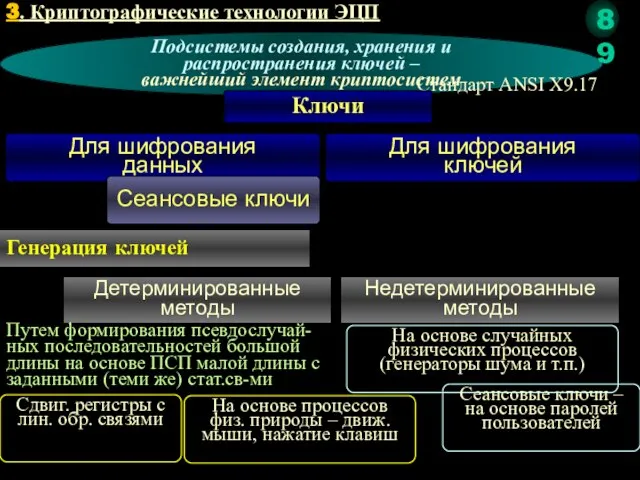

- 189. 3. Криптографические технологии ЭЦП Подсистемы создания, хранения и распространения ключей – важнейший элемент криптосистем Стандарт ANSI

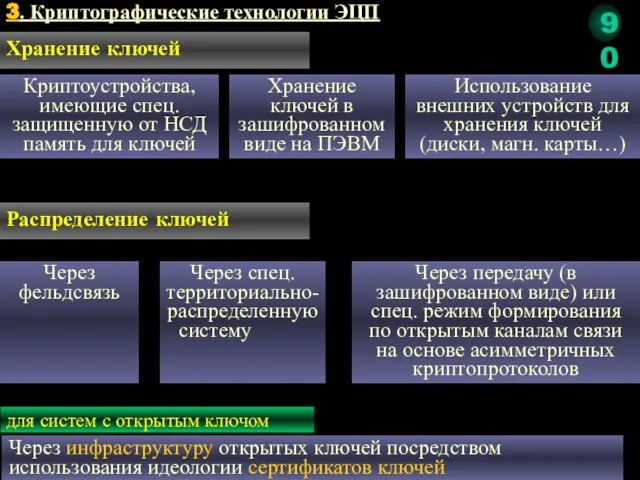

- 190. 3. Криптографические технологии ЭЦП Хранение ключей Криптоустройства, имеющие спец. защищенную от НСД память для ключей Хранение

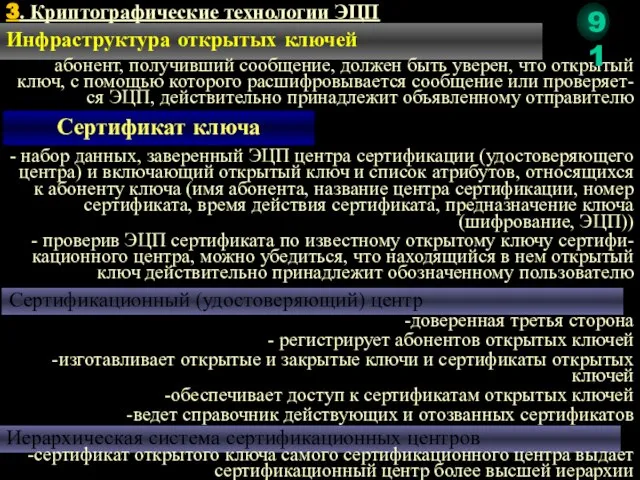

- 191. 3. Криптографические технологии ЭЦП Инфраструктура открытых ключей Сертификат ключа абонент, получивший сообщение, должен быть уверен, что

- 192. 4. Мониторы транзакций в СУБД «Клиент-сервер» Структура СУБД

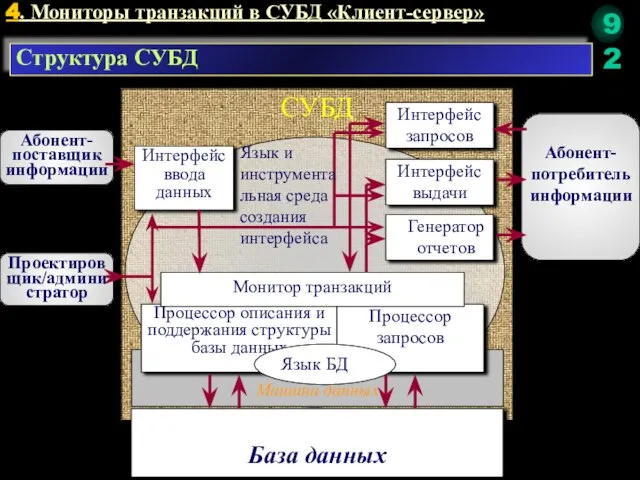

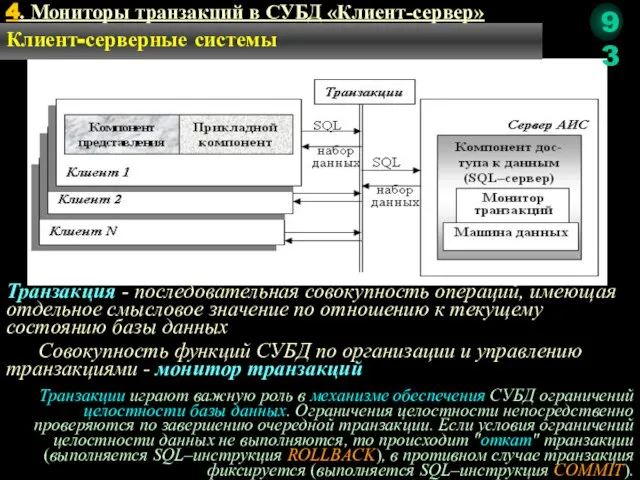

- 193. 4. Мониторы транзакций в СУБД «Клиент-сервер» Клиент-серверные системы Транзакция - последовательная совокупность операций, имеющая отдельное смысловое

- 194. 4. Мониторы транзакций в СУБД «Клиент-сервер» Виды нарушений целостности (при параллельном выполнении транзакций) Потерянные изменения -

- 195. 4. Мониторы транзакций в СУБД «Клиент-сервер» Механизмы изоляции транзакций и преодоления ситуаций несогласованной обработки данных Синхронизационные

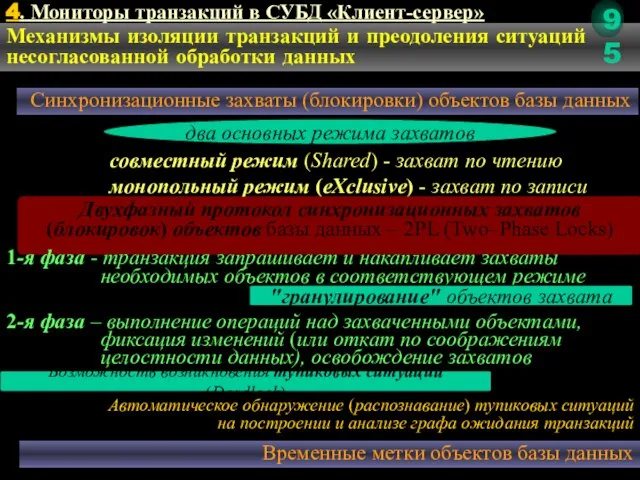

- 196. 4. Мониторы транзакций в СУБД «Клиент-сервер» Механизмы изоляции транзакций и преодоления ситуаций несогласованной обработки данных Временные

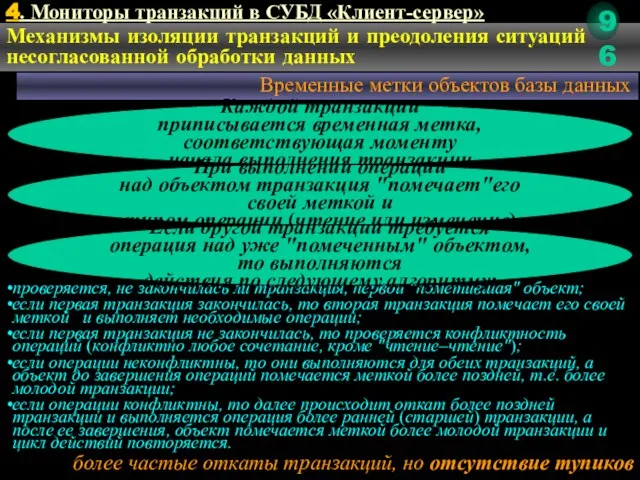

- 197. Лекция 2.7Лекция 2.7. Методы и технологии обеспечения доступности (сохранности) данных Тема 2. Модели безопасности компьютерных систем

- 198. Учебные вопросы: 1. Резервирование архивирование и журнализация данных 2. Технологии и системы репликации данных Литература: 1.

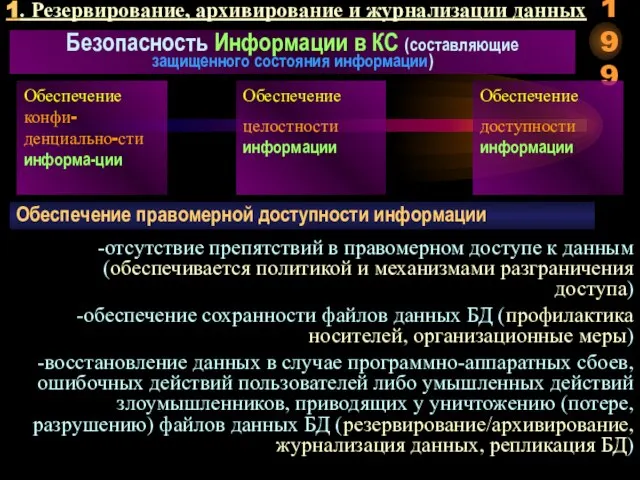

- 199. 1. Резервирование, архивирование и журнализации данных Безопасность Информации в КС (составляющие защищенного состояния информации) Обеспечение конфи-денциально-сти

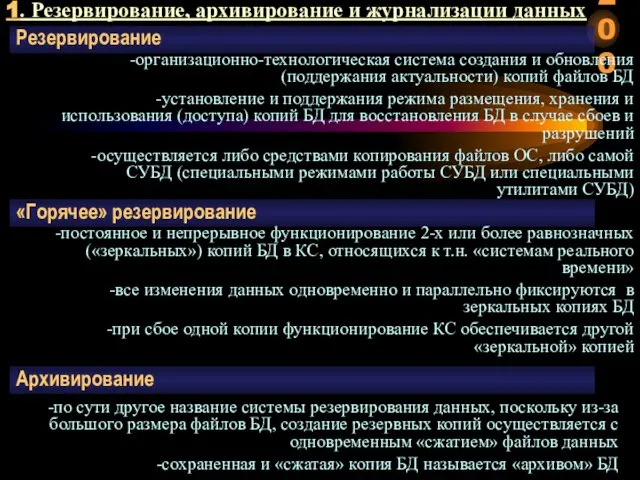

- 200. Резервирование -организационно-технологическая система создания и обновления (поддержания актуальности) копий файлов БД -установление и поддержания режима размещения,

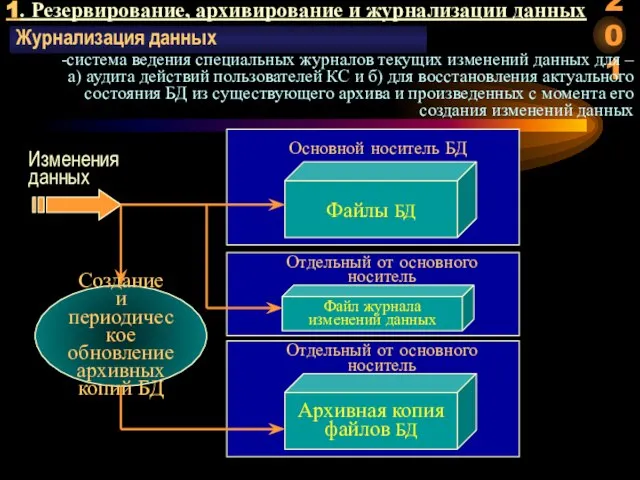

- 201. Журнализация данных -система ведения специальных журналов текущих изменений данных для – а) аудита действий пользователей КС

- 202. Обновление архивной копии файлов БД Копирование на осн.носитель архивной копии файлов БД Режимы журнализация данных -синхронный

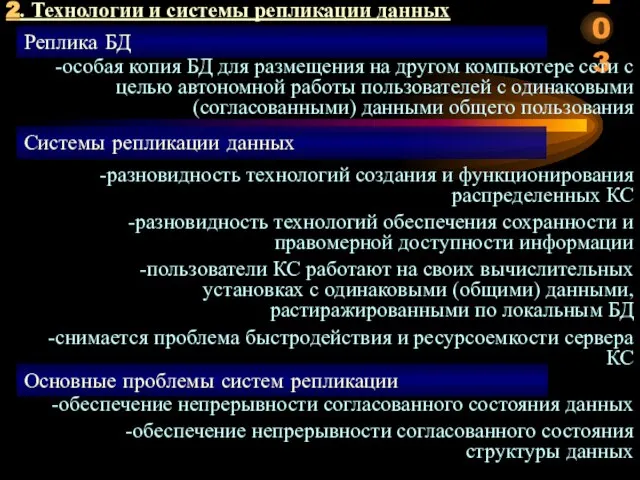

- 203. 2. Технологии и системы репликации данных Системы репликации данных Реплика БД -особая копия БД для размещения

- 204. 2. Технологии и системы репликации данных Программно-техническая структура систем репликации Вычислительная установка 1 Прикладной компонент 1

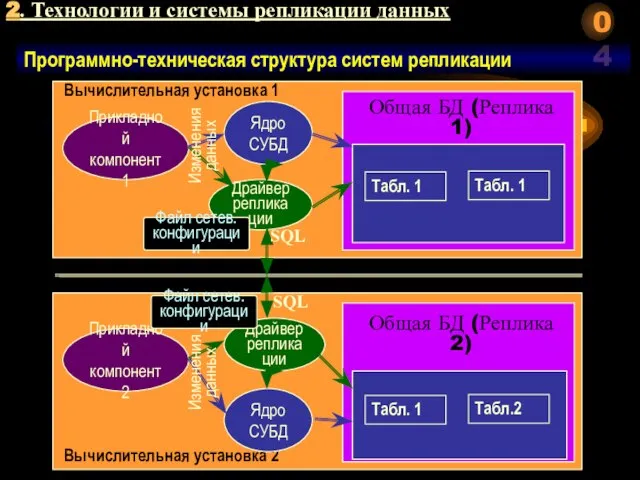

- 205. 2. Технологии и системы репликации данных Обеспечение непрерывности согласованного состояния данных -системы синхронной репликации -системы асинхронной

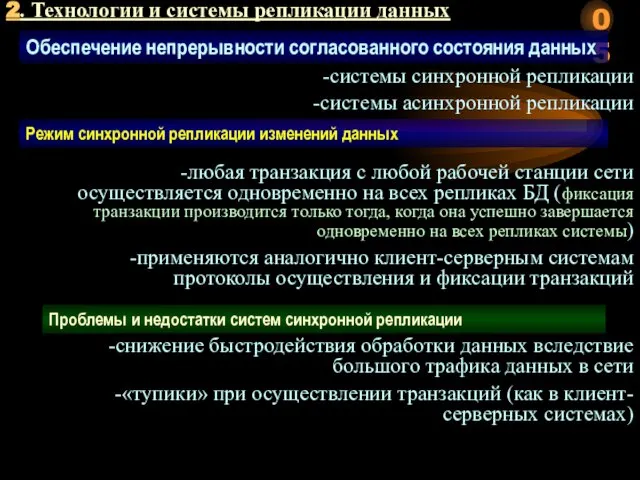

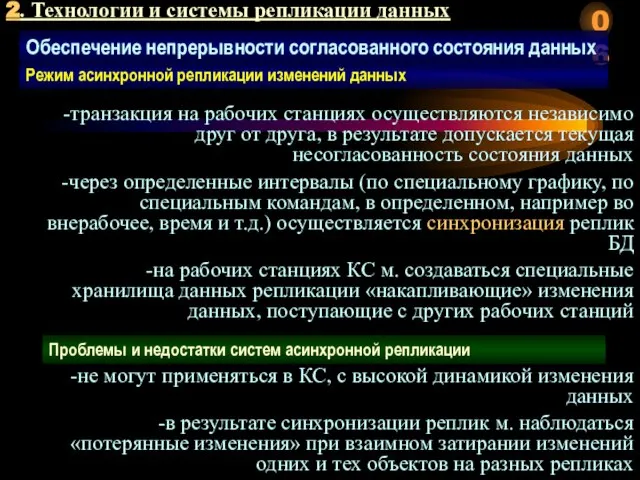

- 206. 2. Технологии и системы репликации данных Обеспечение непрерывности согласованного состояния данных Режим асинхронной репликации изменений данных

- 207. 2. Технологии и системы репликации данных Обеспечение непрерывности согласованного состояния структуры данных -системы с «главной» репликой

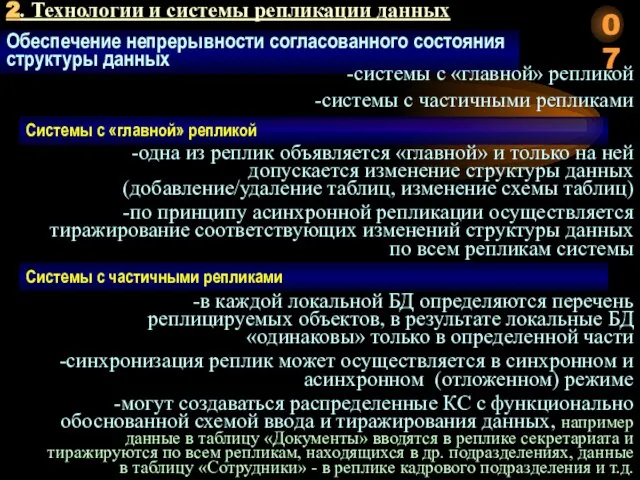

- 208. Тема 2. Модели безопасности компьютерных систем Лекция Лекция 2Лекция 2.Лекция 2.8. Политика и модели безопасности в

- 209. 1. Общие положения о политике безопасности в распределенных КС 2. Зональная модель безопасности в распределенных КС

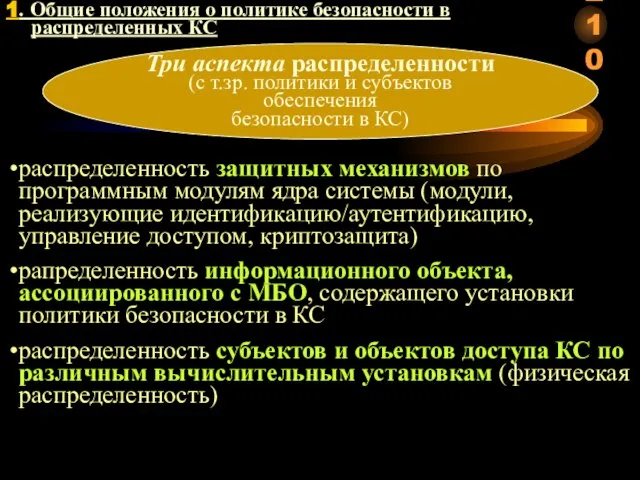

- 210. Три аспекта распределенности (с т.зр. политики и субъектов обеспечения безопасности в КС) распределенность защитных механизмов по

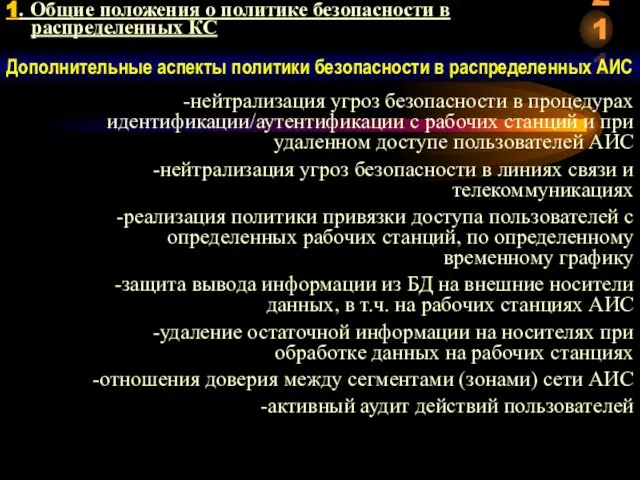

- 211. 1. Общие положения о политике безопасности в распределенных КС Дополнительные аспекты политики безопасности в распределенных АИС

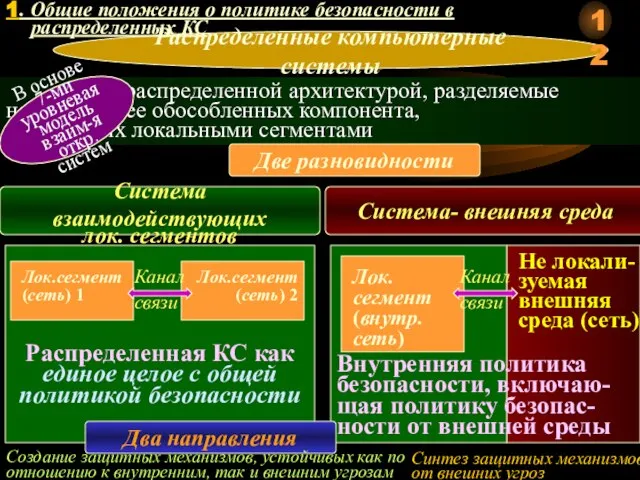

- 212. КС с распределенной архитектурой, разделяемые на два и более обособленных компонента, называемых локальными сегментами В основе

- 213. Синтез защитных механизмов от внешних угроз - технологии межсетевого экранирования (анализ потока информации сетевого уровня –

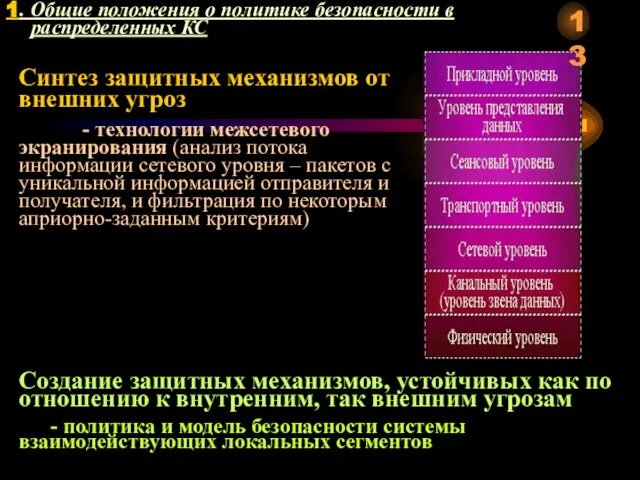

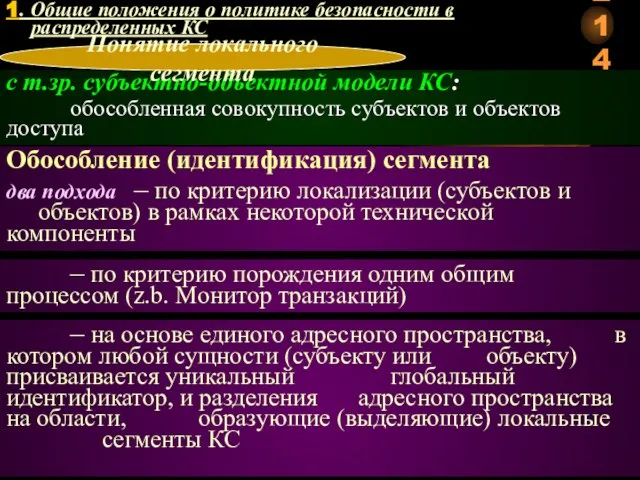

- 214. с т.зр. субъектно-объектной модели КС: обособленная совокупность субъектов и объектов доступа Обособление (идентификация) сегмента два подхода

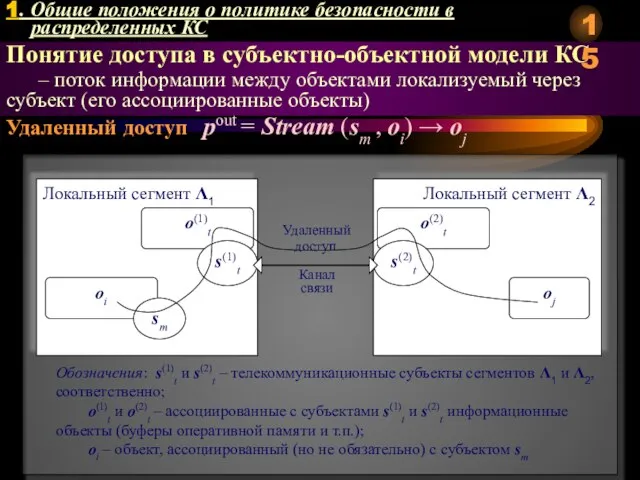

- 215. Понятие доступа в субъектно-объектной модели КС – поток информации между объектами локализуемый через субъект (его ассоциированные

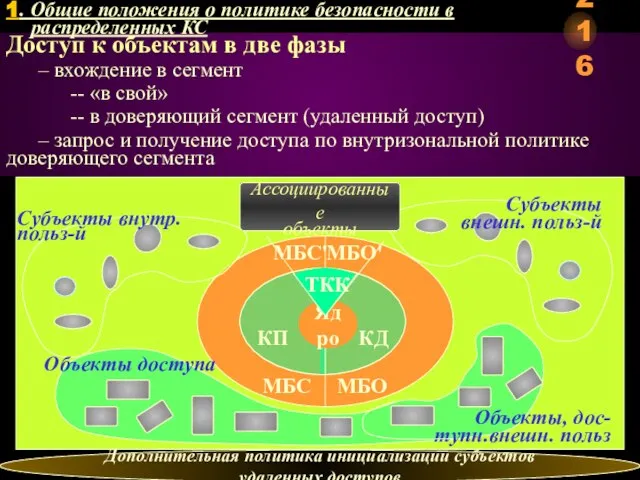

- 216. Доступ к объектам в две фазы – вхождение в сегмент -- «в свой» -- в доверяющий

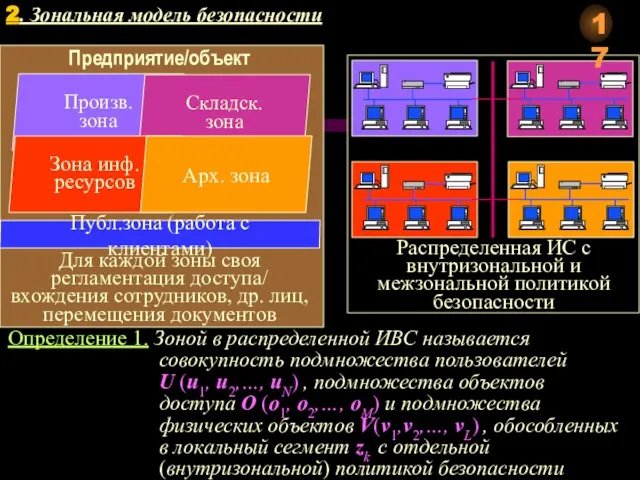

- 217. Произв. зона Определение 1. Зоной в распределенной ИВС называется совокупность подмножества пользователей U (u1, u2,…, uN)

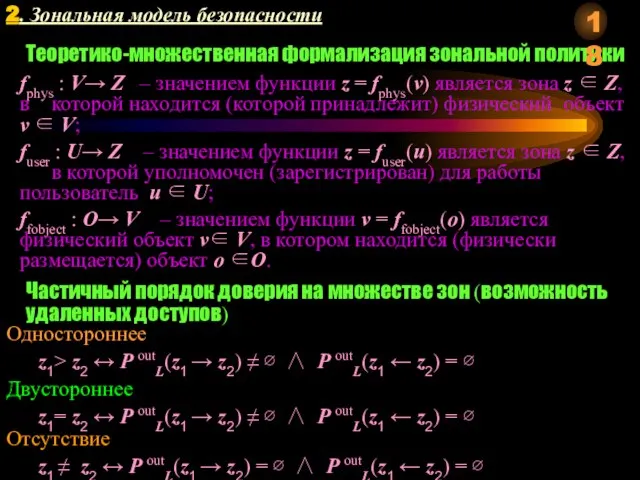

- 218. Теоретико-множественная формализация зональной политики fphys : V→ Z – значением функции z = fphys(v) является зона

- 219. Примеры реализации общесетевой политики политики безопасности в распределенных КС (сетях) – модель безопасности Варадхараджана (Varadharadjan, 1990)

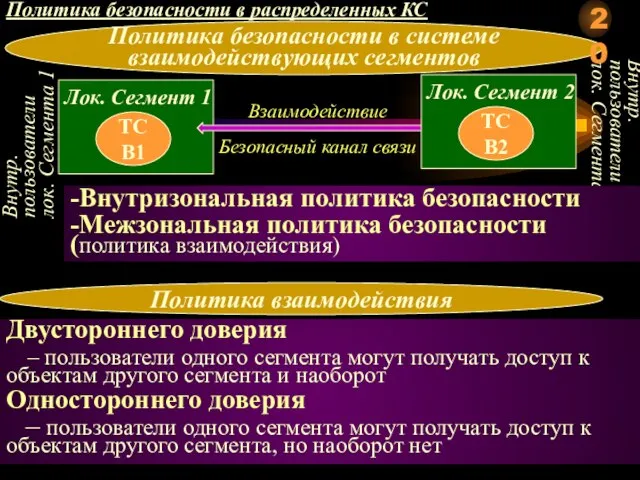

- 220. Политика безопасности в системе взаимодействующих сегментов Внутр. пользователи лок. Сегмента 1 Внутр. пользователи лок. Сегмента 2

- 221. Лекция Лекция 3Лекция 3.1Лекция 3.1. Методы, критерии и шкалы оценки защищенности (безопасности) Тема 3. Методы анализа

- 222. Учебные вопросы: 1. Общая характеристика измерения (оценки) эмпирических объектов 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС

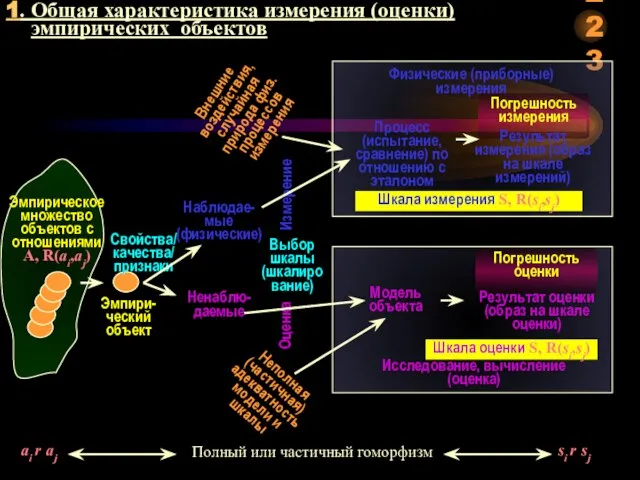

- 223. 1. Общая характеристика измерения (оценки) эмпирических объектов Эмпирическое множество объектов с отношениями A, R(ai,aj) Эмпири-ческий объект

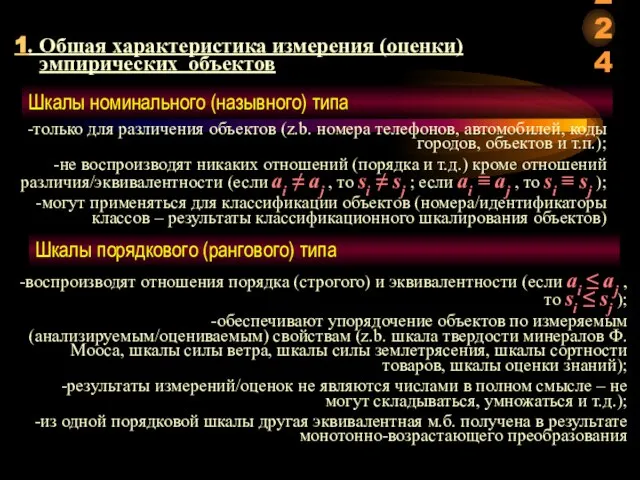

- 224. 1. Общая характеристика измерения (оценки) эмпирических объектов Шкалы номинального (назывного) типа Шкалы порядкового (рангового) типа -воспроизводят

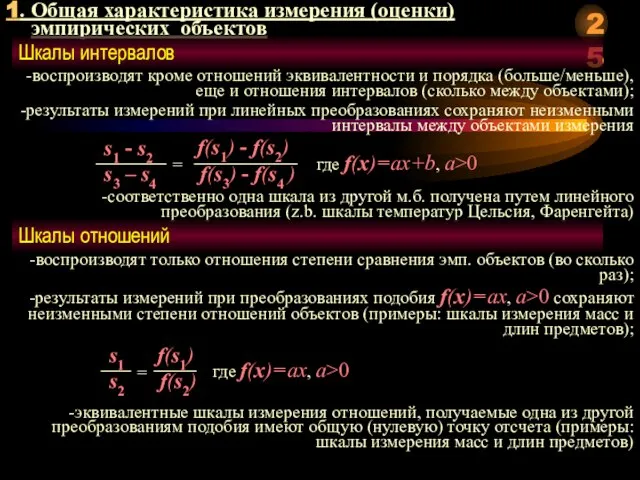

- 225. 1. Общая характеристика измерения (оценки) эмпирических объектов Шкалы интервалов -воспроизводят кроме отношений эквивалентности и порядка (больше/меньше),

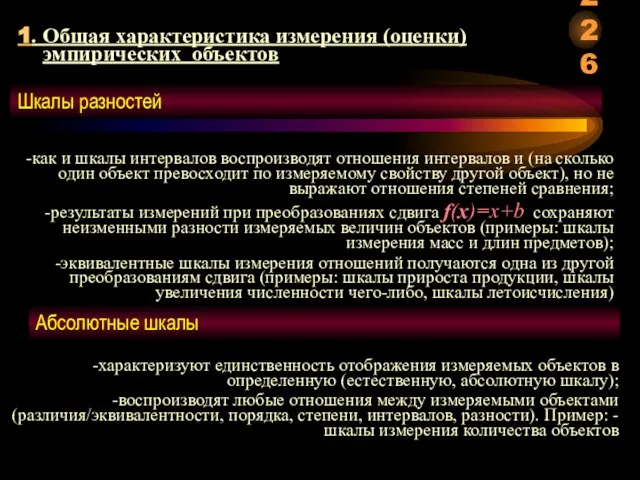

- 226. 1. Общая характеристика измерения (оценки) эмпирических объектов Шкалы разностей -как и шкалы интервалов воспроизводят отношения интервалов

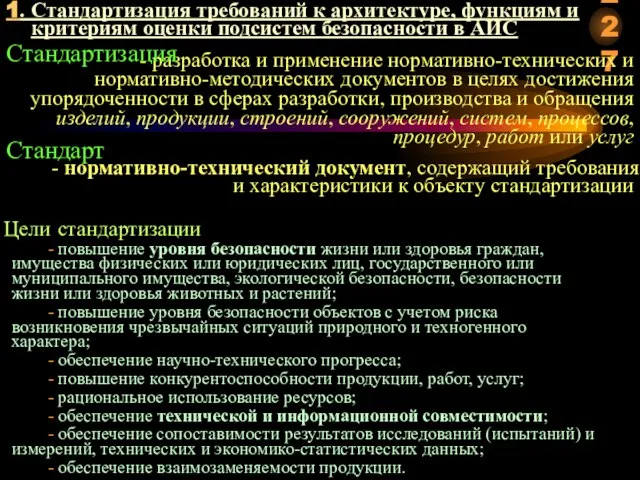

- 227. 1. Стандартизация требований к архитектуре, функциям и критериям оценки подсистем безопасности в АИС - разработка и

- 228. 1. Стандартизация требований к архитектуре, функциям и критериям оценки подсистем безопасности в АИС По типу объекта

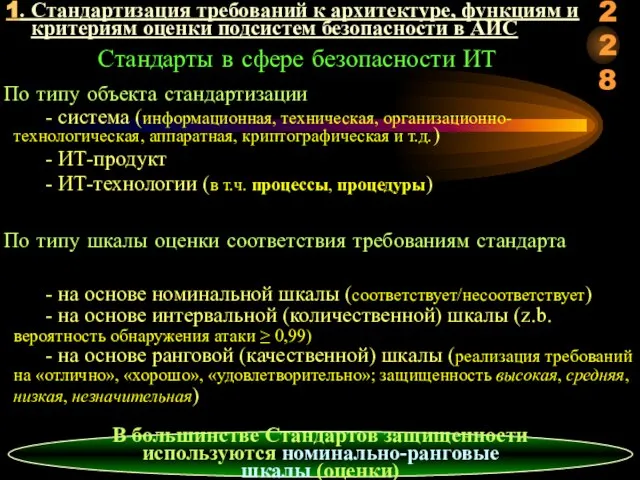

- 229. 1. Стандартизация требований к архитектуре, функциям и критериям оценки подсистем безопасности в АИС Общая схема стандартов

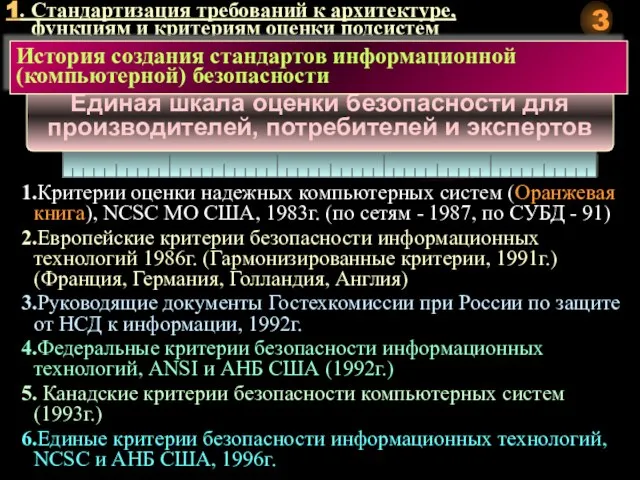

- 230. 1. Стандартизация требований к архитектуре, функциям и критериям оценки подсистем безопасности в АИС Единая шкала оценки

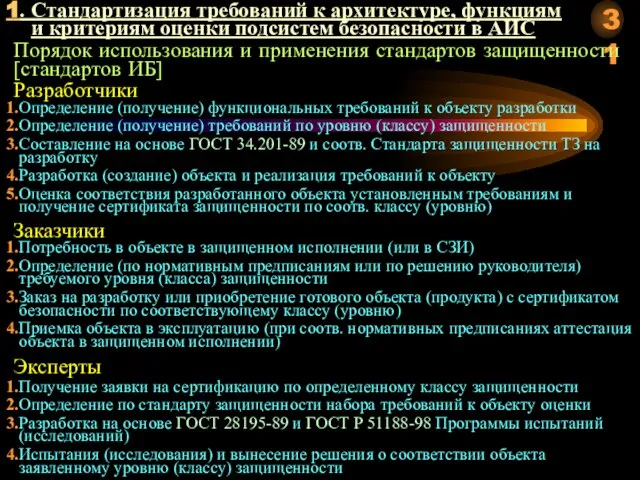

- 231. 1. Стандартизация требований к архитектуре, функциям и критериям оценки подсистем безопасности в АИС Порядок использования и

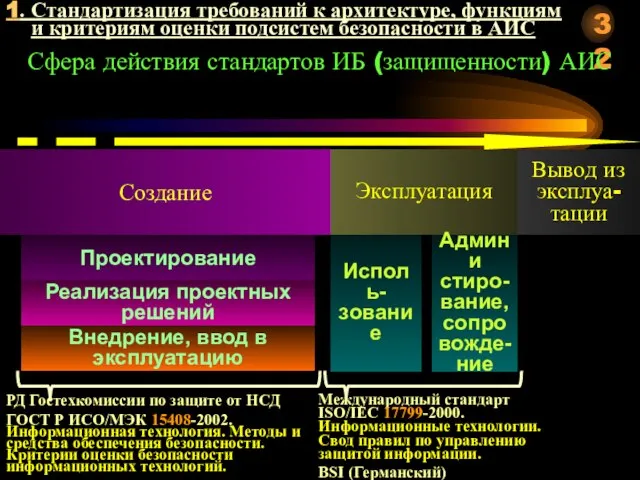

- 232. 1. Стандартизация требований к архитектуре, функциям и критериям оценки подсистем безопасности в АИС Создание Эксплуатация Вывод

- 233. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Самый высокий

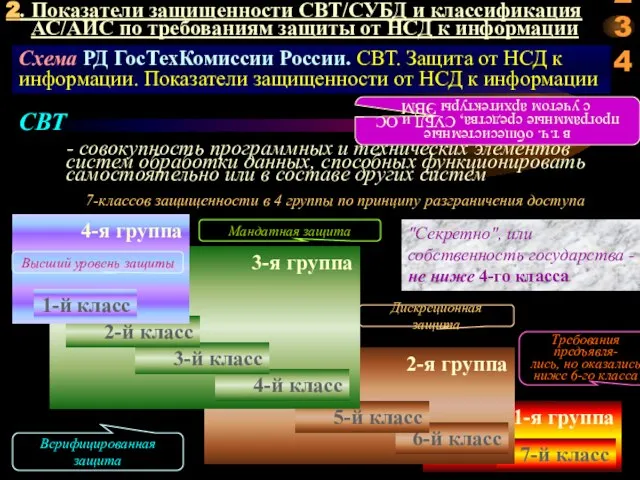

- 234. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Схема РД

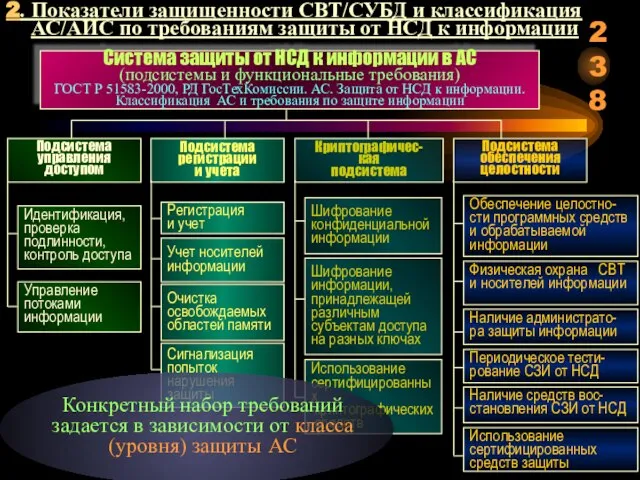

- 235. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Система защиты

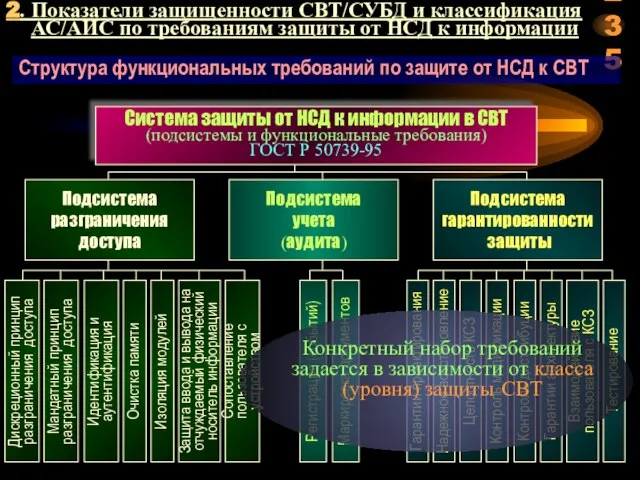

- 236. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Структура требований

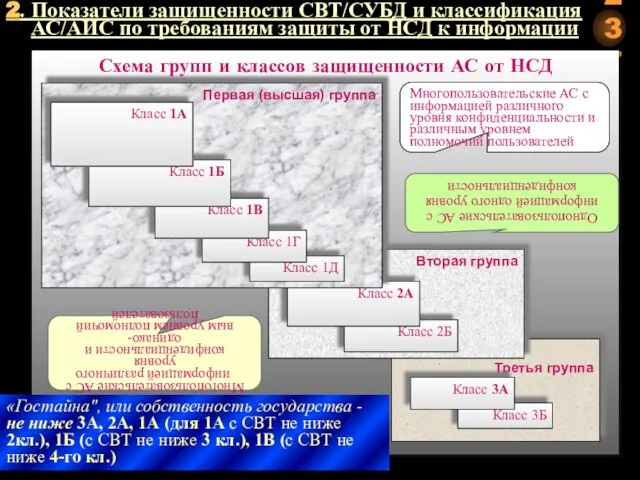

- 237. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Схема групп

- 238. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Система защиты

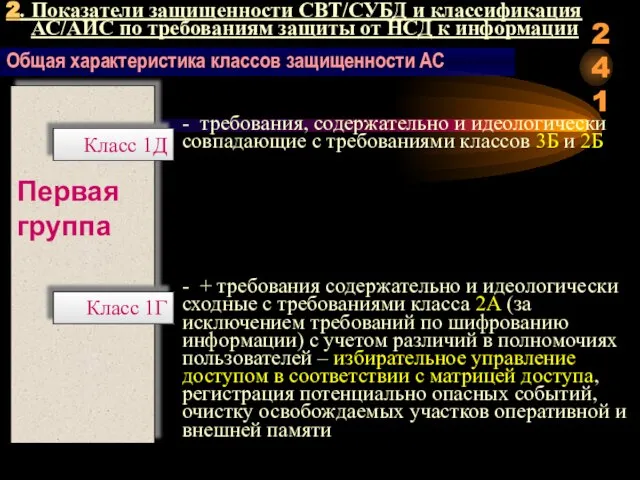

- 239. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Общая характеристика

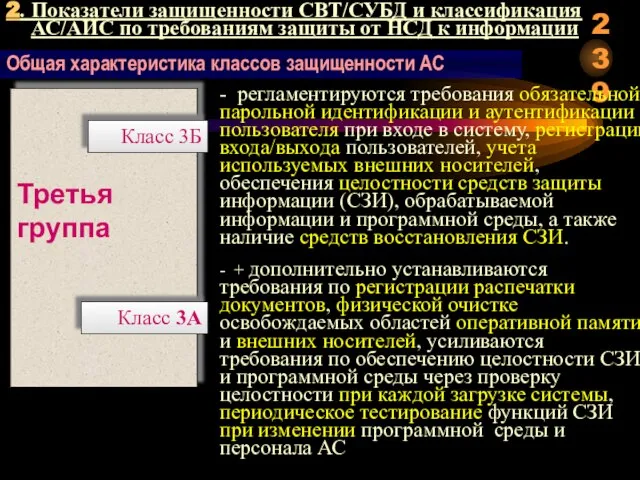

- 240. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Общая характеристика

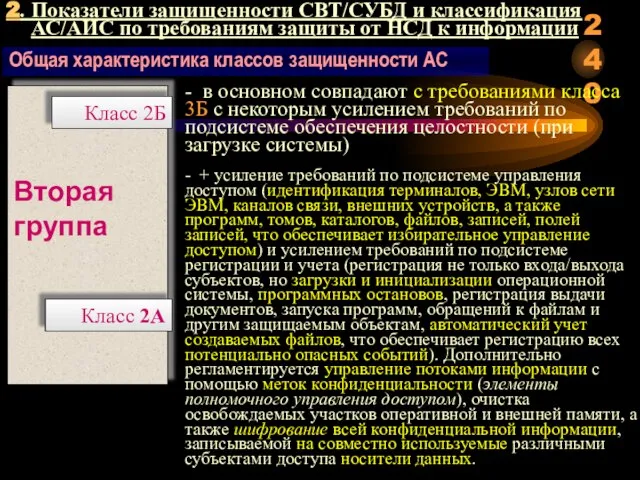

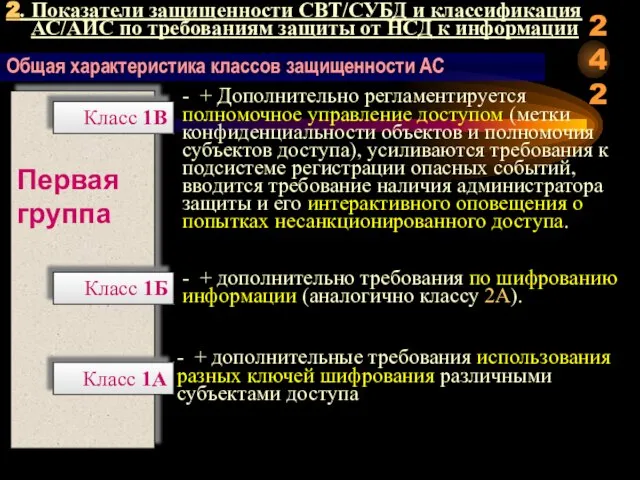

- 241. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Общая характеристика

- 242. 2. Показатели защищенности СВТ/СУБД и классификация АС/АИС по требованиям защиты от НСД к информации Общая характеристика

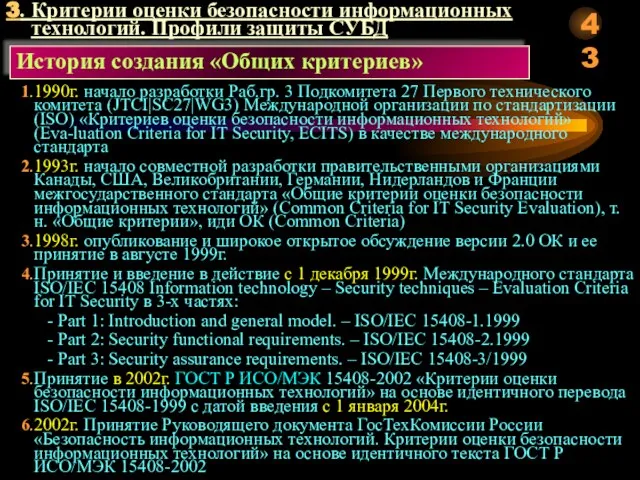

- 243. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД История создания «Общих критериев» 1.1990г. начало разработки

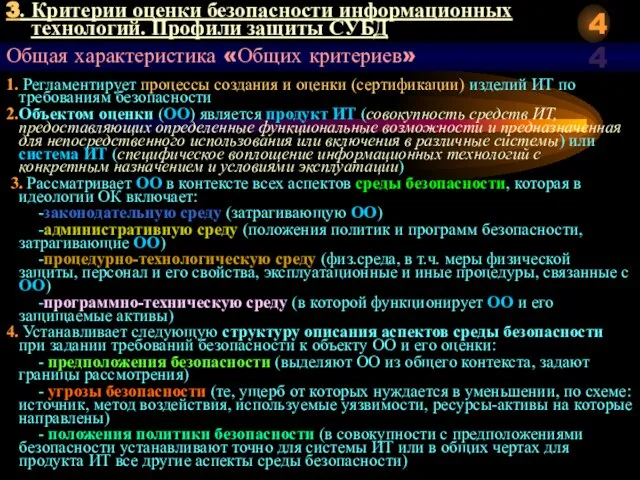

- 244. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Общая характеристика «Общих критериев» 1. Регламентирует процессы

- 245. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД 5. Регламентирует виды и порядок установления требований

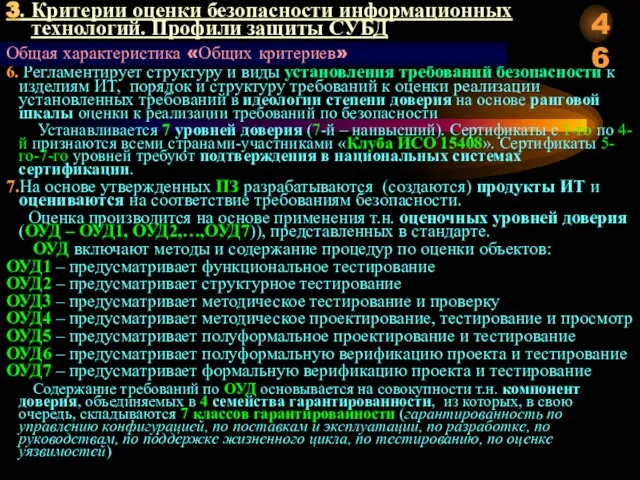

- 246. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД 6. Регламентирует структуру и виды установления требований

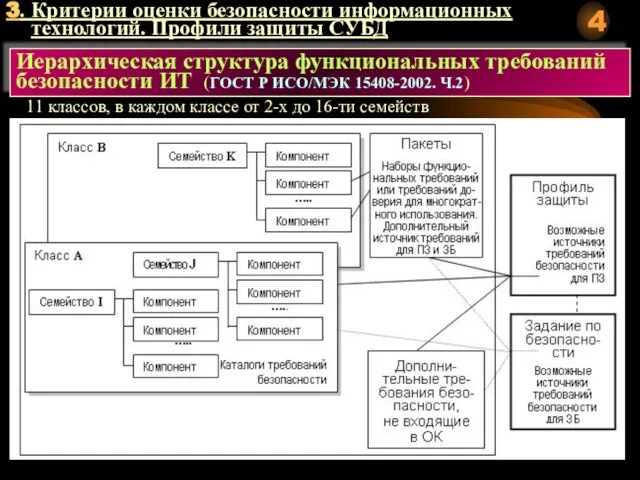

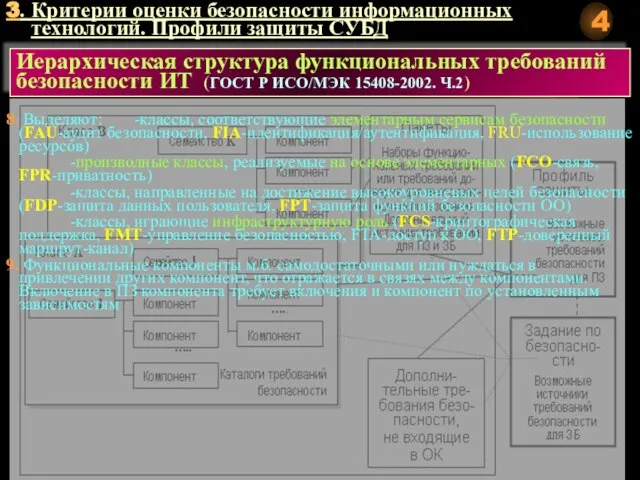

- 247. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Иерархическая структура функциональных требований безопасности ИТ (ГОСТ

- 248. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД

- 249. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Иерархическая структура функциональных требований безопасности ИТ (ГОСТ

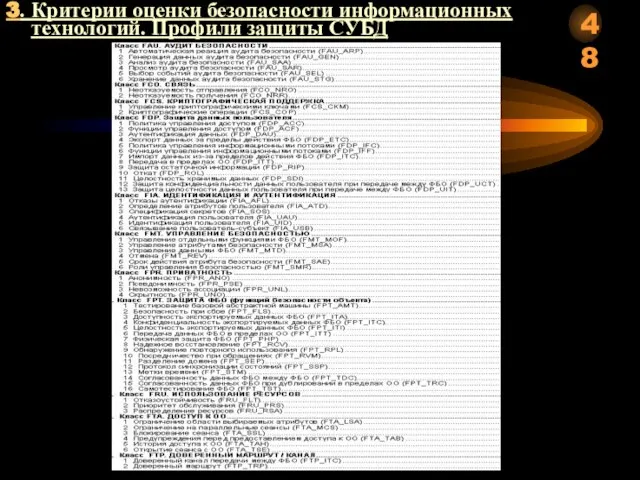

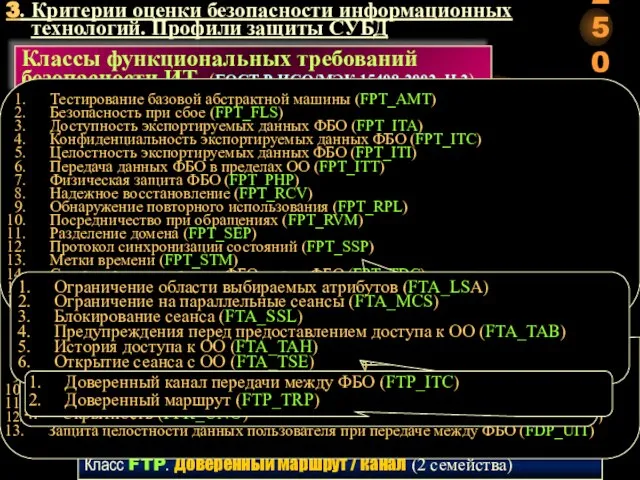

- 250. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Классы функциональных требований безопасности ИТ (ГОСТ Р

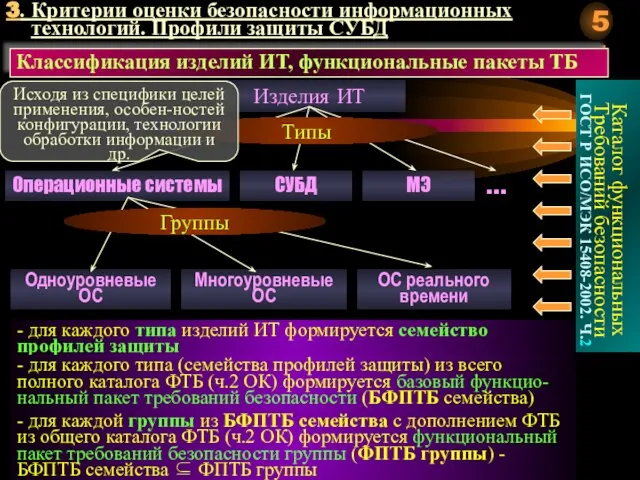

- 251. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Классификация изделий ИТ, функциональные пакеты ТБ Изделия

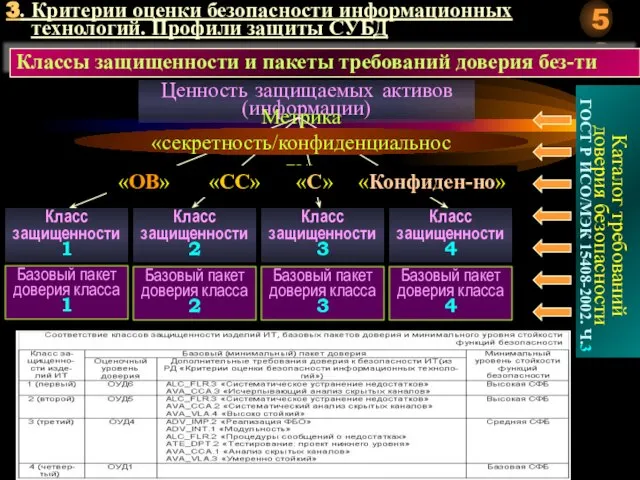

- 252. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Классы защищенности и пакеты требований доверия без-ти

- 253. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Формирование функциональных требований безопасности и требований доверия

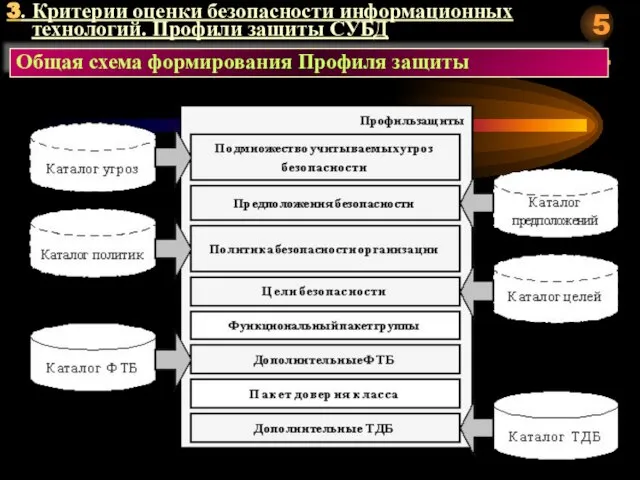

- 254. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Общая схема формирования Профиля защиты

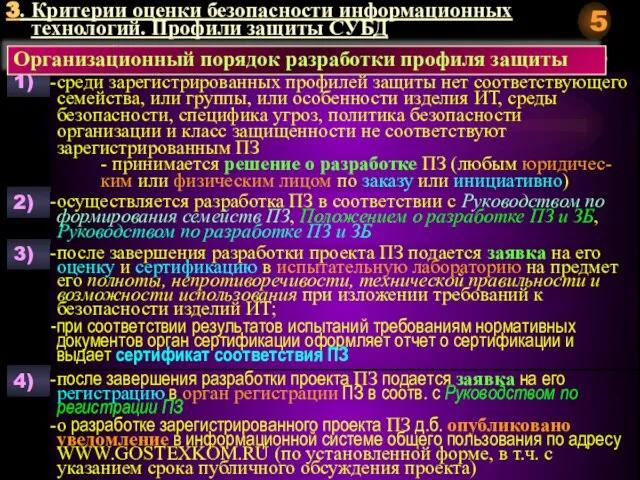

- 255. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Организационный порядок разработки профиля защиты

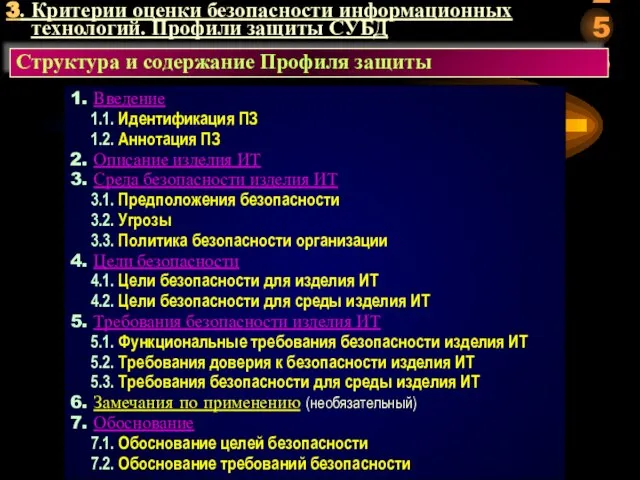

- 256. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Структура и содержание Профиля защиты 1. Введение

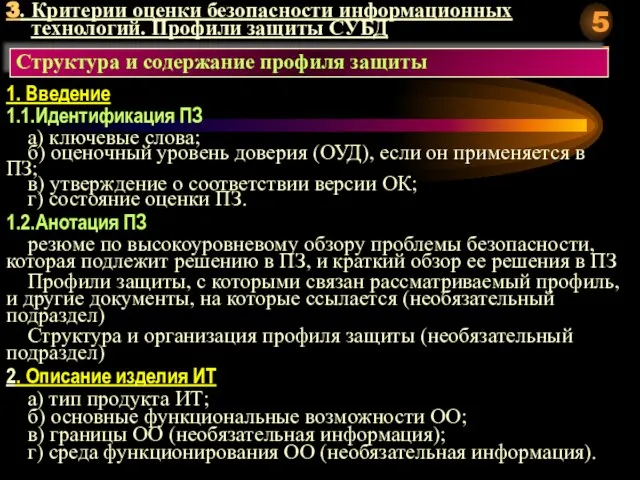

- 257. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Структура и содержание профиля защиты 1. Введение

- 258. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Структура и содержание профиля защиты 3. Среда

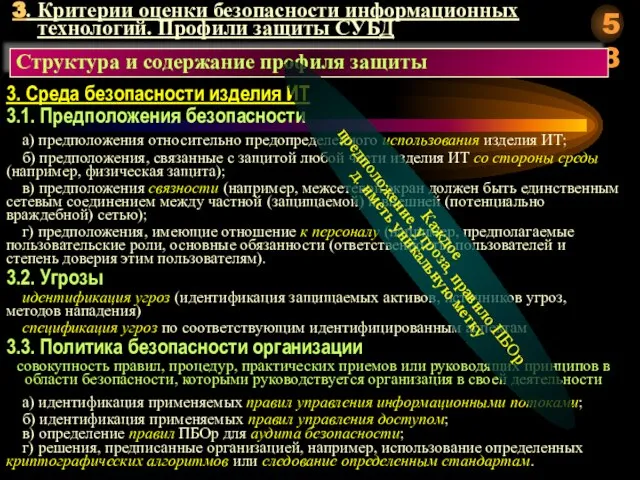

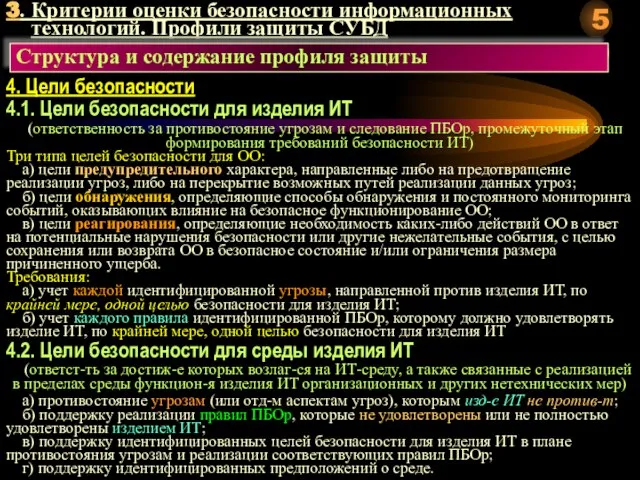

- 259. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Структура и содержание профиля защиты 4. Цели

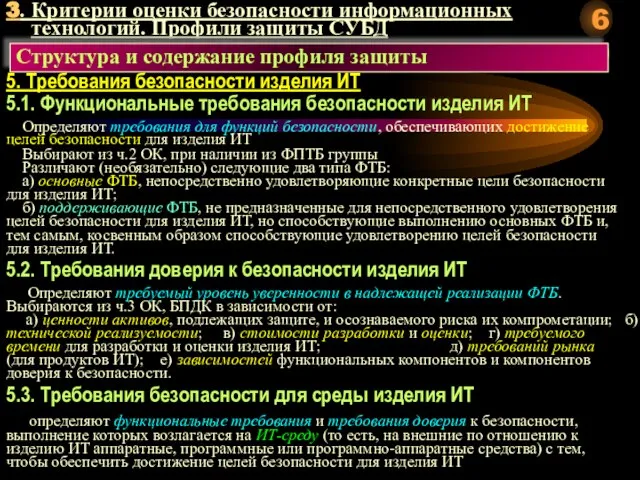

- 260. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Структура и содержание профиля защиты 5. Требования

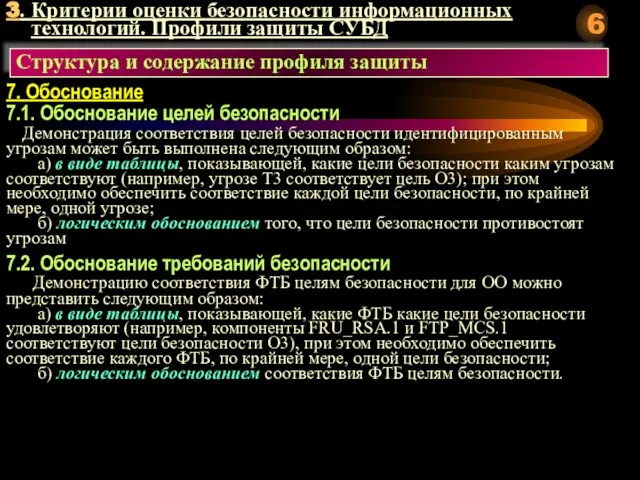

- 261. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Структура и содержание профиля защиты 7. Обоснование

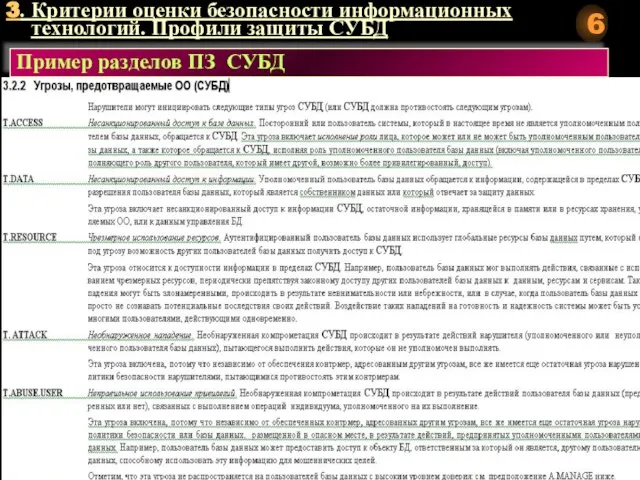

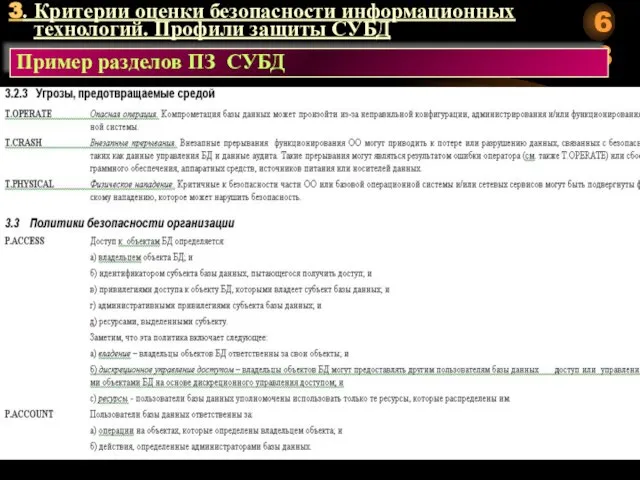

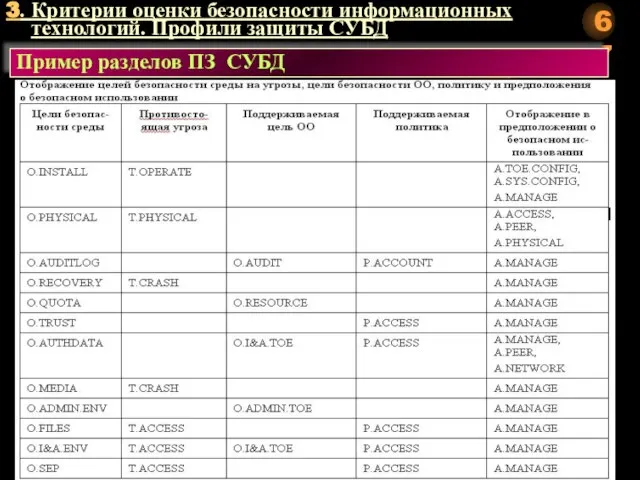

- 262. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Пример разделов ПЗ СУБД

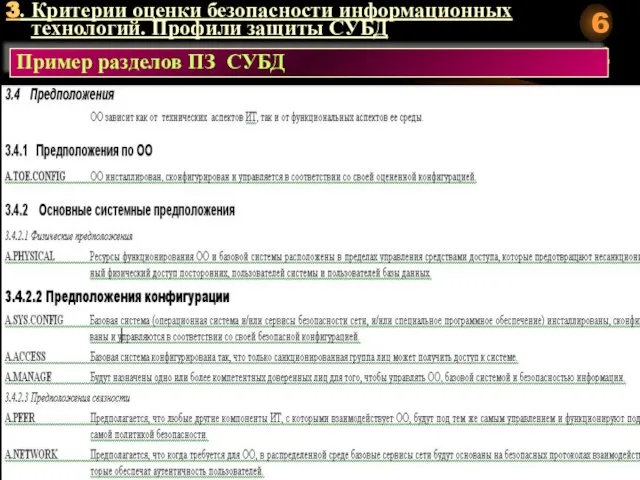

- 263. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Пример разделов ПЗ СУБД

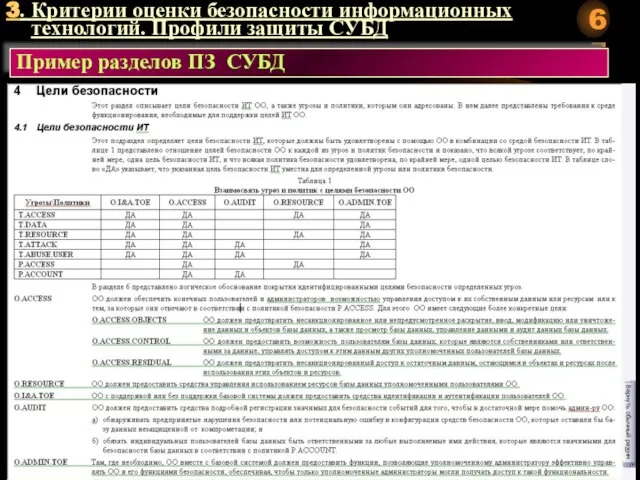

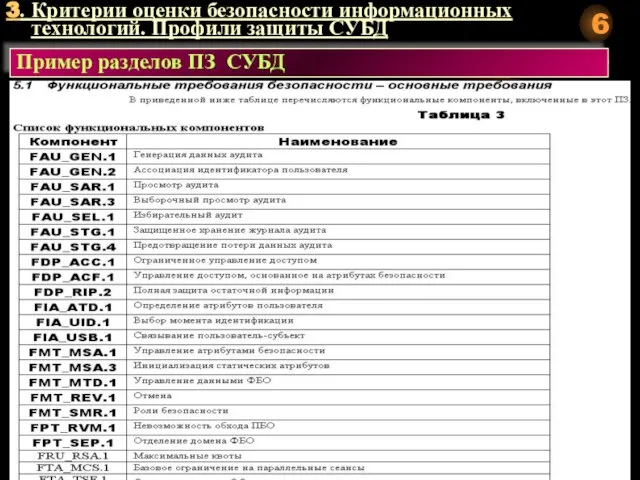

- 264. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Пример разделов ПЗ СУБД

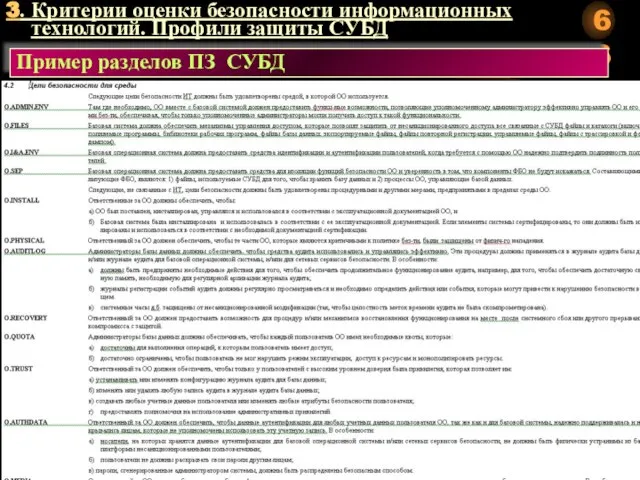

- 265. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Пример разделов ПЗ СУБД

- 266. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Пример разделов ПЗ СУБД

- 267. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Пример разделов ПЗ СУБД

- 268. 3. Критерии оценки безопасности информационных технологий. Профили защиты СУБД Пример разделов ПЗ СУБД

- 269. Лекция 3.2. Теоретико-графовые модели комплексной оценки защищенности КС Тема 3. Методы анализа и оценки защищенности компьютерных

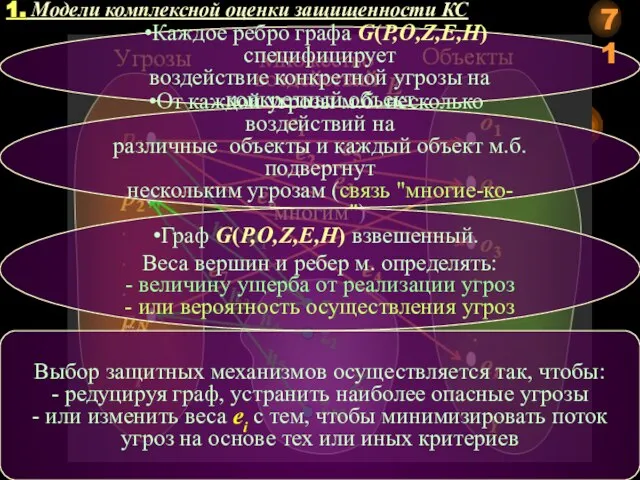

- 270. Специфицируют политику комплексного использования и применения защитных механизмов и анализа защищенности КС на основе теоретико-графового подхода

- 271. Каждое ребро графа G(P,O,Z,E,H) специфицирует воздействие конкретной угрозы на конкретный объект От каждой угрозы м.б. несколько

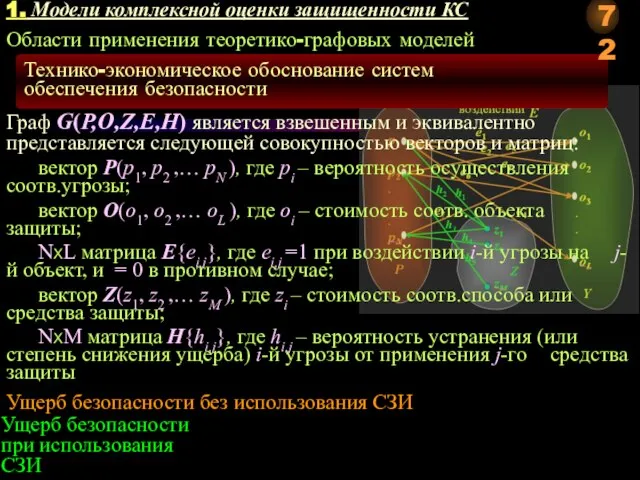

- 272. Области применения теоретико-графовых моделей Технико-экономическое обоснование систем обеспечения безопасности Граф G(P,O,Z,E,H) является взвешенным и эквивалентно представляется

- 273. Тактико-техническое обоснование систем обеспечения безопасности Другие задачи 1. Модели комплексной оценки защищенности КС

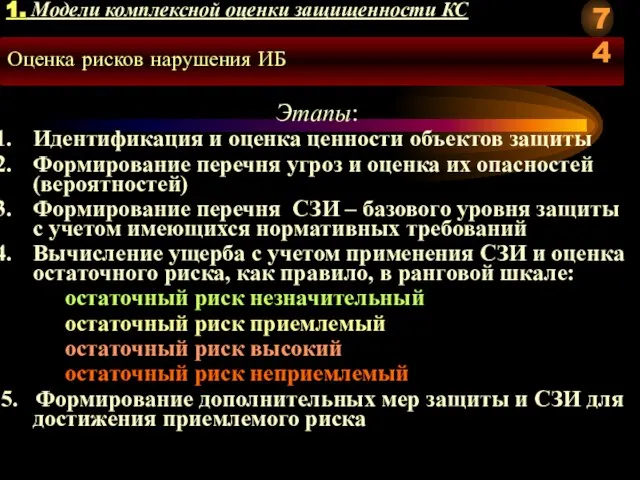

- 274. Оценка рисков нарушения ИБ Этапы: Идентификация и оценка ценности объектов защиты Формирование перечня угроз и оценка

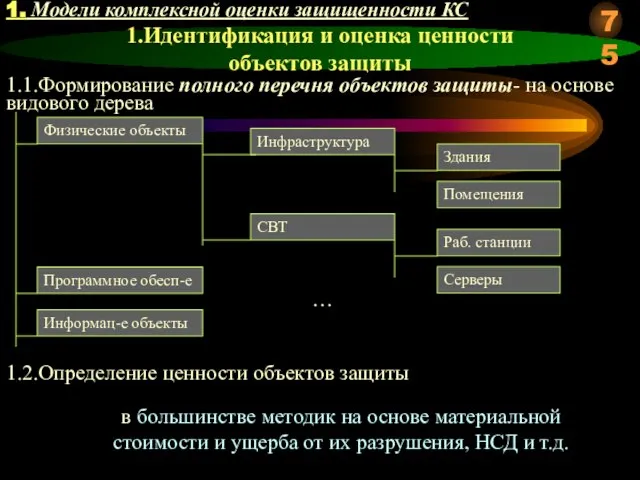

- 275. 1.Идентификация и оценка ценности объектов защиты 1.1.Формирование полного перечня объектов защиты- на основе видового дерева …

- 276. Герм. стандарт BSI 2.Идентификация угроз и оценка их вероятности 2.1. Формирование перечня угроз и оценка их

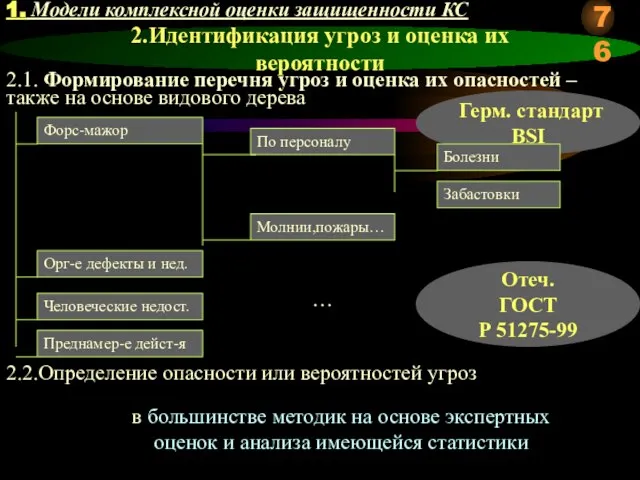

- 277. 3. Формирование перечня и системы СЗИ 3.1. На основе стандартов и РД по защищенности КС 1.

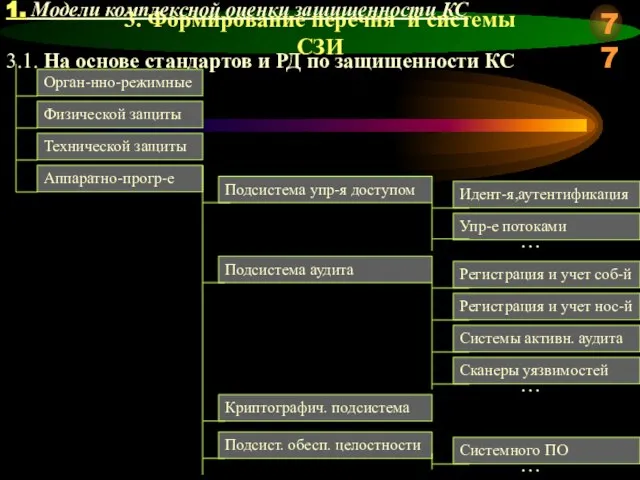

- 278. Стандарты комплексной оценки защищенности КС В развитие методологии данного подхода в 80-х годах за рубежом были

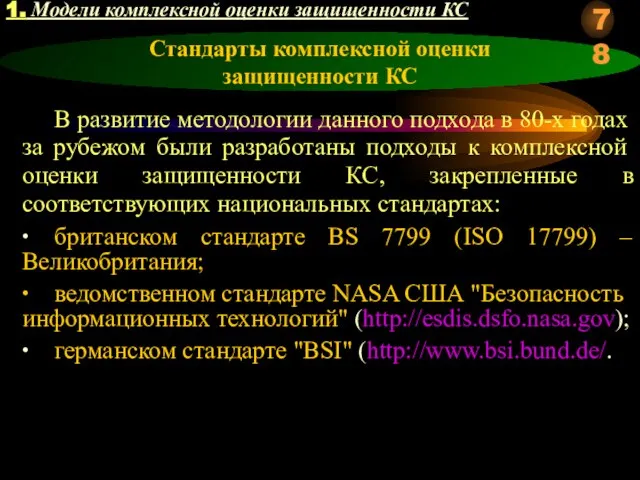

- 279. CASE-средства комплексной оценки защищенности ∙ COBRA, разработчик C&A Systems Security Ltd (http://www.securityauditor.net); ∙ RiskPAC, разработчик CSCI

- 280. Лекция 3.3. Методы анализа и оптимизации индивидуально-групповых систем разграничения доступа Тема 3. Методы анализа и оценки

- 281. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Eтреб Множество вершин U одной

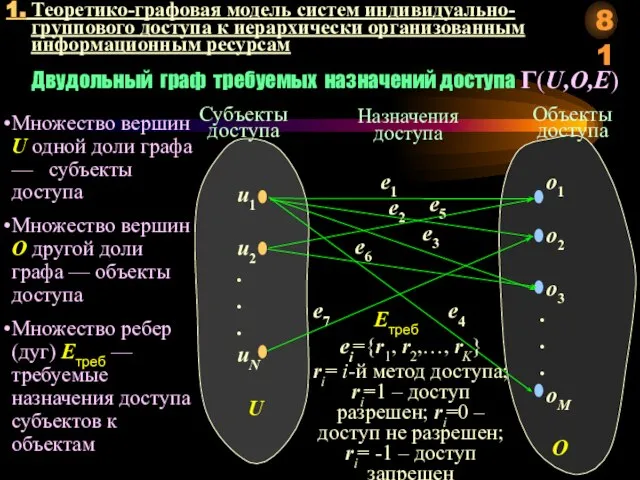

- 282. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Eитог= Eпр ∪ Eнасл 2).

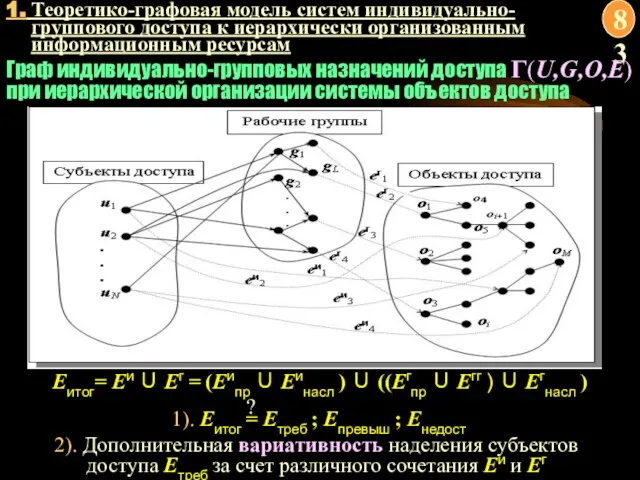

- 283. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Eитог= Eи ∪ Eг =

- 284. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Rи – (NxMxK)-массив разрешенных для

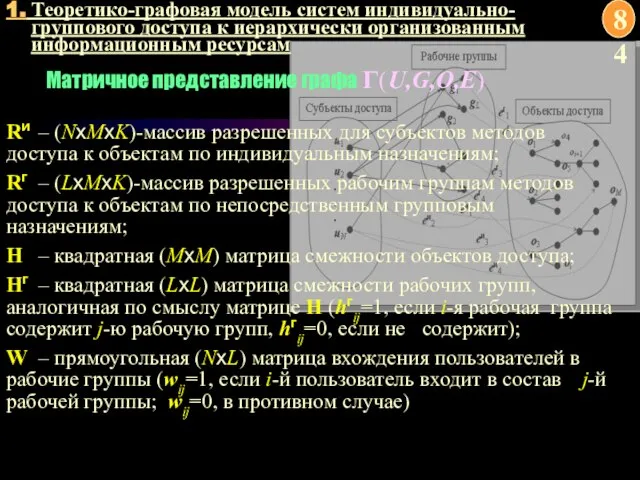

- 285. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Сочетание прав доступа по прямым

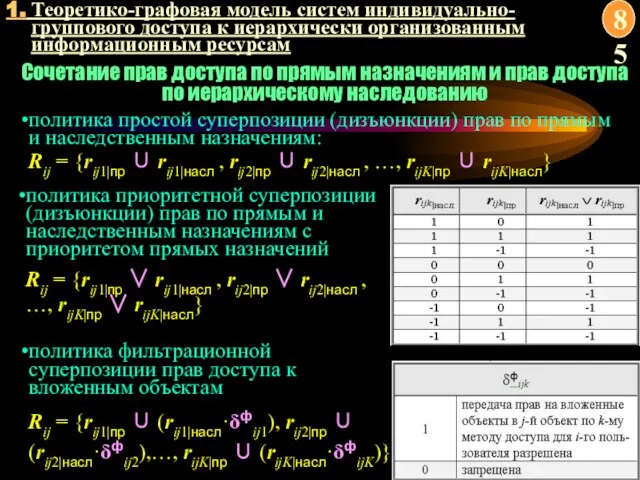

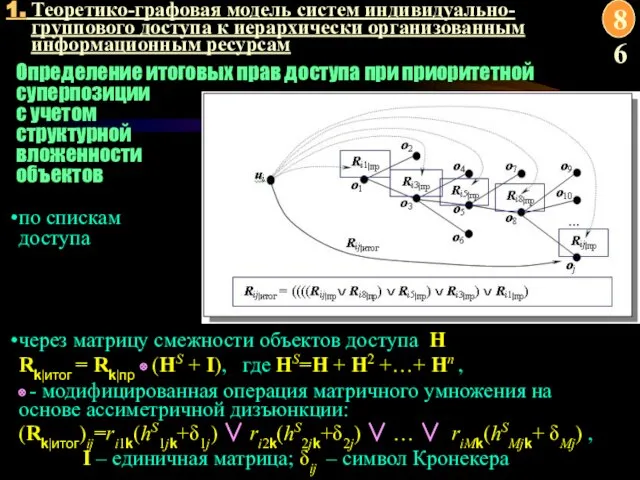

- 286. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Определение итоговых прав доступа при

- 287. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Определение итоговых прав доступа рабочих

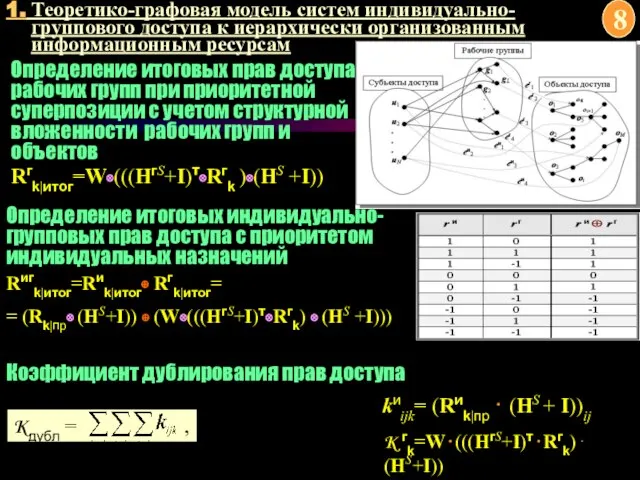

- 288. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Количественные параметры превышения и недостатка

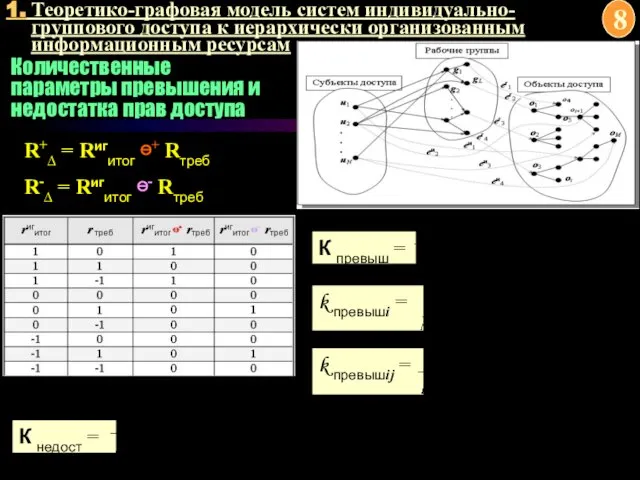

- 289. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Количественные характеристики системы рабочих групп

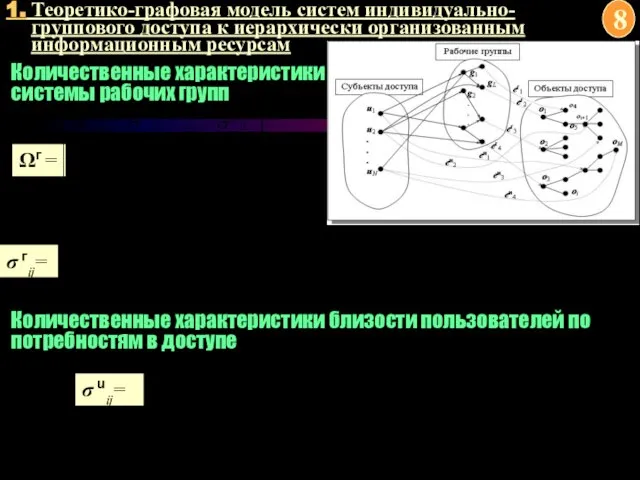

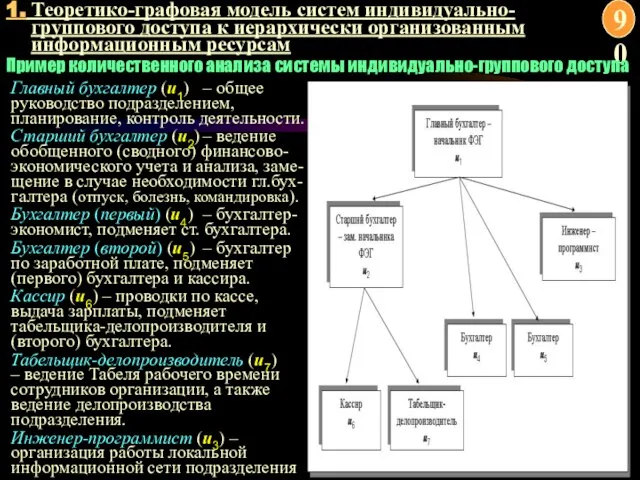

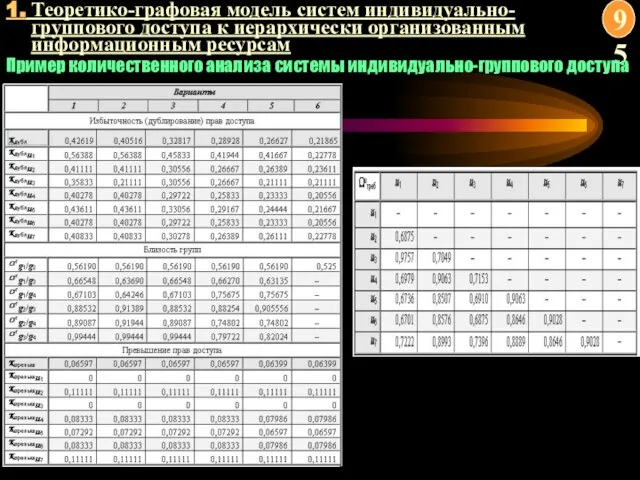

- 290. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Пример количественного анализа системы индивидуально-группового

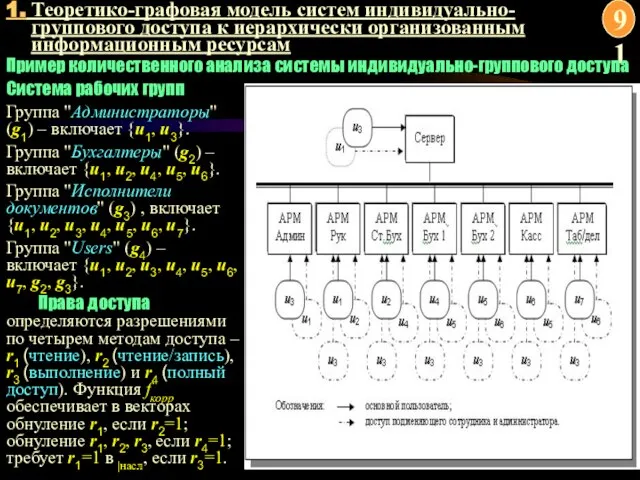

- 291. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Пример количественного анализа системы индивидуально-группового

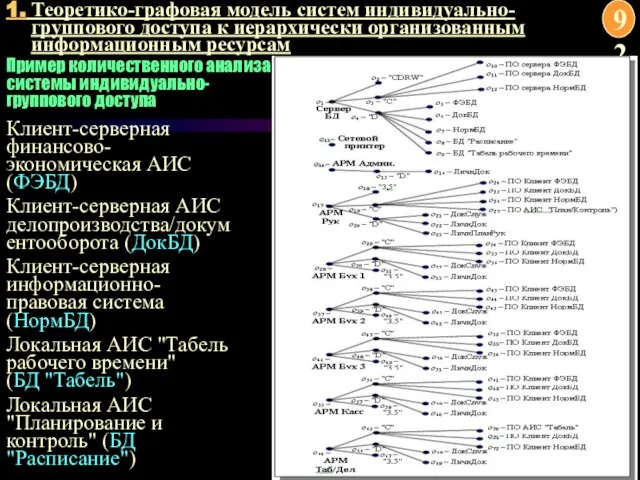

- 292. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Пример количественного анализа системы индивидуально-группового

- 293. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Пример количественного анализа системы индивидуально-группового

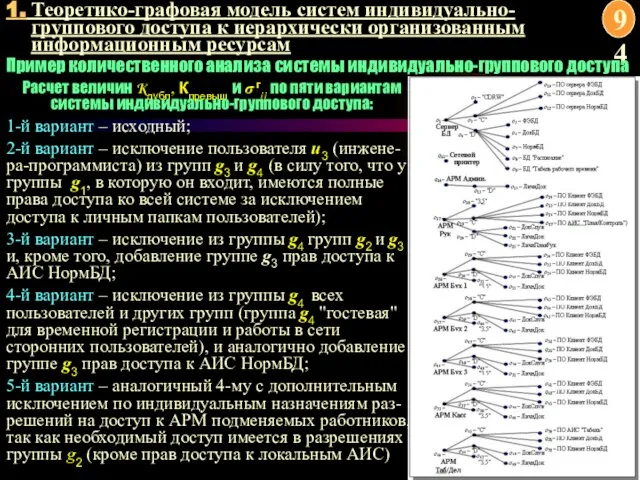

- 294. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Пример количественного анализа системы индивидуально-группового

- 295. 1. Теоретико-графовая модель систем индивидуально-группового доступа к иерархически организованным информационным ресурсам Пример количественного анализа системы индивидуально-группового

- 297. Скачать презентацию

Онлайновые СМИ как составляющая современного информационного пространства

Онлайновые СМИ как составляющая современного информационного пространства Киберспорт в России

Киберспорт в России Смешарики. Imperium 8 эпизод Первое противостояние

Смешарики. Imperium 8 эпизод Первое противостояние Проектирование структуры БД. Методические указания к курсовой работе «Разработка и эксплуатация АИС» Часть 1

Проектирование структуры БД. Методические указания к курсовой работе «Разработка и эксплуатация АИС» Часть 1 Создание трехмерных объектов в КОМПАС-3D

Создание трехмерных объектов в КОМПАС-3D Презентация "Магистрально-модульный принцип устройства компьютера. ПО компьютера" - скачать презентации по Информатике

Презентация "Магистрально-модульный принцип устройства компьютера. ПО компьютера" - скачать презентации по Информатике Обеспечение информационной безопасности дошкольников

Обеспечение информационной безопасности дошкольников Информация и информационные процессы

Информация и информационные процессы Презентация "Понятие информации. Информационных процессов" - скачать презентации по Информатике

Презентация "Понятие информации. Информационных процессов" - скачать презентации по Информатике Оптимизация алгоритмов. (Лабораторная работа 2)

Оптимизация алгоритмов. (Лабораторная работа 2) Арифметические операции в 2-й системе счисления

Арифметические операции в 2-й системе счисления Поиск и анализ научной информации в наукометрических базах данных

Поиск и анализ научной информации в наукометрических базах данных Надежность программного обеспечения

Надежность программного обеспечения Военно-музыкальный фестиваль Спасская башня 2016 Инструкция по предоставлению данных для прохождения процедуры аккредитации

Военно-музыкальный фестиваль Спасская башня 2016 Инструкция по предоставлению данных для прохождения процедуры аккредитации Создание интерактивных тестов в программе MyTestX

Создание интерактивных тестов в программе MyTestX Проверка ВКонтакте

Проверка ВКонтакте Структура консольного приложения

Структура консольного приложения Жергілікті желі

Жергілікті желі Презентация "РЕШЕНИЕ ЗАДАЧ. ПАРАЛЛЕЛЬНЫЕ ПРЯМЫЕ" - скачать презентации по Информатике

Презентация "РЕШЕНИЕ ЗАДАЧ. ПАРАЛЛЕЛЬНЫЕ ПРЯМЫЕ" - скачать презентации по Информатике Pascal

Pascal  Операционная система WINDOWS

Операционная система WINDOWS Utilītprogrammas, to veidi un pielietojums

Utilītprogrammas, to veidi un pielietojums Метод группировки данных. Закон нормального распределения

Метод группировки данных. Закон нормального распределения Структура мережі на базі Softswitch

Структура мережі на базі Softswitch Алгоритмический язык КуМир

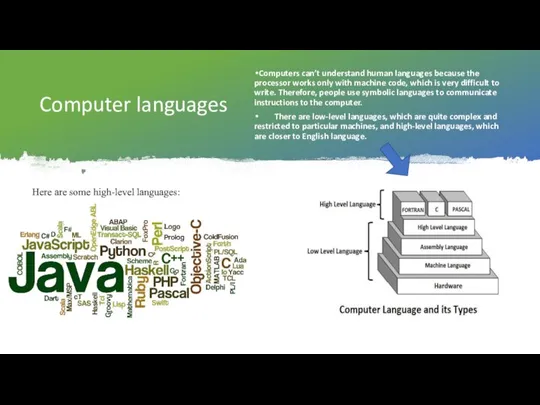

Алгоритмический язык КуМир  Computer languages

Computer languages Oracle sql foundation

Oracle sql foundation Моделирование физических явлений на компьютере

Моделирование физических явлений на компьютере