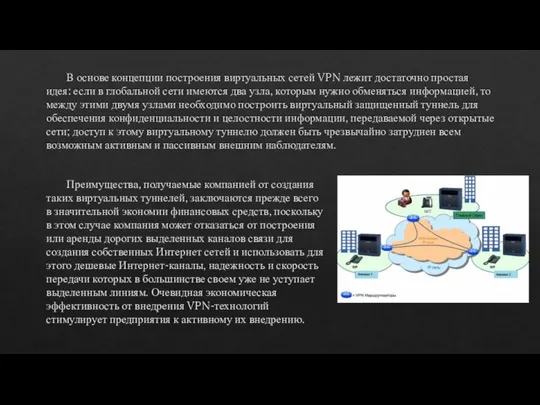

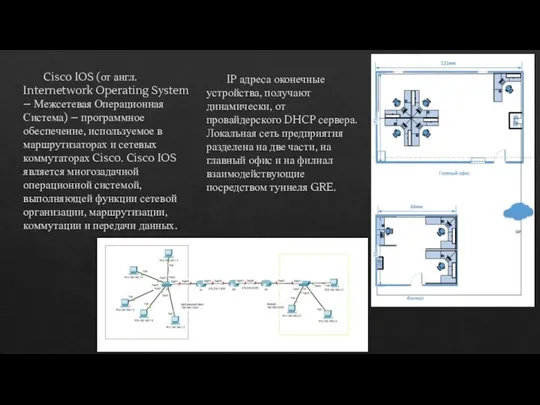

В основе концепции построения виртуальных сетей VPN лежит достаточно простая идея:

если в глобальной сети имеются два узла, которым нужно обменяться информацией, то между этими двумя узлами необходимо построить виртуальный защищенный туннель для обеспечения конфиденциальности и целостности информации, передаваемой через открытые сети; доступ к этому виртуальному туннелю должен быть чрезвычайно затруднен всем возможным активным и пассивным внешним наблюдателям.

Преимущества, получаемые компанией от создания таких виртуальных туннелей, заключаются прежде всего в значительной экономии финансовых средств, поскольку в этом случае компания может отказаться от построения или аренды дорогих выделенных каналов связи для создания собственных Интернет сетей и использовать для этого дешевые Интернет-каналы, надежность и скорость передачи которых в большинстве своем уже не уступает выделенным линиям. Очевидная экономическая эффективность от внедрения VPN-технологий стимулирует предприятия к активному их внедрению.

LINE TIMELINE request

LINE TIMELINE request Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника”

Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника” История клавиатуры

История клавиатуры Основные типы запросов

Основные типы запросов У нас в школе появился Интернет … Моя жизнь при подключение Интернета.

У нас в школе появился Интернет … Моя жизнь при подключение Интернета. Презентация "ОСНОВНЫЕ ПОНЯТИЯ ПРОГРАММЫ POWERPOINT" - скачать презентации по Информатике

Презентация "ОСНОВНЫЕ ПОНЯТИЯ ПРОГРАММЫ POWERPOINT" - скачать презентации по Информатике Архитектурные особенности ОС

Архитектурные особенности ОС Проект Имя героя на карте страны

Проект Имя героя на карте страны Создание медицинской документации с помощью текстового процессора Microsoft Word. Редактирование и форматирование текста

Создание медицинской документации с помощью текстового процессора Microsoft Word. Редактирование и форматирование текста Приложение Magic wand

Приложение Magic wand Презентация "Печатающие устройства" - скачать презентации по Информатике

Презентация "Печатающие устройства" - скачать презентации по Информатике Calculating the performance metrics of a computer system: speed, efficiency, energy costs, Amdahl's law,

Calculating the performance metrics of a computer system: speed, efficiency, energy costs, Amdahl's law, Siebel Party Business Components

Siebel Party Business Components CSV в Python

CSV в Python Презентация "Дискретные и непрерывные сигналы. Носители информации" - скачать презентации по Информатике

Презентация "Дискретные и непрерывные сигналы. Носители информации" - скачать презентации по Информатике Программирование на языке MATLAB. Работа с массивами данных

Программирование на языке MATLAB. Работа с массивами данных Технология обработки графической информации

Технология обработки графической информации Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория

Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория SFML. Основы

SFML. Основы Презентация на тему Микропроцессор

Презентация на тему Микропроцессор  Системы счисления

Системы счисления Мягкий декодер мажоритарно- декодируемого кода (273, 191, 18)

Мягкий декодер мажоритарно- декодируемого кода (273, 191, 18) Даня не смотри

Даня не смотри ИСТОРИЯ РАЗВИТИЯ КОМПЬЮТЕРОВ.

ИСТОРИЯ РАЗВИТИЯ КОМПЬЮТЕРОВ. Решение 9 и 10 задания ЕГЭ по информатике

Решение 9 и 10 задания ЕГЭ по информатике Записи. Язык программирования Delph

Записи. Язык программирования Delph Презентация "Профессия программист" - скачать презентации по Информатике

Презентация "Профессия программист" - скачать презентации по Информатике Итоговый проект “Проведение тестирования платформы https://bumbleby.ru”

Итоговый проект “Проведение тестирования платформы https://bumbleby.ru”