- Главная

- Информатика

- Інформаційні технології

Содержание

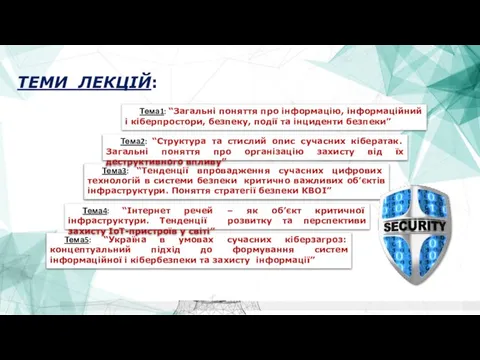

- 2. Тема3: “Тенденції впровадження сучасних цифрових технологій в системи безпеки критично важливих об’єктів інфраструктури. Поняття стратегії безпеки

- 3. Тема 1: “Загальні поняття про інформацію, інформаційний і кіберпростори, безпеку, події та інциденти безпеки” Доповідач: доктор

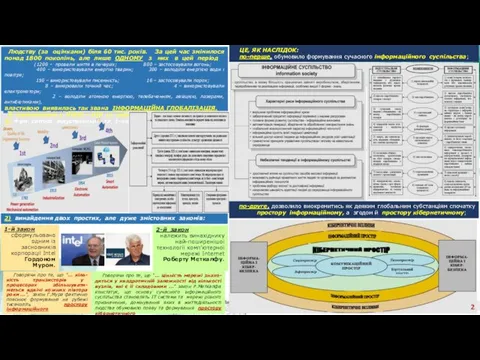

- 4. Людству (за оцінками) біля 60 тис. років. За цей час змінилося понад 1800 поколінь, але лише

- 5. на відміну від таких просторів, як наземний, морський, повітряний та космічний, ЗАЛИШИЛО ВІДКРИТИМИ Й ТАКИМИ, ЩО

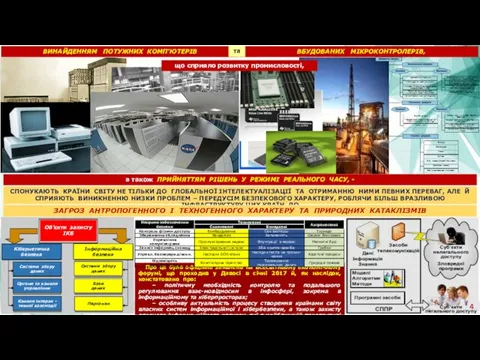

- 6. ВИНАЙДЕННЯМ ПОТУЖНИХ КОМП'ЮТЕРІВ ВБУДОВАНИХ МІКРОКОНТРОЛЕРІВ, Про це було офіційно заявлено на Всесвітньому економічному форумі, що проходив

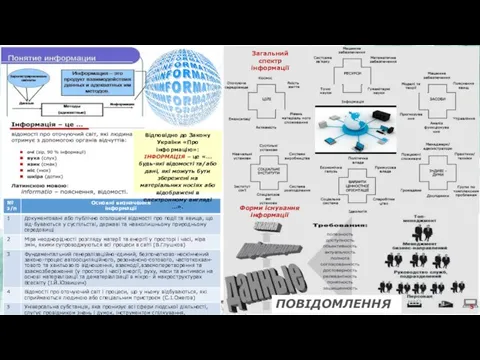

- 7. ПОВІДОМЛЕННЯ 5 Відповідно до Закону України «Про інформацію»: ІНФОРМАЦІЯ – це «… будь-які відомості та/або дані,

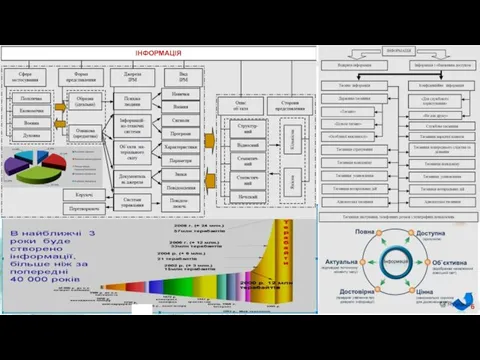

- 8. 6 ІНФОРМАЦІЯ

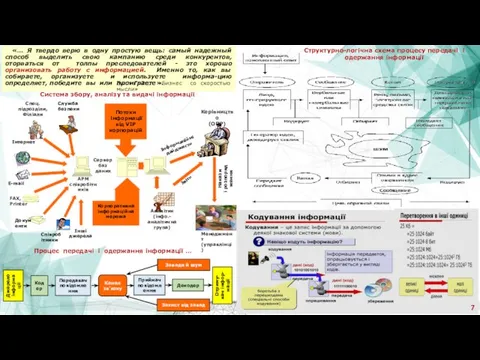

- 9. «… Я твердо верю в одну простую вещь: самый надежный способ выделить свою кампанию среди конкурентов,

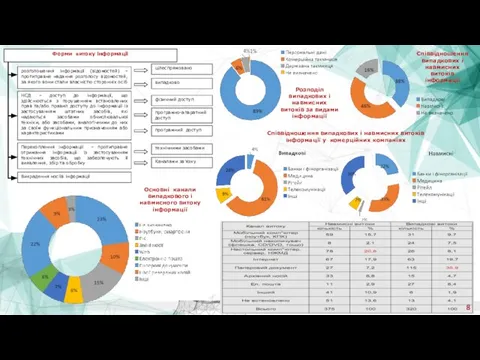

- 10. Співвідношення випадкових і навмисних витоків інформації Розподіл випадкових і навмисних витоків за видами інформації Співвідношення випадкових

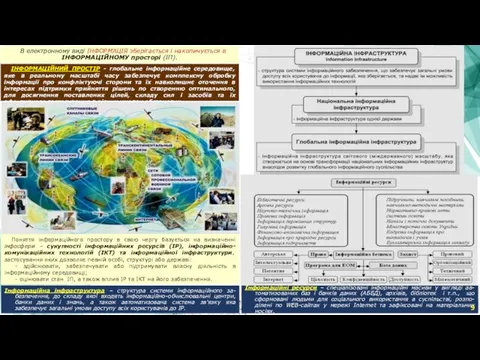

- 11. В електронному виді ІНФОРМАЦІЯ зберігається і накопичується в ІНФОРМАЦІЙНОМУ просторі (ІП). ІНФОРМАЦІЙНИЙ ПРОСТІР - глобальне інформаційне

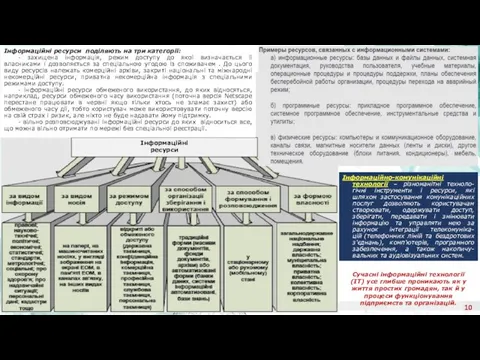

- 12. Інформаційні ресурси Інформаційні реcурси поділяють на три категорії: - захищена інформація, режим доступу до якої визначається

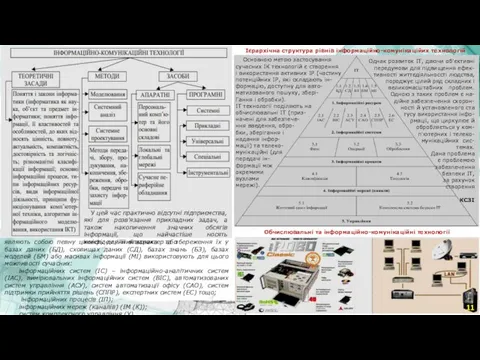

- 13. Ієрархічна структура рівнів інформаційно-комунікаційих технологій Основною метою застосування сучасних ІК технологій є створення і використання активних

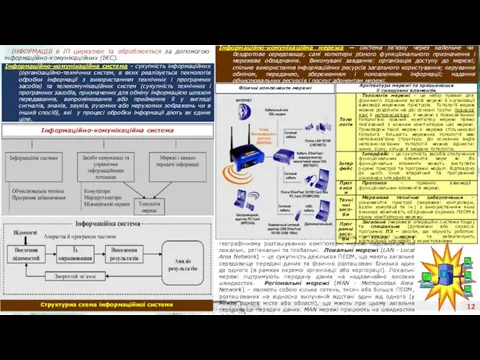

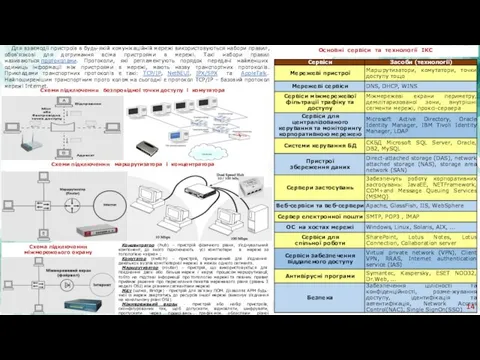

- 14. ІНФОРМАЦІЯ в ІП циркулює та оброблюється за допомогою інформаційно-комунікаційних (ІКС). Інформаційно-комунікаційна система - сукупність інформаційних (організаційно-технічних

- 15. Глобальні мережі (WAN - Wide Area Network) – це сукупність регіональних мереж, зв‘язаних комунікаційними каналами: телефонними

- 16. Схеми підключення безпровідної точки доступу і комутатора Схема підключення міжмережевого екрану Концентратор (hub) – пристрій фізичного

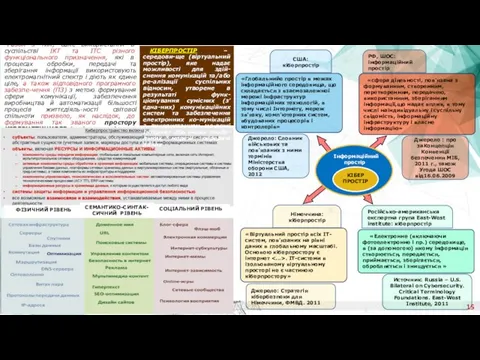

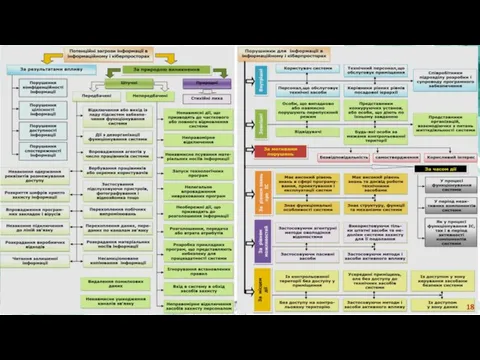

- 17. Разом з тим, саме використання в суспільстві ІКТ та ІТС різного функціонального призначення, які в процесах

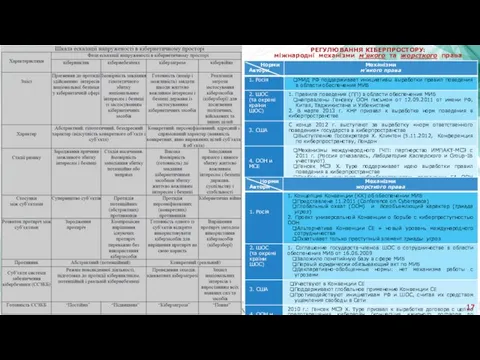

- 18. УРАЗЛИВІ СТОРОНИ КІБЕРПРОСТОРУ СПЕКТР ВЕДЕННЯ ОПЕРАЦІЙ У КІБЕРПРОСТОРІ ПОЛЯГАЄ У ВИРІШЕННІ ТАКИХ ПРИКЛАДНИХ ЗАВДАНЬ: виявлення –

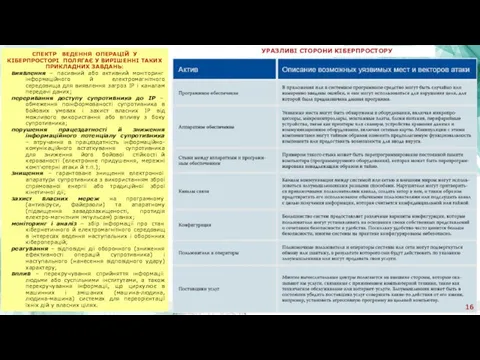

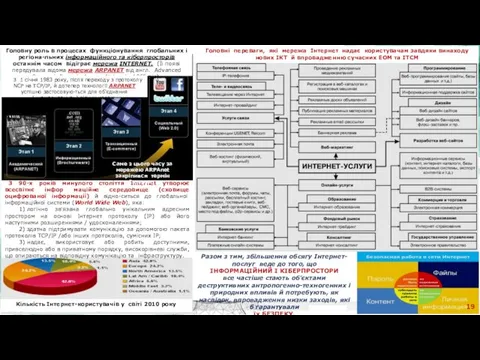

- 19. РЕГУЛЮВАННЯ КІБЕРПРОСТОРУ: міжнародні механізми м’якого та жорсткого права 17

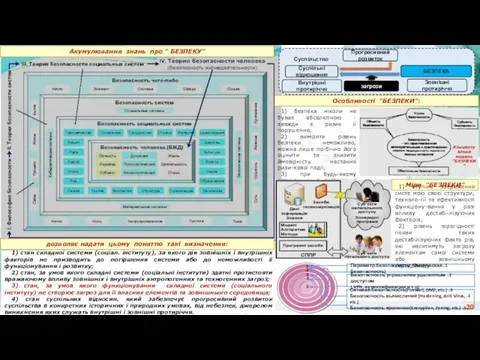

- 20. 18

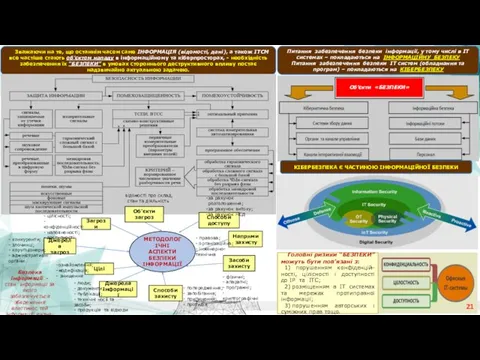

- 21. Кількість Інтернет-користувачів у світі 2010 року З 90-х років минулого століття Internet утворює всесвітнє інфор маційне

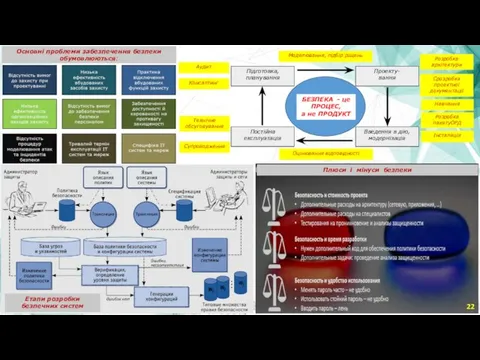

- 22. Акумулювання знань про “ БЕЗПЕКУ” 1) безпека ніколи не буває абсолютною - завжди є ризик її

- 23. Об’єкти «БЕЗПЕКИ» Зважаючи на те, що останнім часом саме ІНФОРМАЦІЯ (відомості, дані), а також ІТСМ все

- 24. Основні проблеми забезпечення безпеки обумовлюються: Плюси і мінуси безпеки 22 Етапи розробки безпечних систем

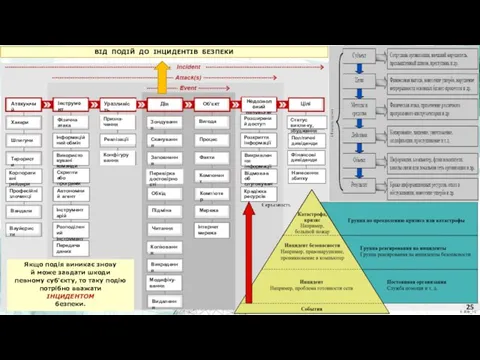

- 25. Зменшити ризики внутрішніх та/або зовнішніх атак в інформаційному і кіберсередовищах, використовуючи для цього досконало опрацьовані політики

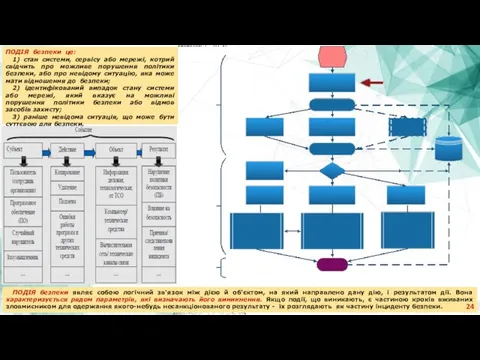

- 26. ПОДІЯ безпеки це: 1) стан системи, сервісу або мережі, котрий свідчить про можливе порушення політики безпеки,

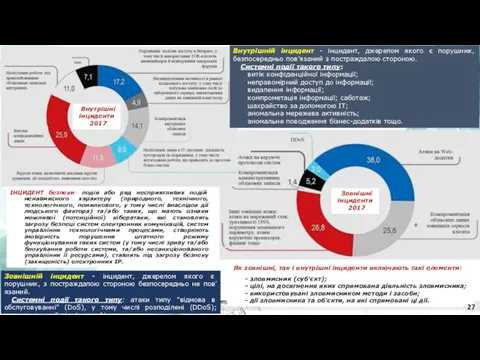

- 27. Атакуючий Інструмент Уразливість Об’єкт Недозволений результат Дія Цілі Хакери Шпигуни Терористи Корпоративні рейдери Професійні злочинці Вандали

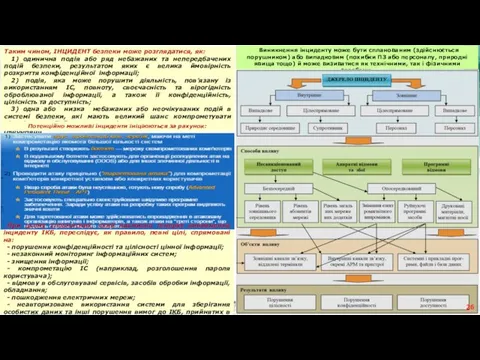

- 28. Таким чином, ІНЦИДЕНТ безпеки може розглядатися, як: 1) одинична подія або ряд небажаних та непередбачених подій

- 29. Зовнішній інцидент - інцидент, джерелом якого є порушник, з постраждалою стороною безпосередньо не пов’язаний. Системні події

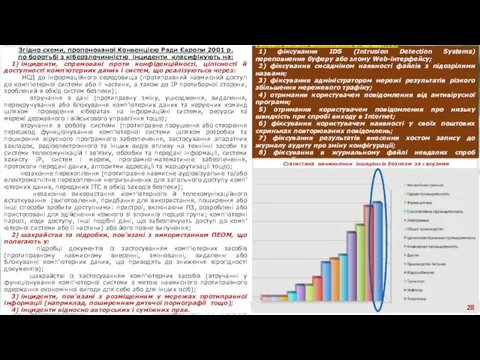

- 30. Згідно схеми, пропонованої Конвенцією Ради Європи 2001 р. по боротьбі з кіберзлочинністю інциденти класифікують на: 1)

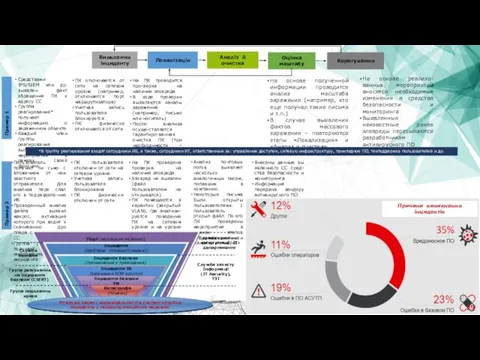

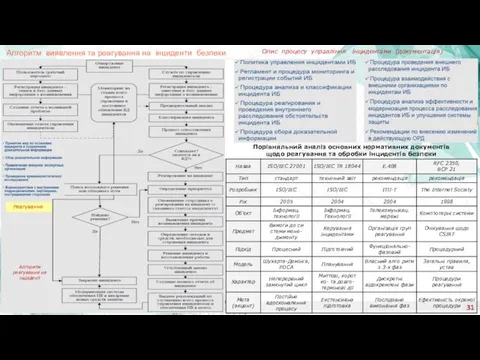

- 31. Виявлення інциденту Локалізація Аналіз й очистка Оцінка маштабу Корегування Пример 1 Средствами IPS/SIEM или др. выявлен

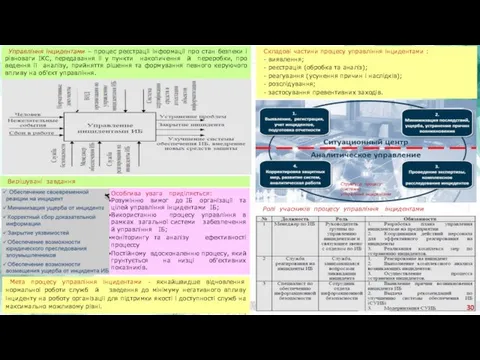

- 32. Управління інцидентами – процес реєстрації інформації про стан безпеки і рівноваги ІКС, передавання її у пункти

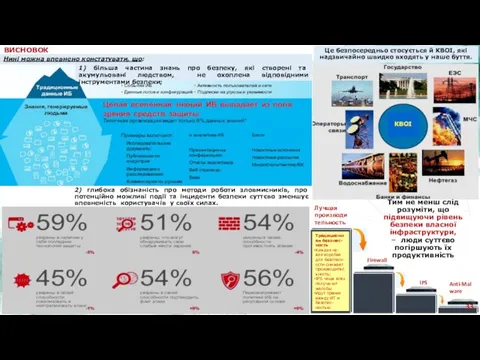

- 33. Алгоритм виявлення та реагування на інциденти безпеки Алгоритм реагування на інцидент Реагування Опис процесу управління інцидентами

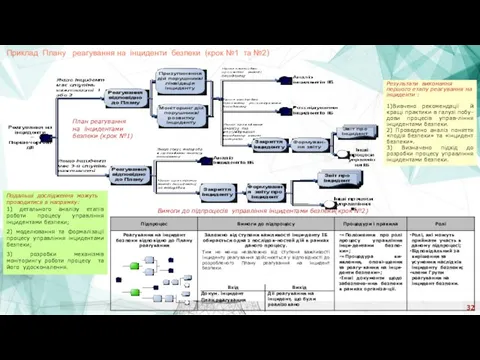

- 34. Приклад Плану реагування на інциденти безпеки (крок №1 та №2) Вимоги до підпроцесів управління інцидентами безпеки(крок

- 35. 2) глибока обізнаність про методи роботи зловмисників, про потенційно можливі події та інциденти безпеки суттєво зменшує

- 37. Скачать презентацию

Тема3: “Тенденції впровадження сучасних цифрових технологій в системи безпеки критично важливих

Тема3: “Тенденції впровадження сучасних цифрових технологій в системи безпеки критично важливих

Тема5: “Україна в умовах сучасних кіберзагроз: концептуальний підхід до формування систем інформаційної і кібербезпеки та захисту інформації”

Тема1: “Загальні поняття про інформацію, інформаційний і кіберпростори, безпеку, події та інциденти безпеки”

ТЕМИ ЛЕКЦІЙ:

Тема4: “Інтернет речей – як об’єкт критичної інфраструктури. Тенденції розвитку та перспективи захисту ІоТ-пристроїв у світі”

Тема2: “Структура та стислий опис сучасних кібератак. Загальні поняття про організацію захисту від їх деструктивного впливу”

Тема 1:

“Загальні поняття про інформацію, інформаційний і кіберпростори, безпеку, події

Тема 1:

“Загальні поняття про інформацію, інформаційний і кіберпростори, безпеку, події

Доповідач: доктор технічних наук,

професор В.Л. БУРЯЧОК

МІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

Київський університет імені Бориса Грінченка

1

Людству (за оцінками) біля 60 тис. років. За цей час змінилося

Людству (за оцінками) біля 60 тис. років. За цей час змінилося

(1200 – провели життя в печерах; 800 – застосовували вогонь;

400 – використовували енергію тварин; 300 – володіли енергією води і повітря;

150 – використовували писемність; 16 – застосовували порох;

8 – вимірювали точний час; 4 – використовували електромотори;

2 – володіли атомною енергією, телебаченням, авіацією, лазерами, антибіотиками),

властивою виявилась так звана ІНФОРМАЦІЙНА ГЛОБАЛІЗАЦІЯ.

Її виникненню у XVIII – XIX ст. сприяли:

1) 4-ри світові індустріальні та 1-на інформаційна революції;

2) винайдення двох простих, але дуже змістовних законів:

1-й закон

сформульовано одним із засновників корпорації Intel Гордоном Муром.

2-й закон

належить винахіднику най-поширенішої технології комп’ютерної мережі Internet Роберту Меткалфу.

Говорячи про те, що “… кіль-кість транзисторів у процесорах збільшувати-меться вдвічі кожних півтора роки …”, закон Г.Мура фактично пояснює формування на рубежі тисячоліть простору інформаційного

Говорячи про те, що “… цінність мережі знахо-диться у квадратичній залежності від кількості вузлів, які є її складовими …” закон Р.Меткалфа констатує, що основу сучасного інформаційного суспільства становлять ІТ системи та мережі різного призначення, домінування яких в життєдіяльності людства обумовило появу та формування простору кібернетичного

по-друге, дозволило виокремитись як деяким глобальним субстанціям спочатку простору інформаційному, а згодом й простору кібернетичному;

ЦЕ, ЯК НАСЛІДОК:

по-перше, обумовило формування сучасного інформаційного суспільства;

2

на відміну від таких просторів, як наземний, морський, повітряний та космічний,

на відміну від таких просторів, як наземний, морський, повітряний та космічний,

ЗАЛИШИЛО ВІДКРИТИМИ Й ТАКИМИ, ЩО ПОТРЕБУЮТЬ

СВОГО РОЗВ’ЯЗКУ.

2) ВІДІГРАЮТЬ суттєву роль в їх економічному і соціальному розвитку;

Такий стан справ пояснюється передусім безпрецедентним ВПЛИВОМ НА СУЧАСНЕ СУСПІЛЬСТВО,

ІНФОРМАЦІНИЙ та КІБЕРПРОСТОРИ

низки інформаційних та кібероперацій, які для переважної більшості держав земної кулі нині:

1) СТАЛИ невід'ємною частиною їх внутрішньої і зовнішньої політики;

3) СВІДЧАТЬ про їх вступ до якісно нової фази взаємовідносин – інформаційного та кіберпротиборства, -

й наряду з: ВИБУХОВИМ ЗРОСТАННЯМ ОБСЯГІВ ІНФОРМАЦІЇ,

до яких отримали доступ пересічні громадяни,

та ЇХ ПЕРЕХОДОМ В ХМАРУ,

по-третє, призвело до синтезу двох інформаційно-комунікаційних технологій – інформаційної (комп’ютерної ) та телекомунікаційної, -

- але, й разом з цим, питання щодо

МІЖДЕРЖАВНОГО ПАРИТЕТУ ТА ВЗАЄМОВІДНОСИН В ІНФОРМАЦІЙНОМУ І КІБЕРПРОСТОРАХ,

ЛОКАЛЬНИХ АБО ХМАРНИХ СХОВИЩАХ

Як результат, це призвело до виникнення та розширення екосистеми даних в кожній організації та до появи нових, здебільшого неструктурованих даних, які зберігаються нині в

керівників приймає рішення, ґрунтуючись на інформації, якій не довіряє або якої просто не має

1 із 3

Керівників приймає рішення, ґрунтуючись на інформації, якій не довіряє або якої просто не має

керівників говорить, що не має доступу до необхідної інформації

ІТ-директорів сприймають бізнес-аналітику як конкурентну перевагу

голів Ради Дирек-торів потребують прискореної оброб-ки інформації для прийняття зважених рішень

1 із 2

83%

60%

неструктурованих даних

3

ВИНАЙДЕННЯМ ПОТУЖНИХ КОМП'ЮТЕРІВ

ВБУДОВАНИХ МІКРОКОНТРОЛЕРІВ,

Про це було офіційно заявлено на Всесвітньому

ВИНАЙДЕННЯМ ПОТУЖНИХ КОМП'ЮТЕРІВ

ВБУДОВАНИХ МІКРОКОНТРОЛЕРІВ,

Про це було офіційно заявлено на Всесвітньому

– політичну необхідність контролю та подальшого регулювання взає-мовідносин в інфосфері, зокрема в інформаційному та кіберпросторах;

– особливу актуальність процесу створення країнами світу власних систем інформаційної і кібербезпеки, а також захисту власного інформа-ційного ресурсу, які в найближчій перспективі відіграватимуть, як результат, надзвичайно важливу роль у міжнародній геополітичній конкуренції.

що сприяло розвитку промисловості,

СПОНУКАЮТЬ КРАЇНИ СВІТУ НЕ ТІЛЬКИ ДО ГЛОБАЛЬНОЇ ІНТЕЛЕКТУАЛІЗАЦІЇ ТА ОТРИМАННЮ НИМИ ПЕВНИХ ПЕРЕВАГ, АЛЕ Й СПРИЯЮТЬ ВИНИКНЕННЮ НИЗКИ ПРОБЛЕМ – ПЕРЕДУСІМ БЕЗПЕКОВОГО ХАРАКТЕРУ, РОБЛЯЧИ БІЛЬШ ВРАЗЛИВОЮ ІНФРАСТРУКТУРУ ЦИХ КРАЇН ДО

Об’єкти захисту ІКБ

ЗАГРОЗ АНТРОПОГЕННОГО І ТЕХНОГЕННОГО ХАРАКТЕРУ ТА ПРИРОДНИХ КАТАКЛІЗМІВ

Кібернетична

безпека

Системи збору

даних

Органи та канали управління

Канали інтерак -тивної взаємодії

Інформаційна

безпека

Системи збору

даних

Бази

даних

Персонал

4

та

а також ПРИЙНЯТТЯМ РІШЕНЬ У РЕЖИМІ РЕАЛЬНОГО ЧАСУ, -

ПОВІДОМЛЕННЯ

5

Відповідно до Закону України «Про інформацію»: ІНФОРМАЦІЯ – це «… будь-які

ПОВІДОМЛЕННЯ

5

Відповідно до Закону України «Про інформацію»: ІНФОРМАЦІЯ – це «… будь-які

Загальний спектр інформації

Форми існування інформації

6

ІНФОРМАЦІЯ

6

ІНФОРМАЦІЯ

«… Я твердо верю в одну простую вещь: самый надежный способ

«… Я твердо верю в одну простую вещь: самый надежный способ

Билл Гейтс «Бизнес со скоростью мысли»

Система збору, аналізу та видачі інформації

Процес передачі і одержання інформації …

Завади й шум

Канал

зв’язку

Джерело інформації

Передавач повідомлення

Кодер

Декодер

Отриму-вач інфор-мації

Приймач повідомлення

Захист від завад

Структурно-логічна схема процесу передачі і одержання інформації

7

Співвідношення випадкових і навмисних витоків інформації

Розподіл випадкових і навмисних витоків за

Співвідношення випадкових і навмисних витоків інформації

Розподіл випадкових і навмисних витоків за

Співвідношення випадкових і навмисних витоків інформації у комерційних компаніях

Основні канали випадкового і навмисного витоку інформації

8

В електронному виді ІНФОРМАЦІЯ зберігається і накопичується в ІНФОРМАЦІЙНОМУ просторі (ІП).

ІНФОРМАЦІЙНИЙ

В електронному виді ІНФОРМАЦІЯ зберігається і накопичується в ІНФОРМАЦІЙНОМУ просторі (ІП).

ІНФОРМАЦІЙНИЙ

Поняття інформаційного простору в свою чергу базується на визначенні інфосфери – сукупності інформаційних ресурсів (ІР), інформаційно-комунікаційних технологій (ІКТ) та інформаційної інфраструктури, застосування яких дозволяє певній особі, структурі або державі:

- здійснювати, забезпечувати або підтримувати власну діяльність в інформаційному середовищі;

- оцінювати стан ІП, а також вплив ІР та ІКТ на його забезпечення.

Інформаційна інфраструктура – структура системи інформаційного за-безпечення, до складу якої входять інформаційно-обчислювальні центри, банки даних і знань, а також автоматизована система зв'язку яка забезпечує загальні умови доступу всіх користувачів до ІР.

Інформаційні ресурси – спеціалізовані інформаційні масиви у вигляді ав-томатизованих баз і банків даних (АББД), архівів, бібліотек і т.п., що сформовані людьми для соціального використання в суспільстві, розпо-ділені по WEB-сайтах у мережі Internet та зафіксовані на матеріальних носіях.

9

Інформаційні

ресурси

Інформаційні реcурси поділяють на три категорії:

- захищена інформація, режим доступу

Інформаційні

ресурси

Інформаційні реcурси поділяють на три категорії:

- захищена інформація, режим доступу

- інформаційні ресурси обмеженого використання, до яких відносяться, наприклад, ресурси обмеженого часу використання (поточна версія Netscape перестане працювати в червні якщо тільки хтось не зламає захист) або обмеженого часу дії, тобто користувач може використовувати поточну версію на свій страх і ризик, але ніхто не буде надавати йому підтримку.

- вільно розповсюджувані інформаційні ресурси до яких відноситься все, що можна вільно отримати по мережі без спеціальної реєстрації.

10

Інформаційно-комунікаційні технології – різноманітні техноло-гічні інструменти і ресурси, які шляхом застосування комунікаційних послуг дозволяють користувачам створювати, одержувати доступ, зберігати, передавати і змінювати інформацію та управляти нею за рахунок інтеграції телекомуніка-цій (телефонних ліній та бездротових з'єднань), комп'ютерів, програмного забезпечення, а також накопичу-вальних та аудіовізуальних систем.

Сучасні інформаційні технології (ІТ) усе глибше проникають як у життя простих громадян, так й у процеси функціонування підприємств та організацій.

Ієрархічна структура рівнів інформаційно-комунікаційих технологій

Основною метою застосування

сучасних ІК технологій є створення

і

Ієрархічна структура рівнів інформаційно-комунікаційих технологій

Основною метою застосування

сучасних ІК технологій є створення

і

формацію, доступну для авто-

матизованого пошуку, збері-

Гання і обробки).

ІТ технології поділяють на

обчислювальні ІТ (приз-

начені для забезпече-

ння введення, обро-

бки, зберігання і

надання інфор-

мації) та телеко-

мунікаційні (для

передачі ін-

формації між

окремими

вузлами

мережі).

Однак розвиток ІТ, даючи об'єктивні передумови для підвищення ефек-тивності життєдіяльноссті людства, породжує цілий ряд складних і великомасштабних проблем.

Одною з таких проблем є на-

дійне забезпечення схорон-

ності й установленого ста

тусу використання інфо-

рмації, що циркулює й

обробляється у ком-

п'ютерних і телеко-

мунікаційних сис-

темах.

Дана проблема

є проблемою

забезпечення

безпеки ІТ,

за рахунок

створення

КСЗІ

Обчислювальні та інформаційно-комунікаційні технології

11

являють собою певну цінність для її власника та збереження їх у базах даних (БД), сховищах даних (СД), базах знань (БЗ), базах моделей (БМ) або масивах інформації (МІ) використовують для цього можливості сучасних:

інформаційних систем (ІС) – інформаційно-аналітичних систем (ІАС), вимірювальних інформаційних систем (ВІС), автоматизованих систем управління (АСУ), систем автоматизації офісу (САО), систем підтримки прийняття рішень (СППР), експертних систем (ЕС) тощо;

інформаційних процесів (ІП);

інформаційних мереж (каналів) (ІМ (К));

систем комплексного управління (У).

У цей час практично відсутні підприємства, які для розв’язання прикладних задач, а також накопичення значних обсягів інформації, що найчастіше носять конфіденційний характер або

ІНФОРМАЦІЯ в ІП циркулює та оброблюється за допомогою інформаційно-комунікаційних (ІКС).

Інформаційно-комунікаційна система

ІНФОРМАЦІЯ в ІП циркулює та оброблюється за допомогою інформаційно-комунікаційних (ІКС).

Інформаційно-комунікаційна система

Інформаційно-комунікаційна система

Структурна схема інформаційної системи

Інформаційно-комунікаційна мережа — система зв'язку через кабельне чи бездротове середовище, самі копютери різного функціонального призначення і мережеве обладнання. Виконувані завдання: організація доступу до мережі; спільне використання інформаційних ресурсів загального користування; керування обміном, передачею, збереженням і поновленням інформації; надання обчислювальних ресурсів і послуг абонентам мережі.

По числу підключених до мережі вузлів, а також їхньому географічному розташуванню комп’ютерні мережі поділяються на локальні, регіональні та глобальні. Локальні мережі (LAN - Local Area Network) – це сукупність декількох ПЕОМ, що мають загальне середовище передачі даних та фізично розташовані близько один до одного (в рамках окремої організації або корпорації). Локальні мережі підтримують передачу даних на надзвичайно високих швидкостях. Регіональні мережі (MAN - Metropolitan Area Network) – являють собою кілька сотень, тисяч або більше ПЕОМ, розташованих на відносно вилученій відстані один від одного (у межах одного міста або області), що мають при цьому загальне середовище передачі даних. MAN мережі працюють на швидкостях від середніх до високих.

Фізичні компоненти мережі

12

Глобальні мережі (WAN - Wide Area Network) – це сукупність регіональних

Глобальні мережі (WAN - Wide Area Network) – це сукупність регіональних

Мережева модель OSI - абстрактна мережева модель для комунікацій і розробки мережевих протоколів. Будь-який протокол моделі OSI повинен взаємодіяти або з протоколами свого рівня, або з протоколами на одиницю вище або нижче за свій рівень. Будь-який протокол моделі OSI може виконувати лише функції свого рівня і не може виконувати функцій іншого рівня, що не виконується в протоколах альтернативних моделей.

Як передаються дані

13

Схеми підключення безпровідної точки доступу і комутатора

Схема підключення

міжмережевого екрану

Концентратор (hub)

Схеми підключення безпровідної точки доступу і комутатора

Схема підключення

міжмережевого екрану

Концентратор (hub)

Комутатор (switch) – пристрій, призначений для з'єднання декількох вузлів комп'ютерної мережі в межах одного сегмента.

Маршрутизатор (router) – пристрій, що використовується для поєднання двох або більше мереж і керує процесом маршрутизації, тобто на підставі інформації про топологію мережі та певних правил приймає рішення про пересилання пакетів мережевого рівня (рівень 3 моделі OSI) між різними сегментами мережі

Міст (шлюз, Bridge) - пристрій для зв'язку ЛОМ. Дозволяє АРМ будь-якої із мереж звертатись до ресурсів іншої мережі (виконує з'єднання на канальному рівні OSI).

Міжмережевий екран - пристрій або набір пристроїв, сконфігурованих так, щоб допускати, відмовляти, шифрувати, пропускати через проксі весь трафік між областями різної безпеки згідно з набором правил та інших критеріїв.

Для взаємодії пристроїв в будь-якій комунікаційній мережі використовуються набори правил, обов'язкові для дотримання всіма пристроями в мережі. Такі набори правил називаються протоколами. Протоколи, які регламентують порядок передачі найменших одиниць інформації між пристроями в мережі, мають назву транспортних протоколів. Прикладами транспортних протоколів є такі: TCP/IP, NetBEUI, IPX/SPX та AppleTalk. Найпоширенішим транспортним прото колом на сьогодні є протокол TCP/IP – базовий протокол мережі Internet.

Схеми підключення маршрутизатора і концентратора

Основні сервіси та технології ІКС

14

Разом з тим, саме використання в суспільстві ІКТ та ІТС різного

Разом з тим, саме використання в суспільстві ІКТ та ІТС різного

КІБЕРПРОСТІР – середови-ще (віртуальний простір), яке надає можливості для здій-снення комунікацій та/або ре-алізації суспільних відносин, утворене в результаті функ-ціонування сумісних (з’єдна-них) комунікаційних систем та забезпечення електронних ко-мунікацій з використанням ме-режі Інтернет або інших глоба-льних мереж передачі даних

Джерело : про заКонцепція Конвенції безпечення МІБ, 2011 г., також Угода ШОС від16.06.2009

Источник: Russia – U.S. Bilateral on Cybersecurity. Critical Terminology Foundations. East-West Institute, 2011

15

УРАЗЛИВІ СТОРОНИ КІБЕРПРОСТОРУ

СПЕКТР ВЕДЕННЯ ОПЕРАЦІЙ У КІБЕРПРОСТОРІ ПОЛЯГАЄ У ВИРІШЕННІ ТАКИХ

УРАЗЛИВІ СТОРОНИ КІБЕРПРОСТОРУ

СПЕКТР ВЕДЕННЯ ОПЕРАЦІЙ У КІБЕРПРОСТОРІ ПОЛЯГАЄ У ВИРІШЕННІ ТАКИХ

виявлення – пасивний або активний моніторинг інформаційного й електромагнітного середовища для виявлення загроз ІР і каналам передачі даних;

переривання доступу супротивника до ІР – обмеження поінформованості супротивника в бойових умовах і захист власних ІР від можливого використання або впливу з боку супротивника;

порушення працездатності й зниження інформаційного потенціалу супротивника – втручання в працездатність інформаційно-комунікаційного встаткування супротивника для зниження його бойової стійкості й керованості (електронне придушення, мережні комп'ютерні атаки й т.п.);

знищення – гарантоване знищення електронної апаратури супротивника з використанням зброї спрямованої енергії або традиційної зброї кінетичної дії;

захист власних мереж на програмному (антивіруси, файєрволи) та апаратному (підвищення завадозахищеності, протидія електро-магнітним імпульсам) рівнях;

моніторинг і аналіз – збір інформації про стан кібернетичного й електромагнітного середовищ в інтересах ведення наступальних і оборонних кібероперацій;

реагування – відповідні дії оборонного (зниження ефективності операцій супротивника) і наступального (нанесення відповідного удару) характеру;

вплив – перекручування сприйняття інформації людьми або суспільними інститутами, а також перекручування інформації, що циркулює в машинних і змішаних (машина-людина, людина-машина) системах для переорієнтації їхніх дій у власних цілях.

16

РЕГУЛЮВАННЯ КІБЕРПРОСТОРУ:

міжнародні механізми м’якого та жорсткого права

17

РЕГУЛЮВАННЯ КІБЕРПРОСТОРУ:

міжнародні механізми м’якого та жорсткого права

17

18

18

Кількість Інтернет-користувачів у світі 2010 року

З 90-х років минулого століття

Кількість Інтернет-користувачів у світі 2010 року

З 90-х років минулого століття

1) логічно зв'язана глобально унікальним адресним простором на основі Інтернет протоколу (IP) або його наступними розширеннями / удосконаленнями;

2) здатна підтримувати комунікацію за допомогою пакета протоколів TCP/IP /або інших протоколів, сумісних IP;

3) надає, використовує або робить доступними, привселюдно або в приватному порядку, високорівневі служби, що опираються на відповідну комунікацію та інфраструктуру.

Саме з цього часу за мережею ARPAnet закріпився термін «Інтернет».

Головну роль в процесах функціонування глобальних і регіона-льних інформаційного та кіберпросторів останнім часом відіграє мережа INTERNET. (Її появі передувала відома мережа ARPANET від англ. Advanced Research Projects Agency Network, 1969 рік).

З 1 січня 1983 року, після переходу з протоколу NCP на TCP/IP, й дотепер технології ARPANET успішно застосовую-ться для об'єднання («нашарування») різних мереж.

Разом з тим, збільшення обсягу Інтернет-послуг веде до того, що

ІНФОРМАЦІЙНИЙ І КІБЕРПРОСТОРИ

все частіше стають об’єктами деструктивних антропогенно-техногенних і природних впливів й потребують, як наслідок, впровадження низки заходів, які б гарантували

їх БЕЗПЕКУ.

19

Головні переваги, які мережа Інтернет надає користувачам завдяки винаходу нових ІКТ й впровадженню сучасних ЕОМ та ІТСМ

Акумулювання знань про “ БЕЗПЕКУ”

1) безпека ніколи не буває абсолютною -

Акумулювання знань про “ БЕЗПЕКУ”

1) безпека ніколи не буває абсолютною -

2) виміряти рівень безпеки неможливо, можна лише по-бічно його оцінити та знизити ймовірність настання ризи-кової події;

3) при будь-якому втручан- ні в систему, в першу чергу страждає її безпека.

1) стан складної системи (соціал. інституту), за якого дія зовнішніх і внутрішніх факторів не призводить до погіршення системи або до неможливості її функціонування і розвитку;

2) стан, за умов якого складні системи (соціальні інститути) здатні протистояти вражаючому впливу зовнішніх і внутрішніх антропогенних та техногенних загроз;

3) стан, за умов якого функціонування складної системи (соціального інституту) не створює загроз для її власних елементів та зовнішнього середовища;

4) стан суспільних відносин, який забезпечує прогресивний розвиток суспільства в конкретних історичних і природних умовах, від небезпек, джерелом виникнення яких служать внутрішні і зовнішні протиріччя.

Особливості “БЕЗПЕКИ”:

дозволяє надати цьому поняттю такі визначення:

Міри “БЕЗПЕКИ”

1) ступінь збереження систе мою своєї структури, техноло-гії та ефективності функціону-вання у разі впливу дестабі-лізуючих факторів;

2) рівень вірогідності появи таких дестабілізуючих факто рів, які являтимуть загрозу елементам самої системи або зовнішньому середовищу

Концептуальна модель “БЕЗПЕКИ”

20

Об’єкти «БЕЗПЕКИ»

Зважаючи на те, що останнім часом саме ІНФОРМАЦІЯ (відомості, дані),

Зважаючи на те, що останнім часом саме ІНФОРМАЦІЯ (відомості, дані),

Безпека інформації - стан інформації за якого забезпечується збереження властивос тей інформації, визна- чених політикою безпеки

Головні ризики “БЕЗПЕКИ” можуть бути пов’язані з:

1) порушенням конфіденцій-ності, цілісності і доступності до ІР та ІТС;

2) розміщенням в ІТ системах та мережах протиправної інформації;

3) порушенням авторських і суміжних прав тощо.

КІБЕРБЕЗПЕКА Є ЧАСТИНОЮ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

Питання забезпечення безпеки інформації, у тому числі в ІТ системах – покладаються на ІНФОРМАЦІЙНУ БЕЗПЕКУ

Питання забезпечення безпеки ІТ систем (обладнання та програм) – покладаються на КІБЕРБЕЗПЕКУ

21

Основні проблеми забезпечення безпеки обумовлюються:

Плюси і мінуси безпеки

22

Етапи розробки безпечних

Основні проблеми забезпечення безпеки обумовлюються:

Плюси і мінуси безпеки

22

Етапи розробки безпечних

Зменшити ризики внутрішніх та/або зовнішніх атак в інформаційному і кіберсередовищах, використовуючи

Зменшити ризики внутрішніх та/або зовнішніх атак в інформаційному і кіберсередовищах, використовуючи

Незаконне перехоплення

Викривлення інформації

Викривлення системи

23

Це, як наслідок, становить загрозу діяльності особи, суспільства та держави в цілому й може під впливом низки ПОДІЙ та/або ІНЦИДЕНТІВ безпеки привести до:

блокування роботи або руйнуван-ня стратегічно важливих для еконо-міки та безпеки держави підпри-ємств і систем життєзабезпечення, а також об’єктів підвищеної небезпеки;

блокування роботи державних органів та органів місцевого самоврядування;

виникнення надзвичайних ситуа-цій або масових заворушень;

блокування діяльності військових формувань, органів військового управління, ЗС в цілому, або втручання в автоматизовані системи керування зброєю;

порушення безпечного функціо- нування банківської та/або фінан- сової системи держави тощо.

ПОДІЯ безпеки це:

1) стан системи, сервісу або мережі, котрий свідчить про

ПОДІЯ безпеки це:

1) стан системи, сервісу або мережі, котрий свідчить про

2) ідентифікований випадок стану системи або мережі, який вказує на можливі порушення політики безпеки або відмов засобів захисту;

3) раніше невідома ситуація, що може бути суттєвою для безпеки.

ПОДІЯ безпеки являє собою логічний зв'язок між дією й об'єктом, на який направлено дану дію, і результатом дії. Вона характеризується рядом параметрів, які визначають його виникнення. Якщо події, що виникають, є частиною кроків вживаних зловмисником для одержання якого-небудь несанкціонованого результату - їх розглядають як частину інциденту безпеки.

24

Атакуючий

Інструмент

Уразливість

Об’єкт

Недозволений результат

Дія

Цілі

Хакери

Шпигуни

Терористи

Корпоративні рейдери

Професійні злочинці

Вандали

Вауйєристи

Фізична атака

Інформаційний обмін

Використовувані команди

Скрипти або програми

Автономний

Атакуючий

Інструмент

Уразливість

Об’єкт

Недозволений результат

Дія

Цілі

Хакери

Шпигуни

Терористи

Корпоративні рейдери

Професійні злочинці

Вандали

Вауйєристи

Фізична атака

Інформаційний обмін

Використовувані команди

Скрипти або програми

Автономний

Інструментарій

Розподілений інструмент

Передача даних

Призна-чення

Реалізації

Конфігурування

Зондування

Сканування

Заповнення

Перевірка достовірності

Обхід

Підміна

Читання

Копіювання

Викрадення

Модифіку-вання

Видалення

Вигода

Процес

Факти

Компонент

Комп'ютер

Мережа

Інтернет мережа

Розширений доступ

Розкриття інформації

Викривлення інформації

Відмова в об слуговуванні

Крадіжка ресурсів

Статус викли-ку, збудження

Політичні дивіденди

Фінансові дивіденди

Нанесення

збитку

ВІД ПОДІЙ ДО ІНЦИДЕНТІВ БЕЗПЕКИ

25

Якщо подія виникає знову

й може завдати шкоди

певному суб'єкту, то таку подію потрібно вважати

ІНЦИДЕНТОМ

безпеки.

Таким чином, ІНЦИДЕНТ безпеки може розглядатися, як:

1) одинична подія або ряд

Таким чином, ІНЦИДЕНТ безпеки може розглядатися, як:

1) одинична подія або ряд

2) подія, яка може порушити діяльність, пов’язану із використанням ІС, повноту, своєчасність та вірогідність оброблюваної інформації, а також її конфіденційність, цілісність та доступність;

3) одна або низка небажаних або неочікуваних подій в системі безпеки, які мають великий шанс компрометувати ділові операції й поставити під загрозу, наприклад, захист інформації

Потенційно можливі інциденти ініціюються за рахунок:

При цьому зловмисник, який навмисно генерує виникнення інциденту ІКБ, переслідує, як правило, певні цілі, спрямовані на:

- порушення конфіденційності та цілісності цінної інформації;

- незаконний моніторинг інформаційних систем;

- знищення інформації;

- компрометацію ІС (наприклад, розголошення пароля користувача);

- відмову в обслуговувані сервісів, засобів обробки інформації, обладнання;

- пошкодження електричних мереж;

- неавторизоване використання системи для зберігання особистих даних та інші порушення вимог до ІКБ, прийнятих в компанії.

Виникнення інциденту може бути спланованим (здійснюється порушником) або випадковим (похибки ПЗ або персоналу, природні явища тощо) й може визиватися як технічними, так і фізичними засобами.

26

Зовнішній інцидент - інцидент, джерелом якого є порушник, з постраждалою стороною

Зовнішній інцидент - інцидент, джерелом якого є порушник, з постраждалою стороною

Системні події такого типу: атаки типу “відмова в обслуговуванні” (DoS), у тому числі розподілені (DDoS); перехоплення й підміна трафіку тощо.

ІНЦИДЕНТ безпеки- подія або ряд несприятливих подій ненавмисного характеру (природного, технічного, технологічного, помилкового, у тому числі внаслідок дії людського фактора) та/або таких, що мають ознаки можливої (потенційної) кібератаки, які становлять загрозу безпеці систем електронних комунікацій, систем управління технологічними процесами, створюють імовірність порушення штатного режиму функціонування таких систем (у тому числі зриву та/або блокування роботи системи, та/або несанкціонованого управління її ресурсами), ставлять під загрозу безпеку (захищеність) електронних ІР.

Внутрішній інцидент - інцидент, джерелом якого є порушник, безпосередньо пов’язаний з постраждалою стороною.

Системні події такого типу:

витік конфіденційної інформації;

неправомірний доступ до інформації;

видалення інформації;

компрометація інформації; саботаж;

шахрайство за допомогою ІТ;

аномальна мережева активність;

аномальне поводження бізнес-додатків тощо.

Як зовнішні, так і внутрішні інциденти включають такі елементи:

- зловмисник (суб'єкт);

- цілі, на досягнення яких спрямована діяльність зловмисника;

- використовувані зловмисником методи і засоби;

- дії зловмисника та об'єкти, на які спрямовані ці дії.

Зовнішні інциденти

2017

Внутрішні інциденти

2017

27

Згідно схеми, пропонованої Конвенцією Ради Європи 2001 р.

по боротьбі з

Згідно схеми, пропонованої Конвенцією Ради Європи 2001 р.

по боротьбі з

1) інциденти, спрямовані проти конфіденційності, цілісності й доступності комп’ютерних даних і систем, що реалізуються через:

НСД до інформаційного середовища (протиправний навмисний доступ до комп’ютерної системи або її частини, а також до ІР протиборчої сторони, зроблений в обхід систем безпеки);

втручання в дані (протиправну зміну, ушкодження, видалення, перекручування або блокування комп’ютерних даних та керуючих команд шляхом проведення кібератак на інформаційні системи, ресурси та мережі державного і військового управління тощо);

втручання в роботу системи (протиправне порушення або створення перешкод функціонуванню комп’ютерної системи шляхом розробки та поширення вірусного програмного забезпечення, застосування апаратних закладок, радіоелектронного та інших видів впливу на технічні засоби та системи телекомунікацій і зв’язку, обробки та передачі інформації, системи захисту ІР, систем і мереж, програмно-математичне забезпечення, протоколи передачі даних, алгоритми адресації та маршрутизації тощо);

незаконне перехоплення (протиправне навмисне аудіовізуальне та/або електромагнітне перехоплення непризначених для загального доступу комп’ютерних даних, переданих ІТС в обхід заходів безпеки);

незаконне використання комп’ютерного й телекомунікаційного встаткування (виготовлення, придбання для використання, поширення або інші способи зробити доступними: пристрої, включаючи ПЗ, розроблені або пристосовані для здійснення кожного зі злочинів першої групи; комп’ютерні паролі, коди доступу, інші подібні дані, що забезпечують доступ до комп’ютерної системи або її частини) або його повне вилучення;

2) шахрайства та підробки, пов’язані з використанням ПЕОМ, що полягають у:

підробці документів із застосуванням комп’ютерних засобів (протиправному навмисному внесенні, змінюванні, видаленні або блокуванні комп’ютерних даних, що приводять до зниження вірогідності документів);

шахрайстві із застосуванням комп’ютерних засобів (втручанні у функціонування комп’ютерної системи з метою навмисного протиправного одержання економічної вигоди для себе або для інших осіб);

3) інциденти, пов’язані з розміщенням у мережах протиправної інформації (наприклад, поширенням дитячої порнографії тощо);

4) інциденти відносно авторських і суміжних прав.

Головні ознаки виникнення ІНЦИДЕНТУ:

1) фіксування IDS (Intrusion Detection Systems) переповнення буферу або злому Web-інтерфейсу;

2) фіксування сисадміном наявності файлів з підозрілими назвами;

3) фіксування адміністратором мережі результатів різкого збільшення мережевого трафіку;

4) отримання користувачем повідомлення від антивірусної програми;

5) отримання користувачем повідомлення про низьку швидкість при спробі виходу в Internet;

6) фіксування користувачем наявності у своїх поштових скриньках повторюваних повідомлень;

7) фіксування результатів внесення хостом запису до журналу аудиту про зміну конфігурації;

8) фіксування в журнальному файлі невдалих спроб авторизації ….

Статистика виникнення інцидентів безпеки за галузями

28

Виявлення інциденту

Локалізація

Аналіз й очистка

Оцінка маштабу

Корегування

Пример 1

Средствами IPS/SIEM или др. выявлен факт

Виявлення інциденту

Локалізація

Аналіз й очистка

Оцінка маштабу

Корегування

Пример 1

Средствами IPS/SIEM или др. выявлен факт

Группа реагирования* получает информацию о зараженном объекте

Каждый член группы реагирования выпол-няет мероприятия в рамках своей функции

ПК отключается от сети на сетевом уровне (например, отключается порт маршрутизатора)

Учетная запись пользователя блокируется

ПК физически отключается от сети

На ПК проводится про-верка на наличие зловреда

В ходе проверки выявляются каналы заражения (например, письмо или носитель)

После анализа осуще-ствляется гарантиро-ванная очистка ПК (при необходимости – переустановка ОС)

На основе полученной информации проводится анализ масштаба заражения (например, кто еще получал такие письма и т.п.)

В случае выявления фактов массового заражения – повторяются этапы «Локализация» и «Анализ и очистка»

На основе реализо-ванных мероприятий вносятся необходимые изменения в средства безопасности и мониторинга

Выявленные неизвестные ранее зловреды пересылаются разработчикам антивирусного ПО

Пример 2

Пользователь получил пи сьмо с вложением от неи звестного отправителя. Для анализа пере слал его в подразделе-ние ИБ

Проведенный анализ файла выявил макрос, активация которого при водит к скачиванию дро ппера с неизвестного СС

Группа реагироваия получает информацию об инциденте

ПК пользователя отключен от сети на сетевом уровне

Учетная запись пользователя блокирована

ПК физически отключен от сети

На ПК проведена проверка на наличие зловреда.

Зловред не выявлен (файл пользователем не открывался)

ПК помещается в карантин (закрытый VLAN), где анализи-руется поведение ПК на сетевом уровне и на уровне ОС/приложений

Анализ почтовых логов выявляет несколько аналогичных писем, попавших в компанию.

Некоторые письма были открыты пользователями. 1 пользователь открыл файл. По его ПК проведены мероприятия в рамках этапов «Локализация» и «Анализ и очистка»

*В группу реагирования входят сотрудники ИБ, а также, сотрудники ИТ, ответственные за: управление доступом, сетевую инфраструктуру, прикладное ПО, техподдержка пользователей и др.

Внесены данные вы явленного СС сред-ства безопасности и мониторинга

Информация передана вендору антивирусного ПО

29

Причини виникнення інцидентів

29

Управління інцидентами – процес реєстрації інформації про стан безпеки і рівноваги

Управління інцидентами – процес реєстрації інформації про стан безпеки і рівноваги

Вирішувані завдання

Особлива увага приділяється:

Розумінню вимог до ІБ організації та цілей управління інцидентами ІБ;

Використанню процесу управління в рамках загальної системи забезпечення й управління ІБ;

моніторингу та аналізу ефективності процессу

Постійному вдосконаленню процесу, який грунтується на низці об’єктивних показників.

Складові частини процесу управління інцидентами :

- виявлення;

- реєстрація (обробка та аналіз);

- реагування (усунення причин і наслідків);

- розслідування;

- застосування превентивних заходів.

Ролі учасників процесу управління інцидентами

Мета процесу управління інцидентами - якнайшвидше відновлення нормальної роботи служб й зведення до мінімуму негативного впливу інциденту на роботу організації для підтримки якості і доступності служб на максимально можливому рівні.

Структура процесу (системи)

управління інцидентами

30

Алгоритм виявлення та реагування на інциденти безпеки

Алгоритм

реагування на інцидент

Реагування

Опис процесу

Алгоритм виявлення та реагування на інциденти безпеки

Алгоритм

реагування на інцидент

Реагування

Опис процесу

Порівняльний аналіз основних нормативних документів

щодо реагування та обробки інцидентів безпеки

31

Приклад Плану реагування на інциденти безпеки (крок №1 та №2)

Вимоги до

Приклад Плану реагування на інциденти безпеки (крок №1 та №2)

Вимоги до

План реагування на інцидентами безпеки (крок №1)

Результати виконання першого етапу реагування на інциденти :

1)Вивчено рекомендації й кращі практики в галузі побу-дови процесів управ-ління інцидентами безпеки.

2) Проведено аналіз поняття «подія безпеки» та «інцидент безпеки».

3) Визначено підхід до розробки процесу управління інцидентами безпеки.

Подальші дослідження можуть проводитися в напрямку:

1) детального аналізу етапів роботи процесу управління інцидентами безпеки;

2) моделювання та формалізації процесу управління інцидентами безпеки;

3) розробки механізмів моніторингу роботи процесу та його удосконалення.

32

2) глибока обізнаність про методи роботи зловмисників, про потенційно можливі події

2) глибока обізнаність про методи роботи зловмисників, про потенційно можливі події

Firewall

Anti-Malware

IPS

Традиционная безопас-ность

Каждая но-вая коробка для безопасн-ости снижает производительность;

IPS чаще всех получа-ют жалобы

Идут трения между ИТ и безопас-ностью

ВИСНОВОК

Нині можна впевнено констатувати, що:

1) більша частина знань про безпеку, які створені та акумульовані людством, не охоплена відповідними інструментами безпеки;

КВОІ

33

Лучшая

производительность

Тим не менш слід розуміти, що підвищуючи рівень безпеки власної інфраструктури,

– люди суттєво погіршують їх продуктивність

Це безпосередньо стосується й КВОІ, які надзвичайно швидко входять у наше буття.

Дидактическая игра 3 класс "Действия с информацией"

Дидактическая игра 3 класс "Действия с информацией" Брейн-ринг. Команда «Молодежь», 7 класс

Брейн-ринг. Команда «Молодежь», 7 класс Разработка прикладного программного обеспечения деятельности судоходной компании Балтика

Разработка прикладного программного обеспечения деятельности судоходной компании Балтика Инструкция по получению результатов экзаменов. Электронная услуга

Инструкция по получению результатов экзаменов. Электронная услуга ОАО «Институт «ЭНЕРГОСЕТЬПРОЕКТ» Направление информационно-технологических и управляющих систем

ОАО «Институт «ЭНЕРГОСЕТЬПРОЕКТ» Направление информационно-технологических и управляющих систем Say “NO” to social networks

Say “NO” to social networks AP6003 IP Reader Interface

AP6003 IP Reader Interface Алгоритмы с ветвлением. Создание и исполнение алгоритмов с ветвлением в определенной среде программирования

Алгоритмы с ветвлением. Создание и исполнение алгоритмов с ветвлением в определенной среде программирования Объект и его свойства

Объект и его свойства  Движение вашего портфолио. Умный способ отслеживать ваше альтфолио

Движение вашего портфолио. Умный способ отслеживать ваше альтфолио Повторительно-обобщающий урок по теме: «Великая Отечественная война Советского Союза» ( 9 класс ) урок проведен учителем истори

Повторительно-обобщающий урок по теме: «Великая Отечественная война Советского Союза» ( 9 класс ) урок проведен учителем истори Физическая реализация базы данных

Физическая реализация базы данных История развития ЭВМ

История развития ЭВМ Медиадокументы

Медиадокументы Двоичная система счисления

Двоичная система счисления MS Project 2007. Краткое введение в инструментарий

MS Project 2007. Краткое введение в инструментарий Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Раздел Компас-3d

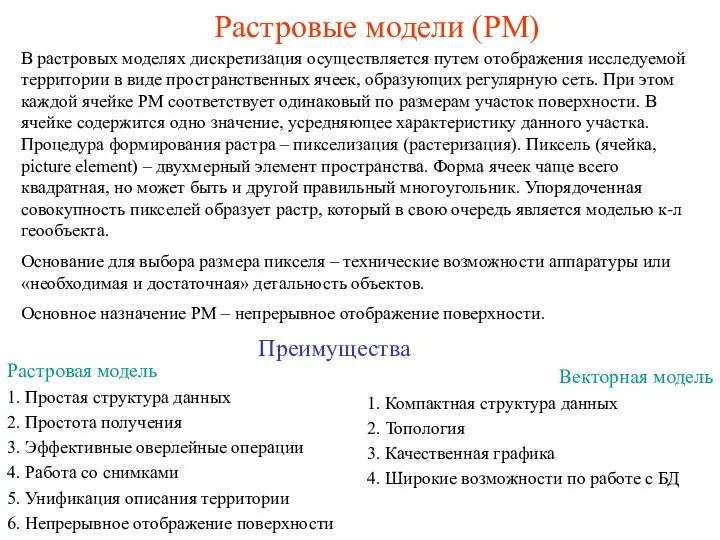

Раздел Компас-3d Презентация "Растровые модели (РМ)" - скачать презентации по Информатике

Презентация "Растровые модели (РМ)" - скачать презентации по Информатике Алгоритмы. Виды

Алгоритмы. Виды Текстовый редактор

Текстовый редактор 3. Обзор приложений и возможностей для разработки мобильных прилжений

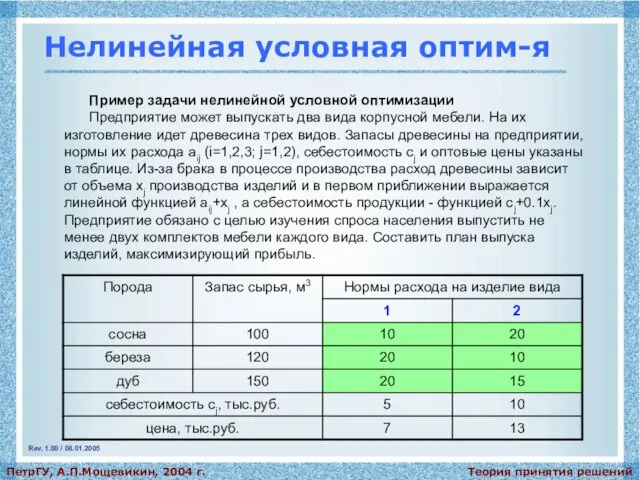

3. Обзор приложений и возможностей для разработки мобильных прилжений Нелинейная условная оптимизация

Нелинейная условная оптимизация Компьютерные средства управления технологическими процессами

Компьютерные средства управления технологическими процессами Инструкция о подаче заявления онлайн (www.korean.net)

Инструкция о подаче заявления онлайн (www.korean.net) Локальные и глобальные компьютерные сети Компьютерная сеть – система взаимосвязных компьютеров, предназначенных для передач

Локальные и глобальные компьютерные сети Компьютерная сеть – система взаимосвязных компьютеров, предназначенных для передач Программирование на языке Java. Тема 15. Циклы с известным числом шагов

Программирование на языке Java. Тема 15. Циклы с известным числом шагов Таблицы в публикациях

Таблицы в публикациях