Содержание

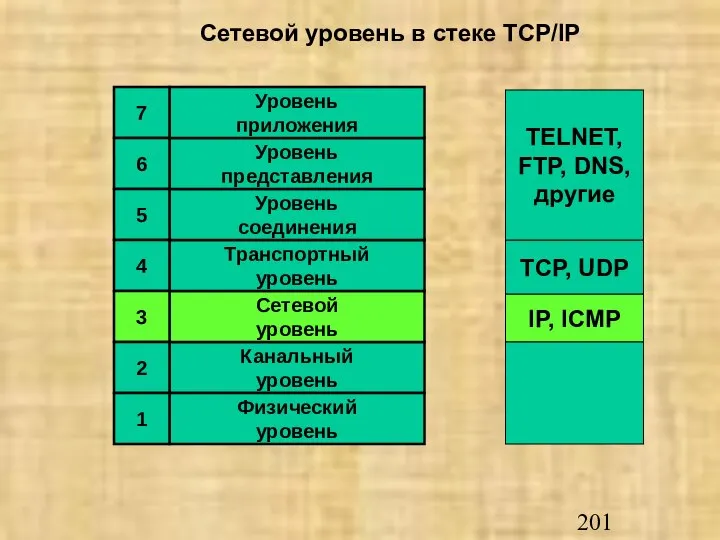

- 2. IP, ICMP TCP, UDP TELNET, FTP, DNS, другие Канальный уровень Физический уровень Сетевой уровень Транспортный уровень

- 3. IP-адрес IP-адрес IP-адрес IP-адрес Идентификация узлов

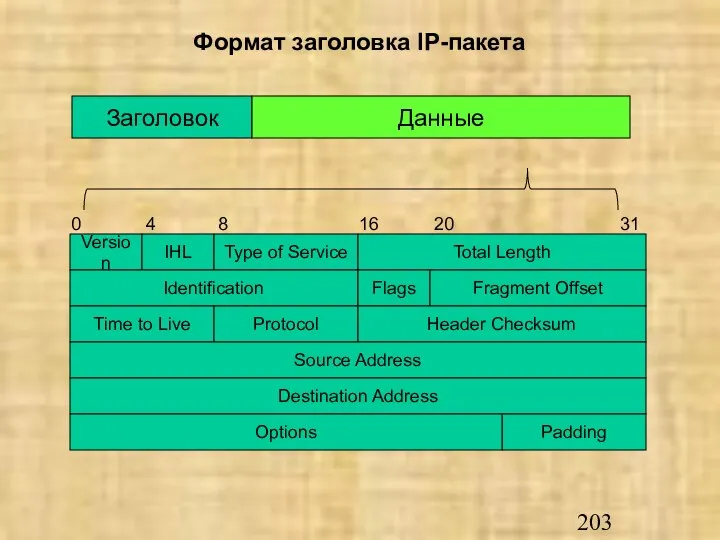

- 4. Формат заголовка IP-пакета Version IHL Туре of Service Total Length Identification Flags Fragment Offset Time to

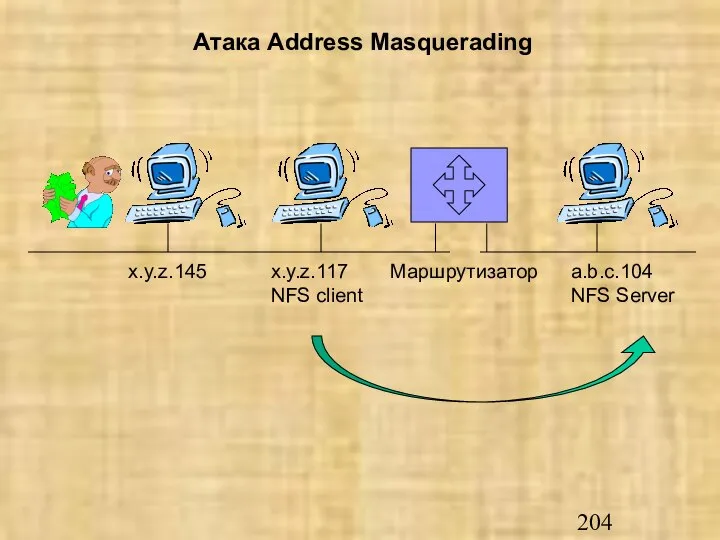

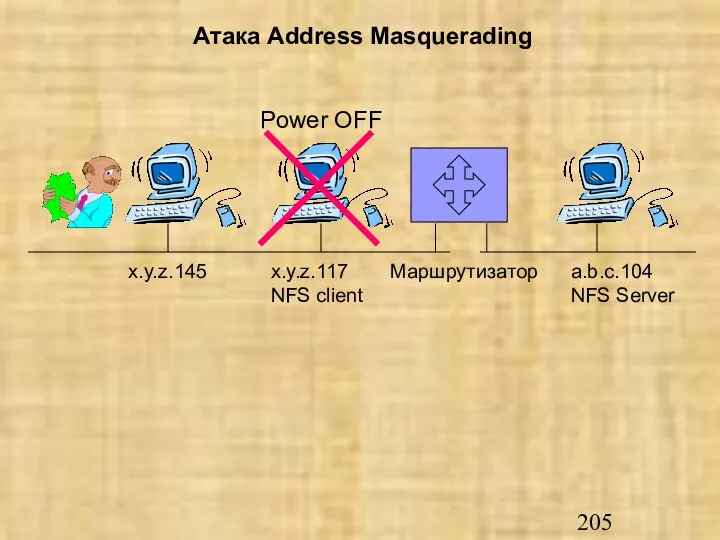

- 5. Атака Address Masquerading x.y.z.117 NFS client a.b.c.104 NFS Server Маршрутизатор x.y.z.145

- 6. x.y.z.117 NFS client a.b.c.104 NFS Server Маршрутизатор x.y.z.145 Power OFF Атака Address Masquerading

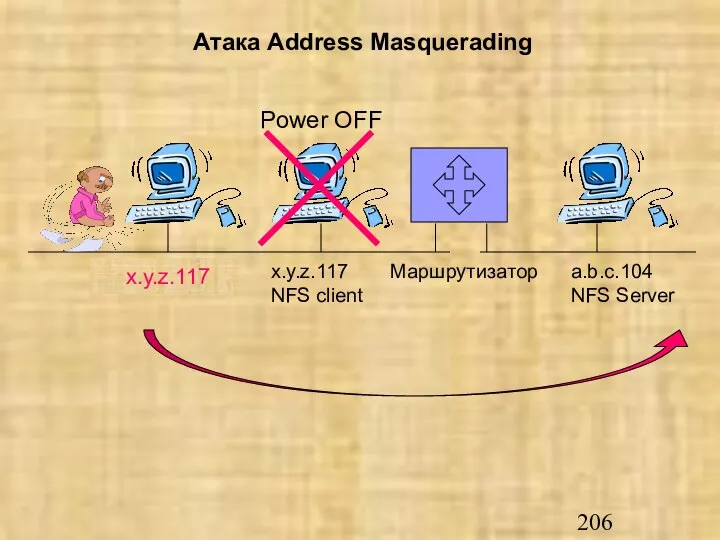

- 7. x.y.z.117 NFS client a.b.c.104 NFS Server Маршрутизатор x.y.z.145 Power OFF x.y.z.117 Атака Address Masquerading

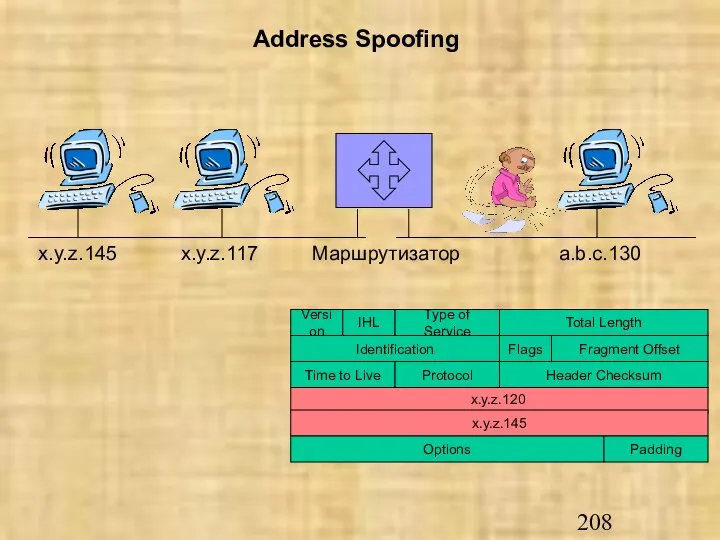

- 8. x.y.z.117 Маршрутизатор x.y.z.145 a.b.c.130 Address Spoofing

- 9. x.y.z.117 Маршрутизатор x.y.z.145 a.b.c.130 x.y.z.120 Address Spoofing

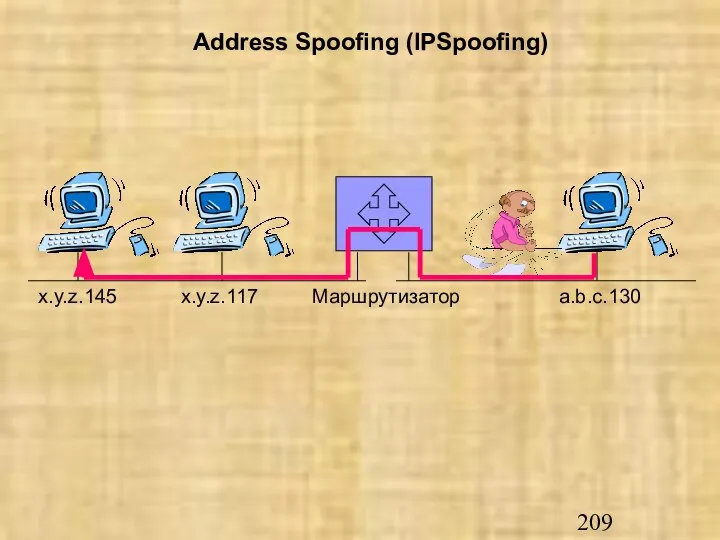

- 10. x.y.z.117 Маршрутизатор x.y.z.145 a.b.c.130 Address Spoofing (IPSpoofing)

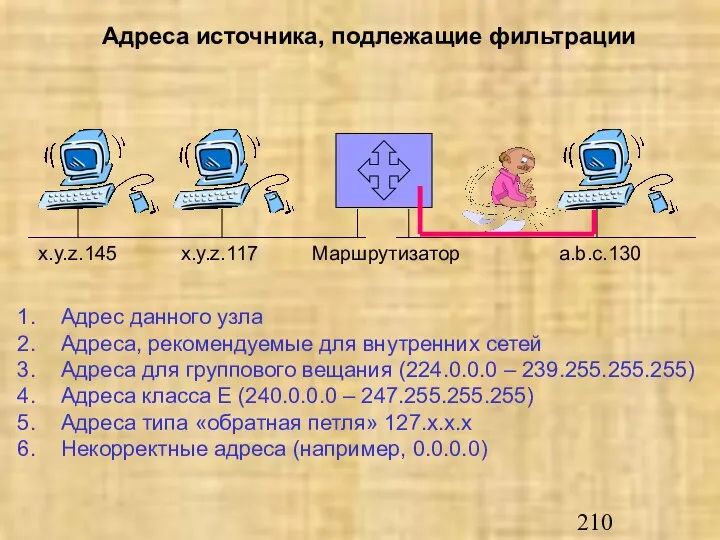

- 11. x.y.z.117 Маршрутизатор x.y.z.145 a.b.c.130 Адреса источника, подлежащие фильтрации Адрес данного узла Адреса, рекомендуемые для внутренних сетей

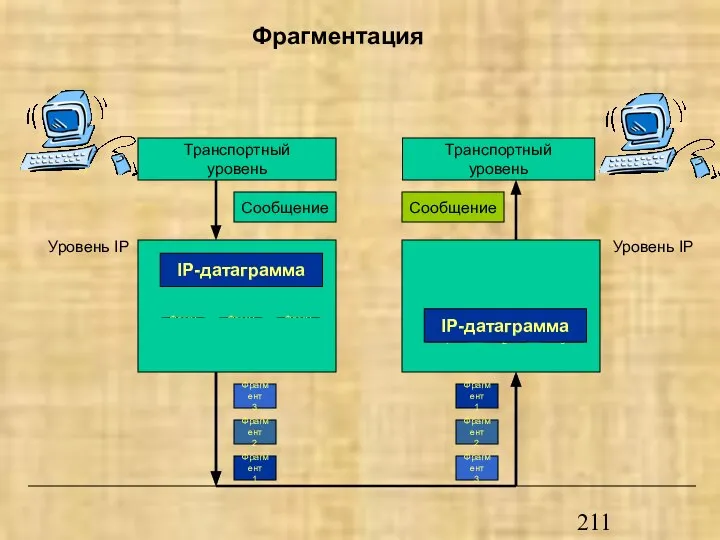

- 12. Фрагментация Транспортный уровень Сообщение Транспортный уровень Сообщение Уровень IP Сообщение Заголовок IP IP-датаграмма Фрагмент 1 Фрагмент

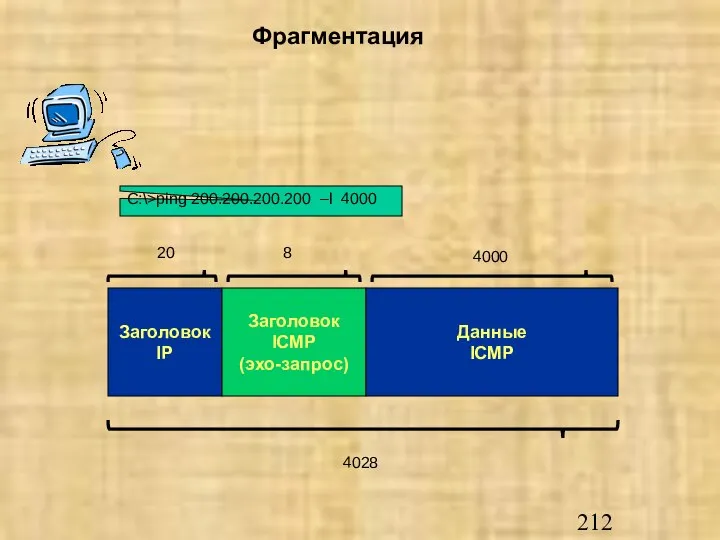

- 13. Фрагментация C:\>ping 200.200.200.200 –l 4000 Заголовок IP Заголовок ICMP (эхо-запрос) Данные ICMP 20 8 4000 4028

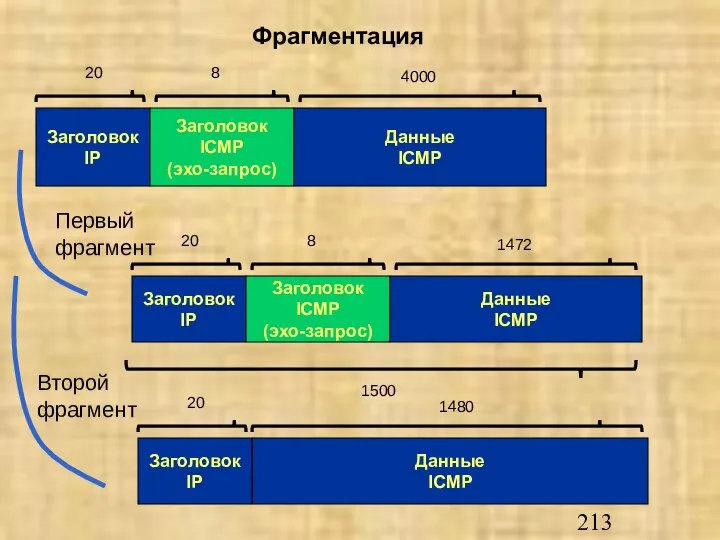

- 14. Фрагментация Заголовок IP Заголовок ICMP (эхо-запрос) Данные ICMP 20 8 4000 Заголовок IP Заголовок ICMP (эхо-запрос)

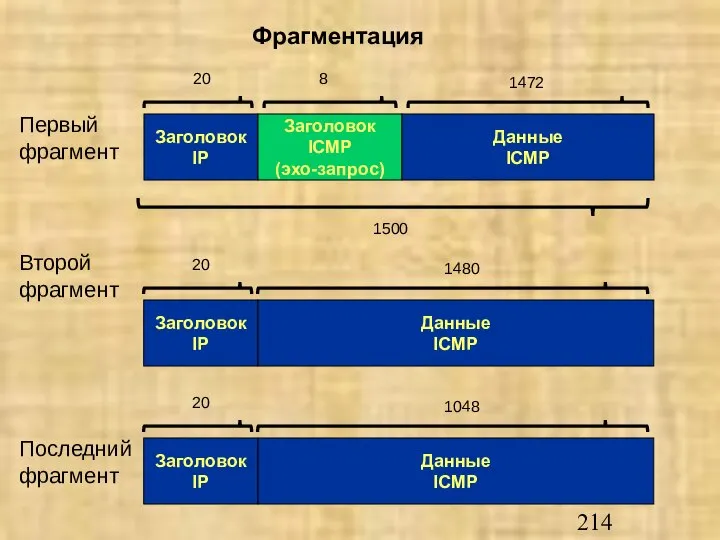

- 15. Фрагментация Заголовок IP Заголовок ICMP (эхо-запрос) Данные ICMP 20 8 1472 1500 Первый фрагмент Заголовок IP

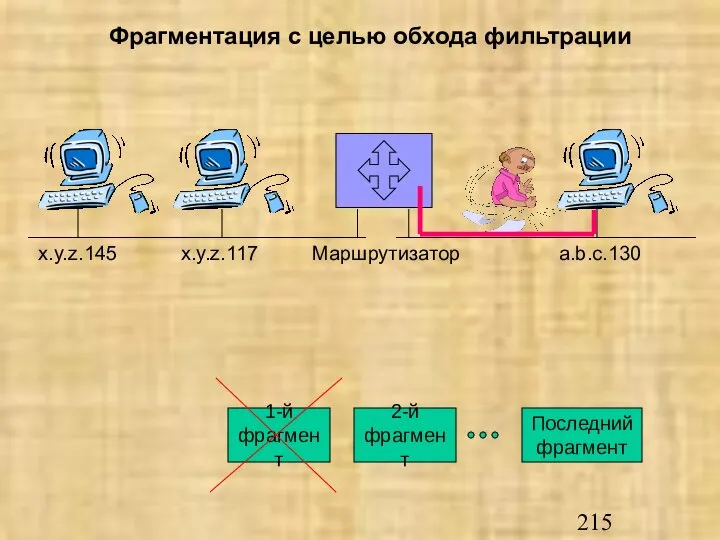

- 16. x.y.z.117 Маршрутизатор x.y.z.145 a.b.c.130 Фрагментация с целью обхода фильтрации 1-й фрагмент 2-й фрагмент Последний фрагмент

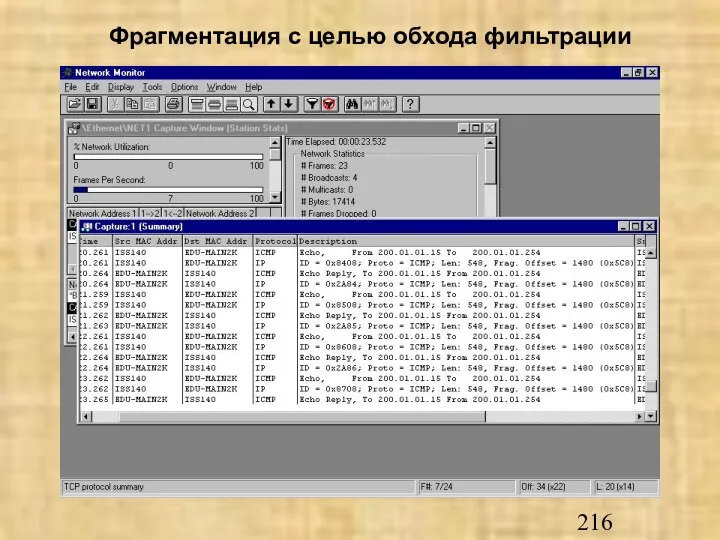

- 17. Фрагментация с целью обхода фильтрации

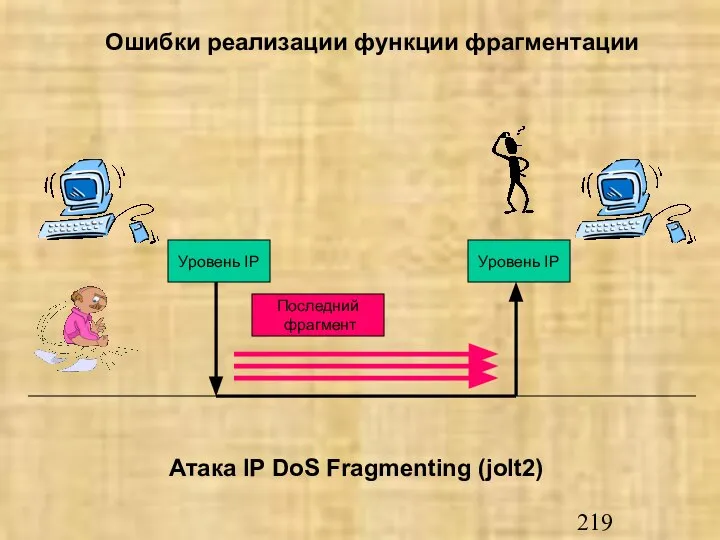

- 18. Ошибки реализации функции фрагментации Атака IP DoS Fragmenting (jolt2) Атака Teardrop Атака Ping of Death

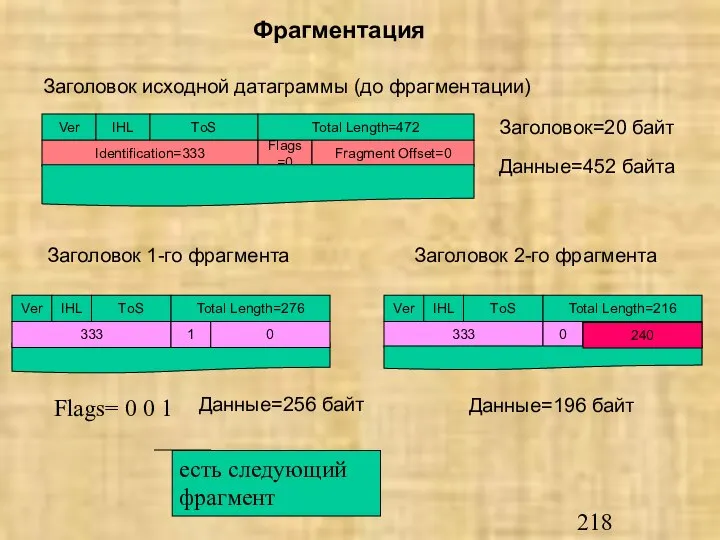

- 19. Ver IHL ТoS Total Length=276 333 1 0 Фрагментация Заголовок исходной датаграммы (до фрагментации) Ver IHL

- 20. Уровень IP Последний фрагмент Уровень IP Ошибки реализации функции фрагментации Атака IP DoS Fragmenting (jolt2)

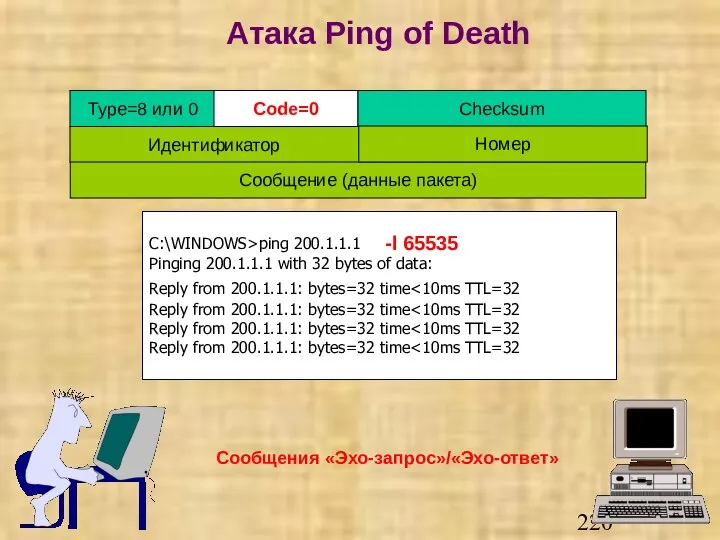

- 21. Атака Ping of Death Сообщения «Эхо-запрос»/«Эхо-ответ» Type=8 или 0 Code=0 Checksum Идентификатор Сообщение (данные пакета) Номер

- 22. Атаки на протокол ICMP ICMP Subnet Mask Address Request ICMP Redirect ICMP Timestamp Smurf

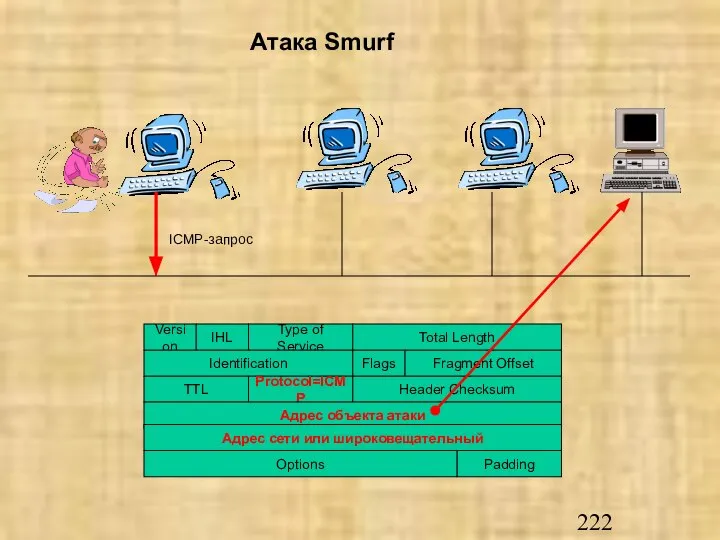

- 23. Атака Smurf ICMP-запрос

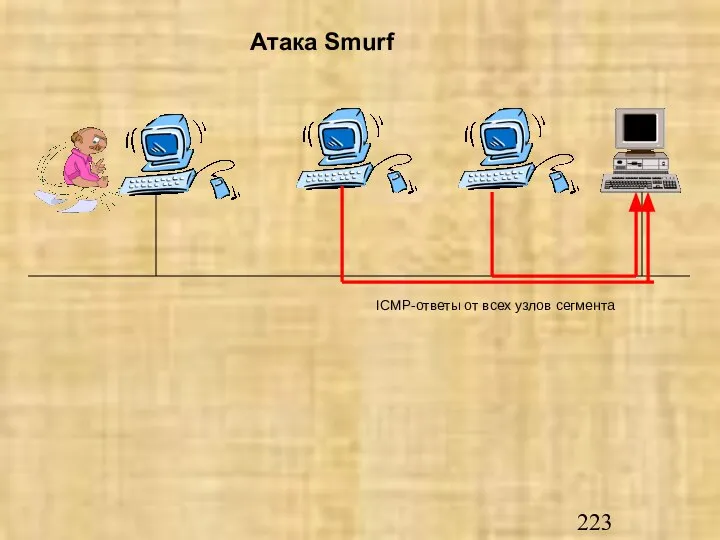

- 24. Атака Smurf ICMP-ответы от всех узлов сегмента

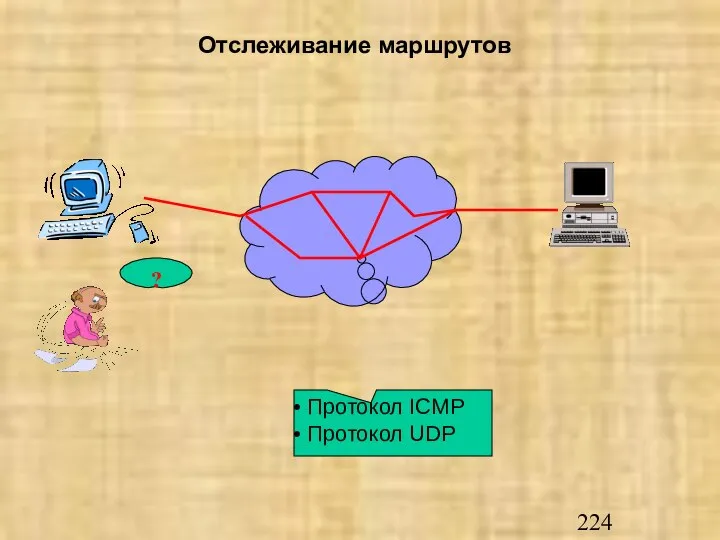

- 25. Отслеживание маршрутов ? Протокол ICMP Протокол UDP

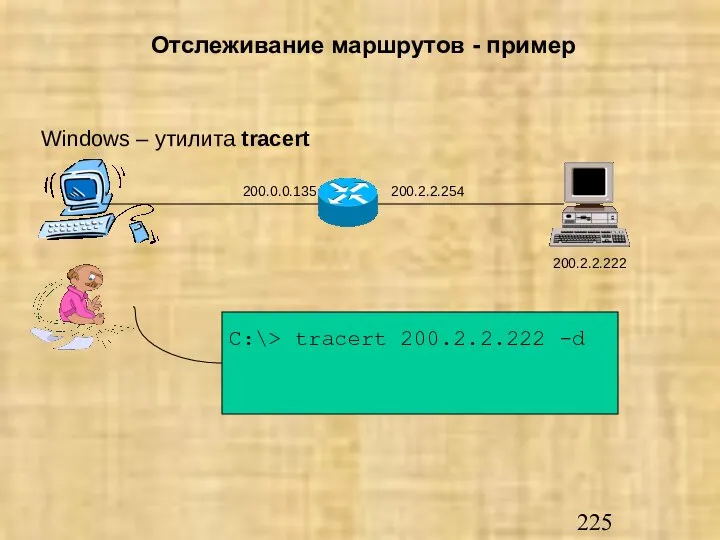

- 26. Отслеживание маршрутов - пример Windows – утилита tracert 200.0.0.135 200.2.2.254 200.2.2.222 C:\> tracert 200.2.2.222 -d

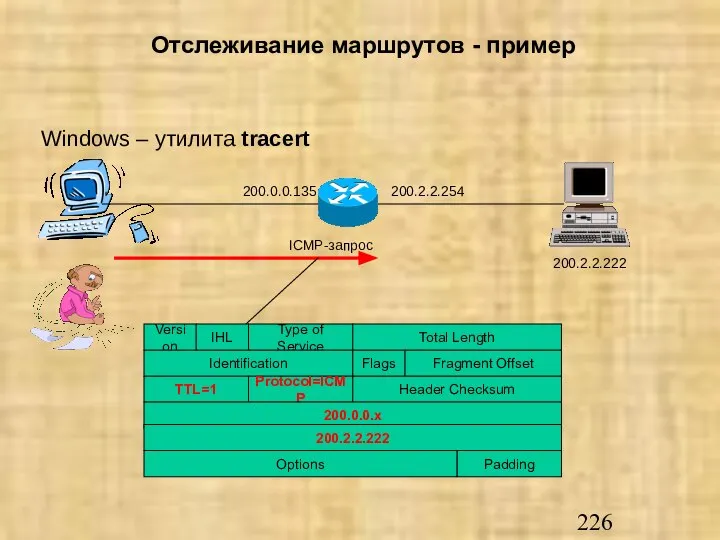

- 27. Отслеживание маршрутов - пример Windows – утилита tracert 200.0.0.135 200.2.2.254 200.2.2.222 ICMP-запрос

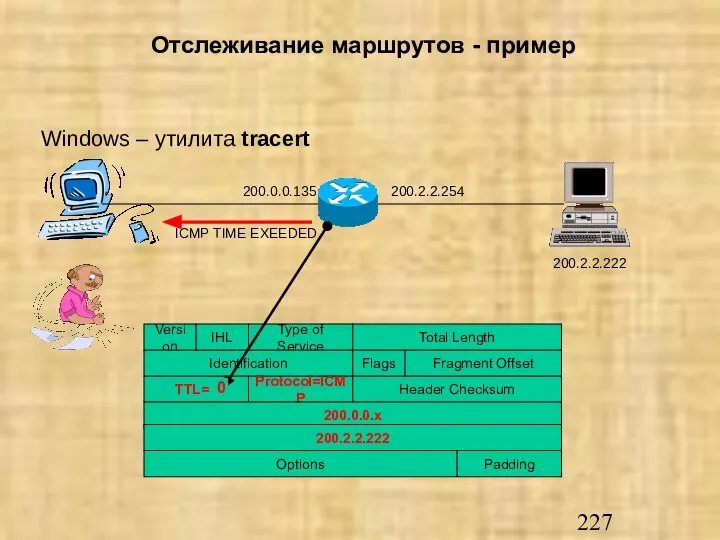

- 28. Отслеживание маршрутов - пример Windows – утилита tracert 200.0.0.135 200.2.2.254 200.2.2.222 ICMP TIME EXEEDED 0

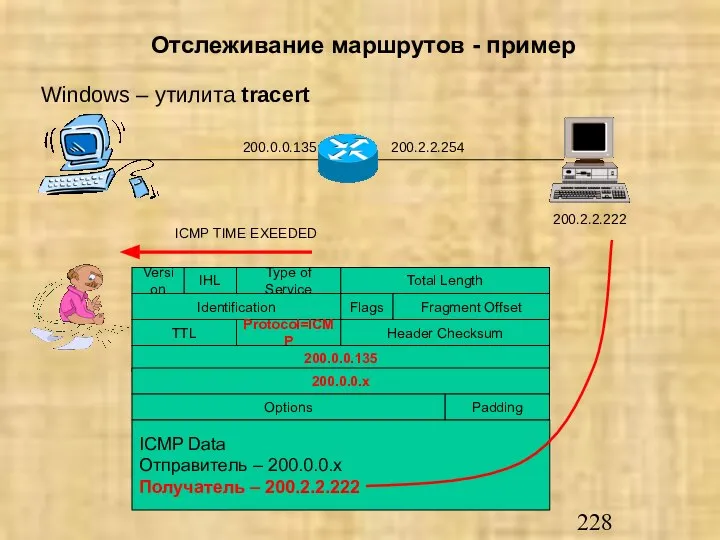

- 29. Отслеживание маршрутов - пример Windows – утилита tracert 200.0.0.135 200.2.2.254 200.2.2.222 ICMP TIME EXEEDED ICMP Data

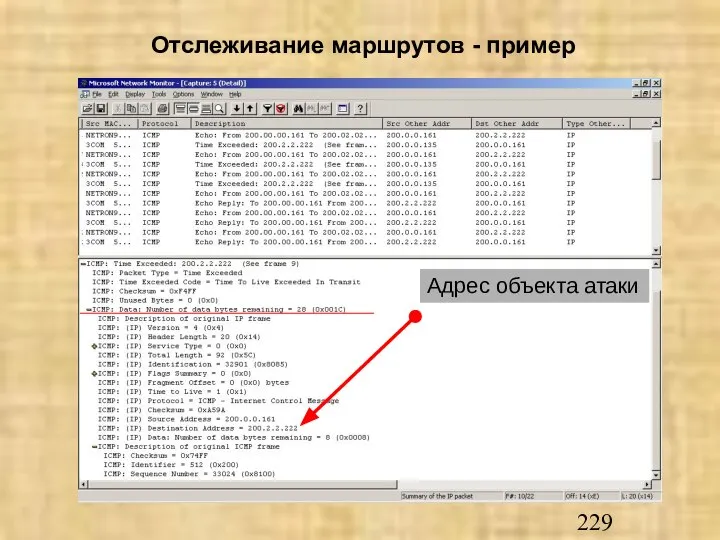

- 30. Отслеживание маршрутов - пример Адрес объекта атаки

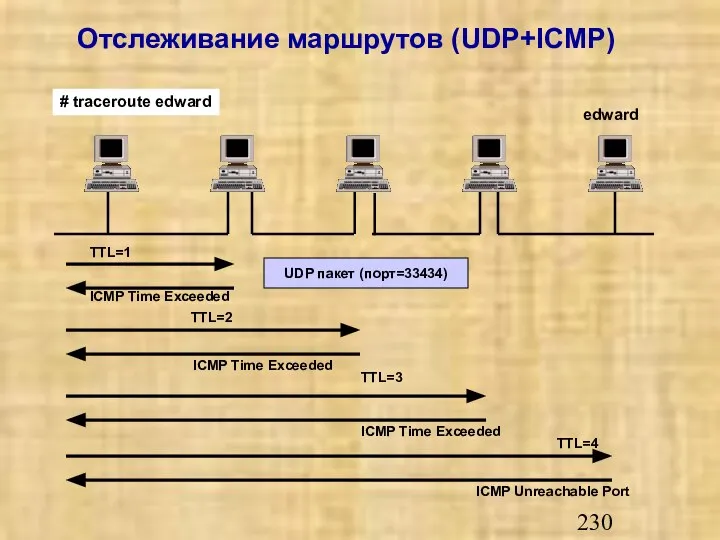

- 31. Отслеживание маршрутов (UDP+ICMP) # traceroute edward edward TTL=1 ICMP Time Exceeded TTL=2 ICMP Time Exceeded TTL=3

- 33. Скачать презентацию

Типографика. Общие правила оформления

Типографика. Общие правила оформления Информационные технологии в профессиональной деятельности

Информационные технологии в профессиональной деятельности Цикл for

Цикл for Программное обеспечение Docker

Программное обеспечение Docker Техническое задание на разработку сайта

Техническое задание на разработку сайта Информационное моделирование на компьютере

Информационное моделирование на компьютере Кто должен применять ККТ

Кто должен применять ККТ Как реализуются вычисления в компьютере

Как реализуются вычисления в компьютере Строки в языке С++

Строки в языке С++ Презентация "Подготовка и переподготовка ИТ-специалистов на базе центров образования и разработок в сфере информационных техн

Презентация "Подготовка и переподготовка ИТ-специалистов на базе центров образования и разработок в сфере информационных техн Использование технологии проблемного обучения на уроках информатики

Использование технологии проблемного обучения на уроках информатики Операционные системы

Операционные системы Разработка web-приложений Scrum

Разработка web-приложений Scrum Текстовый процессор Word

Текстовый процессор Word Учителя, родители и дети в цифровом пространстве

Учителя, родители и дети в цифровом пространстве Семенова О. Н. СОШ №13 г. Сочи

Семенова О. Н. СОШ №13 г. Сочи Алгоритмическая структура ветвления

Алгоритмическая структура ветвления Язык программирования С++. Структура программы С++

Язык программирования С++. Структура программы С++ Компьютерная графика. Рисунки, картины, чертежи, фотографии

Компьютерная графика. Рисунки, картины, чертежи, фотографии Перше знайомство з CorelDRAW

Перше знайомство з CorelDRAW Метод Хоара - Быстрая сортировка (Quick-sort)

Метод Хоара - Быстрая сортировка (Quick-sort) Техническое и программное обеспечение образовательной деятельности

Техническое и программное обеспечение образовательной деятельности Хранение информации и её носители. Запись информации на носители

Хранение информации и её носители. Запись информации на носители Урок информатики 2 класс Маркова Валентина Викторовна,учитель начальных классов МОУ «Сущевская основная общеобразовательная шко

Урок информатики 2 класс Маркова Валентина Викторовна,учитель начальных классов МОУ «Сущевская основная общеобразовательная шко 10 правил создания блога

10 правил создания блога Виды компьютерной памяти и их сравнение. Свойства оперативной памяти

Виды компьютерной памяти и их сравнение. Свойства оперативной памяти Технология обработки текстовой информации

Технология обработки текстовой информации  Аттестационная работа. Компьютерные игры для младших школьников: вред или польза

Аттестационная работа. Компьютерные игры для младших школьников: вред или польза