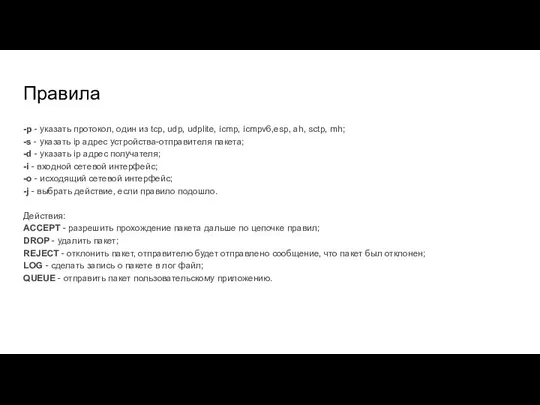

Правила

-p - указать протокол, один из tcp, udp, udplite, icmp, icmpv6,esp,

ah, sctp, mh;

-s - указать ip адрес устройства-отправителя пакета;

-d - указать ip адрес получателя;

-i - входной сетевой интерфейс;

-o - исходящий сетевой интерфейс;

-j - выбрать действие, если правило подошло.

Действия:

ACCEPT - разрешить прохождение пакета дальше по цепочке правил;

DROP - удалить пакет;

REJECT - отклонить пакет, отправителю будет отправлено сообщение, что пакет был отклонен;

LOG - сделать запись о пакете в лог файл;

QUEUE - отправить пакет пользовательскому приложению.

Инструменты распознавания текстов и компьютерного перевода

Инструменты распознавания текстов и компьютерного перевода Кодирование текстовой информации

Кодирование текстовой информации Информационные процессы в компьютере

Информационные процессы в компьютере Файлы и файловая система

Файлы и файловая система Презентация "Техника безопасности и организация рабочего места при работе на ПК" - скачать презентации по Информатике

Презентация "Техника безопасности и организация рабочего места при работе на ПК" - скачать презентации по Информатике Доступ в электронный дневник через ЕСИА в портал Госуслуг

Доступ в электронный дневник через ЕСИА в портал Госуслуг Аттестационная работа. Методическая разработка по выполнению проектной работы на тему Моя семья и Великая Отечественная война

Аттестационная работа. Методическая разработка по выполнению проектной работы на тему Моя семья и Великая Отечественная война Системное и прикладное программное обеспечение

Системное и прикладное программное обеспечение Системное программное обеспечение, ОС Windows и Linux

Системное программное обеспечение, ОС Windows и Linux Почему бесплатные игры прибыльнее?

Почему бесплатные игры прибыльнее? Способы записи алгоритмов. Основы алгоритмизации. (8 класс)

Способы записи алгоритмов. Основы алгоритмизации. (8 класс) Тема: от индустриального общества к информационному

Тема: от индустриального общества к информационному Костенко Н.В., заместитель директора по информационно-коммуникационным технологиям МОУ ДПО ЦИМПО

Костенко Н.В., заместитель директора по информационно-коммуникационным технологиям МОУ ДПО ЦИМПО Книга это дорога в будущее

Книга это дорога в будущее Разработка интернет-магазина по продаже чая гайвань

Разработка интернет-магазина по продаже чая гайвань Теория информационных процессов и систем: состав и структура систем, способы описания структур

Теория информационных процессов и систем: состав и структура систем, способы описания структур Графики и диаграммы в Microsoft Office Excel

Графики и диаграммы в Microsoft Office Excel Концепция адаптивного управления безопасностью

Концепция адаптивного управления безопасностью Информационно-коммуникационные технологии как средство самообразования госслужащих в системе повышения квалификации

Информационно-коммуникационные технологии как средство самообразования госслужащих в системе повышения квалификации Разработка сайта по трудоустройству студентов и выпускников МГУДТ

Разработка сайта по трудоустройству студентов и выпускников МГУДТ Кодирование информации

Кодирование информации Разработка через тестирование

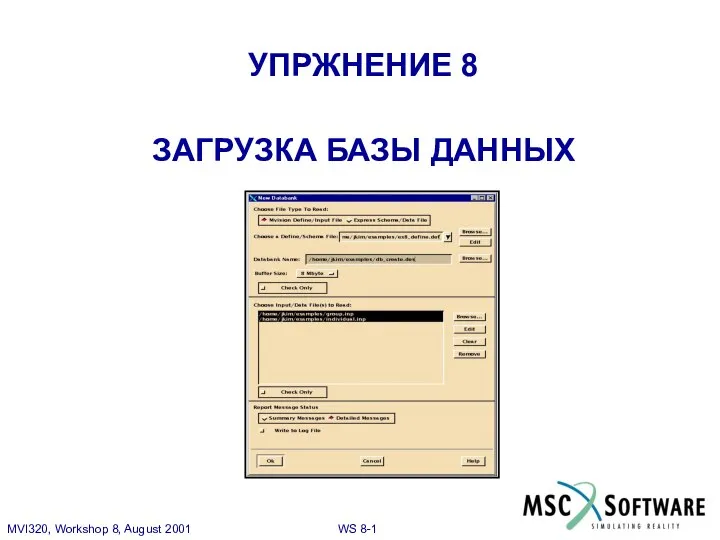

Разработка через тестирование Презентация "MSC.Mvision Workshop 8" - скачать презентации по Информатике

Презентация "MSC.Mvision Workshop 8" - скачать презентации по Информатике Структуры данных: деревья, сети, графы, таблицы

Структуры данных: деревья, сети, графы, таблицы Компьютер друг или враг?... Исследовательскую работу выполнила Ученица 5 класса Александрова Анна МБОУ «ООШ с. Титоренко» Ру

Компьютер друг или враг?... Исследовательскую работу выполнила Ученица 5 класса Александрова Анна МБОУ «ООШ с. Титоренко» Ру Моделирование как метод познания. Виды информационных моделей и их назначение

Моделирование как метод познания. Виды информационных моделей и их назначение MobileTrans. Поддержка 3000 + телефонов и различных сетей

MobileTrans. Поддержка 3000 + телефонов и различных сетей Кинематографическая журналистика. Аудиовизуальное повествование в интернете

Кинематографическая журналистика. Аудиовизуальное повествование в интернете