Содержание

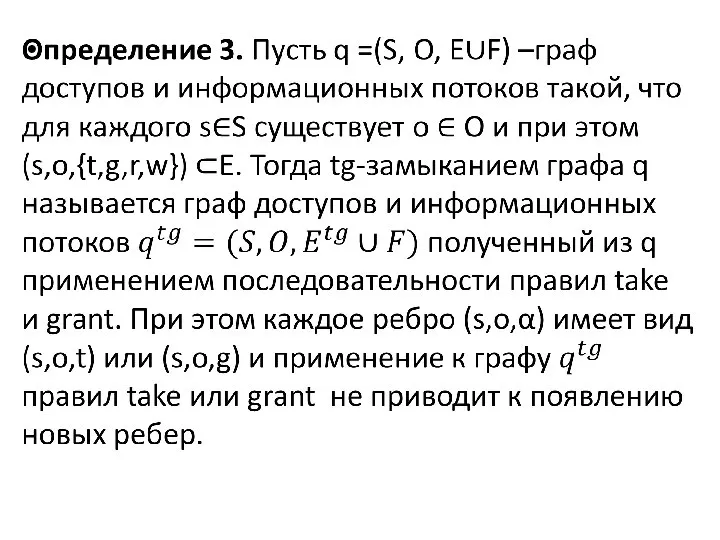

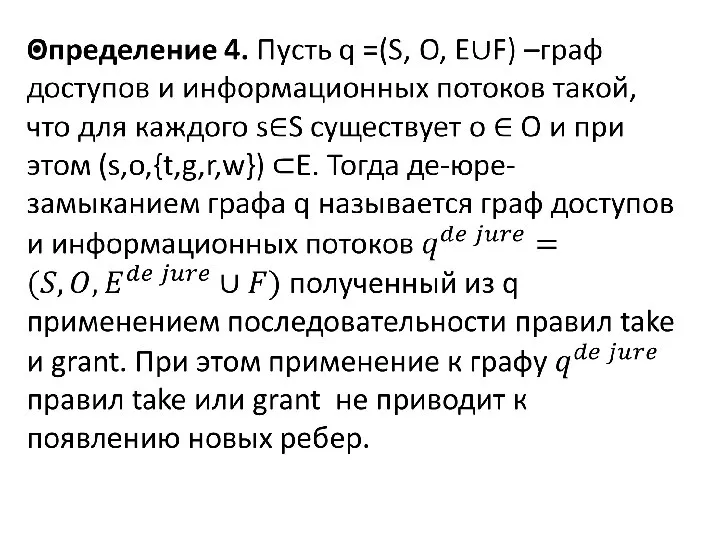

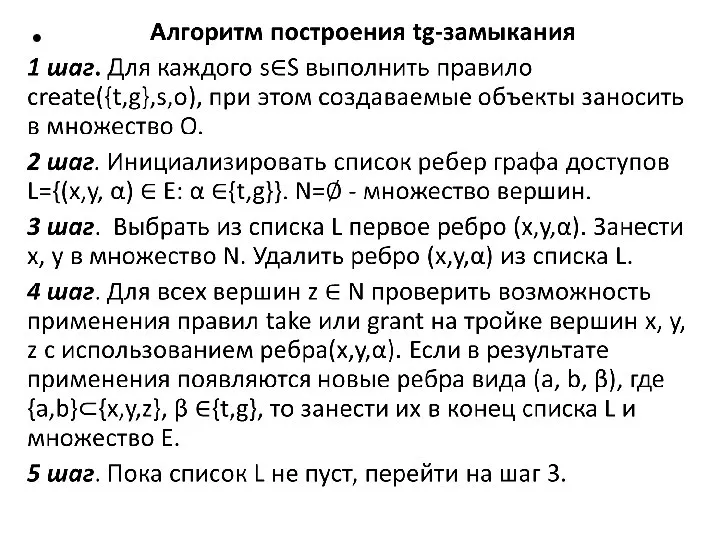

- 2. Типы расширения модели Правила де-факто, предназначенные для поиска и анализа информационных потоков. Алгоритм построения замыкания графа

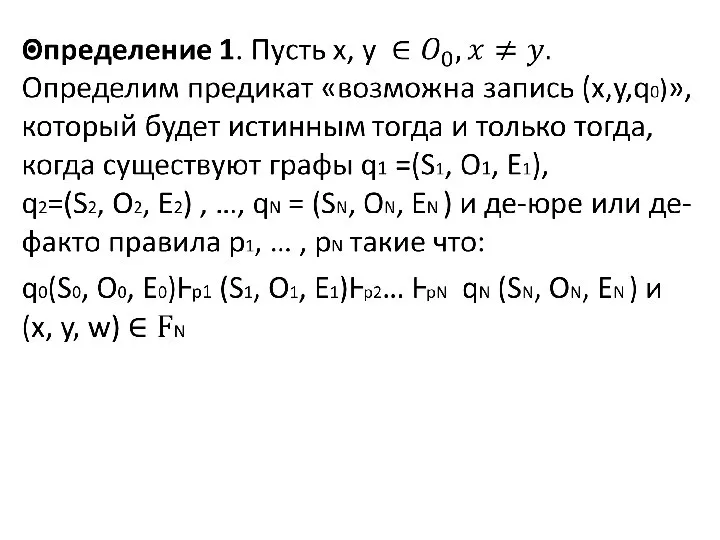

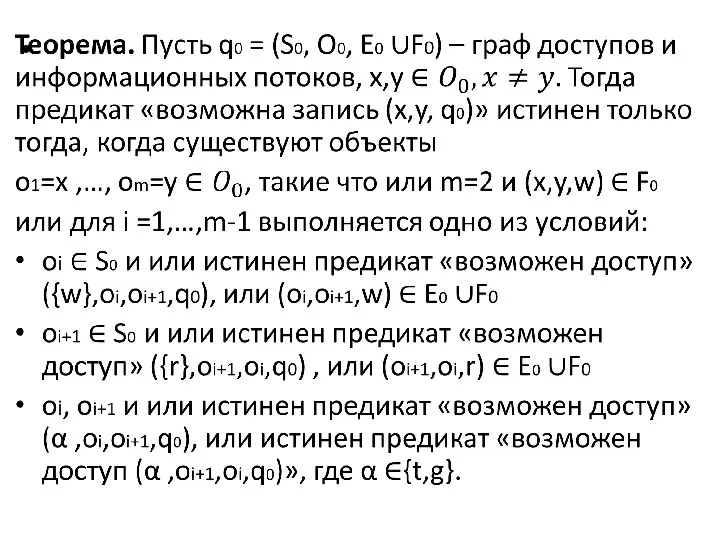

- 3. Де-факто правила расширения модели Take-Grant

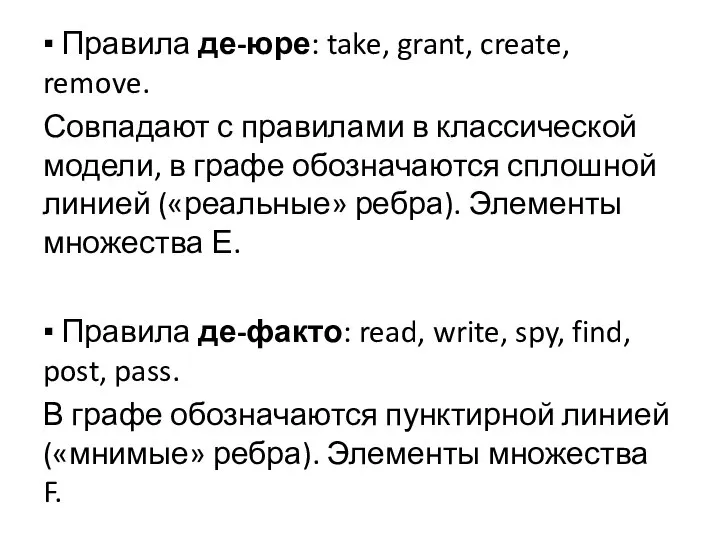

- 4. ▪ Правила де-юре: take, grant, create, remove. Совпадают с правилами в классической модели, в графе обозначаются

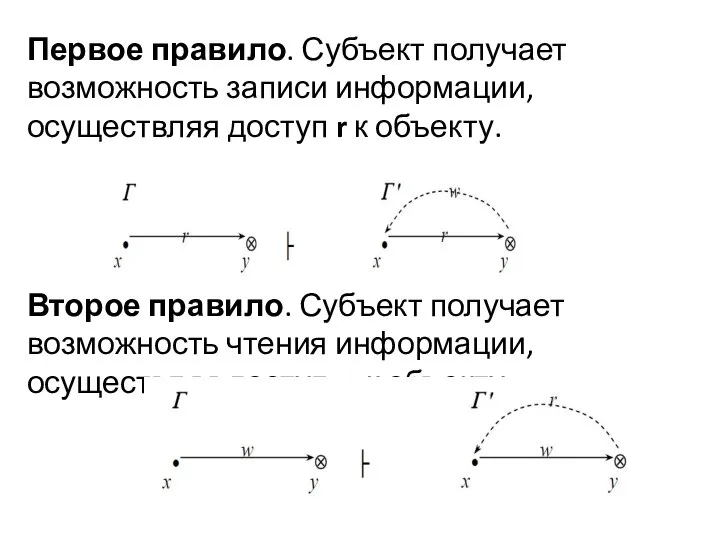

- 5. Первое правило. Субъект получает возможность записи информации, осуществляя доступ r к объекту. Второе правило. Субъект получает

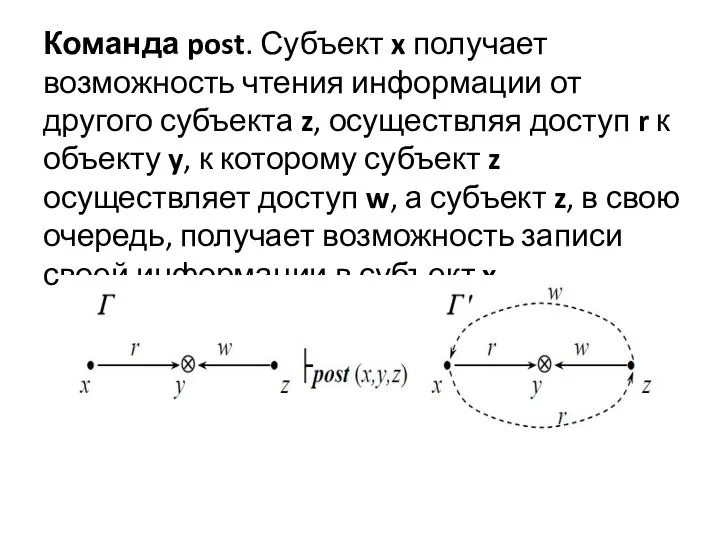

- 6. Команда post. Субъект x получает возможность чтения информации от другого субъекта z, осуществляя доступ r к

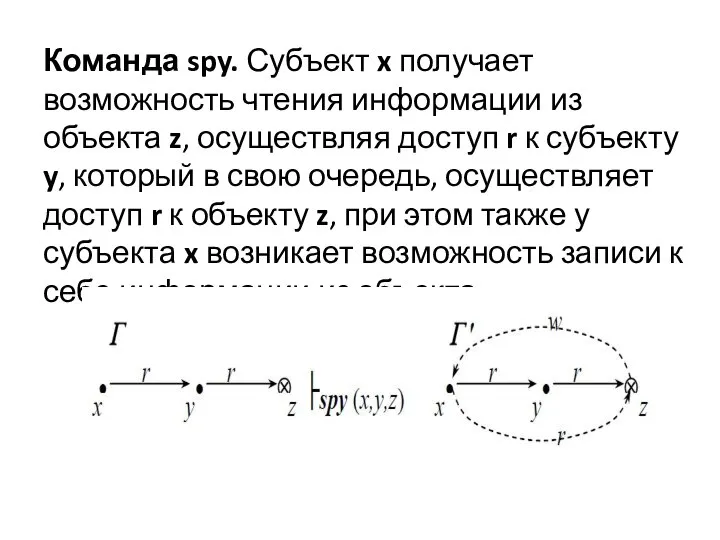

- 7. Команда spy. Субъект x получает возможность чтения информации из объекта z, осуществляя доступ r к субъекту

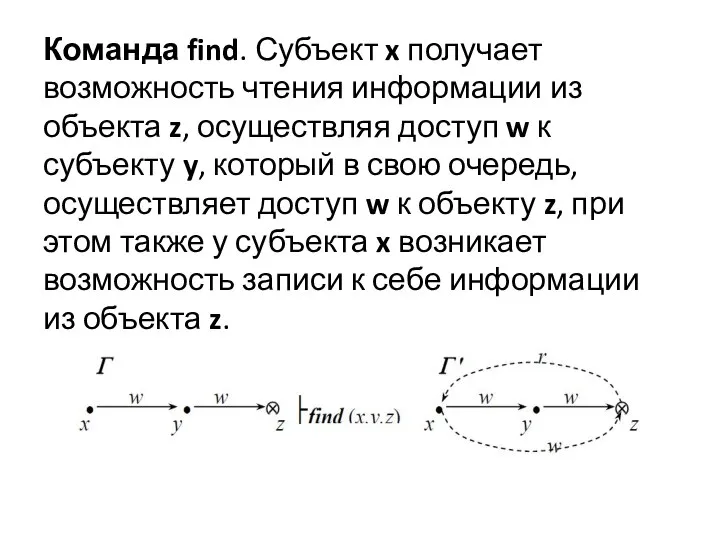

- 8. Команда find. Субъект x получает возможность чтения информации из объекта z, осуществляя доступ w к субъекту

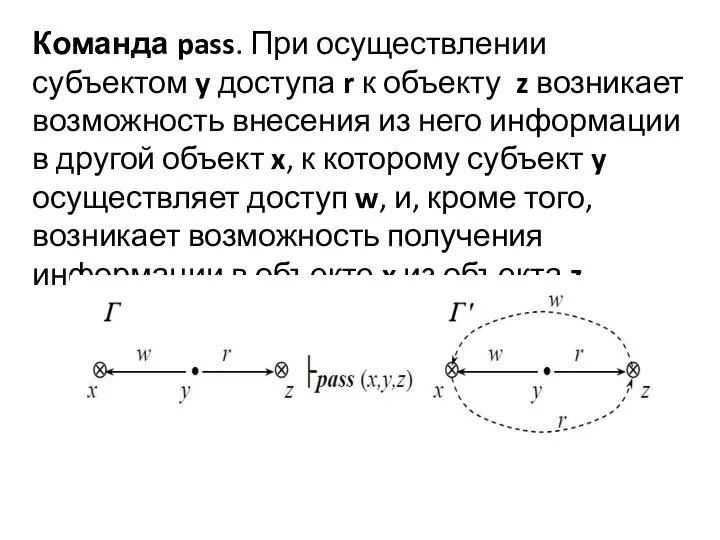

- 9. Команда pass. При осуществлении субъектом y доступа r к объекту z возникает возможность внесения из него

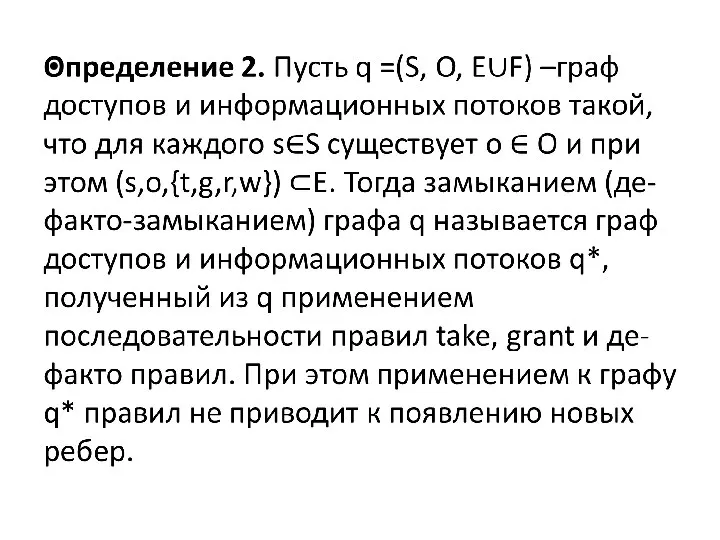

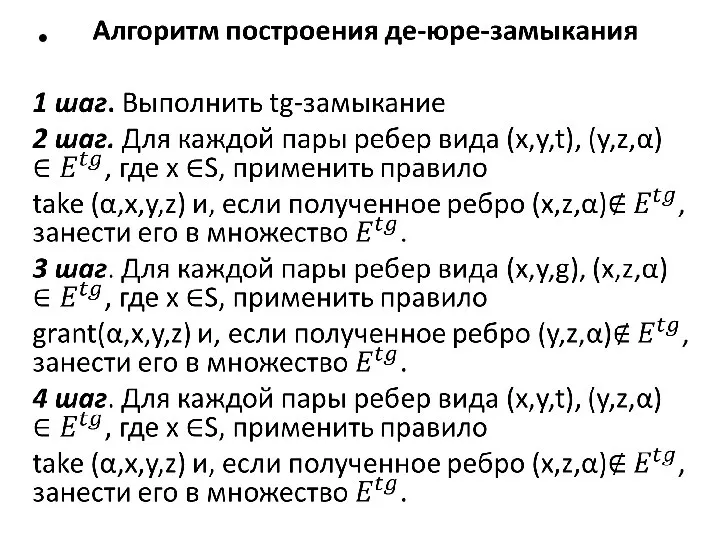

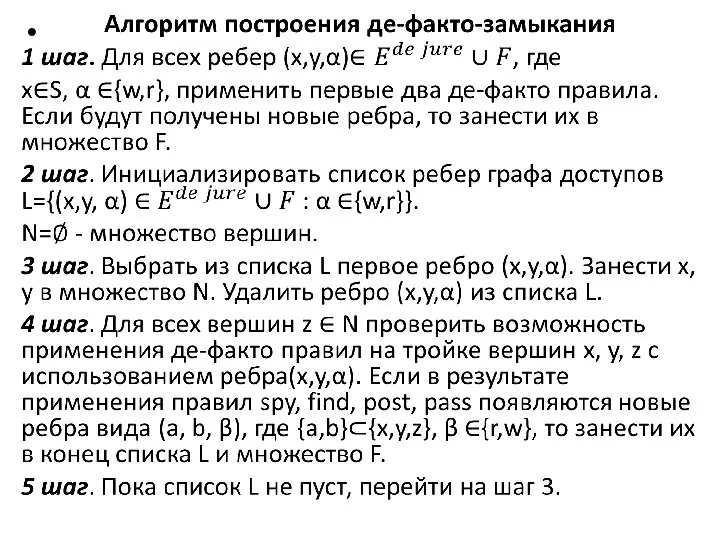

- 12. Построение замыкания графа доступов и информационных потоков Алгоритм построения замыкания графа доступов состоит из трех этапов:

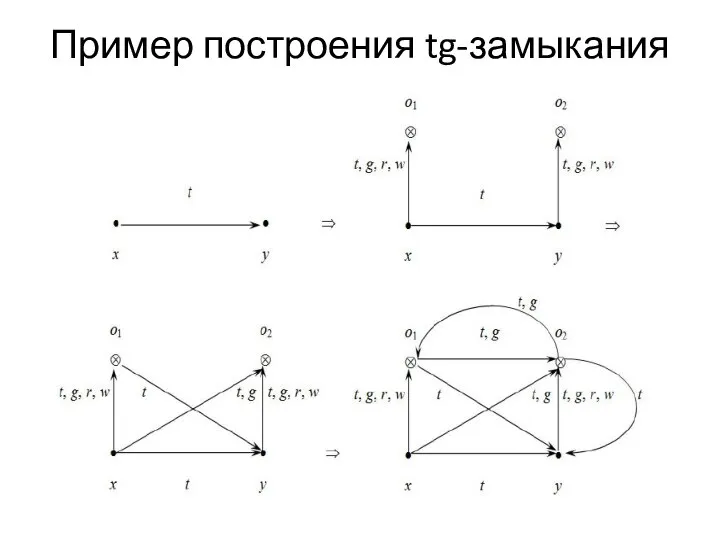

- 17. Пример построения tg-замыкания

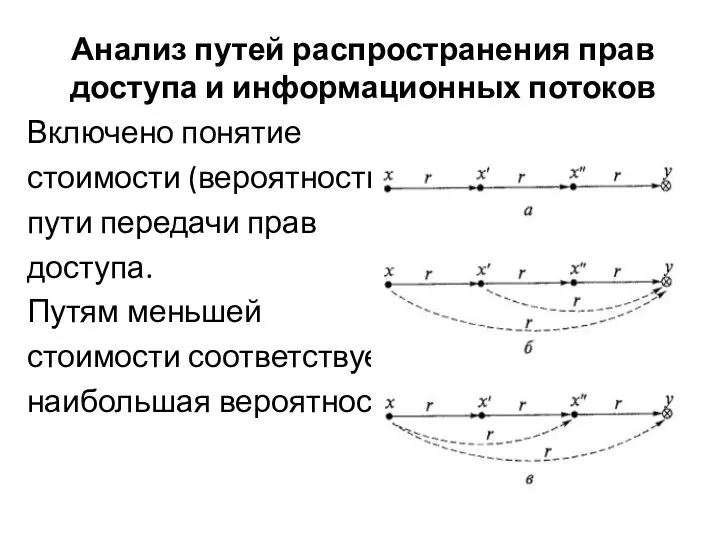

- 20. Анализ путей распространения прав доступа и информационных потоков Включено понятие стоимости (вероятности) пути передачи прав доступа.

- 21. Определение стоимости путей. 1 способ основан на присвоении стоимости ребрам графа, находящимся на пути передачи прав

- 23. Скачать презентацию

Система по фильму «Побег из Шоушенка» Выполнили: 1 2 3 4 5

Система по фильму «Побег из Шоушенка» Выполнили: 1 2 3 4 5 Начальная настройка программы. Тема 1

Начальная настройка программы. Тема 1 Разработка данных средствами электронных таблиц

Разработка данных средствами электронных таблиц Правовые основы защиты информации

Правовые основы защиты информации Сетевые аппаратные средства. (Лекция 4)

Сетевые аппаратные средства. (Лекция 4) Оптимизация запросов в реляционных БД

Оптимизация запросов в реляционных БД Кодирование текстовой информации

Кодирование текстовой информации Подпрограммы Процедуры Функции

Подпрограммы Процедуры Функции Триггеры (триггерная система)

Триггеры (триггерная система) Табличные информационные модели. 7 класс

Табличные информационные модели. 7 класс Передача файлов по сетям

Передача файлов по сетям Создание собственных публикаций

Создание собственных публикаций Социальные сети: за и против

Социальные сети: за и против 1. Что такое информация? 1. Что такое информация? 2. Какие действия человек совершает с информацией? 3. Какие способы кодирования инф

1. Что такое информация? 1. Что такое информация? 2. Какие действия человек совершает с информацией? 3. Какие способы кодирования инф Склад. Комментарии

Склад. Комментарии Объёмные геометрические фигуры Математика, 1 класс

Объёмные геометрические фигуры Математика, 1 класс Файлы и файловые. Структуры компьютер как унивесальное устройство для работы с информацией

Файлы и файловые. Структуры компьютер как унивесальное устройство для работы с информацией Модернизация системы контроля оплаты проезда Казанского Метрополитена

Модернизация системы контроля оплаты проезда Казанского Метрополитена АЦП МК ATMega16. Основные регистры. Понятие преобразования и прерывания

АЦП МК ATMega16. Основные регистры. Понятие преобразования и прерывания Компьютерные телекоммуникации. Локальные сети

Компьютерные телекоммуникации. Локальные сети December Scrapbook Diary by Slidesgo

December Scrapbook Diary by Slidesgo Apps on the go

Apps on the go Многоканальные телекоммуникационные системы. (Лабораторная работа 2)

Многоканальные телекоммуникационные системы. (Лабораторная работа 2) Базы данных. Системы управления базами данных

Базы данных. Системы управления базами данных Основы HTML

Основы HTML Презентация "Действия с фрагментами текста" - скачать презентации по Информатике

Презентация "Действия с фрагментами текста" - скачать презентации по Информатике Торум - автоматизированная информационная система в сфере энергетики и жилищно - коммунальном хозяйстве

Торум - автоматизированная информационная система в сфере энергетики и жилищно - коммунальном хозяйстве Презентация на тему Табличный процессор

Презентация на тему Табличный процессор