Содержание

- 2. Тайны составляют основу науки, техники и политики любой человеческой формации. государственная тайна; военная тайна; коммерческая тайна;

- 3. Когда же надо защищать информацию? В тех случаях, когда есть опасения, что информация станет доступной посторонним,

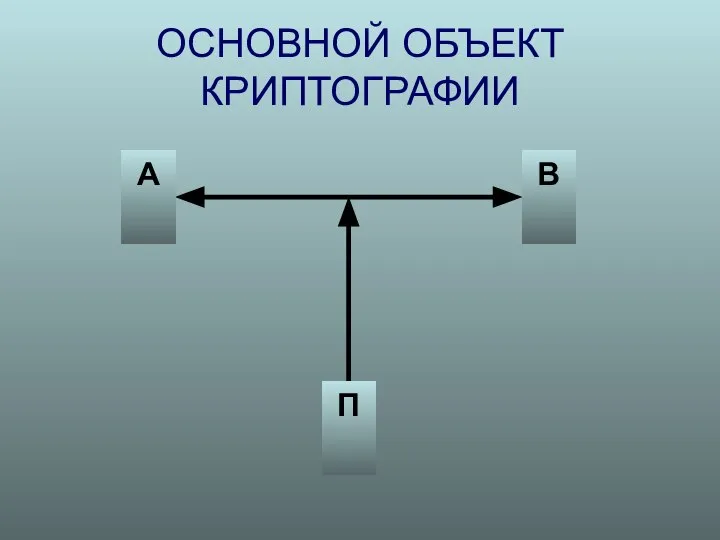

- 4. ОСНОВНОЙ ОБЪЕКТ КРИПТОГРАФИИ

- 5. Криптография Стеганография Шифр

- 7. Из истории криптографии КРИПТОГРАФИЯ НУЛТХСЁУГЧЛВ Диск Энея «Сциталь» Шифр Цезаря

- 9. ШИФРЫ ПЕРЕСТАНОВКИ Например: масло – смола; кара - арка («Сциталь») ШИФРЫ ЗАМЕНЫ А → 1, Б

- 10. Составляющие любого шифра : общее правило, по которому преобразуется исходный текст (алгоритм шифра); конкретная особенность именно

- 12. Атака на шифр. Стойкость шифра Под атакой на шифр понимают попытку вскрытия этого шифра. Под стойкостью

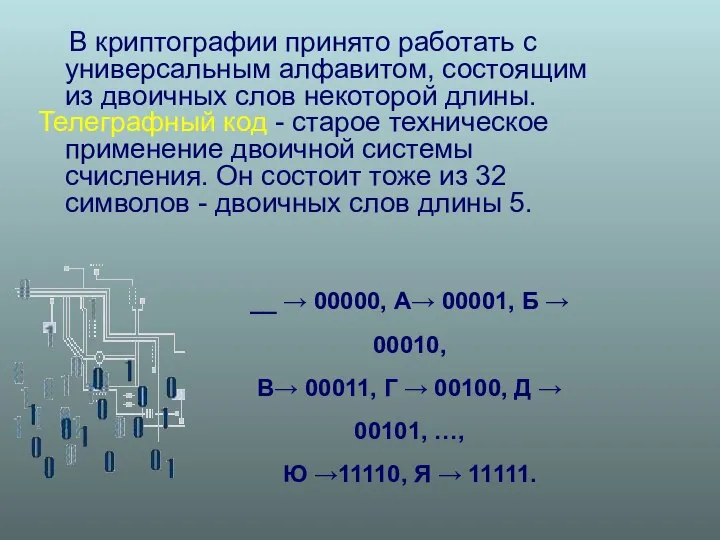

- 13. В криптографии принято работать с универсальным алфавитом, состоящим из двоичных слов некоторой длины. Телеграфный код -

- 14. Как выбрать шифр? уяснить, что именно противник знает или сможет узнать о шифре, какие силы и

- 15. Вскрытие шифра основано на: 1. различные буквы встречаются с разной частотой, а действие подстановки «переносит» эту

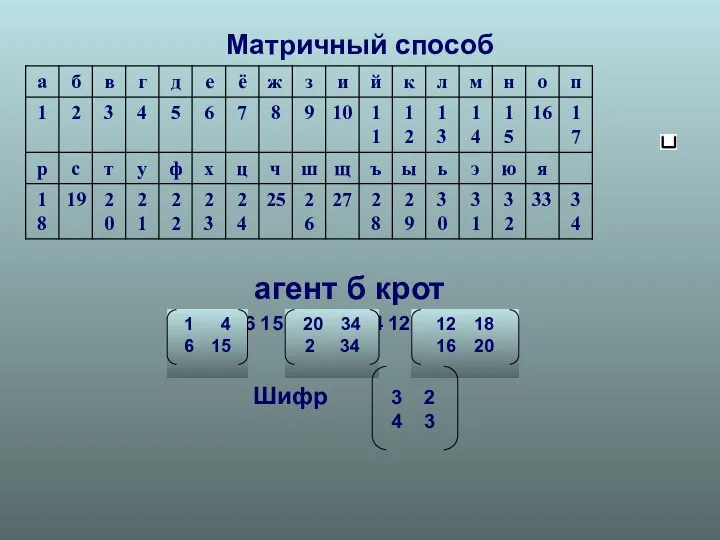

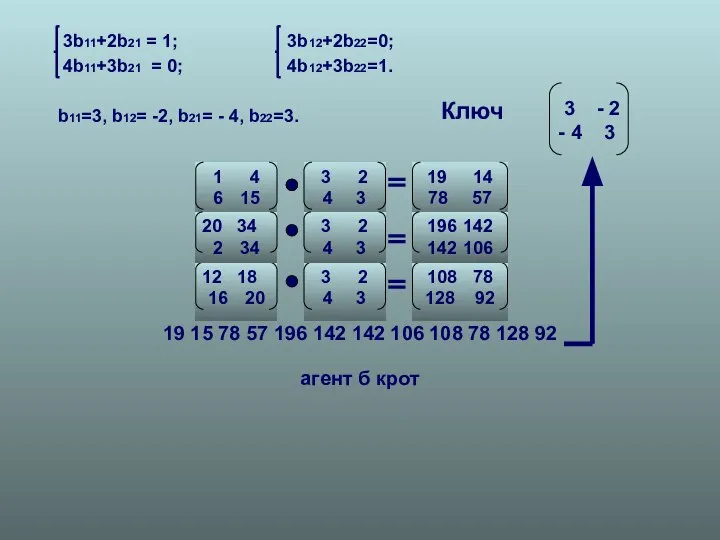

- 16. Матричный способ агент б крот 1 4 6 15 20 34 2 34 12 18 16

- 17. Умножение матриц

- 18. 3b11+2b21 = 1; 3b12+2b22=0; 4b11+3b21 = 0; 4b12+3b22=1. b11=3, b12= -2, b21= - 4, b22=3. 19

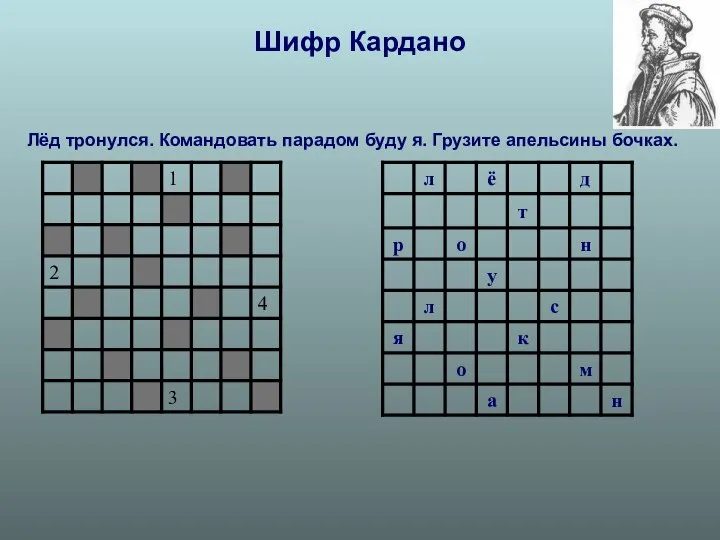

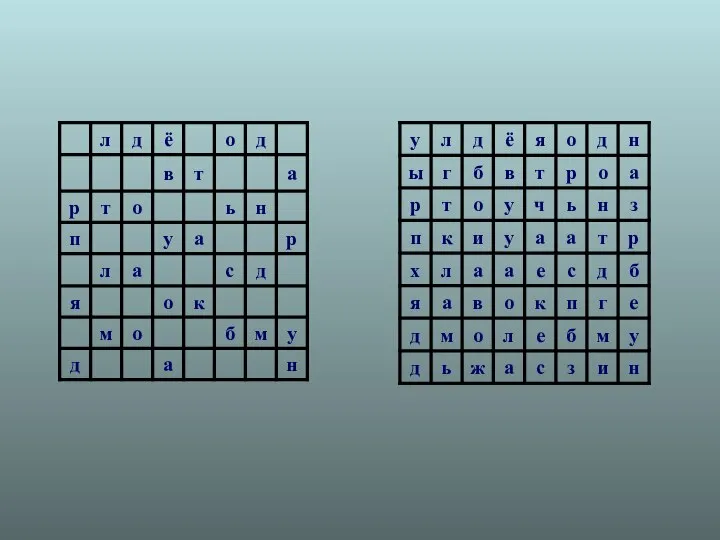

- 19. Шифр Кардано Лёд тронулся. Командовать парадом буду я. Грузите апельсины бочках.

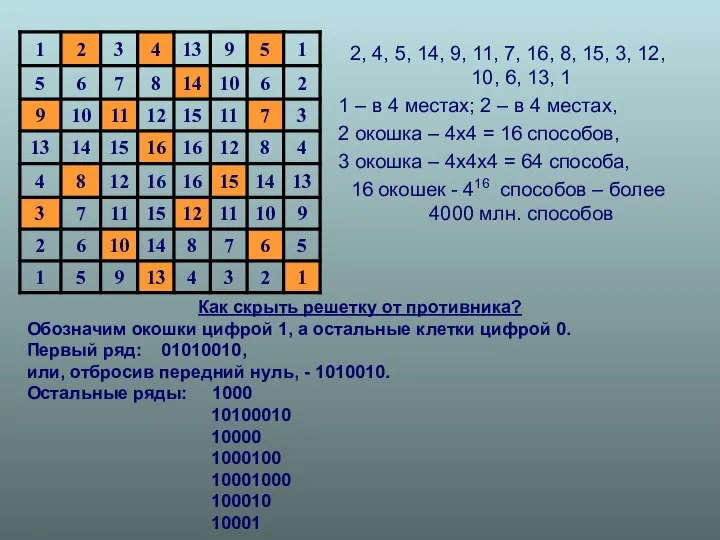

- 21. 2, 4, 5, 14, 9, 11, 7, 16, 8, 15, 3, 12, 10, 6, 13, 1

- 23. Скачать презентацию

Компьютерные презентации Урок информатики 10 класс

Компьютерные презентации Урок информатики 10 класс  занятие

занятие Объединение компьютера в локальную сеть

Объединение компьютера в локальную сеть Презентация "Графика в Pascal" - скачать презентации по Информатике

Презентация "Графика в Pascal" - скачать презентации по Информатике Технологии разработки объектно-ориентированных информационных систем на основе UML 2

Технологии разработки объектно-ориентированных информационных систем на основе UML 2 Интерактивное общение в Интернете. Мультимедиа-технологии. Электронная коммерция.

Интерактивное общение в Интернете. Мультимедиа-технологии. Электронная коммерция. Логические основы компьютеров

Логические основы компьютеров Госуслуги в электронной форме для родителей

Госуслуги в электронной форме для родителей Основы HTML создание сайтов в текстовом редакторе

Основы HTML создание сайтов в текстовом редакторе Все быстрее и быстрее. Вся правда о кэш-памяти

Все быстрее и быстрее. Вся правда о кэш-памяти Информатизация уроков биологии как образовательного предмета

Информатизация уроков биологии как образовательного предмета Базы данных. Основы создания и функционирования информационных систем

Базы данных. Основы создания и функционирования информационных систем Обработка информации и алгоритмы

Обработка информации и алгоритмы Интеллектуальные информационные системы Лекция 2

Интеллектуальные информационные системы Лекция 2  2. Препроцессор

2. Препроцессор Кодування та декодування повідомлень

Кодування та декодування повідомлень Адаптация функционала 1С:ЗУП при автоматизации кадрового учета

Адаптация функционала 1С:ЗУП при автоматизации кадрового учета Основы логики и логические основы компьютера

Основы логики и логические основы компьютера Создание стиля

Создание стиля Системы счисления. Подготовка к ЕГЭ

Системы счисления. Подготовка к ЕГЭ Презентация "MSC.Mvision Workshop 6" - скачать презентации по Информатике

Презентация "MSC.Mvision Workshop 6" - скачать презентации по Информатике Проектирование компьютерной сети для ИП Уваров Д.А

Проектирование компьютерной сети для ИП Уваров Д.А Games in edu

Games in edu Програмное обеспечение для инженеров

Програмное обеспечение для инженеров Основы программирования в среде VB 6.0

Основы программирования в среде VB 6.0 Autodesk 3ds Max

Autodesk 3ds Max Loading. The driver must inform that he is on site

Loading. The driver must inform that he is on site Microsoft word 2010. Элементы текста. Форматирование символов. Урок 2

Microsoft word 2010. Элементы текста. Форматирование символов. Урок 2