Содержание

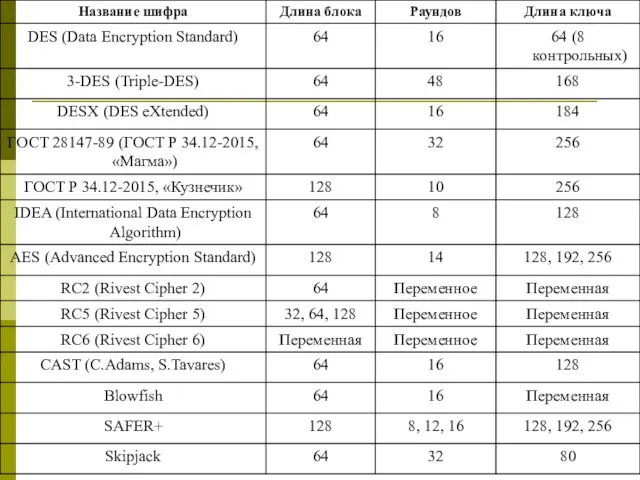

- 2. Современные симметричные криптоалгоритмы Потоковые (результат шифрования каждого бита открытого текста зависит от ключа шифрования и значения

- 3. Потоковые шифры В основе лежит гаммирование. Криптостойкость полностью определяется структурой используемого генератора псевдослучайной последовательности (чем меньше

- 4. Потоковые шифры К наиболее известным относятся: RC4 (Rivest Cipher 4), разработанный Р.Ривестом (R.Rivest); в шифре RC4

- 5. Блочные шифры К наиболее распространенным способам построения блочных шифров относится сеть Фейстела, при использовании которой каждый

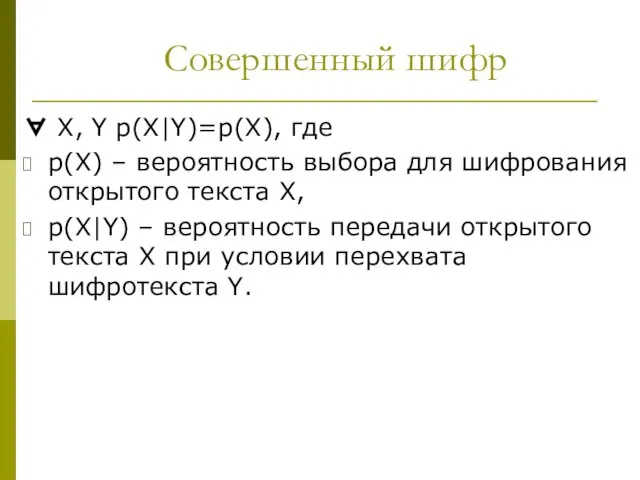

- 7. Совершенный шифр ∀ X, Y p(X|Y)=p(X), где p(X) – вероятность выбора для шифрования открытого текста X,

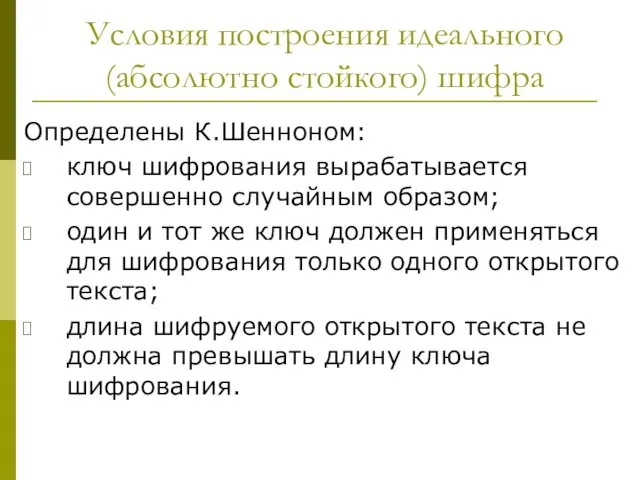

- 8. Условия построения идеального (абсолютно стойкого) шифра Определены К.Шенноном: ключ шифрования вырабатывается совершенно случайным образом; один и

- 9. Условия К.Шеннона К сожалению, в большинстве случаев выполнение этих условий обеспечить практически невозможно, хотя короткие и

- 10. Алгоритм DES K – ключ шифрования (длина 64 бита, из которых 8 битов контрольных), IP –

- 11. Шифрование блока открытого текста P L0R0=IP(P). Сеть Фейстела с количеством раундов, равным 16. C=IP-1(R16L16).

- 12. Алгоритм выполнения функции f Расширение Ri-1 до 48 бит путем копирования 16 крайних элементов из 8

- 13. Режимы работы DES В режиме электронной кодовой книги (Electronic Code Book, ECB) каждый блок открытого текста

- 14. Режимы работы DES Режим сцепления блоков шифра (Cipher Block Chaining, CBC): каждый блок открытого текста перед

- 15. Режимы работы DES Последний блок шифротекста Cn является функцией ключа шифрования, вектора инициализации и всех блоков

- 16. Режимы работы DES Режим обратной связи по шифротексту (Cipher FeedBack, CFB) использует регистр замены (сдвига), в

- 17. Режимы работы DES Последний блок шифротекста зависит ото всех блоков открытого текста, а также от вектора

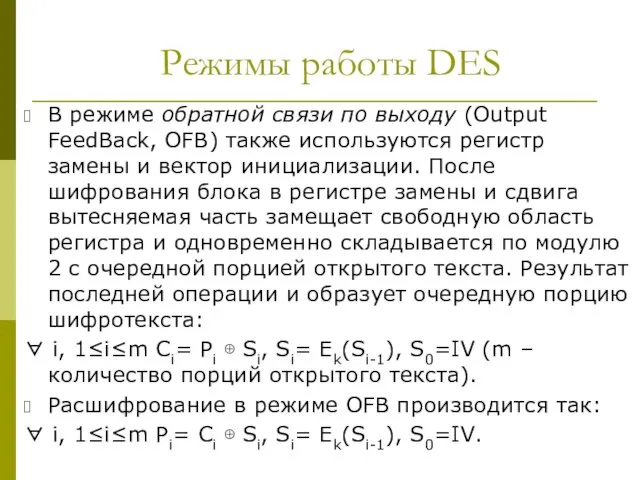

- 18. Режимы работы DES В режиме обратной связи по выходу (Output FeedBack, OFB) также используются регистр замены

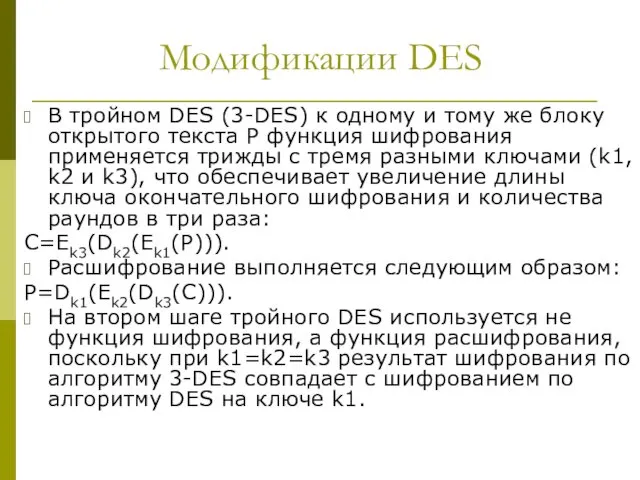

- 19. Модификации DES В тройном DES (3-DES) к одному и тому же блоку открытого текста P функция

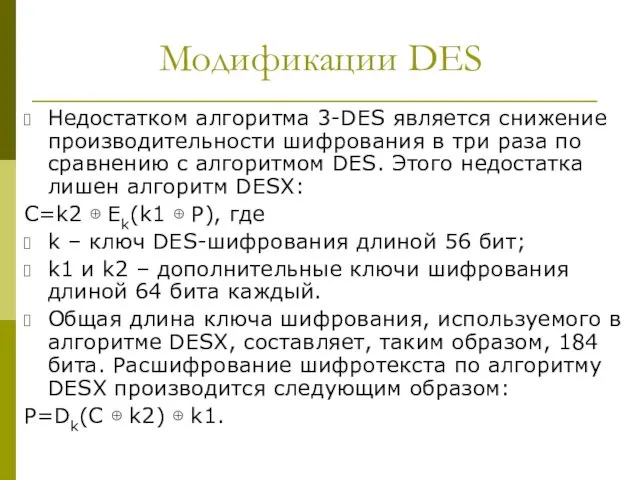

- 20. Модификации DES Недостатком алгоритма 3-DES является снижение производительности шифрования в три раза по сравнению с алгоритмом

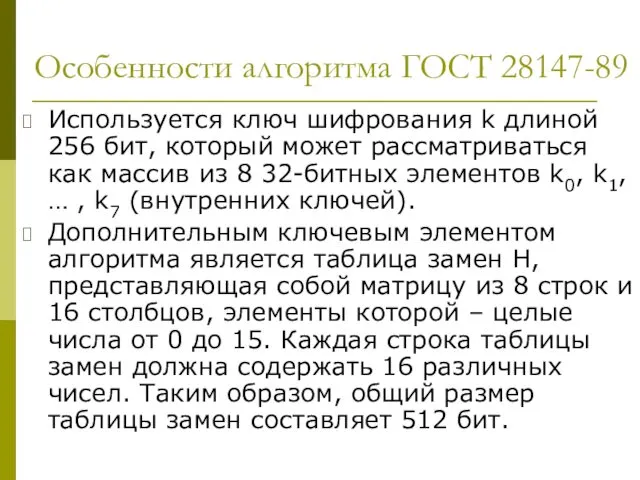

- 21. Особенности алгоритма ГОСТ 28147-89 Используется ключ шифрования k длиной 256 бит, который может рассматриваться как массив

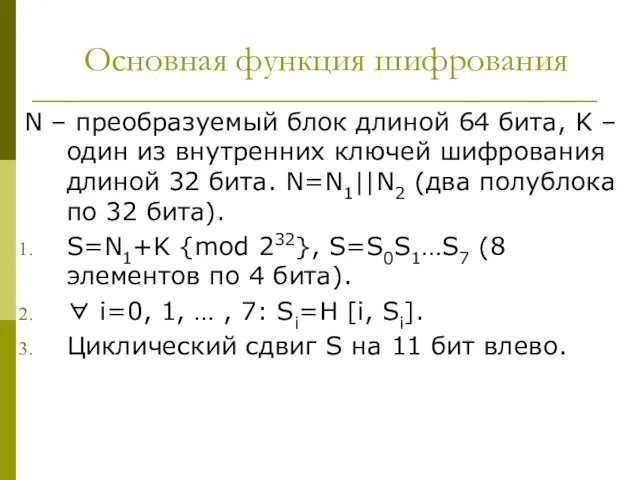

- 22. Основная функция шифрования N – преобразуемый блок длиной 64 бита, K – один из внутренних ключей

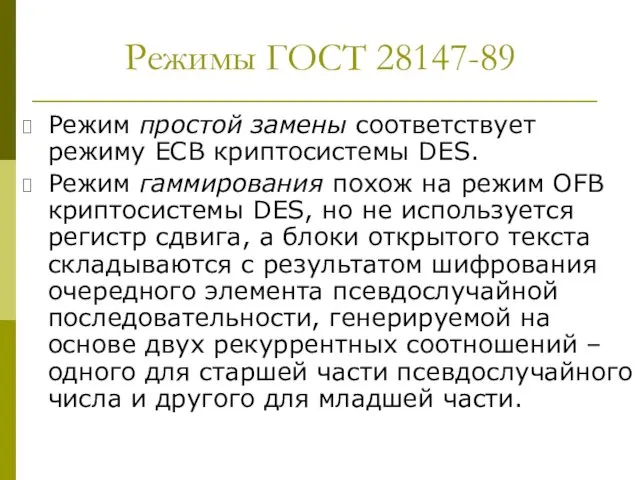

- 23. Режимы ГОСТ 28147-89 Режим простой замены соответствует режиму ECB криптосистемы DES. Режим гаммирования похож на режим

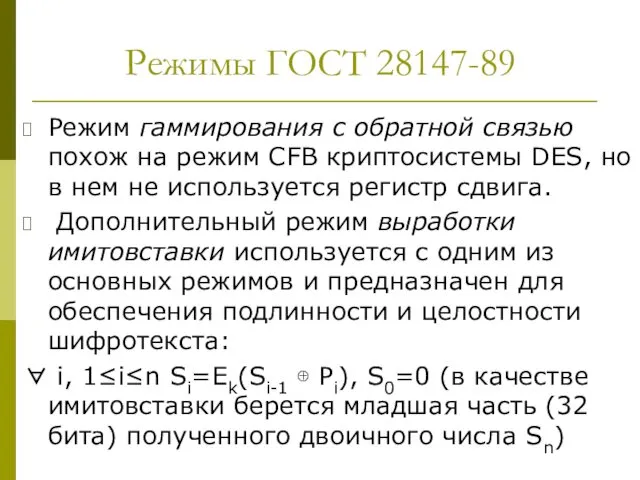

- 24. Режимы ГОСТ 28147-89 Режим гаммирования с обратной связью похож на режим CFB криптосистемы DES, но в

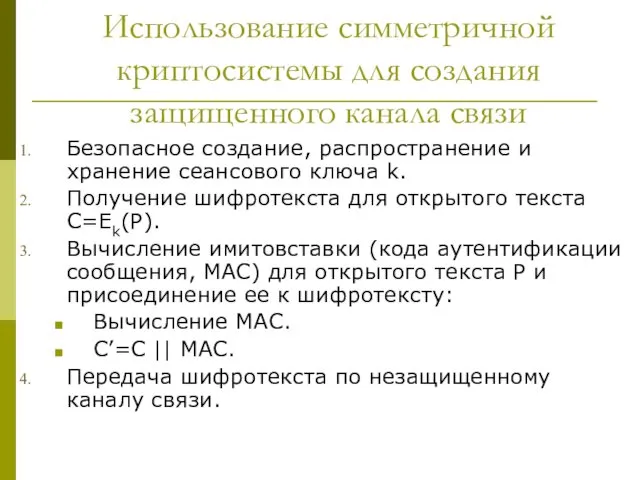

- 25. Использование симметричной криптосистемы для создания защищенного канала связи Безопасное создание, распространение и хранение сеансового ключа k.

- 26. Использование симметричной криптосистемы для создания защищенного канала связи Отделение имитовставки (кода аутентификации сообщения, MAC) от шифротекста

- 27. Генерация ключей Генерация случайного ключа шифрования возможна с помощью программного или аппаратного датчика псевдослучайных чисел и

- 28. Генерация ключей Другой источник случайных событий – аппаратные средства компьютера («шум» звуковой карты, счетчик тактов процессора

- 29. Хранение ключей Общедоступные электронные носители (ключи должны храниться только в зашифрованном с помощью мастер-ключа виде). Мастер-ключ

- 30. Распределение ключей С помощью центров распределения ключей (Key Distribution Center, KDC). На каждом объекте КС должен

- 32. Скачать презентацию

Настройка безопасности сети с помощью IPSec Лаштанов И.Г.

Настройка безопасности сети с помощью IPSec Лаштанов И.Г.  Основні етапи підготовки заявок на отримання фінансування від міжнародних наукових фондів

Основні етапи підготовки заявок на отримання фінансування від міжнародних наукових фондів Виды тестирования

Виды тестирования Правовая охрана программ и данных

Правовая охрана программ и данных Апробация цифровой модели реализации программы Мы – твои друзья

Апробация цифровой модели реализации программы Мы – твои друзья Презентация "Проектирование БД" - скачать презентации по Информатике

Презентация "Проектирование БД" - скачать презентации по Информатике Программирование микроконтроллеров

Программирование микроконтроллеров О поиске информации в российской научной электронной библиотеке eLIBRARY.ru и поисковой платформе Web of Science

О поиске информации в российской научной электронной библиотеке eLIBRARY.ru и поисковой платформе Web of Science Java. Swing введение

Java. Swing введение Охрана труда и техника безопасности Инструкция ИОТ-014-2004

Охрана труда и техника безопасности Инструкция ИОТ-014-2004  Сбалансированные поисковые деревья АВЛ-дерево

Сбалансированные поисковые деревья АВЛ-дерево Программное обеспечение. Устройство компьютера

Программное обеспечение. Устройство компьютера Distributed systems.Computing

Distributed systems.Computing Аттестационная работа. Формирование ИКТ-компетентности младших школьников через технологий дистанционного и смешанного обучения

Аттестационная работа. Формирование ИКТ-компетентности младших школьников через технологий дистанционного и смешанного обучения Алгоритмы и исполнители

Алгоритмы и исполнители Проверочная работа 5 класс Информация. Информатика. Компьютер

Проверочная работа 5 класс Информация. Информатика. Компьютер  «Системы счисления». Урок-дидактическая игра в 8 классе

«Системы счисления». Урок-дидактическая игра в 8 классе Циклические алгоритмы. Цикл с постусловием. Инструкции управления циклом

Циклические алгоритмы. Цикл с постусловием. Инструкции управления циклом Создание бесплатного переносимого приложения, работающего с локальной базой данных в среде разработки Visual Studio

Создание бесплатного переносимого приложения, работающего с локальной базой данных в среде разработки Visual Studio Способы записи алгоритмов основы алгоритмизации

Способы записи алгоритмов основы алгоритмизации Тортики AR - сладкая реальность

Тортики AR - сладкая реальность Стоимость продукции. Вариант 5

Стоимость продукции. Вариант 5 Моделирование ситуации «Обои и комната» в среде табличного процессора

Моделирование ситуации «Обои и комната» в среде табличного процессора Примеры простых программ на Си

Примеры простых программ на Си Новые возможности редакции 1.2 УПП для Украины

Новые возможности редакции 1.2 УПП для Украины Компьютерные словари и системы машинного перевода текстов

Компьютерные словари и системы машинного перевода текстов Информационные процессы

Информационные процессы  ИТ-услуги

ИТ-услуги