Содержание

- 2. Вопросы лекции Стандарты управления информационной безопасностью BS 7799 и ISO/IEC 17799. Их основные положения. Международный стандарт

- 3. Стандарты управления ИБ BS 7799 и ISO/IEC 17799 Обеспечение ИБ - постоянный процесс, процесс управления ИБ

- 4. Части BS 7799 BS 7799-1.1998 «Информационные технологии - Свод практических правил по Управлению ИБ» - лучшие

- 5. BS 7799. Активы, угрозы, риски Приложение С С.1. Идентификация ресурсов С.2 Примерный перечень угроз С.З Примеры

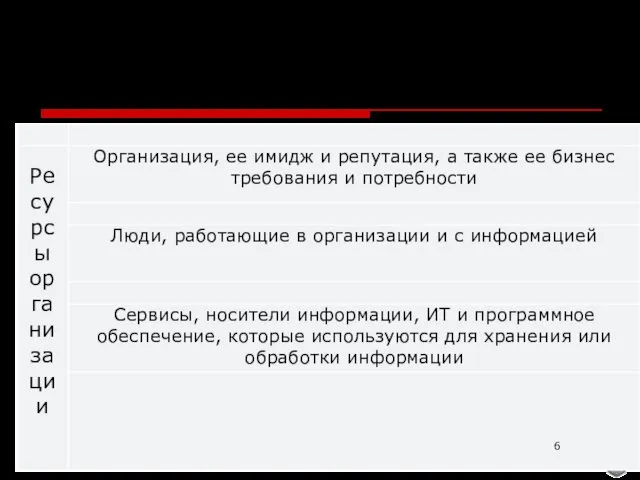

- 6. С1. Идентификация ресурсов

- 7. С.2 Примерный перечень угроз Организация должна самостоятельно выбрать подходы к оценке и управлению рисками, которые должным

- 8. С.З Примеры угроз С.3.2 Физическая безопасность и безопасностью окружающей среды С.3.2.2 Безопасность оборудования С.3.3 Управление коммуникациями

- 9. С.4 Примеры уязвимостей С.4.2 Безопасность кадровых ресурсов С.4.3 Физическая безопасность и безопасность окружающей среды С.4.4 Управление

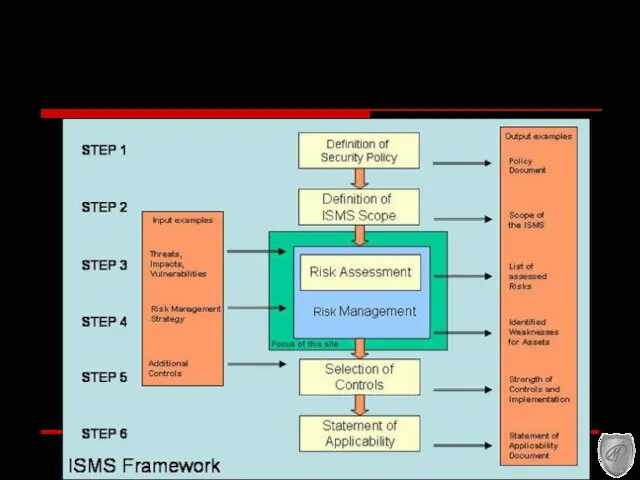

- 10. Управление рисками и этапы СУИБ (ISMS)

- 11. Стандарт ISO/IEC 17799 Стандарт ISO/IEC 17799 — это модель системы управления, которая определяет (в контексте ИБ)

- 12. Стандарт ISO/IEC 17799 Основная идея стандарта — помочь коммерческим и государственным хозяйственным организациям решить достаточно сложную

- 13. Стандарт ISO/IEC 17799 Структура стандарта позволяет выбрать те средства управления, которые имеют отношение к конкретной организации.

- 14. Стандарт ISO/IEC 17799 Пример раздела – «Безопасность персонала» (BS 7799 “Раздел 4. Обеспечение безопасности персоналом”) -

- 15. Стандарт ISO/IEC 17799 Ключевые элементы управления, которые представляются как фундаментальные: • политика ИБ; • распределение ответственности

- 16. Стандарт ISO/IEC 17799 Риск - произведение показателя возможных потерь (ущерба) на вероятность того, что эта потеря

- 17. ISO/IEC 27001:2005 "Системы управления информационной безопасности. Требования" Лучшая мировая практика в области управления информационной безопасностью –

- 18. ISO/IEC 27001:2005 "Системы управления информационной безопасности. Требования" Область применения Все виды организаций (коммерческие и некоммерческие организации,

- 19. ISO/IEC 27001:2005 Общие положения стандарта ИБ - "сохранение конфиденциальности, целостности и доступности информации; кроме того, могут

- 20. ISO/IEC 27001:2005 Процессный подход Процессный подход к управлению безопасностью PDCA–модель (или модель Шухарта-Деминга) : 1) Планирование.2)

- 21. ISO/IEC 27001:2005 Этапы создания СУИБ PDCA-модель (P) Разработка системы управления ИБ (D) Внедрение и функционирование системы

- 22. ISO/IEC 27001:2005 Этапы создания СУИБ (1) "Разработка системы управления информационной безопасности«. Организация должна осуществить следующее: определить

- 23. ISO/IEC 27001:2005 Этапы создания СУИБ (2) "Внедрение и функционирование системы управления информационной безопасности" предполагает, что необходимо:

- 24. ISO/IEC 27001:2005 Этапы создания СУИБ (3) "Проведение мониторинга и анализа системы управления информационной безопасности" требует: выполнять

- 25. ISO/IEC 27001:2005 Этапы создания СУИБ (4) "Поддержка и улучшение системы управления информационной безопасности" предполагает, что организация

- 26. ISO/IEC 27001:2005 Документация СУИБ требования к документации: положения политики СУИБ и описание области функционирования, описание методики

- 27. ISO/IEC 27001:2005 Дополнительные аспекты Ответственность руководства График аудитов ИБ Анализ системы УИБ Работы по улучшению системы

- 28. Сертификация СУИБ на соответствие ISO 27001

- 29. Сертификация СУИБ Процедура добровольной сертификации - для подтверждения соответствия существующей в организации СУИБ требованиям стандарта, а

- 30. Сертификация СУИБ Под сертификацией СУИБ организации по требованиям стандарта ISO 27001:2005 понимается комплекс организационно-технических мероприятий, проводимых

- 31. Важность сертификации СУИБ укрепляет имидж компании, повышает интерес клиентов расширяется сфера деятельности компании за счет получения

- 32. Важность сертификации СУИБ Как свидетельствует текущая практика, расходы на сертификацию в большинстве случаев несопоставимо малы в

- 33. Для получения сертификата СУИБ предприятия оценивается аудитором. Аудит состоит из анализа документации по системе управления информационной

- 34. Выгоды внедрения СУИБ по требованиям стандарта ISO/IEC 27001:2005 СУИБ на основе ISO 27001 позволит (1): Сделать

- 35. Выгоды внедрения СУИБ по требованиям стандарта ISO/IEC 27001:2005 СУИБ на основе ISO 27001 позволит (2): Четко

- 37. Скачать презентацию

Обработка информации. Информатика, 5 класс

Обработка информации. Информатика, 5 класс Сетевые атаки на браузеры и сайты

Сетевые атаки на браузеры и сайты Операционная система Linux

Операционная система Linux Презентация "Социальные сети" - скачать презентации по Информатике

Презентация "Социальные сети" - скачать презентации по Информатике Closing meeting template

Closing meeting template Paint графикалық редакторы

Paint графикалық редакторы Работа с семантическим ядром. Терминология

Работа с семантическим ядром. Терминология Компьютер как формальный исполнитель алгоритмов (программ)

Компьютер как формальный исполнитель алгоритмов (программ) Безопасность детей в интернете

Безопасность детей в интернете Презентация "Компьютерные сети, топологии" - скачать презентации по Информатике

Презентация "Компьютерные сети, топологии" - скачать презентации по Информатике Антивирус. Оқушы білімін тексеру

Антивирус. Оқушы білімін тексеру Развитие интернета и онлайн-сми в Великобритании

Развитие интернета и онлайн-сми в Великобритании Запуск новичка в проект Энергия роста

Запуск новичка в проект Энергия роста Особливості формування громадянського суспільства в Україні, як фактор забезпечення інформаційної безпеки держави

Особливості формування громадянського суспільства в Україні, як фактор забезпечення інформаційної безпеки держави Целостность баз данных. Лекция 8

Целостность баз данных. Лекция 8 Информационный процесс накопления данных

Информационный процесс накопления данных Компьютерные технологии интеллектуальной поддержки управленческих решений

Компьютерные технологии интеллектуальной поддержки управленческих решений Структуризация сети

Структуризация сети Триггеры в презентации. Применение. Моя педагогическая инициатива

Триггеры в презентации. Применение. Моя педагогическая инициатива Особливості архітектурної організації, моделювання та проектування багатофункціональних систем і мереж зовнішнього зберігання

Особливості архітектурної організації, моделювання та проектування багатофункціональних систем і мереж зовнішнього зберігання Текстовые редакторы

Текстовые редакторы Методы передачи дискретных данных на физическом уровне

Методы передачи дискретных данных на физическом уровне Текстовые и бинарные файлы

Текстовые и бинарные файлы Болгарская средняя школа №1 Презентация на тему:

Болгарская средняя школа №1 Презентация на тему:  Поисковые системы интернета Выполнила: Корпачева Лена 11б класс _

Поисковые системы интернета Выполнила: Корпачева Лена 11б класс _ Multi-threaded performance. Pitfalls

Multi-threaded performance. Pitfalls Устройство ПК

Устройство ПК Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах

Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах