Тема: Безопасность информации Безопасность информации – это состояние защищенности информации от внутренних или внешних угроз,

Содержание

- 2. Защита экономической информации Системы защиты информации представляют собой комплекс специальных мер законодательного и административного характера, организационных

- 3. Острота проблемы защиты информации и информационных систем определяется следующими факторами: высокими темпами роста парка средств вычислительной

- 4. Компоненты системы защиты область физической безопасности, к средствам которой можно отнести механические и электронные замки, охрану

- 5. Дестабилизирующие факторы количественная недостаточность физическая нехватка одного или нескольких компонентов АИС для обеспечения требуемой защищенности информации

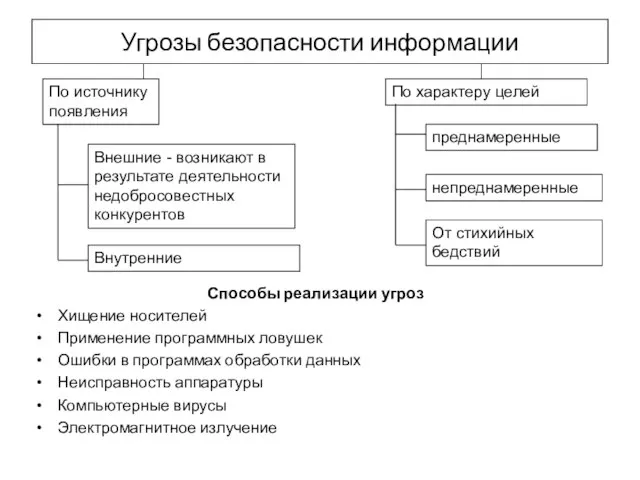

- 6. Угрозы безопасности информации Способы реализации угроз Хищение носителей Применение программных ловушек Ошибки в программах обработки данных

- 7. Угрозы безопасности информации

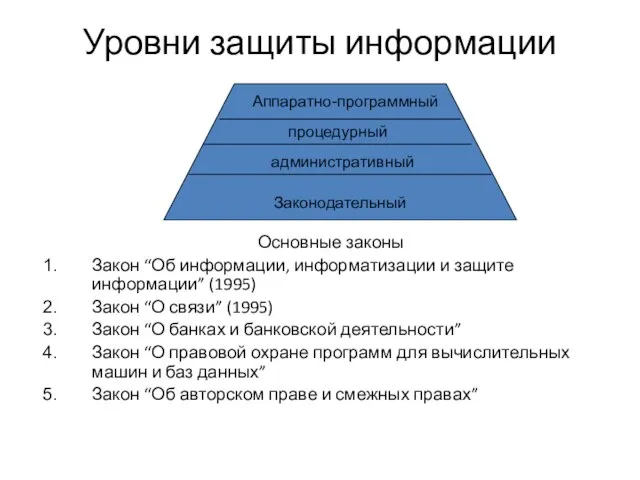

- 8. Уровни защиты информации Основные законы Закон “Об информации, информатизации и защите информации” (1995) Закон “О связи”

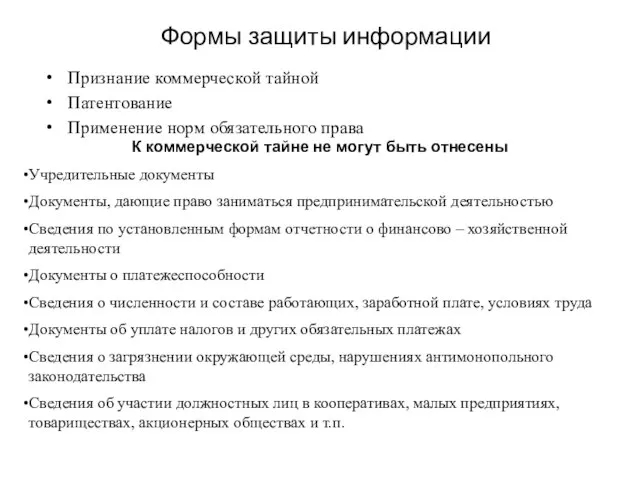

- 9. Формы защиты информации Признание коммерческой тайной Патентование Применение норм обязательного права К коммерческой тайне не могут

- 10. Методы и средства защиты

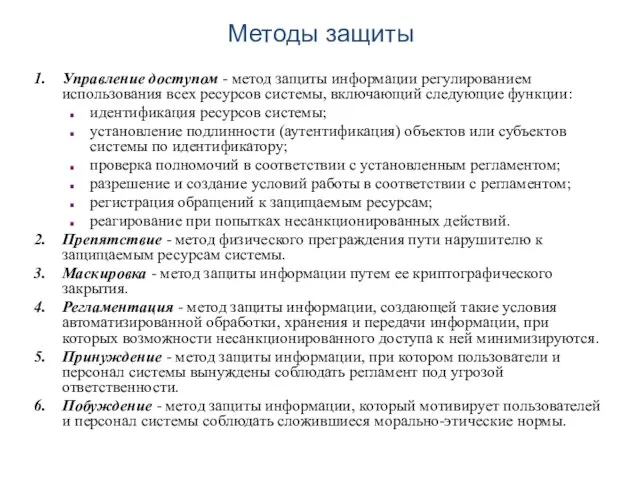

- 11. Методы защиты Управление доступом - метод защиты информации регулированием использования всех ресурсов системы, включающий следующие функции:

- 12. Организационные средства защиты Организационные меры защиты определяют порядок: ведения системы защиты от несанкционированного доступа; ограничения доступа

- 13. Программные средства защиты Программные средства защиты (ПСЗ) включают в себя: систему разграничения доступа к вычислительным и

- 14. Аппаратные и криптографические средства защиты Аппаратные средства защиты, выбор которых определяется такими техническими характеристиками как: высокая

- 15. Этапы создания систем защиты инженерно-техническое обследование и описание информационных ресурсов системы; определение наиболее критичных, уязвимых мест

- 17. Скачать презентацию

Процесс разработки программных продуктов

Процесс разработки программных продуктов Sum3D - premilled guide

Sum3D - premilled guide Легенда о происхождении компьютерных мышей

Легенда о происхождении компьютерных мышей Формулы и функции MS Excel

Формулы и функции MS Excel Размещение данных в таблицах в документах HTML5

Размещение данных в таблицах в документах HTML5 Программное управление компьютером. Этапы становления процесса обработки информации. Данные и программы

Программное управление компьютером. Этапы становления процесса обработки информации. Данные и программы Клуб заботливых мам Nestlé

Клуб заботливых мам Nestlé Влияние деятельности человека на окружающую среду

Влияние деятельности человека на окружающую среду  Компьютер и здоровье

Компьютер и здоровье Информация и информационные процессы

Информация и информационные процессы Интернет активность РЭУ Им. Г. В. Плеханова

Интернет активность РЭУ Им. Г. В. Плеханова Знакомство с Python. ИТ-класс в московской школе

Знакомство с Python. ИТ-класс в московской школе Основные понятия языков программирования

Основные понятия языков программирования Copywrite digital printers

Copywrite digital printers Архивация файлов

Архивация файлов Сервисный портал Eberspaecher

Сервисный портал Eberspaecher WIKI разметка ВКонтакте

WIKI разметка ВКонтакте Creating MO Script with AMOS

Creating MO Script with AMOS Технологии обработки данных в распределенных информационных системах

Технологии обработки данных в распределенных информационных системах Компьютерные сети

Компьютерные сети Инфографика

Инфографика ГРАФИЧЕСКИЙ РЕЖИМ ЯЗЫКА QBASIC

ГРАФИЧЕСКИЙ РЕЖИМ ЯЗЫКА QBASIC  С и C++ — универсальные алгоритмические языки. С / С++. Тема 01

С и C++ — универсальные алгоритмические языки. С / С++. Тема 01 Компьютерные сети, топологии, устройства, линии связи

Компьютерные сети, топологии, устройства, линии связи Фракталы в видеоиграх

Фракталы в видеоиграх Возможности настольных издательских систем

Возможности настольных издательских систем Интервью: жанр тележурналистики

Интервью: жанр тележурналистики Внутримашинное проектирование списков MS Excel. (Тема 2)

Внутримашинное проектирование списков MS Excel. (Тема 2)