Содержание

- 2. Угрозы информационным системам. Факторы, приводящие к информационным потерям. Введение. Осуществление угроз информационным ресурсам. Факторы, приводящие к

- 3. УГРОЗА БЕЗОПАСНОСТИ - реальные или потенциально возможные действия или условия, приводящие к овладению, хищению, искажению, изменению

- 4. Классификация угроз безопасности по воздействию на основные характеристики ИС; по природе возникновения; по ориентации.

- 5. КЛАССИФИКАЦИЯ УГРОЗ БЕЗОПАСНОСТИ ПО ВОЗДЕЙСТВИЮ НА ОСНОВНЫЕ ХАРАКТЕРИСТИКИ ИС отказ в обслуживании; нарушение целостности (модификация); нарушение

- 6. КЛАССИФИКАЦИЯ УГРОЗ БЕЗОПАСНОСТИ ПО ПРИРОДЕ ВОЗНИКНОВЕНИЯ стихийные бедствия; несчастные случаи (чрезвычайные происшествия); различного рода ошибки или

- 7. КЛАССИФИКАЦИЯ УГРОЗ БЕЗОПАСНОСТИ ПО ОРИЕНТАЦИИ угрозы персоналу; материальным и финансовым ресурсам и информации, как составным элементам

- 8. Требования к информационным системам Готовность. Надежность. Конфиденциальность.

- 9. ГОТОВНОСТЬ - способность информационной системы обеспечить законным пользователям условия доступа к ресурсам в соответствии принятым режимом

- 10. НАДЕЖНОСТЬ - способность системы обеспечивать целостность и сохранность информации ее законных пользователей.

- 11. КОНФИДЕНЦИАЛЬНОСТЬ - способность системы обеспечивать информационные потребности только законным пользователям в рамках их интересов.

- 12. ПОЛИТИКА БЕЗОПАСНОСТИ - набор законов, правил и практического опыта, на основе которых строится управление, защита и

- 13. УГРОЗЫ ИНФОРМАЦИОННЫМ РЕСУРСАМ - овладение конфиденциальной информацией, ее модификация в интересах злоумышленника или ее разрушении с

- 14. Осуществление угроз информационным ресурсам может быть произведено: 1) методами, использующими психологические особенности людей; 2) через имеющиеся

- 15. Осуществление угроз информационным ресурсам 4) путем перехвата информации, циркулирующей в средствах и системах связи и вычислительной

- 16. Осуществление угроз информационным ресурсам 6) через переговорные процессы с иностранными или отечественными фирмами, используя неосторожное обращение

- 17. Факторы, приводящие к информационным потерям Несчастные случаи. Кража и преднамеренная порча материальных средств. Аварии, выход из

- 18. Несчастные случаи Несчастные случаи вызывают частичный или полный вывод из строя оборудования или информационного ресурса. Причинами

- 19. Кража и преднамеренная порча материальных средств Воруют, главным образом, небольшие по габаритам аппаратные средства (мониторы, процессорные

- 20. Аварии и выход из строя аппаратуры, программ и баз данных Остановка или нарушение деятельности информационных центров

- 21. Ошибки хранения, накопления, передачи и использования информации Эти ошибки связаны с человеческим фактором, будь-то при использовании

- 22. Ошибки хранения, накопления, передачи и использования информации Ошибки передачи зависят от используемой техники. Они могут быть

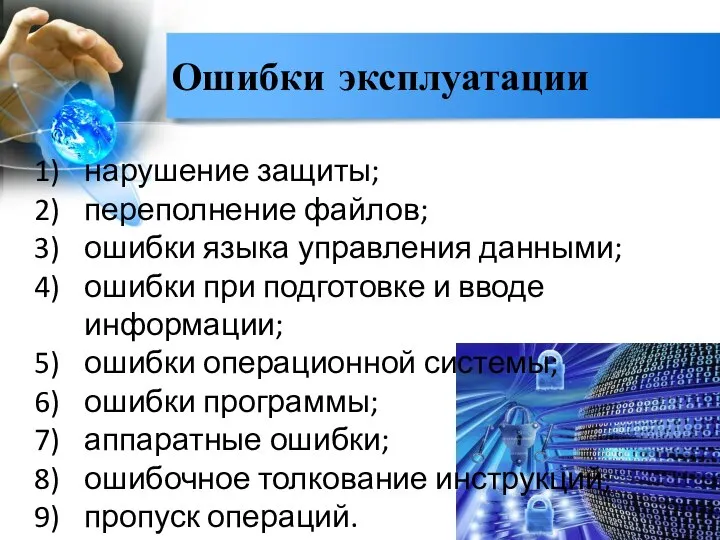

- 23. Ошибки эксплуатации нарушение защиты; переполнение файлов; ошибки языка управления данными; ошибки при подготовке и вводе информации;

- 24. Концептуальные ошибки и ошибки внедрения Концептуальные ошибки могут иметь драматические последствия в процессе эксплуатации информационной системы.

- 25. Злонамеренные действия в нематериальной сфере Мошенничество и хищение информационных ресурсов. Нередко все начинается случайно, часто с

- 26. Болтливость и разглашение Эти действия, последствия которых не поддаются учету, относятся к числу трудно контролируемых и

- 27. Причины социального характера Увольнение сотрудников, забастовки и другие действия персонала, приводящие к производственным потерям и неукомплектованности

- 28. Промышленный шпионаж, как форма недобросовестной конкуренции — это наносящие владельцу коммерческой тайны ущерб незаконный сбор, присвоение

- 29. Виды угроз информации Угроза раскрытия. Угроза целостности. Угроза отказа в обслуживании.

- 30. Угроза раскрытия – информация становится известной тому, кому не следовало бы ее знать. В терминах компьютерной

- 31. Угроза целостности – любое умышленное изменение (модификацию или даже удаление) данных, хранящихся в вычислительной системе или

- 32. Угроза отказа в обслуживании – возникает всякий раз, когда в результате некоторых действий блокируется доступ к

- 33. Источники возникновения угроз Вход в систему. Подсистемы связи. Процессор. Персонал. Накопители.

- 34. ВХОД В СИСТЕМУ – неправильная идентификация и аутентификация

- 35. ПОДСИСТЕМЫ СВЯЗИ – подключение записывающих и следящих устройств; электромагнитное излучение; телефонные подслушивающие устройства; взаимные помехи; неправильные

- 36. ПРОЦЕССОР - неисправность защитных цепей; распространение опасного программного обеспечения; сбой в защитных функциях программы; неправильное управление

- 37. ПЕРСОНАЛ замена санкционированного программного обеспечения на несанкционированное; разглашение защитных мер; отключение защитных устройств в аппаратном обеспечении;

- 38. НАКОПИТЕЛИ кража; незаконное копирование; несанкционированный доступ; разрушение или удаление.

- 40. Скачать презентацию

LINE TIMELINE request

LINE TIMELINE request Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника”

Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника” История клавиатуры

История клавиатуры Основные типы запросов

Основные типы запросов У нас в школе появился Интернет … Моя жизнь при подключение Интернета.

У нас в школе появился Интернет … Моя жизнь при подключение Интернета. Презентация "ОСНОВНЫЕ ПОНЯТИЯ ПРОГРАММЫ POWERPOINT" - скачать презентации по Информатике

Презентация "ОСНОВНЫЕ ПОНЯТИЯ ПРОГРАММЫ POWERPOINT" - скачать презентации по Информатике Архитектурные особенности ОС

Архитектурные особенности ОС Проект Имя героя на карте страны

Проект Имя героя на карте страны Создание медицинской документации с помощью текстового процессора Microsoft Word. Редактирование и форматирование текста

Создание медицинской документации с помощью текстового процессора Microsoft Word. Редактирование и форматирование текста Приложение Magic wand

Приложение Magic wand Презентация "Печатающие устройства" - скачать презентации по Информатике

Презентация "Печатающие устройства" - скачать презентации по Информатике Calculating the performance metrics of a computer system: speed, efficiency, energy costs, Amdahl's law,

Calculating the performance metrics of a computer system: speed, efficiency, energy costs, Amdahl's law, Siebel Party Business Components

Siebel Party Business Components CSV в Python

CSV в Python Презентация "Дискретные и непрерывные сигналы. Носители информации" - скачать презентации по Информатике

Презентация "Дискретные и непрерывные сигналы. Носители информации" - скачать презентации по Информатике Программирование на языке MATLAB. Работа с массивами данных

Программирование на языке MATLAB. Работа с массивами данных Технология обработки графической информации

Технология обработки графической информации Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория

Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория SFML. Основы

SFML. Основы Презентация на тему Микропроцессор

Презентация на тему Микропроцессор  Системы счисления

Системы счисления Мягкий декодер мажоритарно- декодируемого кода (273, 191, 18)

Мягкий декодер мажоритарно- декодируемого кода (273, 191, 18) Даня не смотри

Даня не смотри ИСТОРИЯ РАЗВИТИЯ КОМПЬЮТЕРОВ.

ИСТОРИЯ РАЗВИТИЯ КОМПЬЮТЕРОВ. Решение 9 и 10 задания ЕГЭ по информатике

Решение 9 и 10 задания ЕГЭ по информатике Записи. Язык программирования Delph

Записи. Язык программирования Delph Презентация "Профессия программист" - скачать презентации по Информатике

Презентация "Профессия программист" - скачать презентации по Информатике Итоговый проект “Проведение тестирования платформы https://bumbleby.ru”

Итоговый проект “Проведение тестирования платформы https://bumbleby.ru”