Содержание

- 2. Лекция 6. Упрощенный S-DES План лекции: 2. Пример шифрования S-DES 1. Алгоритм S-DES

- 3. Лекция 6. Упрощенный S-DES 1. Алгоритм S-DES Алгоритм S-DES – это специфический вариант алгоритма DES, разработанный

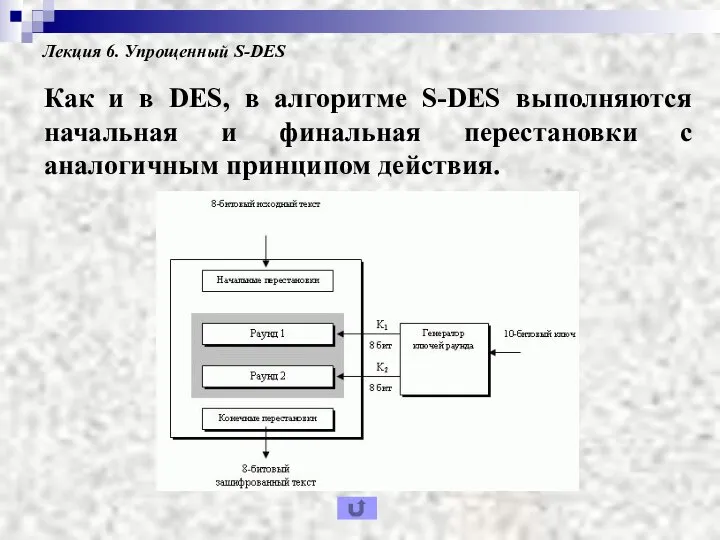

- 4. Лекция 6. Упрощенный S-DES Как и в DES, в алгоритме S-DES выполняются начальная и финальная перестановки

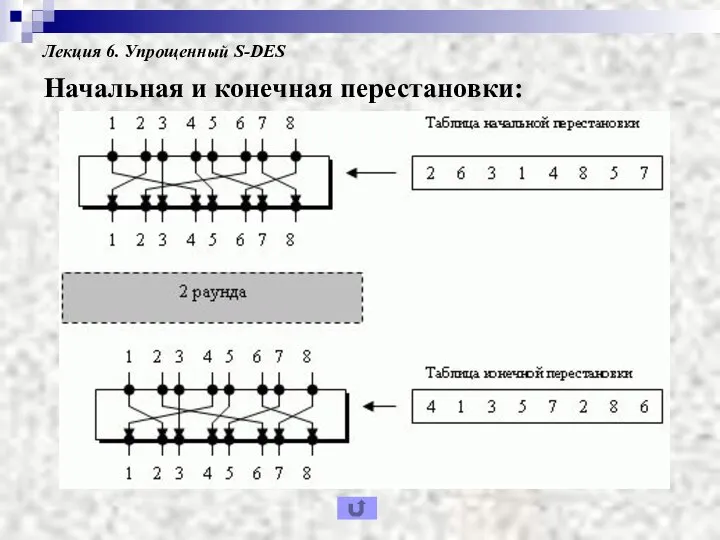

- 5. Лекция 6. Упрощенный S-DES Начальная и конечная перестановки:

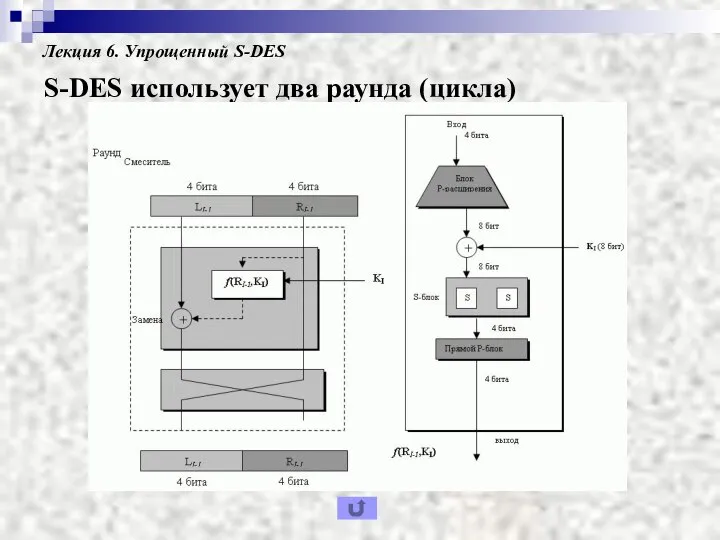

- 6. Лекция 6. Упрощенный S-DES S-DES использует два раунда (цикла)

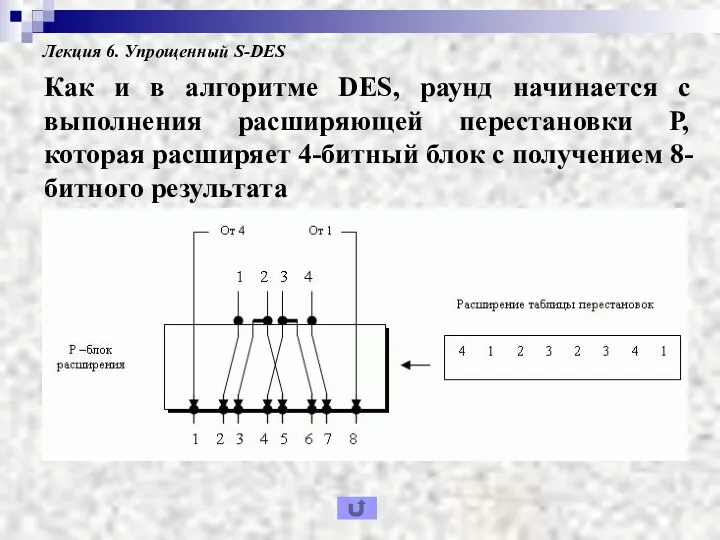

- 7. Лекция 6. Упрощенный S-DES Как и в алгоритме DES, раунд начинается с выполнения расширяющей перестановки Р,

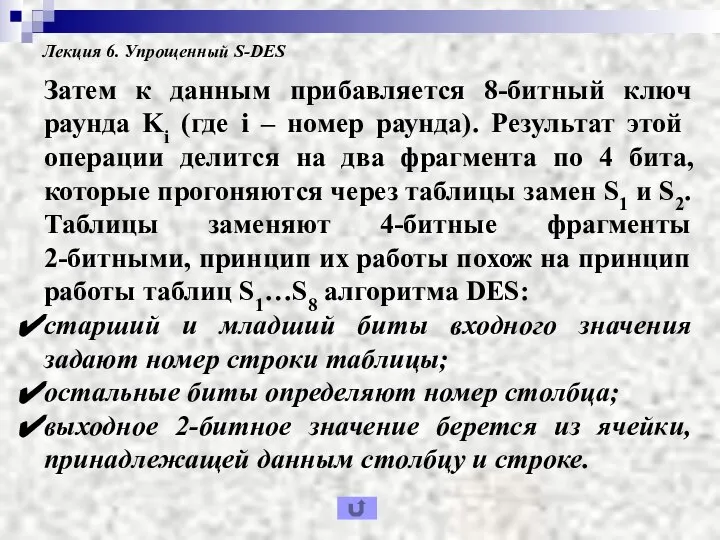

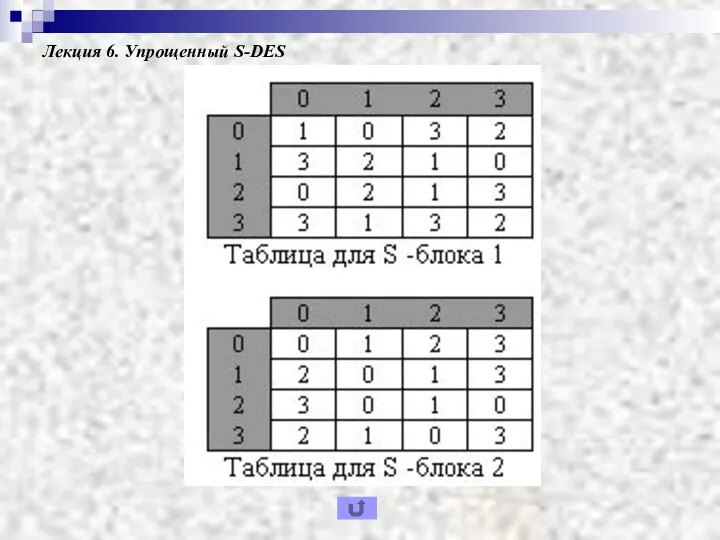

- 8. Лекция 6. Упрощенный S-DES Затем к данным прибавляется 8-битный ключ раунда Ki (где i – номер

- 9. Лекция 6. Упрощенный S-DES

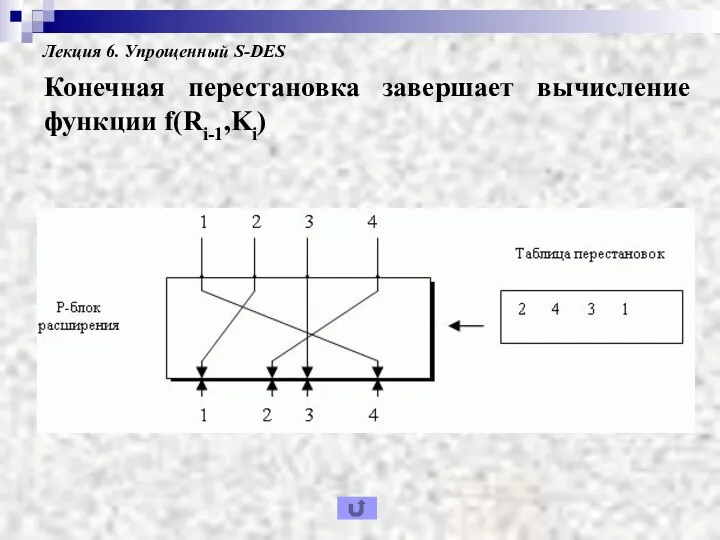

- 10. Лекция 6. Упрощенный S-DES Конечная перестановка завершает вычисление функции f(Ri-1,Ki)

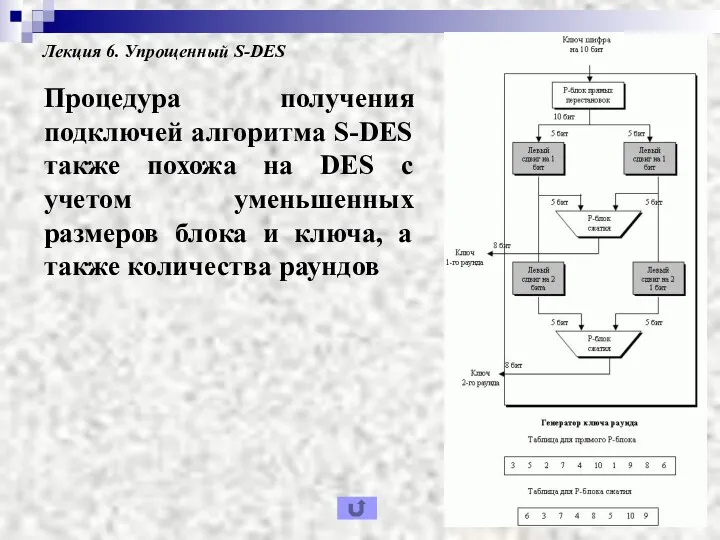

- 11. Лекция 6. Упрощенный S-DES Процедура получения подключей алгоритма S-DES также похожа на DES с учетом уменьшенных

- 12. Лекция 6. Упрощенный S-DES Пример 1. Зашифровать текст 00001011, если ключ равен 1011100110 Подзадача 1. Построение

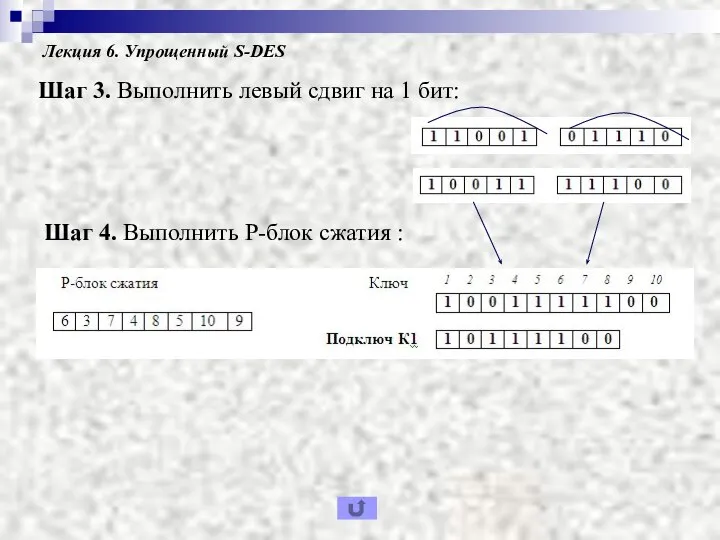

- 13. Лекция 6. Упрощенный S-DES Шаг 3. Выполнить левый сдвиг на 1 бит: Шаг 4. Выполнить Р-блок

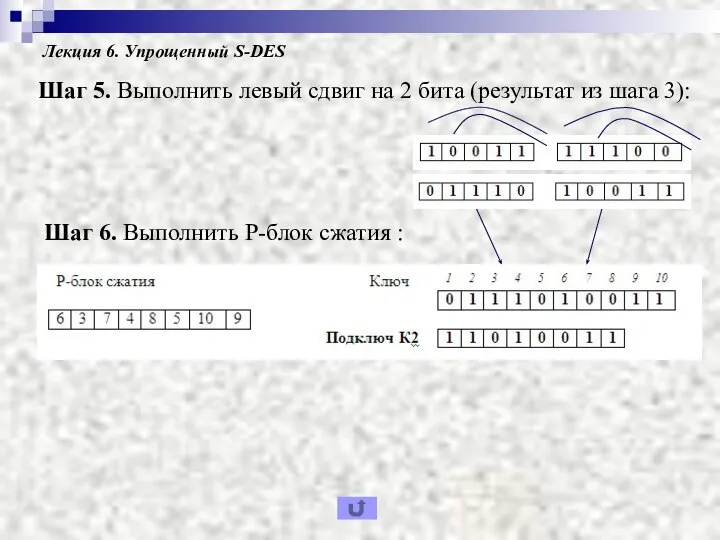

- 14. Лекция 6. Упрощенный S-DES Шаг 5. Выполнить левый сдвиг на 2 бита (результат из шага 3):

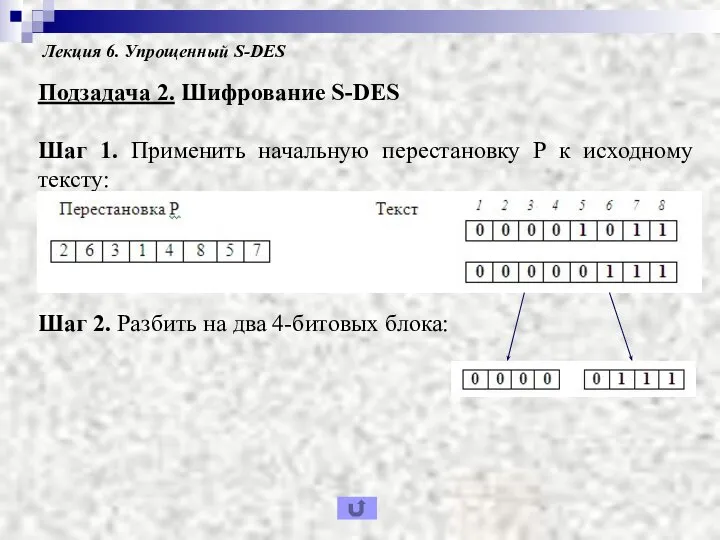

- 15. Лекция 6. Упрощенный S-DES Подзадача 2. Шифрование S-DES Шаг 1. Применить начальную перестановку Р к исходному

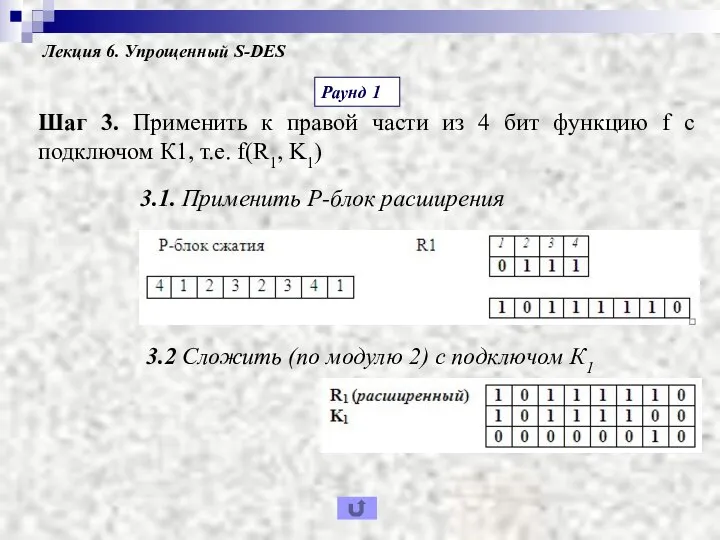

- 16. Лекция 6. Упрощенный S-DES Шаг 3. Применить к правой части из 4 бит функцию f с

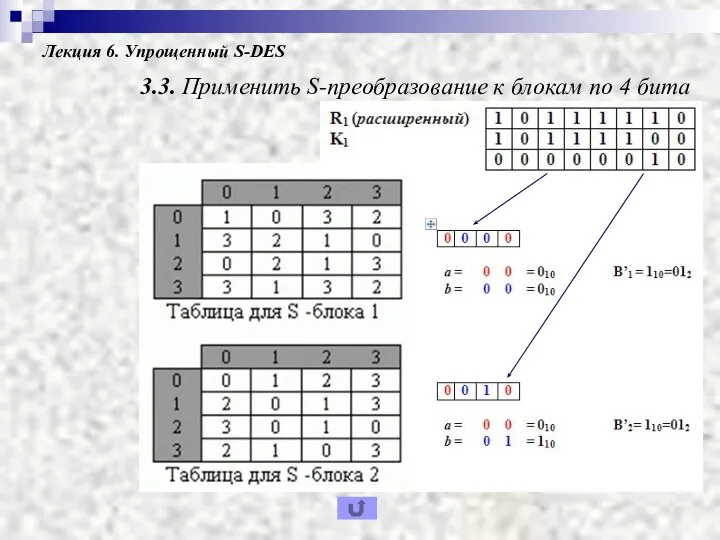

- 17. Лекция 6. Упрощенный S-DES 3.3. Применить S-преобразование к блокам по 4 бита

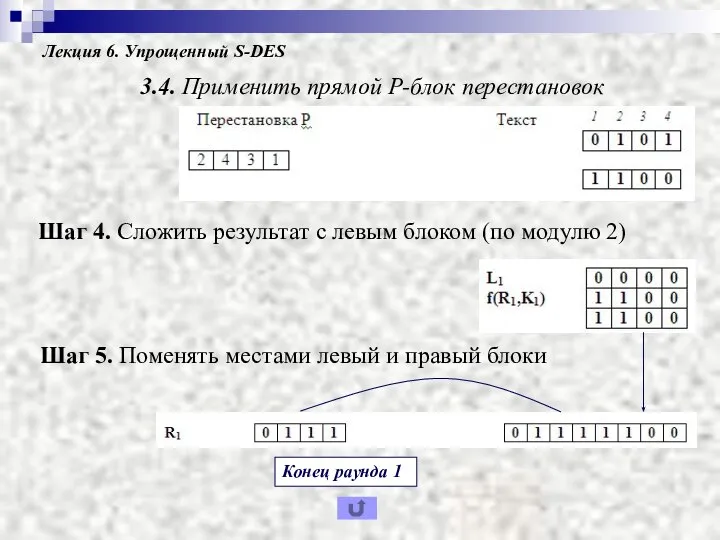

- 18. Лекция 6. Упрощенный S-DES 3.4. Применить прямой Р-блок перестановок Шаг 4. Сложить результат с левым блоком

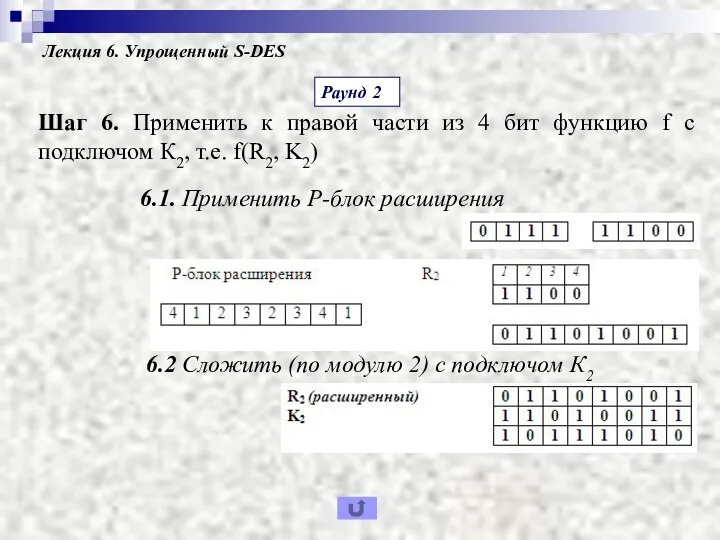

- 19. Лекция 6. Упрощенный S-DES Шаг 6. Применить к правой части из 4 бит функцию f с

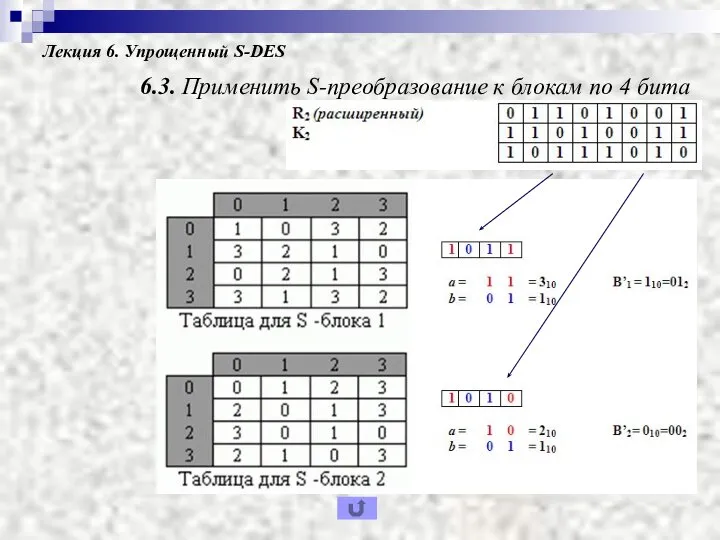

- 20. Лекция 6. Упрощенный S-DES 6.3. Применить S-преобразование к блокам по 4 бита

- 21. Лекция 6. Упрощенный S-DES 6.4. Применить прямой Р-блок перестановок Шаг 7. Сложить результат с левым блоком

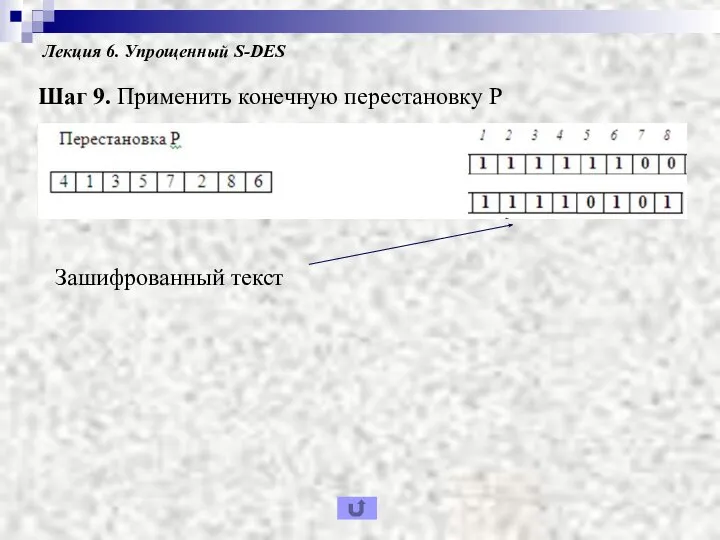

- 22. Лекция 6. Упрощенный S-DES Шаг 9. Применить конечную перестановку Р Зашифрованный текст

- 23. Список используемых источников: https://intuit.ru/studies/courses/553/409/lecture/17872?page=2 Хорев П.Б. Методы и средства защиты в компьютерных системах: Учеб. пособие для

- 25. Скачать презентацию

Java. Многомерные массивы

Java. Многомерные массивы Программа информационного сайта Мой социальный центр в режиме онлайн

Программа информационного сайта Мой социальный центр в режиме онлайн Группа компаний

Группа компаний Шеткері құрылғылар

Шеткері құрылғылар Современные средства проектирования БД

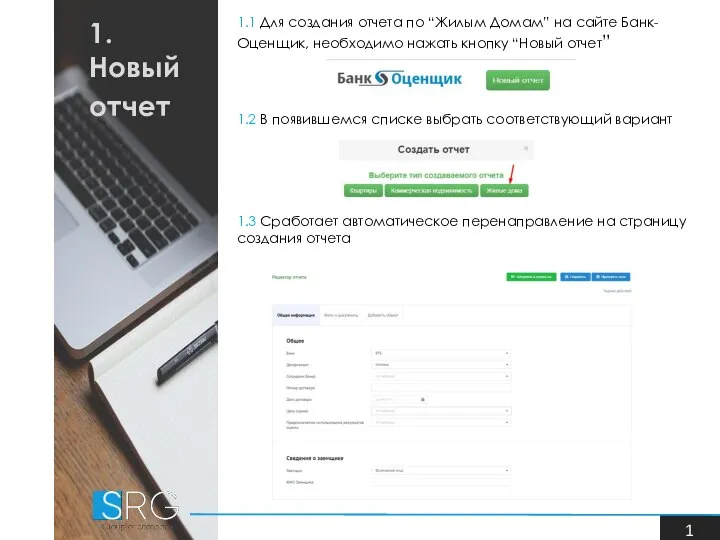

Современные средства проектирования БД Создание отчета по жилым домам на сайте БанкОценщик

Создание отчета по жилым домам на сайте БанкОценщик Структуры баз данных. (Лекция 9.2)

Структуры баз данных. (Лекция 9.2) Информационно-коммуникационные технологии в образовании Выступление на семинаре учителей русского языка и литературы Федоровой

Информационно-коммуникационные технологии в образовании Выступление на семинаре учителей русского языка и литературы Федоровой Ветвление в Паскале

Ветвление в Паскале Презентация "Протокол Secure Sockets Layer" - скачать презентации по Информатике

Презентация "Протокол Secure Sockets Layer" - скачать презентации по Информатике Информация. Информатика. Компьютер. 5 класс. 1 урок.

Информация. Информатика. Компьютер. 5 класс. 1 урок. Обучающее видео о пистолетном раунде в игре CS:GO

Обучающее видео о пистолетном раунде в игре CS:GO Математический тренажер

Математический тренажер The generic AM process

The generic AM process Текстовый редактор. Назначение и основные функции

Текстовый редактор. Назначение и основные функции Программный продукт Call Office

Программный продукт Call Office Инструкция для участников практической части ГИА по Информатике и ИКТ

Инструкция для участников практической части ГИА по Информатике и ИКТ Архитектуры ИС на основе технологии Intranet и распределенные ИС. (Лекция 10)

Архитектуры ИС на основе технологии Intranet и распределенные ИС. (Лекция 10) Системы управления базами данных. PL/SQL. (Часть 2)

Системы управления базами данных. PL/SQL. (Часть 2) Мониторинг трендов в социальных сетях в режиме реального времени (на примере Twitter)

Мониторинг трендов в социальных сетях в режиме реального времени (на примере Twitter) Интегрированный урок информатики и физики СОЗДАНИЕ СЛОЖНЫХ АНИМИРОВАННЫХ РИСУНКОВ В POWER POINT, С ИСПОЛЬЗОВАНИЕМ ПРОСТЫХ АНИМИРОВА

Интегрированный урок информатики и физики СОЗДАНИЕ СЛОЖНЫХ АНИМИРОВАННЫХ РИСУНКОВ В POWER POINT, С ИСПОЛЬЗОВАНИЕМ ПРОСТЫХ АНИМИРОВА Информационные системы

Информационные системы Задача “Односвязный список”

Задача “Односвязный список” Алгоритм. Решение задач

Алгоритм. Решение задач Кодирование информации

Кодирование информации Основные понятия программы КОМПАС - 3D. Интерфейс программы КОМПАС - 3D

Основные понятия программы КОМПАС - 3D. Интерфейс программы КОМПАС - 3D Игра на AlternativaPlatform, от идеи до релиза

Игра на AlternativaPlatform, от идеи до релиза Операторы цикла

Операторы цикла