Содержание

- 2. Актуальность На сегодняшний день существует проблема защищенных решений, позволяющих непрерывно бронировать клиентов и вести их учет

- 3. Цель Разработать защищенную модульную систему бронирования, которая позволяет добавлять филиалы компаний, просматривать ситуацию в реальном времени,

- 4. Задачи возможность добавления, редактирования и удаления филиалов; взаимодействие с клиентами; ведение склада; отчетность; иметь 99% аптайм.

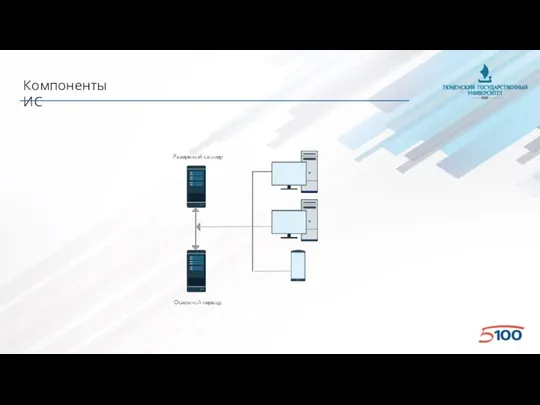

- 5. Компоненты ИС

- 6. Требования к веб-сервису возможность добавления, редактирования и удаления всех сущностей; отложенные отчеты; журналирование; репликация; запрет одновременного

- 7. Требования к клиенту взаимодействовать с необходимым сервисом; показывать актуальную информацию.

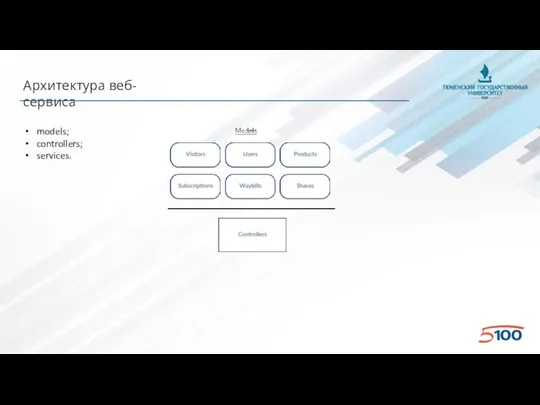

- 8. Архитектура веб-сервиса models; controllers; services.

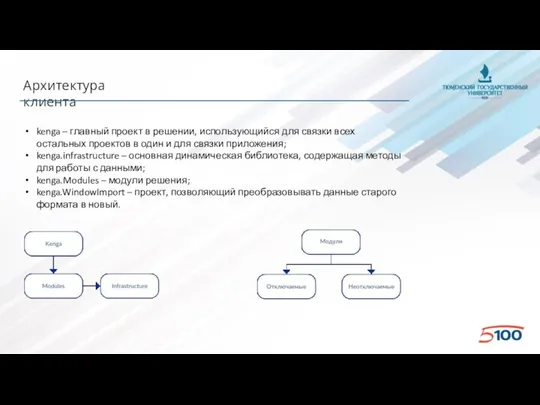

- 9. Архитектура клиента kenga – главный проект в решении, использующийся для связки всех остальных проектов в один

- 10. Основные угрозы информационной безопасности аутентификация; чтение и редактирование чужих данных; раскрытие исходного кода клиента; ddos; взлом

- 11. Безопасность двухфакторная аутентификация; ssl; spring security; dto-классы; обфускация исходного кода; ограничение количества и времени запросов к

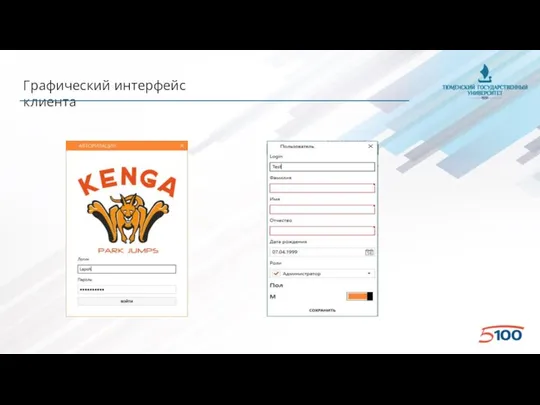

- 12. Графический интерфейс клиента

- 13. Графический интерфейс клиента

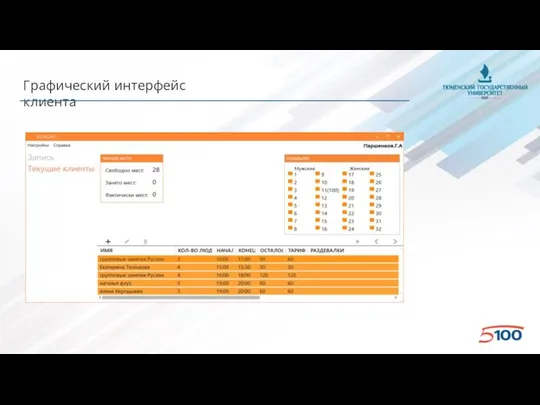

- 14. Графический интерфейс клиента

- 16. Скачать презентацию

Руководство пользователя в Веб части системы

Руководство пользователя в Веб части системы Рекомендации к оформлению информационного ресурса на конкурс музеев образовательных организаций Ярославской области

Рекомендации к оформлению информационного ресурса на конкурс музеев образовательных организаций Ярославской области Системы счисления. Перевод чисел из одной системы счисления в другую

Системы счисления. Перевод чисел из одной системы счисления в другую Қосымша басқару элементтерін қолдану. Microsoft Web Browser, Calendar, RefEdit басқару элементтері

Қосымша басқару элементтерін қолдану. Microsoft Web Browser, Calendar, RefEdit басқару элементтері Маршрутизация и транспортировка данных по компьютерным сетям

Маршрутизация и транспортировка данных по компьютерным сетям Язык С++. Операторы преобразования типов

Язык С++. Операторы преобразования типов Пернетақта. Пернелердің қызметтері:

Пернетақта. Пернелердің қызметтері: Компьютерные системы компании Noldus: Observer XT FaceReader

Компьютерные системы компании Noldus: Observer XT FaceReader Алгоритм работы с научной электронной библиотекой elibrary.ru и информационно-аналитической системой РИНЦ

Алгоритм работы с научной электронной библиотекой elibrary.ru и информационно-аналитической системой РИНЦ Векторная графика CorelDraw Цель урока: - получить представление векторной графической программе CorelDraw, для создания изображений, д

Векторная графика CorelDraw Цель урока: - получить представление векторной графической программе CorelDraw, для создания изображений, д Основы цифровой электроники

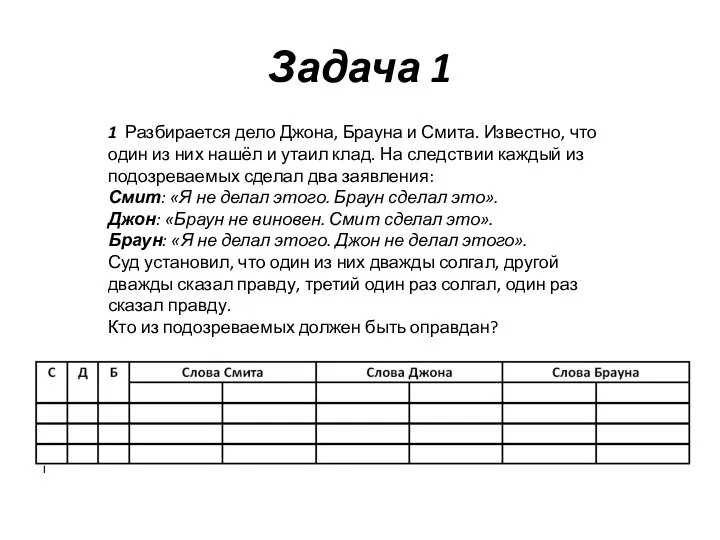

Основы цифровой электроники Информатика и информация. Решение логических выражений и задач

Информатика и информация. Решение логических выражений и задач Моделирование биологических процессов

Моделирование биологических процессов Форматирование текста

Форматирование текста OMG! Essence: единая теория программной инженерии?

OMG! Essence: единая теория программной инженерии? Прикладное программное обеспечение и системы

Прикладное программное обеспечение и системы Создание БД в MS Access

Создание БД в MS Access Профилактика интернет зависимости у обучающихся

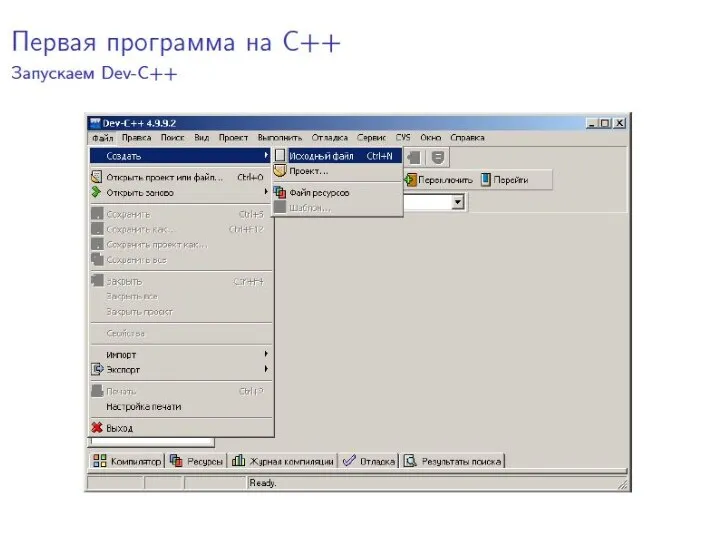

Профилактика интернет зависимости у обучающихся Среда программирования Dev-C++

Среда программирования Dev-C++ Браузеры

Браузеры  Технология работы над интервью

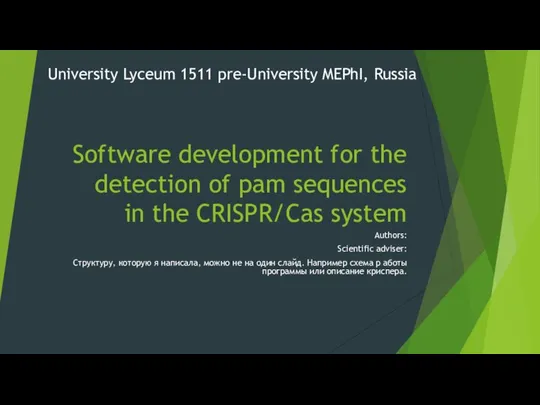

Технология работы над интервью Разработка приложения для определения PAM-последовательности Cas-эффекторов

Разработка приложения для определения PAM-последовательности Cas-эффекторов Алгоритмическая структура «Цикл». 9 класс

Алгоритмическая структура «Цикл». 9 класс Законы алгебра логики. Упрощение логических выражений

Законы алгебра логики. Упрощение логических выражений Информационные системы экологического мониторинга

Информационные системы экологического мониторинга Основные подсистемы ОС: подсистема управления памятью

Основные подсистемы ОС: подсистема управления памятью Маркированные списки

Маркированные списки Теоретичні основи інформації

Теоретичні основи інформації