Содержание

- 2. п.1. Особенности ПК. Цели и способы его защиты.

- 3. Персональным компьютерам присущ ряд таких свойств, которые, с одной стороны, благоприятствуют защите, а с другой —

- 4. К основным из указанных свойств относятся: • малые габариты и вес, что делает их не просто

- 5. Перечисленные и некоторые другие особенности создали: объективные предпосылки для массового распространения ПК практически во всех сферах

- 6. Факторы, влияющие на формирование подходов в защите информации: 1) цели защиты; 2) потенциально возможные способы защиты;

- 7. Основные цели защиты информации: • обеспечение физической целостности; • обеспечение логической целостности; • предупреждение несанкционированного получения;

- 8. Обеспечение логической целостности информации для ПК малоактуально, другие же цели применительно к ПК могут быть конкретизированы

- 9. Обеспечение физической целостности. Физическая целостность информации в ПК зависит от: целостности самой ПК, целостности дисков и

- 10. Предупреждение несанкционированной модификации. Весьма опасной разновидностью несанкционированной модификации информации в ПК является действие вредоносных программ (компьютерных

- 11. Предупреждение несанкционированного получения информации, находящейся в ПК. Данная цель зашиты приобретает особую актуальность в тех случаях,

- 12. Предупреждение несанкционированного копирования информации. Актуальность данной разновидности зашиты определяется следующими тремя обстоятельствами: • накопленные массивы информации

- 13. п.2. Угрозы информации в персональных компьютерах

- 14. Специфические особенности архитектурного построения и способов использования ПК позволяют конкретизировать значительную часть угроз (каналов утечки) информации.

- 15. Группу каналов, в которых основным средством несанкционированного получения информации является человек, составляют: • хищение носителей информации;

- 16. В группе каналов, основным средством использования которых служит аппаратура, выделяют: • подключение к устройствам ПК специальной

- 17. Третью группу каналов (основное средство использования которых — программы) образуют: • программный несанкционированный доступ к информации;

- 18. Носители информации могут быть : персонального, группового и общего использования.

- 19. Для разработки мероприятий защиты информации необходимы следующие исходные характеристики элементов защиты: • возможные объемы находящейся в

- 20. Вывод: Каждый пользователь ПК может применительно к своим условиям составить перечень потенциально возможных угроз его информации

- 21. п.3. Методы взлома компьютерных систем

- 22. Все попытки взлома защиты компьютерных систем можно разделить на три группы: атаки на уровне операционной системы;

- 23. Атаки на уровне систем управления базами данных Защита СУБД является одной из самых простых задач. Это

- 24. Действия в СУБД: поиск, вставка, удаление замена элемента. Другие операции являются вспомогательными и применяются достаточно редко.

- 25. Наличие строгой структуры и четко определенных операций упрощает решение задачи защиты СУБД. В большинстве случаев хакеры

- 26. Однако в случае, если используется СУБД, не имеющая достаточно надежных защитных механизмов, или плохо протестированная версия

- 27. Кроме того, имеются два специфических сценария атаки на СУБД, для защиты от которых требуется применять специальные

- 28. В первом случае результаты арифметических операций над числовыми полями СУБД округляются в меньшую сторону, а разница

- 29. Во втором случае хакер получает доступ к полям записей СУБД, для которых доступной является только статистическая

- 30. Атаки на уровне операционной системы Защищать операционную систему, в отличие от СУБД, гораздо сложнее. Дело в

- 31. Успех реализации того или иного алгоритма хакерской атаки на практике в значительной степени зависит от архитектуры

- 32. Однако имеются атаки, которым может быть подвергнута практически любая операционная система: кража пароля; подглядывание за пользователем,

- 33. поиск пароля, который пользователи, чтобы не забыть, записывают па календарях, в записных книжках или на оборотной

- 34. полный перебор всех возможных вариантов пароля; подбор пароля по частоте встречаемости символов и биграмм, с помощью

- 35. сканирование жестких дисков компьютера (хакер последовательно пытается обратиться к каждому файлу, хранимому на жестких дисках компьютерной

- 36. сборка "мусора" (если средства операционной системы позволяют восстанавливать ранее удаленные объекты, хакер может воспользоваться этой возможностью,

- 37. запуск программы от имени пользователя, имеющего необходимые полномочия, или в качестве системной программы (драйвера, сервиса, демона

- 38. отказ в обслуживании (целью этой атаки является частичный или полный вывод из строя операционной системы); захват

- 39. Атаки на уровне сетевого программного обеспечения На уровне СПО возможны следующие хакерские атаки: прослушивание сегмента локальной

- 40. перехват сообщений на маршрутизаторе (если хакер имеет привилегированный доступ к сетевому маршрутизатору, то он получает возможность

- 41. создание ложного маршрутизатора (путем отправки в сеть сообщений специального вида хакер добивается, чтобы его компьютер стал

- 42. отказ в обслуживании (хакер отправляет в сеть сообщения специальною вида, после чего одна или несколько компьютерных

- 43. шифрование сетевых сообщений (тем самым можно устранить угрозу перехвата сообщений, правда, за счет снижения производительности СПО

- 44. использование брандмауэров (брандмауэр является вспомогательным средством защиты, применяемым только в том случае, если компьютерную сеть нельзя

- 46. Скачать презентацию

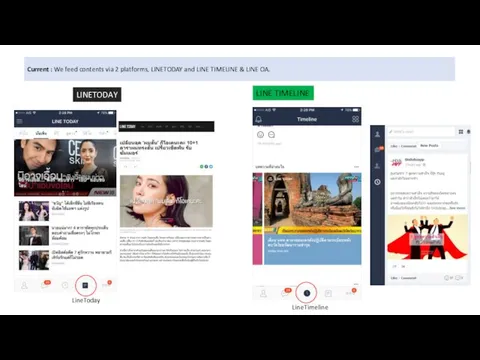

LINE TIMELINE request

LINE TIMELINE request Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника”

Методический материал для студентов к изучению курса: “СИНЕРГЕТИКА И УПРАВЛЕНИЕ ” Направление подготовки магистров:– 230100 “Информатика и вычислительная техника” История клавиатуры

История клавиатуры Основные типы запросов

Основные типы запросов У нас в школе появился Интернет … Моя жизнь при подключение Интернета.

У нас в школе появился Интернет … Моя жизнь при подключение Интернета. Презентация "ОСНОВНЫЕ ПОНЯТИЯ ПРОГРАММЫ POWERPOINT" - скачать презентации по Информатике

Презентация "ОСНОВНЫЕ ПОНЯТИЯ ПРОГРАММЫ POWERPOINT" - скачать презентации по Информатике Архитектурные особенности ОС

Архитектурные особенности ОС Проект Имя героя на карте страны

Проект Имя героя на карте страны Создание медицинской документации с помощью текстового процессора Microsoft Word. Редактирование и форматирование текста

Создание медицинской документации с помощью текстового процессора Microsoft Word. Редактирование и форматирование текста Приложение Magic wand

Приложение Magic wand Презентация "Печатающие устройства" - скачать презентации по Информатике

Презентация "Печатающие устройства" - скачать презентации по Информатике Calculating the performance metrics of a computer system: speed, efficiency, energy costs, Amdahl's law,

Calculating the performance metrics of a computer system: speed, efficiency, energy costs, Amdahl's law, Siebel Party Business Components

Siebel Party Business Components CSV в Python

CSV в Python Презентация "Дискретные и непрерывные сигналы. Носители информации" - скачать презентации по Информатике

Презентация "Дискретные и непрерывные сигналы. Носители информации" - скачать презентации по Информатике Программирование на языке MATLAB. Работа с массивами данных

Программирование на языке MATLAB. Работа с массивами данных Технология обработки графической информации

Технология обработки графической информации Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория

Распознавание информационных вирусов, VIII фестиваль ХС. Базовая теория SFML. Основы

SFML. Основы Презентация на тему Микропроцессор

Презентация на тему Микропроцессор  Системы счисления

Системы счисления Мягкий декодер мажоритарно- декодируемого кода (273, 191, 18)

Мягкий декодер мажоритарно- декодируемого кода (273, 191, 18) Даня не смотри

Даня не смотри ИСТОРИЯ РАЗВИТИЯ КОМПЬЮТЕРОВ.

ИСТОРИЯ РАЗВИТИЯ КОМПЬЮТЕРОВ. Решение 9 и 10 задания ЕГЭ по информатике

Решение 9 и 10 задания ЕГЭ по информатике Записи. Язык программирования Delph

Записи. Язык программирования Delph Презентация "Профессия программист" - скачать презентации по Информатике

Презентация "Профессия программист" - скачать презентации по Информатике Итоговый проект “Проведение тестирования платформы https://bumbleby.ru”

Итоговый проект “Проведение тестирования платформы https://bumbleby.ru”