Содержание

- 2. Актуальность темы Перспективы использования услуг IP-телефонии. Чтобы оставаться конкурентоспособными, провайдеры IP-телефонии должный учитывать потребности пользователей, а

- 3. Объектом исследования анализ проблемы обеспечения безопасности соединений в сетях IP-телефонии. Предметом исследования: особенности проблем обеспечения безопасности

- 4. Цель исследования: анализ рисков сети IP-телефонии с точки зрения проблем обеспечения безопасности соединений и поиск возможных

- 5. Задачи: возможности протоколов IP-телефонии, направленных на обеспечение безопасности соединений; выбор оптимального протокола аутентификации, авторизации и учета;

- 6. Новизна теоретическое обобщение, статей и учебных пособий по цифровой связи в целом и цифровой обработке сигналов

- 7. IP-телефония- технология передачи голоса по компьютерной сети.

- 8. Архитектура сети, базирующейся на протоколе Н.323

- 9. Атаки на сеть IP-телефонии и механизмы борьбы с ними 1. Отказ в обслуживании 2. Подмена номера

- 10. Модель возведения и взаимодействия сети IP-телефонии без использования программного коммутатора

- 11. Модель возведения и взаимодействия сети IP-телефонии с использованием программного коммутатора

- 12. Ключевые функции безопасности IP-телефонии: аутентификация целостных данных секретность проверка отсутствия долгов

- 13. Технология блокировки фрода на примере компании ПАО «Вымпелком» Фрод - вид атак, в частном случае предполагающий

- 14. Краткий алгоритм анализа фродовых Trouble Ticket: принять от клиента или зафиксировать всплеск трафика на международные направления;

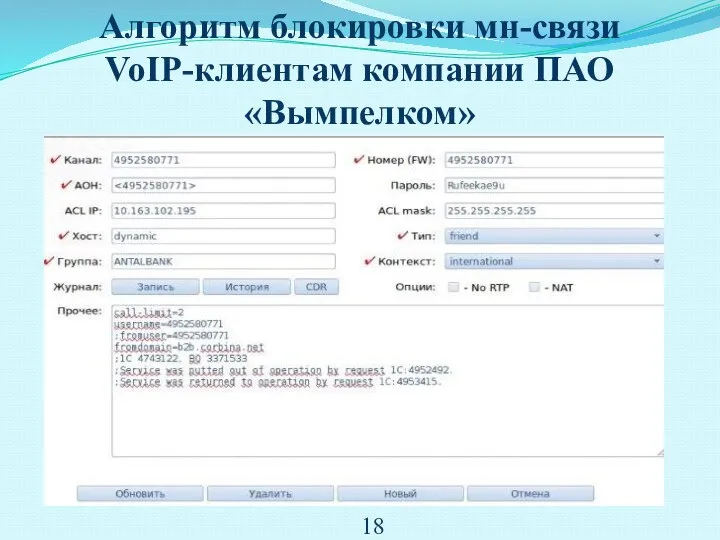

- 15. Алгоритм блокировки мн-связи VoIP-клиентам компании ПАО «Вымпелком» Для блокировки фрода у всех сотрудников имеется доступ к

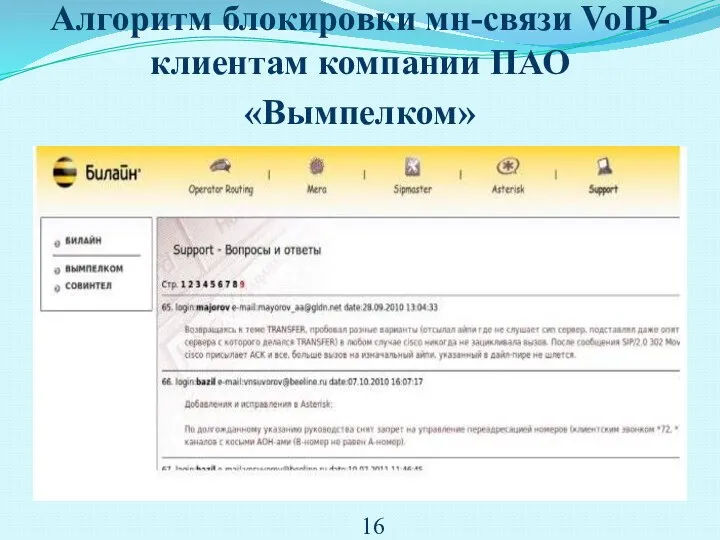

- 16. Алгоритм блокировки мн-связи VoIP-клиентам компании ПАО «Вымпелком»

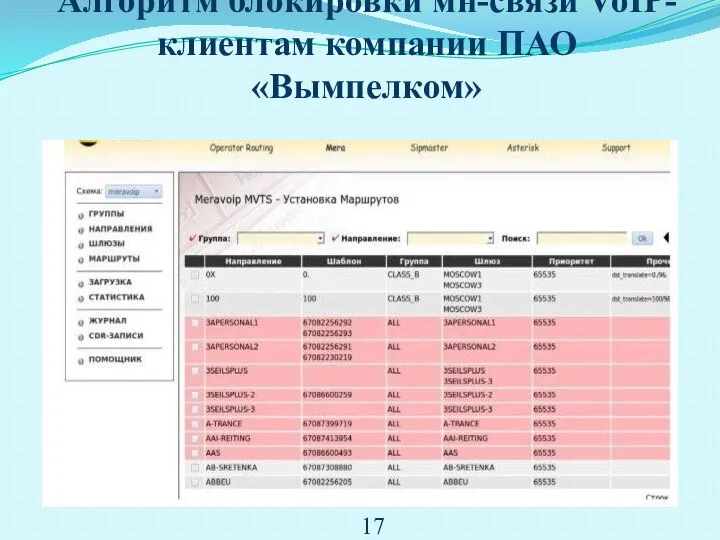

- 17. Алгоритм блокировки мн-связи VoIP-клиентам компании ПАО «Вымпелком»

- 18. Алгоритм блокировки мн-связи VoIP-клиентам компании ПАО «Вымпелком»

- 19. Выводы: Перехват данных, отказ в обслуживании, подмена номера – атаки, представляющие угрозу для обеспечения безопасности передачи

- 20. Выводы: Рассмотрен алгоритм выявления и предотвращения фрода с использованием АОН жертвы на примере работы соответствующих технических

- 22. Скачать презентацию

Инфляция и дефляция. Причины инфляции

Инфляция и дефляция. Причины инфляции Романские храмы и монастыри

Романские храмы и монастыри Герой моей семьи

Герой моей семьи Место, где Моисей говорил с Богом (Синай)

Место, где Моисей говорил с Богом (Синай) Звуковой конкурс. Угадайте карту по звуку

Звуковой конкурс. Угадайте карту по звуку Разработка технологической части проекта предприятий по производству столярно-строительных изделий

Разработка технологической части проекта предприятий по производству столярно-строительных изделий Закон о стандартизации ЖЦП

Закон о стандартизации ЖЦП Средства ландшафтной архитектуры

Средства ландшафтной архитектуры Сергий Радонежский и Епифаний Премудрый

Сергий Радонежский и Епифаний Премудрый Kinder_Europa_von_Liudmila_Beliaeva

Kinder_Europa_von_Liudmila_Beliaeva Геофизические исследования горизонтальных скважин

Геофизические исследования горизонтальных скважин Бандитские татуировки Выполнила студентка 515 группы Киселёва Ольга

Бандитские татуировки Выполнила студентка 515 группы Киселёва Ольга Электроизмерительные приборы

Электроизмерительные приборы Последовательность расчета ленточных фундаментов на прочность

Последовательность расчета ленточных фундаментов на прочность Создание Женщины

Создание Женщины Иудаизм. Тора

Иудаизм. Тора Где логика? Игра

Где логика? Игра Советские Женщины Великой Отечественной войны 1941 – 1945 годов

Советские Женщины Великой Отечественной войны 1941 – 1945 годов Ассортимент продукции фабрики Мишкино. Кондитерские изделия

Ассортимент продукции фабрики Мишкино. Кондитерские изделия урок 3 . Слагаемые. Сумма (1 класс)

урок 3 . Слагаемые. Сумма (1 класс) Around the town. Nature. Dobble

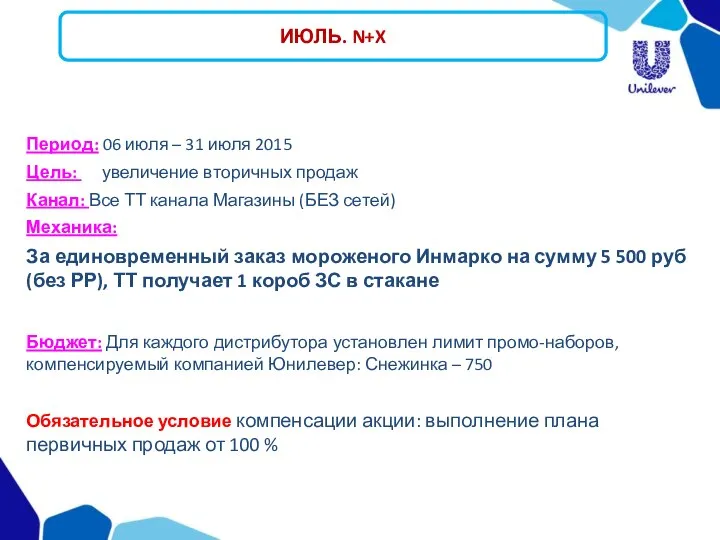

Around the town. Nature. Dobble N+X_июль_Спб

N+X_июль_Спб Огонь - не игрушка

Огонь - не игрушка Homo legens или человек читающий

Homo legens или человек читающий шаблон реклама (2)

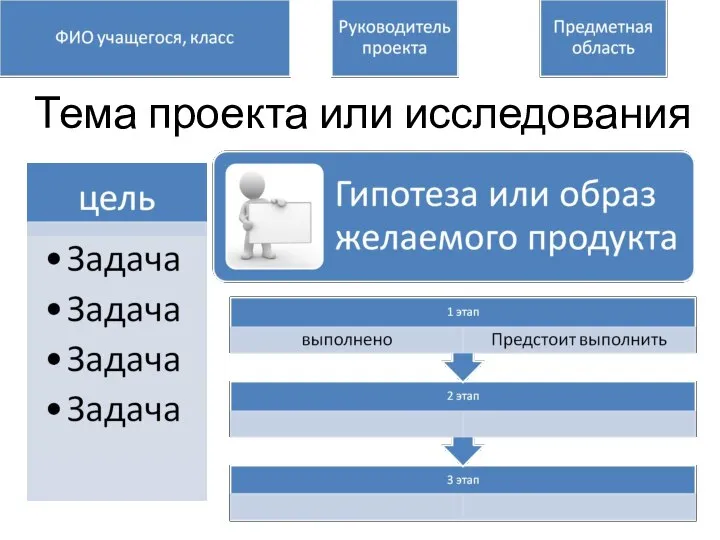

шаблон реклама (2) Пример

Пример Давайте подготовим наши сердца в молитве

Давайте подготовим наши сердца в молитве Расчет усилительного каскада на полевом транзисторе по схеме с общим истоком

Расчет усилительного каскада на полевом транзисторе по схеме с общим истоком