Содержание

- 2. Общая Система Оценки Уязвимости (CommonVulnerabilityScoringSystem, CVSS) Данная система предназначена для классификации уязвимостей по шкале критичности от

- 3. Вектор доступа Вектор доступа (AccessVector) определяет, как уязвимость может быть обнаружена и использована. Local – злоумышленнику

- 4. Сложность доступа Сложность доступа (AccessComplexity) определяет, насколько сложно провести атаку на систему через уязвимость после получения

- 5. Аутентификация Аутентификация (Authentification) определяет, сколько уровней аутентификации и авторизации должен пройти злоумышленник, прежде чем он получит

- 6. Влияние на конфиденциальность Влияние на конфиденциальность (ConfidentialityImpact) определяет влияние успешной атаки с использованием уязвимости на конфиденциальность

- 7. Влияние на целостность Влияние на целостность (IntegrityImpact) определяет влияние успешной атаки с использованием уязвимости на целостность

- 9. Скачать презентацию

20160421_voda_voda_krugom_voda

20160421_voda_voda_krugom_voda Поздравление на день рождения

Поздравление на день рождения Дом для моего друга

Дом для моего друга Создание своего городского проекта

Создание своего городского проекта Linking Phrases Rule

Linking Phrases Rule Съемка, характеристики и техническое описание здания, строения, сооружения (тема 4.3)

Съемка, характеристики и техническое описание здания, строения, сооружения (тема 4.3) Капиллярный метод НК

Капиллярный метод НК Исследование взаимодействия, гидропрослушивание скважин. (Лекция 7)

Исследование взаимодействия, гидропрослушивание скважин. (Лекция 7) Внутренние устройства ПК

Внутренние устройства ПК Месторождения нефти и газа, Особенность месторождений ООО Газпром добыча Надым

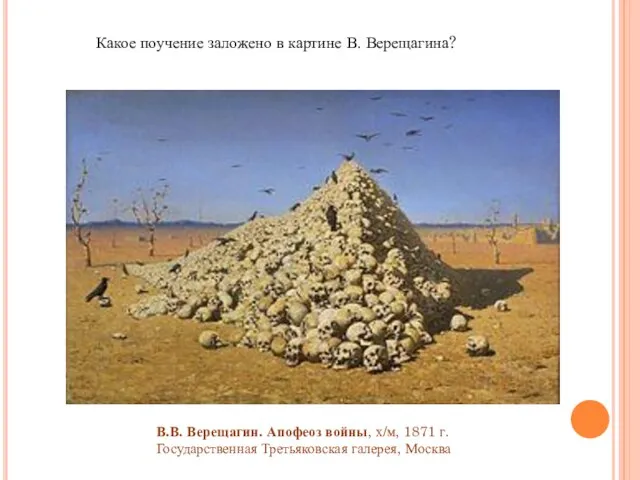

Месторождения нефти и газа, Особенность месторождений ООО Газпром добыча Надым Мораль

Мораль Практическая работа

Практическая работа Чудесный дар

Чудесный дар Геотехнический мониторинг

Геотехнический мониторинг Интерьера дома в стиле неоклассика

Интерьера дома в стиле неоклассика Оптимальный размер фирмы (не все)

Оптимальный размер фирмы (не все) Mi viaje favorito

Mi viaje favorito 20121119_nikolay_vasilevich_gogol

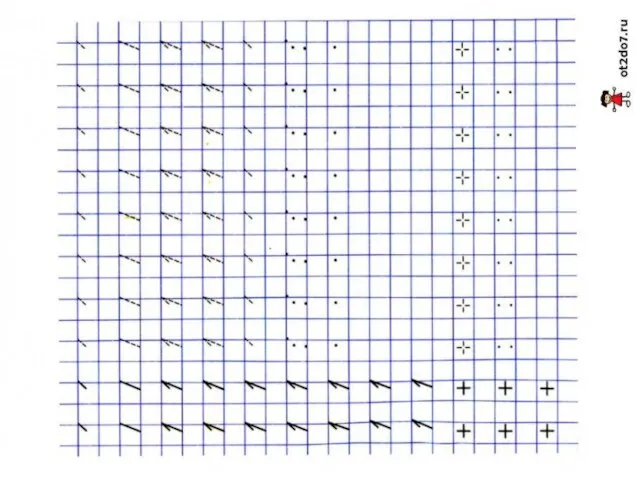

20121119_nikolay_vasilevich_gogol учимся писать цифры

учимся писать цифры Добыча материалов в придорожных карьерах Ивановской области

Добыча материалов в придорожных карьерах Ивановской области 20130207_m_f_dostoevskiy

20130207_m_f_dostoevskiy ТЕХНОПАРК

ТЕХНОПАРК Отчет по готовности площадки BUD Beer Garden. Стадион Фишт

Отчет по готовности площадки BUD Beer Garden. Стадион Фишт Ракетные двигатели

Ракетные двигатели Організація господарчо-питного водопостачання. Водопостачання та водовідведення в м. Києві

Організація господарчо-питного водопостачання. Водопостачання та водовідведення в м. Києві Презентация-1

Презентация-1 Колебания узлов и деталей

Колебания узлов и деталей Основные результаты ЕГЭ по физике в 2020 году. КИМ ЕГЭ и ОГЭ в 2021 г

Основные результаты ЕГЭ по физике в 2020 году. КИМ ЕГЭ и ОГЭ в 2021 г